Få svar på vanliga frågor om Microsoft Defender för servrar.

Kan jag aktivera Defender för servrar på en delmängd datorer i en prenumeration?

Ja. Nu är det möjligt att hantera Defender för servrar på specifika resurser i din prenumeration, vilket ger dig fullständig kontroll över din skyddsstrategi. Med den här funktionen kan du konfigurera specifika resurser med anpassade konfigurationer som skiljer sig från de inställningar som konfigurerats på prenumerationsnivå. Läs mer om hur du aktiverar Defender för servrar på resursnivå. Men när du aktiverar Microsoft Defender för servrar på ett anslutet AWS-konto eller GCP-projekt skyddas alla anslutna datorer av Defender för servrar.

Kan jag få rabatt om jag redan har en Licens för Microsoft Defender för Endpoint?

Om du redan har en licens för Microsoft Defender för Endpoint for Servers behöver du inte betala för den delen av din Licens för Microsoft Defender för servrar, abonnemang 1 eller 2.

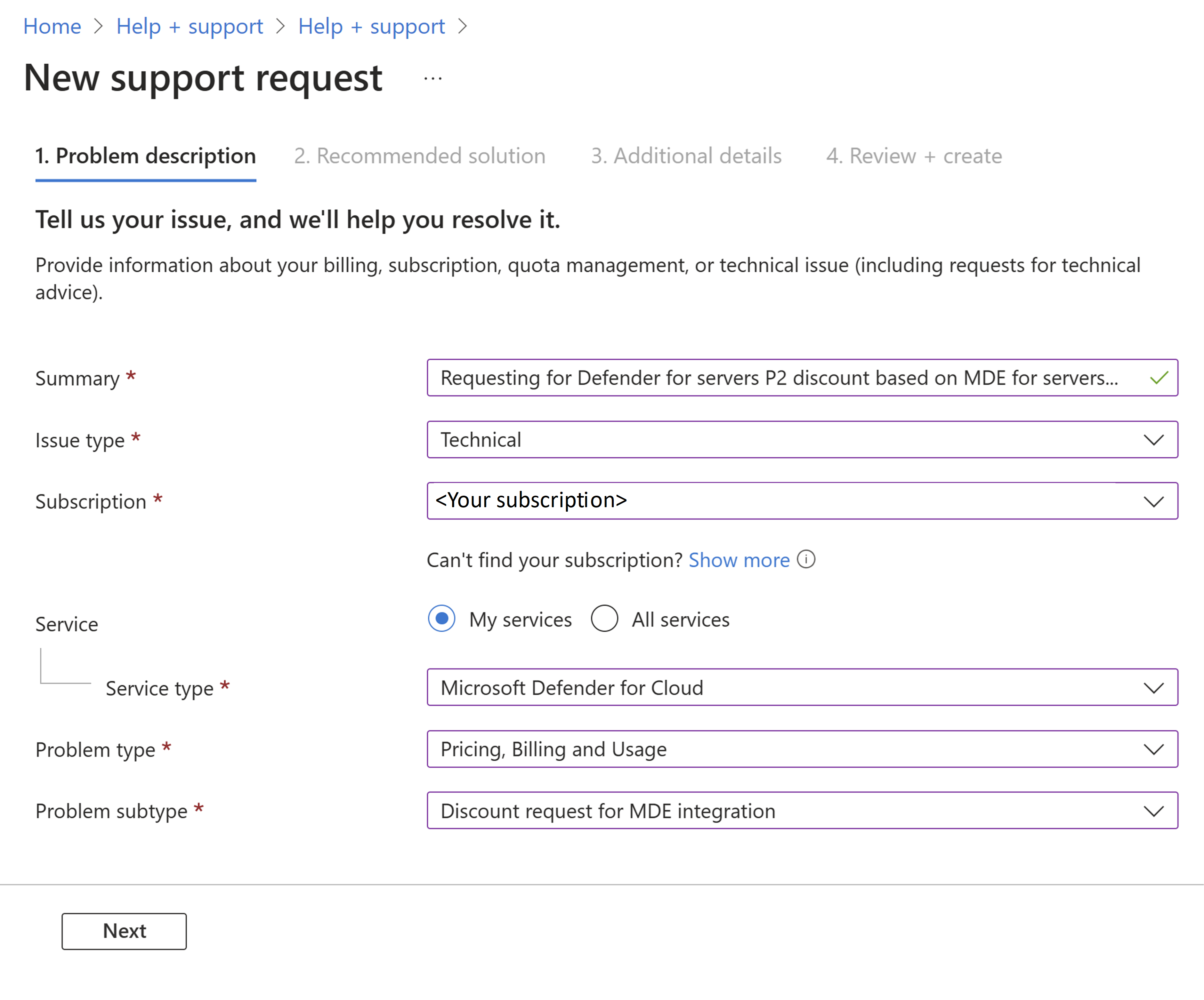

Om du vill begära din rabatt kontaktar du supportteamet för Defender för molnet via Azure-portalen genom att skapa en ny supportbegäran i hjälp- och supportcentret.

Logga in på Azure-portalen.

Välj Support och felsökning

Välj Hjälp + support.

Välj Skapa en supportbegäran.

Ange följande information:

Välj Nästa.

Välj Nästa.

På fliken Ytterligare information anger du kundens organisationsnamn, klientorganisations-ID, antalet Licenser för Microsoft Defender för slutpunkt för servrar som köpts, förfallodatumet för licenser för Microsoft Defender för slutpunkt för servrar som köpts och alla andra obligatoriska fält.

Välj Nästa.

Välj Skapa.

Kommentar

Rabatten börjar gälla från och med godkännandedatumet. Rabatten är inte retroaktiv.

Vilka servrar betalar jag för i en prenumeration?

När du aktiverar Defender för servrar i en prenumeration debiteras du för alla datorer baserat på deras energitillstånd.

Virtuella Azure-datorer:

| Tillstånd | Details | Fakturering |

|---|---|---|

| Startar | Den virtuella datorn startas. | Faktureras inte |

| Körs | Normalt arbetstillstånd. | Fakturerad |

| Stoppas | Övergångsperiod. Flyttas till Stoppat tillstånd när det är klart. | Fakturerad |

| Stoppad | Den virtuella datorn stängs av från gästoperativsystemet eller med hjälp av PowerOff-API:er. Maskinvaran är fortfarande allokerad och datorn finns kvar på värden. | Fakturerad |

| Frigör | Övergångsperiod. Flyttar till Frigör tillstånd när det är klart. | Faktureras inte |

| Frigjord | Den virtuella datorn har stoppats och tagits bort från värden. | Faktureras inte |

Azure Arc-datorer:

| Delstat | Detaljer | Billing |

|---|---|---|

| Ansluta | Servrar anslutna, men pulsslag har ännu inte tagits emot. | Faktureras inte |

| Connected | Tar emot regelbundna pulsslag från Anslut d machine agent. | Fakturerad |

| Offline/frånkopplad | Inga pulsslag togs emot på 15–30 minuter. | Faktureras inte |

| Upphörd | Om statusen är frånkopplad i 45 dagar kan den ändras till Förfallen. | Faktureras inte |

Behöver jag aktivera Defender för servrar i prenumerationen och på arbetsytan?

Defender for Servers Plan 1 är inte beroende av Log Analytics. När du aktiverar Defender för servrar Plan 2 på prenumerationsnivå aktiverar Defender för molnet automatiskt planen på dina standardarbetsytor i Log Analytics. Om du använder en anpassad arbetsyta kontrollerar du att du aktiverar planen på arbetsytan. Här är mer information:

- Om du aktiverar Defender för servrar för en prenumeration och för en ansluten anpassad arbetsyta debiteras du inte för båda. Systemet identifierar unika virtuella datorer.

- Om du aktiverar Defender för servrar på arbetsytor mellan prenumerationer:

- För Log Analytics-agenten debiteras anslutna datorer från alla prenumerationer, inklusive prenumerationer som inte har Defender for Servers-planen aktiverad.

- För Azure Monitor-agenten beror fakturering och funktionstäckning för Defender för servrar endast på den plan som aktiveras i prenumerationen.

Vad händer om jag endast har aktiverat Defender for Servers-planen på arbetsytenivå (inte i prenumeration)?

Du kan aktivera Microsoft Defender för servrar på Log Analytics-arbetsytenivå, men endast servrar som rapporterar till den arbetsytan skyddas och faktureras, och dessa servrar får inte några fördelar, till exempel Microsoft Defender för Endpoint, sårbarhetsbedömning och just-in-time-åtkomst till virtuella datorer.

Tillämpas 500 MB ledigt datainmatningsbidrag per arbetsyta eller dator?

När du har aktiverat Defender for Servers Plan 2 får du 500 MB kostnadsfri datainmatning per dag. Ersättningen gäller särskilt för de säkerhetsdatatyper som samlas in direkt av Defender för molnet.

Den här ersättningen är ett dagligt pris som är genomsnittligt för alla noder. Din totala dagliga kostnadsfria gräns är lika med [antal datorer] × 500 MB. Du debiteras inte extra om summan inte överskrider den totala dagliga kostnadsfria gränsen, även om vissa datorer skickar 100 MB och andra skickar 800 MB.

Vilka datatyper ingår i dagtraktamentet?

Defender för molnet faktureringen är nära kopplad till faktureringen för Log Analytics. Microsoft Defender för servrar ger en allokering på 500 MB per nod per dag för datorer mot följande delmängd av säkerhetsdatatyper:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- SysmonEvent

- ProtectionStatus

- Uppdatera och UppdateraSummary när lösningen för uppdateringshantering inte körs på arbetsytan eller om lösningens mål är aktiverad.

Om arbetsytan finns på den äldre prisnivån per nod kombineras Defender för molnet- och Log Analytics-allokeringarna och tillämpas gemensamt på alla fakturerbara inmatade data.

Debiteras jag för datorer som inte har Log Analytics installerat?

Ja. Du debiteras för alla datorer som skyddas av Defender för servrar i Azure-prenumerationer, anslutna AWS-konton eller anslutna GCP-projekt. Termen datorer innehåller virtuella Azure-datorer, instanser av Skalningsuppsättningar för virtuella Azure-datorer och Azure Arc-aktiverade servrar. Datorer som inte har Log Analytics installerade omfattas av skydd som inte är beroende av Log Analytics-agenten.

Vad är detta "MDE. Windows"/"MDE. Linux-tillägg som körs på min dator?

Tidigare etablerades Microsoft Defender för Endpoint av Log Analytics-agenten. När vi utökade stödet för att inkludera Windows Server 2019 och Linux lade vi också till ett tillägg för att utföra den automatiska registreringen.

Defender för molnet distribuerar automatiskt tillägget till datorer som kör:

- Windows Server 2019 och Windows Server 2022

- Windows Server 2012 R2 och 2016 om MDE Unified Solution-integrering är aktiverat

- Windows 10 på Azure Virtual Desktop.

- Andra versioner av Windows Server om Defender för molnet inte känner igen os-versionen (till exempel när en anpassad VM-avbildning används). I det här fallet etableras Microsoft Defender för Endpoint fortfarande av Log Analytics-agenten.

- Linux.

Viktigt!

Om du tar bort MDE. Windows/MDE. Linux-tillägget tar inte bort Microsoft Defender för Endpoint. Information om hur du avregistrerar datorn finns i Offboard Windows-servrar..

Jag aktiverade lösningen men MDE. Windows/'MDE. Linux-tillägget visas inte på datorn

Om du har aktiverat integreringen men fortfarande inte ser tillägget som körs på dina datorer:

- Du måste vänta minst 12 timmar för att vara säker på att det finns ett problem att undersöka.

- Om tillägget fortfarande inte körs på dina datorer efter 12 timmar kontrollerar du att du uppfyller kraven för integreringen.

- Kontrollera att du har aktiverat Microsoft Defender for Servers-planen för de prenumerationer som är relaterade till de datorer som du undersöker.

- Om du har flyttat din Azure-prenumeration mellan Azure-klienter krävs några manuella förberedande steg innan Defender för molnet distribuerar Defender för Endpoint. Kontakta Microsofts support om du vill ha fullständig information.

Vilka är licenskraven för Microsoft Defender för Endpoint?

Licenser för Defender för Endpoint för servrar ingår i Microsoft Defender för servrar.

Behöver jag köpa en separat lösning mot skadlig kod för att skydda mina datorer?

Nej. Med Defender för Endpoint-integrering i Defender för servrar får du även skydd mot skadlig kod på dina datorer.

- På Windows Server 2012 R2 med Defender för Endpoint enhetlig lösningsintegrering aktiverat distribuerar Defender för servrar Microsoft Defender Antivirus i aktivt läge.

- I nyare Windows Server-operativsystem är Microsoft Defender Antivirus en del av operativsystemet och aktiveras i aktivt läge.

- I Linux distribuerar Defender för servrar Defender för Endpoint, inklusive komponenten mot skadlig kod, och anger komponenten i passivt läge.

Hur gör jag för att växla från ett Identifiering och åtgärd på slutpunkt verktyg från tredje part?

Fullständiga instruktioner för att växla från en slutpunktslösning som inte kommer från Microsoft finns i dokumentationen för Microsoft Defender för Endpoint: Migrering.

Vilken Microsoft Defender för Endpoint-plan stöds i Defender för servrar?

Defender for Servers Plan 1 och Plan 2 tillhandahåller funktionerna i Microsoft Defender för Endpoint Plan 2.

Finns det några alternativ för att tillämpa programkontrollerna?

Inga tvingande alternativ är tillgängliga för närvarande. Anpassningsbara programkontroller är avsedda att tillhandahålla säkerhetsaviseringar om något annat program körs än de som du har definierat som säkra. De har en rad fördelar (Vilka är fördelarna med anpassningsbara programkontroller?) och är anpassningsbara som visas på den här sidan.

Varför ser jag en Qualys-app i mina rekommenderade program?

Microsoft Defender för servrar innehåller sårbarhetsgenomsökning för dina datorer. Du behöver inte en Qualys-licens eller ens ett Qualys-konto – allt hanteras sömlöst i Defender för molnet. Mer information om den här skannern och instruktioner för hur du distribuerar den finns i Defender för molnet integrerade Qualys-lösning för sårbarhetsbedömning.

För att säkerställa att inga aviseringar genereras när Defender för molnet distribuerar skannern innehåller den rekommenderade listan med anpassningsbara programkontroller skannern för alla datorer.

Varför visas inte alla mina resurser, till exempel prenumerationer, datorer, lagringskonton i min tillgångsinventering?

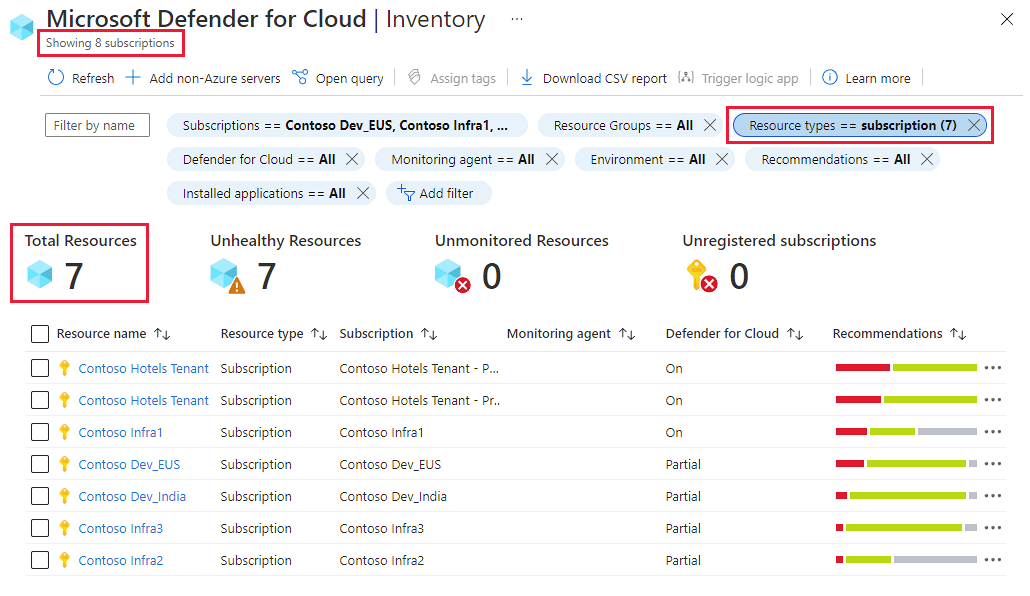

Inventeringsvyn visar dina Defender för molnet anslutna resurser från ett CSPM-perspektiv (Cloud Security Posture Management). Filtren visar endast resurser med aktiva rekommendationer.

Om du till exempel har åtkomst till åtta prenumerationer men bara sju för närvarande har rekommendationer filtrerar du efter resurstyp = Prenumerationer visar endast de sju prenumerationerna med aktiva rekommendationer:

Varför visar vissa av mina resurser tomma värden i kolumnerna Defender för molnet eller övervakningsagenten?

Alla Defender för molnet övervakade resurser kräver inte agenter. Defender för molnet kräver till exempel inte att agenter övervakar Azure Storage-konton eller PaaS-resurser, till exempel diskar, Logic Apps, Data Lake Analysis och Event Hubs.

När prissättning eller agentövervakning inte är relevant för en resurs visas ingenting i dessa inventeringskolumner.

Vilka portar stöds av anpassningsbar nätverkshärdning?

Rekommendationer för anpassningsbar nätverkshärdning stöds endast på följande specifika portar (för både UDP och TCP):

13, 17, 19, 22, 23, 53, 69, 81, 111, 119, 123, 135, 137, 138, 139, 161, 162, 389, 445, 512, 514, 593, 636, 873, 1433, 1434, 1900, 2049, 2301, 2323, 2381, 3268, 3306, 3389, 4333, 5353, 5432, 5555, 5800, 5900, 5900, 5985, 5986, 6379, 6379, 7000, 7001, 7199, 8081, 8089, 8545, 9042, 9160, 9300, 11211, 16379, 26379, 27017, 37215

Finns det några krav eller VM-tillägg som krävs för anpassningsbar nätverkshärdning?

Adaptiv nätverkshärdning är en agentlös funktion i Microsoft Defender för molnet – inget behöver installeras på dina datorer för att dra nytta av det härdningsverktyget för nätverket.

När ska jag använda regeln "Neka all trafik"?

En neka all trafikregel rekommenderas när Defender för molnet på grund av att algoritmen körs inte identifierar trafik som ska tillåtas baserat på den befintliga NSG-konfigurationen. Den rekommenderade regeln är därför att neka all trafik till den angivna porten. Namnet på den här typen av regel visas som "Systemgenererad". När den här regeln har tillämpats är dess faktiska namn i NSG en sträng som består av protokollet, trafikriktningen, "DENY" och ett slumpmässigt tal.

Hur gör jag för att distribuera kraven för säkerhetskonfigurationsrekommendationerna?

Så här distribuerar du gästkonfigurationstillägget med dess förutsättningar:

För valda datorer följer du säkerhetsrekommendationstillägget Gästkonfiguration bör installeras på dina datorer från säkerhetskontrollen Implementera säkerhetsmetoder .

I stor skala tilldelar du principinitiativet Distribuera krav för att aktivera gästkonfigurationsprinciper på virtuella datorer.

Varför visas en dator som inte tillämplig?

Listan över resurser på fliken Inte tillämpligt innehåller en orsakskolumn . Några av de vanligaste orsakerna är:

| Anledning | Details |

|---|---|

| Inga tillgängliga genomsökningsdata på datorn | Det finns inga efterlevnadsresultat för den här datorn i Azure Resource Graph. Alla efterlevnadsresultat skrivs till Azure Resource Graph av gästkonfigurationstillägget. Du kan kontrollera data i Azure Resource Graph med hjälp av exempelfrågorna i Azure Policy Guest Configuration – arg-exempelfrågor. |

| Gästkonfigurationstillägget är inte installerat på datorn | Datorn saknar gästkonfigurationstillägget, vilket är en förutsättning för att utvärdera efterlevnaden av Azure-säkerhetsbaslinjen. |

| Systemhanterad identitet har inte konfigurerats på datorn | En systemtilldelad, hanterad identitet måste distribueras på datorn. |

| Rekommendationen är inaktiverad i principen | Principdefinitionen som utvärderar operativsystemets baslinje är inaktiverad för det omfång som innehåller den relevanta datorn. |

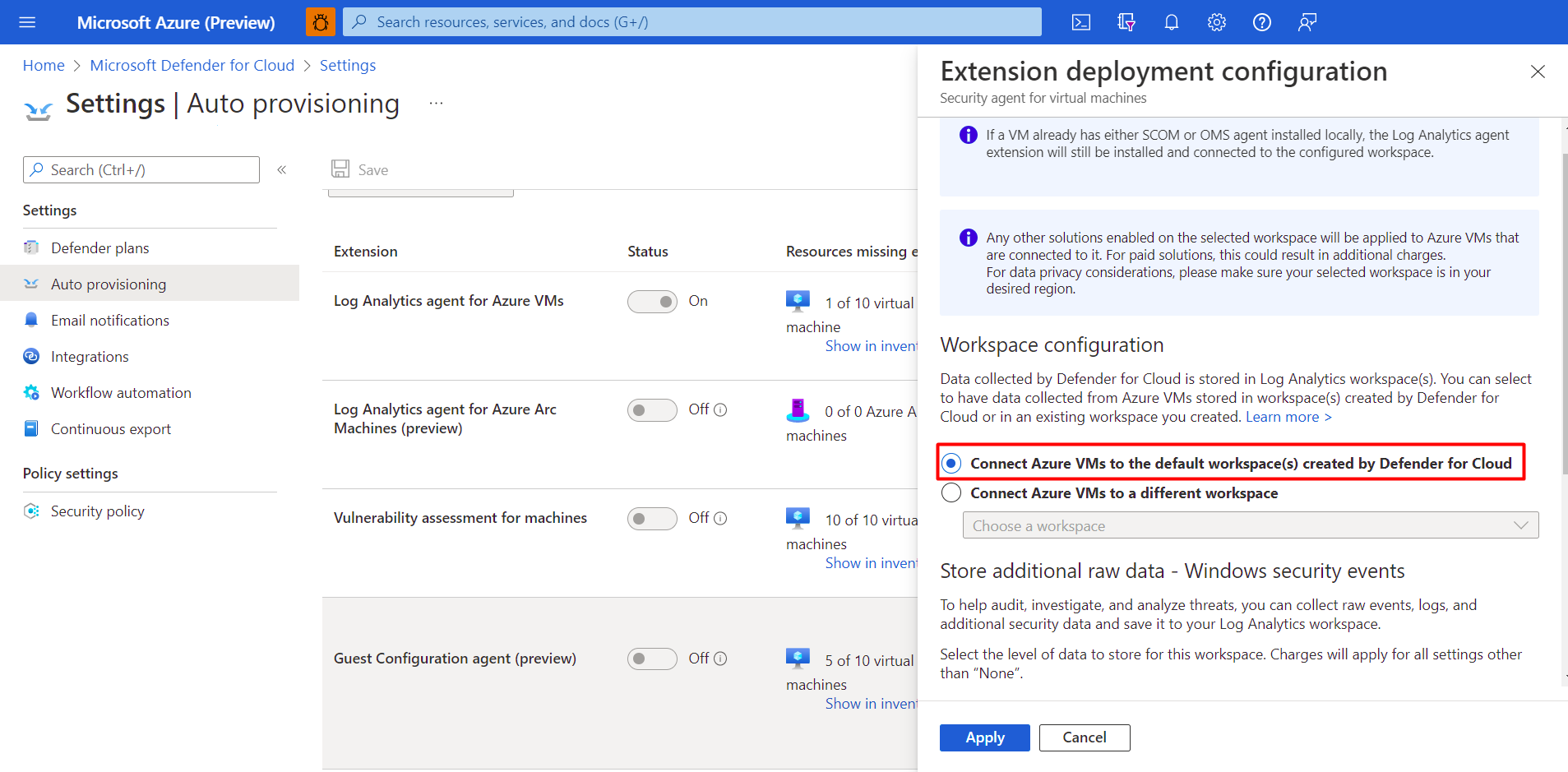

Om jag aktiverar Defender för molnet serverplan på prenumerationsnivå, behöver jag aktivera den på arbetsytenivå?

När du aktiverar serverplanen på prenumerationsnivå aktiverar Defender för molnet serverplanen på standardarbetsytorna automatiskt. Anslut till standardarbetsytan genom att välja Anslut virtuella Azure-datorer till standardarbetsytor som skapats av Defender för molnet alternativet och välja Använd.

Men om du använder en anpassad arbetsyta i stället för standardarbetsytan måste du aktivera serverplanen på alla dina anpassade arbetsytor som inte har den aktiverad.

Om du använder en anpassad arbetsyta och endast aktiverar planen på prenumerationsnivå visas rekommendationen Microsoft Defender for servers should be enabled on workspaces på sidan Rekommendationer. Den här rekommendationen ger dig möjlighet att aktivera serverplanen på arbetsytans nivå med knappen Åtgärda. Du debiteras för alla virtuella datorer i prenumerationen även om serverplanen inte är aktiverad för arbetsytan. De virtuella datorerna drar inte nytta av funktioner som är beroende av Log Analytics-arbetsytan, till exempel Microsoft Defender för Endpoint, VA-lösning (MDVM/Qualys) och just-in-time-åtkomst till virtuella datorer.

Om du aktiverar serverplanen för både prenumerationen och dess anslutna arbetsytor medför det ingen dubbel kostnad. Systemet identifierar varje unik virtuell dator.

Om du aktiverar serverplanen på arbetsytor mellan prenumerationer debiteras anslutna virtuella datorer från alla prenumerationer, inklusive prenumerationer som inte har serverplanen aktiverad.

Debiteras jag för datorer utan att Log Analytics-agenten är installerad?

Ja. När du aktiverar Microsoft Defender för servrar i en Azure-prenumeration eller ett anslutet AWS-konto debiteras du för alla datorer som är anslutna till din Azure-prenumeration eller ditt AWS-konto. Termen datorer omfattar virtuella Azure-datorer, Azure Virtual Machine Scale Sets-instanser och Azure Arc-aktiverade servrar. Datorer som inte har Log Analytics installerade omfattas av skydd som inte är beroende av Log Analytics-agenten.

Kommer jag att debiteras två gånger om en Log Analytics-agent rapporterar till flera arbetsytor?

Om en dator, rapporterar till flera arbetsytor och alla har Defender for Servers aktiverat debiteras datorerna för varje ansluten arbetsyta.

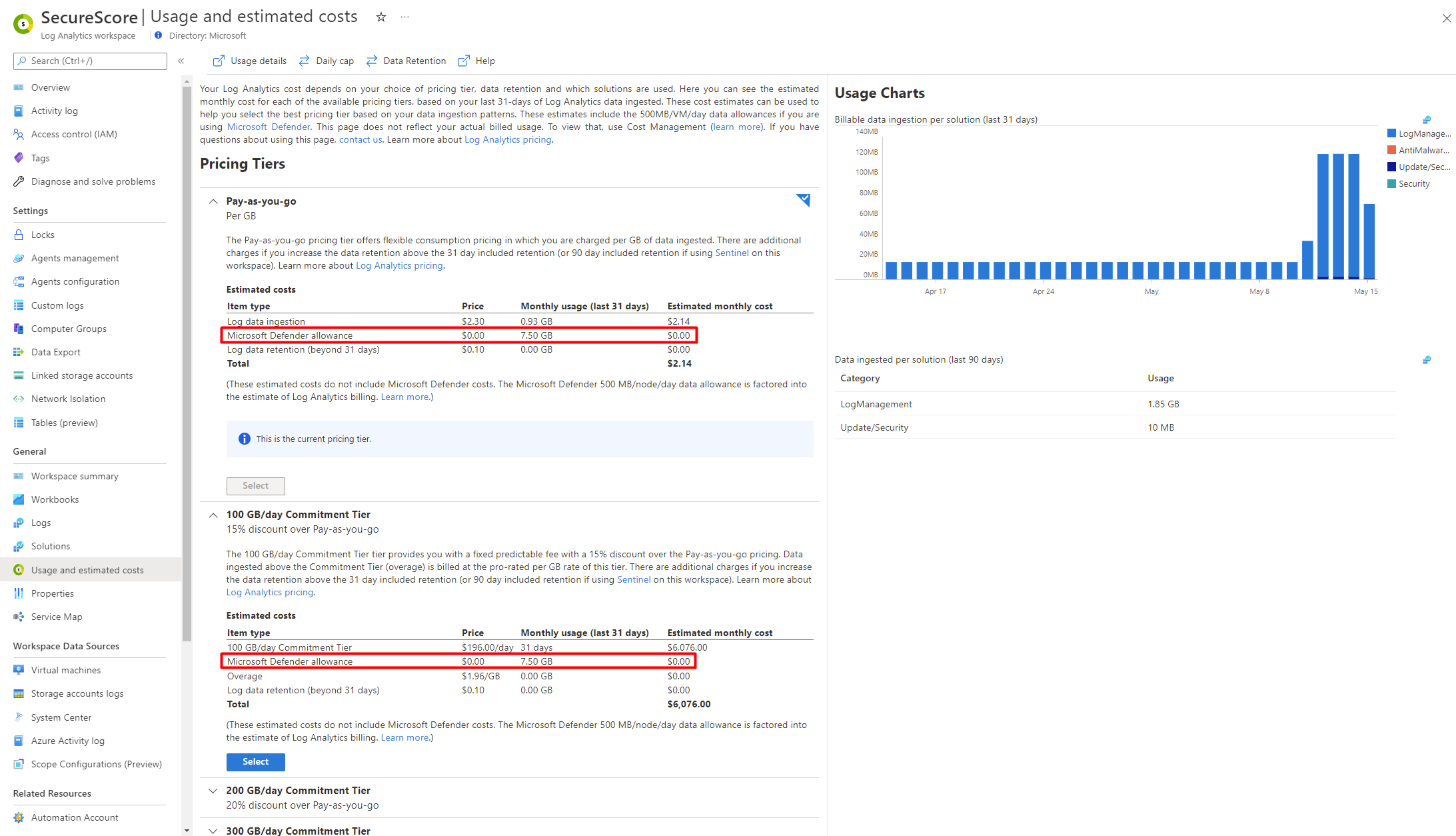

Är den kostnadsfria datainmatningen på 500 MB tillgänglig för alla om en Log Analytics-agent rapporterar till flera arbetsytor?

Ja. Om du konfigurerar Log Analytics-agenten för att skicka data till två eller flera olika Log Analytics-arbetsytor (multi-homing) får du 500 MB kostnadsfri datainmatning för varje arbetsyta. Den beräknas per nod, per rapporterad arbetsyta, per dag och är tillgänglig för varje arbetsyta som har en "Säkerhet" eller "AntiMalware"-lösning installerad. Du debiteras för alla data som matas in över gränsen på 500 MB.

Beräknas den kostnadsfria datainmatningen på 500 MB för en hel arbetsyta eller strikt per dator?

Du får en daglig ersättning på 500 MB kostnadsfri datainmatning för varje virtuell dator (VM) som är ansluten till arbetsytan. Den här allokeringen gäller specifikt för säkerhetsdatatyper som samlas in direkt av Defender för molnet.

Datamängden är ett dagligt pris som beräknas för alla anslutna datorer. Din totala dagliga kostnadsfria gräns är lika med [antalet datorer] x 500 MB. Så även om vissa datorer en viss dag skickar 100 MB och andra skickar 800 MB, kommer du inte att debiteras extra om de totala data från alla datorer inte överskrider din dagliga kostnadsfria gräns.

Vilka datatyper ingår i dagtraktamentet på 500 MB?

Defender för molnet fakturering är nära kopplad till faktureringen för Log Analytics. Microsoft Defender för servrar tillhandahåller en allokering på 500 MB/nod/dag för datorer mot följande delmängd av säkerhetsdatatyper:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- SysmonEvent

- ProtectionStatus

- Uppdatera och UppdateraSummary när lösningen för uppdateringshantering inte körs på arbetsytan eller om lösningens mål är aktiverad.

Om arbetsytan finns på den äldre prisnivån per nod kombineras Defender för molnet- och Log Analytics-allokeringarna och tillämpas gemensamt på alla fakturerbara inmatade data. Mer information om hur Microsoft Sentinel-kunder kan dra nytta av det finns på sidan Priser för Microsoft Sentinel.

Hur kan jag övervaka min dagliga användning?

Du kan visa din dataanvändning på två olika sätt, azure-portalen eller genom att köra ett skript.

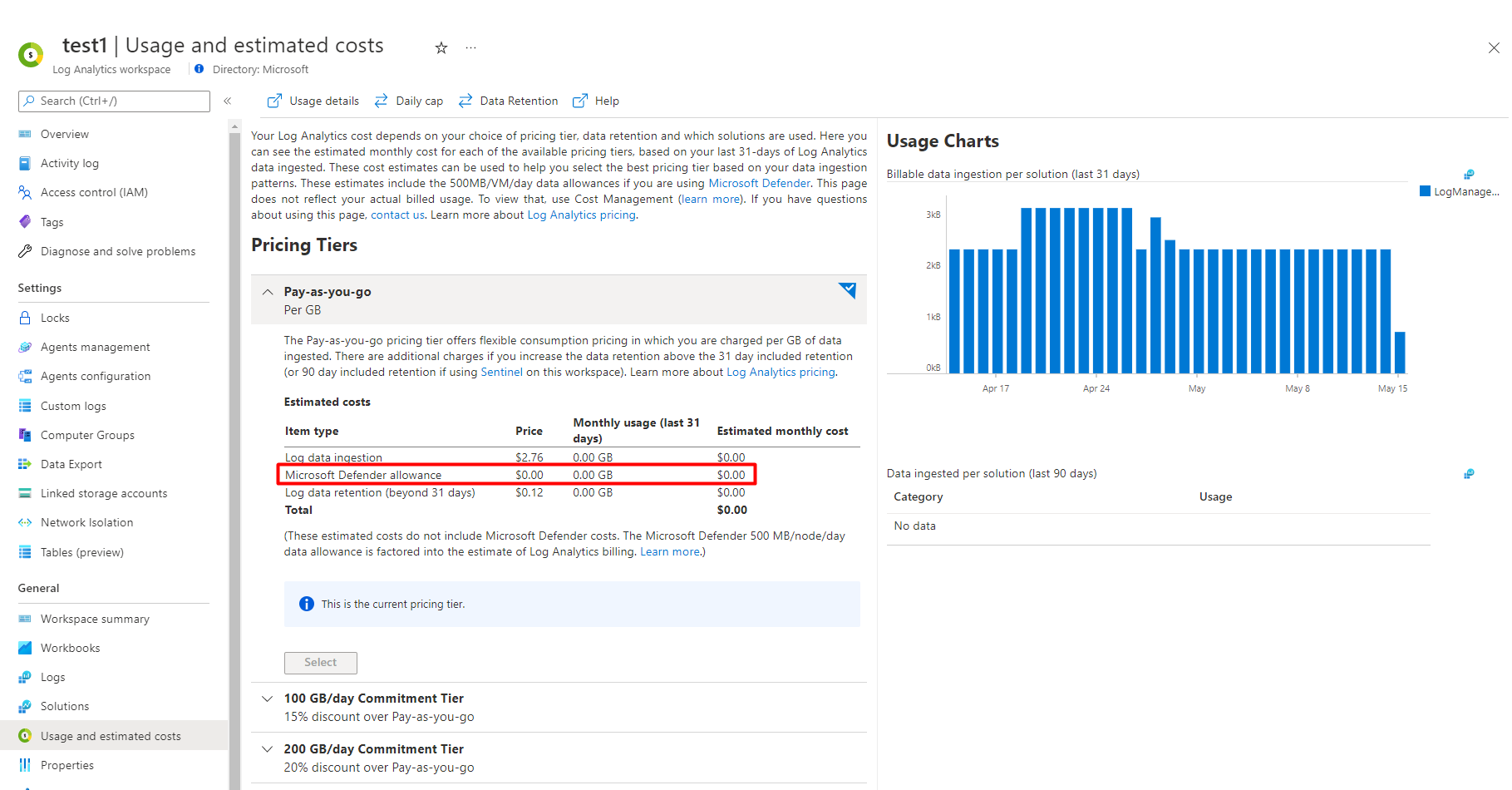

Så här visar du din användning i Azure-portalen:

Logga in på Azure-portalen.

Gå till Log Analytics-arbetsytor.

Välj din arbetsyta.

Välj Användning och uppskattade kostnader.

Du kan också visa uppskattade kostnader under olika prisnivåer genom att ![]() välja för varje prisnivå.

välja för varje prisnivå.

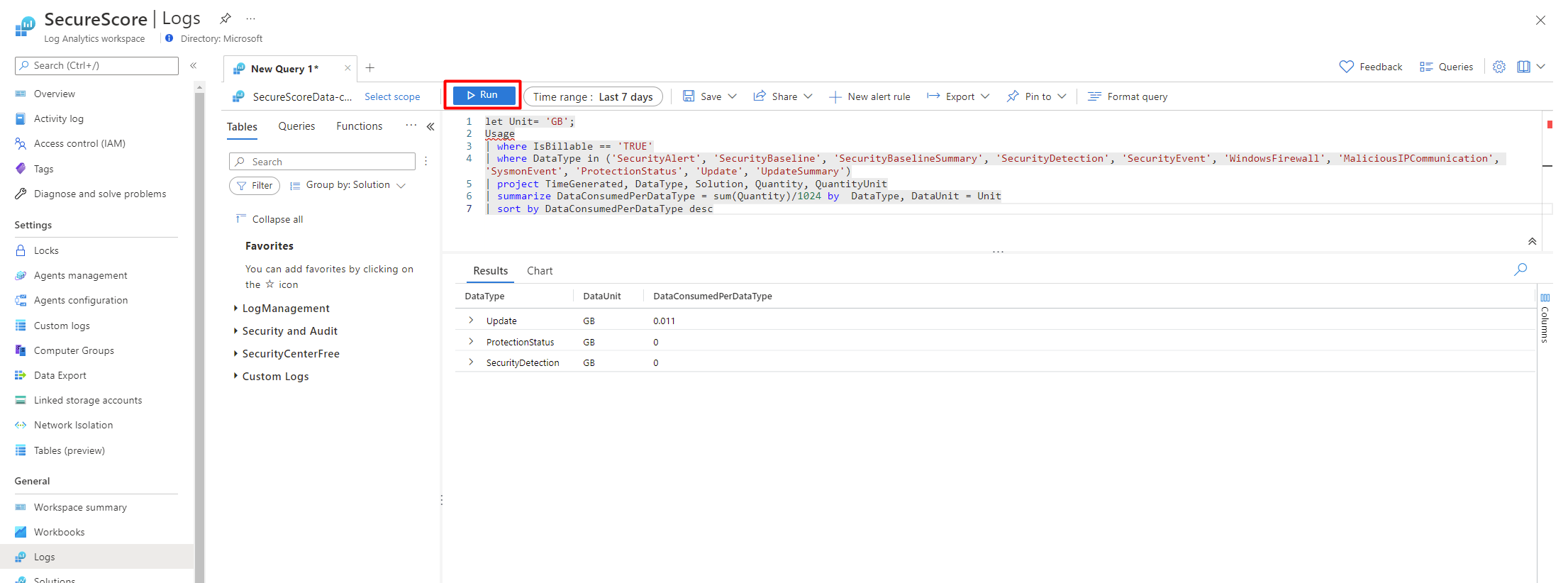

Så här visar du din användning med hjälp av ett skript:

Logga in på Azure-portalen.

Gå till Log Analytics-arbetsyteloggar>.

Välj ditt tidsintervall. Lär dig mer om tidsintervall.

Kopiera och klistra in följande fråga i avsnittet Skriv din fråga här .

let Unit= 'GB'; Usage | where IsBillable == 'TRUE' | where DataType in ('SecurityAlert', 'SecurityBaseline', 'SecurityBaselineSummary', 'SecurityDetection', 'SecurityEvent', 'WindowsFirewall', 'MaliciousIPCommunication', 'SysmonEvent', 'ProtectionStatus', 'Update', 'UpdateSummary') | project TimeGenerated, DataType, Solution, Quantity, QuantityUnit | summarize DataConsumedPerDataType = sum(Quantity)/1024 by DataType, DataUnit = Unit | sort by DataConsumedPerDataType descMarkera Kör.

Du kan lära dig hur du analyserar användningen på Log Analytics-arbetsytan.

Baserat på din användning debiteras du inte förrän du har använt din dagpenning. Om du får en faktura är det bara för de data som används när gränsen på 500 MB har nåtts, eller för andra tjänster som inte omfattas av Defender för molnet.

Hur hanterar jag mina kostnader?

Du kanske vill hantera dina kostnader och begränsa mängden data som samlas in för en lösning genom att begränsa den till en viss uppsättning agenter. Använd lösningsmål för att tillämpa ett omfång på lösningen och rikta in sig på en delmängd datorer på arbetsytan. Om du använder lösningsmål Defender för molnet visar en lista över arbetsytan som att den inte har någon lösning.

Viktigt!

Lösningsinriktningen är inaktuell eftersom Log Analytics-agenten ersätts med Azure Monitor-agenten och lösningarna i Azure Monitor ersätts med insikter. Du kan fortsätta att använda lösningsmål om du redan har konfigurerat den, men den är inte tillgänglig i nya regioner. Funktionen stöds inte efter den 31 augusti 2024. Regioner som stöder lösningsmål fram till utfasningsdatumet är:

| Regionkod | Regionsnamn |

|---|---|

| CCAN | canadacentral |

| CHN | switzerlandnorth |

| CID | centralindia |

| CQ | Brasilien, södra |

| CUS | centralus |

| DEWC | germanywestcentral |

| DXB | UAENorth |

| EA | eastasia |

| EAU | australiaeast |

| EJP | Japan, östra |

| EUS | eastus |

| EUS2 | eastus2 |

| NCUS | northcentralus |

| NEU | NorthEurope |

| NOE | norwayeast |

| PAR | FranceCentral |

| SCUS | USA, södra centrala |

| SE | KoreaCentral |

| SEA | Asien, sydöstra |

| SEAU | Australien, sydöstra |

| SUK | uksouth |

| WCUS | USA, västra centrala |

| VEU | Europa, västra |

| WUS | westus |

| WUS2 | westus2 |

| Luftgapade moln | Regionkod | Regionsnamn |

|---|---|---|

| UsNat | EXE | usnateast |

| UsNat | EXW | usnatwest |

| UsGov | FF | usgovvirginia |

| Kina | MC | ChinaEast2 |

| UsGov | PHX | usgovarizona |

| UsSec | RXE | usseceast |

| UsSec | RXW | ussecwest |