Förbereda en återställningsplan för utpressningstrojanattacker

Förbered alltid ett alternativ till lösenbetalning för att undvika att förlora åtkomsten till dina data.

Viktigt!

Läs hela serien om förebyggande av utpressningstrojaner och gör din organisation svår att attackera utpressningstrojaner.

Utpressningstrojaner som har kontroll över din organisation har många sätt att pressa dig att betala. Kraven fokuserar främst på två kategorier:

Betala en lösensumma för att återfå åtkomst

Hotaktörer kräver betalning under hot om att de inte ger dig tillbaka åtkomst till dina system och data. Detta görs vanligtvis genom att kryptera dina system och data och kräva betalning för dekrypteringsnyckeln.

Viktigt!

Att betala lösensumman garanterar inte återställd åtkomst till dina data.

Ekonomiskt motiverade cyberbrottslingar (och ofta relativt amatöroperatörer som använder en verktygslåda som tillhandahålls av någon annan) kan behålla båda de betalningslåsa filerna. Det finns ingen rättslig garanti för att de tillhandahåller en nyckel som dekrypterar 100 % av dina system och data, eller ens tillhandahåller en nyckel alls. Processen för att dekryptera dessa system använder hemodlade attackverktyg, en ofta klumpig och manuell process.

Betala för att undvika avslöjande

Hotaktörer kräver betalning i utbyte mot att inte släppa känsliga eller pinsamma data till dark web (andra brottslingar) eller allmänheten.

För att undvika att tvingas till betalning (den lönsamma situationen för hotaktörer) är den mest omedelbara och effektiva åtgärden du kan vidta att se till att din organisation kan återställa hela företaget från oföränderlig lagring, vilket varken cyberbrottslighet eller du kan ändra.

Det är också mycket viktigt att identifiera de känsligaste tillgångarna och skydda dem på en högre säkerhetsnivå, men det är en längre och mer utmanande process att köra. Vi vill inte att du ska hålla upp andra områden i fas 1 eller 2, men vi rekommenderar att du börjar processen genom att sammanföra affärs-, IT- och säkerhetsintressenter för att ställa och svara på frågor som:

- Vilka affärstillgångar skulle vara de mest skadliga om de komprometterades? Till exempel, för vilka tillgångar skulle vårt affärsledarskap vara villiga att betala en utpressningsefterfrågan om cyberbrottslingar kontrollerade dem?

- Hur översätter dessa affärstillgångar till IT-tillgångar (till exempel filer, program, databaser, servrar och kontrollsystem)?

- Hur kan vi skydda eller isolera dessa tillgångar så att hotaktörer med åtkomst till den allmänna IT-miljön inte kan komma åt dem?

Säkra säkerhetskopior

Du måste se till att kritiska system och deras data säkerhetskopieras och att säkerhetskopior skyddas mot avsiktlig radering eller kryptering av en hotskådespelare.

Attacker på dina säkerhetskopior fokuserar på att begränsa organisationens förmåga att svara utan att betala, ofta riktad mot säkerhetskopior och viktig dokumentation som krävs för återställning för att tvinga dig att betala utpressningskrav.

De flesta organisationer skyddar inte säkerhetskopierings- och återställningsprocedurer mot den här nivån av avsiktlig inriktning.

Säkerhetskopierings- och återställningsplanen för att skydda mot utpressningstrojaner handlar om vad du ska göra före en attack för att skydda dina kritiska affärssystem och under en attack för att säkerställa en snabb återställning av din verksamhet.

Kontoskulder för program- och projektmedlem

Den här tabellen beskriver det övergripande skyddet av dina data från utpressningstrojaner när det gäller en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Implementor | Ansvar |

|---|---|---|

| Centrala IT-åtgärder eller CIO | Chefssponsring | |

| Programledare från central IT-infrastruktur | Skapa resultat och samarbete mellan team | |

| Central IT-infrastruktur /säkerhetskopiering | Aktivera säkerhetskopiering av infrastruktur | |

| Central IT-produktivitet /slutanvändare | Aktivera OneDrive-säkerhetskopiering | |

| Säkerhetsarkitektur | Råd om konfiguration och standarder | |

| Säkerhetsprincip och standarder | Uppdatera standarder och principdokument | |

| Hantering av säkerhetsefterlevnad | Övervaka för att säkerställa efterlevnad | |

Checklista för implementering

Använd dessa metodtips för att skydda din infrastruktur för säkerhetskopiering.

| Klart | Uppgift | beskrivning |

|---|---|---|

| Säkerhetskopiera alla kritiska data automatiskt enligt ett regelbundet schema. | Gör att du kan återställa data fram till den senaste säkerhetskopieringen. | |

| Träna regelbundet planen för affärskontinuitet/haveriberedskap (BC/DR). | Säkerställer snabb återställning av affärsåtgärder genom att behandla en utpressningstrojan eller utpressningsattack med samma betydelse som en naturkatastrof. | |

| Skydda säkerhetskopior mot avsiktlig radering och kryptering: – Starkt skydd – Kräv out-of-band-steg (MFA eller PIN-kod) innan du ändrar onlinesäkerhetskopior (till exempel Azure Backup). – Starkaste skydd – Lagra säkerhetskopior i oföränderlig onlinelagring (till exempel Azure Blob) och/eller helt offline eller utanför platsen. |

Säkerhetskopieringar som kan nås av cyberbrottslingar kan göras oanvändbara för företagsåterställning. Implementera starkare säkerhet för åtkomst till säkerhetskopior och oförmåga att ändra data som lagras i säkerhetskopior. | |

| Skydda stöddokument som krävs för återställning, till exempel dokument för återställningsprocedurer, konfigurationshanteringsdatabasen (CMDB) och nätverksdiagram. | Hotaktörer riktar avsiktligt in sig på dessa resurser eftersom det påverkar din förmåga att återställa. Se till att de överlever en utpressningstrojanattack. |

Implementeringsresultat och tidslinjer

Inom 30 dagar ser du till att MTTR (Mean Time to Recover) uppfyller ditt BC/DR-mål, mätt under simuleringar och verkliga åtgärder.

Dataskydd

Du måste implementera dataskydd för att säkerställa snabb och tillförlitlig återställning från en utpressningstrojanattack och för att blockera vissa attacktekniker.

Utpressningstrojaner och destruktiva attacker fungerar bara när all legitim åtkomst till data och system går förlorad. Att se till att hotaktörer inte kan ta bort din förmåga att återuppta verksamheten utan betalning skyddar ditt företag och undergräver det ekonomiska incitamentet för att attackera din organisation.

Kontoskulder för program- och projektmedlem

Den här tabellen beskriver det övergripande skyddet av organisationens data från utpressningstrojaner i form av en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Implementor | Ansvar |

|---|---|---|

| Centrala IT-åtgärder eller CIO | Chefssponsring | |

| Programledare från Data Security | Skapa resultat och samarbete mellan team | |

| Central IT-produktivitet /slutanvändare | Implementera ändringar i Microsoft 365-klientorganisationen för OneDrive och skyddade mappar | |

| Central IT-infrastruktur /säkerhetskopiering | Aktivera säkerhetskopiering av infrastruktur | |

| Företag/program | Identifiera viktiga affärstillgångar | |

| Säkerhetsarkitektur | Råd om konfiguration och standarder | |

| Säkerhetsprincip och standarder | Uppdatera standarder och principdokument | |

| Hantering av säkerhetsefterlevnad | Övervaka för att säkerställa efterlevnad | |

| Användarutbildningsteam | Se till att vägledningen för användare återspeglar principuppdateringar | |

Checklista för implementering

Använd dessa metodtips för att skydda organisationens data.

| Klart | Uppgift | beskrivning |

|---|---|---|

| Migrera din organisation till molnet: – Flytta användardata till molnlösningar som OneDrive/SharePoint för att dra nytta av funktionerna för versionshantering och papperskorg. – Utbilda användarna om hur de själva kan återställa sina filer för att minska fördröjningar och kostnader för återställning. |

Användardata i Microsoft-molnet kan skyddas av inbyggda säkerhets- och datahanteringsfunktioner. | |

| Ange skyddade mappar. | Gör det svårare för obehöriga program att ändra data i dessa mappar. | |

| Granska dina behörigheter: – Identifiera breda skriv-/borttagningsbehörigheter för filresurser, SharePoint och andra lösningar. Bred definieras som många användare som har skriv-/borttagningsbehörigheter för affärskritiska data. – Minska breda behörigheter för kritiska dataplatser samtidigt som du uppfyller kraven för affärssamarbete. – Granska och övervaka kritiska dataplatser för att säkerställa att breda behörigheter inte visas igen. |

Minskar risken för utpressningstrojanaktiviteter som förlitar sig på bred åtkomst. | |

Gå vidare

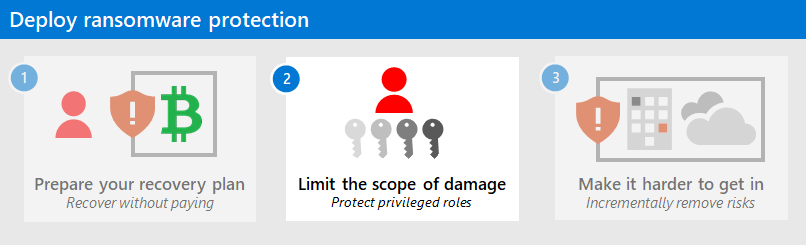

Fortsätt med fas 2 för att begränsa omfattningen av skador på en attack genom att skydda privilegierade roller.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- [2023 Microsofts rapport om digitalt försvar](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (se sidorna 17-26)

- Microsoft Blog – Utpressningstrojan, senaste hot – Utpressningstrojan

- Utpressningstrojaner som drivs av människor

- Skydda snabbt mot utpressningstrojaner och utpressning

- Utpressningstrojan: En omfattande och pågående hotanalysrapport i Microsoft Defender-portalen

- Microsoft Incident Response-teamet (tidigare DART/CRSP) utpressningstrojaner och fallstudie

Microsoft 365:

- Distribuera skydd mot utpressningstrojaner för din Microsoft 365-klientorganisation

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Återställa från en utpressningstrojanattack

- Skydd mot skadlig kod och utpressningstrojaner

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Hotanalysrapporter för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses för utpressningstrojanattack

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26 minuters video)

- Återställning från systemisk identitetskompromiss

- Avancerad attackidentifiering i flera steg i Microsoft Sentinel

- Fusionsidentifiering för utpressningstrojaner i Microsoft Sentinel

Microsoft Defender för molnet-appar:

Blogginlägg för Microsoft Security-teamet:

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 1 (september 2021)

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 2 (september 2021)

Rekommendationer och metodtips.

3 steg för att förhindra och återställa från utpressningstrojaner (september 2021)

-

Se avsnittet Utpressningstrojaner .

Attacker mot utpressningstrojaner som kan förebyggas (mars 2020)

Innehåller analys av angreppskedjan av faktiska attacker.

Utpressningstrojansvar – att betala eller inte betala? (december 2019)

Norsk Hydro svarar på utpressningstrojanattacker med transparens (december 2019)

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för