Självstudie: Belastningsutjämning av flera IP-konfigurationer med hjälp av Azure-portalen

Om du vill vara värd för flera webbplatser kan du använda ett annat nätverksgränssnitt som är associerat med en virtuell dator. Azure Load Balancer stöder distribution av belastningsutjämning för att stödja webbplatsernas höga tillgänglighet.

I den här självstudien lär du dig att:

- Skapa och konfigurera ett virtuellt nätverk, undernät och NAT-gateway.

- Skapa två virtuella Windows Server-datorer

- Skapa ett sekundärt nätverkskort och nätverkskonfigurationer för varje virtuell dator

- Skapa två IIS-webbplatser (Internet Information Server) på varje virtuell dator

- Binda webbplatserna till nätverkskonfigurationerna

- Skapa och konfigurera en Azure Load Balancer

- Testa lastbalanseraren

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

Skapa ett virtuellt nätverk och en skyddsvärd

I det här avsnittet skapar du ett virtuellt nätverk med ett resursundernät, ett Azure Bastion-undernät och en Azure Bastion-värd.

Viktigt!

Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du distribuerar Bastion som en del av en självstudie eller ett test rekommenderar vi att du tar bort den här resursen när du har använt den.

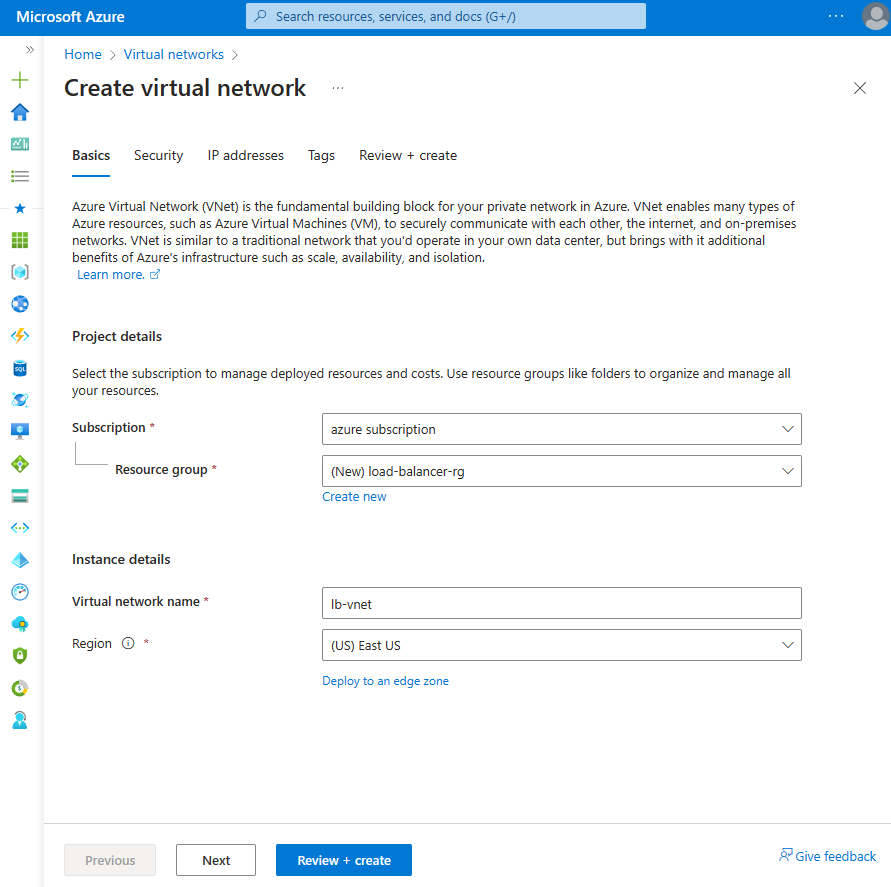

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj load-balancer-rg i listrutan eller Skapa ny om den inte finns.

Ange load-balancer-rg i Namn.

Välj OK.Instansinformation Name Ange lb-vnet. Region Välj (USA) USA, östra.

Välj fliken Säkerhet eller knappen Nästa längst ned på sidan.

Under Azure Bastion anger eller väljer du följande information:

Inställning Värde Azure Bastion Aktivera Azure Bastion Markera kryssrutan. Azure Bastion-värdnamn Ange lb-bastion. Offentlig IP-adress för Azure Bastion Välj Skapa ny.

Ange lb-bastion-ip i Namn.

Välj OK.Välj fliken IP-adresser eller Nästa längst ned på sidan.

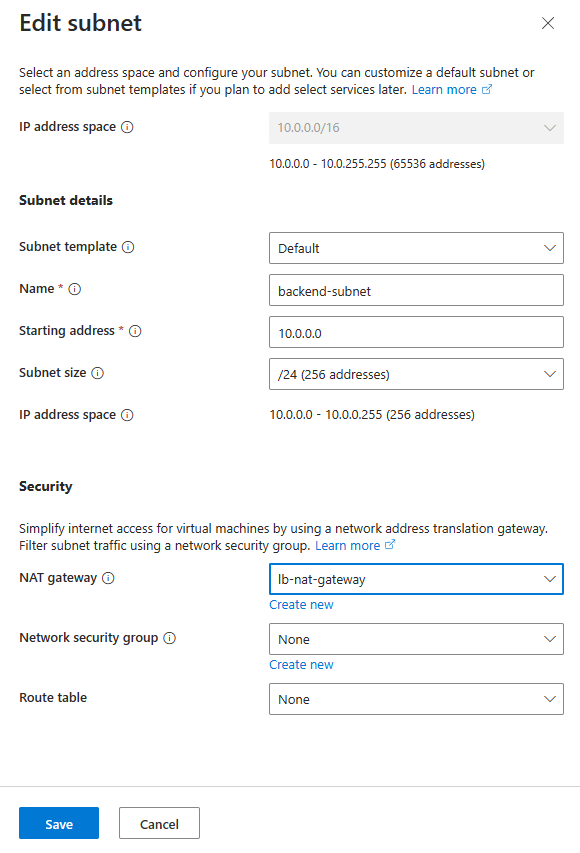

På sidan Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Lägg till IPv4-adressutrymme IPv4-adressutrymme Ange 10.0.0.0/16 (65 356 adresser). Undernät Välj den standardlänk för undernät som ska redigeras. Redigera undernät Undernätssyfte Lämna standardinställningen Standard. Name Ange serverdelsundernät. Startadress Ange 10.0.0.0. Storlek på undernät Ange /24(256 adresser). Säkerhet NAT Gateway Välj lb-nat-gateway.

Välj Spara.

Välj Granska + skapa längst ned på skärmen och välj Skapa när valideringen har godkänts.

Viktigt!

Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du distribuerar Bastion som en del av en självstudie eller ett test rekommenderar vi att du tar bort den här resursen när du har använt den.

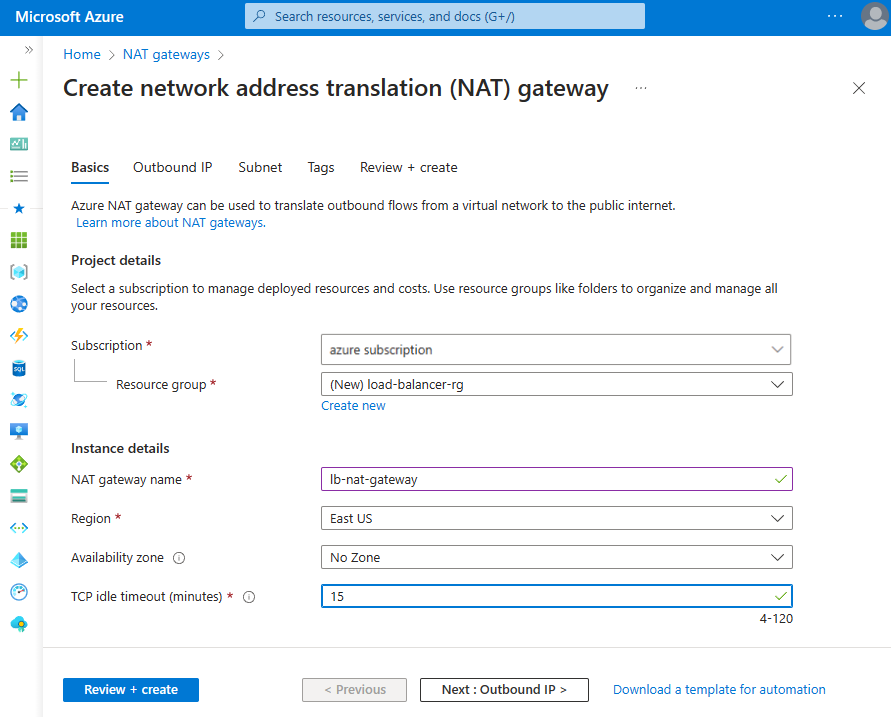

Skapa NAT-gateway

I det här avsnittet skapar du en NAT-gateway för utgående Internetåtkomst för resurser i det virtuella nätverket. Andra alternativ för utgående regler finns i SNAT (Network Address Translation) för utgående anslutningar

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du NAT-gateway. Välj NAT-gatewayer i sökresultaten.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa nat-gateway (network address translation):

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange load-balancer-rg i Namn.

Välj OK.Instansinformation NAT-gatewayens namn Ange lb-nat-gateway. Region Välj USA, östra. Availability zone Välj Ingen zon. Timeout för inaktivitet (minuter) Ange 15.

Välj fliken Utgående IP-adress eller välj knappen Nästa: Utgående IP längst ned på sidan.

Välj Skapa en ny offentlig IP-adress under Offentliga IP-adresser.

Ange nat-gw-public-ip i Namn i Lägg till en offentlig IP-adress.

Välj OK.

Välj den blå knappen Granska + skapa längst ned på sidan eller välj fliken Granska + skapa .

Välj Skapa.

Skapa virtuella datorer

I det här avsnittet skapar du två virtuella datorer som är värdar för IIS-webbplatserna.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

I Virtuella datorer väljer du + Skapa och sedan virtuell Azure-dator.

I Skapa virtuell dator anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumeration Resursgrupp Välj load-balancer-rg Instansinformation Virtual machine name Ange myVM1 Region Välj (USA) USA, östra Tillgänglighetsalternativ Välj tillgänglighetszoner Availability zone Välj 1 Säkerhetstyp Låt standardvärdet Standard vara kvar. Bild Välj Windows Server 2022 Datacenter – Gen2 Storlek Välj VM-storlek eller ta standardinställningen Administratörskonto Username Ange ett användarnamn Lösenord Ange ett lösenord Bekräfta lösenord Ange lösenord igen Regler för inkommande portar Offentliga inkommande portar Välj Ingen Välj fliken Nätverk eller Nästa: diskar och sedan Nästa: nätverk.

På fliken Nätverk väljer eller anger du:

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj myVNet. Undernät Välj backend-subnet(10.1.0.0/24) Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Välj Avancerat Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

I Skapa nätverkssäkerhetsgrupp anger du myNSG i Namn.

I Regler för inkommande trafik väljer du +Lägg till en inkommande regel.

I Tjänsten väljer du HTTP.

I Prioritet anger du 100.

I Namn anger du myNSGrule.

Välj Lägg till.

Välj OK.Välj Granska + skapa.

Granska inställningarna och välj sedan Skapa.

Följ stegen 1 till 7 för att skapa en annan virtuell dator med följande värden och alla andra inställningar på samma sätt som myVM1:

Inställning VM 2 Name myVM2 Availability zone 2 Nätverkssäkerhetsgrupp Välj den befintliga myNSG

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Skapa sekundära nätverkskonfigurationer

I det här avsnittet ändrar du den privata IP-adressen för det befintliga nätverkskortet för varje virtuell dator till Statisk. Sedan lägger du till en ny NIC-resurs till varje virtuell dator med en statisk privat IP-adresskonfiguration.

Mer information om hur du konfigurerar flytande IP-adresser i konfigurationen av den virtuella datorn finns i Konfiguration av flytande IP-gästoperativsystem.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj myVM1.

Stoppa den virtuella datorn om den körs.

Välj Nätverk i Inställningar.

I Nätverk väljer du namnet på nätverksgränssnittet bredvid Nätverksgränssnittet. Nätverksgränssnittet börjar med namnet på den virtuella datorn och har ett slumpmässigt nummer tilldelat. I det här exemplet myVM1266.

På sidan nätverksgränssnitt väljer du IP-konfigurationer i Inställningar.

I IP-konfigurationer väljer du ipconfig1.

Välj Statisk i Tilldelning i ipconfig1-konfigurationen .

Välj Spara.

Gå tillbaka till översiktssidan för myVM1.

Välj Nätverk i Inställningar.

På sidan Nätverk väljer du Anslut nätverksgränssnitt.

I Anslut nätverksgränssnitt väljer du Skapa och koppla nätverksgränssnitt.

I Skapa nätverksgränssnitt anger eller väljer du följande information:

Inställning Värde Projektinformation Resursgrupp Välj load-balancer-rg. Nätverksgränssnitt Name Ange myVM1NIC2 Undernät Välj backend-subnet (10.1.0.0/24). Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj myNSG. Tilldelning av privat IP-adress Välj Statisk. Privat IP-adress Ange 10.1.0.6. Välj Skapa.

Starta den virtuella datorn.

Upprepa steg 1 till 16 för myVM2 och ersätt följande information:

Inställning myVM2 Name myVM2NIC2 Privat IP-adress 10.1.0.7

Konfigurera virtuella datorer

Du ansluter till myVM1 och myVM2 med Azure Bastion och konfigurerar den sekundära nätverkskonfigurationen i det här avsnittet. Du lägger till en väg för gatewayen för den sekundära nätverkskonfigurationen. Sedan installerar du IIS på varje virtuell dator och anpassar webbplatserna så att värdnamnet för den virtuella datorn visas.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj myVM1.

Starta myVM1.

I Översikt väljer du Anslut och sedan Bastion.

Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn.

Välj Tillåt för Bastion att använda Urklipp.

På serverdatorn går du till Starta > Windows Administrationsverktyg > Windows PowerShell > Windows PowerShell.

I PowerShell-fönstret kör

route printdu kommandot som returnerar utdata som liknar följande utdata för en virtuell dator med två anslutna nätverksgränssnitt:=========================================================================== Interface List 4...60 45 bd 9c c7 00 ......Microsoft Hyper-V Network Adapter 11...60 45 bd 8d 44 fa ......Microsoft Hyper-V Network Adapter #3 1...........................Software Loopback Interface 1 =========================================================================== IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 10.1.0.1 10.1.0.4 10 10.1.0.0 255.255.255.0 On-link 10.1.0.4 266 10.1.0.0 255.255.255.0 On-link 10.1.0.6 266 10.1.0.4 255.255.255.255 On-link 10.1.0.4 266 10.1.0.6 255.255.255.255 On-link 10.1.0.6 266 10.1.0.255 255.255.255.255 On-link 10.1.0.4 266 10.1.0.255 255.255.255.255 On-link 10.1.0.6 266 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 168.63.129.16 255.255.255.255 10.1.0.1 10.1.0.4 11 169.254.169.254 255.255.255.255 10.1.0.1 10.1.0.4 11 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 10.1.0.4 266 224.0.0.0 240.0.0.0 On-link 10.1.0.6 266 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 10.1.0.4 266 255.255.255.255 255.255.255.255 On-link 10.1.0.6 266 =========================================================================== Persistent Routes: None IPv6 Route Table =========================================================================== Active Routes: If Metric Network Destination Gateway 1 331 ::1/128 On-link 4 266 fe80::/64 On-link 11 266 fe80::/64 On-link 11 266 fe80::382:8783:5d2:f71e/128 On-link 4 266 fe80::1575:ced8:3e94:f23a/128 On-link 1 331 ff00::/8 On-link 4 266 ff00::/8 On-link 11 266 ff00::/8 On-link =========================================================================== Persistent Routes: NoneI det här exemplet är Microsoft Hyper-V-nätverkskort nr 3 (gränssnitt 13) det sekundära nätverksgränssnittet som inte har någon tilldelad standardgateway.

I PowerShell-fönstret kör du

ipconfig /allkommandot för att se vilken IP-adress som är tilldelad till det sekundära nätverksgränssnittet. I det här exemplet tilldelas 10.1.0.6 gränssnitt 13. Ingen standardgatewayadress returneras för det sekundära nätverksgränssnittet.Connection-specific DNS Suffix . : pbu0t5vjr3sevaritkncspakhd.ax.internal.cloudapp.net Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter #3 Physical Address. . . . . . . . . : 60-45-BD-A1-75-FB DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::dfb3:b93e:3516:c5b6%12(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : Monday, December 12, 2022 7:42:31 PM Lease Expires . . . . . . . . . . : Friday, January 19, 2159 2:17:19 AM Default Gateway . . . . . . . . . : DHCP Server . . . . . . . . . . . : 168.63.129.16 DHCPv6 IAID . . . . . . . . . . . : 207635901 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2B-28-C9-C0-60-45-BD-9B-ED-AE DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : EnabledKör följande kommando för att dirigera all trafik för adresser utanför undernätet till gatewayen:

route -p add 0.0.0.0 MASK 0.0.0.0 10.1.0.1 METRIC 5015 IF 13I det här exemplet är 10.1.0.1 standardgatewayen för det virtuella nätverk som du skapade tidigare.

Kör följande kommandon eller kopiera och klistra in koden i PowerShell-fönstret för att installera och konfigurera IIS och testwebbplatserna:

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.4:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.4:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item c:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.6. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.6:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6Stäng Bastion-anslutningen till myVM1.

Upprepa steg 1 till 12 för myVM2. Använd följande PowerShell-kod för myVM2 för IIS-installationen.

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.5:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.5:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item C:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.7. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.7:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6

Skapa en lastbalanserare

Du skapar en zonredundant lastbalanserare som lastbalanserar virtuella datorer i det här avsnittet.

Med zonredundans kan en eller flera tillgänglighetszoner misslyckas och datasökvägen överleva så länge en zon i regionen har god status.

När du skapar lastbalanseraren konfigurerar du:

- Två IP-adresser för klientdelen, en för varje webbplats.

- Serverdelspooler

- Regler för inkommande belastningsutjämning

I sökrutan överst i portalen anger du Lastbalanserare. Välj Lastbalanserare i sökresultatet.

På sidan Lastbalanserare väljer du Skapa.

På fliken Grundinställningar på sidan Skapa lastbalanserare anger du eller väljer följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj load-balancer-rg. Instansinformation Name Ange myLoadBalancer Region Välj USA, östra. SKU Lämna kvar standardinställningen Standard. Typ Välj Offentlig. Nivå Lämna standardvärdet Regional. Välj Nästa: IP-konfiguration för klientdelen.

I IP-konfigurationen för klientdelen väljer du + Lägg till en IP-konfiguration för klientdelen.

Ange eller välj följande information i Lägg till IP-konfiguration för klientdelen:

Inställning Värde Name Ange Frontend-contoso. IP-version Välj IPv4. IP-typ Välj IP-adress. Offentlig IP-adress Välj Skapa ny.

Ange myPublicIP-contoso som Namn

Välj zonredundant i tillgänglighetszon.

Låt standardinställningen för Microsoft Network för routning vara kvar.

Välj OK.Kommentar

IPv6 stöds för närvarande inte med routningsinställningar eller belastningsutjämning mellan regioner (global nivå).

Mer information om IP-prefix finns i Azures offentliga IP-adressprefix.

I regioner med tillgänglighetszoner har du möjlighet att välja no-zone (standardalternativ), en specifik zon eller zonredundant. Valet beror på dina specifika krav på domänfel. I regioner utan tillgänglighetszoner visas inte det här fältet.

Mer information om tillgänglighetszoner finns i Översikt över tillgänglighetszoner.Markera Lägga till.

Välj + Lägg till en IP-konfiguration för klientdelen.

Ange eller välj följande information i Lägg till IP-konfiguration för klientdelen:

Inställning Värde Name Ange Frontend-fabrikam. IP-version Välj IPv4. IP-typ Välj IP-adress. Offentlig IP-adress Välj Skapa ny.

Ange myPublicIP-fabrikam som Namn

Välj zonredundant i tillgänglighetszon.

Låt standardinställningen för Microsoft Network för routning vara kvar.

Välj OK.Markera Lägga till.

Välj Nästa: Serverdelspooler.

På fliken Serverdelspooler väljer du + Lägg till en serverdelspool.

Ange eller välj följande information i Lägg till en serverdelspool:

Inställning Värde Name Ange myBackendPool-contoso. Virtuellt nätverk Välj myVNet. Konfiguration av serverdelspool Välj Nätverkskort. I IP-konfigurationer väljer du + Lägg till.

Välj myVM1 och myVM2 som motsvarar ipconfig1 (10.1.0.4) och ipconfig1 (10.1.0.5).

Markera Lägg till.

Välj Spara.

Välj + Lägg till en serverdelspool.

Ange eller välj följande information i Lägg till en serverdelspool:

Inställning Värde Name Ange myBackendPool-fabrikam. Virtuellt nätverk Välj myVNet. Konfiguration av serverdelspool Välj Nätverkskort. I IP-konfigurationer väljer du + Lägg till.

Välj myVM1 och myVM2 som motsvarar ipconfig1 (10.1.0.6) och ipconfig1 (10.1.0.7).

Markera Lägg till.

Välj Spara.

Välj Nästa: Regler för inkommande trafik.

I Belastningsutjämningsregel på fliken Inkommande regler väljer du + Lägg till en belastningsutjämningsregel.

I Lägg till belastningsutjämningsregel anger eller väljer du följande information:

Inställning Värde Name Ange myHTTPRule-contoso IP-version Välj IPv4. Klientdelens IP-adress Välj Frontend-contoso. Serverdelspool Välj myBackendPool-contoso. Protokoll Välj TCP. Port Ange 80. Serverdelsport Ange 80. Hälsoavsökning Välj Skapa ny.

I Namn anger du myHealthProbe-contoso.

Välj TCP i Protokoll.

Lämna resten av standardvärdena och välj OK.Sessionspersistens Välj Ingen. Timeout för inaktivitet (minuter) Ange eller välj 15. TCP-återställning Välj Aktiverad. Flytande IP Välj Inaktiverad. Utgående källnätverksadressöversättning (SNAT) Låt standardvärdet (rekommenderas) Använd utgående regler för att ge medlemmar i serverdelspoolen åtkomst till Internet. Markera Lägga till.

Välj Lägg till en belastningsutjämningsregel.

I Lägg till belastningsutjämningsregel anger eller väljer du följande information:

Inställning Värde Name Ange myHTTPRule-fabrikam IP-version Välj IPv4. Klientdelens IP-adress Välj Frontend-fabrikam. Serverdelspool Välj myBackendPool-fabrikam. Protokoll Välj TCP. Port Ange 80. Serverdelsport Ange 80. Hälsoavsökning Välj Skapa ny.

I Namn anger du myHealthProbe-fabrikam.

Välj TCP i Protokoll.

Lämna resten av standardvärdena och välj OK.Sessionspersistens Välj Ingen. Timeout för inaktivitet (minuter) Ange eller välj 15. TCP-återställning Välj Aktiverad. Flytande IP Välj Inaktiverad. Utgående källnätverksadressöversättning (SNAT) Låt standardvärdet (rekommenderas) Använd utgående regler för att ge medlemmar i serverdelspoolen åtkomst till Internet. Markera Lägga till.

Välj den blå knappen Granska + skapa längst ned på sidan.

Välj Skapa.

Kommentar

I det här exemplet skapade vi en NAT-gateway för att tillhandahålla utgående Internetåtkomst. Fliken regler för utgående trafik i konfigurationen kringgås eftersom det är valfritt inte behövs med NAT-gatewayen. Mer information om Azure NAT-gateway finns i Vad är Azure Virtual Network NAT? Mer information om utgående anslutningar i Azure finns i Källnätverksadressöversättning (SNAT) för utgående anslutningar

Testa lastbalanseraren

I det här avsnittet identifierar du den offentliga IP-adressen för varje webbplats. Du anger IP-adressen i en webbläsare för att testa de webbplatser som du skapade tidigare.

I sökrutan överst i portalen anger du Offentlig IP-adress. Välj Offentliga IP-adresser i sökresultatet.

Välj myPublicIP-contoso.

Kopiera IP-adressen på översiktssidan för myPublicIP-contoso.

Öppna en webbläsare och klistra in den offentliga IP-adressen i adressfältet.

Gå tillbaka till offentliga IP-adresser. Välj myPublicIP-fabrikam.

Kopiera IP-adressen på översiktssidan för myPublicIP-fabrikam.

Öppna en webbläsare och klistra in den offentliga IP-adressen i adressfältet.

Om du vill testa lastbalanseraren uppdaterar du webbläsaren eller stänger av en av de virtuella datorerna.

Rensa resurser

Om du inte fortsätter att använda det här programmet tar du bort de virtuella datorerna och lastbalanseraren med följande steg:

I sökrutan överst i portalen anger du Resursgrupp. Välj Resursgrupper i sökresultaten.

Välj load-balancer-rg i Resursgrupper.

Välj Ta bort resursgrupp.

Ange load-balancer-rg i SKRIV RESURSGRUPPENS NAMN:. Välj Ta bort.

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du skapar en lastbalanserare mellan regioner: