Konfigurera en VPN-gatewayanslutning mellan virtuella nätverk – Azure Portal

Den här artikeln hjälper dig att ansluta virtuella nätverk med anslutningstypen VNet-till-VNet med hjälp av Azure Portal. De virtuella nätverken kan finnas i olika regioner och från olika prenumerationer. När du ansluter virtuella nätverk från olika prenumerationer behöver prenumerationerna inte associeras med samma klientorganisation. Den här typen av konfiguration skapar en anslutning mellan två virtuella nätverksgatewayer. Den här artikeln gäller inte för VNet-peering. Information om VNet-peering finns i artikeln Peering för virtuellt nätverk.

Du kan skapa den här konfigurationen med hjälp av olika verktyg, beroende på distributionsmodellen för ditt virtuella nätverk. Stegen i den här artikeln gäller för Azure Resource Manager-distributionsmodellen och Azure Portal. Om du vill växla till en annan distributionsmodell eller distributionsmetodartikel använder du listrutan.

Om att ansluta virtuella nätverk

I följande avsnitt beskrivs olika sätt att ansluta till virtuella nätverk.

VNet-till-VNet

Att konfigurera en VNet-till-VNet-anslutning är ett enkelt sätt att ansluta virtuella nätverk. När du ansluter ett virtuellt nätverk till ett annat virtuellt nätverk med VNet-till-VNet-anslutningstypen (VNet2VNet) på nästan samma sätt som du skapar en plats-till-plats-IPsec-anslutning till en lokal plats. Båda typerna av anslutning använder en VPN-gateway för att få en säker tunnel med IPsec/IKE, och båda fungerar på samma sätt vid kommunikation. Men de skiljer sig åt i hur den lokala nätverksgatewayen konfigureras.

När du skapar en anslutning mellan virtuella nätverk skapas och fylls adressutrymmet för den lokala nätverksgatewayen i automatiskt. Om du uppdaterar adressutrymmet för ett virtuellt nätverk dirigerar det andra virtuella nätverket automatiskt till det uppdaterade adressutrymmet. Det går normalt snabbare och enklare att skapa en VNet-till-VNet-anslutning än en plats-till-plats-anslutning. Den lokala nätverksgatewayen visas dock inte i den här konfigurationen.

- Om du vet att du vill ange fler adressutrymmen för den lokala nätverksgatewayen, eller planerar att lägga till fler anslutningar senare och behöver justera den lokala nätverksgatewayen, bör du skapa konfigurationen med hjälp av stegen plats-till-plats.

- VNet-till-VNet-anslutningen innehåller inte adressutrymme för punkt-till-plats-klientpoolen. Om du behöver transitiv routning för punkt-till-plats-klienter skapar du en plats-till-plats-anslutning mellan de virtuella nätverksgatewayerna eller använder VNet-peering.

Plats-till-plats (IPsec)

Om du arbetar med en komplicerad nätverkskonfiguration kanske du föredrar att ansluta dina virtuella nätverk med hjälp av en plats-till-plats-anslutning i stället. När du följer anvisningarna för plats-till-plats-IPsec skapar och konfigurerar du de lokala nätverksgatewayerna manuellt. Den lokala nätverksgatewayen för varje virtuellt nätverk behandlar det andra virtuella nätverket som en lokal plats. Med de här stegen kan du ange fler adressutrymmen för den lokala nätverksgatewayen för att dirigera trafik. Om adressutrymmet för ett virtuellt nätverk ändras måste du uppdatera den motsvarande lokala nätverksgatewayen för att avspegla det.

VNet-peering

Du kan också ansluta dina virtuella nätverk med VNet-peering.

- VNET-peering använder ingen VPN-gateway och har även andra restriktioner.

- Prissättningen för VNet-peering beräknas på ett annat sätt än prissättningen för VPN Gateway för VNet-till-VNet.

- Mer information om VNet-peering finns i artikeln Peering för virtuellt nätverk.

Varför ska jag skapa en anslutning mellan virtuella nätverk?

Du kanske vill ansluta virtuella nätverk med hjälp av en VNet-till-VNet-anslutning av följande skäl:

Geografisk redundans i flera regioner och geografisk närvaro

- Du kan ange din egna geografiska replikering eller synkronisering med en säker anslutning, utan att passera några Internet-slutpunkter.

- Med Azure Traffic Manager och Azure Load Balancer kan du konfigurera arbetsbelastning med hög tillgänglighet och geografisk redundans över flera Azure-regioner. Du kan till exempel konfigurera SQL Server Always On-Tillgänglighetsgrupper i flera Azure-regioner.

Regionala flernivåprogram med isolering eller administrativa gränser

- Inom samma region kan du konfigurera flernivåprogram med flera virtuella nätverk som är anslutna till varandra på grund av isolering eller administrativa krav.

VNet-till-VNet-kommunikation kan kombineras med konfigurationer för flera platser. Med de här konfigurationerna kan du upprätta nätverkstopologier som kombinerar anslutningar mellan platser med anslutning mellan virtuella nätverk, enligt följande diagram:

Den här artikeln visar hur du ansluter virtuella nätverk via VNet-till-VNet-anslutningstypen. När du följer dessa steg som en övning kan du använda följande exempel på inställningsvärden. I det här exemplet är de virtuella nätverken i samma prenumeration, men i olika resursgrupper. Om dina virtuella nätverk finns i olika prenumerationer kan du inte skapa anslutningen i portalen. Använd PowerShell eller CLI istället. Mer information om anslutningar mellan virtuella nätverk finns i Vanliga frågor om VNet-till-VNet.

Exempelinställningar

Värden för VNet1:

Inställningar för virtuella nätverk

- Namn: VNet1

- Adressutrymme: 10.1.0.0/16

- Prenumeration: Välj den prenumeration som du vill använda.

- Resursgrupp: TestRG1

- Plats: USA, östra

- Undernät

- Namn: FrontEnd

- Adressintervall: 10.1.0.0/24

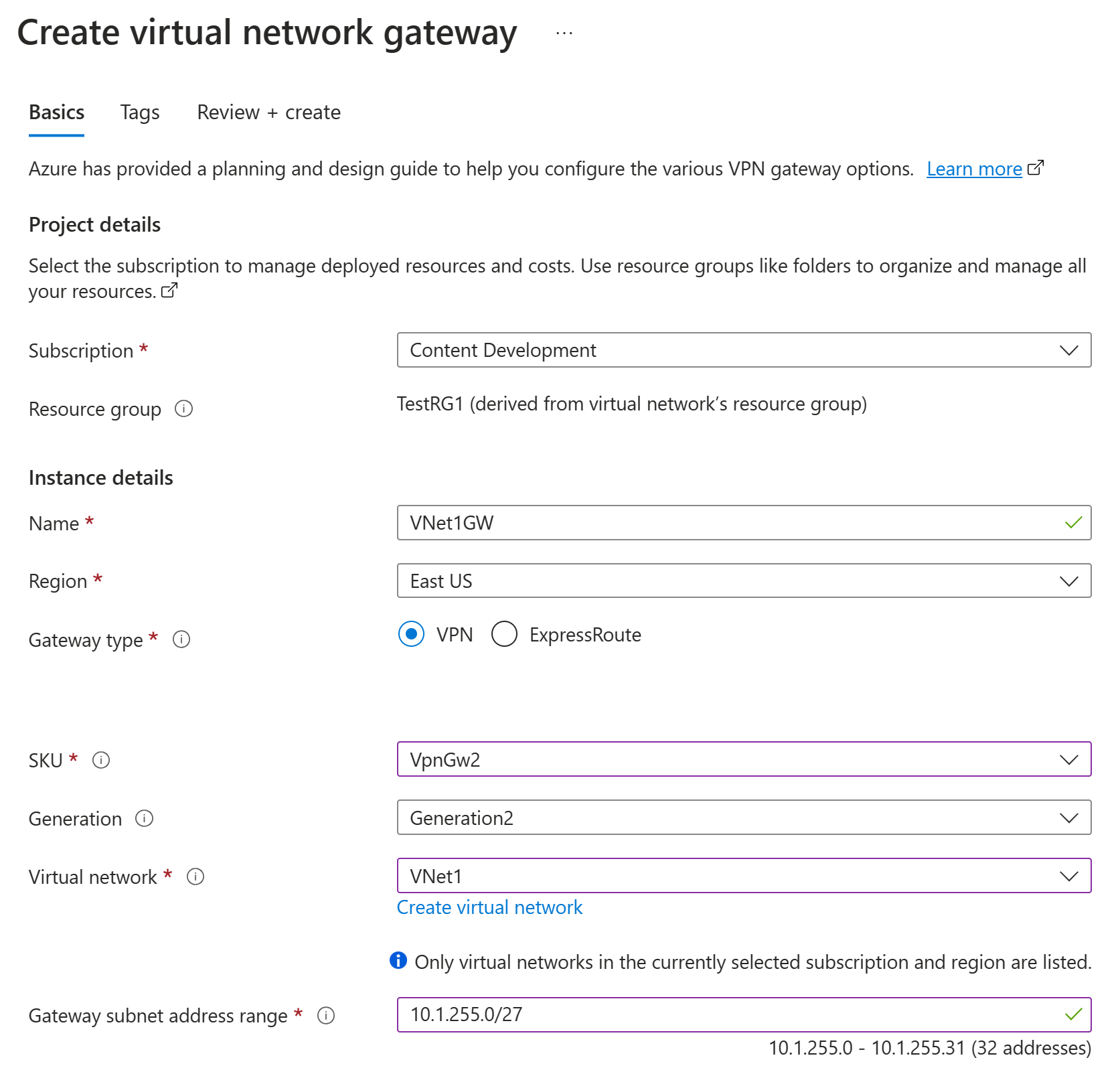

Inställningar för virtuell nätverksgateway

- Namn: VNet1GW

- Resursgrupp: USA, östra

- Generation: Generation 2

- Gatewaytyp: välj VPN.

- VPN-typ: Välj Routningsbaserad.

- SKU: VpnGw2

- Generation: Generation2

- Virtuellt nätverk: VNet1

- Adressintervall för gatewayundernät: 10.1.255.0/27

- Offentlig IP-adress: Skapa ny

- Namn på offentlig IP-adress: VNet1GWpip

- Aktivera aktivt-aktivt läge: Inaktiverat

- Konfigurera BGP: Inaktiverad

Anslutning

- Namn: VNet1toVNet4

- Delad nyckel: Du kan skapa den delade nyckeln själv. När du skapar anslutningen mellan de virtuella nätverken måste värdena matcha. I den här övningen använder du abc123.

Värden för VNet4:

Inställningar för virtuella nätverk

- Namn: VNet4

- Adressutrymme: 10.41.0.0/16

- Prenumeration: Välj den prenumeration som du vill använda.

- Resursgrupp: TestRG4

- Plats: USA, västra

- Undernät

- Namn: FrontEnd

- Adressintervall: 10.41.0.0/24

Inställningar för virtuell nätverksgateway

- Namn: VNet4GW

- Resursgrupp: USA, västra

- Generation: Generation 2

- Gatewaytyp: välj VPN.

- VPN-typ: Välj Routningsbaserad.

- SKU: VpnGw2

- Generation: Generation2

- Virtuellt nätverk: VNet4

- Adressintervall för gatewayundernät: 10.41.255.0/27

- Offentlig IP-adress: Skapa ny

- Namn på offentlig IP-adress: VNet4GWpip

- Aktivera aktivt-aktivt läge: Inaktiverat

- Konfigurera BGP: Inaktiverad

Anslutning

- Namn: VNet4toVNet1

- Delad nyckel: Du kan skapa den delade nyckeln själv. När du skapar anslutningen mellan de virtuella nätverken måste värdena matcha. I den här övningen använder du abc123.

Skapa och konfigurera VNet1

Om du redan har ett VNet, kontrollerar du att inställningarna är kompatibla med din VPN-gatewaydesign. Var särskilt uppmärksam på eventuella undernät som kan överlappa andra nätverk. Om du har överlappande undernät fungerar inte anslutningen ordentligt.

Så här skapar du ett virtuellt nätverk

Kommentar

När du använder ett virtuellt nätverk som en del av en arkitektur mellan platser måste du samordna med din lokala nätverksadministratör för att skapa ett IP-adressintervall som du kan använda specifikt för det här virtuella nätverket. Om det finns ett duplicerat adressintervall på båda sidorna av VPN-anslutningen dirigeras trafiken på ett oväntat sätt. Om du vill ansluta det här virtuella nätverket till ett annat virtuellt nätverk kan adressutrymmet inte överlappa det andra virtuella nätverket. Planera din nätverkskonfiguration på lämpligt sätt.

Logga in på Azure-portalen.

I Sök efter resurser, tjänster och dokument (G+/) överst på portalsidan anger du det virtuella nätverket. Välj Virtuellt nätverk från Marketplace-sökresultatet för att öppna sidan Virtuellt nätverk.

På sidan Virtuellt nätverk väljer du Skapa för att öppna sidan Skapa virtuellt nätverk.

På fliken Grundläggande konfigurerar du inställningarna för det virtuella nätverket för projektinformation och instansinformation. Du ser en grön bockmarkering när de värden du anger verifieras. Du kan justera de värden som visas i exemplet enligt de inställningar som du behöver.

- Prenumeration: Verifiera att prenumerationen som visas är korrekt. Du kan ändra prenumerationer med hjälp av listrutan.

- Resursgrupp: Välj en befintlig resursgrupp eller välj Skapa ny för att skapa en ny. Mer information om resursgrupper finns i Översikt över Azure Resource Manager.

- Namn: Namnge ditt virtuella nätverk.

- Region: Välj plats för det virtuella nätverket. Platsen avgör var de resurser som du distribuerar till det här virtuella nätverket ska finnas.

Välj Nästa eller Säkerhet för att gå till fliken Säkerhet . I den här övningen lämnar du standardvärdena för alla tjänster på den här sidan.

Välj IP-adresser för att gå till fliken IP-adresser . Konfigurera inställningarna på fliken IP-adresser .

IPv4-adressutrymme: Som standard skapas ett adressutrymme automatiskt. Du kan välja adressutrymmet och justera det så att det återspeglar dina egna värden. Du kan också lägga till ett annat adressutrymme och ta bort standardvärdet som skapades automatiskt. Du kan till exempel ange startadressen som 10.1.0.0 och ange adressutrymmets storlek som /16. Välj sedan Lägg till för att lägga till adressutrymmet.

+ Lägg till undernät: Om du använder standardadressutrymmet skapas ett standardundernät automatiskt. Om du ändrar adressutrymmet lägger du till ett nytt undernät i adressutrymmet. Välj + Lägg till undernät för att öppna fönstret Lägg till undernät . Konfigurera följande inställningar och välj sedan Lägg till längst ned på sidan för att lägga till värdena.

- Undernätsnamn: Ett exempel är FrontEnd.

- Adressintervall för undernätet: Adressintervallet för det här undernätet. Exempel är 10.1.0.0 och /24.

Granska sidan IP-adresser och ta bort eventuella adressutrymmen eller undernät som du inte behöver.

Välj Granska + skapa för att verifiera inställningarna för det virtuella nätverket.

När inställningarna har verifierats väljer du Skapa för att skapa det virtuella nätverket.

Skapa VNet1-gatewayen

I det här steget ska du skapa den virtuella nätverksgatewayen för ditt virtuella nätverk. Att skapa en gateway kan ofta ta 45 minuter eller mer, beroende på vald gateway-SKU. Priser för gateway-SKU finns i Prissättning. Om du skapar den här konfigurationen för att öva dig kan du se exempelinställningarna.

Den virtuella nätverksgatewayen kräver ett specifikt undernät med namnet GatewaySubnet. Gateway-undernätet är en del av IP-adressintervallet för ditt virtuella nätverk och innehåller DE IP-adresser som de virtuella nätverksgatewayresurserna och tjänsterna använder.

När du skapar gatewayundernätet anger du det antal IP-adresser som undernätet innehåller. Hur många IP-adresser som behövs beror på vilken konfiguration av VPN-gatewayen som du vill skapa. Vissa konfigurationer kräver fler IP-adresser än andra. Det är bäst att ange /27 eller större (/26, /25 osv.) för gatewayundernätet.

Så här skapar du en virtuell nätverksgateway

I Sök efter resurser, tjänster och dokument (G+/)anger du virtuell nätverksgateway. Leta upp virtuell nätverksgateway i Marketplace-sökresultatet och välj den för att öppna sidan Skapa virtuell nätverksgateway.

På fliken Grundläggande fyller du i värdena för projektinformation och instansinformation.

Prenumeration: Välj den prenumeration som du vill använda i listrutan.

Resursgrupp: Den här inställningen fylls i automatiskt när du väljer ditt virtuella nätverk på den här sidan.

Namn: namnge din gateway. Att namnge din gateway är inte detsamma som att namnge ett gatewayundernät. Det är namnet på gatewayobjektet som du skapar.

Region: Välj den region där du vill skapa den här resursen. Gatewayens region måste vara samma som det virtuella nätverket.

Gatewaytyp: välj VPN. En VPN-gateway använder VPN som virtuell nätverksgateway.

SKU: I listrutan väljer du den gateway-SKU som stöder de funktioner som du vill använda. Se Gateway-SKU :er. AZ SKU:er stöder tillgänglighetszoner.

Generation: Välj den generation som du vill använda. Vi rekommenderar att du använder en Generation2 SKU. Se Gateway SKU:er för mer information.

Virtuellt nätverk: I listrutan väljer du det virtuella nätverk som du vill lägga till den här gatewayen till. Om du inte kan se det virtuella nätverk som du vill skapa en gateway för kontrollerar du att du har valt rätt prenumeration och region i föregående inställningar.

Gateway-undernätsadressintervall eller undernät: Gateway-undernätet krävs för att skapa en VPN-gateway.

För närvarande kan det här fältet visa olika inställningsalternativ, beroende på adressutrymmet för det virtuella nätverket och om du redan har skapat ett undernät med namnet GatewaySubnet för ditt virtuella nätverk.

Om du inte har ett gateway-undernät och du inte ser alternativet att skapa ett på den här sidan går du tillbaka till det virtuella nätverket och skapar gatewayundernätet. Gå sedan tillbaka till den här sidan och konfigurera VPN-gatewayen.

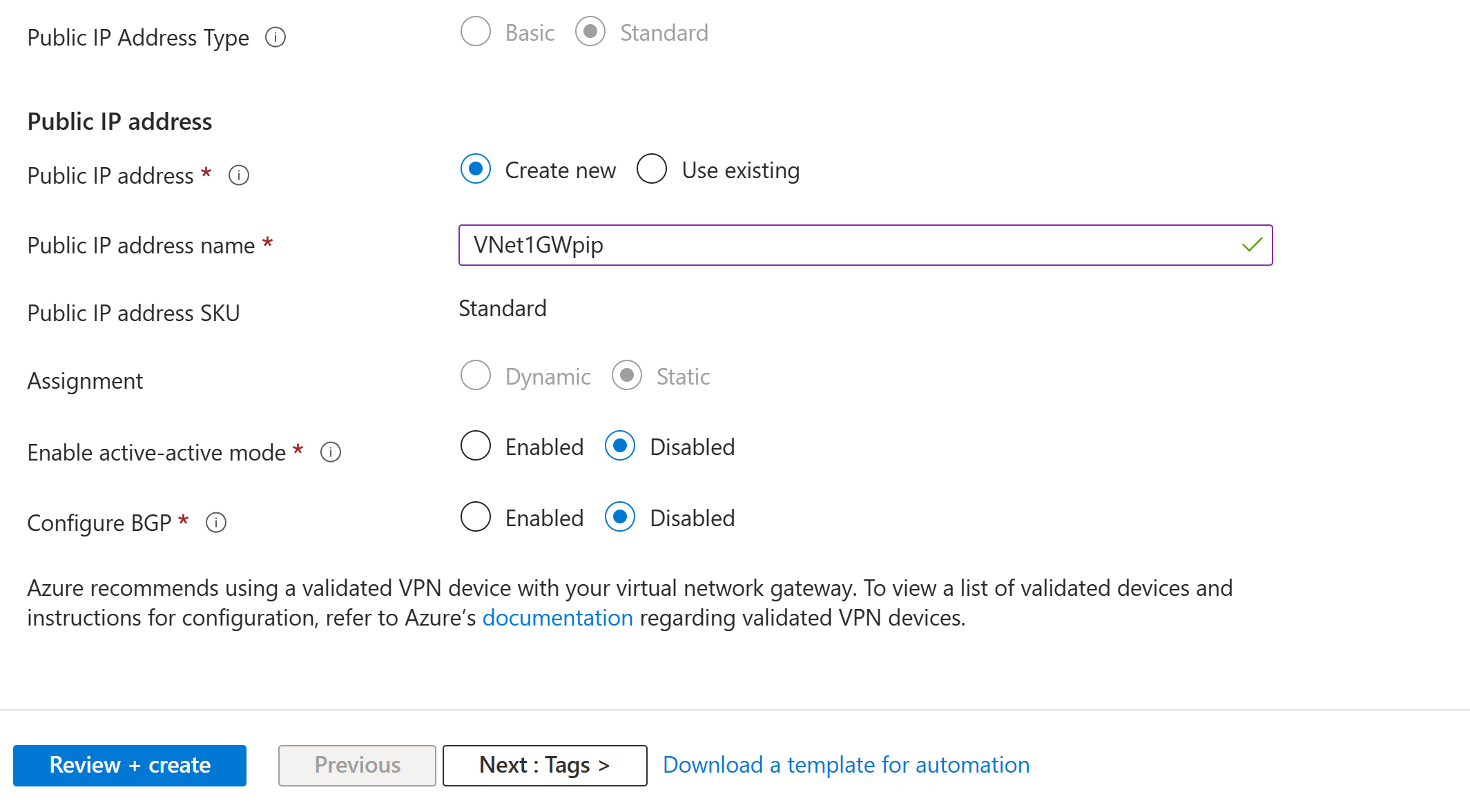

Ange värden för offentlig IP-adress. De här inställningarna anger det offentliga IP-adressobjekt som associeras med VPN-gatewayen. Den offentliga IP-adressen tilldelas det här objektet när VPN-gatewayen skapas. Den enda gången som den primära offentliga IP-adressen ändras är när gatewayen tas bort och återskapas. Den ändras inte vid storleksändring, återställning eller annat internt underhåll/uppgraderingar av din VPN-gateway.

- Offentlig IP-adresstyp: Om du får det här alternativet väljer du Standard. SKU :n grundläggande offentliga IP-adress stöds endast för Grundläggande SKU VPN-gatewayer.

- Offentlig IP-adress: Låt Skapa ny vara markerad.

- Namn på offentlig IP-adress: I textrutan anger du ett namn för din offentliga IP-adressinstans.

- SKU för offentlig IP-adress: Inställningen är automatiskt avmarkerad.

- Tilldelning: Tilldelningen är vanligtvis automatiskt avmarkerad. För standard-SKU:n är tilldelningen alltid statisk.

- Aktivera aktivt-aktivt läge: I den här övningen kan du välja Inaktiverad. Du kan dock välja att aktivera den här inställningen om du skapar en gatewaykonfiguration för aktivt aktivt läge. Mer information finns i Om aktiva-aktiva gatewayer. Om du skapar en aktiv-aktiv gateway måste du också skapa ytterligare en offentlig IP-adress.

- Konfigurera BGP: Välj Inaktiverad, såvida inte konfigurationen specifikt kräver den här inställningen. Om du behöver den här inställningen är standard-ASN 65515, även om det här värdet kan ändras.

Välj Granska + skapa för att köra verifieringen.

När verifieringen har slutförts väljer du Skapa för att distribuera VPN-gatewayen.

Du kan se distributionsstatusen på sidan Översikt för din gateway. Det kan ta 45 minuter eller mer att skapa och distribuera en gateway. När gatewayen är skapad, kan du se IP-adressen som har tilldelats den genom att se på det virtuella nätverket i portalen. Gatewayen visas som en ansluten enhet.

Viktigt!

Nätverkssäkerhetsgrupper (NSG:er) i gatewayundernätet stöds inte. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan det leda till att din virtuella nätverksgateway (VPN- och ExpressRoute-gatewayer) slutar fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?

Skapa och konfigurera VNet4

När du har konfigurerat VNet1 skapar du VNet4 och VNet4-gatewayen genom att upprepa föregående steg och ersätta värdena med VNet4-värden. Du behöver inte vänta tills den virtuella nätverksgatewayen för VNet1 har skapats innan du konfigurerar VNet4. Om du använder dina egna värden kontrollerar du att adressutrymmena inte överlappar något av de virtuella nätverk som du vill ansluta till.

Konfigurera dina anslutningar

När VPN-gatewayerna för både VNet1 och VNet4 har slutförts kan du skapa dina virtuella nätverksgatewayanslutningar.

Virtuella nätverk i samma prenumeration kan anslutas via portalen, även om de finns i olika resursgrupper. Men om dina virtuella nätverk finns i olika prenumerationer måste du använda PowerShell för att upprätta anslutningarna.

Du kan skapa antingen en dubbelriktad eller enkelriktad anslutning. I den här övningen anger vi en dubbelriktad anslutning. Det dubbelriktade anslutningsvärdet skapar två separata anslutningar så att trafiken kan flöda i båda riktningarna.

Gå till VNet1GW i portalen.

På sidan virtuell nätverksgateway går du till Anslutningar. Välj +Lägg till.

På sidan Skapa anslutning fyller du i anslutningsvärdena.

- Anslutningstyp: Välj VNet-till-VNet i listrutan.

- Upprätta dubbelriktad anslutning: Välj det här värdet

- Förnamn för anslutning: VNet1-till-VNet4

- Andra anslutningsnamnet: VNet4-till-VNet1

- Region: USA, östra (regionen för VNet1GW)

Klicka på Nästa: Inställningar > längst ned på sidan för att gå vidare till sidan Inställningar .

På sidan Inställningar anger du följande värden:

- Första virtuella nätverksgatewayen: Välj VNet1GW i listrutan.

- Andra virtuella nätverksgatewayen: Välj VNet4GW i listrutan.

- Delad nyckel (PSK): I det här fältet anger du en delad nyckel för anslutningen. Du kan generera eller skapa den här nyckeln själv. I en plats-till-plats-anslutning är nyckeln du använder densamma som för din lokala enhet och anslutningen via din virtuella nätverksgateway. Konceptet är i princip samma här, förutom att du istället för att ansluta till en VPN-enhet ansluter till en annan virtuell nätverksgateway. Det viktiga när du anger en delad nyckel är att den är exakt densamma för båda sidor av anslutningen.

- IKE-protokoll: IKEv2

I den här övningen kan du lämna resten av inställningarna som standardvärden.

Välj Granska + skapa och sedan Skapa för att verifiera och skapa dina anslutningar.

Verifiera dina anslutningar

Leta rätt på den virtuella nätverksgatewayen på Azure-portalen. Till exempel VNet1GW

På sidan för den virtuella nätverksgatewayen väljer du Anslutningar för att visa anslutningssidan för den virtuella nätverksgatewayen. När anslutningen har upprättats ser du statusvärdena ändras till Ansluten.

Under kolumnen Namn väljer du en av anslutningarna för att visa mer information. När data börjar flöda ser du värdena för Data in och Data ut.

Lägga till fler anslutningar

Om du vill lägga till fler anslutningar går du till den virtuella nätverksgateway som du vill skapa anslutningen från och väljer sedan Anslutningar. Du kan skapa ytterligare en VNet-till-VNet-anslutning, eller skapa en IPsec Plats-till-plats-anslutning till en lokal plats. Se till att justera Anslutningstyp så att den överensstämmer med den anslutningstyp du vill skapa. När du konfigurerar en anslutning som använder en delad nyckel kontrollerar du att den delade nyckeln är exakt densamma för båda sidor av anslutningen. Innan du skapar fler anslutningar kontrollerar du att adressutrymmet för det virtuella nätverket inte överlappar något av de adressutrymmen som du vill ansluta till. Instruktioner om att skapa en Plats-till-plats-anslutning finns i Skapa en plats-till-plats-anslutning.

Vanliga frågor och svar om VNet-till-VNet

Se vanliga frågor och svar om VPN Gateway för vanliga frågor och svar om VNet-till-VNet.

Nästa steg

Mer information om hur du begränsar nätverkstrafiken till resurser i ett virtuellt nätverk finns i Nätverkssäkerhet.

Mer information om hur Azure dirigerar trafik mellan Azure, lokala och Internet-resurser finns i Trafikdirigering i virtuella nätverk.