Övervaka Azure Firewall

I den här artikeln beskrivs:

- De typer av övervakningsdata som du kan samla in för den här tjänsten.

- Sätt att analysera dessa data.

Kommentar

Om du redan är bekant med den här tjänsten och/eller Azure Monitor och bara vill veta hur du analyserar övervakningsdata kan du läsa avsnittet Analysera i slutet av den här artikeln.

När du har viktiga program och affärsprocesser som är beroende av Azure-resurser måste du övervaka och få aviseringar för systemet. Azure Monitor-tjänsten samlar in och aggregerar mått och loggar från varje komponent i systemet. Azure Monitor ger dig en översikt över tillgänglighet, prestanda och motståndskraft och meddelar dig om problem. Du kan använda Azure Portal, PowerShell, Azure CLI, REST API eller klientbibliotek för att konfigurera och visa övervakningsdata.

- Mer information om Azure Monitor finns i Översikt över Azure Monitor.

- Mer information om hur du övervakar Azure-resurser i allmänhet finns i Övervaka Azure-resurser med Azure Monitor.

Du kan använda Azure Firewall-loggar och -mått för att övervaka din trafik och dina åtgärder i brandväggen. Dessa loggar och mått har flera viktiga syften, bland annat:

Trafikanalys: Använd loggar för att undersöka och analysera trafiken som passerar genom brandväggen. Den här analysen omfattar att undersöka tillåten och nekad trafik, inspektera käll- och mål-IP-adresser, URL:er, portnummer, protokoll med mera. Dessa insikter är viktiga för att förstå trafikmönster, identifiera potentiella säkerhetshot och felsöka anslutningsproblem.

Prestanda- och hälsomått: Azure Firewall-mått ger prestanda- och hälsomått, till exempel bearbetade data, dataflöde, antal regelträffar och svarstider. Övervaka dessa mått för att utvärdera brandväggens övergripande hälsa, identifiera flaskhalsar i prestanda och identifiera eventuella avvikelser.

Spårningslogg: Aktivitetsloggar möjliggör granskning av åtgärder relaterade till brandväggsresurser, insamling av åtgärder som att skapa, uppdatera eller ta bort brandväggsregler och principer. Granskning av aktivitetsloggar hjälper till att upprätthålla en historisk post med konfigurationsändringar och säkerställer efterlevnad av säkerhets- och granskningskrav.

Resurstyper

Azure använder begreppet resurstyper och ID:t för att identifiera allt i en prenumeration. Resurstyper ingår också i resurs-ID:t för varje resurs som körs i Azure. En resurstyp för en virtuell dator är Microsoft.Compute/virtualMachinestill exempel . En lista över tjänster och deras associerade resurstyper finns i Resursprovidrar.

Azure Monitor organiserar på liknande sätt kärnövervakningsdata i mått och loggar baserat på resurstyper, även kallade namnområden. Olika mått och loggar är tillgängliga för olika resurstyper. Tjänsten kan vara associerad med mer än en resurstyp.

Mer information om resurstyperna för Azure Firewall finns i Referens för övervakningsdata för Azure Firewall.

Datalagring

För Azure Monitor:

- Måttdata lagras i Azure Monitor-måttdatabasen.

- Loggdata lagras i Azure Monitor-loggarkivet. Log Analytics är ett verktyg i Azure Portal som kan köra frågor mot det här arkivet.

- Azure-aktivitetsloggen är ett separat arkiv med ett eget gränssnitt i Azure Portal.

Du kan också dirigera mått- och aktivitetsloggdata till Azure Monitor-loggarkivet. Du kan sedan använda Log Analytics för att fråga efter data och korrelera dem med andra loggdata.

Många tjänster kan använda diagnostikinställningar för att skicka mått- och loggdata till andra lagringsplatser utanför Azure Monitor. Exempel är Azure Storage, värdbaserade partnersystem och icke-Azure-partnersystem med hjälp av Event Hubs.

Detaljerad information om hur Azure Monitor lagrar data finns i Azure Monitor-dataplattformen.

Azure Monitor-plattformsmått

Azure Monitor tillhandahåller plattformsmått för de flesta tjänster. Dessa mått är:

- Individuellt definierad för varje namnområde.

- Lagras i azure monitor-databasen för tidsseriemått.

- Lätt och kan stödja nästan realtidsaviseringar.

- Används för att spåra prestanda för en resurs över tid.

Samling: Azure Monitor samlar in plattformsmått automatiskt. Ingen konfiguration krävs.

Routning: Du kan också dirigera vissa plattformsmått till Azure Monitor-loggar/Log Analytics så att du kan köra frågor mot dem med andra loggdata. Kontrollera DS-exportinställningen för varje mått för att se om du kan använda en diagnostikinställning för att dirigera måttet till Azure Monitor-loggar/Log Analytics.

- Mer information finns i diagnostikinställningen Mått.

- Information om hur du konfigurerar diagnostikinställningar för en tjänst finns i Skapa diagnostikinställningar i Azure Monitor.

En lista över alla mått som du kan samla in för alla resurser i Azure Monitor finns i Mått som stöds i Azure Monitor.

En lista över tillgängliga mått för Azure Firewall finns i Referens för övervakningsdata för Azure Firewall.

Azure Monitor-resursloggar

Resursloggar ger insikter om åtgärder som har utförts av en Azure-resurs. Loggar genereras automatiskt, men du måste dirigera dem till Azure Monitor-loggar för att spara eller köra frågor mot dem. Loggar ordnas i kategorier. Ett givet namnområde kan ha flera resursloggkategorier.

Samling: Resursloggar samlas inte in och lagras förrän du skapar en diagnostikinställning och dirigerar loggarna till en eller flera platser. När du skapar en diagnostikinställning anger du vilka kategorier av loggar som ska samlas in. Det finns flera sätt att skapa och underhålla diagnostikinställningar, inklusive Azure Portal, programmatiskt och via Azure Policy.

Routning: Det föreslagna standardvärdet är att dirigera resursloggar till Azure Monitor-loggar så att du kan köra frågor mot dem med andra loggdata. Andra platser som Azure Storage, Azure Event Hubs och vissa Microsoft-övervakningspartner är också tillgängliga. Mer information finns i Azure-resursloggar och Resursloggmål.

Detaljerad information om hur du samlar in, lagrar och dirigerar resursloggar finns i Diagnostikinställningar i Azure Monitor.

En lista över alla tillgängliga resursloggkategorier i Azure Monitor finns i Resursloggar som stöds i Azure Monitor.

Alla resursloggar i Azure Monitor har samma rubrikfält följt av tjänstspecifika fält. Det vanliga schemat beskrivs i Azure Monitor-resursloggschemat.

Information om tillgängliga resursloggkategorier, deras associerade Log Analytics-tabeller och loggscheman för Azure Firewall finns i Referens för övervakningsdata för Azure Firewall.

Azure Firewall-arbetsboken ger en flexibel arbetsyta för dataanalys i Azure Firewall. Du kan använda den för att skapa omfattande visuella rapporter i Azure Portal. Du kan utnyttja flera brandväggar som distribuerats i Azure och kombinera dem till enhetliga interaktiva upplevelser.

Du kan också ansluta till ditt lagringskonto och hämta JSON-loggposter för åtkomst- och prestandaloggar. När du har laddat ned JSON-filerna kan du konvertera dem till CSV-format och visa dem i Excel, Power BI eller något annat verktyg för visualisering av data.

Dricks

Om du är bekant med Visual Studio och kan grunderna i att ändra värden för konstanter och variabler i C# så kan du använda verktygen för loggkonvertering från GitHub.

Azure-aktivitetslogg

Aktivitetsloggen innehåller händelser på prenumerationsnivå som spårar åtgärder för varje Azure-resurs som visas utanför resursen. till exempel att skapa en ny resurs eller starta en virtuell dator.

Samling: Aktivitetslogghändelser genereras automatiskt och samlas in i ett separat arkiv för visning i Azure Portal.

Routning: Du kan skicka aktivitetsloggdata till Azure Monitor-loggar så att du kan analysera dem tillsammans med andra loggdata. Andra platser som Azure Storage, Azure Event Hubs och vissa Microsoft-övervakningspartner är också tillgängliga. Mer information om hur du dirigerar aktivitetsloggen finns i Översikt över Azure-aktivitetsloggen.

Strukturerade Azure Firewall-loggar

Strukturerade loggar är en typ av loggdata som är ordnade i ett visst format. De använder ett fördefinierat schema för att strukturera loggdata på ett sätt som gör det enkelt att söka, filtrera och analysera. Till skillnad från ostrukturerade loggar, som består av text i fritt format, har strukturerade loggar ett konsekvent format som datorer kan parsa och analysera.

Azure Firewalls strukturerade loggar ger en mer detaljerad vy över brandväggshändelser. De innehåller information som käll- och mål-IP-adresser, protokoll, portnummer och åtgärder som vidtas av brandväggen. De innehåller även fler metadata, till exempel tidpunkten för händelsen och namnet på Azure Firewall-instansen.

För närvarande är följande diagnostikloggkategorier tillgängliga för Azure Firewall:

- Programregellogg

- Nätverksregellogg

- DNS-proxylogg

Dessa loggkategorier använder Azure-diagnostikläge. I det här läget samlas alla data från alla diagnostikinställningar in i tabellen AzureDiagnostics .

Med strukturerade loggar kan du välja att använda resursspecifika tabeller i stället för den befintliga AzureDiagnostics-tabellen . Om båda loggarna krävs måste minst två diagnostikinställningar skapas per brandvägg.

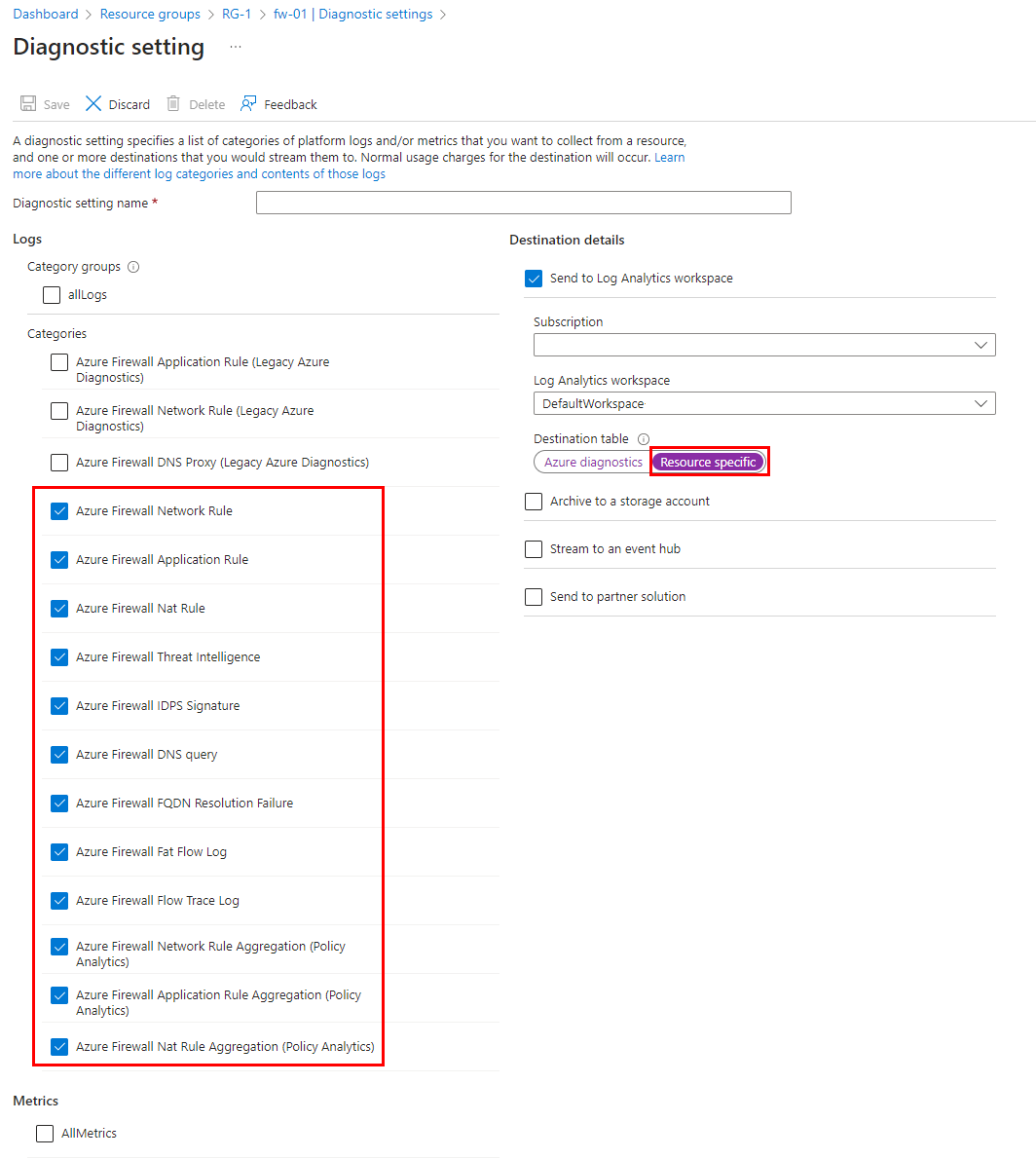

Resursspecifikt läge

I resursspecifikt läge skapas enskilda tabeller i den valda arbetsytan för varje kategori som valts i diagnostikinställningen. Den här metoden rekommenderas eftersom den:

- kan minska de totala loggningskostnaderna med upp till 80 %.

- gör det mycket enklare att arbeta med data i loggfrågor.

- gör det enklare att identifiera scheman och deras struktur.

- förbättrar prestanda för både svarstid för inmatning och frågetider.

- gör att du kan bevilja Azure RBAC-rättigheter i en specifik tabell.

Nya resursspecifika tabeller är nu tillgängliga i diagnostikinställningen som gör att du kan använda följande kategorier:

- Nätverksregellogg – innehåller alla loggdata för nätverksregeln. Varje matchning mellan dataplanet och nätverksregeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut.

- NAT-regellogg – Innehåller alla dnat-händelseloggdata (målnätverksadressöversättning). Varje matchning mellan dataplanet och DNAT-regeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut.

- Programregellogg – Innehåller alla loggdata för programregeln. Varje matchning mellan dataplanet och programregeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut.

- Hotinformationslogg – innehåller alla hotinformationshändelser.

- IDPS-logg – Innehåller alla dataplanspaket som matchades med en eller flera IDPS-signaturer.

- DNS-proxylogg – Innehåller alla loggdata för DNS-proxyhändelser.

- Intern FQDN-lösningslogg – innehåller alla interna begäranden om FQDN-matchning för brandväggen som resulterade i fel.

- Sammansättningslogg för programregel – Innehåller aggregerade loggdata för programregel för Principanalys.

- Sammansättningslogg för nätverksregel – Innehåller aggregerade loggdata för nätverksregel för Principanalys.

- NAT-regelsammanställningslogg – Innehåller aggregerade NAT-regelloggdata för Principanalys.

- Toppflödeslogg – Loggen Överst flöden (Fat Flows) visar de vanligaste anslutningarna som bidrar till det högsta dataflödet genom brandväggen.

- Flödesspårning – Innehåller flödesinformation, flaggor och tidsperioden då flödena registrerades. Du kan se fullständig flödesinformation som SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (flöden).

Aktivera strukturerade loggar

Om du vill aktivera strukturerade Loggar i Azure Firewall måste du först konfigurera en Log Analytics-arbetsyta i din Azure-prenumeration. Den här arbetsytan används för att lagra de strukturerade loggar som genereras av Azure Firewall.

När du har konfigurerat Log Analytics-arbetsytan kan du aktivera strukturerade loggar i Azure Firewall genom att gå till sidan Diagnostikinställningar för brandväggen i Azure Portal. Därifrån måste du välja den resursspecifika måltabellen och välja den typ av händelser som du vill logga.

Kommentar

Det finns inget krav på att aktivera den här funktionen med en funktionsflagga eller Azure PowerShell-kommandon.

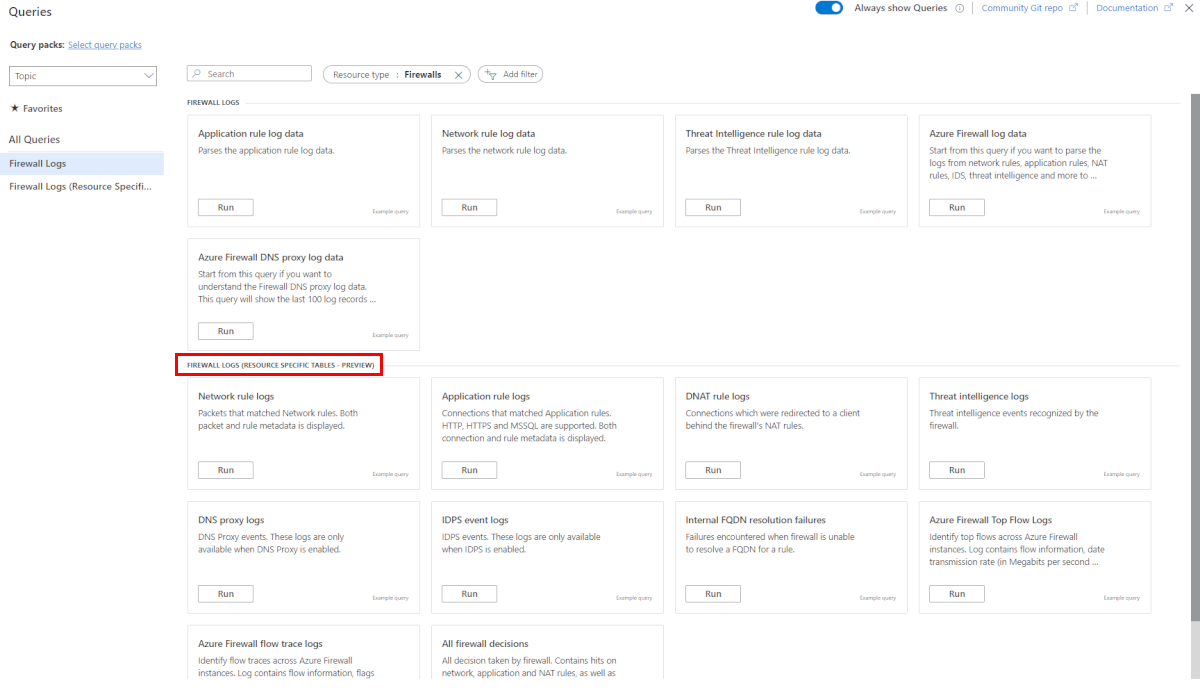

Strukturerade loggfrågor

En lista över fördefinierade frågor finns i Azure Portal. Den här listan har en fördefinierad KQL-loggfråga (Kusto-frågespråk) för varje kategori och ansluten fråga som visar hela azure-brandväggens loggningshändelser i en enda vy.

Arbetsbok för Azure Firewall

Azure Firewall-arbetsboken ger en flexibel arbetsyta för dataanalys i Azure Firewall. Du kan använda den för att skapa omfattande visuella rapporter i Azure Portal. Du kan utnyttja flera brandväggar som distribuerats i Azure och kombinera dem till enhetliga interaktiva upplevelser.

Information om hur du distribuerar den nya arbetsboken som använder strukturerade Azure-brandväggsloggar finns i Azure Monitor-arbetsbok för Azure Firewall.

Äldre Azure Diagnostics-loggar

Äldre Azure-diagnostikloggar är de ursprungliga Azure Firewall-loggfrågorna som matar ut loggdata i ett ostrukturerat eller fritt format. Azure Firewall äldre loggkategorier använder Azure-diagnostikläge och samlar in hela data i AzureDiagnostics-tabellen. Om både strukturerade loggar och diagnostikloggar krävs måste minst två diagnostikinställningar skapas per brandvägg.

Följande loggkategorier stöds i diagnostikloggar:

- Azure Firewall-programregel

- Nätverksregel för Azure Firewall

- Azure Firewall DNS-proxy

Information om hur du aktiverar diagnostikloggning med hjälp av Azure Portal finns i Aktivera strukturerade loggar.

Programregellogg

Programregelloggen sparas på ett lagringskonto, strömmas till händelsehubbar och/eller skickas endast till Azure Monitor-loggar om du aktiverar den för varje Azure Firewall. Varje ny anslutning som matchar en av de konfigurerade programreglerna genererar en loggpost för den accepterade eller nekade anslutningen. Data loggas i JSON-format, enligt följande exempel:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Nätverksregellogg

Nätverksregelloggen sparas till ett lagringskonto, strömmas till händelsehubbar och/eller skickas endast till Azure Monitor-loggar om du aktiverar den för varje Azure Firewall. Varje ny anslutning som matchar en av de konfigurerade nätverksreglerna genererar en loggpost för den accepterade eller nekade anslutningen. Data loggas i JSON-format, här är ett exempel:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

DNS-proxylogg

DNS-proxyloggen sparas till ett lagringskonto, strömmas till händelsehubbar och/eller skickas endast till Azure Monitor-loggar om du aktiverar den för varje Azure Firewall. Den här loggen spårar DNS-meddelanden till en DNS-server som konfigurerats med HJÄLP av DNS-proxy. Data loggas i JSON-format, enligt följande exempel:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Success:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Misslyckades:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Meddelandeformat:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analysera övervakningsdata

Det finns många verktyg för att analysera övervakningsdata.

Azure Monitor-verktyg

Azure Monitor har stöd för följande grundläggande verktyg:

Metrics Explorer, ett verktyg i Azure Portal som gör att du kan visa och analysera mått för Azure-resurser. Mer information finns i Analysera mått med Azure Monitor Metrics Explorer.

Log Analytics, ett verktyg i Azure Portal som gör att du kan köra frågor mot och analysera loggdata med hjälp av Kusto-frågespråket (KQL). Mer information finns i Kom igång med loggfrågor i Azure Monitor.

Aktivitetsloggen, som har ett användargränssnitt i Azure Portal för visning och grundläggande sökningar. Om du vill göra mer djupgående analys måste du dirigera data till Azure Monitor-loggar och köra mer komplexa frågor i Log Analytics.

Verktyg som möjliggör mer komplex visualisering är:

- Instrumentpaneler som gör att du kan kombinera olika typer av data i ett enda fönster i Azure Portal.

- Arbetsböcker, anpassningsbara rapporter som du kan skapa i Azure Portal. Arbetsböcker kan innehålla text-, mått- och loggfrågor.

- Grafana, ett öppet plattformsverktyg som utmärker sig i operativa instrumentpaneler. Du kan använda Grafana för att skapa instrumentpaneler som innehåller data från flera andra källor än Azure Monitor.

- Power BI, en tjänst för affärsanalys som tillhandahåller interaktiva visualiseringar mellan olika datakällor. Du kan konfigurera Power BI för att automatiskt importera loggdata från Azure Monitor för att dra nytta av dessa visualiseringar.

Exportverktyg för Azure Monitor

Du kan hämta data från Azure Monitor till andra verktyg med hjälp av följande metoder:

Mått: Använd REST-API:et för mått för att extrahera måttdata från Azure Monitor-måttdatabasen. API:et stöder filteruttryck för att förfina de data som hämtas. Mer information finns i Azure Monitor REST API-referens.

Loggar: Använd REST-API:et eller de associerade klientbiblioteken.

Ett annat alternativ är dataexporten för arbetsytan.

Information om hur du kommer igång med REST-API:et för Azure Monitor finns i Genomgång av REST API för Azure-övervakning.

Kusto-frågor

Du kan analysera övervakningsdata i Azure Monitor-loggar/Log Analytics-arkivet med hjälp av Kusto-frågespråket (KQL).

Viktigt!

När du väljer Loggar på tjänstens meny i portalen öppnas Log Analytics med frågeomfånget inställt på den aktuella tjänsten. Det här omfånget innebär att loggfrågor endast innehåller data från den typen av resurs. Om du vill köra en fråga som innehåller data från andra Azure-tjänster väljer du Loggar på Azure Monitor-menyn . Mer information finns i Log query scope and time range in Azure Monitor Log Analytics (Loggfrågeomfång och tidsintervall i Azure Monitor Log Analytics ).

En lista över vanliga frågor för alla tjänster finns i Log Analytics-frågegränssnittet.

Aviseringar

Azure Monitor-aviseringar meddelar dig proaktivt när specifika villkor finns i dina övervakningsdata. Med aviseringar kan du identifiera och åtgärda problem i systemet innan kunderna märker dem. Mer information finns i Azure Monitor-aviseringar.

Det finns många källor till vanliga aviseringar för Azure-resurser. Exempel på vanliga aviseringar för Azure-resurser finns i Exempelloggaviseringsfrågor. Webbplatsen Azure Monitor Baseline Alerts (AMBA) innehåller en halvautomatiserad metod för att implementera viktiga plattformsmåttaviseringar, instrumentpaneler och riktlinjer. Webbplatsen gäller för en kontinuerligt expanderande delmängd av Azure-tjänster, inklusive alla tjänster som ingår i Azure Landing Zone (ALZ).

Det gemensamma aviseringsschemat standardiserar förbrukningen av Azure Monitor-aviseringsmeddelanden. Mer information finns i Vanliga aviseringsscheman.

Typer av aviseringar

Du kan avisera om valfritt mått eller loggdatakälla på Azure Monitor-dataplattformen. Det finns många olika typer av aviseringar beroende på vilka tjänster du övervakar och de övervakningsdata som du samlar in. Olika typer av aviseringar har olika fördelar och nackdelar. Mer information finns i Välj rätt övervakningsaviseringstyp.

I följande lista beskrivs de typer av Azure Monitor-aviseringar som du kan skapa:

- Måttaviseringar utvärderar resursmått med jämna mellanrum. Mått kan vara plattformsmått, anpassade mått, loggar från Azure Monitor som konverterats till mått eller Application Insights-mått. Måttaviseringar kan också tillämpa flera villkor och dynamiska tröskelvärden.

- Med loggaviseringar kan användare använda en Log Analytics-fråga för att utvärdera resursloggar med en fördefinierad frekvens.

- Aktivitetsloggaviseringar utlöses när en ny aktivitetslogghändelse inträffar som matchar definierade villkor. Resource Health-aviseringar och Service Health-aviseringar är aktivitetsloggaviseringar som rapporterar om tjänstens och resurshälsan.

Vissa Azure-tjänster stöder även aviseringar om smart identifiering, Prometheus-aviseringar eller rekommenderade aviseringsregler.

För vissa tjänster kan du övervaka i stor skala genom att tillämpa samma måttaviseringsregel på flera resurser av samma typ som finns i samma Azure-region. Enskilda meddelanden skickas för varje övervakad resurs. Information om Azure-tjänster och moln som stöds finns i Övervaka flera resurser med en aviseringsregel.

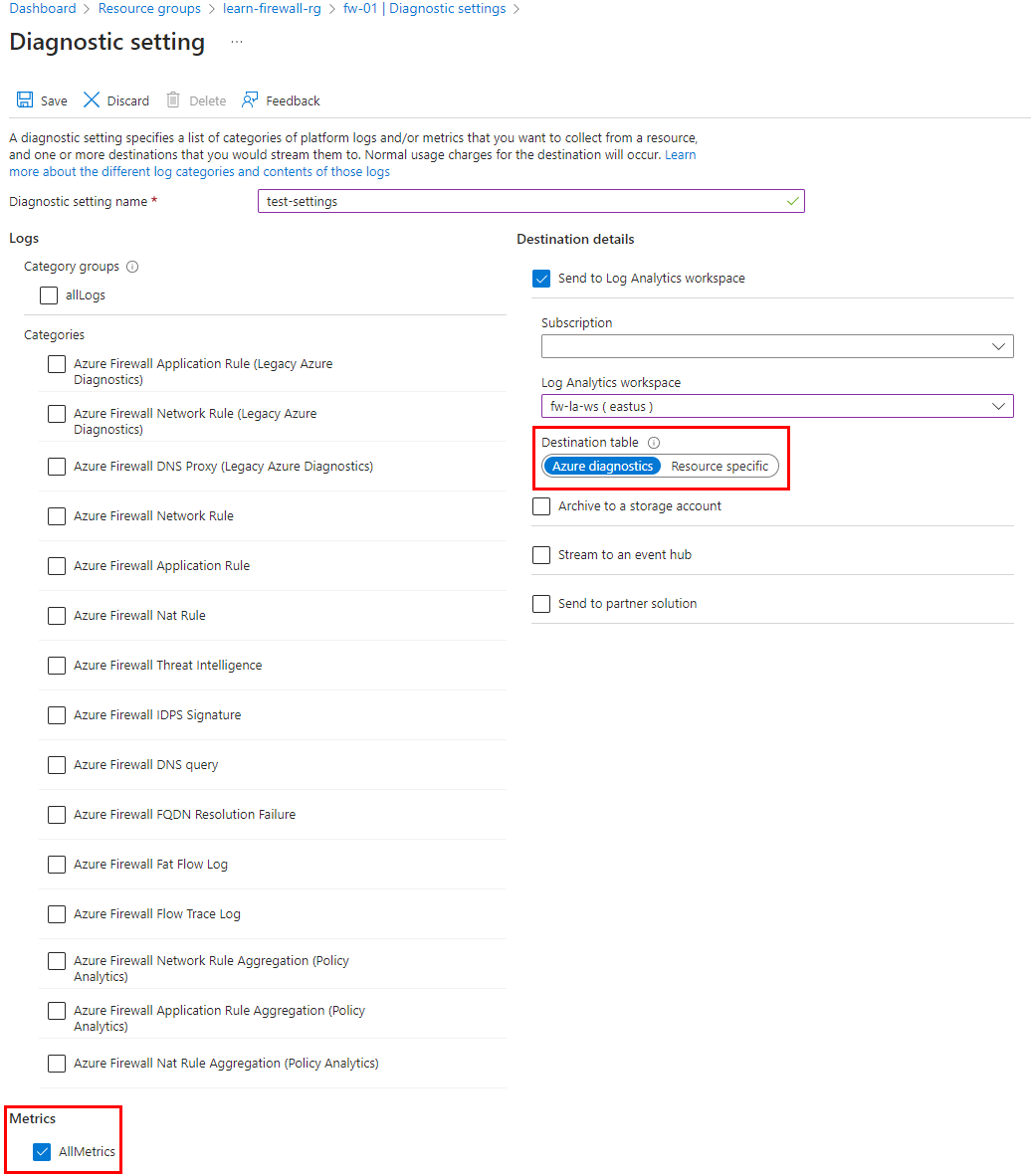

Avisering om Azure Firewall-mått

Mått ger kritiska signaler för att spåra resurshälsan. Därför är det viktigt att övervaka mått för din resurs och se upp för eventuella avvikelser. Men vad händer om Azure Firewall-måtten slutar flöda? Det kan tyda på ett potentiellt konfigurationsproblem eller något mer illavarslande som ett avbrott. Mått som saknas kan inträffa på grund av publicering av standardvägar som blockerar Azure Firewall från att ladda upp mått eller antalet felfria instanser som går ned till noll. I det här avsnittet får du lära dig hur du konfigurerar mått till en log analytics-arbetsyta och aviseringar om saknade mått.

Konfigurera mått till en log analytics-arbetsyta

Det första steget är att konfigurera måtttillgänglighet till log analytics-arbetsytan med hjälp av diagnostikinställningar i brandväggen.

Om du vill konfigurera diagnostikinställningar enligt följande skärmbild bläddrar du till resurssidan för Azure Firewall. Detta överför brandväggsmått till den konfigurerade arbetsytan.

Kommentar

Diagnostikinställningarna för mått måste vara en separat konfiguration än loggar. Brandväggsloggar kan konfigureras att använda Azure Diagnostics eller Resource Specific. Brandväggsmått måste dock alltid använda Azure Diagnostics.

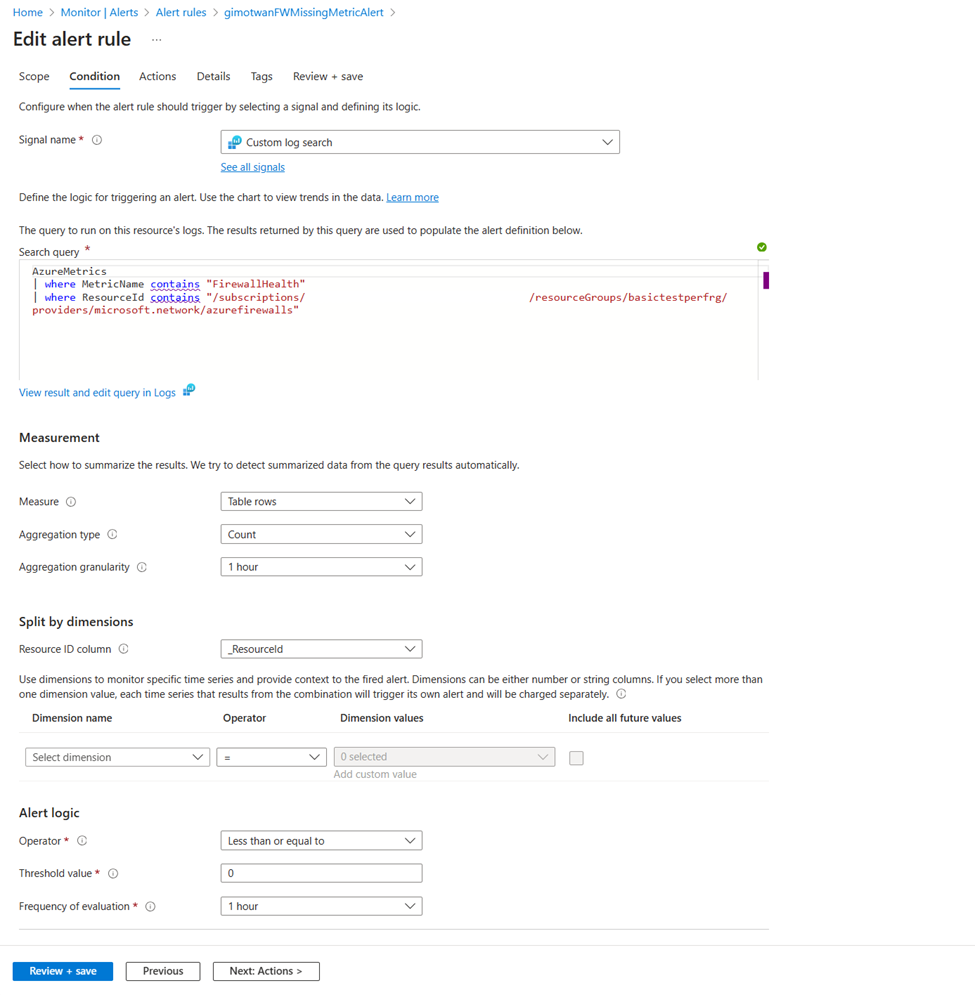

Skapa avisering för att spåra mottagande brandväggsmått utan fel

Bläddra till arbetsytan som konfigurerats i inställningarna för måttdiagnostik. Kontrollera om mått är tillgängliga med hjälp av följande fråga:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Skapa sedan en avisering för saknade mått under en tidsperiod på 60 minuter. Om du vill konfigurera nya aviseringar om saknade mått bläddrar du till sidan Avisering på arbetsytan log analytics.

Aviseringsregler för Azure Firewall

Du kan ange aviseringar för alla mått, loggposter eller aktivitetsloggposter som anges i datareferensen för Azure Firewall-övervakning.

Advisor-rekommendationer

För vissa tjänster, om kritiska villkor eller överhängande ändringar inträffar under resursåtgärder, visas en avisering på sidan Tjänstöversikt i portalen. Du hittar mer information och rekommenderade korrigeringar för aviseringen i Advisor-rekommendationer under Övervakning i den vänstra menyn. Under normal drift visas inga advisor-rekommendationer.

Mer information om Azure Advisor finns i Översikt över Azure Advisor.

Relaterat innehåll

- Mer information om mått, loggar och andra viktiga värden som skapats för Azure Firewall finns i Referens för Övervakningsdata i Azure Firewall.

- Mer information om övervakning av Azure-resurser finns i Övervaka Azure-resurser med Azure Monitor .