Skapa virtuella Arc-datorer på Azure Stack HCI

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du skapar en virtuell Arc-dator som börjar med de VM-avbildningar som du har skapat i ditt Azure Stack HCI-kluster. Du kan skapa virtuella Arc-datorer med hjälp av Mallen Azure CLI, Azure-portalen eller Azure Resource Manager.

Om Azure Stack HCI-klusterresurs

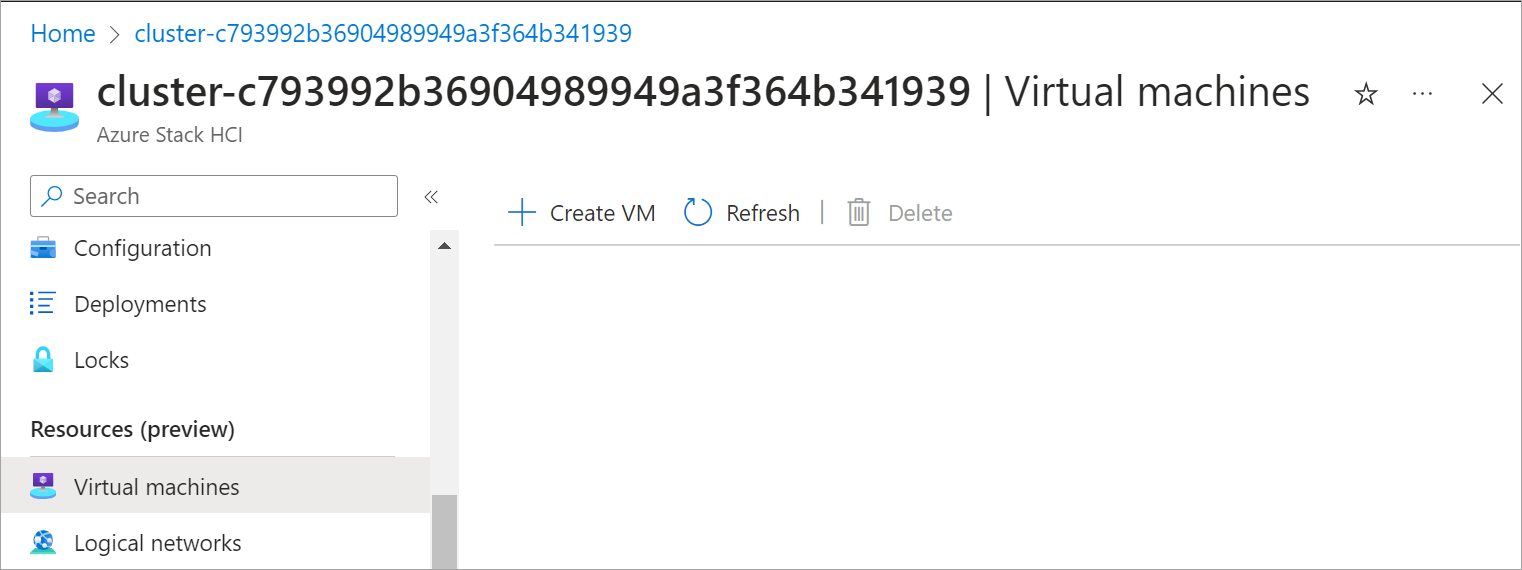

Använd resurssidan för Azure Stack HCI-kluster för följande åtgärder:

- Skapa och hantera Arc VM-resurser, till exempel VM-avbildningar, diskar, nätverksgränssnitt.

- Visa och komma åt Azure Arc Resource Bridge och anpassad plats som är associerade med Azure Stack HCI-klustret.

- Etablera och hantera virtuella Arc-datorer.

Proceduren för att skapa virtuella Arc-datorer beskrivs i nästa avsnitt.

Förutsättningar

Innan du skapar en Azure Arc-aktiverad virtuell dator kontrollerar du att följande krav är uppfyllda.

- Åtkomst till en Azure-prenumeration med lämplig RBAC-roll och tilldelade behörigheter. Mer information finns i RBAC-roller för hantering av virtuella Azure Stack HCI Arc-datorer.

- Åtkomst till en resursgrupp där du vill etablera den virtuella datorn.

- Åtkomst till en eller flera VM-avbildningar i ditt Azure Stack HCI-kluster. Dessa VM-avbildningar kan skapas med någon av följande procedurer:

- En anpassad plats för ditt Azure Stack HCI-kluster som du ska använda för att etablera virtuella datorer. Den anpassade platsen visas också på sidan Översikt för Azure Stack HCI-kluster.

Om du använder en klient för att ansluta till ditt Azure Stack HCI-kluster kan du läsa Ansluta till Azure Stack HCI via Azure CLI-klienten.

Åtkomst till ett nätverksgränssnitt som du har skapat i ett logiskt nätverk som är associerat med ditt Azure Stack HCI-kluster. Du kan välja ett nätverksgränssnitt med statisk IP-adress eller ett med dynamisk IP-allokering. Mer information finns i Skapa nätverksgränssnitt.

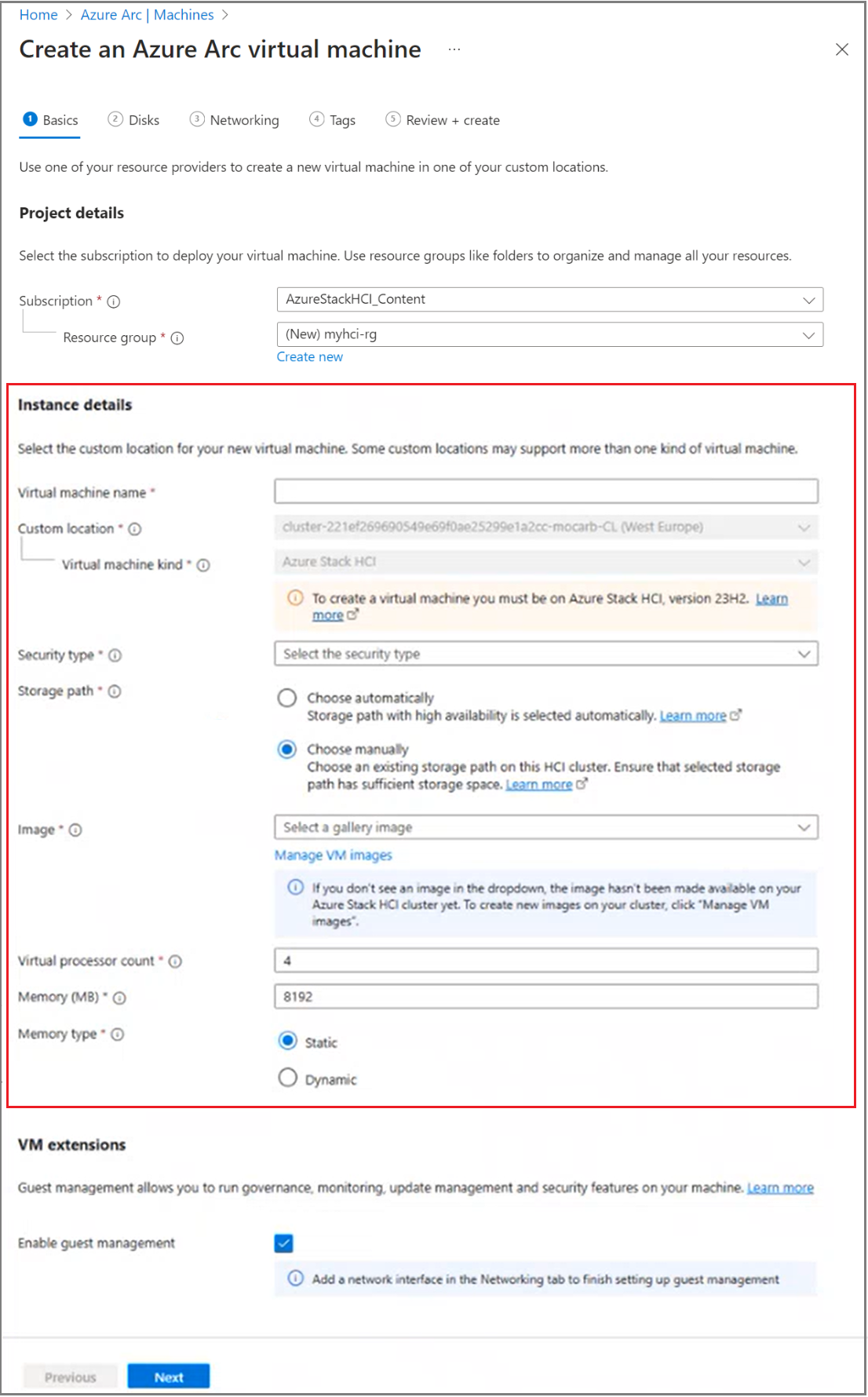

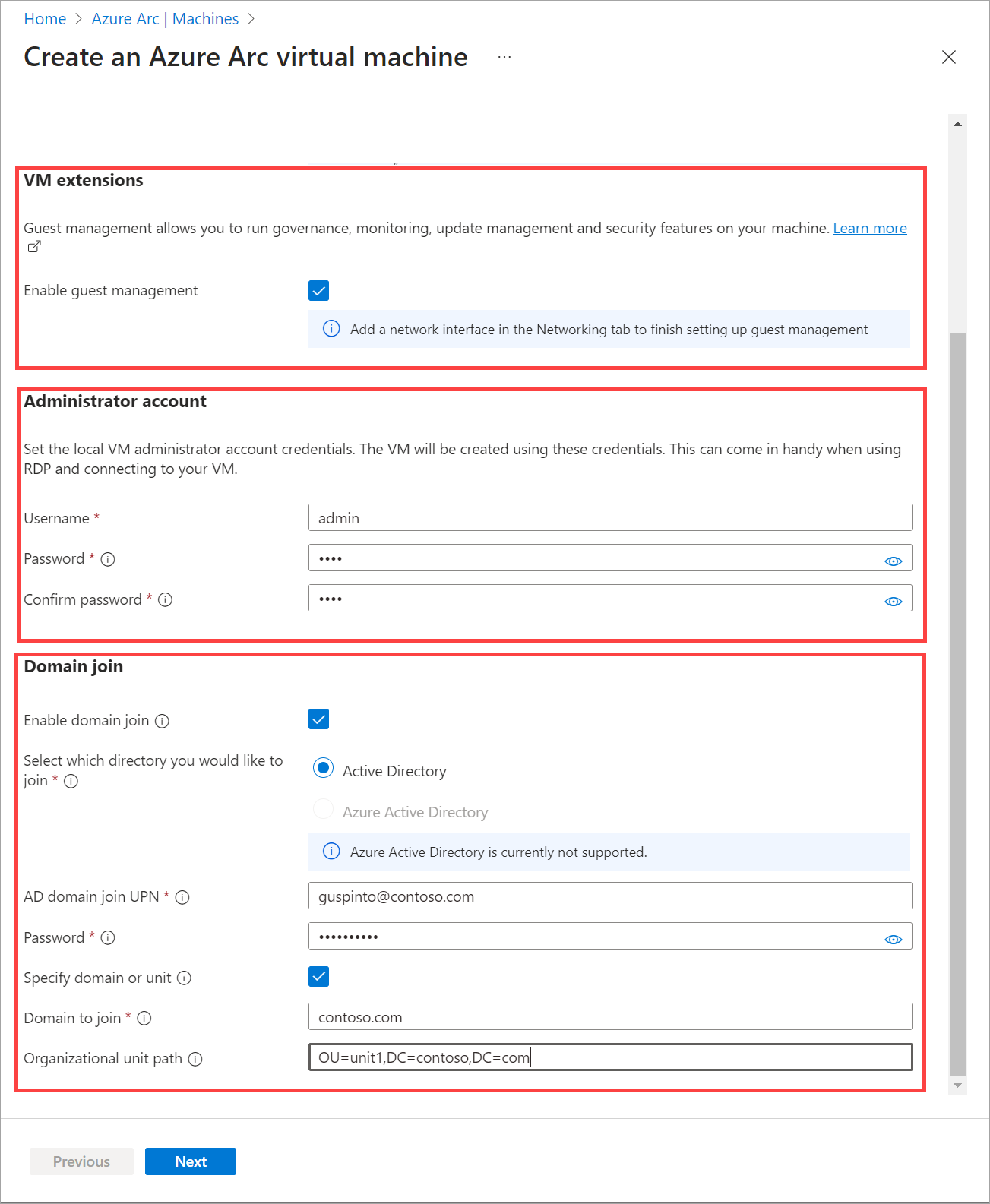

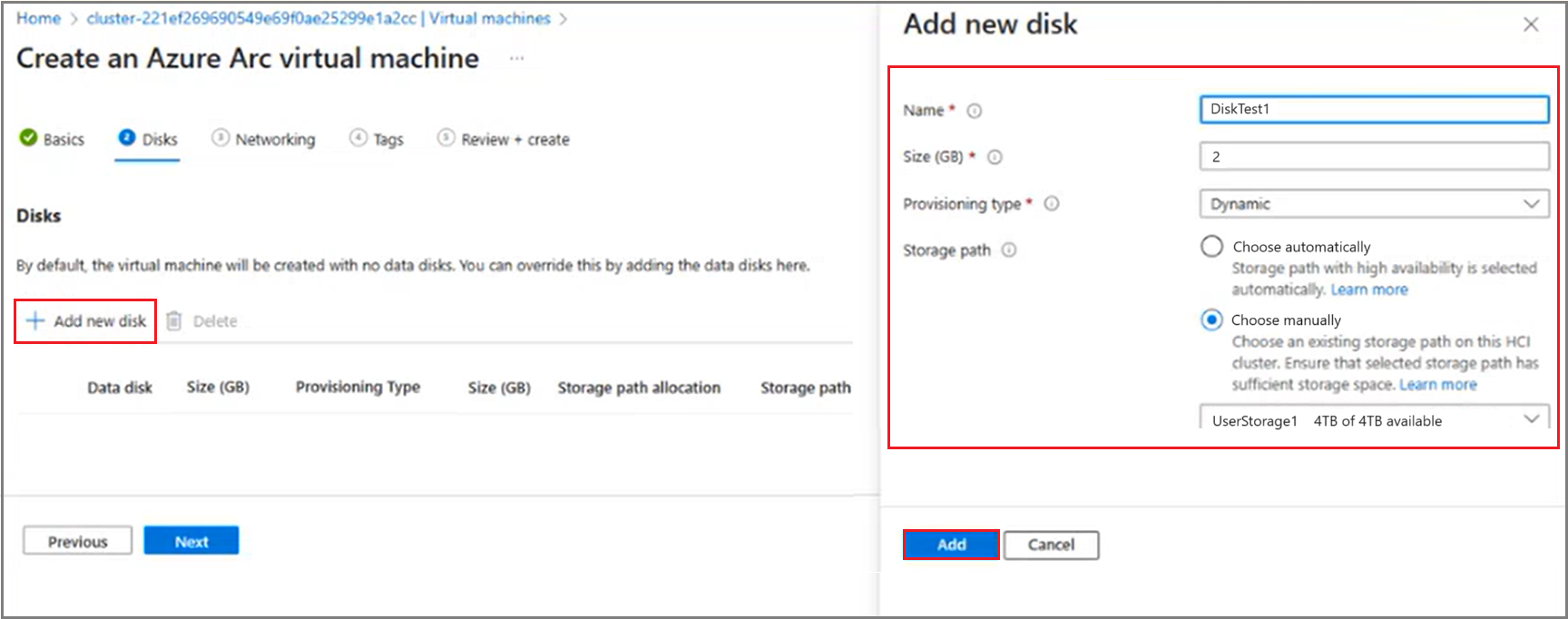

Skapa virtuella Arc-datorer

Följ de här stegen för att skapa en virtuell Arc-dator i ditt Azure Stack HCI-kluster.

Följ de här stegen på klienten som kör az CLI som är ansluten till ditt Azure Stack HCI-kluster.

Logga in och ange prenumeration

Anslut till en server i ditt Azure Stack HCI-system.

Logga in. Ange:

az login --use-device-codeAnge din prenumeration.

az account set --subscription <Subscription ID>

Skapa en virtuell Windows-dator

Beroende på vilken typ av nätverksgränssnitt du skapade kan du skapa en virtuell dator som har nätverksgränssnitt med statisk IP-adress eller en med dynamisk IP-allokering.

Kommentar

Om du behöver fler än ett nätverksgränssnitt med statiska IP-adresser för den virtuella datorn skapar du gränssnitten nu innan du skapar den virtuella datorn. Det går inte att lägga till ett nätverksgränssnitt med statisk IP när den virtuella datorn har etablerats.

Här skapar vi en virtuell dator som använder specifikt minne och processorantal på en angiven lagringssökväg.

Ange några parametrar.

$vmName ="myhci-vm" $subscription = "<Subscription ID>" $resource_group = "myhci-rg" $customLocationName = "myhci-cl" $customLocationID ="/subscriptions/$subscription/resourceGroups/$resource_group/providers/Microsoft.ExtendedLocation/customLocations/$customLocationName" $location = "eastus" $computerName = "mycomputer" $userName = "myhci-user" $password = "<Password for the VM>" $imageName ="ws22server" $nicName ="myhci-vnic" $storagePathName = "myhci-sp" $storagePathId = "/subscriptions/<Subscription ID>/resourceGroups/myhci-rg/providers/Microsoft.AzureStackHCI/storagecontainers/myhci-sp"Parametrarna för att skapa virtuella datorer är tabulerade enligt följande:

Parametrar beskrivning Namn Namn på den virtuella dator som du skapar för ditt Azure Stack HCI-kluster. Ange ett namn som följer reglerna för Azure-resurser. admin-username Användarnamn för användaren på den virtuella dator som du distribuerar i ditt Azure Stack HCI-kluster. admin-password Lösenord för användaren på den virtuella dator som du distribuerar i ditt Azure Stack HCI-kluster. image-name Namnet på den vm-avbildning som används för att etablera den virtuella datorn. Plats Azure-regioner som anges av az locations. Det kan till exempel varaeastus,westeurope.resursgrupp Namnet på resursgruppen där du skapar den virtuella datorn. För enkel hantering rekommenderar vi att du använder samma resursgrupp som ditt Azure Stack HCI-kluster. prenumeration Namn eller ID för prenumerationen där din Azure Stack HCI distribueras. Det kan vara en annan prenumeration som du använder för den virtuella datorn i ditt Azure Stack HCI-kluster. custom-location Använd det här alternativet om du vill ange den anpassade plats som är associerad med ditt Azure Stack HCI-kluster där du skapar den här virtuella datorn. authentication-type Typ av autentisering som ska användas med den virtuella datorn. De godkända värdena är all,passwordochssh. Standard är lösenord för windows och offentlig SSH-nyckel för Linux. Användallför att aktivera bådesshochpasswordautentisering.nics Namn eller ID:n för de nätverksgränssnitt som är associerade med den virtuella datorn. Du måste minst ha ett nätverksgränssnitt när du skapar en virtuell dator för att aktivera gästhantering. memory-mb Minne i megabyte som allokerats till den virtuella datorn. Om det inte anges används standardvärden. Processorer Antalet processorer som allokerats till den virtuella datorn. Om det inte anges används standardvärden. storage-path-id Den associerade lagringssökvägen där vm-konfigurationen och data sparas. proxykonfiguration Använd den här valfria parametern för att konfigurera en proxyserver för den virtuella datorn. Mer information finns i Skapa en virtuell dator med proxy konfigurerad. Kör följande kommando för att skapa en virtuell dator.

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId

Den virtuella datorn skapas när den provisioningState visas som succeededi utdata.

Kommentar

Den virtuella dator som skapades har gästhantering aktiverat som standard. Om gästhanteringen av någon anledning misslyckas när den virtuella datorn skapas kan du följa stegen i Aktivera gästhantering på den virtuella Arc-datorn för att aktivera den när den virtuella datorn har skapats.

I det här exemplet angavs lagringssökvägen med hjälp av --storage-path-id flaggan och som säkerställde att arbetsbelastningsdata (inklusive den virtuella datorn, VM-avbildningen, icke-OS-datadisken) placeras i den angivna lagringssökvägen.

Om flaggan inte anges placeras arbetsbelastningen (VM, VM-avbildning, icke-OS-datadisk) automatiskt i en lagringssökväg med hög tillgänglighet.

Skapa en virtuell Linux-dator

Om du vill skapa en virtuell Linux-dator använder du samma kommando som du använde för att skapa den virtuella Windows-datorn.

- Den angivna galleribilden ska vara en Linux-avbildning.

- Användarnamnet och lösenordet fungerar med parametern

authentication-type-all. - För SSH-nycklar måste du skicka parametrarna

ssh-key-valuestillsammans medauthentication-type-all.

Viktigt!

Det går inte att ange proxyservern när den virtuella datorn skapas för virtuella Linux-datorer.

Skapa en virtuell dator med proxy konfigurerad

Använd den här valfria parameterproxykonfigurationen för att konfigurera en proxyserver för den virtuella datorn.

Om du skapar en virtuell dator bakom en proxyserver kör du följande kommando:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="<Http URL of proxy server>" https_proxy="<Https URL of proxy server>" no_proxy="<URLs which bypass proxy>" cert_file_path="<Certificate file path for your server>"

Du kan ange följande parametrar för proxy-server-configuration:

| Parametrar | beskrivning |

|---|---|

| http_proxy | HTTP-URL:er för proxyserver. En exempel-URL är:http://proxy.example.com:3128. |

| https_proxy | HTTPS-URL:er för proxyserver. Servern kan fortfarande använda en HTTP-adress enligt följande exempel: http://proxy.example.com:3128. |

| no_proxy | URL:er, som kan kringgå proxy. Typiska exempel är localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8. |

| cert_file_path | Namnet på certifikatfilens sökväg för proxyservern. Ett exempel är: C:\Users\Palomino\proxycert.crt. |

Här är ett exempelkommando:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" https_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" no_proxy="localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8,s-cluster.test.contoso.com" cert_file_path="C:\ClusterStorage\UserStorage_1\server.crt"

För proxyautentisering kan du skicka användarnamnet och lösenordet som kombinerats i en URL enligt följande:"http://username:password@proxyserver.contoso.com:3128".

Beroende på vilken PowerShell-version du kör på den virtuella datorn kan du behöva aktivera proxyinställningarna för den virtuella datorn.

För virtuella Windows-datorer som kör PowerShell version 5.1 eller tidigare loggar du in på den virtuella datorn när du har skapat den. Kör följande kommando för att aktivera proxy:

netsh winhttp set proxy proxy-server="http=myproxy;https=sproxy:88" bypass-list="*.foo.com"När proxyn har aktiverats kan du sedan aktivera gästhantering.

För virtuella Windows-datorer som kör PowerShell-versionen senare än 5.1 används proxyinställningar som skickades när den virtuella datorn skapades endast för att aktivera Arc-gästhantering. När den virtuella datorn har skapats loggar du in på den virtuella datorn och kör kommandot ovan för att aktivera proxy för andra program.

Använda hanterad identitet för att autentisera virtuella Arc-datorer

När de virtuella Arc-datorerna skapas i ditt Azure Stack HCI-system via Azure CLI eller Azure-portalen skapas också en systemtilldelad hanterad identitet som varar under de virtuella Arc-datorernas livslängd.

De virtuella Arc-datorerna på Azure Stack HCI utökas från Arc-aktiverade servrar och kan använda systemtilldelad hanterad identitet för att få åtkomst till andra Azure-resurser som stöder Microsoft Entra ID-baserad autentisering. Till exempel kan de virtuella Arc-datorerna använda en systemtilldelad hanterad identitet för att få åtkomst till Azure Key Vault.

Mer information finns i Systemtilldelade hanterade identiteter och Autentisera mot Azure-resurs med Azure Arc-aktiverade servrar.