Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Innan du börjar använder du väljaren Välj en principtyp överst på den här sidan för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

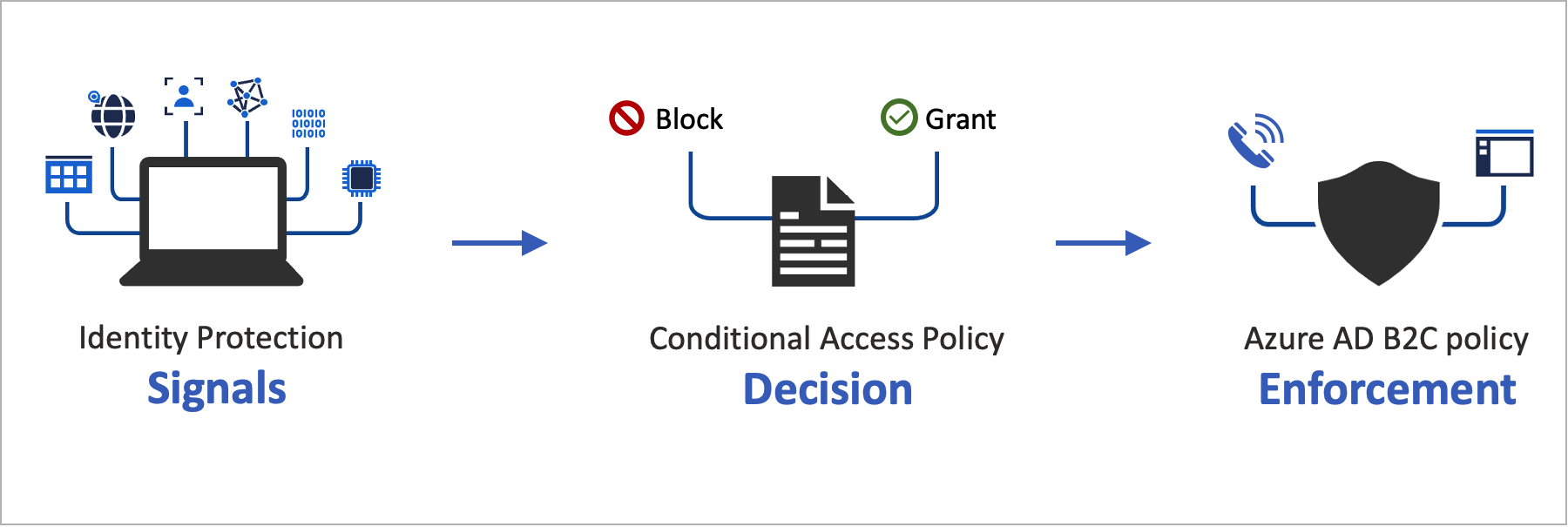

Villkorlig åtkomst kan läggas till i dina Azure Active Directory B2C-användarflöden (Azure AD B2C) eller anpassade principer för att hantera riskfyllda inloggningar i dina program. Villkorsstyrd åtkomst i Microsoft Entra är det verktyg som används av Azure AD B2C för att samla signaler, fatta beslut och tillämpa organisationsprinciper.

Att automatisera riskbedömningen med principvillkor innebär att riskfyllda inloggningar identifieras omedelbart och sedan antingen repareras eller blockeras.

Att automatisera riskbedömningen med principvillkor innebär att riskfyllda inloggningar identifieras omedelbart och sedan antingen repareras eller blockeras.

Tjänsteöversikt

Azure AD B2C utvärderar varje inloggningshändelse och ser till att alla principkrav uppfylls innan användaren beviljas åtkomst. Under den här utvärderingsfasen utvärderar tjänsten för villkorsstyrd åtkomst de signaler som samlas in av Identity Protection-riskidentifieringar under inloggningshändelser. Resultatet av den här utvärderingsprocessen är en uppsättning anspråk som anger om inloggningen ska beviljas eller blockeras. Azure AD B2C-principen använder dessa anspråk för att agera i användarflödet. Ett exempel är att blockera åtkomst eller utmana användaren med en specifik reparation som multifaktorautentisering (MFA). "Blockera åtkomst" åsidosätter alla andra inställningar.

I följande exempel visas en teknisk profil för villkorsstyrd åtkomst som används för att utvärdera inloggningshotet.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

För att säkerställa att Identity Protection-signaler utvärderas korrekt måste du anropa den ConditionalAccessEvaluation tekniska profilen för alla användare, inklusive både lokala och sociala konton. Annars anger Identity Protection en felaktig riskgrad som är associerad med användare.

I reparationsfasen som följer utmanas användaren med MFA. När det är klart informerar Azure AD B2C Identity Protection om att det identifierade inloggningshotet har åtgärdats och med vilken metod. I det här exemplet signalerar Azure AD B2C att användaren har slutfört multifaktorautentiseringsutmaningen. Reparationen kan också ske via andra kanaler. Till exempel när kontots lösenord återställs, antingen av administratören eller av användaren. Du kan kontrollera användarrisktillståndet i rapporten riskfyllda användare.

Viktigt!

Kontrollera att den tekniska profilen Reparation anropas efter att den tekniska profilen Utvärdering har körts för att åtgärda risken. Om utvärdering anropas utan reparation anger risktillståndet som I riskzonen.

När den tekniska profilrekommendationen Utvärdering returnerar Block, krävs inte något anrop till den tekniska profilen Utvärdering. Risktillståndet är inställt på Risk.

I följande exempel visas en teknisk profil för villkorsstyrd åtkomst som används för att åtgärda det identifierade hotet:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Komponenter i lösningen

Det här är de komponenter som aktiverar villkorlig åtkomst i Azure AD B2C:

- Användarflöde eller anpassad princip som vägleder användaren genom inloggnings- och registreringsprocessen.

- Princip för villkorlig åtkomst som samlar signaler för att fatta beslut och framtvinga organisationsprinciper. När en användare loggar in på ditt program via en Azure AD B2C-princip använder principen för villkorsstyrd åtkomst Microsoft Entra ID Protection-signaler för att identifiera riskfyllda inloggningar och presenterar lämplig åtgärd.

- Registrerat program som dirigerar användarna till rätt Azure AD B2C-användarflöde eller anpassad princip.

- TOR Browser för att simulera en riskfylld inloggning.

Tjänstbegränsningar och överväganden

Tänk på följande när du använder villkorsstyrd åtkomst i Microsoft Entra:

- Identity Protection är tillgängligt för både lokala och sociala identiteter, till exempel Google eller Facebook. För sociala identiteter måste du aktivera villkorlig åtkomst manuellt. Identifieringen är begränsad eftersom autentiseringsuppgifter för sociala konton hanteras av den externa identitetsprovidern.

- I Azure AD B2C-klienter är endast en delmängd av Microsoft Entras principer för villkorsstyrd åtkomst tillgängliga.

Förutsättningar

- Slutför stegen i Kom igång med anpassade principer i Active Directory B2C. Handledningen visar hur du uppdaterar anpassade principfiler för att använda konfigurationen för din Azure AD B2C-klient.

- Om du inte har registrerat en webbapp registrerar du en genom att följa stegen i registrera ett webbprogram.

Prisnivå

Azure AD B2C Premium P2 krävs för att skapa riskfyllda inloggningsprinciper, men den har nu blivit inaktuell från och med den 1 maj 2025. Premium P1-klienter kan skapa en princip som baseras på plats-, program-, användar- eller gruppbaserade principer.

Förbereda din Azure AD B2C-klientorganisation

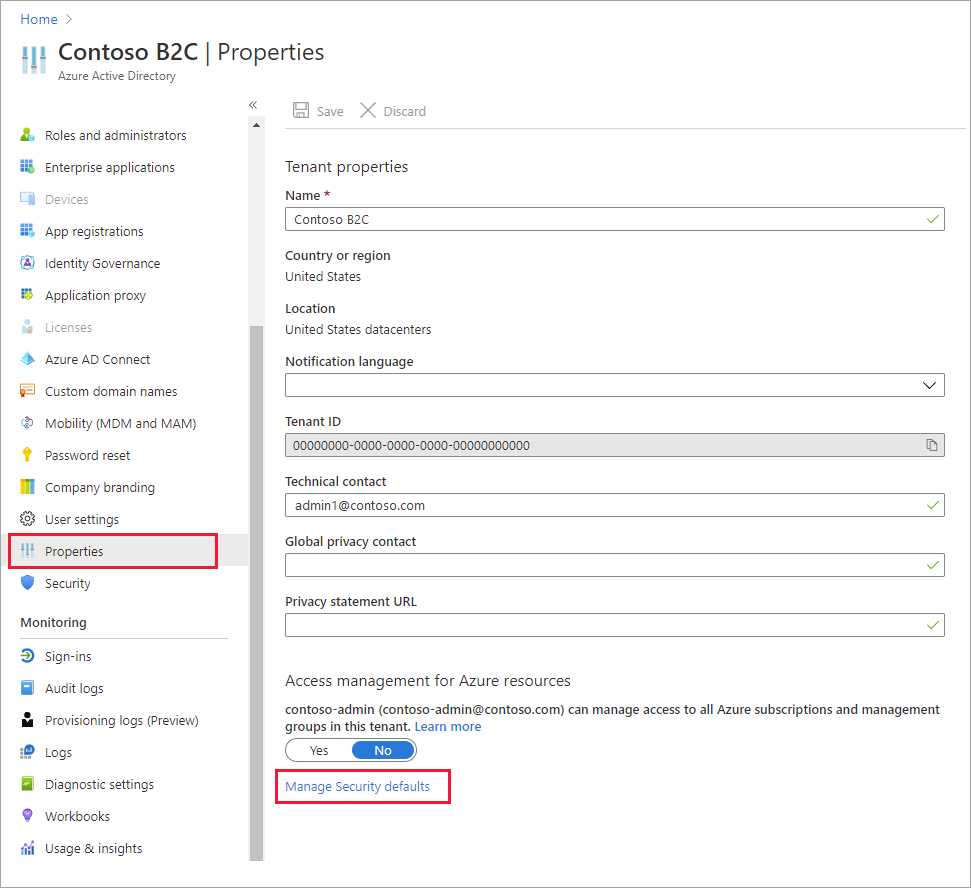

Om du vill lägga till en princip för villkorlig åtkomst inaktiverar du standardinställningar för säkerhet:

Logga in på Azure-portalen.

Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

Under Azure-tjänster väljer du Microsoft Entra-ID. Eller använd sökrutan för att hitta och välja Microsoft Entra-ID.

Välj Egenskaper och välj sedan Hantera standardinställningar för säkerhet.

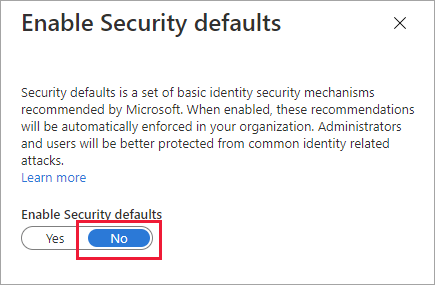

Under Aktivera standardinställningar för säkerhet väljer du Nej.

Lägga till en princip för villkorlig åtkomst

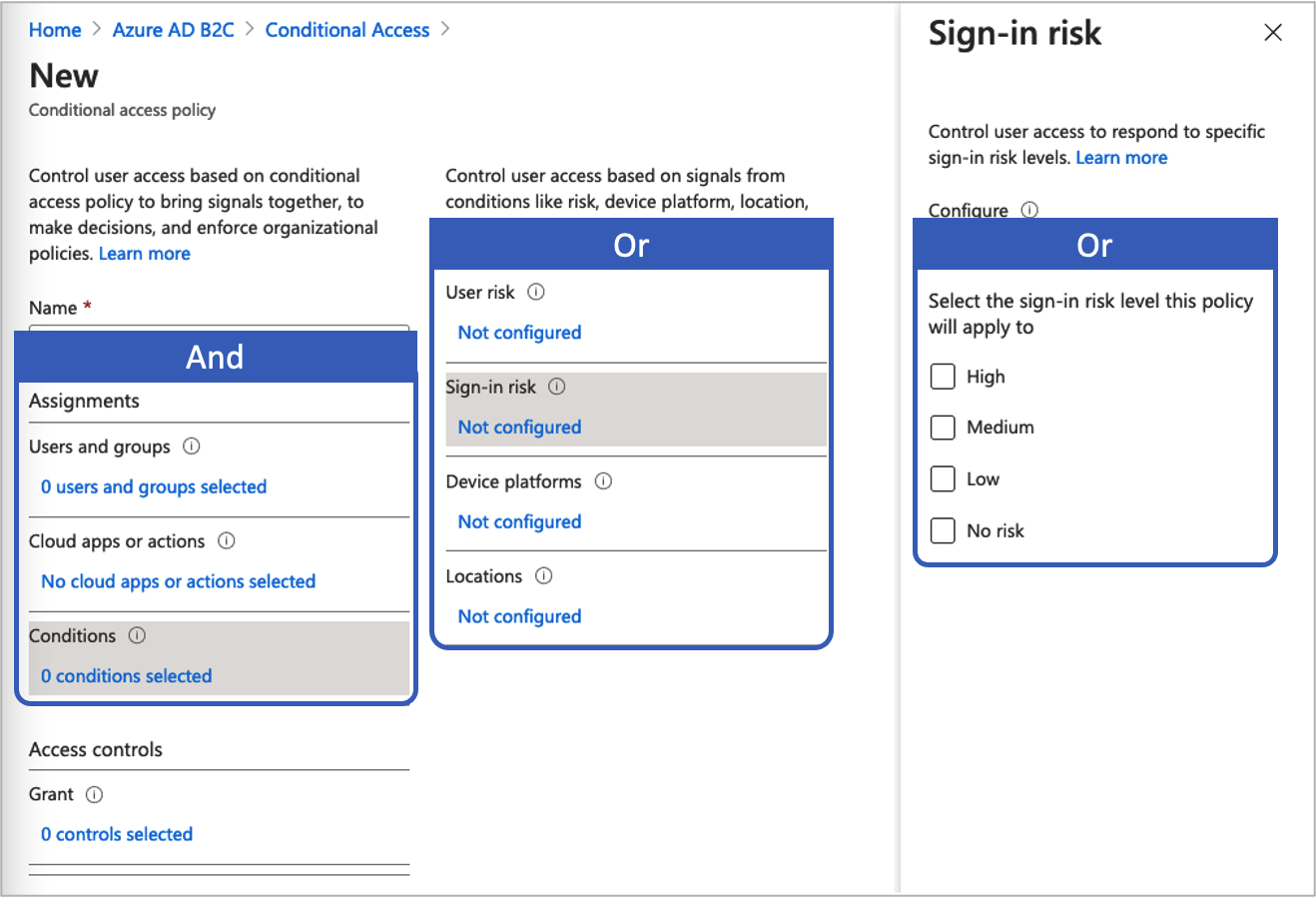

En princip för villkorsstyrd åtkomst är en if-then-instruktion för tilldelningar och åtkomstkontroller. En princip för villkorsstyrd åtkomst samlar signaler för att fatta beslut och framtvinga organisationsprinciper.

Tips/Råd

I det här steget konfigurerar du principen för villkorlig åtkomst. Vi rekommenderar att du använder någon av följande mallar: Mall 1: Inloggningsriskbaserad villkorlig åtkomst, mall 2: Användarriskbaserad villkorlig åtkomst eller mall 3: Blockera platser med villkorsstyrd åtkomst. Du kan konfigurera principen för villkorlig åtkomst via Azure-portalen eller MS Graph API.

Den logiska operatorn mellan tilldelningarna är Och. Operatorn i varje tilldelning är Eller.

Så här lägger du till en princip för villkorsstyrd åtkomst:

Så här lägger du till en princip för villkorsstyrd åtkomst:

I Azure Portal söker du efter och väljer Azure AD B2C.

Välj Villkorsstyrd åtkomst under Säkerhet. Sidan Principer för villkorsstyrd åtkomst öppnas.

Välj + Ny princip.

Ange ett namn för principen, till exempel Blockera riskfylld inloggning.

Under Tilldelningar väljer du Användare och grupper och väljer sedan någon av följande konfigurationer som stöds:

Inkludera Licens Noteringar Alla användare P1, P2 Den här principen påverkar alla dina användare. Om du vill vara säker på att du inte låser dig utesluter du ditt administrativa konto genom att välja Exkludera, välja Katalogroller och sedan välja Global administratör i listan. Du kan också välja Användare och grupper och sedan välja ditt konto i listan Välj undantagna användare . Välj Molnappar eller åtgärder, och sedan Välj Applikationer. Bläddra efter ditt förlitande partprogram.

Välj Villkor och välj sedan från följande villkor. Välj till exempel Inloggningsrisk och Hög, Medel och Låg risknivå.

Tillstånd Licens Noteringar Användarrisk P2 Användarrisken är sannolikheten att en viss identitet eller ett visst konto har komprometterats. Inloggningsrisk P2 Inloggningsrisken är sannolikheten att en viss autentiseringsbegäran inte auktoriserats av identitetsägaren. Enhetsplattformar Stöds inte Kännetecknas av operativsystemet som körs på en enhet. Mer information finns i Enhetsplattformar. Platser P1, P2 Namngivna platser kan innehålla information om det offentliga IPv4-nätverket, land eller region eller okända områden som inte mappas till specifika länder eller regioner. Mer information finns i Platser. Under Åtkomstkontroller väljer du Bevilja. Välj sedan om du vill blockera eller bevilja åtkomst:

Alternativ Licens Noteringar Blockera åtkomst P1, P2 Förhindrar åtkomst baserat på de villkor som anges i den här principen för villkorlig åtkomst. Bevilja åtkomst med Kräv multifaktorautentisering P1, P2 Baserat på de villkor som anges i den här principen för villkorlig åtkomst måste användaren gå igenom Azure AD B2C multifaktorautentisering. Under Aktivera princip väljer du något av följande:

Alternativ Licens Noteringar Endast rapport P1, P2 Endast rapportering tillåter administratörer att utvärdera effekten av åtkomstkontroll med villkor innan de används i deras miljö. Vi rekommenderar att du kontrollerar principen med det här tillståndet och fastställer effekten för slutanvändarna utan att kräva multifaktorautentisering eller blockera användare. Mer information finns i Granska resultat av villkorsstyrd åtkomst i granskningsrapporten På P1, P2 Åtkomstprincipen utvärderas och tillämpas inte. Av P1, P2 Åtkomstprincipen är inte aktiverad och har ingen effekt på användarna. Aktivera testprincipen för villkorsstyrd åtkomst genom att välja Skapa.

Mall 1: Inloggningsriskbaserad villkorlig åtkomst

De flesta användare har ett normalt beteende som kan spåras. När de hamnar utanför den här normen kan det vara riskabelt att tillåta att de bara loggar in. Du kanske vill blockera den användaren eller kanske bara be dem att utföra multifaktorautentisering för att bevisa att de verkligen är de som de säger att de är. En inloggningsrisk är sannolikheten att en viss autentiseringsbegäran inte auktoriserats av identitetsägaren. Azure AD B2C-klienter med P2-licenser kan skapa principer för villkorsstyrd åtkomst som innehåller inloggningsriskidentifieringar för Microsoft Entra ID Protection.

Observera begränsningarna för upptäckter av B2C-identitetsskydd. Om risken upptäcks kan användarna utföra multifaktorautentisering för att självreparera och stänga den riskfyllda inloggningshändelsen för att förhindra onödigt brus för administratörer.

Konfigurera villkorlig åtkomst via Azure-portalen eller Microsoft Graph-API:er för att aktivera en princip för inloggningsriskbaserad villkorlig åtkomst som kräver MFA när inloggningsrisken är medelhög eller hög.

- Under Inkludera väljer du Alla användare.

- Under rubriken Exkludera väljer du Användare och grupper och välj organisationens konton för nödåtkomst eller break-glass-konton.

- Välj Färdig.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla molnappar.

- Under Villkor>Inloggningsrisk anger du Konfigurera till Ja. Under Välj den risknivå för inloggning som den här principen gäller för

- Välj Hög och Medel.

- Välj Färdig.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv multifaktorautentisering och väljer Välj.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj Skapa för att skapa och aktivera din policy.

Aktivera mall 1 med API:er för villkorsstyrd åtkomst (valfritt)

Skapa en inloggningsriskbaserad princip för villkorsstyrd åtkomst med MS Graph-API:er. Mer information finns i API:er för villkorsstyrd åtkomst. Följande mall kan användas för att skapa en princip för villkorsstyrd åtkomst med visningsnamnet "Mall 1: Kräv MFA för medelstor inloggningsrisk" i rapportläge.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Mall 2: Användarriskbaserad villkorlig åtkomst

Identity Protection kan beräkna vad den anser är normalt för en användares beteende och använda det för att basera beslut på deras risk. Användarrisk är en beräkning av sannolikheten för att en identitet har komprometterats. B2C-klienter med P2-licenser kan skapa principer för villkorsstyrd åtkomst som innehåller användarrisker. När en användare identifieras som i riskzonen kan du kräva att de på ett säkert sätt ändrar sitt lösenord för att åtgärda risken och få åtkomst till sitt konto. Vi rekommenderar starkt att du konfigurerar en användarriskprincip för att kräva en säker lösenordsändring så att användarna kan åtgärda sig själva.

Läs mer om användarrisker i Identity Protection, med hänsyn till begränsningarna i detektering av identitetsskydd för B2C.

Konfigurera villkorlig åtkomst via Azure-portalen eller Microsoft Graph-API:er för att aktivera en användarriskbaserad princip för villkorsstyrd åtkomst som kräver multifaktorautentisering (MFA) och lösenordsändring när användarrisken är medelhög ELLER hög.

Så här konfigurerar du användarbaserad villkorlig åtkomst:

- Logga in på Azure-portalen.

- Bläddra till Azure AD B2C>Säkerhet>Villkorsstyrd åtkomst.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare och grupper.

- Under Inkludera väljer du Alla användare.

- Under rubriken Exkludera väljer du Användare och grupper och välj organisationens konton för nödåtkomst eller break-glass-konton.

- Välj Färdig.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla molnappar.

- Under Villkor>Användarrisk anger du Konfigurera till Ja. Under Konfigurera användarrisknivåer som krävs för att principen ska tillämpas

- Välj Hög och Medel.

- Välj Färdig.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv lösenordsändring och väljer Välj. Kräv multifaktorautentisering krävs också som standard.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj Skapa för att skapa och aktivera din policy.

Aktivera mall 2 med API:er för villkorsstyrd åtkomst (valfritt)

Om du vill skapa en användarriskbaserad princip för villkorsstyrd åtkomst med API:er för villkorsstyrd åtkomst läser du dokumentationen för API:er för villkorsstyrd åtkomst.

Följande mall kan användas för att skapa en princip för villkorsstyrd åtkomst med visningsnamnet "Mall 2: Kräv säker lösenordsändring för medelhög användarrisk" i rapportläge.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Mall 3: Blockera platser med villkorsstyrd åtkomst

Med platsvillkoret i villkorsstyrd åtkomst kan du styra åtkomsten till dina molnappar baserat på en användares nätverksplats. Konfigurera villkorlig åtkomst via Azure-portalen eller Microsoft Graph-API:er för att aktivera en princip för villkorlig åtkomst som blockerar åtkomst till specifika platser. Mer information finns i Använda platsvillkoret i en princip för villkorsstyrd åtkomst

Definiera platser

- Logga in på Azure-portalen.

- Bläddra till Azure AD B2C>Security>Villkorlig åtkomst>med namngivna platser.

- Välj plats för länder eller IP-intervall

- Ge platsen ett namn.

- Ange IP-intervallen eller välj Länder/regioner för den plats som du anger. Om du väljer Länder/regioner kan du välja att inkludera okända områden.

- Välj Spara.

Aktivera med princip för villkorsstyrd åtkomst:

- Logga in på Azure-portalen.

- Bläddra till Azure AD B2C>Säkerhet>Villkorsstyrd åtkomst.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare och grupper.

- Under Inkludera väljer du Alla användare.

- Under rubriken Exkludera väljer du Användare och grupper och välj organisationens konton för nödåtkomst eller break-glass-konton.

- Välj Färdig.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla molnappar.

- Under villkor>Plats

- Ställ in Konfigurera på Ja.

- Under Inkludera väljer du Valda platser

- Välj den namngivna plats som du skapade.

- Klicka på Välj

- Under Åtkomstkontroller> väljer du Blockera åtkomst och väljer Välj.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj Skapa för att skapa och aktivera din policy.

Aktivera mall 3 med API:er för villkorsstyrd åtkomst (valfritt)

Om du vill skapa en platsbaserad princip för villkorsstyrd åtkomst med API:er för villkorsstyrd åtkomst läser du dokumentationen för API:er för villkorsstyrd åtkomst. Information om hur du konfigurerar namngivna platser finns i dokumentationen för Namngivna platser.

Följande mall kan användas för att skapa en princip för villkorsstyrd åtkomst med visningsnamnet "Mall 3: Blockera otillåtna platser" i rapportläge.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Lägga till villkorlig åtkomst till ett användarflöde

När du har lagt till Microsoft Entra-principen för villkorsstyrd åtkomst aktiverar du villkorsstyrd åtkomst i ditt användarflöde eller din anpassade princip. När du aktiverar villkorlig åtkomst behöver du inte ange något principnamn. Flera principer för villkorsstyrd åtkomst kan gälla för en enskild användare när som helst. I det här fallet har den mest strikta principen för åtkomstkontroll företräde. Om en princip till exempel kräver MFA medan den andra blockerar åtkomsten blockeras användaren.

Aktivera multifaktorautentisering (valfritt)

När du lägger till villkorsstyrd åtkomst till ett användarflöde bör du överväga att använda multifaktorautentisering (MFA). Användare kan använda en engångskod via SMS eller röst, ett engångslösenord via e-post eller en tidsbaserad engångslösenordkod (TOTP) via en autentiseringsapp för multifaktorautentisering. MFA-inställningar konfigureras separat från inställningar för villkorsstyrd åtkomst. Du kan välja mellan följande MFA-alternativ:

- Av – MFA framtvingas aldrig under inloggningen och användarna uppmanas inte att registrera sig i MFA under registrering eller inloggning.

- Alltid på – MFA krävs alltid, oavsett konfiguration av villkorsstyrd åtkomst. Under registreringen uppmanas användarna att registrera sig i MFA. Om användarna inte redan har registrerats i MFA under inloggningen uppmanas de att registrera sig.

-

Villkorsstyrd – Under registrering och inloggning uppmanas användarna att registrera sig i MFA (både nya användare och befintliga användare som inte är registrerade i MFA). Under inloggningen framtvingas MFA endast när en aktiv principutvärdering för villkorsstyrd åtkomst kräver det:

- Om resultatet är en MFA-utmaning utan risk tillämpas MFA. Om användaren inte redan har registrerats i MFA uppmanas de att registrera sig.

- Om resultatet är en MFA-utmaning på grund av risk och användaren inte har registrerats i MFA blockeras inloggningen.

Anmärkning

Med allmän tillgänglighet för villkorlig åtkomst i Azure AD B2C uppmanas användarna nu att registrera sig i en MFA-metod under registreringen. Alla registreringsanvändarflöden som du skapade före allmän tillgänglighet återspeglar inte automatiskt det här nya beteendet, men du kan inkludera beteendet genom att skapa nya användarflöden.

Om du vill aktivera villkorlig åtkomst för ett användarflöde kontrollerar du att versionen stöder villkorsstyrd åtkomst. Dessa användarflödesversioner är märkta som Rekommenderade.

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

- Under Azure-tjänster väljer du Azure AD B2C. Eller använd sökrutan för att hitta och välja Azure AD B2C.

- Under Principer väljer du Användarflöden. Välj sedan användarflödet.

- Välj Egenskaper och kontrollera att användarflödet stöder villkorsstyrd åtkomst genom att leta efter inställningen med etiketten Villkorsstyrd åtkomst.

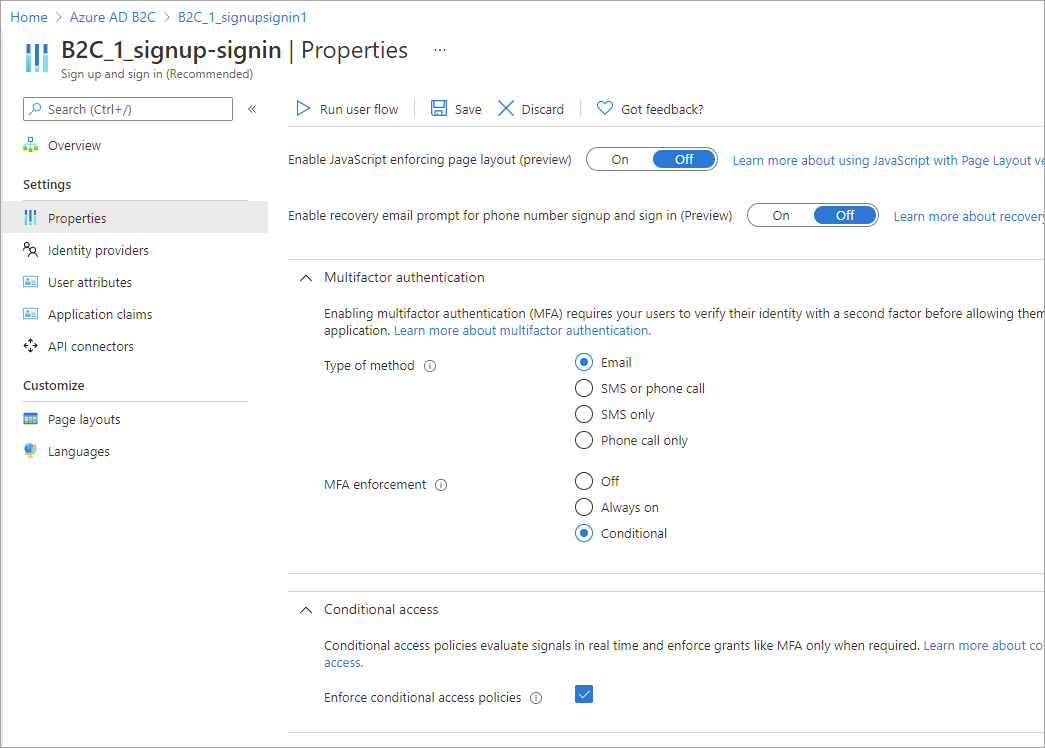

- I avsnittet Multifaktorautentisering väljer du önskad typ av metod och väljer sedan Villkorsstyrd under MFA-tvingande.

- I avsnittet Villkorsstyrd åtkomst markerar du kryssrutan Framtvinga principer för villkorlig åtkomst .

- Välj Spara.

Lägg till villkorlig åtkomst till din policy

- Få exempel på en princip för villkorlig åtkomst på GitHub.

- I varje fil ersätter du strängen

yourtenantmed namnet på din Azure AD B2C-klientorganisation. Om namnet på B2C-klienten till exempel är contosob2c, blir alla instanser avyourtenant.onmicrosoft.comtillcontosob2c.onmicrosoft.com. - Ladda upp principfilerna.

Konfigurera andra anspråk än telefonnummer som ska användas för MFA

I principen för villkorsstyrd åtkomst ovan DoesClaimExist kontrollerar metoden för anspråkstransformering om ett anspråk innehåller ett värde, till exempel om anspråket strongAuthenticationPhoneNumber innehåller ett telefonnummer.

Anspråkstransformeringen är inte begränsad till anspråket strongAuthenticationPhoneNumber . Beroende på scenariot kan du använda andra anspråk. I följande XML-utdrag kontrolleras istället strongAuthenticationEmailAddress-posten. Anspråket du väljer måste ha ett giltigt värde, annars är anspråket IsMfaRegistered inställt på False. När inställningen är inställd på False returnerar utvärderingen av principen för villkorsstyrd åtkomst en Block-beviljandetyp, vilket hindrar användaren från att slutföra användarflödet.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Testa din anpassade policy

- Välj principen

B2C_1A_signup_signin_with_caellerB2C_1A_signup_signin_with_ca_whatifför att öppna översiktssidan. Välj sedan Kör användarflöde. Under Program väljer du webapp1. Svar-URL ska visahttps://jwt.ms. - Kopiera URL:en under Kör användarflödesslutpunkt.

- Om du vill simulera en riskfylld inloggning öppnar du Tor Browser och använder den URL som du kopierade i föregående steg för att logga in på den registrerade appen.

- Ange den begärda informationen på inloggningssidan och försök sedan logga in. Token returneras till

https://jwt.msoch ska visas för dig. I den jwt.ms avkodade token bör du se att inloggningen har blockerats.

Testa användarflödet

- Välj det användarflöde som du skapade för att öppna översiktssidan och välj sedan Kör användarflöde. Under Program väljer du webapp1.

Svar-URL ska visa

https://jwt.ms. - Kopiera URL:en under Kör användarflödesslutpunkt.

- Om du vill simulera en riskfylld inloggning öppnar du Tor Browser och använder den URL som du kopierade i föregående steg för att logga in på den registrerade appen.

- Ange den begärda informationen på inloggningssidan och försök sedan logga in. Token returneras till

https://jwt.msoch ska visas för dig. I den jwt.ms avkodade token bör du se att inloggningen har blockerats.

Granska resultat för villkorsstyrd åtkomst i granskningsrapporten

Så här granskar du resultatet av en händelse med villkorsstyrd åtkomst:

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

- Under Azure-tjänster väljer du Azure AD B2C. Eller använd sökrutan för att hitta och välja Azure AD B2C.

- Under Aktiviteter väljer du Granskningsloggar.

- Filtrera granskningsloggen genom att ange Kategori till B2C och ange Aktivitetsresurstyp till IdentityProtection. Välj därefter Tillämpa.

- Granska granskningsaktiviteten i upp till de senaste sju dagarna. Följande typer av aktivitet ingår:

- Utvärdera principer för villkorlig åtkomst: Den här granskningsloggposten anger att en utvärdering av villkorlig åtkomst utfördes under en autentisering.

- Åtgärda användare: Den här posten anger att beviljandet eller kraven för en princip för villkorsstyrd åtkomst uppfylldes av slutanvändaren, och den här aktiviteten rapporterades till riskmotorn för att minska (minska risken för) användaren.

- Välj posten Utvärdera principlogg för villkorsstyrd åtkomst i listan för att öppna sidan Aktivitetsinformation: Granskningslogg , som visar granskningsloggens identifierare, tillsammans med den här informationen i avsnittet Ytterligare information :

- ConditionalAccessResult: Det godkännande som krävs av utvärderingen av den villkorliga policyn.

- AppliedPolicies: En lista över alla principer för villkorsstyrd åtkomst där villkoren uppfylldes och principerna är PÅ.

- ReportingPolicies: En lista över de principer för villkorsstyrd åtkomst som var inställda på rapportläge och var villkoren uppfylldes.

Relaterat innehåll

Anpassa användargränssnittet i ett Azure AD B2C-användarflöde