Kommentar

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

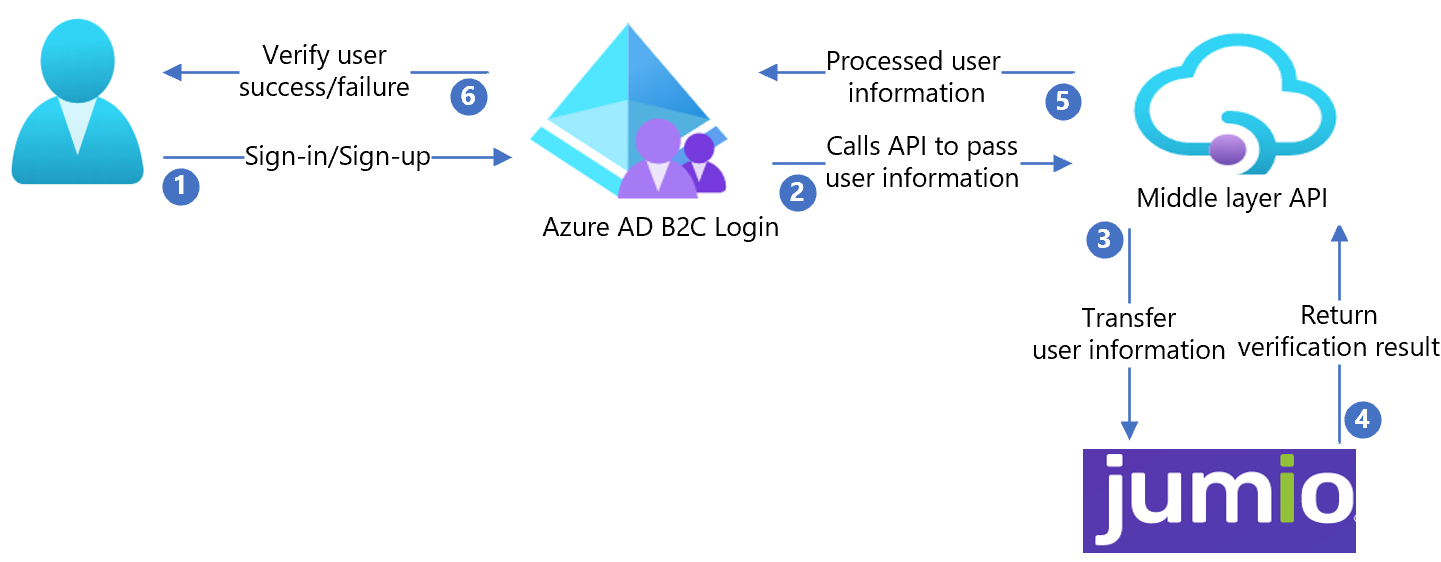

I den här självstudien lär du dig att integrera Azure Active Directory B2C (Azure AD B2C) med Jumio, en ID-verifieringstjänst som möjliggör automatisk ID-verifiering i realtid för att skydda kunddata.

För att komma igång behöver du:

En prenumeration på Azure

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-hyresgäst kopplad till din Azure-prenumeration

Jumio-integreringen innehåller följande komponenter:

- Azure AD B2C – auktoriseringsservern som verifierar användarautentiseringsuppgifter, även känd som identitetsprovidern (IdP)

- Jumio – Verifierar användar-ID-information

- Mellanliggande REST API – Använd det för att implementera Azure AD B2C- och Jumio-integrering

- Azure Blob Storage – Använd det för att hämta anpassade användargränssnittsfiler för Azure AD B2C-principer

Följande arkitekturdiagram visar implementeringen.

- Användaren loggar in eller registrerar sig och skapar ett konto. Azure AD B2C samlar in användarattribut.

- Azure AD B2C anropar API:et på mellannivå och skickar användarattributen.

- API:et för mellanskiktet konverterar användarattribut till ett Jumio API-format och skickar attributen till Jumio.

- Jumio bearbetar attributen och returnerar resultat till API:et på mellannivå.

- API:et på mellannivå bearbetar resultaten och skickar relevant information till Azure AD B2C.

- Azure AD B2C tar emot informationen. Om svaret misslyckas visas ett felmeddelande. Om svaret lyckas autentiseras användaren och skrivs till katalogen.

Om du vill skapa ett Jumio-konto går du till sidan jumio.com Kontakt .

När du har skapat ett Jumio-konto använder du det för att konfigurera Azure AD B2C.

Från samples/Jumio/API/Jumio.Api/distribuerar du koden till en Azure-tjänst. Du kan publicera koden från Visual Studio.

Kommentar

För att konfigurera Microsoft Entra-ID behöver du den distribuerade tjänst-URL:en.

Ett klientcertifikat hjälper till att skydda Jumio API-anropet.

Skapa ett självsignerat certifikat med hjälp av följande PowerShell-exempelkod:

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Certifikatet exporteras till den plats som anges för

{your-local-path}.Information om hur du importerar certifikatet till Azure App Service finns i Ladda upp ett privat certifikat.

Skapa en slumpmässig sträng med en längd som är större än 64 tecken (endast bokstäver och siffror).

Till exempel:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65Använd följande PowerShell-skript för att skapa strängen:

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

Du kan konfigurera programinställningar i Azure App Service utan att checka in dem på en lagringsplats. Du måste ange följande inställningar för REST-API:et:

| Programinställningar | Källa | Noteringar |

|---|---|---|

| JumioInställningar:AuthAnvändarnamn | Jumio-kontokonfiguration | Ej tillämpligt |

| JumioSettings:AuthPassword | Jumio-kontokonfiguration | Ej tillämpligt |

| AppInställningar:SigningCertThumbprint | Det skapade självsignerade certifikatets tumavtryck | Ej tillämpligt |

| AppSettings:IdTokenSigningKey | Signeringsnyckel som skapats med PowerShell | Ej tillämpligt |

| AppInställningar:IdTokenKrypteringsNyckel | Krypteringsnyckel som skapats med PowerShell | Ej tillämpligt |

| AppSettings:IdTokenIssuer | Utfärdare för JWT (ett GUID-värde föredras) | Ej tillämpligt |

| AppSettings:IdTokenAudience | Målgrupp för JWT (ett GUID-värde föredras) | Ej tillämpligt |

| AppSettings:BaseRedirectUrl | bas-URL för Azure AD B2C-princippolicy | https://{ditt-klientnamn}.b2clogin.com/{ditt-program-id} |

| Webbplats_ladda_certifikat | Det skapade självsignerade certifikatets tumavtryck | Ej tillämpligt |

- Konfigurera en bloblagringscontainer i ditt lagringskonto.

- Lagra användargränssnittsfilerna från /samples/Jumio/UI/ i blobcontainern.

- I UI-filerna går du till /samples/Jumio/UI/ocean_blue/.

- Öppna varje HTML-fil.

- Leta upp och ersätt

{your-ui-blob-container-url}med url:en för blobcontainern. - Sök efter och ersätt

{your-intermediate-api-url}med den mellanliggande API-apptjänstens URL.

Kommentar

Vi rekommenderar att du lägger till medgivandemeddelande på sidan för attributsamling. Meddela användarna att informationen går till tjänster från tredje part för identitetsverifiering.

- Gå till Azure AD B2C-policyn i mappen /samples/Jumio/Policies/.

- Använd anvisningarna i Startpaket för anpassad policy för att ladda ned LocalAccounts startpaket.

- Konfigurera policyregeln för Azure AD B2C-klient.

Kommentar

Uppdatera principer för att relatera till din klientorganisation.

- Öppna Azure AD B2C-klientorganisationen.

- Under kategorin Principer väljer du Identity Experience Framework.

- Välj din skapade SignUpSignIn.

- Välja Kör användarflödet.

- För Program väljer du den registrerade appen (till exempel JWT).

- Som Svars-URL väljer du omdirigerings-URL:en.

- Välja Kör användarflödet.

- Slutför registreringsflödet.

- Skapa ett konto.

- När användarattributet har skapats anropas Jumio.

Dricks

Om flödet är ofullständigt, bekräfta om användaren är sparad i katalogen eller inte.