Minimera attacker med autentiseringsuppgifter i Azure AD B2C med smart utelåsning

Attacker med autentiseringsuppgifter leder till obehörig åtkomst till resurser. Lösenord som anges av användare måste vara relativt komplexa. Azure AD B2C har riskreduceringstekniker för autentiseringsattacker. En åtgärd omfattar identifiering av brute-force-attacker med autentiseringsuppgifter och ordlisteattacker för autentiseringsuppgifter. Med hjälp av olika signaler analyserar Azure Active Directory B2C (Azure AD B2C) integriteten för begäranden. Azure AD B2C är utformat för att på ett intelligent sätt skilja avsedda användare från hackare och botnät.

Så här fungerar smart utelåsning

Azure AD B2C använder en avancerad strategi för att låsa konton. Kontona är låsta baserat på IP-adressen för begäran och de angivna lösenorden. Varaktigheten för utelåsningen ökar också baserat på sannolikheten för att det är en attack. När ett lösenord har provats 10 gånger utan framgång (tröskelvärdet för standardförsök) sker en utelåsning på en minut. Nästa gång en inloggning misslyckas efter att kontot har låsts upp (dvs. när kontot har låsts upp automatiskt av tjänsten när utelåsningsperioden upphör att gälla) sker ytterligare en minuts utelåsning och fortsätter för varje misslyckad inloggning. Att ange samma eller liknande lösenord upprepade gånger räknas inte som flera misslyckade inloggningar.

Kommentar

Den här funktionen stöds av användarflöden, anpassade principer och ROPC-flöden . Den aktiveras som standard så att du inte behöver konfigurera den i dina användarflöden eller anpassade principer.

Låsa upp konton

De första 10 utelåsningsperioderna är en minut långa. De kommande 10 utelåsningsperioderna är något längre och ökar i varaktighet efter var 10:e utelåsningsperiod. Utelåsningsräknaren återställs till noll efter en lyckad inloggning när kontot inte är låst. Utelåsningsperioder kan pågå i upp till fem timmar. Användarna måste vänta tills utelåsningstiden upphör att gälla. Användaren kan dock låsa upp med hjälp av användarflödet för lösenord via självbetjäning.

Hantera inställningar för smart utelåsning

Så här hanterar du inställningar för smart utelåsning, inklusive tröskelvärdet för utelåsning:

Logga in på Azure-portalen.

Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

I den vänstra menyn väljer du Azure AD B2C. Eller välj Alla tjänster och sök efter och välj Azure AD B2C.

Under Säkerhet väljer du Autentiseringsmetoder (förhandsversion) och sedan Lösenordsskydd.

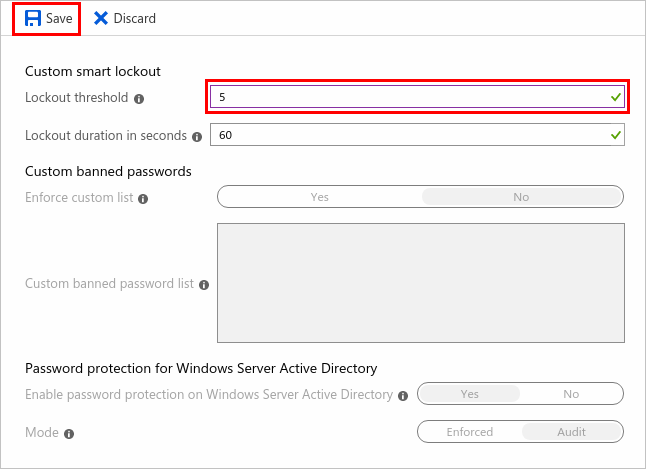

Under Anpassad smart utelåsning anger du önskade inställningar för smart utelåsning:

Tröskelvärde för utelåsning: Antalet misslyckade inloggningsförsök som tillåts innan kontot först låses ut. Om den första inloggningen efter en utelåsning också misslyckas låses kontot igen.

Varaktighet för utelåsning i sekunder: Den minsta varaktigheten för varje utelåsning på några sekunder. Om ett konto låss upprepade gånger ökar den här varaktigheten.

Ange tröskelvärdet för utelåsning till 5 i inställningar för lösenordsskydd.

Välj Spara.

Testa smart utelåsning

Funktionen för smart utelåsning använder många faktorer för att avgöra när ett konto ska låsas, men den primära faktorn är lösenordsmönstret. Funktionen för smart utelåsning tar hänsyn till små varianter av ett lösenord som en uppsättning, och de räknas som ett enda försök. Till exempel:

- Lösenord som 12456! och 1234567! (eller newAccount1234 och newaccount1234) är så lika att algoritmen tolkar dem som mänskliga fel och räknar dem som ett enda försök.

- Större variationer i mönster, till exempel 12456! och ABCD2!, räknas som separata försök.

När du testar funktionen för smart utelåsning använder du ett distinkt mönster för varje lösenord du anger. Överväg att använda webbappar för lösenordsgenerering, till exempel https://password-gen.com/.

När tröskelvärdet för smart utelåsning har nåtts visas följande meddelande när kontot är låst: Ditt konto är tillfälligt låst för att förhindra obehörig användning. Försök igen senare. Felmeddelandena kan lokaliseras.

Kommentar

När du testar smart utelåsning kan dina inloggningsbegäranden hanteras av olika datacenter på grund av den geo-distribuerade och belastningsutjänade karaktären hos Microsoft Entra-autentiseringstjänsten. I det scenariot, eftersom varje Microsoft Entra-datacenter spårar utelåsning oberoende av varandra, kan det ta mer än det definierade tröskelvärdet för utelåsning att orsaka en utelåsning. En användare har högst (threshold_limit * datacenter_count) antal felaktiga försök innan de blir helt utelåst. Mer information finns i Global Infrastruktur i Azure.

Visa låsta konton

Om du vill få information om utelåst konto kan du kontrollera rapporten för active directory-inloggningsaktivitet. Under Status väljer du Fel. Misslyckade inloggningsförsök med en inloggningsfelkod50053 anger ett låst konto:

Mer information om hur du visar rapporten för inloggningsaktivitet i Microsoft Entra-ID finns i Felkoder för inloggningsaktivitetsrapport.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för