Härda en hanterad Domän för Microsoft Entra Domain Services

Som standard möjliggör Microsoft Entra Domain Services användning av chiffer som NTLM v1 och TLS v1. Dessa chiffer kan krävas för vissa äldre program, men anses vara svaga och kan inaktiveras om du inte behöver dem. Om du har en lokal hybridanslutning med Microsoft Entra Anslut kan du också inaktivera synkroniseringen av NTLM-lösenordshashvärden.

Den här artikeln visar hur du härdar en hanterad domän med hjälp av inställningsinställningar som:

- Inaktivera chiffer för NTLM v1 och TLS v1

- Inaktivera synkronisering av NTLM-lösenordshash

- Inaktivera möjligheten att ändra lösenord med RC4-kryptering

- Aktivera Kerberos-bepansring

- LDAP-signering

- LDAP-kanalbindning

Förutsättningar

För att slutföra den här artikeln behöver du följande resurser:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapar du ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs skapar du en Microsoft Entra-klientorganisation eller associerar en Azure-prenumeration med ditt konto.

- En hanterad domän i Microsoft Entra Domain Services har aktiverats och konfigurerats i din Microsoft Entra-klientorganisation.

- Om det behövs skapar och konfigurerar du en hanterad Domän för Microsoft Entra Domain Services.

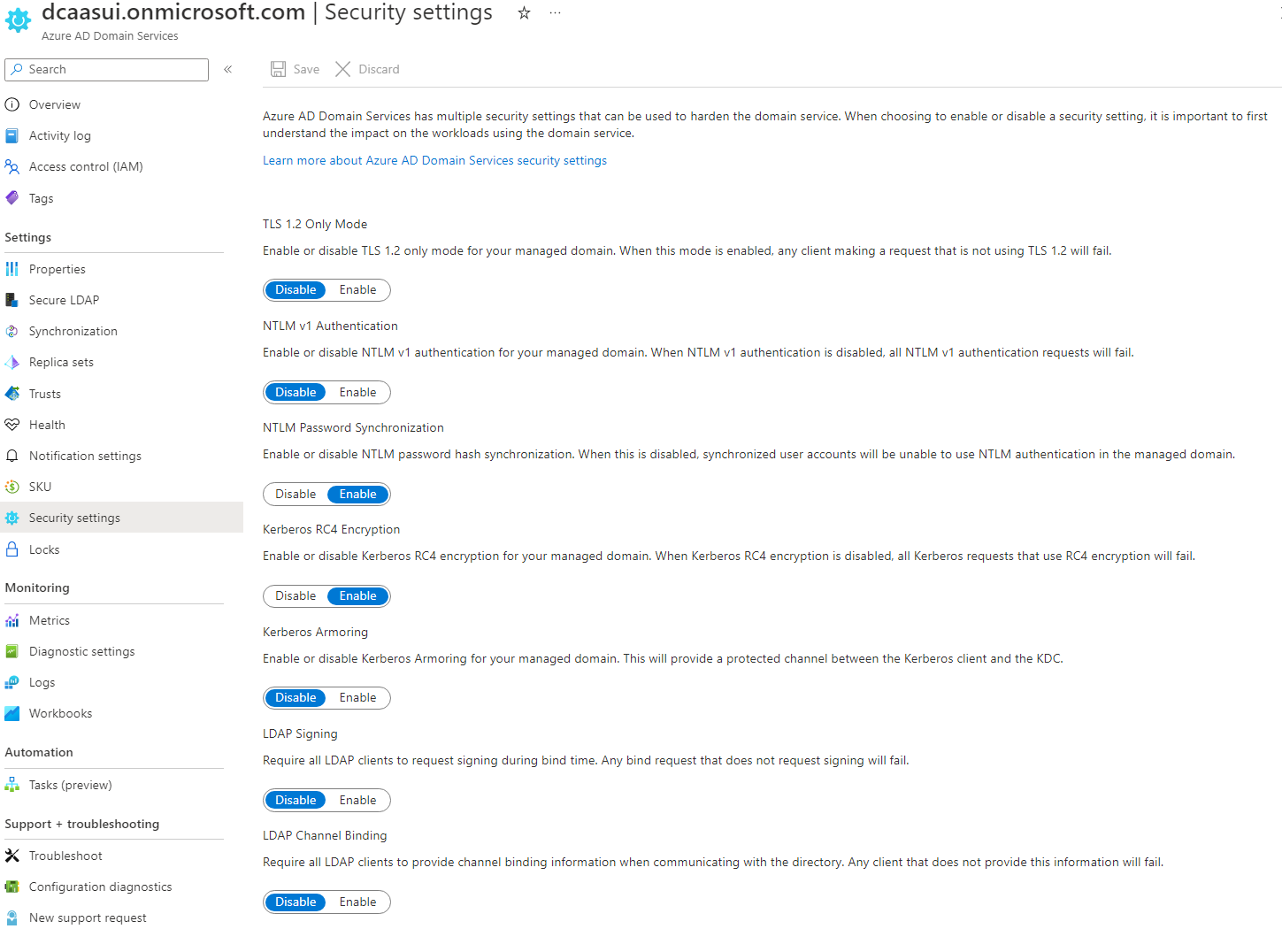

Använda säkerhetsinställningar för att härda din domän

Logga in på Azure-portalen.

Sök efter och välj Microsoft Entra Domain Services.

Välj din hanterade domän, till exempel aaddscontoso.com.

Välj Säkerhetsinställningar till vänster.

Klicka på Aktivera eller Inaktivera för följande inställningar:

- Endast TLS 1.2-läge

- NTLM v1-autentisering

- NTLM-lösenordssynkronisering

- Kerberos RC4-kryptering

- Kerberos Armoring

- LDAP-signering

- LDAP-kanalbindning

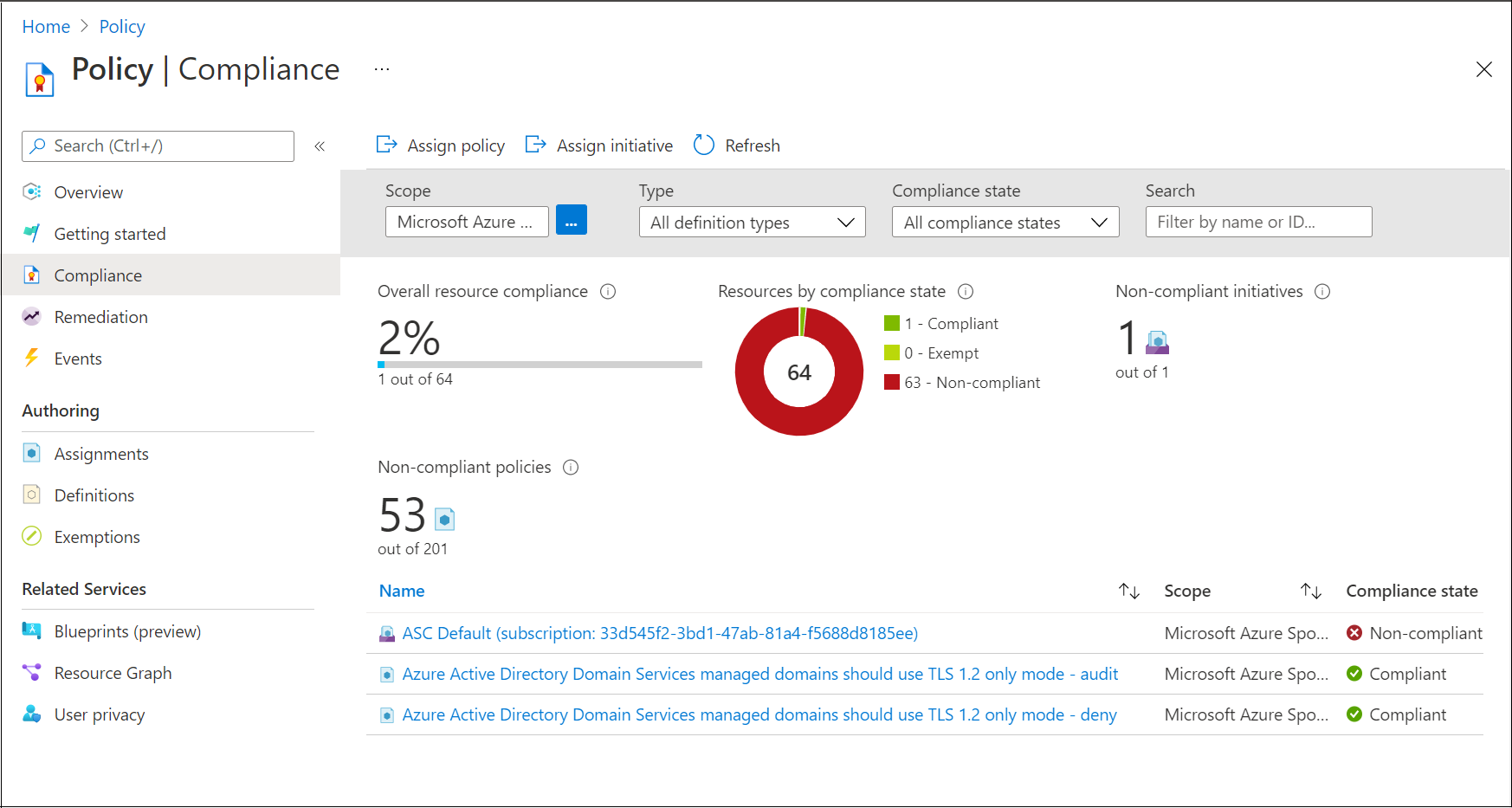

Tilldela Azure Policy-efterlevnad för TLS 1.2-användning

Förutom säkerhetsinställningar har Microsoft Azure Policy en efterlevnadsinställning för att framtvinga TLS 1.2-användning. Principen har ingen inverkan förrän den har tilldelats. När principen har tilldelats visas den i Efterlevnad:

- Om tilldelningen är Granskning rapporterar efterlevnaden om Domain Services-instansen är kompatibel.

- Om tilldelningen nekas förhindrar efterlevnaden att en Domain Services-instans skapas om TLS 1.2 inte krävs och förhindrar alla uppdateringar av en Domain Services-instans tills TLS 1.2 krävs.

Granska NTLM-fel

Om du inaktiverar NTLM-lösenordssynkronisering förbättras säkerheten, men många program och tjänster är inte utformade för att fungera utan det. Om du till exempel ansluter till en resurs med dess IP-adress, till exempel DNS Server-hantering eller RDP, misslyckas åtkomst nekad. Om du inaktiverar NTLM-lösenordssynkronisering och programmet eller tjänsten inte fungerar som förväntat kan du söka efter NTLM-autentiseringsfel genom att aktivera säkerhetsgranskning för händelsekategorin Inloggning/utloggningsgranskning>, där NTLM anges som autentiseringspaket i händelseinformationen. Mer information finns i Aktivera säkerhetsgranskningar för Microsoft Entra Domain Services.

Använda PowerShell för att härda din domän

Installera och konfigurera Azure PowerShell om det behövs. Kontrollera att du loggar in på din Azure-prenumeration med cmdleten Anslut-AzAccount.

Installera även Microsoft Graph PowerShell SDK om det behövs. Kontrollera att du loggar in på din Microsoft Entra-klientorganisation med hjälp av cmdleten Anslut-MgGraph.

Om du vill inaktivera svaga chiffersviter och hashsynkronisering för NTLM-autentiseringsuppgifter loggar du in på ditt Azure-konto och hämtar sedan Domain Services-resursen med cmdleten Get-AzResource :

Dricks

Om du får ett fel med kommandot Get-AzResource som resursen Microsoft.AAD/DomainServices inte finns, ökar du din åtkomst för att hantera alla Azure-prenumerationer och hanteringsgrupper.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Definiera sedan DomainSecurity Inställningar för att konfigurera följande säkerhetsalternativ:

- Inaktivera stöd för NTLM v1.

- Inaktivera synkroniseringen av NTLM-lösenordshashvärden från din lokala AD.

- Inaktivera TLS v1.

Viktigt!

Användare och tjänstkonton kan inte utföra enkla LDAP-bindningar om du inaktiverar synkronisering av NTLM-lösenordshash i domäntjänsternas hanterade domän. Om du behöver utföra enkla LDAP-bindningar ska du inte ange alternativet "SyncNtlmPasswords"="Disabled"; security configuration i följande kommando.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Tillämpa slutligen de definierade säkerhetsinställningarna på den hanterade domänen med hjälp av cmdleten Set-AzResource . Ange domäntjänstresursen från det första steget och säkerhetsinställningarna från föregående steg.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Det tar en stund innan säkerhetsinställningarna tillämpas på den hanterade domänen.

Viktigt!

När du har inaktiverat NTLM utför du en fullständig synkronisering av lösenordshash i Microsoft Entra Anslut för att ta bort alla lösenordshashvärden från den hanterade domänen. Om du inaktiverar NTLM men inte framtvingar en synkronisering av lösenordshash tas NTLM-lösenordshashvärden för ett användarkonto bara bort vid nästa lösenordsändring. Det här beteendet kan göra det möjligt för en användare att fortsätta logga in om de har cachelagrade autentiseringsuppgifter i ett system där NTLM används som autentiseringsmetod.

När NTLM-lösenordshash skiljer sig från Kerberos-lösenordshash fungerar inte återställning till NTLM. Cachelagrade autentiseringsuppgifter fungerar inte längre om den virtuella datorn har anslutning till den hanterade domänkontrollanten.

Nästa steg

Mer information om synkroniseringsprocessen finns i Hur objekt och autentiseringsuppgifter synkroniseras i en hanterad domän.