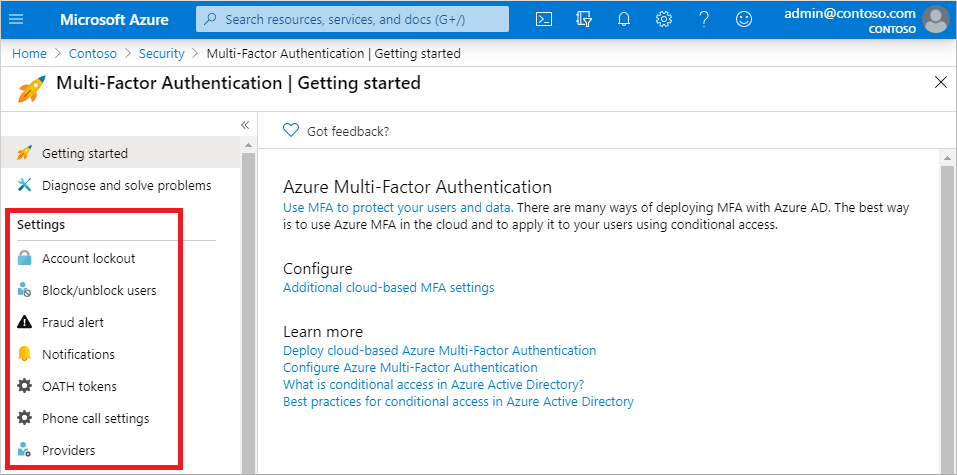

Konfigurera autentiseringsinställningar för Microsoft Entra-multifaktor

Om du vill anpassa slutanvändarupplevelsen för Microsoft Entra multifaktorautentisering (MFA) kan du konfigurera alternativ för inställningar som tröskelvärden för kontoutelåsning eller bedrägeriaviseringar och aviseringar.

Följande Microsoft Entra MFA-inställningar är tillgängliga:

| Funktion | beskrivning |

|---|---|

| Kontoutelåsning (endast MFA-server) | Lås tillfälligt konton från att använda Microsoft Entra MFA om det finns för många nekade autentiseringsförsök i rad. Den här funktionen gäller endast för användare som använder MFA Server för att ange en PIN-kod för autentisering. |

| Blockera/avblockera användare | Blockera specifika användare från att kunna ta emot Microsoft Entra MFA-begäranden. Alla autentiseringsförsök för blockerade användare nekas automatiskt. Användaren utmanas inte med MFA på 90 dagar från det att de blockeras |

| Bedrägerivarning | Konfigurera inställningar som gör det möjligt för användare att rapportera bedrägliga verifieringsbegäranden. |

| Rapportera misstänkt aktivitet | Konfigurera inställningar som gör det möjligt för användare att rapportera bedrägliga verifieringsbegäranden. |

| Aviseringar | Aktivera meddelanden om händelser från MFA Server. |

| OATH-token | Används i molnbaserade Microsoft Entra MFA-miljöer för att hantera OATH-token för användare. |

| Inställningar för telefonsamtal | Konfigurera inställningar som rör telefonsamtal och hälsningar för molnmiljöer och lokala miljöer. |

| Providers | Detta visar alla befintliga autentiseringsprovidrar som du har associerat med ditt konto. Att lägga till nya leverantörer är inaktiverat från och med den 1 september 2018. |

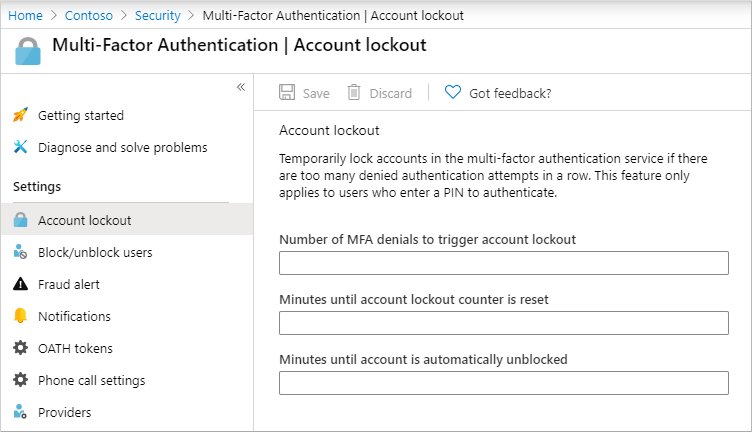

Kontoutelåsning (endast MFA-server)

Kommentar

Kontoutelåsning påverkar endast användare som loggar in med hjälp av MFA Server lokalt.

För att förhindra upprepade MFA-försök som en del av en attack kan du med kontoutelåsningsinställningarna ange hur många misslyckade försök som ska tillåtas innan kontot blir utelåst under en tidsperiod. Inställningarna för kontoutelåsning tillämpas endast när en PIN-kod anges för MFA-prompten med hjälp av MFA Server lokalt.

Följande inställningar är tillgängliga:

- Antal MFA-avslag som utlöser kontoutelåsning

- Minuter tills kontoutelåsningsräknaren återställs

- Minuter tills kontot automatiskt avblockeras

Utför följande steg för att konfigurera inställningar för kontoutelåsning:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Multifaktorautentisering>Kontoutelåsning. Du kan behöva klicka på Visa mer för att se Multifaktorautentisering.

Ange värdena för din miljö och välj sedan Spara.

Blockera och avblockera användare

Om en användares enhet tappas bort eller blir stulen kan du blockera Microsoft Entra MFA-försök för det associerade kontot. Alla Microsoft Entra MFA-försök för blockerade användare nekas automatiskt. Användaren utmanas inte med MFA på 90 dagar från det att de blockeras.

Blockera en användare

Utför följande steg för att blockera en användare.

- Bläddra till Skydd>Multifaktorautentisering>Blockera/avblockera användare.

- Välj Lägg till för att blockera en användare.

- Ange användarnamnet för den blockerade användaren i formatet

username@domain.comoch ange sedan en kommentar i rutan Orsak . - Välj OK för att blockera användaren.

Avblockera en användare

Utför följande steg för att avblockera en användare:

- Gå till Skydd>Multifaktorautentisering>Blockera/avblockera användare.

- I kolumnen Åtgärd bredvid användaren väljer du Avblockera.

- Ange en kommentar i rutan Orsak till avblockering .

- Välj OK för att avblockera användaren.

Bedrägerivarning

Med funktionen Bedrägeriaviseringar kan användare rapportera bedrägliga försök att komma åt sina resurser. När en okänd och misstänkt MFA-fråga tas emot kan användarna rapportera bedrägeriförsöket med hjälp av Microsoft Authenticator-appen eller via sin telefon.

Microsoft rekommenderar att du använder Rapportera misstänkt aktivitet i stället för bedrägeriavisering på grund av dess integrering med Identity Protection för riskdriven reparation, bättre rapporteringsfunktioner och administration med minst privilegier.

Följande konfigurationsalternativ för bedrägeriaviseringar är tillgängliga:

Blockera automatiskt användare som rapporterar bedrägeri. Om en användare rapporterar bedrägeri blockeras Microsoft Entra-multifaktorautentiseringsförsöken för användarkontot i 90 dagar eller tills en administratör avblockera kontot. En administratör kan granska inloggningar med hjälp av inloggningsrapporten och vidta lämpliga åtgärder för att förhindra framtida bedrägerier. En administratör kan sedan avblockera användarens konto.

Kod för att rapportera bedrägeri under den första hälsningen. När användarna får ett telefonsamtal för att utföra multifaktorautentisering trycker de normalt på # för att bekräfta sin inloggning. Om du vill rapportera bedrägeri anger användaren en kod innan du trycker på #. Den här koden är 0 som standard, men du kan anpassa den. Om automatisk blockering är aktiverad, när användaren trycker på 0# för att rapportera bedrägeri, måste de trycka på 1 för att bekräfta kontoblockeringen.

Kommentar

Standardhälsningarna från Microsoft instruerar användarna att trycka på 0# för att skicka en bedrägeriavisering. Om du vill använda en annan kod än 0 kan du spela in och ladda upp dina egna anpassade rösthälsningar med lämpliga instruktioner för dina användare.

Utför följande steg för att aktivera och konfigurera bedrägeriaviseringar:

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Skydd>Avisering om bedrägeri med multifaktorautentisering.>

- Ange Tillåt användare att skicka bedrägeriaviseringar till På.

- Konfigurera automatiskt blockera användare som rapporterar bedrägeri eller kod för att rapportera bedrägeri under den första hälsningsinställningen efter behov.

- Välj Spara.

Rapportera misstänkt aktivitet

Rapportera misstänkt aktivitet, den uppdaterade funktionen för MFA-bedrägerivarning , är nu tillgänglig. När en okänd och misstänkt MFA-fråga tas emot kan användarna rapportera bedrägeriförsöket med hjälp av Microsoft Authenticator eller via sin telefon. Dessa aviseringar är integrerade med Identity Protection för mer omfattande täckning och kapacitet.

Användare som rapporterar en MFA-fråga som misstänkta är inställda på Hög användarrisk. Administratörer kan använda riskbaserade principer för att begränsa åtkomsten för dessa användare eller aktivera självbetjäning av lösenordsåterställning (SSPR) för användare för att åtgärda problem på egen hand. Om du tidigare använde funktionen för automatisk blockering av bedrägeriaviseringar och inte har någon Microsoft Entra ID P2-licens för riskbaserade principer kan du använda riskidentifieringshändelser för att identifiera och inaktivera berörda användare och automatiskt förhindra deras inloggning. Mer information om hur du använder riskbaserade principer finns i Riskbaserade åtkomstprinciper.

Så här aktiverar du Rapport misstänkt aktivitet från inställningarna för autentiseringsmetoder:

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Inställningar för skyddsautentiseringsmetoder>>.

- Ange Rapportera misstänkt aktivitet till Aktiverad. Funktionen förblir inaktiverad om du väljer Microsoft hanterad. Mer information om Microsofts hanterade värden finns i Skydda autentiseringsmetoder i Microsoft Entra-ID.

- Välj Alla användare eller en specifik grupp.

- Om du också laddar upp anpassade hälsningar för din klient väljer du en rapporteringskod. Rapporteringskoden är det nummer som användarna anger i sin telefon för att rapportera misstänkt aktivitet. Rapporteringskoden gäller endast om anpassade hälsningar också laddas upp av en administratör för autentiseringsprincip. Annars är standardkoden 0, oavsett vilket värde som anges i principen.

- Klicka på Spara.

Kommentar

Om du aktiverar Rapport misstänkt aktivitet och anger ett anpassat röstrapporteringsvärde medan klientorganisationen fortfarande har Bedrägeriavisering aktiverat parallellt med ett anpassat röstrapporteringsnummer konfigurerat, används värdet Rapportera misstänkt aktivitet i stället för Bedrägeriavisering.

Visa misstänkta aktivitetshändelser

När en användare rapporterar en MFA-fråga som misstänkt visas händelsen i inloggningsrapporten (som en inloggning som avvisades av användaren), i granskningsloggarna och i rapporten Riskidentifieringar.

Om du vill visa riskidentifieringsrapporten väljer du Skyddsidentitetsskydd>>Riskidentifiering. Riskhändelsen är en del av standardrapporten för riskidentifieringar och visas som Identifieringstyp Användarrapporterad misstänkt aktivitet, Hög risknivå, Källslutanvändare rapporterad.

Om du vill visa bedrägerirapporter i inloggningsrapporten väljer du Identitetsövervakning>och inloggningsloggar>>Autentiseringsinformation. Bedrägerirapporten är en del av standardrapporten för Microsoft Entra-inloggningar och visas i resultatinformationen som MFA nekad, bedrägerikod angiven.

Om du vill visa bedrägerirapporter i granskningsloggarna väljer du Identitetsövervakning>och hälsogranskningsloggar.> Bedrägerirapporten visas under Aktivitetstyp Bedrägeri som rapporteras – användaren blockeras för MFA eller Bedrägeri rapporteras – inga åtgärder som vidtas baserat på inställningarna på klientnivå för bedrägerirapporten.

Kommentar

En användare rapporteras inte som hög risk om de utför lösenordslös autentisering.

Hantera misstänkta aktivitetshändelser

När en användare har rapporterat en uppmaning som misstänkt bör risken undersökas och åtgärdas med Identity Protection.

Rapportera misstänkt aktivitet och bedrägerivarning

Rapportera misstänkt aktivitet och den äldre implementeringen av bedrägeriaviseringar kan fungera parallellt. Du kan behålla din klientomfattande bedrägeriaviseringsfunktion medan du börjar använda Rapportera misstänkt aktivitet med en riktad testgrupp.

Om bedrägeriaviseringen är aktiverad med automatisk blockering och Rapportera misstänkt aktivitet är aktiverad läggs användaren till i blocklistan och anges som högrisk och omfång för andra principer som konfigurerats. Dessa användare måste tas bort från blocklistan och få sina risker åtgärdade så att de kan logga in med MFA.

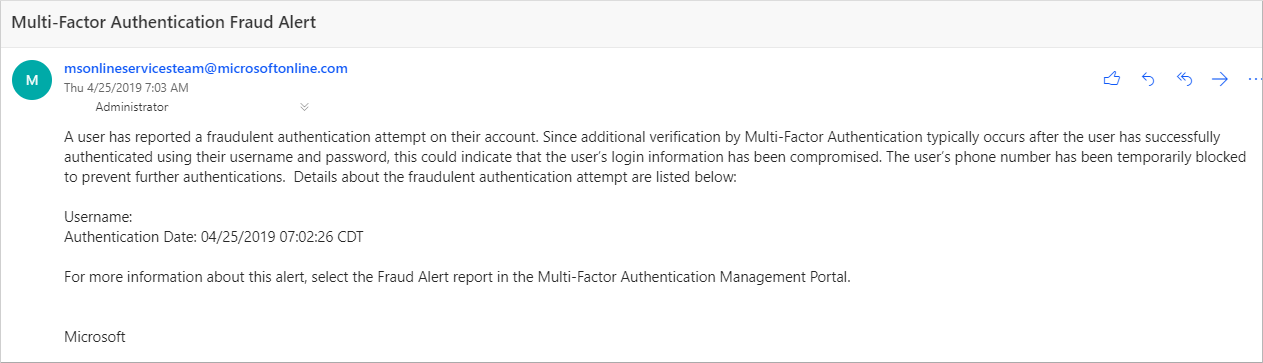

Meddelanden

Du kan konfigurera Microsoft Entra-ID för att skicka e-postmeddelanden när användare rapporterar bedrägeriaviseringar. Dessa meddelanden skickas vanligtvis till identitetsadministratörer eftersom användarens kontoautentiseringsuppgifter sannolikt komprometteras. I följande exempel visas hur ett e-postmeddelande om bedrägeriaviseringar ser ut:

Så här konfigurerar du aviseringar om bedrägeri:

- Gå till Meddelanden om multifaktorautentisering> med skydd.>

- Ange den e-postadress som meddelandet ska skickas till.

- Om du vill ta bort en befintlig e-postadress väljer du ... bredvid e-postadressen och väljer sedan Ta bort.

- Välj Spara.

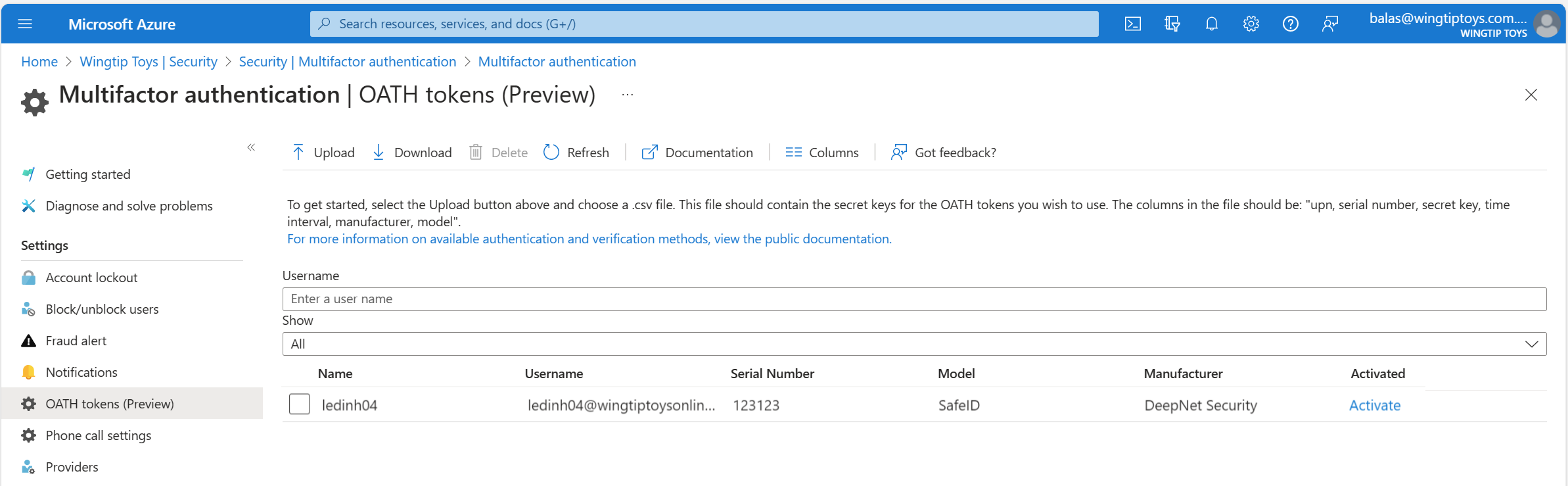

OATH-token

Microsoft Entra ID stöder användning av OATH TOTP SHA-1-token som uppdaterar koder var 30:e eller 60:e sekund. Du kan köpa dessa token från valfri leverantör.

OATH TOTP-maskinvarutoken levereras vanligtvis med en hemlig nyckel, eller en seed, som är förprogrammerat i token. Du måste ange dessa nycklar i Microsoft Entra-ID enligt beskrivningen i följande steg. Hemliga nycklar är begränsade till 128 tecken, vilket kanske inte är kompatibelt med alla token. Den hemliga nyckeln får bara innehålla tecknen a-z eller A-Z och siffrorna 1–7. Den måste vara kodad i Base32.

Programmerbara OATH TOTP-maskinvarutoken som kan återställas kan också konfigureras med Microsoft Entra-ID i installationsflödet för programvarutoken.

OATH-maskinvarutoken stöds som en del av en offentlig förhandsversion. Mer information om förhandsversioner finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

När du har hämtat token måste du ladda upp dem i filformatet kommaavgränsade värden (CSV). Inkludera UPN, serienummer, hemlig nyckel, tidsintervall, tillverkare och modell, som du ser i det här exemplet:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Kommentar

Se till att inkludera rubrikraden i CSV-filen.

Logga in på administrationscentret för Microsoft Entra som global administratör, gå till OATH-token för Skydd>multifaktorautentisering>och ladda upp CSV-filen.

Beroende på CSV-filens storlek kan det ta några minuter att bearbeta. Välj Uppdatera för att hämta statusen. Om det finns några fel i filen kan du ladda ned en CSV-fil som visar dem. Fältnamnen i den nedladdade CSV-filen skiljer sig från dem i den uppladdade versionen.

När eventuella fel har åtgärdats kan administratören aktivera varje nyckel genom att välja Aktivera för token och ange den OTP som visas i token.

Användare kan ha en kombination av upp till fem OATH-maskinvarutoken eller autentiseringsprogram, till exempel Microsoft Authenticator-appen, som konfigurerats för användning när som helst.

Viktigt!

Se till att endast tilldela varje token till en enskild användare. I framtiden kommer stöd för tilldelning av en enskild token till flera användare att stoppas för att förhindra en säkerhetsrisk.

Inställningarna för telefonsamtal

Om användarna får telefonsamtal för MFA-frågor kan du konfigurera deras upplevelse, till exempel nummerpresentation eller rösthälsningen de hör.

Om du inte har konfigurerat MFA-nummerpresentation i USA kommer röstsamtal från Microsoft från följande nummer. Användare med skräppostfilter bör undanta dessa nummer.

Standardnummer: +1 (855) 330-8653

I följande tabell visas fler siffror för olika länder.

| Land/region | Antal |

|---|---|

| Österrike | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Kroatien | +385 15507766 |

| Ecuador | +593 964256042 |

| Estland | +372 6712726 |

| Frankrike | +33 744081468 |

| Ghana | +233 308250245 |

| Grekland | +30 2119902739 |

| Guatemala | +502 23055056 |

| Folkrepubliken Kinas särskilda administrativa region Hongkong | +852 25716964 |

| Indien | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordanien | +962 797639442 |

| Kenya | +254 709605276 |

| Nederländerna | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686 |

| Polen | +48 699740036 |

| Saudiarabien | +966 115122726 |

| Sydafrika | +27 872405062 |

| Spanien | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Sverige | +46 701924176 |

| Taiwan | +886 277515260 |

| Turkiet | +90 8505404893 |

| Ukraina | +380 443332393 |

| Förenade Arabemiraten | +971 44015046 |

| Vietnam | +84 2039990161 |

Kommentar

När Multifaktorautentiseringssamtal för Microsoft Entra görs via det offentliga telefonnätet dirigeras ibland samtalen via ett operatörsbolag som inte stöder nummerpresentation. På grund av detta är nummerpresentationen inte garanterad, även om Microsoft Entra multifaktorautentisering alltid skickar det. Detta gäller både telefonsamtal och textmeddelanden som tillhandahålls av Microsoft Entra multifaktorautentisering. Om du behöver verifiera att ett textmeddelande kommer från Microsoft Entra multifaktorautentisering läser du Vilka korta koder används för att skicka meddelanden?.

Utför följande steg för att konfigurera ditt eget nummer för uppringaren:

- Gå till Skydd>Multifaktorautentisering>Telefonsamtalsinställningar.

- Ange MFA-nummer för nummerpresentation till det nummer som du vill att användarna ska se på sina telefoner. Endast USA-baserade tal tillåts.

- Välj Spara.

Kommentar

När Multifaktorautentiseringssamtal för Microsoft Entra görs via det offentliga telefonnätet dirigeras ibland samtalen via ett operatörsbolag som inte stöder nummerpresentation. På grund av detta är nummerpresentationen inte garanterad, även om Microsoft Entra multifaktorautentisering alltid skickar det. Detta gäller både telefonsamtal och textmeddelanden som tillhandahålls av Microsoft Entra multifaktorautentisering. Om du behöver verifiera att ett textmeddelande kommer från Microsoft Entra multifaktorautentisering läser du Vilka korta koder används för att skicka meddelanden?.

Anpassade röstmeddelanden

Du kan använda dina egna inspelningar eller hälsningar för Microsoft Entra multifaktorautentisering. Dessa meddelanden kan användas utöver standardinspelningarna från Microsoft eller för att ersätta dem.

Innan du börjar bör du vara medveten om följande begränsningar:

- Filformat som stöds är .wav och .mp3.

- Filstorleksgränsen är 1 MB.

- Autentiseringsmeddelanden bör vara kortare än 20 sekunder. Meddelanden som är längre än 20 sekunder kan orsaka att verifieringen misslyckas. Om användaren inte svarar innan meddelandet är klart överskrider verifieringen tidsgränsen.

Beteende för anpassat meddelandespråk

När ett anpassat röstmeddelande spelas upp för användaren beror meddelandets språk på följande faktorer:

- Användarens språk.

- Det språk som identifieras av användarens webbläsare.

- Andra autentiseringsscenarier kan bete sig annorlunda.

- Språket för alla tillgängliga anpassade meddelanden.

- Det här språket väljs av administratören när ett anpassat meddelande läggs till.

Om det till exempel bara finns ett anpassat meddelande och det är på tyska:

- En användare som autentiserar på tyska kommer att höra det anpassade tyska meddelandet.

- En användare som autentiserar på engelska hör standardmeddelandet på engelska.

Standardvärden för anpassat röstmeddelande

Du kan använda följande exempelskript för att skapa egna anpassade meddelanden. Dessa fraser är standardvärdena om du inte konfigurerar dina egna anpassade meddelanden.

| Meddelandenamn | Skript |

|---|---|

| Autentiseringen lyckades | Inloggningen har verifierats. Adjö. |

| Tilläggsprompt | Tack för att du använder Microsofts system för inloggningsverifiering. Tryck på pundknappen för att fortsätta. |

| Bedrägeribekräftelse | En bedrägerivarning har skickats in. Om du vill avblockera ditt konto kontaktar du företagets IT-supportavdelning. |

| Bedrägerihälsning (standard) | Tack för att du använder Microsofts system för inloggningsverifiering. Tryck på pundknappen för att slutföra verifieringen. Om du inte initierade den här verifieringen kanske någon försöker komma åt ditt konto. Tryck på noll pund för att skicka en bedrägerivarning. Detta meddelar företagets IT-team och blockerar ytterligare verifieringsförsök. |

| Bedrägeri rapporterat | En bedrägerivarning har skickats in. Om du vill avblockera ditt konto kontaktar du företagets IT-supportavdelning. |

| Aktivering | Tack för att du använder Microsofts verifieringssystem för inloggning. Tryck på pundknappen för att slutföra verifieringen. |

| Autentisering nekades nytt försök | Verifiering nekad. |

| Försök igen (standard) | Tack för att du använder Microsofts verifieringssystem för inloggning. Tryck på pundknappen för att slutföra verifieringen. |

| Hälsning (standard) | Tack för att du använder Microsofts verifieringssystem för inloggning. Tryck på pundknappen för att slutföra verifieringen. |

| Hälsning (PIN-kod) | Tack för att du använder Microsofts system för inloggningsverifiering. Ange din PIN-kod följt av pundnyckeln för att slutföra verifieringen. |

| Bedrägerihälsning (PIN-kod) | Tack för att du använder Microsofts system för inloggningsverifiering. Ange din PIN-kod följt av pundnyckeln för att slutföra verifieringen. Om du inte initierade den här verifieringen kanske någon försöker komma åt ditt konto. Tryck på noll pund för att skicka en bedrägerivarning. Detta meddelar företagets IT-team och blockerar ytterligare verifieringsförsök. |

| Försök igen (PIN-kod) | Tack för att du använder Microsofts system för inloggningsverifiering. Ange din PIN-kod följt av pundnyckeln för att slutföra verifieringen. |

| Tilläggsprompt efter siffror | Om du redan har denna förlängning trycker du på pundnyckeln för att fortsätta. |

| Autentisering nekad | Jag är ledsen, vi kan inte logga in dig just nu. Försök igen senare. |

| Aktiveringshälsning (standard) | Tack för att du använder Microsofts verifieringssystem för inloggning. Tryck på pundknappen för att slutföra verifieringen. |

| Återförsök av aktivering (standard) | Tack för att du använder Microsofts verifieringssystem för inloggning. Tryck på pundknappen för att slutföra verifieringen. |

| Aktiveringshälsning (PIN-kod) | Tack för att du använder Microsofts system för inloggningsverifiering. Ange din PIN-kod följt av pundnyckeln för att slutföra verifieringen. |

| Tilläggsprompt före siffror | Tack för att du använder Microsofts system för inloggningsverifiering. Överför det här anropet till tilläggstillägget<>. |

Konfigurera ett anpassat meddelande

Utför följande steg för att använda dina egna anpassade meddelanden:

- Gå till Skydd>Multifaktorautentisering>Telefonsamtalsinställningar.

- Välj Lägg till hälsning.

- Välj typ av hälsning, till exempel Hälsning (standard) eller Autentisering lyckades.

- Välj Språk. Se föregående avsnitt om beteendet för anpassat meddelandespråk.

- Bläddra efter och välj en .mp3 eller .wav ljudfil som ska laddas upp.

- Välj Lägg till och sedan Spara.

MFA-tjänstinställningar

Inställningar för applösenord, betrodda IP-adresser, verifieringsalternativ och kom ihåg multifaktorautentisering på betrodda enheter är tillgängliga i tjänstinställningarna. Det här är en äldre portal.

Du kan komma åt tjänstinställningar från administrationscentret för Microsoft Entra genom att gå till Skydd>Multifaktorautentisering>Komma igång>Konfigurera>ytterligare molnbaserade MFA-inställningar. Ett fönster eller en flik öppnas med ytterligare alternativ för tjänstinställningar.

Tillförlitliga IP-adresser

Platsvillkor är det rekommenderade sättet att konfigurera MFA med villkorsstyrd åtkomst på grund av IPv6-stöd och andra förbättringar. Mer information om platsvillkor finns i Använda platsvillkoret i en princip för villkorsstyrd åtkomst. Anvisningar för hur du definierar platser och skapar en princip för villkorsstyrd åtkomst finns i Villkorlig åtkomst: Blockera åtkomst efter plats.

Funktionen betrodda IP-adresser i Microsoft Entra multifaktorautentisering kringgår även MFA-frågor för användare som loggar in från ett definierat IP-adressintervall. Du kan ange betrodda IP-intervall för dina lokala miljöer. Det visas ingen Microsoft Entra Multifactor Authentication-fråga när användarna är på någon av dessa platser. Funktionen betrodda IP-adresser kräver Microsoft Entra ID P1-utgåva.

Kommentar

Betrodda IP-adresser kan endast innehålla privata IP-intervall när du använder MFA Server. För molnbaserad Microsoft Entra-multifaktorautentisering kan du bara använda offentliga IP-adressintervall.

IPv6-intervall stöds på namngivna platser.

Om din organisation använder NPS-tillägget för att tillhandahålla MFA till lokala program, verkar käll-IP-adressen alltid vara den NPS-server som autentiseringsförsöket flödar genom.

| Microsoft Entra-klienttyp | Alternativ för betrodda IP-funktioner |

|---|---|

| Hanterade | Specifikt intervall med IP-adresser: Administratörer anger ett intervall med IP-adresser som kan kringgå multifaktorautentiseringar för användare som loggar in från företagets intranät. Högst 50 betrodda IP-intervall kan konfigureras. |

| Federerade | Alla federerade användare: Alla federerade användare som loggar in från organisationen kan kringgå multifaktorautentiseringar. Användare kringgår verifieringar med hjälp av ett anspråk som utfärdas av Active Directory usluge za ujedinjavanje (AD FS). Specifikt intervall med IP-adresser: Administratörer anger ett intervall med IP-adresser som kan kringgå multifaktorautentisering för användare som loggar in från företagets intranät. |

Betrodd IP-förbikoppling fungerar endast inifrån företagets intranät. Om du väljer alternativet Alla federerade användare och en användare loggar in utanför företagets intranät måste användaren autentisera med hjälp av multifaktorautentisering. Processen är densamma även om användaren presenterar ett AD FS-anspråk.

Kommentar

Om både användarspecifika MFA- och villkorliga åtkomstprinciper har konfigurerats i klientorganisationen måste du lägga till betrodda IP-adresser i principen för villkorsstyrd åtkomst och uppdatera MFA-tjänstinställningarna.

Användarupplevelse i företagsnätverket

När funktionen betrodda IP-adresser är inaktiverad krävs multifaktorautentisering för webbläsarflöden. Applösenord krävs för äldre rich-client-program.

När betrodda IP-adresser används krävs inte multifaktorautentisering för webbläsarflöden. Applösenord krävs inte för äldre rich-client-program om användaren inte har skapat ett applösenord. När ett applösenord används krävs lösenordet.

Användarupplevelse utanför företagsnätverket

Oavsett om betrodda IP-adresser har definierats krävs multifaktorautentisering för webbläsarflöden. Applösenord krävs för äldre rich-client-program.

Aktivera namngivna platser med hjälp av villkorsstyrd åtkomst

Du kan använda regler för villkorsstyrd åtkomst för att definiera namngivna platser med hjälp av följande steg:

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Skydd>Villkorlig åtkomst>Namngivna platser.

- Välj Ny plats.

- Ange ett namn på platsen.

- Välj Markera som betrodd plats.

- Ange IP-intervallet för din miljö i CIDR-notation. Till exempel 40.77.182.32/27.

- Välj Skapa.

Aktivera funktionen betrodda IP-adresser med hjälp av villkorsstyrd åtkomst

Utför följande steg för att aktivera betrodda IP-adresser med hjälp av principer för villkorsstyrd åtkomst:

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skydd>Villkorlig åtkomst>Namngivna platser.

Välj Konfigurera betrodda IP-adresser för multifaktorautentisering.

På sidan Tjänstinställningar under Betrodda IP-adresser väljer du något av följande alternativ:

För begäranden från federerade användare som kommer från mitt intranät: Markera kryssrutan om du vill välja det här alternativet. Alla federerade användare som loggar in från företagsnätverket kringgår multifaktorautentiseringar med hjälp av ett anspråk som utfärdas av AD FS. Se till att AD FS har en regel för att lägga till intranätsanspråket i lämplig trafik. Om regeln inte finns skapar du följande regel i AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Kommentar

Alternativet Hoppa över multifaktorautentisering för begäranden från federerade användare i mitt intranät påverkar utvärderingen av villkorsstyrd åtkomst för platser. Alla begäranden med insidecorporatenetwork-anspråket behandlas som att de kommer från en betrodd plats om det alternativet väljs.

För begäranden från ett visst intervall med offentliga IP-adresser: Om du vill välja det här alternativet anger du IP-adresserna i textrutan i CIDR-notation.

- För IP-adresser som finns i intervallet xxx.xxx.xxx.1 till och med xxx.xxx.xxx.254 använder du notation som xxx.xxx.xxx.0/24.

- Använd notation som xxx.xxx.xxx.xxx/32 för en enskild IP-adress.

- Ange upp till 50 IP-adressintervall. Användare som loggar in från dessa IP-adresser kringgår multifaktorautentiseringar.

Välj Spara.

Aktivera funktionen betrodda IP-adresser med hjälp av tjänstinställningar

Om du inte vill använda principer för villkorsstyrd åtkomst för att aktivera betrodda IP-adresser kan du konfigurera tjänstinställningarna för Microsoft Entra multifaktorautentisering med hjälp av följande steg:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Multifaktorautentisering>Ytterligare molnbaserade MFA-inställningar.

På sidan Tjänstinställningar under Betrodda IP-adresser väljer du ett eller båda av följande alternativ:

För begäranden från federerade användare i mitt intranät: Markera kryssrutan om du vill välja det här alternativet. Alla federerade användare som loggar in från företagsnätverket kringgår multifaktorautentisering med hjälp av ett anspråk som utfärdas av AD FS. Se till att AD FS har en regel för att lägga till intranätsanspråket i lämplig trafik. Om regeln inte finns skapar du följande regel i AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);För begäranden från ett angivet intervall med IP-adressundernät: Om du vill välja det här alternativet anger du IP-adresserna i textrutan i CIDR-notation.

- För IP-adresser som finns i intervallet xxx.xxx.xxx.1 till och med xxx.xxx.xxx.254 använder du notation som xxx.xxx.xxx.0/24.

- Använd notation som xxx.xxx.xxx.xxx/32 för en enskild IP-adress.

- Ange upp till 50 IP-adressintervall. Användare som loggar in från dessa IP-adresser kringgår multifaktorautentiseringar.

Välj Spara.

Verifieringsmetoder

Du kan välja de verifieringsmetoder som är tillgängliga för dina användare i portalen för tjänstinställningar. När användarna registrerar sina konton för Microsoft Entra-multifaktorautentisering väljer de önskad verifieringsmetod från de alternativ som du har aktiverat. Vägledning för användarregistreringsprocessen finns i Konfigurera mitt konto för multifaktorautentisering.

Viktigt!

I mars 2023 tillkännagav vi utfasningen av hantering av autentiseringsmetoder i äldre principer för multifaktorautentisering och självbetjäning av lösenordsåterställning (SSPR). Från och med den 30 september 2025 kan autentiseringsmetoder inte hanteras i dessa äldre MFA- och SSPR-principer. Vi rekommenderar att kunderna använder den manuella migreringskontrollen för att migrera till principen Autentiseringsmetoder efter utfasningsdatumet. Hjälp med migreringskontrollen finns i Migrera principinställningar för MFA och SSPR till principen Autentiseringsmetoder för Microsoft Entra-ID.

Följande verifieringsmetoder är tillgängliga:

| Metod | beskrivning |

|---|---|

| Samtal till telefon | Placerar ett automatiserat röstsamtal. Användaren svarar på samtalet och trycker på # på telefonen för att autentisera. Telefonnumret synkroniseras inte för att lokalni Active Directory. |

| Textmeddelande till telefon | Skickar ett textmeddelande som innehåller en verifieringskod. Användaren uppmanas att ange verifieringskoden i inloggningsgränssnittet. Den här processen kallas enkelriktad SMS. Tvåvägs-SMS innebär att användaren måste skicka tillbaka en viss kod. Tvåvägs-SMS är inaktuellt och stöds inte efter den 14 november 2018. Administratörer bör aktivera en annan metod för användare som tidigare använde dubbelriktade SMS. |

| Meddelande via mobilapp | Skickar ett push-meddelande till användarens telefon eller registrerade enhet. Användaren visar meddelandet och väljer Verifiera för att slutföra verifieringen. Microsoft Authenticator-appen är tillgänglig för Windows Phone, Android och iOS. |

| Verifieringskod från mobilapp eller maskinvarutoken | Microsoft Authenticator-appen genererar en ny OATH-verifieringskod var 30:e sekund. Användaren anger verifieringskoden i inloggningsgränssnittet. Microsoft Authenticator-appen är tillgänglig för Windows Phone, Android och iOS. |

Mer information finns i Vilka autentiserings- och verifieringsmetoder är tillgängliga i Microsoft Entra-ID?.

Aktivera och inaktivera verifieringsmetoder

Utför följande steg för att aktivera eller inaktivera verifieringsmetoder:

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Identitetsanvändare>.

- Välj MFA per användare.

- Under Multifaktorautentisering överst på sidan väljer du Tjänstinställningar.

- På sidan Tjänstinställningar går du till Verifieringsalternativ och markerar eller avmarkerar lämpliga kryssrutor.

- Välj Spara.

Kom ihåg multifaktorautentisering

Med funktionen kom ihåg multifaktorautentisering kan användarna kringgå efterföljande verifieringar under ett angivet antal dagar efter att de har loggat in på en enhet med hjälp av MFA. För att förbättra användbarheten och minimera antalet gånger en användare måste utföra MFA på en viss enhet väljer du en varaktighet på 90 dagar eller mer.

Viktigt!

Om ett konto eller en enhet komprometteras kan det påverka säkerheten att komma ihåg MFA för betrodda enheter. Om ett företagskonto komprometteras eller om en betrodd enhet tappas bort eller blir stulen bör du återkalla MFA-sessioner.

Återkalla-åtgärden återkallar den betrodda statusen från alla enheter och användaren måste utföra multifaktorautentisering igen. Du kan också instruera användarna att återställa den ursprungliga MFA-statusen på sina egna enheter enligt beskrivningen i Hantera dina inställningar för multifaktorautentisering.

Så här fungerar funktionen

Funktionen kom ihåg multifaktorautentisering anger en beständig cookie i webbläsaren när en användare väljer alternativet Fråga inte igen för X-dagar vid inloggning. Användaren uppmanas inte igen för MFA från den webbläsaren förrän cookien upphör att gälla. Om användaren öppnar en annan webbläsare på samma enhet eller rensar cookies uppmanas de att verifiera igen.

Alternativet Fråga inte igen för X-dagar visas inte i program som inte är webbläsarbaserade, oavsett om appen stöder modern autentisering. Dessa appar använder uppdateringstoken som ger nya åtkomsttoken varje timme. När en uppdateringstoken verifieras kontrollerar Microsoft Entra ID att den senaste multifaktorautentiseringen inträffade inom det angivna antalet dagar.

Funktionen minskar antalet autentiseringar i webbappar, vilket normalt uppmanas varje gång. Funktionen kan öka antalet autentiseringar för moderna autentiseringsklienter som normalt uppmanas var 180:e dag, om en lägre varaktighet har konfigurerats. Det kan också öka antalet autentiseringar i kombination med principer för villkorsstyrd åtkomst.

Viktigt!

Kom ihåg att multifaktorautentiseringsfunktionen inte är kompatibel med funktionen håll mig inloggad i AD FS när användare utför multifaktorautentisering för AD FS via MFA Server eller en multifaktorautentiseringslösning från tredje part.

Om dina användare väljer behåll mig inloggad på AD FS och även markera sin enhet som betrodd för MFA verifieras inte användaren automatiskt när antalet autentiseringar med flera faktorer upphör att gälla. Microsoft Entra-ID begär en ny multifaktorautentisering, men AD FS returnerar en token med det ursprungliga MFA-anspråket och datumet, i stället för att utföra multifaktorautentisering igen. Den här reaktionen utlöser en verifieringsloop mellan Microsoft Entra ID och AD FS.

Kom ihåg att multifaktorautentiseringsfunktionen inte är kompatibel med B2B-användare och visas inte för B2B-användare när de loggar in på de inbjudna klienterna.

Kom ihåg att multifaktorautentiseringsfunktionen inte är kompatibel med kontrollen för villkorlig åtkomst för inloggningsfrekvens. Mer information finns i Konfigurera autentiseringssessionshantering med villkorsstyrd åtkomst.

Aktivera kom ihåg multifaktorautentisering

Utför följande steg för att aktivera och konfigurera alternativet för att tillåta användare att komma ihåg sin MFA-status och kringgå uppmaningar:

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Identitetsanvändare>.

- Välj MFA per användare.

- Under Multifaktorautentisering överst på sidan väljer du tjänstinställningar.

- På sidan Tjänstinställningar går du till Kom ihåg multifaktorautentisering och väljer Tillåt användare att komma ihåg multifaktorautentisering på enheter som de litar på.

- Ange antalet dagar för att tillåta att betrodda enheter kringgår multifaktorautentiseringar. För den optimala användarupplevelsen utökar du varaktigheten till 90 eller fler dagar.

- Välj Spara.

Markera en enhet som betrodd

När du har aktiverat funktionen kom ihåg multifaktorautentisering kan användarna markera en enhet som betrodd när de loggar in genom att välja Fråga inte igen.

Nästa steg

Mer information finns i Vilka autentiserings- och verifieringsmetoder är tillgängliga i Microsoft Entra-ID?

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för