Integrera RADIUS-autentisering och Azure Multi-Factor Authentication Server

RADIUS är ett standardprotokoll för att acceptera och behandla autentiseringsbegäranden. Azure Multi-Factor Authentication-servern fungerar som en RADIUS-server. Infoga det mellan RADIUS-klienten (VPN-installation) och autentiseringsmålet för att lägga till tvåstegsverifiering. Autentiseringsmål kan vara Active Directory, en LDAP-katalog eller en annan RADIUS-server. För att Azure multifaktorautentisering ska fungera måste du konfigurera Azure MFA-servern så att den kan kommunicera med både klientservrarna och autentiseringsmålet. Azure MFA-servern accepterar begäranden från en RADIUS-klient, validerar autentiseringsuppgifter mot autentiseringsmålet, lägger till Azure multifaktorautentisering och skickar ett svar tillbaka till RADIUS-klienten. Autentiseringsbegäran lyckas bara om både den primära autentiseringen och Azure Multifactor-autentiseringen lyckas.

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa oavbrutna autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade Azure MFA-tjänsten med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure MFA Server-uppdateringen. Mer information finns i Azure MFA Server-migrering.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Microsoft Entra multifaktorautentisering.

Om du använder molnbaserad MFA kan du läsa Integrera din befintliga NPS-infrastruktur med Azure multifaktorautentisering.

Kommentar

MFA-servern stöder endast RADIUS-protokollen PAP (Password Authentication Protocol) och MSCHAPv2 (Microsoft Challenge Handshake Authentication Protocol) när den fungerar som en RADIUS-server. Andra protokoll som EAP (Extensible Authentication Protocol) kan användas när MFA-servern fungerar som en RADIUS-proxy till en annan RADIUS-server som stöder det protokollet.

I den här konfigurationen fungerar inte enkelriktade SMS- och OATH-token eftersom MFA-servern inte kan initiera ett lyckat RADIUS-svar med hjälp av alternativa protokoll.

Lägga till en RADIUS-klient

Om du vill konfigurera RADIUS-autentisering installerar du Azure Multi-Factor Authentication Server på en Windows-server. Om du har en Active Directory-miljö ansluter du servern till domänen i nätverket. Konfigurera Azure Multi-Factor Authentication Server genom att följa dessa steg:

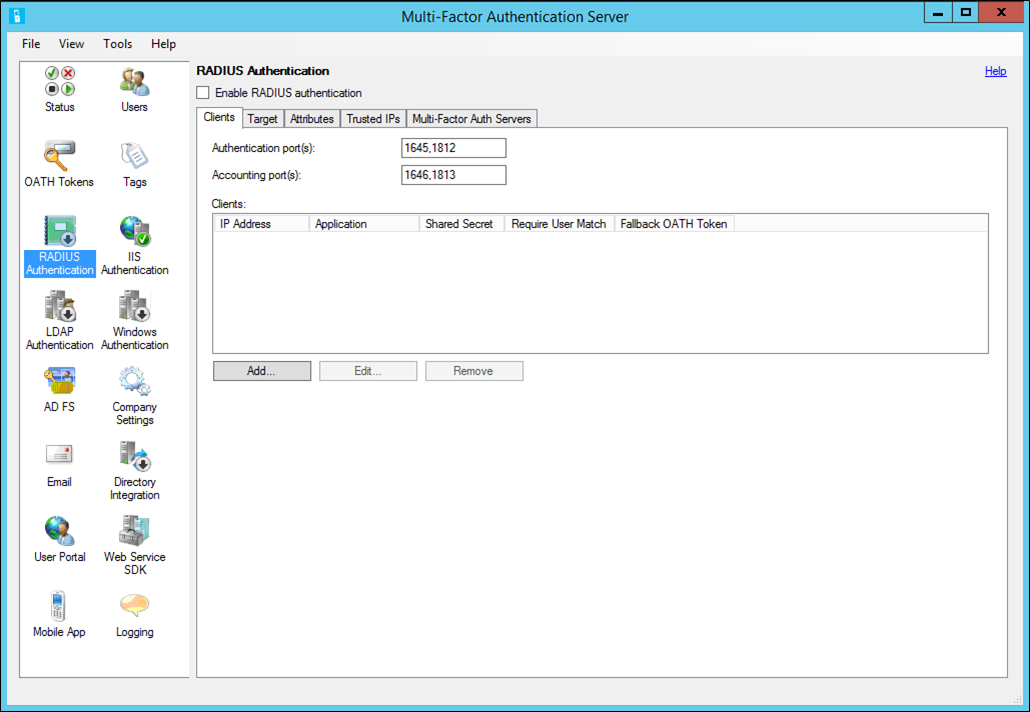

Klicka på ikonen för RADIUS-autentisering på den vänstra menyn i Azure Multi-Factor Authentication Server.

Markera kryssrutan Aktivera RADIUS-autentisering.

På fliken Klienter ändrar du portarna för autentisering och kontohantering om Azure MFA RADIUS-tjänsten måste lyssna efter RADIUS-förfrågningar på andra portar än standardportarna.

Klicka på Lägg till.

Ange IP-adressen för enheten eller servern som ska autentisera mot Azure Multi-Factor Authentication-servern, ett programnamn (valfritt) och en delad hemlighet.

Programnamnet visas i rapporter och kan visas i autentiseringsmeddelanden i SMS- eller mobilappar.

Den delade hemligheten måste vara samma på både Azure Multi-Factor Authentication-servern och enheten eller servern.

Markera rutan Kräv användarmatchning för multifaktorautentisering om alla användare har importerats till servern och omfattas av multifaktorautentisering. Om ett stort antal användare inte har importerats till servern än, eller om de ska undantas från tvåstegsverifiering, lämnar du rutan avmarkerad.

Markera rutan Aktivera OATH-reservtoken om du vill använda OATH-lösenord från mobilverifieringsappar som reserv.

Klicka på OK.

Upprepa steg 4 till och med 8 och lägg till så många RADIUS-klienter som du behöver.

Konfigurera RADIUS-klienten

Klicka på fliken Mål.

- Om Azure MFA-servern är installerad på en domänansluten server i en Active Directory-miljö väljer du Windows-domän.

- Om användarna ska autentiseras mot en LDAP-katalog väljer du LDAP-bindning. Välj ikonen för katalogintegrering och redigerar LDAP-konfigurationen på fliken Inställningar så att servern kan bindas till katalogen. Anvisningar för hur du konfigurerar LDAP finns i LDAP-proxykonfigurationsguiden.

- Om användarna ska autentiseras mot en annan RADIUS-server väljer du RADIUS-servrar.

Klicka på Lägg till för att konfigurera servern som Azure MFA-servern ska vidarebefordra RADIUS-förfrågningarna till.

I dialogrutan Lägg till RADIUS-server anger du IP-adressen för RADIUS-servern och en delad hemlighet.

Den delade hemligheten måste vara samma på både Azure Multi-Factor Authentication-servern och RADIUS-servern. Ändra autentiseringsporten och redovisningsporten om olika portar används av RADIUS-servern.

Klicka på OK.

Lägg till Azure MFA-servern som en RADIUS-klient på den andra RADIUS-servern så att den kan bearbeta åtkomstförfrågningar som Azure MFA-servern skickar till den. Använd samma delade hemlighet som konfigurerats i Azure Multi-Factor Authentication Server.

Upprepa dessa steg om du vill lägga till fler RADIUS-servrar. Använd knapparna Flytta upp och Flytta ned för att konfigurera i vilken ordning Azure MFA-servern anropar dem.

Du har konfigurerat Azure Multi-Factor Authentication-servern. Nu lyssnar servern på de konfigurerade portarna för RADIUS-åtkomstförfrågningar från de konfigurerade klienterna.

RADIUS-klientkonfiguration

Följ dessa riktlinjer när du konfigurerar RADIUS-klienten:

- Konfigurera din installation/server för att autentisera via RADIUS till Azure Multi-Factor Authentication-serverns IP-adress, som fungerar som RADIUS-server.

- Använd samma delade hemlighet som du konfigurerade ovan.

- Konfigurera RADIUS-tidsgränsen till 60 sekunder så att det finns tid att verifiera användarens autentiseringsuppgifter, utföra tvåstegsverifiering, ta emot deras svar och sedan svara på RADIUS-åtkomstbegäran.

Nästa steg

Lär dig hur du integrerar med RADIUS-autentisering om du har Microsoft Entra multifaktorautentisering i molnet.