Översikt: Åtkomst mellan klientorganisationer med externt Microsoft Entra-ID

Gäller för: Personalklientorganisationer

Personalklientorganisationer  Externa klienter (läs mer)

Externa klienter (läs mer)

Microsoft Entra-organisationer kan använda åtkomstinställningar för externt ID mellan klientorganisationer för att hantera hur de samarbetar med andra Microsoft Entra-organisationer och andra Microsoft Azure-moln via B2B-samarbete och B2B-direktanslutning. Åtkomstinställningar mellan klientorganisationer ger dig detaljerad kontroll över samarbete med externa Microsoft Entra-organisationer. De styr inkommande åtkomst, vilket är hur andra samarbetar med dig och utgående åtkomst, vilket är hur dina användare samarbetar med externa Microsoft Entra-organisationer. Dessutom kan du med de här inställningarna lita på multifaktorautentisering (MFA) och enhetsanspråk, inklusive kompatibla anspråk och Hybridanslutna Microsoft Entra-anspråk, från andra Microsoft Entra-organisationer.

I den här artikeln beskrivs inställningar för åtkomst mellan klientorganisationer, som används för att hantera B2B-samarbete och B2B-direktanslutning med externa Microsoft Entra-organisationer, inklusive i Microsoft-moln. Fler inställningar är tillgängliga för B2B-samarbete med icke-Microsoft Entra-identiteter (till exempel sociala identiteter eller icke-IT-hanterade externa konton). De här externa samarbetsinställningarna innehåller alternativ för att begränsa gästanvändares åtkomst, ange vem som kan bjuda in gäster och tillåta eller blockera domäner.

Viktigt!

Microsoft började flytta kunder med åtkomstinställningar mellan klientorganisationer till en ny lagringsmodell den 30 augusti 2023. Du kanske ser en post i granskningsloggarna som informerar dig om att inställningarna för åtkomst mellan klientorganisationer har uppdaterats när vår automatiserade uppgift migrerar dina inställningar. För ett kort fönster medan migreringsprocesserna, kommer du inte att kunna göra ändringar i dina inställningar. Om du inte kan göra en ändring väntar du en stund och provar ändringen igen. När migreringen är klar begränsas du inte längre med 25 kB lagringsutrymme och det finns inga fler gränser för hur många partner du kan lägga till.

Hantera extern åtkomst med inställningar för inkommande och utgående trafik

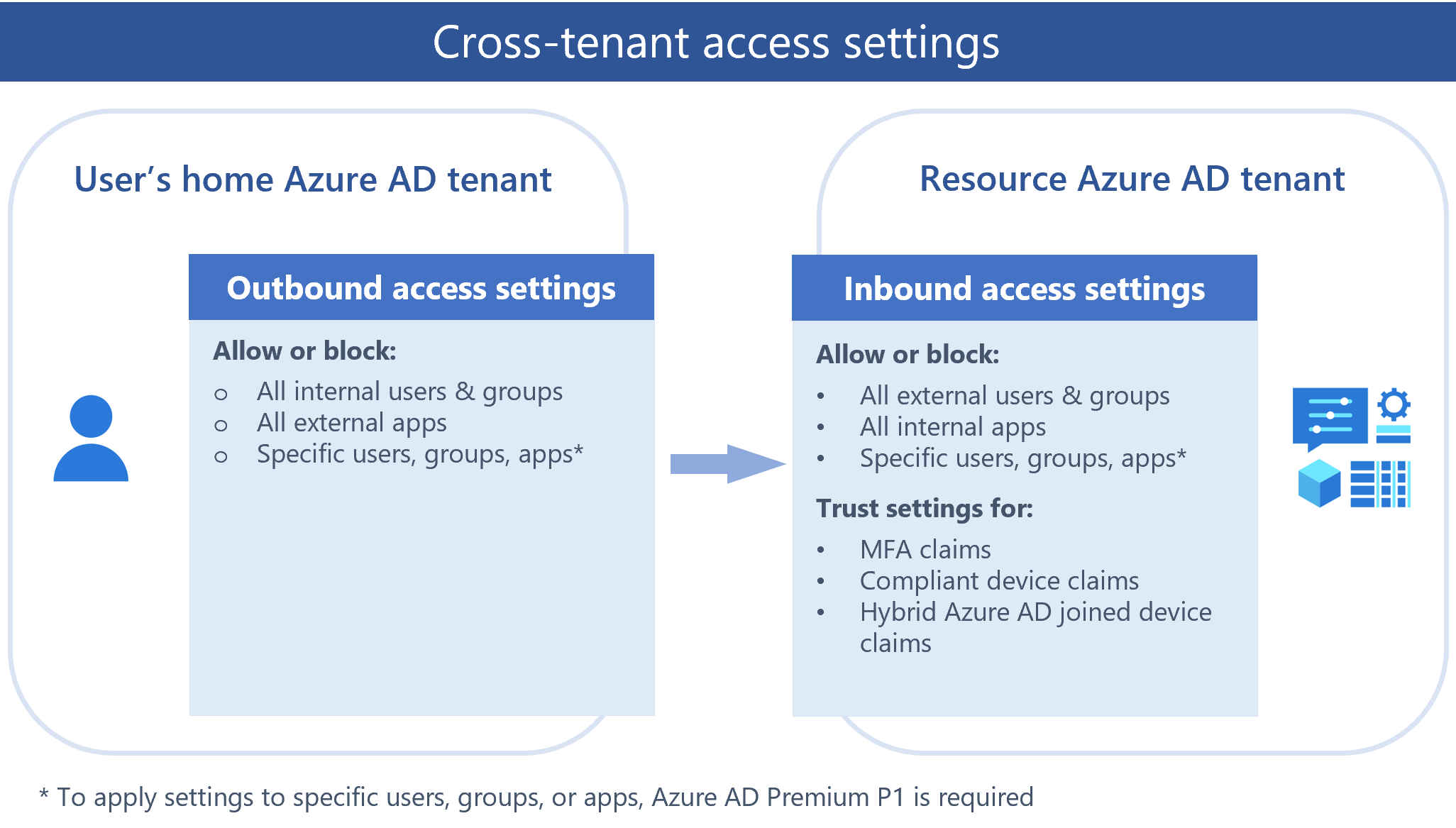

De externa identiteterna för åtkomst mellan klientorganisationer hanterar hur du samarbetar med andra Microsoft Entra-organisationer. De här inställningarna avgör både vilken nivå av inkommande åtkomst användare i externa Microsoft Entra-organisationer har till dina resurser och nivån på utgående åtkomst som användarna har till externa organisationer.

Följande diagram visar inställningarna för inkommande och utgående åtkomst mellan klientorganisationer. Resource Microsoft Entra-klientorganisationen är den klientorganisation som innehåller de resurser som ska delas. För B2B-samarbete är resursklientorganisationen den inbjudande klientorganisationen (till exempel din företagsklient, där du vill bjuda in externa användare). Användarens Microsoft Entra-klientorganisation är den klientorganisation där de externa användarna hanteras.

Som standard är B2B-samarbete med andra Microsoft Entra-organisationer aktiverat och B2B-direktanslutning blockeras. Men med följande omfattande administratörsinställningar kan du hantera båda dessa funktioner.

Inställningar för utgående åtkomst styr om användarna kan komma åt resurser i en extern organisation. Du kan använda de här inställningarna för alla eller ange enskilda användare, grupper och program.

Inställningar för inkommande åtkomst styr om användare från externa Microsoft Entra-organisationer kan komma åt resurser i din organisation. Du kan använda de här inställningarna för alla eller ange enskilda användare, grupper och program.

Förtroendeinställningar (inkommande) avgör om dina principer för villkorsstyrd åtkomst litar på multifaktorautentisering (MFA), kompatibel enhet och Microsoft Entra hybridanslutna enhetsanspråk från en extern organisation om deras användare redan uppfyller dessa krav i sina hemklientorganisationer. När du till exempel konfigurerar dina förtroendeinställningar för att lita på MFA tillämpas dina MFA-principer fortfarande på externa användare, men användare som redan har slutfört MFA i sina hemklientorganisationer behöver inte slutföra MFA igen i klientorganisationen.

Standardinställningar

Standardinställningarna för åtkomst mellan klientorganisationer gäller för alla Microsoft Entra-organisationer utanför din klientorganisation, förutom organisationer som du konfigurerar anpassade inställningar för. Du kan ändra standardinställningarna, men de första standardinställningarna för B2B-samarbete och B2B-direktanslutning är följande:

B2B-samarbete: Alla interna användare är aktiverade för B2B-samarbete som standard. Den här inställningen innebär att dina användare kan bjuda in externa gäster att komma åt dina resurser och att de kan bjudas in till externa organisationer som gäster. MFA- och enhetsanspråk från andra Microsoft Entra-organisationer är inte betrodda.

B2B-direktanslutning: Inga B2B-direktanslutningsförtroenderelationer upprättas som standard. Microsoft Entra-ID blockerar alla inkommande och utgående B2B-direktanslutningsfunktioner för alla externa Microsoft Entra-klienter.

Organisationsinställningar: Inga organisationer läggs till i organisationens inställningar som standard. Därför är alla externa Microsoft Entra-organisationer aktiverade för B2B-samarbete med din organisation.

Synkronisering mellan klientorganisationer: Inga användare från andra klienter synkroniseras till din klientorganisation med synkronisering mellan klientorganisationer.

Dessa standardinställningar gäller för B2B-samarbete med andra Microsoft Entra-klienter i samma Microsoft Azure-moln. I scenarier mellan moln fungerar standardinställningarna lite annorlunda. Se Microsofts molninställningar senare i den här artikeln.

Organisationsinställningar

Du kan konfigurera organisationsspecifika inställningar genom att lägga till en organisation och ändra inställningarna för inkommande och utgående trafik för organisationen. Organisationsinställningar har företräde framför standardinställningarna.

B2B-samarbete: Använd åtkomstinställningar mellan klientorganisationer för att hantera inkommande och utgående B2B-samarbete och omfångsåtkomst till specifika användare, grupper och program. Du kan ange en standardkonfiguration som gäller för alla externa organisationer och sedan skapa individuella, organisationsspecifika inställningar efter behov. Med åtkomstinställningar mellan klientorganisationer kan du också lita på multifaktoranspråk (MFA) och enhetsanspråk (kompatibla anspråk och Microsoft Entra-hybridanslutna anspråk) från andra Microsoft Entra-organisationer.

Dricks

Vi rekommenderar att externa användare undantas från Identity Protection MFA-registreringsprincipen om du ska lita på MFA för externa användare. När båda principerna finns kan externa användare inte uppfylla kraven för åtkomst.

B2B-direktanslutning: För B2B-direktanslutning använder du organisationsinställningar för att konfigurera en ömsesidig förtroenderelation med en annan Microsoft Entra-organisation. Både din organisation och den externa organisationen måste ömsesidigt aktivera B2B-direktanslutning genom att konfigurera inställningar för inkommande och utgående åtkomst mellan klientorganisationer.

Du kan använda inställningar för externt samarbete för att begränsa vem som kan bjuda in externa användare, tillåta eller blockera B2B-specifika domäner och ange begränsningar för gästanvändares åtkomst till din katalog.

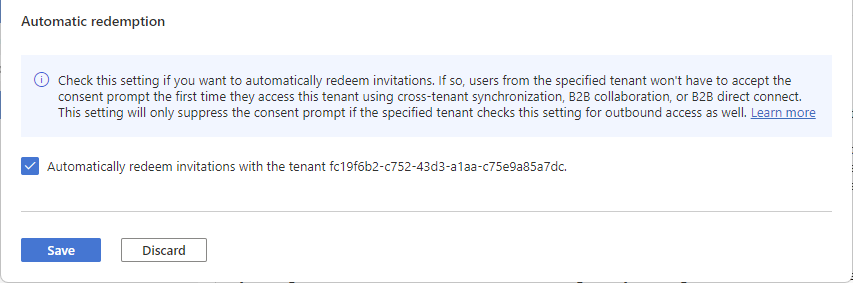

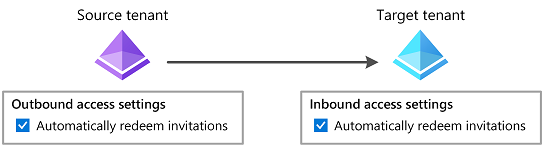

Inställning för automatisk inlösen

Inställningen för automatisk inlösen är en inställning för inkommande och utgående organisationsförtroende för att automatiskt lösa in inbjudningar så att användarna inte behöver acceptera medgivandeprompten första gången de får åtkomst till resursen/målklientorganisationen. Den här inställningen är en kryssruta med följande namn:

- Lös in inbjudningar automatiskt med klientorganisationen<>

Jämför inställning för olika scenarier

Inställningen för automatisk inlösen gäller för synkronisering mellan klientorganisationer, B2B-samarbete och B2B-direktanslutning i följande situationer:

- När användare skapas i en målklientorganisation med synkronisering mellan klientorganisationer.

- När användare läggs till i en resursklientorganisation med B2B-samarbete.

- När användare får åtkomst till resurser i en resursklientorganisation med B2B-direktanslutning.

I följande tabell visas hur den här inställningen jämförs när den är aktiverad för dessa scenarier:

| Artikel | Synkronisering mellan klienter | B2B-samarbete | B2B-direktanslutning |

|---|---|---|---|

| Inställning för automatisk inlösen | Obligatoriskt | Valfritt | Valfritt |

| Användare får ett e-postmeddelande med B2B-samarbetsinbjudan | Nej | Nej | Ej tillämpligt |

| Användare måste godkänna en medgivandeprompt | Nej | Nej | Nej |

| Användare får ett e-postmeddelande om B2B-samarbete | Nej | Ja | Ej tillämpligt |

Den här inställningen påverkar inte programmedgivandeupplevelser. Mer information finns i Medgivandeupplevelse för program i Microsoft Entra-ID. Den här inställningen stöds inte för organisationer i olika Microsoft-molnmiljöer, till exempel Azure Commercial och Azure Government.

När ignoreras medgivandeprompten?

Inställningen för automatisk inlösen undertrycker endast e-postmeddelandet med medgivande och inbjudan om både hem-/källklientorganisationen (utgående) och resurs-/målklientorganisationen (inkommande) kontrollerar den här inställningen.

Följande tabell visar beteendet för medgivandeprompt för källklientanvändare när inställningen för automatisk inlösen kontrolleras för olika kombinationer av åtkomst för flera klientorganisationer.

| Klientorganisation för hem/källa | Resurs-/målklientorganisation | Beteende för medgivandeprompt för källklientanvändare |

|---|---|---|

| Utgående | Inkommande | |

| Undertryckta | ||

| Inte undertryckt | ||

| Inte undertryckt | ||

| Inte undertryckt | ||

| Inkommande | Utgående | |

| Inte undertryckt | ||

| Inte undertryckt | ||

| Inte undertryckt | ||

| Inte undertryckt |

Information om hur du konfigurerar den här inställningen med Microsoft Graph finns i API:et Uppdatera crossTenantAccessPolicyConfigurationPartner . Information om hur du skapar en egen introduktionsupplevelse finns i B2B-samarbetsinbjudan.

Mer information finns i Konfigurera synkronisering mellan klientorganisationer, Konfigurera åtkomstinställningar mellan klientorganisationer för B2B-samarbete och Konfigurera åtkomstinställningar mellan klientorganisationer för B2B-direktanslutning.

Konfigurerbar inlösen

Med konfigurerbar inlösning kan du anpassa ordningen på identitetsprovidrar som dina gästanvändare kan logga in med när de accepterar din inbjudan. Du kan aktivera funktionen och ange inlösenordern under fliken Inlösenorder.

När en gästanvändare väljer länken Acceptera inbjudan i ett e-postmeddelande med inbjudan löser Microsoft Entra-ID automatiskt in inbjudan baserat på standardbeställningen för inlösen. När du ändrar identitetsproviderns order under den nya fliken Inlösenorder åsidosätter den nya ordern standardbeställningen för inlösen.

Du hittar både primära identitetsprovidrar och reservidentitetsprovidrar under fliken Inlösenordning.

Primära identitetsprovidrar är de som har federationer med andra autentiseringskällor. Reservidentitetsprovidrar är de som används när en användare inte matchar en primär identitetsprovider.

Reservidentitetsprovidrar kan vara antingen Microsoft-konto (MSA), e-post engångslösenord eller båda. Du kan inte inaktivera båda reservidentitetsprovidrar, men du kan inaktivera alla primära identitetsprovidrar och endast använda reservidentitetsprovidrar för inlösningsalternativ.

När du använder den här funktionen bör du tänka på följande kända begränsningar:

Om en Microsoft Entra-ID-användare som har en befintlig SSO-session (enkel inloggning) autentiserar med e-post engångslösenord (OTP) måste de välja Använd ett annat konto och ange sitt användarnamn igen för att utlösa OTP-flödet. Annars får användaren ett fel som anger att deras konto inte finns i resursklientorganisationen.

När en användare har samma e-post i både sina Microsoft Entra-ID och Microsoft-konton uppmanas de att välja mellan att använda sitt Microsoft Entra-ID eller sitt Microsoft-konto även efter att administratören inaktiverat Microsoft-kontot som en inlösningsmetod. Det är tillåtet att välja Microsoft-konto som inlösenalternativ, även om metoden är inaktiverad.

Direkt federation för Microsoft Entra ID-verifierade domäner

SAML/WS-Fed-identitetsproviderfederation (direktfederation) stöds nu för Microsoft Entra ID-verifierade domäner. Med den här funktionen kan du konfigurera en direktfederation med en extern identitetsprovider för en domän som har verifierats i Microsoft Entra.

Kommentar

Kontrollera att domänen inte har verifierats i samma klientorganisation där du försöker konfigurera konfigurationen för direkt federation. När du har konfigurerat en direktfederation kan du konfigurera klientorganisationens inlöseninställningar och flytta SAML/WS-Fed-identitetsprovidern via Microsoft Entra-ID via de nya konfigurerbara inlösningsinställningarna för åtkomst mellan klientorganisationer.

När gästanvändaren löser in inbjudan visas en traditionell medgivandeskärm och omdirigeras till sidan Moje aplikacije. I resursklientorganisationen visar profilen för den här direktfederationsanvändaren att inbjudan har lösts in, med extern federation listad som utfärdare.

Förhindra att dina B2B-användare löser in en inbjudan med Hjälp av Microsoft-konton

Nu kan du förhindra att dina B2B-gästanvändare använder Microsoft-konton för att lösa in inbjudningar. I stället använder de ett engångslösenord som skickas till deras e-post som reservidentitetsprovider. De får inte använda ett befintligt Microsoft-konto för att lösa in inbjudningar och uppmanas inte heller att skapa ett nytt. Du kan aktivera den här funktionen i dina inställningar för inlösenorder genom att inaktivera Microsoft-konton i alternativen för reservidentitetsprovider.

Du måste alltid ha minst en reservidentitetsprovider aktiv. Om du väljer att inaktivera Microsoft-konton måste du aktivera alternativet engångslösenord för e-post. Befintliga gästanvändare som redan loggar in med Microsoft-konton fortsätter att göra det för framtida inloggningar. Om du vill tillämpa de nya inställningarna på dem måste du återställa deras inlösenstatus.

Synkroniseringsinställning för flera klientorganisationer

Synkroniseringsinställningen mellan klientorganisationer är en inställning för endast inkommande organisationer så att administratören för en källklient kan synkronisera användare till en målklientorganisation. Den här inställningen är en kryssruta med namnet Tillåt användare att synkronisera till den här klientorganisationen som anges i målklientorganisationen. Den här inställningen påverkar inte B2B-inbjudningar som skapats via andra processer, till exempel manuell inbjudan eller Microsoft Entra-berättigandehantering.

Information om hur du konfigurerar den här inställningen med Microsoft Graph finns i API:et Uppdatera crossTenantIdentitySyncPolicyPartner . Mer information finns i Konfigurera synkronisering mellan klientorganisationer.

Begränsningar för klientorganisation

Med inställningar för klientbegränsningar kan du styra vilka typer av externa konton som användarna kan använda på de enheter som du hanterar, inklusive:

- Konton som dina användare har skapat i okända klienter.

- Konton som externa organisationer gav till användarna så att de kan komma åt organisationens resurser.

Vi rekommenderar att du konfigurerar klientbegränsningar för att inte tillåta dessa typer av externa konton och använda B2B-samarbete i stället. B2B-samarbete ger dig möjlighet att:

- Använd villkorsstyrd åtkomst och framtvinga multifaktorautentisering för B2B-samarbetsanvändare.

- Hantera inkommande och utgående åtkomst.

- Avsluta sessioner och autentiseringsuppgifter när en B2B-samarbetsanvändares anställningsstatus ändras eller deras autentiseringsuppgifter överträds.

- Använd inloggningsloggar för att visa information om B2B-samarbetsanvändaren.

Klientbegränsningar är oberoende av andra inställningar för åtkomst mellan klientorganisationer, så alla inställningar för inkommande, utgående eller förtroende som du konfigurerar påverkar inte klientbegränsningarna. Mer information om hur du konfigurerar klientbegränsningar finns i Konfigurera klientbegränsningar V2.

Microsofts molninställningar

Med Microsofts molninställningar kan du samarbeta med organisationer från olika Microsoft Azure-moln. Med Microsofts molninställningar kan du upprätta ömsesidigt B2B-samarbete mellan följande moln:

- Microsoft Azures kommersiella moln och Microsoft Azure Government

- Microsoft Azures kommersiella moln och Microsoft Azure drivs av 21Vianet (drivs av 21Vianet)

Kommentar

Microsoft Azure Government innehåller Office GCC-High- och DoD-molnen.

För att konfigurera B2B-samarbete konfigurerar båda organisationerna sina Microsoft-molninställningar för att aktivera partnerns moln. Sedan använder varje organisation partnerns klient-ID för att hitta och lägga till partnern i organisationens inställningar. Därifrån kan varje organisation tillåta att deras standardinställningar för åtkomst mellan klientorganisationer gäller för partnern, eller så kan de konfigurera partnerspecifika inställningar för inkommande och utgående trafik. När du har upprättat B2B-samarbete med en partner i ett annat moln kan du:

- Använd B2B-samarbete för att bjuda in en användare i partnerklientorganisationen för att få åtkomst till resurser i din organisation, inklusive verksamhetsspecifika webbappar, SaaS-appar och SharePoint Online-webbplatser, dokument och filer.

- Använd B2B-samarbete för att dela Power BI-innehåll till en användare i partnerklientorganisationen.

- Tillämpa principer för villkorsstyrd åtkomst på B2B-samarbetsanvändaren och välj att lita på multifaktorautentisering eller enhetsanspråk (kompatibla anspråk och Hybridanslutna Microsoft Entra-anspråk) från användarens hemklientorganisation.

Kommentar

B2B-direktanslutning stöds inte för samarbete med Microsoft Entra-klienter i ett annat Microsoft-moln.

Konfigurationssteg finns i Konfigurera Microsofts molninställningar för B2B-samarbete.

Standardinställningar i scenarier mellan moln

För att samarbeta med en partnerklientorganisation i ett annat Microsoft Azure-moln måste båda organisationerna ömsesidigt aktivera B2B-samarbete med varandra. Det första steget är att aktivera partnerns moln i inställningarna för flera klientorganisationer. När du först aktiverar ett annat moln blockeras B2B-samarbete för alla klienter i molnet. Du måste lägga till den klientorganisation som du vill samarbeta med i organisationens inställningar, och då börjar standardinställningarna gälla endast för den klientorganisationen. Du kan tillåta att standardinställningarna gäller, eller så kan du ändra organisationens inställningar för klientorganisationen.

Viktigt!

Viktigt!

Om du ändrar standardinställningarna för inkommande eller utgående trafik för att blockera åtkomst kan du blockera befintlig affärskritisk åtkomst till appar i din organisation eller partnerorganisationer. Se till att använda de verktyg som beskrivs i den här artikeln och kontakta dina affärsintressenter för att identifiera den åtkomst som krävs.

För att konfigurera åtkomstinställningar mellan klientorganisationer i Azure-portalen behöver du ett konto med minst säkerhetsadministratör eller en anpassad roll.

För att konfigurera förtroendeinställningar eller tillämpa åtkomstinställningar för specifika användare, grupper eller program behöver du en Microsoft Entra ID P1-licens. Licensen krävs för den klientorganisation som du konfigurerar. För B2B-direktanslutning, där ömsesidig förtroenderelation med en annan Microsoft Entra-organisation krävs, behöver du en Microsoft Entra ID P1-licens i båda klientorganisationer.

Åtkomstinställningar mellan klientorganisationer används för att hantera B2B-samarbete och B2B-direktanslutning med andra Microsoft Entra-organisationer. För B2B-samarbete med icke-Microsoft Entra-identiteter (till exempel sociala identiteter eller icke-IT-hanterade externa konton) använder du inställningar för externt samarbete. Externa samarbetsinställningar omfattar B2B-samarbetsalternativ för att begränsa gästanvändares åtkomst, ange vem som kan bjuda in gäster och tillåta eller blockera domäner.

Om du vill använda åtkomstinställningar för specifika användare, grupper eller program i en extern organisation måste du kontakta organisationen för information innan du konfigurerar inställningarna. Hämta användarobjekt-ID:n, gruppobjekt-ID:n eller program-ID:n (klientapp-ID: n eller resursapps-ID:n) så att du kan rikta inställningarna korrekt.

Dricks

Du kanske kan hitta program-ID:t för appar i externa organisationer genom att kontrollera inloggningsloggarna. Se avsnittet Identifiera inkommande och utgående inloggningar.

De åtkomstinställningar som du konfigurerar för användare och grupper måste matcha åtkomstinställningarna för program. Motstridiga inställningar tillåts inte och varningsmeddelanden visas om du försöker konfigurera dem.

Exempel 1: Om du blockerar inkommande åtkomst för alla externa användare och grupper måste åtkomsten till alla dina program också blockeras.

Exempel 2: Om du tillåter utgående åtkomst för alla dina användare (eller specifika användare eller grupper) hindras du från att blockera all åtkomst till externa program. Åtkomst till minst ett program måste tillåtas.

Om du vill tillåta B2B-direktanslutning med en extern organisation och dina principer för villkorsstyrd åtkomst kräver MFA, måste du konfigurera dina förtroendeinställningar för att acceptera MFA-anspråk från den externa organisationen.

Om du blockerar åtkomst till alla appar som standard kan användarna inte läsa e-postmeddelanden som krypterats med Microsoft Rights Management Service, även kallat Office 365-meddelandekryptering (OME). För att undvika det här problemet rekommenderar vi att du konfigurerar dina utgående inställningar så att användarna kan komma åt det här app-ID:t: 00000012-0000-0000-c000-000000000000. Om du endast tillåter det här programmet blockeras åtkomsten till alla andra appar som standard.

Anpassade roller för hantering av åtkomstinställningar mellan klientorganisationer

Din organisation kan definiera anpassade roller för att hantera åtkomstinställningar mellan klientorganisationer. Dessa roller möjliggör exakt kontroll utan att förlita sig på inbyggda hanteringsroller.

Rekommenderade anpassade roller

Administratör för åtkomst mellan klientorganisationer

Den här rollen kan hantera allt i inställningar för åtkomst mellan klientorganisationer, inklusive standardinställningar och organisationsbaserade inställningar. Den här rollen ska tilldelas till användare som behöver hantera alla inställningar i åtkomstinställningar mellan klientorganisationer.

Följande åtgärder rekommenderas för den här rollen.

| Åtgärder |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Åtkomstläsare mellan klientorganisationer

Den här rollen kan läsa allt i inställningar för åtkomst mellan klientorganisationer, inklusive standardinställningar och organisationsbaserade inställningar. Den här rollen bör tilldelas till användare som bara behöver granska inställningarna i åtkomstinställningar mellan klientorganisationer, men inte hantera dem.

Följande åtgärder rekommenderas för den här rollen.

| Åtgärder |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Partneradministratör för åtkomst mellan klientorganisationer

Den här rollen kan hantera allt som rör partner och läsa standardinställningarna. Den här rollen ska tilldelas till användare som behöver hantera organisationsbaserade inställningar men inte kan ändra standardinställningarna.

Följande åtgärder rekommenderas för den här rollen.

| Åtgärder |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Skydda administrativa åtgärder för åtkomst mellan klientorganisationer

Alla åtgärder som ändrar åtkomstinställningar mellan klientorganisationer betraktas som skyddade åtgärder och kan dessutom skyddas med principer för villkorsstyrd åtkomst. Mer information om konfigurationssteg finns i Skyddade åtgärder.

Identifiera inkommande och utgående inloggningar

Det finns flera verktyg som hjälper dig att identifiera den åtkomst som dina användare och partner behöver innan du anger inställningar för inkommande och utgående åtkomst. För att säkerställa att du inte tar bort åtkomst som användarna och partnerna behöver bör du undersöka det aktuella inloggningsbeteendet. Om du tar det här preliminära steget kan du förhindra förlust av önskad åtkomst för dina slutanvändare och partneranvändare. Men i vissa fall behålls dessa loggar bara i 30 dagar, så vi rekommenderar starkt att du talar med dina affärsintressenter för att säkerställa att nödvändig åtkomst inte går förlorad.

PowerShell-skript för inloggning mellan klientorganisationer

Om du vill granska användarinloggningsaktivitet som är associerad med externa organisationer använder du PowerShell-skriptet för inloggning mellan klientorganisationer. Om du till exempel vill visa alla tillgängliga inloggningshändelser för inkommande aktivitet (externa användare som har åtkomst till resurser i den lokala klientorganisationen) och utgående aktivitet (lokala användare som har åtkomst till resurser i en extern organisation) kör du följande kommando:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

Utdata är en sammanfattning av alla tillgängliga inloggningshändelser för inkommande och utgående aktivitet, listade efter externt organisations-ID och externt organisationsnamn.

PowerShell-skript för inloggningsloggar

Om du vill fastställa användarnas åtkomst till externa Microsoft Entra-organisationer använder du cmdleten Get-MgAuditLogSignIn i Microsoft Graph PowerShell SDK för att visa data från dina inloggningsloggar under de senaste 30 dagarna. Kör till exempel följande kommando:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

Utdata är en lista över utgående inloggningar som initierats av dina användare till appar i externa organisationer.

Azure Monitor

Om din organisation prenumererar på Azure Monitor-tjänsten använder du aktivitetsarbetsboken för åtkomst mellan klientorganisationer (tillgänglig i galleriet Övervakningsarbetsböcker i Azure-portalen) för att visuellt utforska inkommande och utgående inloggningar under längre tidsperioder.

System för säkerhetsinformation och händelsehantering (SIEM)

Om din organisation exporterar inloggningsloggar till ett SIEM-system (Security Information and Event Management) kan du hämta nödvändig information från SIEM-systemet.

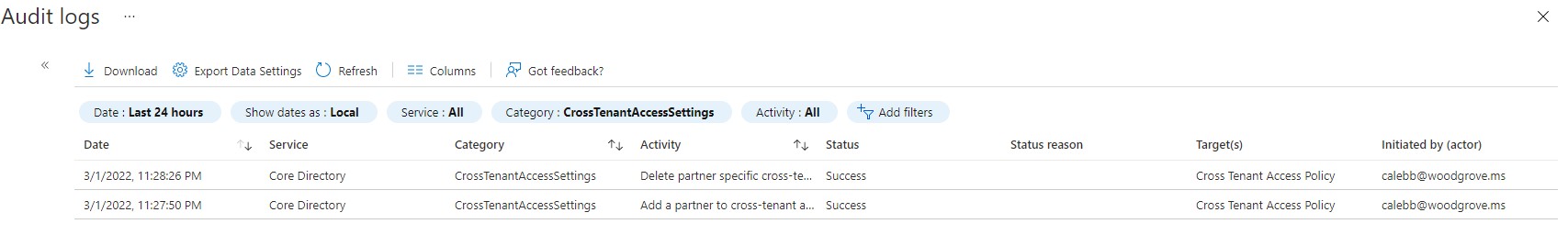

Identifiera ändringar i inställningarna för åtkomst mellan klientorganisationer

Microsoft Entra-granskningsloggarna samlar in all aktivitet kring ändringar och aktiviteter för åtkomst mellan klientorganisationer. Om du vill granska ändringar i inställningarna för åtkomst mellan klientorganisationer använder du kategorin CrossTenantAccessSettings för att filtrera all aktivitet för att visa ändringar i åtkomstinställningar mellan klientorganisationer.

Nästa steg

Konfigurera åtkomstinställningar mellan klientorganisationer för B2B-samarbeteKonfigurera åtkomstinställningar mellan klientorganisationer för B2B-direktanslutning

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för