Microsoft Entra-identitetshantering och åtkomsthantering för AWS

Den här artikeln ger AWS-identitetsarkitekter, administratörer och säkerhetsanalytiker omedelbara insikter och detaljerad vägledning för distribution av Microsoft Entra-identitets- och åtkomstlösningar för AWS. Du kan konfigurera och testa dessa Microsoft-säkerhetslösningar utan att påverka dina befintliga identitetsprovidrar och AWS-kontoanvändare förrän du är redo att växla över.

Arkitektur

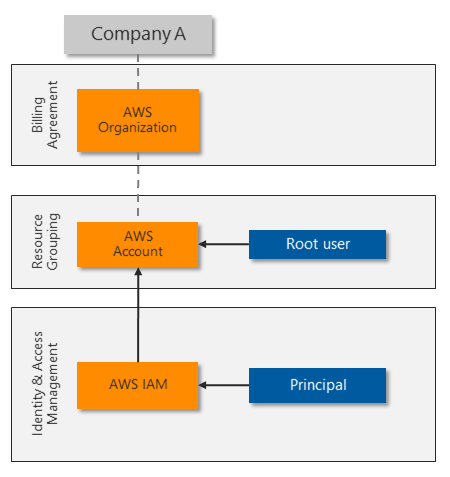

AWS skapar ett separat IAM-arkiv (Identity and Access Management) för varje konto som skapas. Följande diagram visar standardkonfigurationen för en AWS-miljö med ett enda AWS-konto:

Rotanvändaren styr AWS-kontot fullständigt och delegerar åtkomst till andra identiteter. AWS IAM-huvudnamnet tillhandahåller en unik identitet för varje roll och användare som behöver åtkomst till AWS-kontot. AWS IAM kan skydda varje rot-, huvudkonto och användarkonto med ett komplext lösenord och grundläggande MFA.

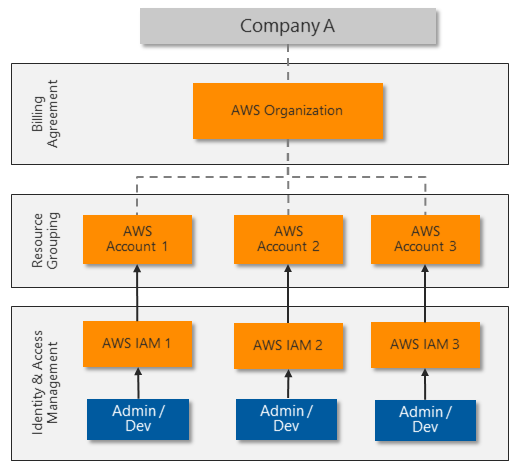

Många organisationer behöver mer än ett AWS-konto, vilket resulterar i identitetsilor som är komplexa att hantera:

För att tillåta centraliserad identitetshantering och undvika att behöva hantera flera identiteter och lösenord vill de flesta organisationer använda enkel inloggning för plattformsresurser. Vissa AWS-kunder förlitar sig på serverbaserad Microsoft Active Directory för SSO-integrering. Andra kunder investerar i lösningar från tredje part för att synkronisera eller federera sina identiteter och tillhandahålla enkel inloggning.

Microsoft Entra ID tillhandahåller centraliserad identitetshantering med stark SSO-autentisering. Nästan alla appar eller plattformar som följer vanliga standarder för webbautentisering, inklusive AWS, kan använda Microsoft Entra-ID för identitets- och åtkomsthantering.

Många organisationer använder redan Microsoft Entra-ID för att tilldela och skydda Microsoft 365- eller hybridmolnidentiteter. Anställda använder sina Microsoft Entra-identiteter för att komma åt e-post, filer, snabbmeddelanden, molnprogram och lokala resurser. Du kan snabbt och enkelt integrera Microsoft Entra-ID med dina AWS-konton så att administratörer och utvecklare kan logga in i dina AWS-miljöer med sina befintliga identiteter.

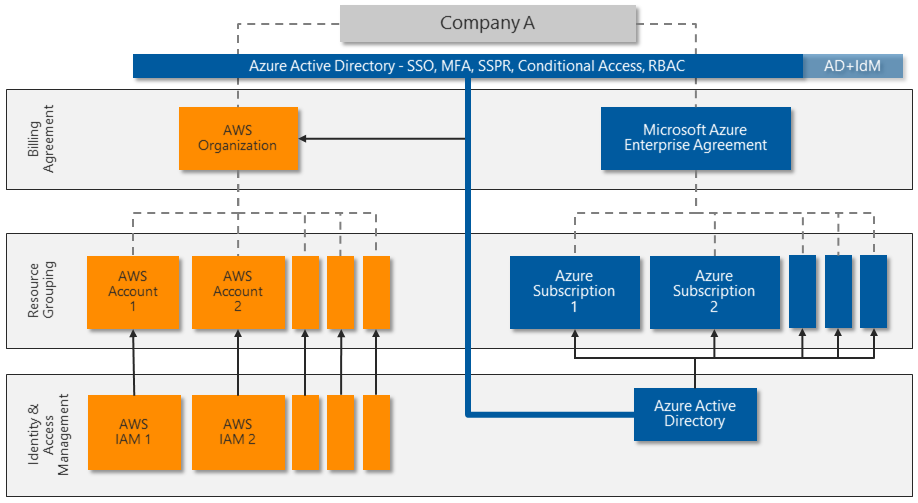

Följande diagram visar hur Microsoft Entra-ID kan integreras med flera AWS-konton för att tillhandahålla centraliserad identitets- och åtkomsthantering:

Microsoft Entra ID erbjuder flera funktioner för direkt integrering med AWS:

- Enkel inloggning för äldre, traditionella och moderna autentiseringslösningar.

- MFA, inklusive integrering med flera tredjepartslösningar från Microsoft Intelligent Security Association (MISA) -partner.

- Kraftfulla funktioner för villkorlig åtkomst för stark autentisering och strikt styrning. Microsoft Entra ID använder principer för villkorsstyrd åtkomst och riskbaserade utvärderingar för att autentisera och auktorisera användaråtkomst till AWS-hanteringskonsolen och AWS-resurser.

- Storskalig hotidentifiering och automatiserat svar. Microsoft Entra ID bearbetar över 30 miljarder autentiseringsbegäranden per dag, tillsammans med biljoner signaler om hot över hela världen.

- Privileged Access Management (PAM) för att aktivera JIT-etablering (Just-In-Time) till specifika resurser.

Avancerad Microsoft Entra-identitetshantering med AWS-konton

Andra avancerade Microsoft Entra-funktioner kan ge extra kontrolllager för de mest känsliga AWS-kontona. Microsoft Entra ID P2-licenser innehåller följande avancerade funktioner:

Privileged Identity Management (PIM) för att tillhandahålla avancerade kontroller för alla delegerade roller i Azure och Microsoft 365. I stället för att en användaradministratör statiskt tilldelas rollen Användaradministratör har de till exempel behörighet att aktivera rollen på begäran. Den här behörigheten inaktiveras efter en angiven tidsgräns (till exempel en timme). PIM loggar alla aktiveringar och har andra kontroller som ytterligare kan begränsa aktiveringsfunktionerna. PIM skyddar din identitetsarkitektur ytterligare genom att säkerställa extra lager av styrning och skydd innan privilegierade användare kan göra ändringar.

Du kan expandera PIM till valfri delegerad behörighet genom att styra åtkomsten till anpassade grupper, till exempel de som du skapade för åtkomst till AWS-roller. Mer information om hur du distribuerar PIM finns i Planera en distribution av privilegierad identitetshantering.

Advanced Identity Protection ökar Microsoft Entra-inloggningssäkerheten genom att övervaka användar- eller sessionsrisker. Användarrisk definierar potentialen för de autentiseringsuppgifter som komprometteras, till exempel användar-ID och lösenord som visas i en offentligt publicerad lista över överträdelser. Sessionsrisk avgör om inloggningsaktiviteten kommer från en riskfylld plats, IP-adress eller någon annan indikator på intrång. Båda identifieringstyperna bygger på Microsofts omfattande funktioner för hotinformation.

Mer information om Advanced Identity Protection finns i säkerhetsöversikten för Microsoft Entra ID Protection.

Microsoft Defender for Identity skyddar identiteter och tjänster som körs på Active Directory-domänkontrollanter genom att övervaka alla aktivitets- och hotsignaler. Defender for Identity identifierar hot baserat på verkliga erfarenheter från undersökningar av kundöverträdelser. Defender for Identity övervakar användarbeteendet och rekommenderar minskningar av attackytan för att förhindra avancerade attacker som rekognosering, lateral förflyttning och domändominans.

Mer information om Defender för identitet finns i Vad är Microsoft Defender för identitet.

Information om scenario

Amazon Web Services-konton (AWS) som stöder kritiska arbetsbelastningar och mycket känslig information behöver starkt identitetsskydd och åtkomstkontroll. AWS-identitetshantering förbättras när det kombineras med Microsoft Entra-ID. Microsoft Entra ID är en molnbaserad, omfattande, centraliserad lösning för identitets- och åtkomsthantering som kan hjälpa till att skydda AWS-konton och -miljöer. Microsoft Entra ID tillhandahåller centraliserad enkel inloggning (SSO) och stark autentisering via multifaktorautentisering (MFA) och principer för villkorsstyrd åtkomst . Microsoft Entra ID stöder AWS-identitetshantering, rollbaserade identiteter och åtkomstkontroll.

Många organisationer som använder AWS förlitar sig redan på Microsoft Entra-ID för Microsoft 365 eller hybridmolnidentitetshantering och åtkomstskydd. Dessa organisationer kan snabbt och enkelt använda Microsoft Entra-ID med sina AWS-konton, ofta utan extra kostnad. Andra avancerade Microsoft Entra-funktioner som Privileged Identity Management (PIM) och Advanced Identity Protection kan hjälpa till att skydda de mest känsliga AWS-kontona.

Microsoft Entra ID kan enkelt integreras med andra Microsoft-säkerhetslösningar, till exempel Microsoft Defender för molnet Apps och Microsoft Sentinel. Mer information finns i Defender för molnet-appar och Microsoft Sentinel för AWS. Microsofts säkerhetslösningar är utökningsbara och har flera skyddsnivåer. Organisationer kan implementera en eller flera av dessa lösningar tillsammans med andra typer av skydd för en fullständig säkerhetsarkitektur som skyddar aktuella och framtida AWS-distributioner.

Överväganden

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i checklistan för Designgranskning för Security.

Följande principer och riktlinjer är viktiga för alla molnsäkerhetslösningar:

Se till att organisationen kan övervaka, identifiera och automatiskt skydda användare och programmatisk åtkomst till molnmiljöer.

Granska löpande konton kontinuerligt för att säkerställa identitets- och behörighetsstyrning och kontroll.

Följ principerna för lägsta behörighet och Nolltillit. Se till att varje användare bara kan komma åt de specifika resurser de behöver, från betrodda enheter och kända platser. Minska behörigheterna för varje administratör och utvecklare för att endast ge de rättigheter de behöver för den roll de utför. Granska regelbundet.

Övervaka ändringar i plattformskonfigurationen kontinuerligt, särskilt om de ger möjligheter till eskalering av privilegier eller attackpersistence.

Förhindra obehörig dataexfiltrering genom att aktivt inspektera och kontrollera innehåll.

Dra nytta av lösningar som du kanske redan äger som Microsoft Entra ID P2 som kan öka säkerheten utan mer kostnad.

Grundläggande säkerhet för AWS-konto

Så här säkerställer du grundläggande säkerhetshygien för AWS-konton och -resurser:

Läs AWS-säkerhetsvägledningen i Metodtips för att skydda AWS-konton och -resurser.

Minska risken för att ladda upp och ladda ned skadlig kod och annat skadligt innehåll genom att aktivt inspektera alla dataöverföringar via AWS-hanteringskonsolen. Innehåll som laddar upp eller laddar ned direkt till resurser på AWS-plattformen, till exempel webbservrar eller databaser, kan behöva mer skydd.

Överväg att skydda åtkomsten till andra resurser, inklusive:

- Resurser som skapats i AWS-kontot.

- Specifika arbetsbelastningsplattformar, till exempel Windows Server, Linux Server eller containrar.

- Enheter som administratörer och utvecklare använder för att få åtkomst till AWS-hanteringskonsolen.

AWS IAM-säkerhet

En viktig aspekt av att skydda AWS-hanteringskonsolen är att kontrollera vem som kan göra känsliga konfigurationsändringar. Rotanvändaren för AWS-kontot har obegränsad åtkomst. Säkerhetsteamet bör helt kontrollera rotanvändarkontot för att förhindra att det loggar in på AWS-hanteringskonsolen eller arbetar med AWS-resurser.

Så här styr du rotanvändarkontot:

- Överväg att ändra inloggningsuppgifterna för rotanvändare från en enskild persons e-postadress till ett tjänstkonto som säkerhetsteamet kontrollerar.

- Kontrollera att rotanvändarkontots lösenord är komplext och framtvinga MFA för rotanvändaren.

- Övervaka loggar för instanser av rotanvändarkontot som används för att logga in.

- Använd endast rotanvändarkontot i nödsituationer.

- Använd Microsoft Entra-ID för att implementera delegerad administrativ åtkomst i stället för att använda rotanvändaren för administrativa uppgifter.

Förstå och granska andra AWS IAM-kontokomponenter för lämplig mappning och tilldelningar.

Som standard har ett AWS-konto inga IAM-användare förrän rotanvändaren skapar en eller flera identiteter för att delegera åtkomst. En lösning som synkroniserar befintliga användare från ett annat identitetssystem, till exempel Microsoft Active Directory, kan också automatiskt etablera IAM-användare.

IAM-principer ger delegerade åtkomsträttigheter till AWS-kontoresurser. AWS innehåller över 750 unika IAM-principer och kunder kan också definiera anpassade principer.

IAM-roller kopplar specifika principer till identiteter. Roller är ett sätt att administrera rollbaserad åtkomstkontroll (RBAC). Den aktuella lösningen använder externa identiteter för att implementera Microsoft Entra-identiteter genom att anta IAM-roller.

IAM-grupper är också ett sätt att administrera RBAC. I stället för att tilldela IAM-principer direkt till enskilda IAM-användare skapar du en IAM-grupp, tilldelar behörigheter genom att koppla en eller flera IAM-principer och lägger till IAM-användare i gruppen för att ärva lämpliga åtkomsträttigheter till resurser.

Vissa IAM-tjänstkonton måste fortsätta att köras i AWS IAM för att ge programmatisk åtkomst. Se till att granska dessa konton, lagra och begränsa åtkomsten till deras säkerhetsautentiseringsuppgifter på ett säkert sätt och rotera autentiseringsuppgifterna regelbundet.

Distribuera det här scenariot

I nästa avsnitt visas hur du distribuerar Microsoft Entra-ID för enkel inloggning till ett enskilt AWS-konto.

Planera och förbereda

Om du vill förbereda för distribution av Azure-säkerhetslösningar kan du granska och registrera aktuell AWS-konto och Microsoft Entra-information. Om du har fler än ett AWS-konto distribuerat upprepar du de här stegen för varje konto.

I AWS-faktureringshanteringskonsolen registrerar du följande aktuella AWS-kontoinformation:

- AWS-konto-ID, en unik identifierare.

- Kontonamn eller rotanvändare.

- Betalningsmetod, oavsett om den är tilldelad till ett kreditkort eller ett företagsfaktureringsavtal.

- Alternativa kontakter som har åtkomst till AWS-kontoinformation.

- Säkerhetsfrågor uppdateras på ett säkert sätt och registreras för åtkomst till nödsituationer.

- AWS-regioner aktiverade eller inaktiverade för att följa datasäkerhetsprincipen.

I AWS IAM-hanteringskonsolen granskar och registrerar du följande AWS IAM-komponenter:

- Grupper som har skapats, inklusive detaljerade medlemskaps- och rollbaserade mappningsprinciper.

- Användare som har skapats, inklusive lösenordsåldern för användarkonton och åtkomstnyckelns ålder för tjänstkonton. Kontrollera också att MFA är aktiverat för varje användare.

- Roller. Det finns två tjänstlänkade standardroller, AWSServiceRoleForSupport och AWSServiceRoleForTrustedAdvisor. Registrera andra roller som är anpassade. Dessa roller länkar till behörighetsprinciper som ska användas för mappning av roller i Microsoft Entra-ID.

- Principer. Out-of-the-box-principer har AWS hanterad, Jobbfunktion eller Kund hanterad i kolumnen Typ . Registrera alla andra principer som är anpassade. Registrera även var varje princip tilldelas från posterna i kolumnen Används som .

- Identitetsprovidrar för att förstå befintliga SAML-identitetsprovidrar (Security Assertion Markup Language). Planera hur du ersätter befintliga identitetsprovidrar med den enda Microsoft Entra-identitetsprovidern.

I Azure Portal granskar du Microsoft Entra-klientorganisationen:

- Utvärdera klientinformation för att se om klientorganisationen har en Microsoft Entra ID P1- eller P2-licens. En P2-licens tillhandahåller avancerade identitetshanteringsfunktioner för Microsoft Entra.

- Utvärdera Företagsprogram för att se om några befintliga program använder AWS-programtypen, vilket visas

http://aws.amazon.com/i kolumnen Url för startsida.

Planera Microsoft Entra-distribution

Microsoft Entra-distributionsprocedurerna förutsätter att Microsoft Entra-ID redan har konfigurerats för organisationen, till exempel för en Microsoft 365-implementering. Konton kan synkroniseras från en Active Directory-domän eller vara molnkonton som skapats direkt i Microsoft Entra-ID.

Planera RBAC

Om AWS-installationen använder IAM-grupper och roller för RBAC kan du mappa den befintliga RBAC-strukturen till nya Microsoft Entra-användarkonton och säkerhetsgrupper.

Om AWS-kontot inte har en stark RBAC-implementering börjar du med att arbeta med den mest känsliga åtkomsten:

Uppdatera rotanvändaren för AWS-kontot.

Granska AWS IAM-användare, grupper och roller som är kopplade till IAM-principen AdministratorAccess.

Gå igenom de andra tilldelade IAM-principerna och börja med principer som kan ändra, skapa eller ta bort resurser och andra konfigurationsobjekt. Du kan identifiera principer som används genom att titta på kolumnen Används som .

Planera migrering

Microsoft Entra ID centraliserar all autentisering och auktorisering. Du kan planera och konfigurera användarmappning och RBAC utan att påverka administratörer och utvecklare förrän du är redo att tillämpa de nya metoderna.

Den övergripande processen för att migrera från AWS IAM-konton till Microsoft Entra-ID är följande. Detaljerade instruktioner finns i Distribution.

Mappa IAM-principer till Microsoft Entra-roller och använd RBAC för att mappa roller till säkerhetsgrupper.

Ersätt varje IAM-användare med en Microsoft Entra-användare som är medlem i lämpliga säkerhetsgrupper för att logga in och få lämpliga behörigheter.

Testa genom att be varje användare att logga in på AWS med sitt Microsoft Entra-konto och bekräfta att de har rätt åtkomstnivå.

När användaren har bekräftat åtkomsten till Microsoft Entra-ID tar du bort AWS IAM-användarkontot. Upprepa processen för varje användare tills alla migreras.

Använd samma metod för tjänstkonton och programmatisk åtkomst. Uppdatera varje program som använder kontot för att använda ett motsvarande Microsoft Entra-användarkonto i stället.

Kontrollera att alla återstående AWS IAM-användare har komplexa lösenord med MFA aktiverat eller en åtkomstnyckel som ersätts regelbundet.

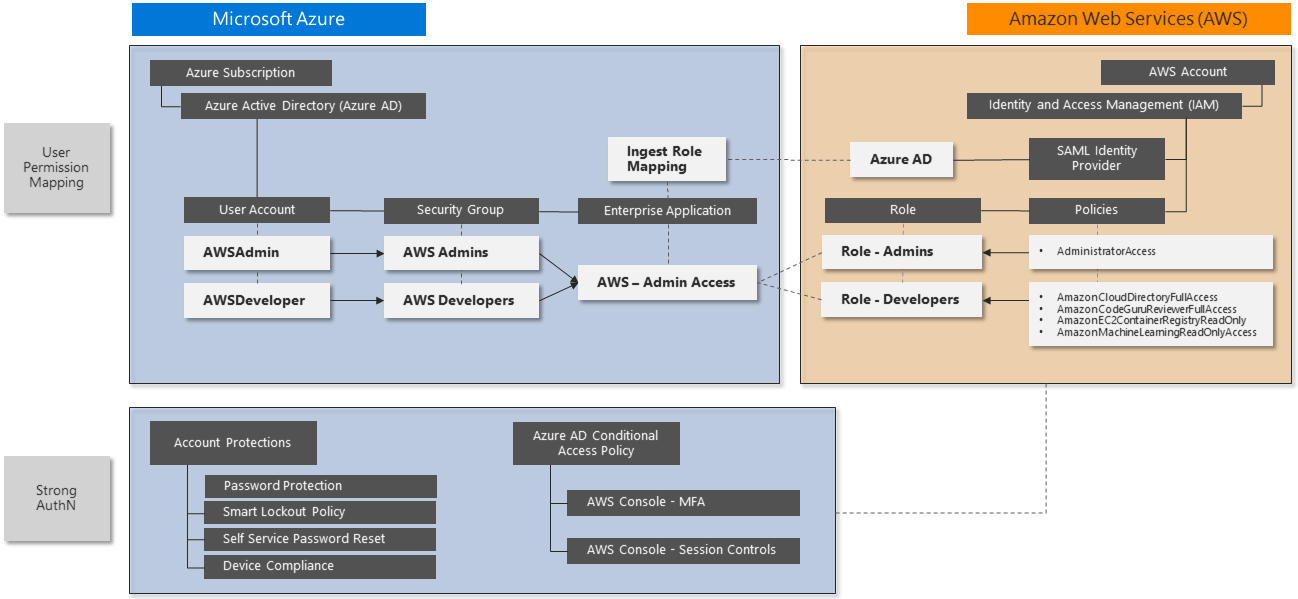

Följande diagram visar ett exempel på konfigurationsstegen och den slutliga princip- och rollmappningen i Microsoft Entra ID och AWS IAM:

Integrering med enkel inloggning

Microsoft Entra ID stöder integrering med enkel inloggning med enkel inloggning med enkel inloggning med AWS. Du kan ansluta Microsoft Entra ID till AWS på ett ställe och centralt styra åtkomsten mellan hundratals konton och AWS SSO-integrerade program. Den här funktionen gör det möjligt för sömlös Microsoft Entra-inloggning för användare att använda AWS CLI.

Följande Microsoft-säkerhetslösningsprocedur implementerar enkel inloggning för exempelrollerna AWS-administratörer och AWS-utvecklare. Upprepa den här processen för alla andra roller som du behöver.

Den här proceduren omfattar följande steg:

- Skapa ett nytt Microsoft Entra-företagsprogram.

- Konfigurera Microsoft Entra SSO för AWS.

- Uppdatera rollmappning.

- Testa Microsoft Entra SSO i AWS-hanteringskonsolen.

Följande länkar innehåller fullständiga detaljerade implementeringssteg och felsökning:

- Microsoft-självstudie: Microsoft Entra SSO-integrering med AWS

- AWS-självstudie: Microsoft Entra ID till AWS SSO med scim-protokollet

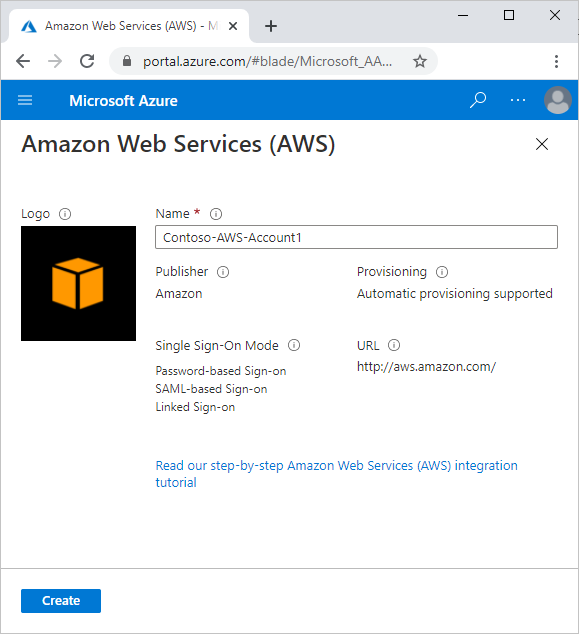

Lägga till en AWS-app i dina Microsoft Entra Enterprise-program

AWS-administratörer och utvecklare använder ett företagsprogram för att logga in på Microsoft Entra-ID för autentisering och omdirigerar sedan till AWS för auktorisering och åtkomst till AWS-resurser. Den enklaste metoden för att se programmet är genom att https://myapps.microsoft.comlogga in på , men du kan också publicera den unika URL:en var som helst som ger enkel åtkomst.

Följ anvisningarna i lägga till Amazon Web Services (AWS) från galleriet för att konfigurera företagsappen. Med de här anvisningarna får du veta vilken AWS-app du ska lägga till i dina Microsoft Entra-företagsprogram.

Om det finns mer än ett AWS-konto att administrera, till exempel DevTest och Produktion, använder du ett unikt namn för företagsprogrammet som innehåller en identifierare för företaget och ett specifikt AWS-konto.

Konfigurera Microsoft Entra SSO för AWS

Följ stegen nedan för att konfigurera Microsoft Entra SSO för AWS:

I Azure-portalen följer du stegen i Konfigurera Enkel inloggning med Microsoft Entra för att konfigurera det företagsprogram som du har skapat för enkel inloggning till AWS.

I AWS-konsolen följer du stegen i Konfigurera enkel inloggning med AWS för att konfigurera ditt AWS-konto för enkel inloggning. Som en del av den här konfigurationen skapar du en ny IAM-användare som agerar på uppdrag av Microsoft Entra-etableringsagenten för att tillåta synkronisering av alla tillgängliga AWS IAM-roller till Microsoft Entra-ID. AWS behöver den här IAM-användaren för att mappa användare till roller innan de kan logga in på AWS-hanteringskonsolen.

- Gör det enkelt att identifiera de komponenter som du skapar för att stödja den här integreringen. Till exempel namntjänstkonton med en standardnamnkonvention som "Svc-".

- Se till att dokumentera alla nya objekt.

- Se till att alla nya autentiseringsuppgifter innehåller komplexa lösenord som du lagrar centralt för säker livscykelhantering.

Baserat på de här konfigurationsstegen kan du diagram över interaktionerna så här:

I AWS-konsolen följer du stegen nedan för att skapa fler roller.

I AWS IAM väljer du Roller –> Skapa roll.

På sidan Skapa roll utför du följande steg:

- Under Välj typ av betrodd entitet väljer du SAML 2.0-federation.

- Under Välj en SAML 2.0-provider väljer du den SAML-provider som du skapade i föregående steg.

- Välj Allow programmatic and AWS Management Console access (Tillåt programmatisk åtkomst och AWS-hanteringskonsolåtkomst).

- Välj Nästa: Behörigheter.

I dialogrutan Koppla behörighetsprinciper väljer du AdministratörÅtkomst. Välj sedan Nästa: Taggar.

I dialogrutan Lägg till taggar lämnar du den tom och väljer Nästa: Granska.

Utför följande steg i dialogrutan Granska :

- I Rollnamn anger du ditt rollnamn (administratör).

- I Rollbeskrivning anger du beskrivningen.

- Välj Skapa roll.

Skapa en annan roll genom att följa stegen ovan. Ge rollen namnet Developer och ge den några valda behörigheter (till exempel AmazonS3FullAccess).

Du har skapat en administratör och en utvecklarroll i AWS.

Skapa följande användare och grupper i Microsoft Entra-ID:

- Användare 1: Test-AWSAdmin

- Användare 2: Test-AWSDeveloper

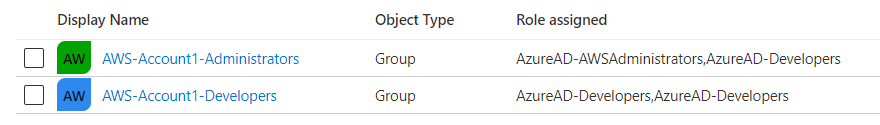

- Grupp 1: AWS-Account1-Administrators

- Grupp 2: AWS-Account1-Developers

- Lägg till Test-AWSAdmin som medlem i AWS-Account1-Administrators

- Lägg till Test-AWSDeveloper som medlem i AWS-Account1-Developers

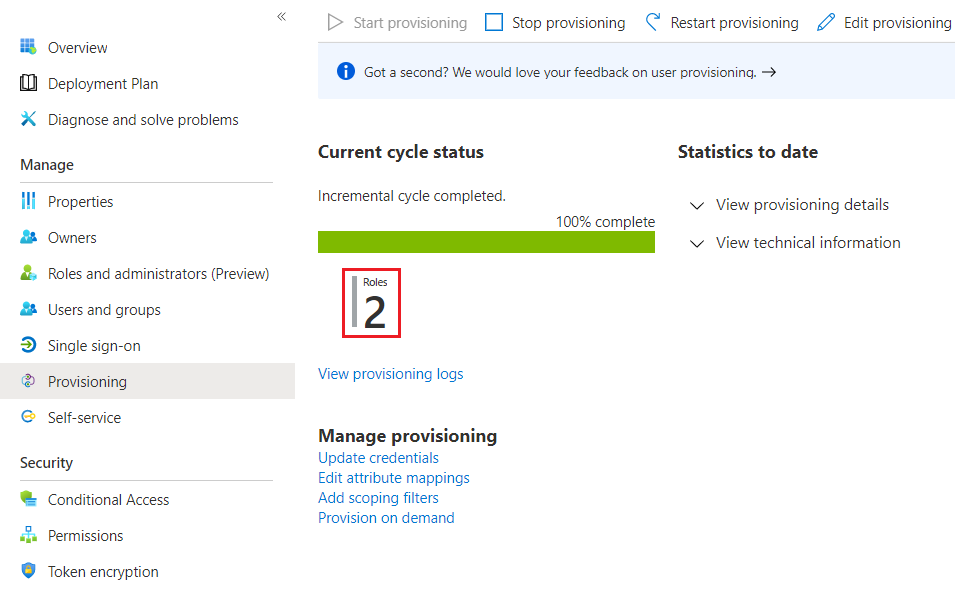

Följ stegen i Konfigurera rolletablering i AWS-åtkomst med ett enda konto för att konfigurera automatisk rolletablering. Det kan ta upp till en timme att slutföra den första etableringscykeln.

Uppdatera rollmappning

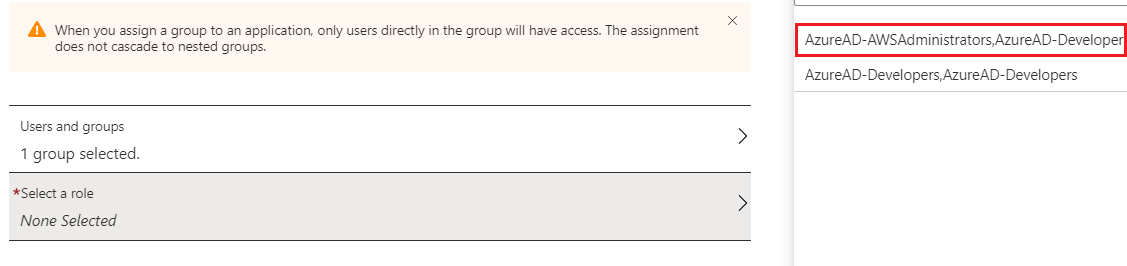

Eftersom du använder två roller utför du följande extra steg:

Bekräfta att etableringsagenten kan se minst två roller:

Gå till Användare och grupper och välj Lägg till användare.

Välj AWS-Account1-Administrators.

Välj den associerade rollen.

Upprepa föregående steg för varje grupprollsmappning. När du är klar bör du ha två Microsoft Entra-grupper korrekt mappade till AWS IAM-roller:

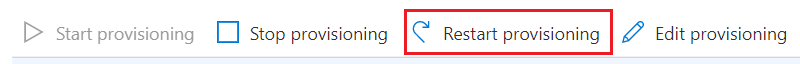

Om du inte kan se eller välja en roll går du tillbaka till sidan Etablering för att bekräfta lyckad etablering i Microsoft Entra-etableringsagenten och kontrollerar att IAM-användarkontot har rätt behörigheter. Du kan också starta om etableringsmotorn för att försöka importera igen:

Testa Microsoft Entra SSO i AWS-hanteringskonsolen

Testa inloggningen eftersom var och en av testanvändarna bekräftar att enkel inloggning fungerar.

Starta en ny privat webbläsarsession för att se till att andra lagrade autentiseringsuppgifter inte är i konflikt med testningen.

Gå till

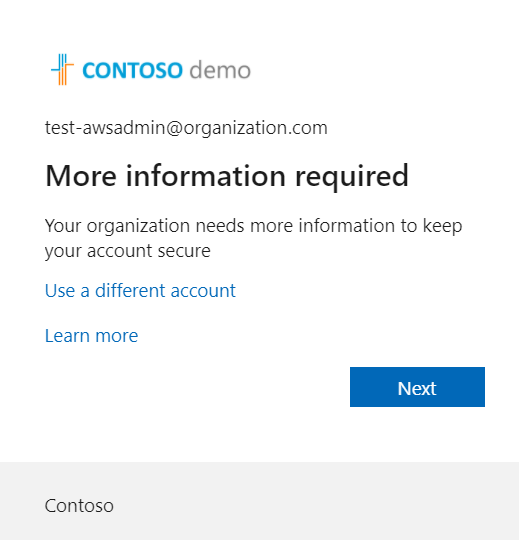

https://myapps.microsoft.com, med hjälp av autentiseringsuppgifterna för Microsoft Entra-användarkontot Test-AWSAdmin eller Test-AWSDeveloper som du skapade tidigare.Du bör se den nya ikonen för AWS-konsolappen. Välj ikonen och följ eventuella autentiseringsanvisningarna:

När du har loggat in på AWS-konsolen navigerar du i funktionerna för att bekräfta att det här kontot har rätt delegerad åtkomst.

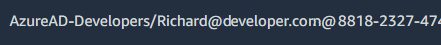

Observera namngivningsformatet för användarens inloggningssession:

ROLL/UPN/AWS-kontonummer

Du kan använda den här användarinloggningssessionsinformationen för att spåra användarinloggningsaktivitet i Defender för molnet Apps eller Microsoft Sentinel.

Logga ut och upprepa processen för det andra testanvändarkontot för att bekräfta skillnaderna i rollmappning och behörigheter.

Aktivera villkorlig åtkomst

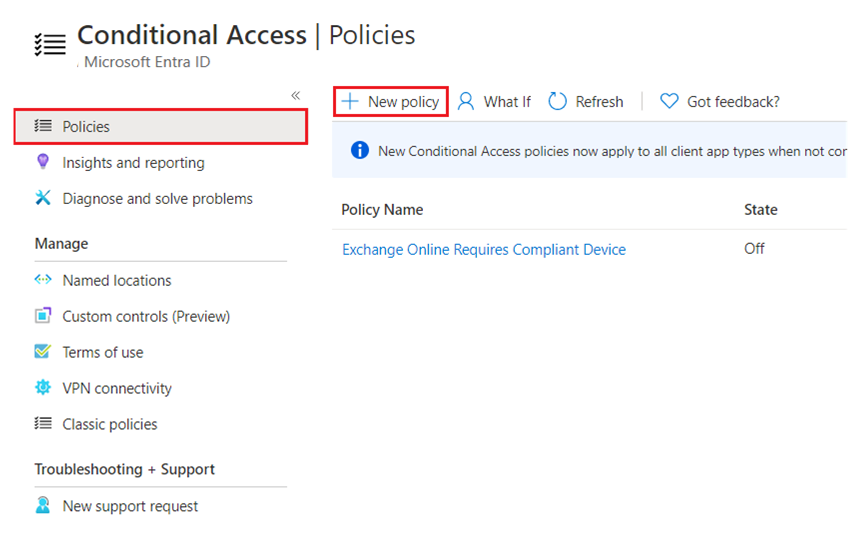

Så här skapar du en ny princip för villkorsstyrd åtkomst som kräver MFA:

I Azure Portal går du till Microsoft Entra ID>Security och väljer sedan Villkorlig åtkomst.

I det vänstra navigeringsfältet väljer du Principer.

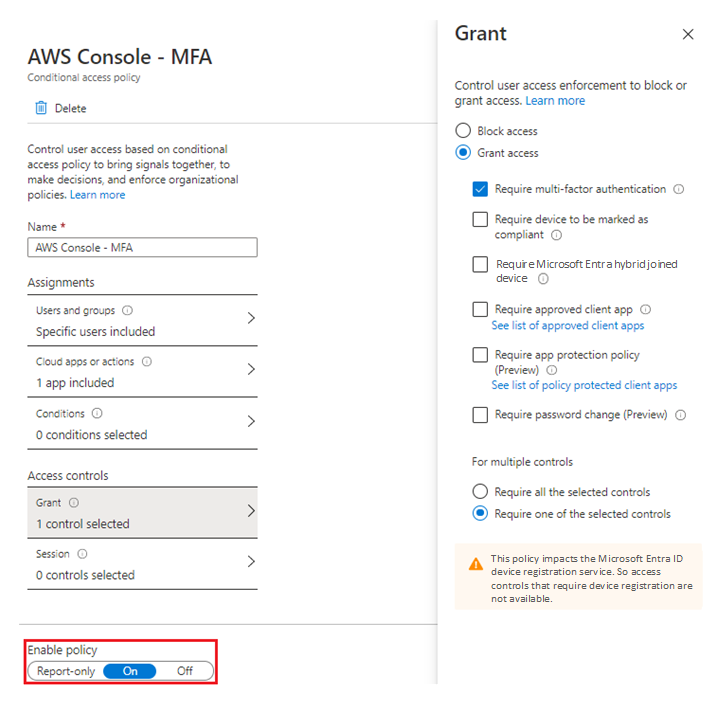

Välj Ny princip och fyll i formuläret på följande sätt:

- Namn: Ange AWS-konsolen – MFA

-

Användare och grupper: Välj de två rollgrupper som du skapade tidigare:

- AWS-konto1-administratörer

- AWS-konto1-utvecklare

- Bevilja: Välj Kräv multifaktorautentisering

Välj På för Aktivera princip.

Välj Skapa. Principen börjar gälla omedelbart.

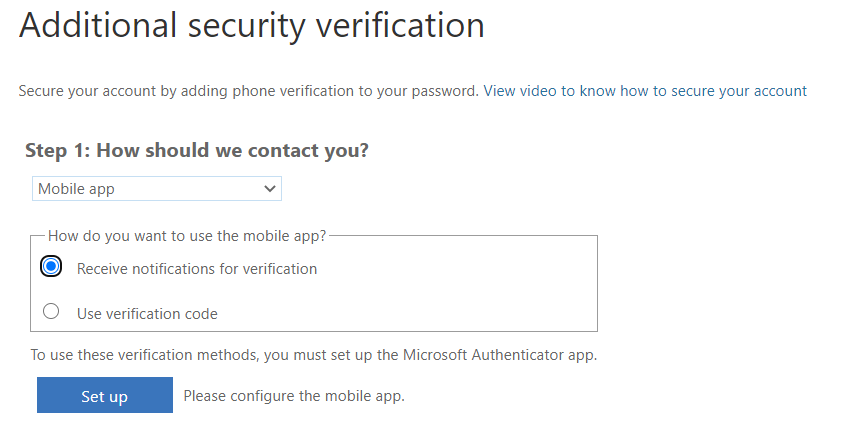

Testa principen för villkorsstyrd åtkomst genom att logga ut från testkontona, öppna en ny privat webbläsarsession och logga in med ett av rollgruppskontona. Du ser MFA-prompten:

Slutför MFA-konfigurationsprocessen. Det är bäst att använda mobilappen för autentisering i stället för att förlita sig på SMS.

Du kan behöva skapa flera principer för villkorlig åtkomst för att uppfylla affärsbehoven för stark autentisering. Överväg namngivningskonventionen som du använder när du skapar principerna för att säkerställa enkel identifiering och kontinuerligt underhåll. Om inte MFA redan har distribuerats i stor utsträckning kontrollerar du också att principen är begränsad till att endast påverka de avsedda användarna. Andra principer bör omfatta andra användargruppers behov.

När du har aktiverat villkorlig åtkomst kan du införa andra kontroller, till exempel PAM och jit-etablering (just-in-time). Mer information finns i Vad är automatiserad SaaS-appanvändaretablering i Microsoft Entra-ID.

Om du har Defender för molnet Appar kan du använda villkorlig åtkomst för att konfigurera sessionsprinciper för Defender för molnet Appar. Mer information finns i Konfigurera Microsoft Entra-sessionsprinciper för AWS-aktiviteter.

Nästa steg

- Säkerhetsvägledning från AWS finns i Metodtips för att skydda AWS-konton och -resurser.

- Den senaste säkerhetsinformationen från Microsoft finns i www.microsoft.com/security.

- Fullständig information om hur du implementerar och hanterar Microsoft Entra-ID finns i Skydda Azure-miljöer med Microsoft Entra-ID.

- AWS-självstudie: Microsoft Entra ID med IDP SSO

- Microsoft-självstudie: Enkel inloggning för AWS

- PIM-distributionsplan

- Översikt över identitetsskydd

- Vad är Microsoft Defender för identitet?

- Ansluta AWS till Microsoft Defender för molnet Apps

- Så här skyddar Defender för molnet-appar din Amazon Web Services-miljö (AWS)

Relaterade resurser

- Detaljerad täckning och jämförelse av Azure- och AWS-funktioner finns i innehållsuppsättningen Azure for AWS-proffs .

- Identitet på Azure och AWS

- Defender för molnet Apps och Microsoft Sentinel för AWS

- Registrera ett AWS-konto

- åtkomst med ett enda AWS-konto

- enkel inloggning med AWS

- Konfigurera enkel inloggning med AWS

- AWS-klientVPN

- Koppla och koppla från principer