Distribuera en tilläggsbaserad Hybrid Runbook Worker för Windows- eller Linux-användare i Azure Automation

Tilläggsbaserad onboarding är endast för Användare Hybrid Runbook Workers. Den här artikeln beskriver hur du: distribuerar en Hybrid Runbook Worker-användare på en Windows- eller Linux-dator, tar bort arbetaren och tar bort en Hybrid Runbook Worker-grupp.

Information om registrering av System Hybrid Runbook Worker finns i Distribuera en agentbaserad Windows Hybrid Runbook Worker i Automation eller Distribuera en agentbaserad Linux Hybrid Runbook Worker i Automation.

Du kan använda funktionen Hybrid Runbook Worker i Azure Automation för att köra runbooks direkt på en Azure- eller icke-Azure-dator, inklusive Azure Arc-aktiverade servrar, Arc-aktiverade VMware vSphere och Arc-aktiverade SCVMM. Från den dator eller server som är värd för rollen kan du köra runbooks direkt mot den och mot resurser i miljön för att hantera dessa lokala resurser. Azure Automation lagrar och hanterar runbooks och levererar dem sedan till en eller flera valda datorer. När du har distribuerat en Runbook Worker läser du Kör runbooks på en Hybrid Runbook Worker för att lära dig hur du konfigurerar dina runbooks för att automatisera processer i ditt lokala datacenter eller i en annan molnmiljö.

Kommentar

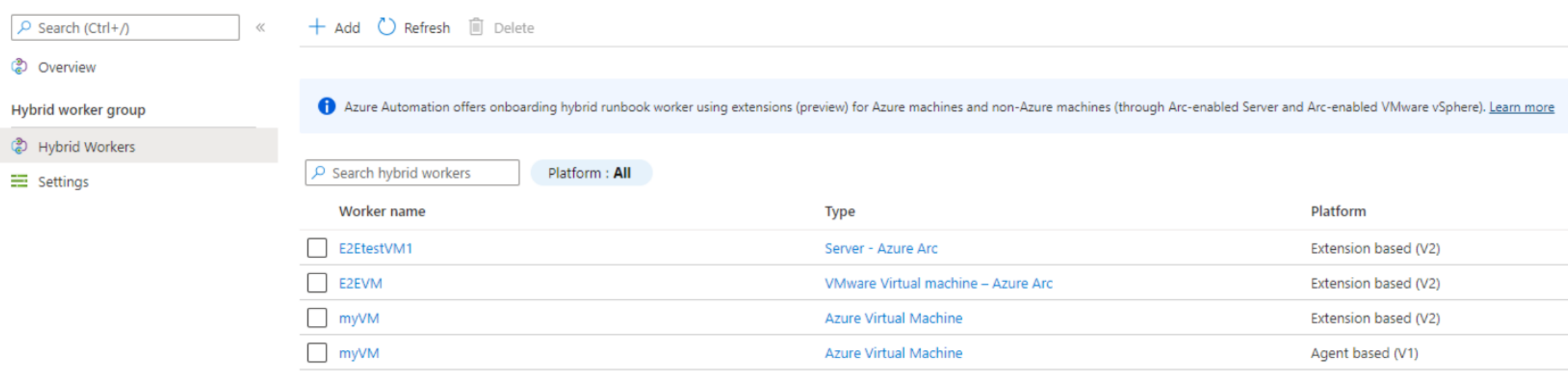

En hybridarbetare kan samexistera med båda plattformarna: Agentbaserad (V1) och tilläggsbaserad (V2). Om du installerar Tilläggsbaserat (V2) på en hybridarbetare som redan kör agentbaserad (V1) visas två poster i Hybrid Runbook Worker i gruppen. Ett med plattformstilläggsbaserat (V2) och det andra agentbaserat (V1). Läs mer.

Förutsättningar

Minimikrav för datorer

- Två kärnor

- 4 GB RAM

- Datorer som inte är Azure-datorer måste ha Azure Connected Machine-agenten installerad. Information om hur du installerar finns i

AzureConnectedMachineAgentAnsluta hybriddatorer till Azure från Azure Portal för Arc-aktiverade servrar. Se Installera Arc-agenten för Arc-aktiverade virtuella VMware-datorer för att aktivera gästhantering för Arc-aktiverade virtuella VMware vSphere-datorer och installera Arc-agenten för Arc-aktiverade SCVMM för att aktivera gästhantering för Arc-aktiverade virtuella SCVMM-datorer. - Den systemtilldelade hanterade identiteten måste vara aktiverad på den virtuella Azure-datorn, Den Arc-aktiverade servern, den Arc-aktiverade virtuella VMware vSphere-datorn eller den Arc-aktiverade virtuella SCVMM-datorn. Om den systemtilldelade hanterade identiteten inte är aktiverad aktiveras den som en del av tilläggsprocessen.

Operativsystem som stöds

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (inklusive Server Core) ● Windows Server 2019 (inklusive Server Core) ● Windows Server 2016, version 1709 och 1803 (exklusive Server Core) ● Windows Server 2012, 2012 R2 (exklusive Server Core) ● Windows 10 Enterprise (inklusive flera sessioner) och Pro |

● Debian GNU/Linux 8, 9, 10 och 11 ● Ubuntu 18.04 LTS, 20.04 LTS och 22.04 LTS ● SUSE Linux Enterprise Server 15.2 och 15.3 ● Red Hat Enterprise Linux Server 7, 8 och 9 ● SUSE Linux Enterprise Server (SLES) 15 ● Rocky Linux 9 ● Oracle Linux 7 och 8 Hybrid Worker-tillägget skulle följa supporttidslinjen för OS-leverantören. |

Övriga krav

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (ladda ned WMF 5.1). PowerShell Core stöds inte. | Linux Hardening får inte vara aktiverat. |

| .NET Framework 4.6.2 eller senare. |

Paketkrav för Linux

| Obligatoriskt paket | beskrivning | Minimiversion |

|---|---|---|

| Glibc | GNU C-bibliotek | 2.5-12 |

| Openssl | OpenSSL-bibliotek | 1.0 (TLS 1.1 och TLS 1.2 stöds) |

| Curl | cURL-webbklient | 7.15.5 |

| Python-ctyper | Externt funktionsbibliotek för Python | Python 2.x eller Python 3.x krävs |

| PAM | Autentiseringsmoduler som kan anslutas |

| Valfritt paket | beskrivning | Minimiversion |

|---|---|---|

| PowerShell Core | PowerShell Core måste installeras för att kunna köra PowerShell-runbooks. Anvisningar finns i Installera PowerShell Core i Linux | 6.0.0 |

Kommentar

Hybrid Runbook Worker stöds för närvarande inte för VMSS (Virtual Machine Scale Sets).

Behörigheter för autentiseringsuppgifter för Hybrid Worker

Om tilläggsbaserad Hybrid Worker använder anpassade autentiseringsuppgifter för Hybrid Worker kontrollerar du att följande mappbehörigheter har tilldelats till den anpassade användaren för att undvika att jobb pausas.

| Resurstyp | Mappbehörigheter |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (läsa och köra) |

| Arc-aktiverade servrar | C:\ProgramData\AzureConnectedMachineAgent\Tokens (läs) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (läs och kör). |

Kommentar

När ett system har UAC/LUA på plats måste behörigheter beviljas direkt och inte genom något gruppmedlemskap. Läs mer.

Nätverkskrav

Användning av proxyserver

Om du använder en proxyserver för kommunikation mellan Azure Automation och datorer som kör tilläggsbasen Hybrid Runbook Worker, se till att lämpliga resurser är tillgängliga. Tidsgränsen för begäranden från Hybrid Runbook Worker- och Automation-tjänsterna är 30 sekunder. Efter tre försök misslyckas en begäran.

Kommentar

För virtuella Azure-datorer och Arc-aktiverade servrar kan du konfigurera proxyinställningarna med hjälp av PowerShell-cmdletar eller API. Detta stöds för närvarande inte för Arc-aktiverade virtuella VMware vSphere-datorer.

Så här installerar du tillägget med hjälp av cmdletar:

Hämta information om Automation-kontot med hjälp av API-anropet nedan.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22API-anropet ger värdet med nyckeln:

AutomationHybridServiceUrl. Använd URL:en i nästa steg för att aktivera tillägget på den virtuella datorn.Installera Hybrid Worker-tillägget på den virtuella datorn genom att köra följande PowerShell-cmdlet (obligatorisk modul: Az.Compute). Använd det

properties.automationHybridServiceUrlsom tillhandahålls av API-anropet ovan

Inställningar för proxyserver

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Virtuella Azure-datorer

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Azure Arc-aktiverade virtuella datorer

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Användning av brandvägg

Om du använder en brandvägg för att begränsa åtkomsten till internet måste du konfigurera brandväggen att tillåta åtkomst. Följande portar och URL:er krävs för Hybrid Runbook Worker och för att Automation State Configuration ska kunna kommunicera med Azure Automation.

| Property | beskrivning |

|---|---|

| Port | 443 för utgående internetåtkomst |

| Global URL | *.azure-automation.net |

| Global URL för US Gov, Virginia | *.azure-automation.us |

Cpu-kvotgräns

Det finns en cpu-kvotgräns på 25 % när du konfigurerar tilläggsbaserad Linux Hybrid Runbook Worker. Det finns ingen sådan gräns för Windows Hybrid Runbook Worker.

Skapa hybridarbetsgrupp

Följ dessa steg för att skapa en hybridarbetsgrupp i Azure Portal:

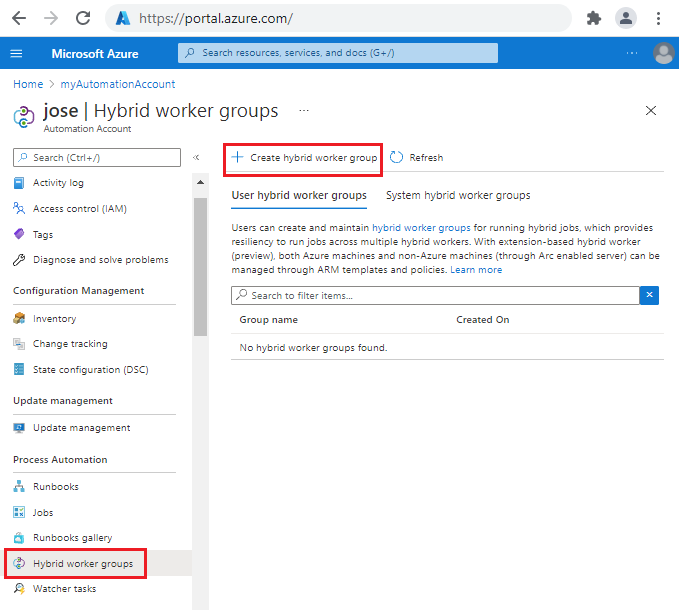

Logga in på Azure-portalen.

Gå till ditt Automation-konto.

Under Processautomatisering väljer du Hybrid Worker-grupper.

Välj + Skapa hybridarbetsgrupp.

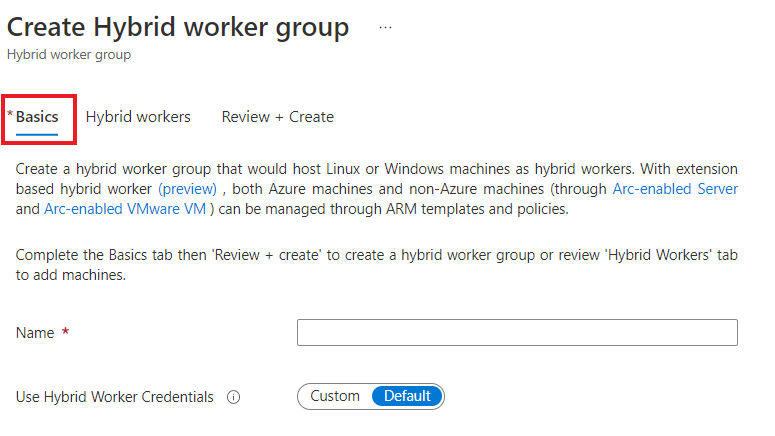

På fliken Allmänt anger du ett namn för hybrid worker-gruppen i textrutan Namn.

För alternativet Använd Hybrid Worker-autentiseringsuppgifter:

- Om du väljer Standard installeras hybridtillägget med det lokala systemkontot.

- Om du väljer Anpassad väljer du tillgången för autentiseringsuppgift i listrutan.

Välj Nästa för att gå vidare till fliken Hybridarbetare . Du kan välja virtuella Azure-datorer, Azure Arc-aktiverade servrar, Azure Arc-aktiverade VMware vSphere och Arc-aktiverade SCVMM som ska läggas till i den här Hybrid Worker-gruppen. Om du inte väljer några datorer skapas en tom Hybrid Worker-grupp. Du kan fortfarande lägga till datorer senare.

Välj Lägg till datorer för att gå till sidan Lägg till datorer som hybrid worker. Du ser bara datorer som inte ingår i någon annan hybrid worker-grupp.

Markera kryssrutan bredvid de datorer som du vill lägga till i hybridarbetsgruppen. Om du inte ser din icke-Azure-dator i listan kontrollerar du att Azure Arc Connected Machine-agenten är installerad på datorn.

Markera Lägga till.

Välj Nästa för att gå vidare till fliken Granska + skapa.

Välj Skapa.

Hybrid worker-tillägget installeras på datorn och hybrid worker registreras i hybrid worker-gruppen. Att lägga till en hybrid worker i gruppen sker omedelbart, medan installationen av tillägget kan ta några minuter. Välj Uppdatera för att se den nya gruppen. Välj gruppnamnet för att visa information om hybrid worker.

Kommentar

En vald dator läggs inte till i en hybridarbetsgrupp om den redan ingår i en annan hybridarbetsgrupp.

Lägga till en dator i en hybrid worker-grupp

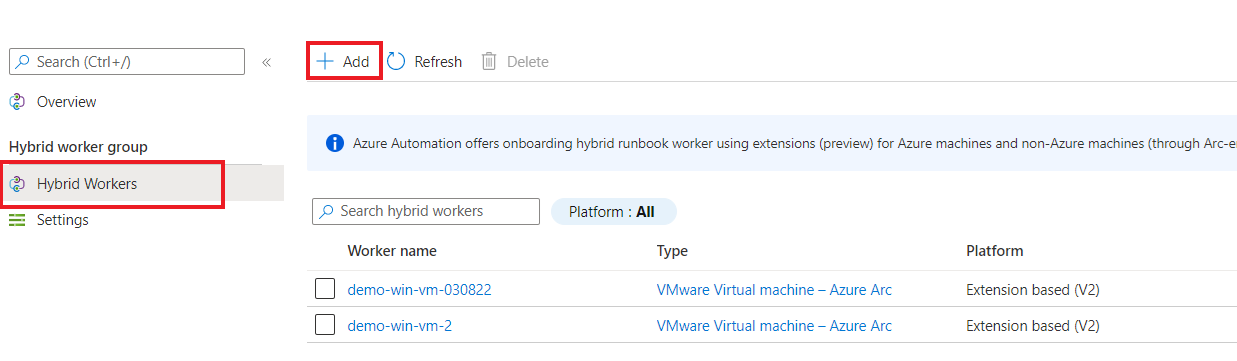

Du kan också lägga till datorer i en befintlig hybridarbetsgrupp.

Under ProcessAutomatisering väljer du Hybrid worker-grupper och sedan din befintliga hybridarbetsgrupp för att gå till sidan Hybrid Worker-grupp .

Under Hybrid Worker-grupp väljer du Hybrid Workers.

Välj + Lägg till för att gå till sidan Lägg till datorer som hybrid worker. Du ser bara datorer som inte ingår i någon annan hybrid worker-grupp.

Markera kryssrutan bredvid de datorer som du vill lägga till i hybridarbetsgruppen.

Om du inte ser din icke-Azure-dator i listan kontrollerar du att Azure Arc Connected Machine-agenten är installerad på datorn. Information om hur du installerar finns i

AzureConnectedMachineAgentAnsluta hybriddatorer till Azure från Azure Portal för Arc-aktiverade servrar. Se Installera Arc-agenten för Arc-aktiverade virtuella datorer för att aktivera gästhantering för Arc-aktiverade virtuella VMware vSphere-datorer och Installera Arc-agent för Arc-aktiverad SCVMM för att aktivera gästhantering för Arc-aktiverade virtuella SCVMM-datorer.Välj Lägg till för att lägga till datorn i gruppen.

När du har lagt till kan du se datortypen som virtuell Azure-dator, Dator – Azure Arc, Dator – Azure Arc (VMware) eller Dator – Azure Arc SCVMM. Fältet Plattform visar arbetaren som agentbaserad (V1) eller tilläggsbaserad (V2).

Migrera en befintlig agent baserat på tilläggsbaserade hybridarbetare

Om du vill utnyttja fördelarna med tilläggsbaserade hybridarbetare måste du migrera alla befintliga agentbaserade användarhybridarbetare till tilläggsbaserade arbetare. En hybrid worker-dator kan samexistera på både agentbaserade (V1) och tilläggsbaserade (V2) plattformar. Den tilläggsbaserade installationen påverkar inte installationen eller hanteringen av en agentbaserad worker.

Om du vill installera Hybrid Worker-tillägget på en befintlig agentbaserad hybridarbetare kontrollerar du att förutsättningarna uppfylls innan du följer dessa steg:

- Under ProcessAutomatisering väljer du Hybrid worker-grupper och väljer sedan din befintliga hybridarbetsgrupp för att gå till sidan Hybrid Worker-grupp .

- Under Hybrid Worker-grupp väljer du Hybrid Worker>+ Lägg till för att gå till sidan Lägg till datorer som hybridarbetare.

- Markera kryssrutan bredvid den befintliga agentbaserade hybridarbetaren (V1).

- Välj Lägg till för att lägga till datorn i gruppen.

Kolumnen Plattform visar samma hybridarbetare som både agentbaserad (V1) och tilläggsbaserad (V2). När du är säker på den tilläggsbaserade Hybrid Worker-upplevelsen och användningen kan du ta bort agentbaserade Worker.

För skalbar migrering av flera agentbaserade hybridarbetare kan du också använda andra kanaler som – Bicep, ARM-mallar, PowerShell-cmdletar, REST API och Azure CLI.

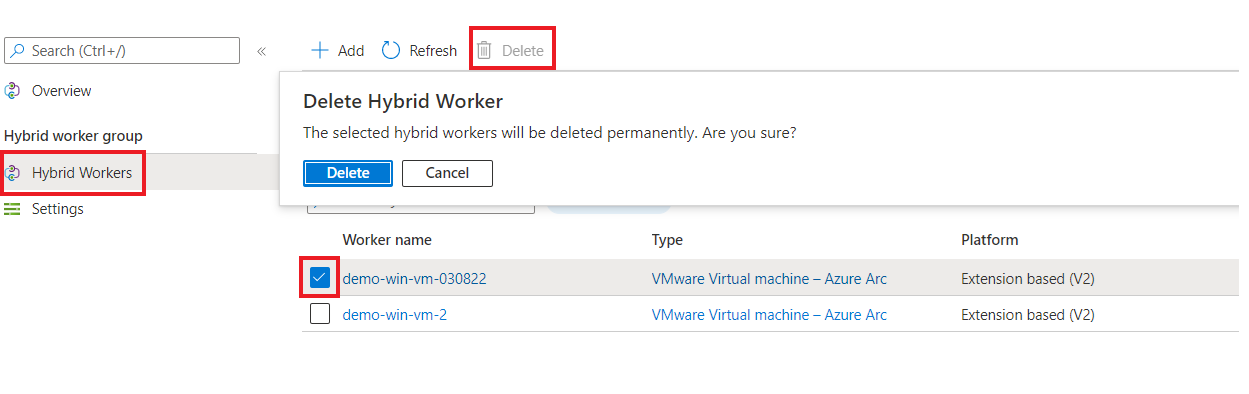

Ta bort en Hybrid Runbook Worker

Du kan ta bort Hybrid Runbook Worker från portalen.

Under Processautomatisering väljer du Hybrid Worker-grupper och sedan din Hybrid Worker-grupp för att gå till sidan Hybrid Worker-grupp.

Under Hybrid Worker-grupp väljer du Hybrid Workers.

Markera kryssrutan bredvid de datorer som du vill ta bort från Hybrid Worker-gruppen.

Välj Ta bort.

Du får en varning i en dialogruta Ta bort hybridarbetare om att den valda hybridarbetaren skulle tas bort permanent. Välj Ta bort. Den här åtgärden tar bort tillägget för den tilläggsbaserade (V2) arbetaren eller tar bort posten Agentbaserad (V1) från portalen. Den lämnar dock den inaktuella hybridarbetaren på den virtuella datorn. Information om hur du avinstallerar agenten manuellt finns i Avinstallera agenten.

Kommentar

- En hybridarbetare kan samexistera med båda plattformarna: Agentbaserad (V1) och tilläggsbaserad (V2). Om du installerar Tilläggsbaserat (V2) på en hybridarbetare som redan kör agentbaserad (V1), visas två poster i Hybrid Runbook Worker i gruppen. Ett med plattformstilläggsbaserat (V2) och det andra agentbaserat (V1).

- När du har inaktiverat Private Link i ditt Automation-konto kan det ta upp till 60 minuter att ta bort Hybrid Runbook Worker.

- Proxyinställningar för Hybrid Runbook Worker kan tas bort från HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "Http Connection Proxy Url".

- En hybridarbetare kan samexistera med båda plattformarna: Agentbaserad (V1) och tilläggsbaserad (V2). Om du installerar Tilläggsbaserat (V2) på en hybridarbetare som redan kör agentbaserad (V1), visas två poster i Hybrid Runbook Worker i gruppen. Ett med plattformstilläggsbaserat (V2) och det andra agentbaserat (V1).

Ta bort en Hybrid Runbook Worker-grupp

Du kan ta bort en tom Hybrid Runbook Worker-grupp från portalen.

Under Processautomatisering väljer du Hybrid Worker-grupper och sedan din Hybrid Worker-grupp för att gå till sidan Hybrid Worker-grupp.

Välj Ta bort.

Ett varningsmeddelande visas om att alla datorer som har definierats som hybridarbetsroller i Hybrid Worker-gruppen tas bort. Om en arbetsroll redan har lagts till i gruppen måste du först ta bort den.

Välj Ja.

Hybrid worker-gruppen tas bort.

Automatisk uppgradering av tillägget

Hybrid Worker-tillägget stöder automatisk uppgradering av mindre versioner som standard. Vi rekommenderar att du aktiverar automatiska uppgraderingar för att dra nytta av eventuella säkerhets- eller funktionsuppdateringar utan manuella omkostnader. Men för att förhindra att tillägget uppgraderas automatiskt (till exempel om det finns ett strikt ändringsfönster och endast kan uppdateras vid en viss tidpunkt) kan du välja bort den här funktionen genom att ange enableAutomaticUpgradeegenskapen i ARM, Bicep-mallen, PowerShell-cmdletar till false. Ange samma egenskap till true när du vill återaktivera den automatiska uppgraderingen.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Större versionsuppgraderingar måste hanteras manuellt. Kör cmdletarna nedan med den senaste TypeHandlerVersion.

Kommentar

Om du hade installerat Hybrid Worker-tillägget under den offentliga förhandsversionen måste du uppgradera det till den senaste huvudversionen.

Virtuella Azure-datorer

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Azure Arc-aktiverade virtuella datorer

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Hantera Hybrid Worker-tillägget med hjälp av Bicep- och ARM-mallar, REST API, Azure CLI och PowerShell

Du kan använda Bicep-mallen för att skapa en ny Hybrid Worker-grupp, skapa en ny virtuell Azure Windows-dator och lägga till den i en befintlig Hybrid Worker-grupp. Läs mer om Bicep.

Följ stegen nedan som ett exempel:

- Skapa en Hybrid Worker-grupp.

- Skapa antingen en virtuell Azure-dator eller en Arc-aktiverad server. Du kan också använda en befintlig virtuell Azure-dator eller Arc-aktiverad server.

- Anslut den virtuella Azure-datorn eller Den Arc-aktiverade servern till den hybridarbetsgrupp som skapades ovan.

- Generera ett nytt GUID och skicka det som namnet på Hybrid Worker.

- Aktivera systemtilldelad hanterad identitet på den virtuella datorn.

- Installera Hybrid Worker-tillägget på den virtuella datorn.

- Om du vill kontrollera om tillägget har installerats på den virtuella datorn går du till fliken VM-tillägg >i Azure Portal och kontrollerar statusen för Hybrid Worker-tillägget som är installerat på den virtuella datorn.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Hantera rollbehörigheter för Hybrid Worker-grupper och hybridarbetare

Du kan skapa anpassade Azure Automation-roller och bevilja följande behörigheter till Hybrid Worker-grupper och hybridarbetare. Mer information om hur du skapar anpassade Azure Automation-roller finns i Anpassade Azure-roller.

| Åtgärder | Beskrivning |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Läser en Hybrid Runbook Worker-grupp. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Skapar en Hybrid Runbook Worker-grupp. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Tar bort en Hybrid Runbook Worker-grupp. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Läser en Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Skapar en Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Flyttar Hybrid Runbook Worker från en arbetsgrupp till en annan. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Tar bort en Hybrid Runbook Worker. |

Kontrollera versionen av Hybrid Worker

Så här kontrollerar du versionen av den tilläggsbaserade Hybrid Runbook Worker:

| OS-typer | Sekvenser | beskrivning |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

Sökvägen har en versionsmapp som innehåller versionsinformationen. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

Mappnamnet slutar med versionsinformation . |

Övervaka prestanda för Hybrid Worker med hjälp av VM-insikter

Med hjälp av VM-insikter kan du övervaka prestanda för virtuella Azure-datorer och Arc-aktiverade servrar som distribueras som Hybrid Runbook-arbetare. Bland flera element som beaktas under prestanda övervakar VM-insikterna de viktigaste prestandaindikatorerna för operativsystemet som är relaterade till processor, minne, nätverkskort och diskanvändning.

- Information om virtuella Azure-datorer finns i Så här diagrammer du prestanda med VM-insikter.

- Information om Arc-aktiverade servrar finns i Självstudie: Övervaka en hybriddator med VM-insikter.

Nästa steg

Information om hur du konfigurerar runbooks för att automatisera processer i ditt lokala datacenter eller andra molnmiljöer finns i Köra runbooks på en Hybrid Runbook Worker.

Information om hur du felsöker dina Hybrid Runbook Workers finns i Felsöka problem med Hybrid Runbook Worker.

Mer information om Azure VM-tillägg finns i Tillägg och funktioner för virtuella Azure-datorer i Azure för Windows - och Azure VM-tillägg och -funktioner för Linux.

Mer information om VM-tillägg för Arc-aktiverade servrar finns i Hantering av VM-tillägg med Azure Arc-aktiverade servrar.

Mer information om Azure-hanteringstjänster för Arc-aktiverade virtuella VMware-datorer finns i Installera Arc-agenter i stor skala för dina virtuella VMware-datorer.

Mer information om Azure-hanteringstjänster för Arc-aktiverade virtuella SCVMM-datorer finns i Installera Arc-agenter i stor skala för Arc-aktiverade virtuella SCVMM-datorer.