Konfigurera en nätverkssäkerhetsgrupp för Azure Managed Lustre-filsystem

Nätverkssäkerhetsgrupper kan konfigureras för att filtrera inkommande och utgående nätverkstrafik till och från Azure-resurser i ett virtuellt Azure-nätverk. En nätverkssäkerhetsgrupp kan innehålla säkerhetsregler som filtrerar nätverkstrafik efter IP-adress, port och protokoll. När en nätverkssäkerhetsgrupp är associerad med ett undernät tillämpas säkerhetsregler på resurser som distribueras i det undernätet.

Den här artikeln beskriver hur du konfigurerar regler för nätverkssäkerhetsgrupper för att skydda åtkomsten till ett Azure Managed Lustre-filsystemkluster som en del av en Nolltillit strategi.

Förutsättningar

- En Azure-prenumeration. Om du inte har en Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

- Ett virtuellt nätverk med ett undernät som konfigurerats för att tillåta stöd för Azure Managed Lustre-filsystem. Mer information finns i Nätverksförutsättningar.

- Ett Azure Managed Lustre-filsystem som distribuerats i din Azure-prenumeration. Mer information finns i Skapa ett Azure Managed Lustre-filsystem.

Skapa och konfigurera en nätverkssäkerhetsgrupp

Du kan använda en Azure-nätverkssäkerhetsgrupp för att filtrera nätverkstrafik mellan Azure-resurser i ett virtuellt Azure-nätverk. En nätverkssäkerhetsgrupp innehåller säkerhetsregler som tillåter eller nekar inkommande nätverkstrafik till, eller utgående nätverkstrafik från, flera typer av Azure-resurser. För varje regel kan du ange källa och mål, port och protokoll.

Följ dessa steg om du vill skapa en nätverkssäkerhetsgrupp i Azure Portal:

I sökrutan överst i portalen anger du Nätverkssäkerhetsgrupp. Välj Nätverkssäkerhetsgrupper i sökresultatet.

Välj + Skapa.

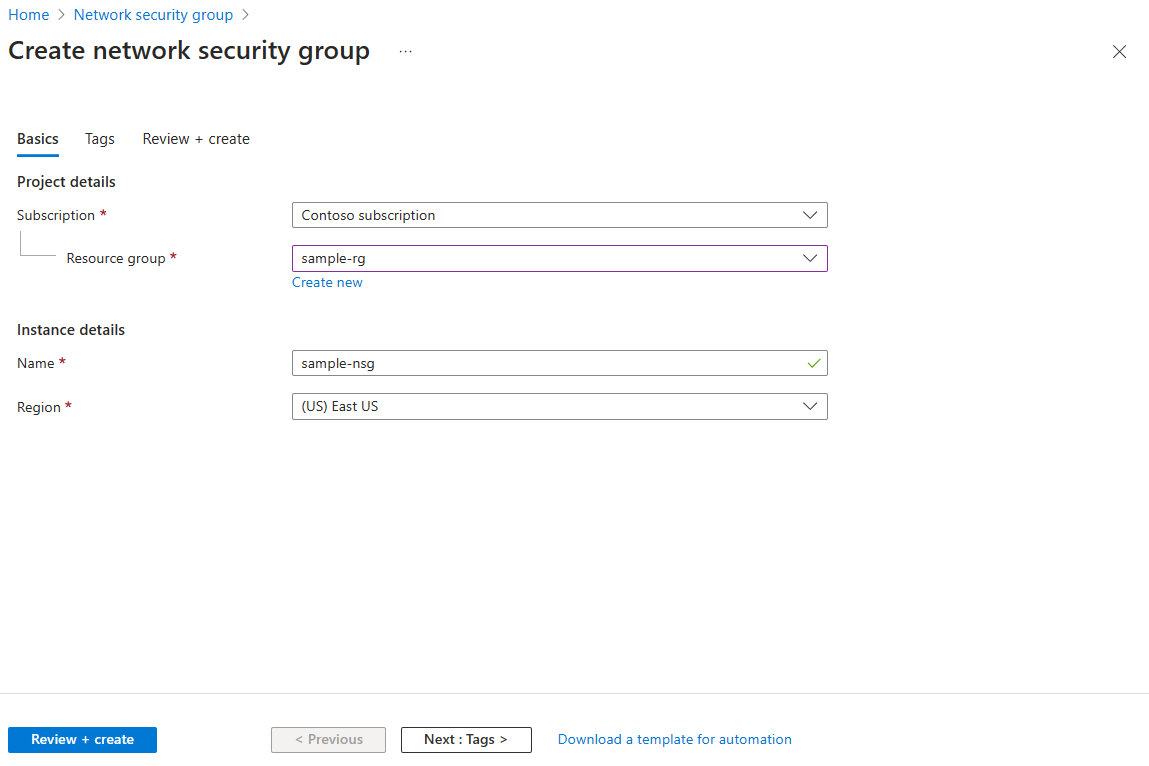

På sidan Skapa nätverkssäkerhetsgrupp går du till fliken Grundläggande inställningar och anger eller väljer följande värden:

Inställning Åtgärd Projektinformation Prenumeration Välj din Azure-prenumeration. Resursgrupp Välj en befintlig resursgrupp eller skapa en ny genom att välja Skapa ny. I det här exemplet används resursgruppen sample-rg . Instansinformation Namn på nätverkssäkerhetsgrupp Ange ett namn för den nätverkssäkerhetsgrupp som du skapar. Region Välj önskad region. Välj Granska + skapa.

När du ser meddelandet Validering har skickats väljer du Skapa.

Associera nätverkssäkerhetsgruppen med ett undernät

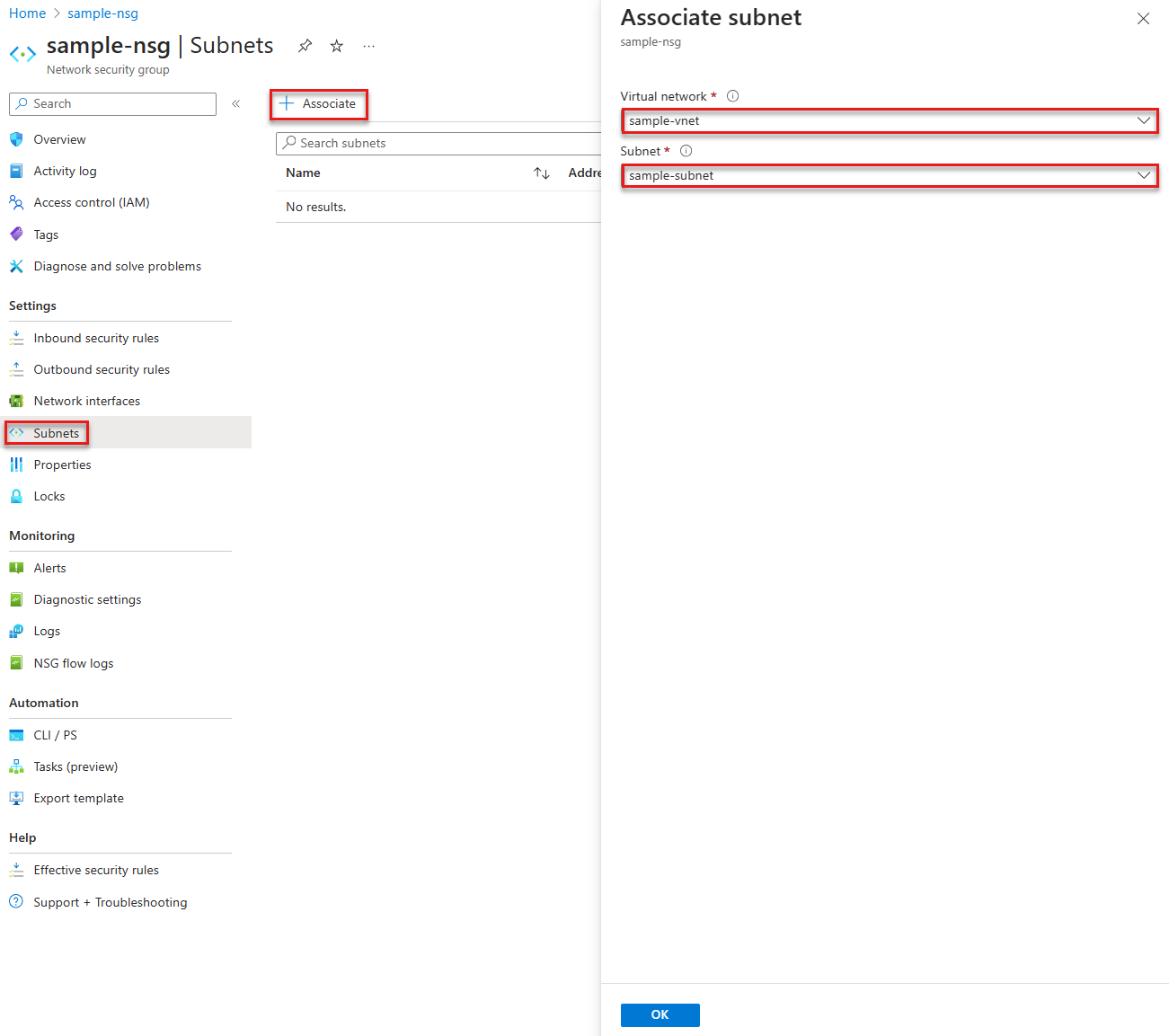

När nätverkssäkerhetsgruppen har skapats kan du associera den med det unika undernätet i ditt virtuella nätverk där Filsystemet Azure Managed Lustre finns. Följ dessa steg om du vill associera nätverkssäkerhetsgruppen med ett undernät med hjälp av Azure Portal:

I sökrutan överst i portalen anger du Nätverkssäkerhetsgrupp och väljer Nätverkssäkerhetsgrupper i sökresultaten.

Välj namnet på nätverkssäkerhetsgruppen och välj sedan Undernät.

Om du vill associera en nätverkssäkerhetsgrupp med undernätet väljer du + Associera och sedan ditt virtuella nätverk och det undernät som du vill associera nätverkssäkerhetsgruppen med. Välj OK.

Konfigurera regler för nätverkssäkerhetsgrupper

Om du vill konfigurera regler för nätverkssäkerhetsgrupper för Azure Hanterat Lustre-filsystemstöd kan du lägga till inkommande och utgående säkerhetsregler i den nätverkssäkerhetsgrupp som är associerad med det undernät där ditt Azure Managed Lustre-filsystem distribueras. I följande avsnitt beskrivs hur du skapar och konfigurerar de inkommande och utgående säkerhetsreglerna som tillåter stöd för Azure Managed Lustre-filsystem.

Anteckning

Säkerhetsreglerna som visas i det här avsnittet konfigureras baserat på en Azure Managed Lustre-filsystemstestdistribution i regionen USA, östra, med Blob Storage-integrering aktiverat. Du måste justera reglerna baserat på din distributionsregion, IP-adress för det virtuella nätverkets undernät och andra konfigurationsinställningar för Filsystemet Azure Managed Lustre.

Skapa inkommande säkerhetsregler

Du kan skapa inkommande säkerhetsregler i Azure Portal. I följande exempel visas hur du skapar och konfigurerar en ny inkommande säkerhetsregel:

- I Azure Portal öppnar du resursen för nätverkssäkerhetsgruppen som du skapade i föregående steg.

- Välj Inkommande säkerhetsregler under Inställningar.

- Välj + Lägg till.

- I fönstret Lägg till inkommande säkerhetsregel konfigurerar du inställningarna för regeln och väljer Lägg till.

Lägg till följande regler för inkommande trafik i nätverkssäkerhetsgruppen:

| Prioritet | Namn | Port | Protokoll | Källa | Mål | Åtgärd | Beskrivning |

|---|---|---|---|---|---|---|---|

| 110 | regelnamn | Valfri | Valfri | IP-adress/CIDR-intervall för Azure Hanterat Lustre-filsystemsundernät | IP-adress/CIDR-intervall för Azure Hanterat Lustre-filsystemsundernät | Tillåt | Tillåt protokoll- eller portflöden mellan värdar i undernätet för Azure Managed Lustre-filsystemet. |

| 111 | regelnamn | 988 | TCP | IP-adress/CIDR-intervall för Lustre-klientundernät | IP-adress/CIDR-intervall för Azure Hanterat Lustre-filsystemsundernät | Tillåt | Tillåt kommunikation mellan Lustre-klientundernätet och undernätet för Azure Managed Lustre-filsystemet. Tillåter endast TCP-källportarna 1020–1023 och målporten 988. |

| 112 | regelnamn | Valfri | TCP | AzureMonitor |

VirtualNetwork |

Tillåt | Tillåt inkommande flöden från tjänsttaggen AzureMonitor. Tillåt endast TCP-källport 443. |

| 120 | regelnamn | Valfri | Valfri | Valfri | Valfri | Neka | Neka alla andra inkommande flöden. |

De inkommande säkerhetsreglerna i Azure Portal bör se ut ungefär som på följande skärmbild. Du bör justera undernätets IP-adress/CIDR-intervall och andra inställningar baserat på distributionen:

Skapa utgående säkerhetsregler

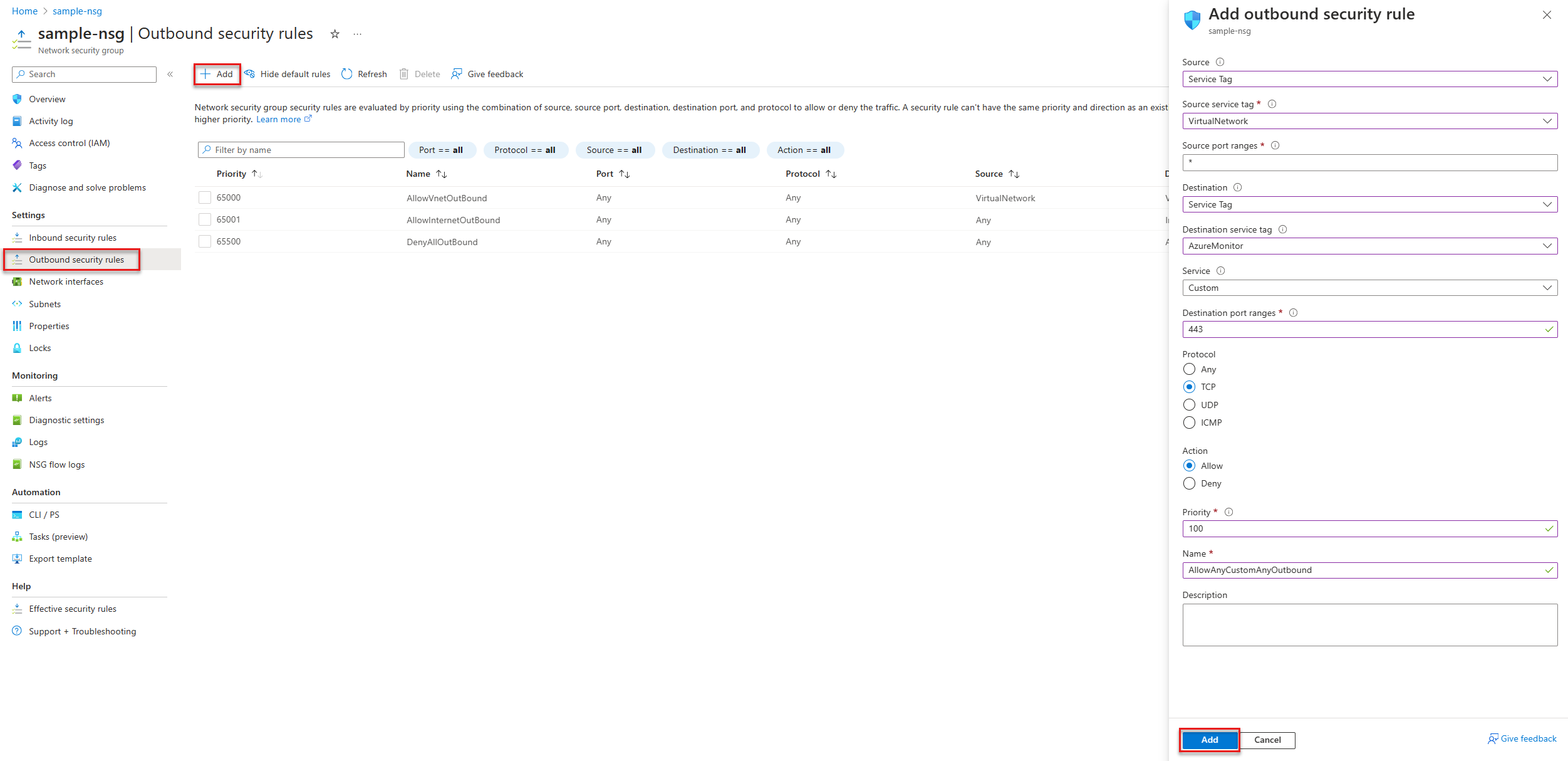

Du kan skapa utgående säkerhetsregler i Azure Portal. I följande exempel visas hur du skapar och konfigurerar en ny utgående säkerhetsregel:

- Öppna resursen för nätverkssäkerhetsgruppen som du skapade i ett tidigare steg i Azure Portal.

- Under Inställningar väljer du Utgående säkerhetsregler.

- Välj + Lägg till.

- I fönstret Lägg till utgående säkerhetsregel konfigurerar du inställningarna för regeln och väljer Lägg till.

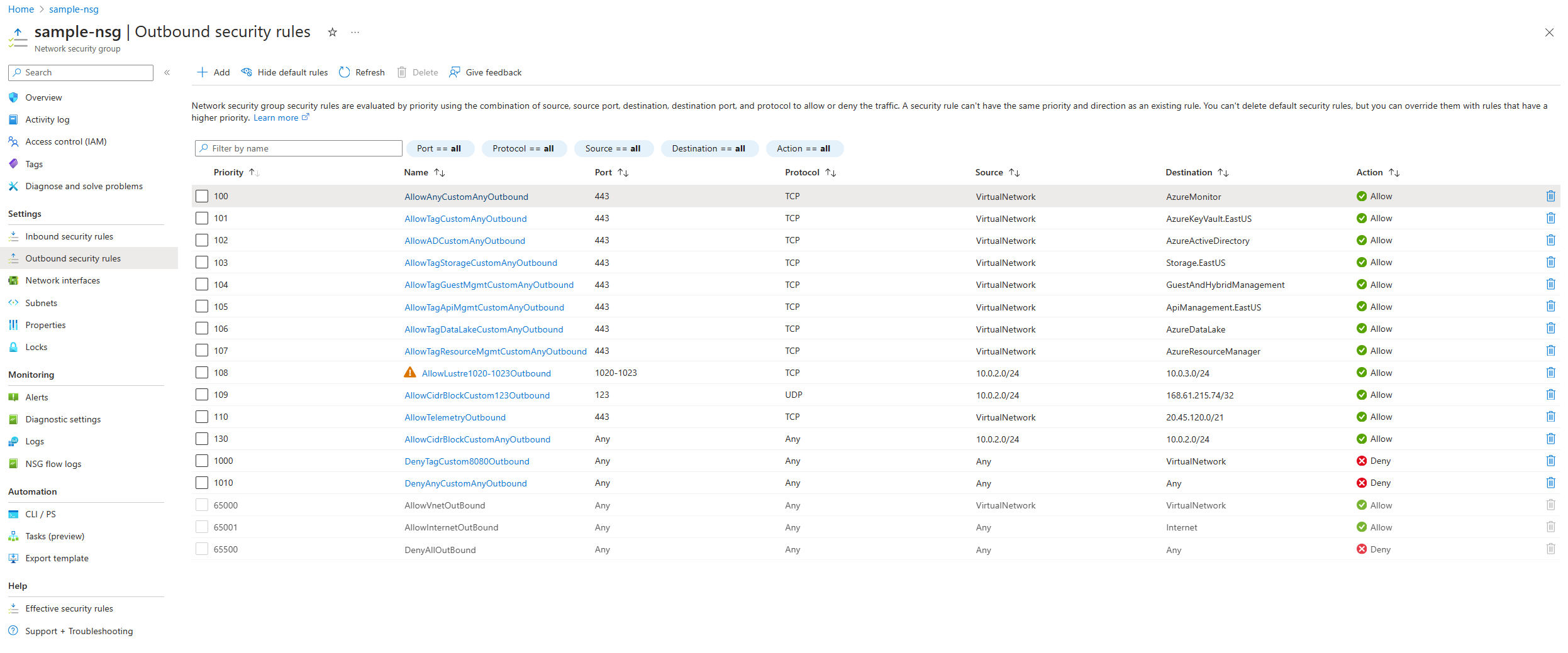

Lägg till följande regler för utgående trafik i nätverkssäkerhetsgruppen:

| Prioritet | Namn | Port | Protokoll | Källa | Mål | Åtgärd | Beskrivning |

|---|---|---|---|---|---|---|---|

| 100 | regelnamn | 443 | TCP | VirtualNetwork |

AzureMonitor |

Tillåt | Tillåt utgående flöden till AzureMonitor tjänsttaggen. Endast TCP-målport 443. |

| 101 | regelnamn | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Tillåt | Tillåt utgående flöden till AzureKeyVault.EastUS tjänsttaggen. Endast TCP-målport 443. |

| 102 | regelnamn | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Tillåt | Tillåt utgående flöden till AzureActiveDirectory tjänsttaggen. Endast TCP-målport 443. |

| 103 | regelnamn | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Tillåt | Tillåt utgående flöden till Storage.EastUS tjänsttaggen. Endast TCP-målport 443. |

| 104 | regelnamn | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Tillåt | Tillåter utgående flöden till GuestAndHybridManagement tjänsttaggen. Endast TCP-målport 443. |

| 105 | regelnamn | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Tillåt | Tillåt utgående flöden till ApiManagement.EastUS tjänsttaggen. Endast TCP-målport 443. |

| 106 | regelnamn | 443 | TCP | VirtualNetwork |

AzureDataLake |

Tillåt | Tillåt utgående flöden till AzureDataLake tjänsttaggen. Endast TCP-målport 443. |

| 107 | regelnamn | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Tillåt | Tillåter utgående flöden till AzureResourceManager tjänsttaggen. Endast TCP-målport 443. |

| 108 | regelnamn | 1020-1023 | TCP | IP-adress/CIDR-intervall för Azure Managed Lustre-filsystemsundernät | IP-adress/CIDR-intervall för Lustre-klientundernät | Tillåt | Tillåt utgående flöden för Azure Managed Lustre-filsystemet till Lustre-klienten. TCP-källport 988, endast målportarna 1020–1023. |

| 109 | regelnamn | 123 | UDP | IP-adress/CIDR-intervall för Azure Managed Lustre-filsystemsundernät | 168.61.215.74/32 | Tillåt | Tillåt utgående flöden till MS NTP-servern (168.61.215.74). ENDAST UDP-målport 123. |

| 110 | regelnamn | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Tillåt | Tillåt utgående flöden till Azure Managed Lustre-telemetri (20.45.120.0/21). Endast TCP-målport 443. |

| 111 | regelnamn | Valfri | Valfri | IP-adress/CIDR-intervall för Azure Managed Lustre-filsystemsundernät | IP-adress/CIDR-intervall för Azure Managed Lustre-filsystemsundernät | Tillåt | Tillåt protokoll- eller portflöden mellan värdar i Azure Managed Lustre-filsystemets undernät. |

| 1000 | regelnamn | Valfri | Valfri | VirtualNetwork |

Internet |

Neka | Neka utgående flöden till Internet. |

| 1010 | regelnamn | Valfri | Valfri | Valfri | Valfri | Neka | Neka alla andra utgående flöden. |

De utgående säkerhetsreglerna i Azure Portal bör se ut ungefär som på följande skärmbild. Du bör justera undernätets IP-adress/CIDR-intervall och andra inställningar baserat på distributionen:

Nästa steg

Mer information om Azure Managed Lustre finns i följande artiklar:

Mer information om Nätverkssäkerhetsgrupper i Azure finns i följande artiklar:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för