Hantera åtkomst till Log Analytics-arbetsytor

De faktorer som avgör vilka data du kan komma åt på en Log Analytics-arbetsyta är:

- Inställningarna på själva arbetsytan.

- Dina åtkomstbehörigheter till resurser som skickar data till arbetsytan.

- Den metod som används för att komma åt arbetsytan.

Den här artikeln beskriver hur du hanterar åtkomst till data på en Log Analytics-arbetsyta.

Översikt

De faktorer som definierar de data som du kan komma åt beskrivs i följande tabell. Varje faktor beskrivs ytterligare i avsnitten som följer.

| Faktor | beskrivning |

|---|---|

| Åtkomstläge | Metod som används för att komma åt arbetsytan. Definierar omfånget för tillgängliga data och det åtkomstkontrollläge som tillämpas. |

| Åtkomstkontrollläge | Inställning på arbetsytan som definierar om behörigheter ska tillämpas på arbetsytan eller resursnivån. |

| Rollbaserad åtkomstkontroll (RBAC) i Azure | Behörigheter som tillämpas på enskilda användare eller grupper av användare för arbetsytan eller resursen som skickar data till arbetsytan. Definierar vilka data du har åtkomst till. |

| Azure RBAC på tabellnivå | Valfria behörigheter som definierar specifika datatyper på arbetsytan som du kan komma åt. Kan tillämpas på alla åtkomstlägen eller åtkomstkontrolllägen. |

Åtkomstläge

Åtkomstläget refererar till hur du kommer åt en Log Analytics-arbetsyta och definierar de data som du kan komma åt under den aktuella sessionen. Läget bestäms enligt det omfång som du väljer i Log Analytics.

Det finns två åtkomstlägen:

- Arbetsytekontext: Du kan visa alla loggar på arbetsytan som du har behörighet för. Frågor i det här läget är begränsade till alla data i tabeller som du har åtkomst till på arbetsytan. Det här åtkomstläget används när loggar används med arbetsytan som omfång, till exempel när du väljer Loggar på Azure Monitor-menyn i Azure Portal.

- Resurskontext: När du kommer åt arbetsytan för en viss resurs, resursgrupp eller prenumeration, till exempel när du väljer Loggar från en resursmeny i Azure Portal, kan du bara visa loggar för resurser i alla tabeller som du har åtkomst till. Frågor i det här läget är begränsade till endast data som är associerade med den resursen. Det här läget aktiverar även detaljerad Azure RBAC. Arbetsytor använder en resurskontextloggmodell där varje loggpost som genereras av en Azure-resurs automatiskt associeras med den här resursen.

Poster är endast tillgängliga i resurskontextfrågor om de är associerade med den relevanta resursen. Om du vill kontrollera den här associationen kör du en fråga och kontrollerar att kolumnen _ResourceId är ifylld.

Det finns kända begränsningar med följande resurser:

- Datorer utanför Azure: Resurskontext stöds endast med Azure Arc för servrar.

- Application Insights: Stöds endast för resurskontext när du använder en arbetsytebaserad Application Insights-resurs.

- Azure Service Fabric

Jämföra åtkomstlägen

I följande tabell sammanfattas åtkomstlägena:

| Problem | Arbetsytans kontext | Resurskontext |

|---|---|---|

| Vem är varje modell avsedd för? | Central administration. Administratörer som behöver konfigurera datainsamling och användare som behöver åtkomst till en mängd olika resurser. Krävs för närvarande även för användare som behöver åtkomst till loggar för resurser utanför Azure. |

Programteam. Administratörer av Azure-resurser som övervakas. Gör att de kan fokusera på sin resurs utan filtrering. |

| Vad kräver en användare för att visa loggar? | Behörigheter till arbetsytan. Se "Arbetsytebehörigheter" i Hantera åtkomst med hjälp av arbetsytebehörigheter. |

Läsåtkomst till resursen. Se "Resursbehörigheter" i Hantera åtkomst med Azure-behörigheter. Behörigheter kan ärvas från resursgruppen eller prenumerationen eller tilldelas direkt till resursen. Behörighet till loggarna för resursen tilldelas automatiskt. Användaren behöver inte åtkomst till arbetsytan. |

| Vad är behörighetsområdet? | Arbetsyta. Användare med åtkomst till arbetsytan kan köra frågor mot alla loggar på arbetsytan från tabeller som de har behörighet till. Se Ange läsåtkomst på tabellnivå. |

Azure-resurs. Användare kan fråga efter specifika resurser, resursgrupper eller prenumerationer som de har åtkomst till på alla arbetsytor, men de kan inte fråga efter loggar för andra resurser. |

| Hur kan en användare komma åt loggar? | På Azure Monitor-menyn väljer du Loggar. Välj Loggar från Log Analytics-arbetsytor. Från Azure Monitor-arbetsböcker. |

Välj Loggar på menyn för Azure-resursen. Användarna kommer att ha åtkomst till data för den resursen. Välj Loggar på Azure Monitor-menyn. Användarna kommer att ha åtkomst till data för alla resurser som de har åtkomst till. Välj Loggar från Log Analytics-arbetsytor om användarna har åtkomst till arbetsytan. Från Azure Monitor-arbetsböcker. |

Åtkomstkontrolläge

Läget för åtkomstkontroll är en inställning på varje arbetsyta som definierar hur behörigheter bestäms för arbetsytan.

Kräv behörigheter för arbetsytan. Det här kontrollläget tillåter inte detaljerad Azure RBAC. För att få åtkomst till arbetsytan måste användaren beviljas behörigheter till arbetsytan eller till specifika tabeller.

Om en användare kommer åt arbetsytan i arbetsytekontextläge har de åtkomst till alla data i alla tabeller som de har beviljats åtkomst till. Om en användare kommer åt arbetsytan i resurskontextläge har de endast åtkomst till data för den resursen i en tabell som de har beviljats åtkomst till.

Den här inställningen är standardinställningen för alla arbetsytor som skapades före mars 2019.

Använd behörigheter för resurs eller arbetsyta. Det här kontrollläget tillåter detaljerad Azure RBAC. Användare kan endast beviljas åtkomst till data som är associerade med resurser som de kan visa genom att tilldela Azure-behörighet

read.När en användare kommer åt arbetsytan i arbetsytekontextläge gäller behörigheter för arbetsytan. När en användare kommer åt arbetsytan i resurskontextläge verifieras endast resursbehörigheter och arbetsytebehörigheter ignoreras. Aktivera Azure RBAC för en användare genom att ta bort dem från arbetsytebehörigheter och tillåta att deras resursbehörigheter identifieras.

Den här inställningen är standardinställningen för alla arbetsytor som skapats efter mars 2019.

Kommentar

Om en användare bara har resursbehörigheter till arbetsytan kan de bara komma åt arbetsytan med hjälp av resurskontextläge förutsatt att arbetsytans åtkomstläge är inställt på Använd behörigheter för resurs eller arbetsyta.

Konfigurera åtkomstkontrollläge för en arbetsyta

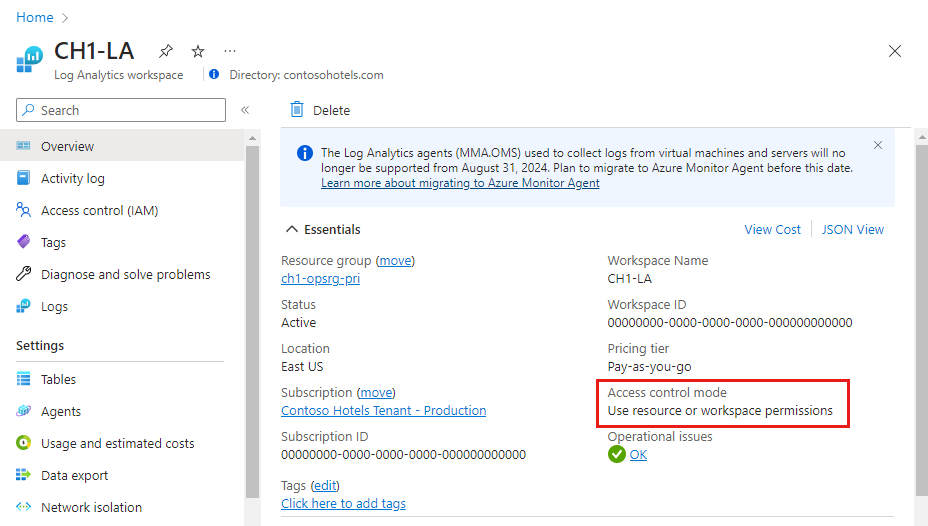

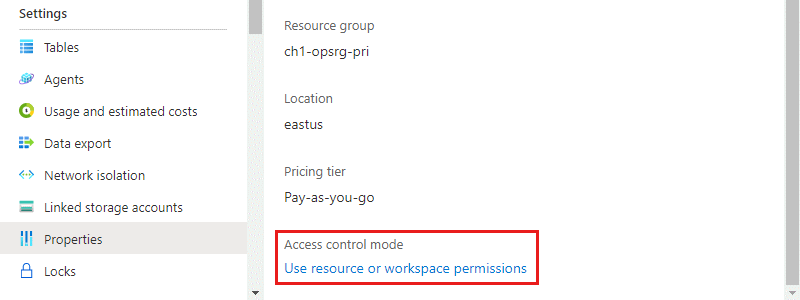

Visa det aktuella läget för åtkomstkontroll för arbetsytan på sidan Översikt för arbetsytan på Log Analytics-arbetsytans meny.

Ändra den här inställningen på sidan Egenskaper för arbetsytan. Om du inte har behörighet att konfigurera arbetsytan inaktiveras inställningen.

Azure RBAC

Åtkomst till en arbetsyta hanteras med hjälp av Azure RBAC. Om du vill bevilja åtkomst till Log Analytics-arbetsytan med hjälp av Azure-behörigheter följer du stegen i Tilldela Azure-roller för att hantera åtkomst till dina Azure-prenumerationsresurser.

Behörigheter för arbetsyta

Varje arbetsyta kan ha flera konton associerade med den. Varje konto kan ha åtkomst till flera arbetsytor. I följande tabell visas Azure-behörigheter för olika arbetsyteåtgärder:

| Åtgärd | Azure-behörigheter krävs | Kommentar |

|---|---|---|

| Ändra prisnivån. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Skapa en arbetsyta i Azure Portal. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Visa grundläggande egenskaper för arbetsytan och ange arbetsytefönstret i portalen. | Microsoft.OperationalInsights/workspaces/read |

|

| Fråga efter loggar med hjälp av valfritt gränssnitt. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Få åtkomst till alla loggtyper med hjälp av frågor. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Komma åt en specifik loggtabell – äldre metod | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Läs arbetsytenycklarna för att tillåta att loggar skickas till den här arbetsytan. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Skapa eller uppdatera en sammanfattningsregel | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Lägg till och ta bort övervakningslösningar. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/* Microsoft.OperationsManagement/* Microsoft.Automation/* Microsoft.Resources/deployments/*/writeBehörigheterna måste beviljas på resursgrupp- eller prenumerationsnivå. |

|

| Visa data i panelerna Säkerhetskopiering och Site Recovery-lösning . | Administratör/medadministratör Åtkomst till resurser som distribueras med hjälp av den klassiska distributionsmodellen. |

|

| Kör ett sökjobb. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/searchJobs/write |

|

| Återställa data från långsiktig kvarhållning. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/restoreLogs/write |

Inbyggda roller

Tilldela användare till dessa roller för att ge dem åtkomst i olika omfång:

- Prenumeration: Åtkomst till alla arbetsytor i prenumerationen

- Resursgrupp: Åtkomst till alla arbetsytor i resursgruppen

- Resurs: Åtkomst till endast den angivna arbetsytan

Skapa tilldelningar på resursnivå (arbetsyta) för att säkerställa korrekt åtkomstkontroll. Använd anpassade roller för att skapa roller med specifik behörighet.

Kommentar

Om du vill lägga till och ta bort användare till en användarroll måste du ha Microsoft.Authorization/*/Delete och Microsoft.Authorization/*/Write behörighet.

Log Analytics Reader

Medlemmar i Log Analytics-läsarrollen kan visa alla inställningar för övervakning av data och övervakning, inklusive konfigurationen av Azure-diagnostik på alla Azure-resurser.

Medlemmar av Log Analytics Reader-rollen kan:

- Visa och sök efter alla övervakningsdata.

- Visa övervakningsinställningar, även konfiguration av Azure Diagnostics för alla Azure-resurser.

Rollen Log Analytics-läsare innehåller följande Azure-åtgärder:

| Typ | Behörighet | beskrivning |

|---|---|---|

| Åtgärd | */read |

Möjlighet att visa alla Azure-resurser och resurskonfiguration. Detta omfattar visning av: – Status för tillägg för virtuell dator. – Konfiguration av Azure-diagnostik för resurser. – Alla egenskaper och inställningar för alla resurser. För arbetsytor tillåter fullständig obegränsad behörighet att läsa arbetsyteinställningarna och fråga efter data. Se fler detaljerade alternativ i föregående lista. |

| Åtgärd | Microsoft.Support/* |

Möjlighet att öppna supportärenden. |

| Ingen åtgärd | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Förhindrar läsning av arbetsytenyckeln som krävs för att använda API:et för datainsamling och för att installera agenter. Detta hindrar användaren från att lägga till nya resurser på arbetsytan. |

Log Analytics Contributor

Medlemmar av Log Analytics Contributor-rollen kan:

- Läs alla övervakningsdata som beviljats av rollen Log Analytics-läsare.

- Redigera övervakningsinställningar för Azure-resurser, inklusive:

- Lägga till VM-tillägget till virtuella datorer.

- Konfigurera Azure-diagnostik på alla Azure-resurser.

- Skapa och konfigurera Automation-konton. Behörigheten måste beviljas på resursgrupps- eller prenumerationsnivå.

- Lägg till och ta bort hanteringslösningar. Behörigheten måste beviljas på resursgrupps- eller prenumerationsnivå.

- Läsa lagringskontonycklar.

- Konfigurera insamlingen av loggar från Azure Storage.

- Konfigurera regler för dataexport.

- Kör ett sökjobb.

- Återställa data från långsiktig kvarhållning.

Varning

Du kan använda behörigheten för att lägga till ett tillägg för virtuella datorer till en virtuell dator för att få fullständig kontroll över en virtuell dator.

Rollen Log Analytics-deltagare innehåller följande Azure-åtgärder:

| Behörighet | beskrivning |

|---|---|

*/read |

Möjlighet att visa alla Azure-resurser och resurskonfiguration. Detta omfattar visning av: – Status för tillägg för virtuell dator. – Konfiguration av Azure-diagnostik för resurser. – Alla egenskaper och inställningar för alla resurser. För arbetsytor tillåter fullständig obegränsad behörighet att läsa arbetsyteinställningarna och fråga efter data. Se fler detaljerade alternativ i föregående lista. |

Microsoft.Automation/automationAccounts/* |

Möjlighet att skapa och konfigurera Azure Automation-konton, inklusive att lägga till och redigera runbooks. |

Microsoft.ClassicCompute/virtualMachines/extensions/* Microsoft.Compute/virtualMachines/extensions/* |

Lägg till, uppdatera och ta bort tillägg för virtuella datorer, inklusive Tillägget Microsoft Monitoring Agent och OMS-agenten för Linux-tillägget. |

Microsoft.ClassicStorage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/listKeys/action |

Visa lagringskontonyckeln. Krävs för att konfigurera Log Analytics för att läsa loggar från Azure Storage-konton. |

Microsoft.Insights/alertRules/* |

Lägg till, uppdatera och ta bort aviseringsregler. |

Microsoft.Insights/diagnosticSettings/* |

Lägg till, uppdatera och ta bort diagnostikinställningar för Azure-resurser. |

Microsoft.OperationalInsights/* |

Lägg till, uppdatera och ta bort konfigurationen för Log Analytics-arbetsytor. Om du vill redigera avancerade inställningar för arbetsytan behöver Microsoft.OperationalInsights/workspaces/writeanvändaren . |

Microsoft.OperationsManagement/* |

Lägg till och ta bort hanteringslösningar. |

Microsoft.Resources/deployments/* |

Skapa och ta bort distributioner. Krävs för att lägga till och ta bort lösningar, arbetsytor och automationskonton. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Skapa och ta bort distributioner. Krävs för att lägga till och ta bort lösningar, arbetsytor och automationskonton. |

Resursbehörigheter

Om du vill läsa data från eller skicka data till en arbetsyta i resurskontexten behöver du följande behörigheter för resursen:

| Behörighet | beskrivning |

|---|---|

Microsoft.Insights/logs/*/read |

Möjlighet att visa alla loggdata för resursen |

Microsoft.Insights/logs/<tableName>/readExempel: Microsoft.Insights/logs/Heartbeat/read |

Möjlighet att visa en specifik tabell för den här resursen – äldre metod |

Microsoft.Insights/diagnosticSettings/write |

Möjlighet att konfigurera diagnostikinställning för att tillåta konfiguration av loggar för den här resursen |

Behörigheten /read beviljas vanligtvis från en roll som innehåller */read eller * behörigheter, till exempel de inbyggda rollerna Läsare och Deltagare . Anpassade roller som innehåller specifika åtgärder eller dedikerade inbyggda roller kanske inte innehåller den här behörigheten.

Exempel på anpassad roll

Förutom att använda de inbyggda rollerna för en Log Analytics-arbetsyta kan du skapa anpassade roller för att tilldela mer detaljerade behörigheter. Här är några vanliga exempel.

Exempel 1: Ge en användare behörighet att läsa loggdata från sina resurser.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Bevilja användare

*/readellerMicrosoft.Insights/logs/*/readbehörigheter till sina resurser. Om de redan har tilldelats rollen Log Analytics-läsare på arbetsytan räcker det.

Exempel 2: Ge en användare behörighet att läsa loggdata från sina resurser och köra ett sökjobb.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Bevilja användare

*/readellerMicrosoft.Insights/logs/*/readbehörigheter till sina resurser. Om de redan har tilldelats rollen Log Analytics-läsare på arbetsytan räcker det. - Ge användarna följande behörigheter på arbetsytan:

Microsoft.OperationalInsights/workspaces/tables/write: Krävs för att kunna skapa sökresultattabellen (_SRCH).Microsoft.OperationalInsights/workspaces/searchJobs/write: Krävs för att tillåta körning av sökjobbet.

Exempel 3: Ge en användare behörighet att läsa loggdata från sina resurser och konfigurera sina resurser för att skicka loggar till Log Analytics-arbetsytan.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Ge användarna följande behörigheter på arbetsytan:

Microsoft.OperationalInsights/workspaces/readochMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Med dessa behörigheter kan användarna inte utföra frågor på arbetsytenivå. De kan bara räkna upp arbetsytan och använda den som mål för diagnostikinställningar eller agentkonfiguration. - Ge användarna följande behörigheter till sina resurser:

Microsoft.Insights/logs/*/readochMicrosoft.Insights/diagnosticSettings/write. Om de redan har tilldelats rollen Log Analytics-deltagare , tilldelat rollen Läsare eller beviljats*/readbehörighet för den här resursen räcker det.

Exempel 4: Ge en användare behörighet att läsa loggdata från sina resurser, men inte att skicka loggar till Log Analytics-arbetsytan eller läsa säkerhetshändelser.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Ge användarna följande behörigheter till sina resurser:

Microsoft.Insights/logs/*/read. - Lägg till följande nonAction för att blockera användare från att läsa typen SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. NonAction ska ha samma anpassade roll som den åtgärd som ger läsbehörighet (Microsoft.Insights/logs/*/read). Om användaren ärver läsåtgärden från en annan roll som har tilldelats den här resursen eller till prenumerationen eller resursgruppen kan de läsa alla loggtyper. Det här scenariot gäller även om de ärver*/readdet som finns, till exempel med rollen Läsare eller Deltagare.

Exempel 5: Ge en användare behörighet att läsa loggdata från sina resurser och alla Microsoft Entra-inloggningar och läsa loggdata för uppdateringshanteringslösningar på Log Analytics-arbetsytan.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Ge användarna följande behörigheter på arbetsytan:

Microsoft.OperationalInsights/workspaces/read: Krävs för att användaren ska kunna räkna upp arbetsytan och öppna arbetsytans fönster i Azure PortalMicrosoft.OperationalInsights/workspaces/query/read: Krävs för varje användare som kan köra frågorMicrosoft.OperationalInsights/workspaces/query/SigninLogs/read: För att kunna läsa Inloggningsloggar för Microsoft EntraMicrosoft.OperationalInsights/workspaces/query/Update/read: För att kunna läsa uppdateringshanteringslösningsloggarMicrosoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: För att kunna läsa uppdateringshanteringslösningsloggarMicrosoft.OperationalInsights/workspaces/query/UpdateSummary/read: För att kunna läsa loggar för uppdateringshanteringMicrosoft.OperationalInsights/workspaces/query/Heartbeat/read: Krävs för att kunna använda lösningar för uppdateringshanteringMicrosoft.OperationalInsights/workspaces/query/ComputerGroup/read: Krävs för att kunna använda lösningar för uppdateringshantering

- Ge användarna följande behörigheter till sina resurser:

*/read, tilldelad rollen Läsare ellerMicrosoft.Insights/logs/*/read

Exempel 6: Begränsa en användare från att återställa data från långsiktig kvarhållning.

- Konfigurera arbetsytans åtkomstkontrollläge så att arbetsytan eller resursbehörigheter används.

- Tilldela användaren rollen Log Analytics-deltagare .

- Lägg till följande nonAction för att blockera användare från att återställa data från långsiktig kvarhållning:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Ange läsåtkomst på tabellnivå

Se Hantera läsåtkomst på tabellnivå.

Nästa steg

- Se Översikt över Log Analytics-agenten för att samla in data från datorer i ditt datacenter eller någon annan molnmiljö.

- Se Samla in data om virtuella Azure-datorer för att konfigurera datainsamling från virtuella Azure-datorer.