Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

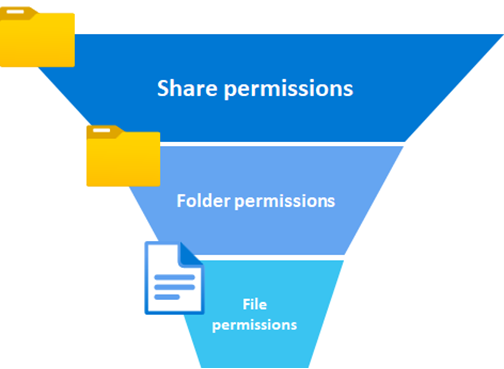

Azure NetApp Files tillhandahåller flera sätt att skydda dina nätverksanslutna lagringsdata (NAS). En aspekt av den säkerheten är behörigheter. I NAS kan behörigheter delas in i två kategorier:

- Dela åtkomstbehörigheter begränsa vem som kan montera en NAS-volym. NFS-kontroller delar åtkomstbehörigheter via IP-adress eller värdnamn. SMB styr detta via användar- och gruppåtkomstkontrollistor (ACL: er).

- Behörigheter för filåtkomst begränsar vad användare och grupper kan göra när en NAS-volym har monterats. Behörigheter för filåtkomst tillämpas på enskilda filer och mappar.

Azure NetApp Files-behörigheter förlitar sig på NAS-standarder, vilket förenklar processen med säkerhets-NAS-volymer för administratörer och slutanvändare med välbekanta metoder.

Kommentar

Om motstridiga behörigheter visas på resursen och filerna tillämpas den mest restriktiva behörigheten. Om en användare till exempel har skrivskyddad åtkomst på resursnivå och fullständig kontroll på filnivå får användaren läsåtkomst på alla nivåer.

Dela åtkomstbehörigheter

Den första startpunkten som ska skyddas i en NAS-miljö är åtkomst till själva resursen. I de flesta fall bör åtkomst begränsas till endast de användare och grupper som behöver åtkomst till resursen. Med behörigheter för delningsåtkomst kan du låsa vem som till och med kan montera resursen från början.

Eftersom de mest restriktiva behörigheterna åsidosätter andra behörigheter, och en resurs är den viktigaste startpunkten för volymen (med minst åtkomstkontroller), bör resursbehörigheter följa en trattlogik, där resursen ger mer åtkomst än de underliggande filerna och mapparna. Trattlogikerna utför mer detaljerade, restriktiva kontroller.

NFS-exportprinciper

Volymer i Azure NetApp Files delas ut till NFS-klienter genom att exportera en sökväg som är tillgänglig för en klient eller en uppsättning klienter. Både NFSv3 och NFSv4.x använder samma metod för att begränsa åtkomsten till en NFS-resurs i Azure NetApp Files: exportprinciper.

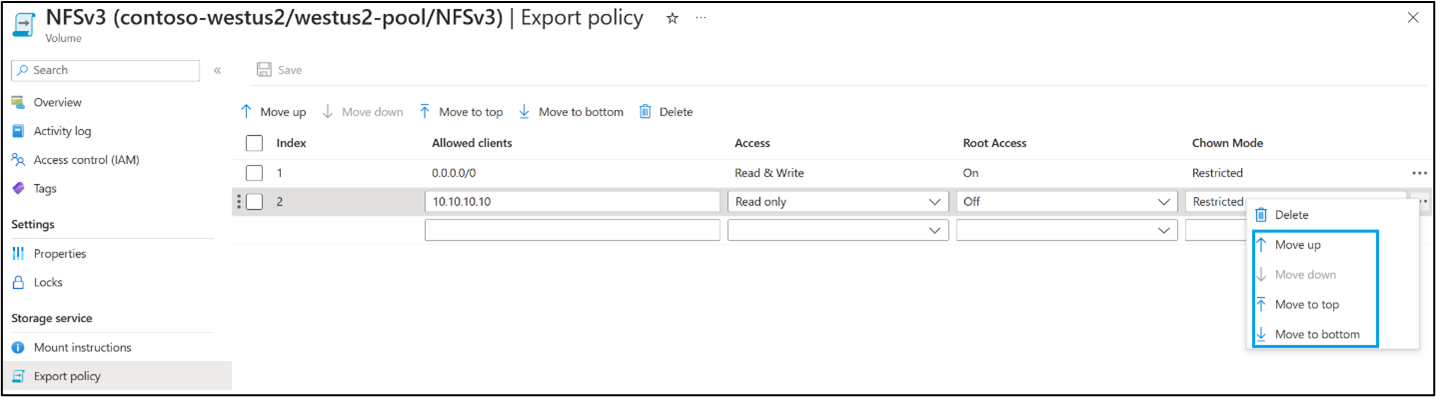

En exportprincip är en container för en uppsättning åtkomstregler som visas i ordning efter önskad åtkomst. Dessa regler styr åtkomsten till NFS-resurser med hjälp av klientens IP-adresser eller undernät. Om en klient inte visas i en exportprincipregel – antingen tillåter eller uttryckligen nekar åtkomst – kan inte klienten montera NFS-exporten. Eftersom reglerna läss i sekventiell ordning, om en mer restriktiv principregel tillämpas på en klient (till exempel via ett undernät), läss och tillämpas den först. Efterföljande principregler som tillåter mer åtkomst ignoreras. Det här diagrammet visar en klient som har en IP-adress på 10.10.10.10 som får skrivskyddad åtkomst till en volym eftersom undernätet 0.0.0.0/0 (varje klient i varje undernät) är skrivskyddat och visas först i principen.

Exportera principregelalternativ som är tillgängliga i Azure NetApp Files

När du skapar en Azure NetApp Files-volym finns det flera alternativ som kan konfigureras för kontroll av åtkomst till NFS-volymer.

- Index: anger i vilken ordning en exportprincipregel utvärderas. Om en klient omfattas av flera regler i principen ignoreras den första tillämpliga regeln för klienten och efterföljande regler ignoreras.

- Tillåtna klienter: anger vilka klienter en regel gäller för. Det här värdet kan vara en klient-IP-adress, en kommaavgränsad lista över IP-adresser eller ett undernät med flera klienter. Värden för värdnamn och netgroup stöds inte i Azure NetApp Files.

- Åtkomst: anger vilken åtkomstnivå som tillåts för icke-rotanvändare. För NFS-volymer utan Kerberos aktiverat är alternativen: Skrivskyddad, Skrivskyddad eller Ingen åtkomst. För volymer med Kerberos aktiverat är alternativen: Kerberos 5, Kerberos 5i eller Kerberos 5p.

- Rotåtkomst: anger hur rotanvändaren behandlas i NFS-exporter för en viss klient. Om värdet är "På" är roten rot. Om den är inställd på "Av" krossas roten till det anonyma användar-ID:t 65534.

- chown-läge: styr vad användare kan köra kommandon för ändringsägarskap på exporten (chown). Om inställningen är "Begränsad" kan endast rotanvändaren köra chown. Om inställningen är "Obegränsad" kan alla användare med rätt fil-/mappbehörighet köra chown-kommandon.

Standardprincipregel i Azure NetApp Files

När du skapar en ny volym skapas en standardprincipregel. Standardprincipen förhindrar ett scenario där en volym skapas utan principregler, vilket skulle begränsa åtkomsten för alla klienter som försöker få åtkomst till exporten. Utan regler finns det ingen åtkomst till volymen.

Standardregeln har följande värden:

- Index = 1

- Tillåtna klienter = 0.0.0.0/0 (alla klienter har åtkomst)

- Access = Läsa och skriva

- Rotåtkomst = På

- Chown-läge = Begränsad

Dessa värden kan ändras när volymen skapas eller när volymen har skapats.

Exportera principregler med NFS Kerberos aktiverat i Azure NetApp Files

NFS Kerberos kan endast aktiveras på volymer med NFSv4.1 i Azure NetApp Files. Kerberos ger extra säkerhet genom att erbjuda olika krypteringslägen för NFS-monteringar, beroende på vilken Kerberos-typ som används.

När Kerberos är aktiverat ändras värdena för exportprincipreglerna för att tillåta specifikation av vilket Kerberos-läge som ska tillåtas. Flera Kerberos-säkerhetslägen kan aktiveras i samma regel om du behöver åtkomst till fler än en.

Dessa säkerhetslägen omfattar:

- Kerberos 5: Endast den första autentiseringen krypteras.

- Kerberos 5i: Användarautentisering plus integritetskontroll.

- Kerberos 5p: Användarautentisering, integritetskontroll och sekretess. Alla paket krypteras.

Endast Kerberos-aktiverade klienter kan komma åt volymer med exportregler som anger Kerberos. ingen AUTH_SYS åtkomst tillåts när Kerberos är aktiverat.

Rot squashing

Det finns vissa scenarier där du vill begränsa rotåtkomsten till en Azure NetApp Files-volym. Eftersom roten har ohämmad åtkomst till något i en NFS-volym – även om den uttryckligen nekar åtkomst till rot med hjälp av lägesbitar eller ACL:er – är det enda sättet att begränsa rotåtkomsten att tala om för NFS-servern att roten från en specifik klient inte längre är rot.

I exportprincipregler väljer du "Rotåtkomst: av" för att krossa roten till ett icke-rotbaserat, anonymt användar-ID på 65534. Det innebär att roten på de angivna klienterna nu är användar-ID 65534 (vanligtvis nfsnobody på NFS-klienter) och har åtkomst till filer och mappar baserat på ACL:er/lägesbitar som angetts för användaren. För lägesbitar omfattas åtkomstbehörigheterna vanligtvis av åtkomsträttigheterna "Alla". Dessutom skapar filer som skrivs som "rot" från klienter som påverkas av rot squashregler filer och mappar som nfsnobody:65534 användare. Om du kräver att roten är rot anger du "Rotåtkomst" till "På".

Mer information om hur du hanterar exportprinciper finns i Konfigurera exportprinciper för NFS- eller volymer med dubbla protokoll.

Exportera principregelordning

Ordningen på exportprincipregler avgör hur de tillämpas. Den första regeln i listan som gäller för en NFS-klient är regeln som används för klienten. När du använder CIDR-intervall/undernät för exportprincipregler kan en NFS-klient i det intervallet få oönskad åtkomst på grund av det intervall där den ingår.

Ta följande som exempel:

- Den första regeln i indexet innehåller alla klienter i alla undernät som standardprincipregel med 0.0.0.0/0 som posten Tillåtna klienter . Den regeln tillåter läs- och skrivåtkomst till alla klienter för den Azure NetApp Files NFSv3-volymen.

- Den andra regeln i indexet visar uttryckligen NFS-klienten 10.10.10.10 och är konfigurerad för att begränsa åtkomsten till "Skrivskyddad", utan rotåtkomst (roten är krossad).

Som det ser ut nu får klienten 10.10.10.10 åtkomst på grund av den första regeln i listan. Nästa regel utvärderas aldrig för åtkomstbegränsningar, vilket innebär att 10.10.10.10 får läs- och skrivåtkomst trots att "Skrivskyddad" är önskvärd. Roten är också rot, snarare än att krossas.

För att åtgärda detta och ange åtkomst till önskad nivå kan reglerna ordnas om så att den önskade regeln för klientåtkomst placeras ovanför eventuella undernät/CIDR-regler. Du kan ändra ordning på exportprincipreglerna i Azure Portal genom att dra reglerna eller använda kommandona Flytta på ... menyn på raden för varje exportprincipregel.

Kommentar

Du kan bara använda Azure NetApp Files CLI eller REST API för att lägga till eller ta bort exportprincipregler.

SMB-resurser

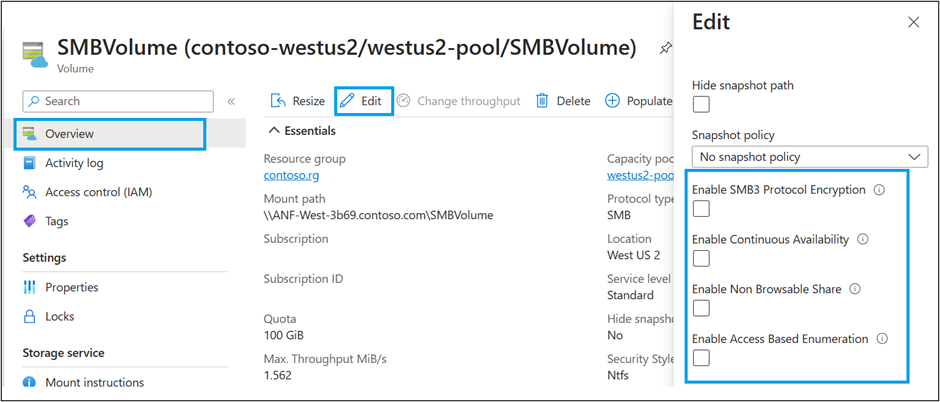

SMB-resurser gör det möjligt för slutanvändare att komma åt SMB- eller dubbla protokollvolymer i Azure NetApp Files. Åtkomstkontroller för SMB-resurser är begränsade i Azure NetApp Files-kontrollplanet till endast SMB-säkerhetsalternativ som åtkomstbaserad uppräkning och icke-inläsbara delningsfunktioner. De här säkerhetsalternativen konfigureras när volymen skapas med funktionen Redigera volym .

Behörighets-ACL:er på resursnivå hanteras via en Windows MMC-konsol i stället för via Azure NetApp Files.

Säkerhetsrelaterade resursegenskaper

Azure NetApp Files erbjuder flera resursegenskaper för att förbättra säkerheten för administratörer.

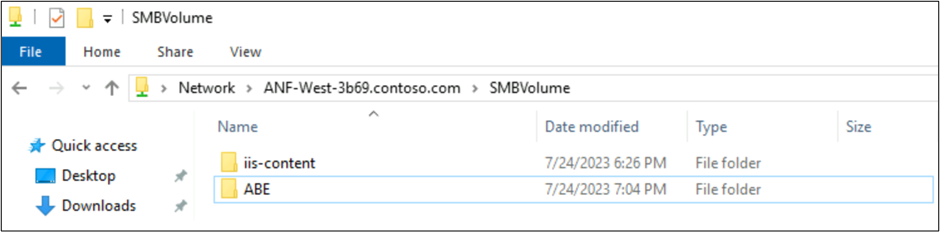

Åtkomstbaserad uppräkning

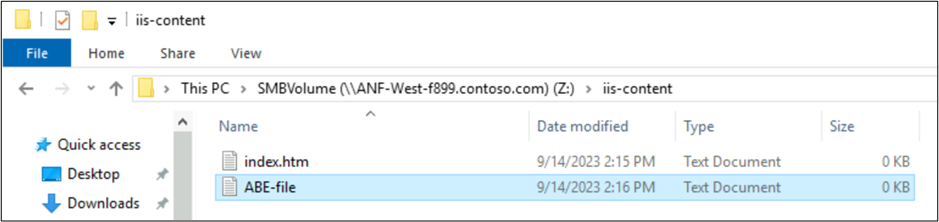

Åtkomstbaserad uppräkning är en Azure NetApp Files SMB-volymfunktion som begränsar uppräkning av filer och mappar (dvs. listning av innehållet) i SMB endast för användare med tillåten åtkomst på resursen. Om en användare till exempel inte har åtkomst till att läsa en fil eller mapp i en resurs med åtkomstbaserad uppräkning aktiverad visas inte filen eller mappen i kataloglistor. I följande exempel har en användare (smbuser) inte åtkomst till att läsa en mapp med namnet "ABE" i en Azure NetApp Files SMB-volym. Har bara contosoadmin åtkomst.

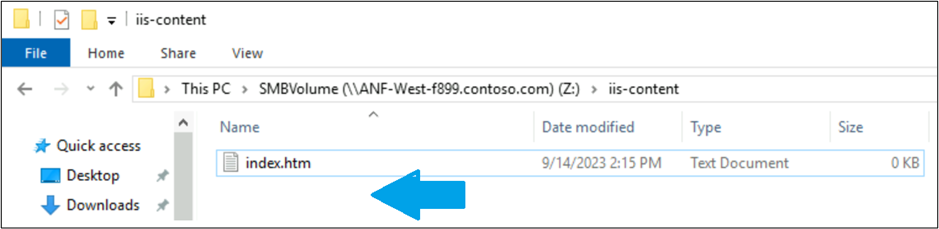

I exemplet nedan inaktiveras åtkomstbaserad uppräkning, så användaren har åtkomst till ABE katalogen SMBVolume.

I nästa exempel är åtkomstbaserad uppräkning aktiverad, så ABE katalogen SMBVolume för visas inte för användaren.

Behörigheterna utökas även till enskilda filer. I exemplet nedan inaktiveras åtkomstbaserad uppräkning och ABE-file visas för användaren.

Med åtkomstbaserad uppräkning aktiverad ABE-file visas inte för användaren.

Icke-brynbara resurser

Funktionen icke-inläsbara resurser i Azure NetApp Files begränsar klienter från att söka efter en SMB-resurs genom att dölja resursen från vyn i Utforskaren eller när de listar resurser i "net view". Endast slutanvändare som känner till de absoluta sökvägarna till resursen kan hitta resursen.

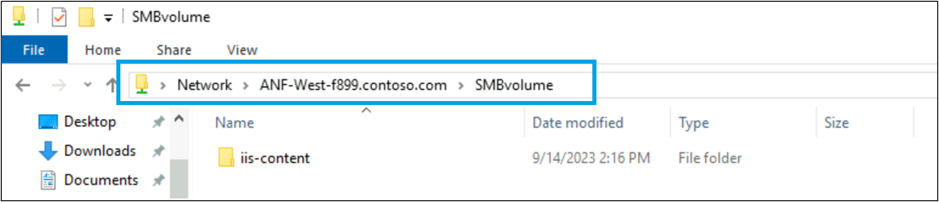

I följande bild är egenskapen för icke-surfbar resurs inte aktiverad för SMBVolume, så volymen visas i listan över filservern (med hjälp av \\servername).

Med icke-browsbara delningar aktiverade på SMBVolume i Azure NetApp Files, utesluter samma vy av filservern SMBVolume.

I nästa bild har andelen SMBVolume icke-bläddringsbara andelar aktiverade i Azure NetApp Files. När det är aktiverat är det här vyn för den översta nivån på filservern.

Även om volymen i listan inte kan ses förblir den tillgänglig om användaren känner till filsökvägen.

SMB3-kryptering

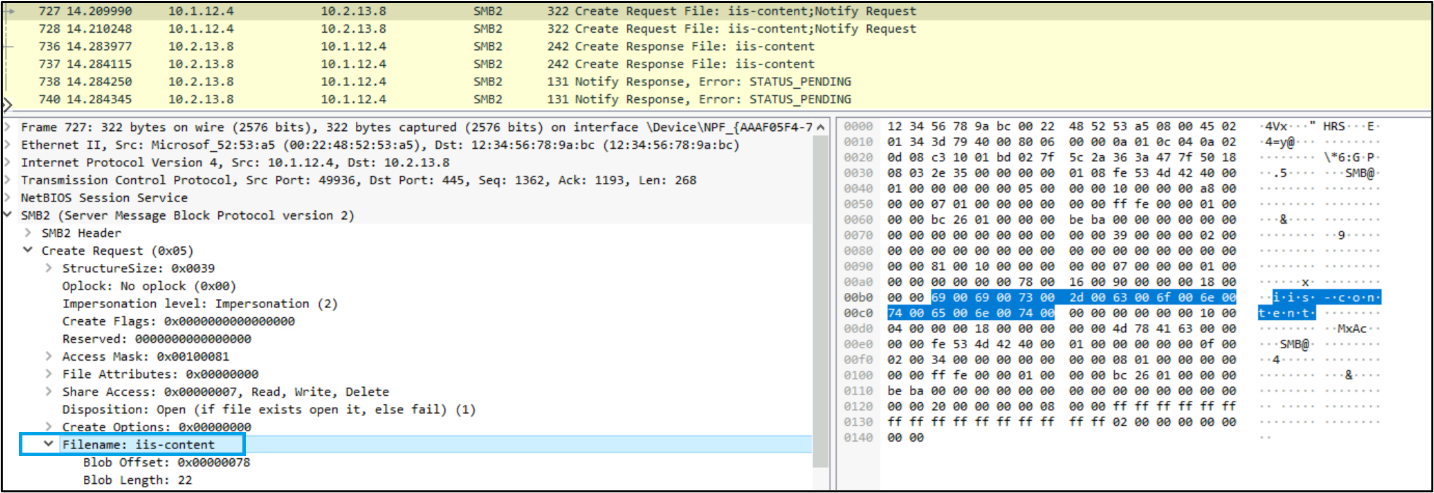

SMB3-kryptering är en Azure NetApp Files SMB-volymfunktion som framtvingar kryptering över kabeln för SMB-klienter för större säkerhet i NAS-miljöer. Följande bild visar en skärmdump av nätverkstrafik när SMB-kryptering är inaktiverad. Känslig information, till exempel filnamn och filhandtag, är synlig.

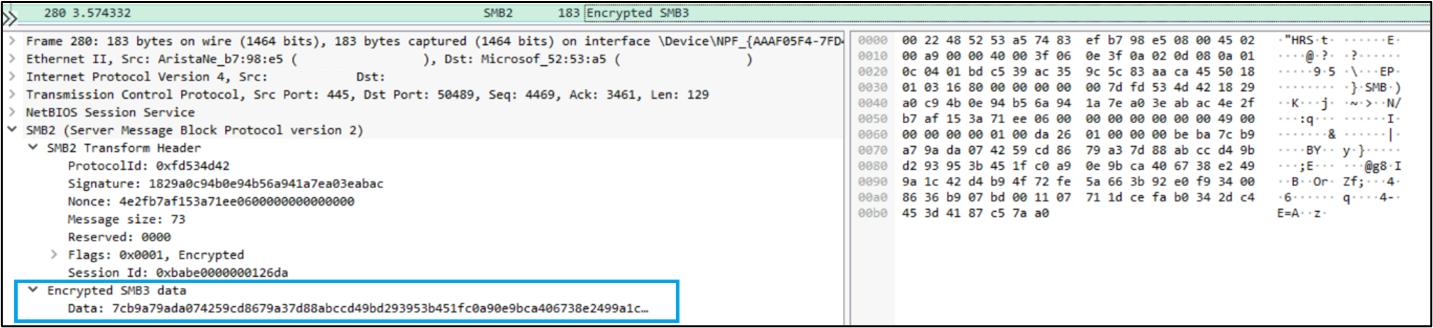

När SMB-kryptering är aktiverat markeras paketen som krypterade och ingen känslig information kan visas. I stället visas den som "Krypterade SMB3-data".

SMB-resurs-ACL:er

SMB-resurser kan styra åtkomsten till vem som kan montera och komma åt en resurs, samt styra åtkomstnivåer för användare och grupper i en Active Directory-domän. Den första nivån av behörigheter som utvärderas är dela åtkomstkontrollistor (ACL: er).

SMB-resursbehörigheter är mer grundläggande än filbehörigheter: de tillämpar bara läs-, ändrings- eller fullständig kontroll. Resursbehörigheter kan åsidosättas av filbehörigheter och filbehörigheter kan åsidosättas av resursbehörigheter. den mest restriktiva behörigheten är den som följer. Om gruppen "Alla" till exempel får fullständig kontroll över resursen (standardbeteendet) och specifika användare har skrivskyddad åtkomst till en mapp via en ACL på filnivå tillämpas läsåtkomst på dessa användare. Alla andra användare som inte uttryckligen anges i ACL:en har fullständig kontroll

Om resursbehörigheten däremot är inställd på "Läs" för en viss användare, men behörigheten på filnivå är inställd på fullständig kontroll för användaren, tillämpas "Läs"-åtkomst.

I NAS-miljöer med dubbla protokoll gäller SMB-resurs-ACL:er endast för SMB-användare. NFS-klienter använder exportprinciper och regler för delningsåtkomstregler. Därför rekommenderas kontroll av behörigheter på fil- och mappnivå framför ACL:er på resursnivå, särskilt för NAS-volymer med dubbla protokoll.

Information om hur du konfigurerar ACL:er finns i Hantera SMB-resurs-ACL:er i Azure NetApp Files.