Förbättrad baslinje för hantering i Azure

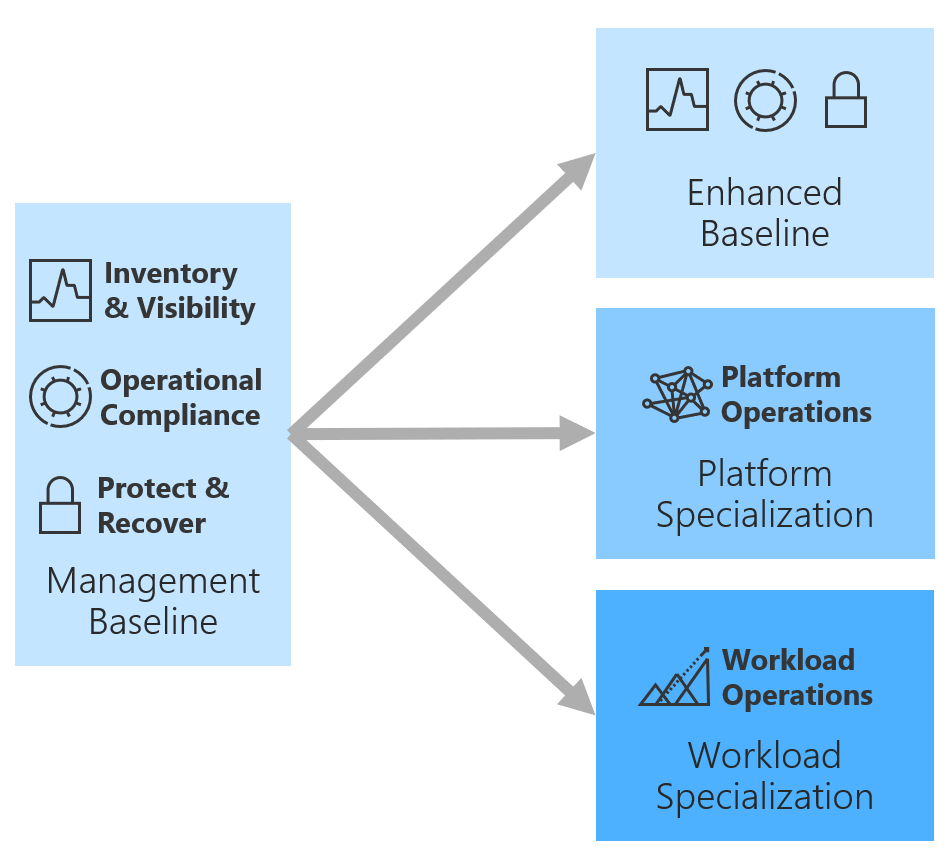

De tre första molnhanteringsdisciplinerna beskriver en baslinje för hantering. I de tidigare artiklarna i den här guiden beskrevs en MVP (minsta fungerande produkt) för molnhanteringstjänster, kallad en hanteringsbaslinje. I den här artikeln beskrivs ett par förbättringar i baslinjen.

Syftet med en baslinje för hantering är att skapa ett enhetligt erbjudande som tillhandahåller en minsta åtagandenivå för företaget för alla arbetsbelastningar som stöds. Med den här baslinjen med upprepningsbara hanteringserbjudanden kan teamet leverera optimerad drifthantering med minimal avvikelse.

Ditt företag kan dock behöva en högre åtagandenivå än standardnivån. Följande bild och lista visar tre sätt att gå bortom baslinjen för hantering.

- Förbättrad baslinje för hantering:

- Lägg till förbättringar i baslinjen för hantering när majoriteten av arbetsbelastningarna i portföljen har ett delat krav.

- Förbättrade företagsåtaganden med ytterligare molnbaserade driftsverktyg och processer.

- Förbättringar i baslinjen bör inte påverka arkitekturen för specifika arbetsbelastningar.

- Arbetsbelastningsåtgärder:

- Största investeringen per arbetsbelastning.

- Högsta återhämtningsgrad.

- Föreslås för ungefär 20 procent av de arbetsbelastningar som driver affärsvärde.

- Är vanligtvis reserverad för högkritiska eller verksamhetskritiska arbetsbelastningar.

- Plattformsdrift:

- Verksamhetsinvesteringar sprids över många arbetsbelastningar.

- Återhämtningsförbättringar påverkar alla arbetsbelastningar som använder den definierade plattformen.

- Rekommenderas för cirka 20 procent av plattformarna som är mest kritiska.

- Är vanligtvis reserverad för medelkritiska till högkritiska arbetsbelastningar.

För både arbetsbelastnings- och plattformsåtgärder krävs ändringar i design- och arkitekturprinciper. Dessa ändringar kan ta tid och kan leda till ökade driftskostnader. Om du vill minska antalet arbetsbelastningar som kräver sådana investeringar kan en förbättrad baslinje för hantering tillhandahålla en tillräcklig förbättring av åtagandet.

I följande tabell beskrivs några processer, verktyg och potentiella effekter som är vanliga i kundernas förbättrade hanteringsbaslinjer:

| Disciplin | Process | Verktyg | Potentiell påverkan | Läs mer |

|---|---|---|---|---|

| Inventering och synlighet | Tjänständringsspårning | Azure Resource Graph | Bättre insyn i förändringar i Azure-tjänster kan hjälpa dig att snabbare identifiera och åtgärda negativ påverkan. | Översikt över Azure Resource Graph |

| Inventering och synlighet | Visualisera data | Azure Sentinel | Omedelbar visualisering och analys av data | Visualisera insamlade data i Sentinel |

| Inventering och synlighet | ITSM-integrering (IT Service Management) | IT Service Management Connector | Automatisk ITSM-anslutning skapar medvetenhet tidigare. | Anslutningsprogram för hantering av IT-tjänster (ITSM) |

| Driftsmässig efterlevnad | Automatisering av åtgärder | Azure Automation | Automatisera driftsmässig efterlevnad för att vidta snabbare och mer korrekta åtgärder vid ändringar. | Se följande avsnitt |

| Driftsmässig efterlevnad | Noll förtroende | Azure Sentinel | Nolltillit arbetsbok använder hela bredden av Microsofts säkerhetserbjudanden | Arbetsbok med noll förtroende för Sentinel |

| Driftsmässig efterlevnad | Prestandaautomatisering | Azure Automation | Automatisera driftsmässig efterlevnad med prestandaförväntningar för att lösa vanliga problem med skalning eller storleksändring av resurser. | Se följande avsnitt |

| Driftsmässig efterlevnad | Åtgärder i flera moln | Azure Automation Hybrid Runbook Worker | Automatisera driften över flera moln. | Översikt över Hybrid Runbook Worker |

| Driftsmässig efterlevnad | Gästautomatisering | Önskad tillståndskonfiguration (DSC) | Kodbaserad konfiguration av gästoperativsystem för att minska fel- och konfigurationsavvikelser. | DSC-översikt |

| Skydda och återställa | Överträdelseanmälan | Microsoft Defender for Cloud | Utöka skyddet för att inkludera återställningsutlösare för säkerhetsöverträdelser. | Se följande avsnitt |

| Skydda och återställa | Hotjakt | Azure Sentinel | Inbyggda jaktfrågor som hjälper dig att identifiera och skydda mot skadlig aktivitet | Sentinel-hotjakt |

Azure Automation

Azure Automation har ett centraliserat system för hantering av automatiserade kontroller. I Azure Automation kan du köra enkla reparations-, skalnings- och optimeringsprocesser som svar på miljörelaterade mått. De här processerna minskar kostnaden jämfört med manuell bearbetning av incidenter.

Det viktigaste är att automatiserad reparation kan levereras nästan i realtid, vilket minskar avbrotten i verksamhetsprocesserna avsevärt. En studie av de vanligaste verksamhetsavbrotten identifierar aktiviteter i din miljö som kan automatiseras.

Runbooks

Den grundläggande kodenheten för att leverera automatiserad reparation är en runbook. Runbook-flöden innehåller instruktioner för att åtgärda eller återställa från en incident.

Så här skapar eller hanterar du runbook-flöden:

- Gå till Azure Automation.

- Välj Automation-konton och välj ett av kontona i listan.

- Gå till Processautomatisering.

- Med de alternativ som visas kan du skapa eller hantera runbooks, scheman och andra automatiska reparationsfunktioner.

Microsoft Defender for Cloud

Microsoft Defender för molnet spelar också en viktig roll i din strategi för skydd och återställning. Där kan du övervaka säkerheten för dina datorer, nätverk, lagringsutrymmen, datatjänster och appar.

Microsoft Defender för molnet ger avancerad hotidentifiering genom att använda maskininlärning och beteendeanalys för att identifiera aktiva hot mot dina Azure-resurser. Dessutom får du ett skydd som blockerar skadlig kod och annan oönskad kod, och minskar den yta som är exponerad för brute force-attacker och andra nätverksattacker.

När Microsoft Defender för molnet identifierar ett hot utlöser det en säkerhetsavisering med steg som du behöver för att svara på en attack. Den innehåller också en rapport med information om det identifierade hotet.

Microsoft Defender för molnet erbjuds på två nivåer: Kostnadsfri och Standard. Funktioner såsom säkerhetsrekommendationer är tillgängliga utan kostnad på den kostnadsfria nivån. På Standard-nivån får du ytterligare skydd som avancerad hotidentifiering och skydd för arbetsbelastningar i hybridmoln.

Åtgärd

Prova Standard-nivån kostnadsfritt i 30 dagar.

När du aktiverar och ställer in säkerhetsprinciper för en prenumerations resurser kan du se säkerhetstillståndet för dina resurser och eventuella problem i rutan Skydd. Problemen visas även i en lista på panelen Recommendations (Rekommendationer) .

Om du vill utforska Microsoft Defender för molnet går du till Azure Portal.

Läs mer

Mer information finns i dokumentationen om Microsoft Defender för molnet.

Azure Sentinel

Azure Sentinel är en molnbaserad LÖSNING för hantering av säkerhetsinformation (SIEM) och soAR-lösning (Security Orchestration Automated Response) som spelar en roll, inte bara i din utökade hanteringsbaslinje i Azure utan även i förbättrad baslinje, plattformsåtgärder och arbetsbelastningsåtgärder.

Med Azure Sentinel kan du samla in data, identifiera hot, undersöka incidenter och svara med automation. När lösningen aktiveras blir möjligheten att ansluta och samla in data från Azure, lokalt eller någon annan molnleverantör tillgänglig. Det finns över hundra tillgängliga dataanslutningsprogram, bland annat Office 365 granskningsloggar, Azure-aktivitetsloggar, Cisco Umbrella, Trend Micro TippingPoint, Sophos Cloud Optix, VMWare ESXi och många andra som förenklar integreringen i Sentinel från befintliga investeringar.

Azure Sentinel kan aktiveras utan extra kostnad på en Azure Monitor Log Analytics-arbetsyta under de första 31 dagarna. Se mer priser för Azure Sentinel.

Läs mer om Azure Sentinel

Om du vill utforska Azure Sentinel går du till Azure Portal

Mer information finns i Dokumentation om Azure Sentinel.

Om du vill bli azure sentinel-ninja kan du läsa Azure Sentinel Ninja Training

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för