Planera för fjärråtkomst till virtuell dator

I den här artikeln beskrivs den rekommenderade vägledningen för att ge fjärråtkomst till virtuella datorer (VM) som distribuerats i en Arkitektur för Azure-landningszoner.

Azure erbjuder olika tekniker för att ge fjärråtkomst till virtuella datorer:

- Azure Bastion, en PaaS-lösning (plattform som en tjänst), för åtkomst till virtuella datorer via en webbläsare eller för närvarande i förhandsversion via den interna SSH/RDP-klienten på Windows-arbetsstationer

- Just-in-time-åtkomst (JIT) som tillhandahålls via Microsoft Defender för molnet

- Alternativ för hybridanslutning, till exempel Azure ExpressRoute och VPN

- Offentlig IP-adress som är kopplad direkt till den virtuella datorn eller via en NAT-regel via en offentlig Azure-lastbalanserare

Valet av vilken fjärråtkomstlösning som är lämpligast beror på faktorer som skalning, topologi och säkerhetskrav.

Utformningsbeaktanden

- När det är tillgängligt kan du använda befintlig hybridanslutning till virtuella Azure-nätverk via ExpressRoute- eller S2S/P2S VPN-anslutningar för att ge fjärråtkomst från lokala datorer till virtuella Windows- och Linux Azure-datorer.

- NSG:er kan användas för att skydda SSH/RDP-anslutningar till virtuella Azure-datorer.

- JIT tillåter fjärr-SSH/RDP-åtkomst via Internet utan att behöva distribuera någon annan infrastruktur.

- Det finns vissa tillgänglighetsbegränsningar med JIT-åtkomst.

- JIT-åtkomst kan inte användas för virtuella datorer som skyddas av Azure-brandväggar som styrs av Azure Firewall Manager.

- Azure Bastion ger ett extra kontrolllager. Det möjliggör säker och sömlös RDP/SSH-anslutning till dina virtuella datorer direkt från Azure-portalen eller den interna klienten i förhandsversion via en säker TLS-kanal. Azure Bastion förnekar också behovet av hybridanslutning.

- Överväg att använda lämplig Azure Bastion SKU baserat på dina krav enligt beskrivningen i Om Konfigurationsinställningar för Azure Bastion.

- Läs vanliga frågor och svar om Azure Bastion för att få svar på vanliga frågor om tjänsten.

- Azure Bastion med Kerberos-autentisering kräver att både domänkontrollanterna och Azure Bastion finns i samma virtuella nätverk. Mer information finns i Azure Bastion Kerberos-autentisering.

- Azure Bastion kan användas i Azure Virtual WAN-topologin , men det finns vissa begränsningar:

- Azure Bastion kan inte distribueras i en virtuell Virtual WAN-hubb.

- Azure Bastion måste använda

StandardSKU:n ochIP based connectionäven funktionen måste vara aktiverad på Azure Bastion-resursen. Mer information finns i dokumentationen om Azure Bastion IP-baserad anslutning - Azure Bastion kan distribueras i valfritt virtuellt ekernätverk som är anslutet i ett virtuellt WAN, för åtkomst till virtuella datorer, i sina egna eller andra virtuella nätverk som är anslutna till samma virtuella WAN, via dess associerade hubbar, via Virtuella WAN-nätverksanslutningar. att tillhandahålla routning har konfigurerats korrekt.

Dricks

Azure Bastion IP-baserad anslutning möjliggör även anslutning till lokala datorer, förutsatt att det finns en hybridanslutning mellan Azure Bastion-resursen och den dator som du vill ansluta till. Se Ansluta till en virtuell dator via angiven privat IP-adress via portalen

Designrekommendationer

- Använd befintlig ExpressRoute- eller VPN-anslutning för att ge fjärråtkomst till virtuella Azure-datorer som är tillgängliga lokalt via ExpressRoute- eller VPN-anslutningar.

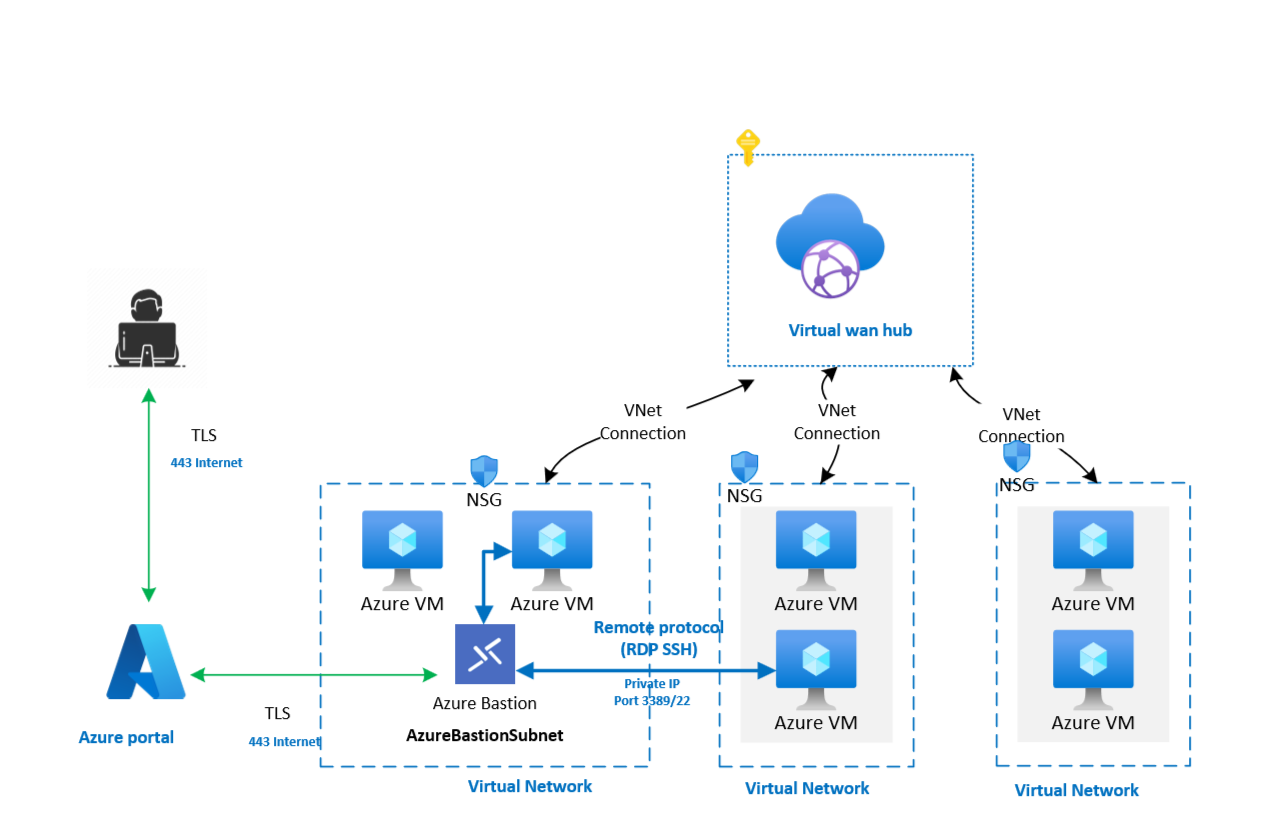

- I en Virtual WAN-baserad nätverkstopologi där fjärråtkomst till virtuella datorer via Internet krävs:

- Azure Bastion kan distribueras i varje virtuellt ekernätverk för respektive virtuella datorer.

- Eller så kan du välja att distribuera en centraliserad Azure Bastion-instans i en enda eker i din Virtual WAN-topologi, enligt bild 1. Den här konfigurationen minskar antalet Azure Bastion-instanser som ska hanteras i din miljö. Det här scenariot kräver att användare som loggar in på virtuella Windows- och Linux-datorer via Azure Bastion har en läsarroll i Azure Bastion-resursen och det valda virtuella ekernätverket. Vissa implementeringar kan ha säkerhets- eller efterlevnadsöverväganden som begränsar eller förhindrar detta.

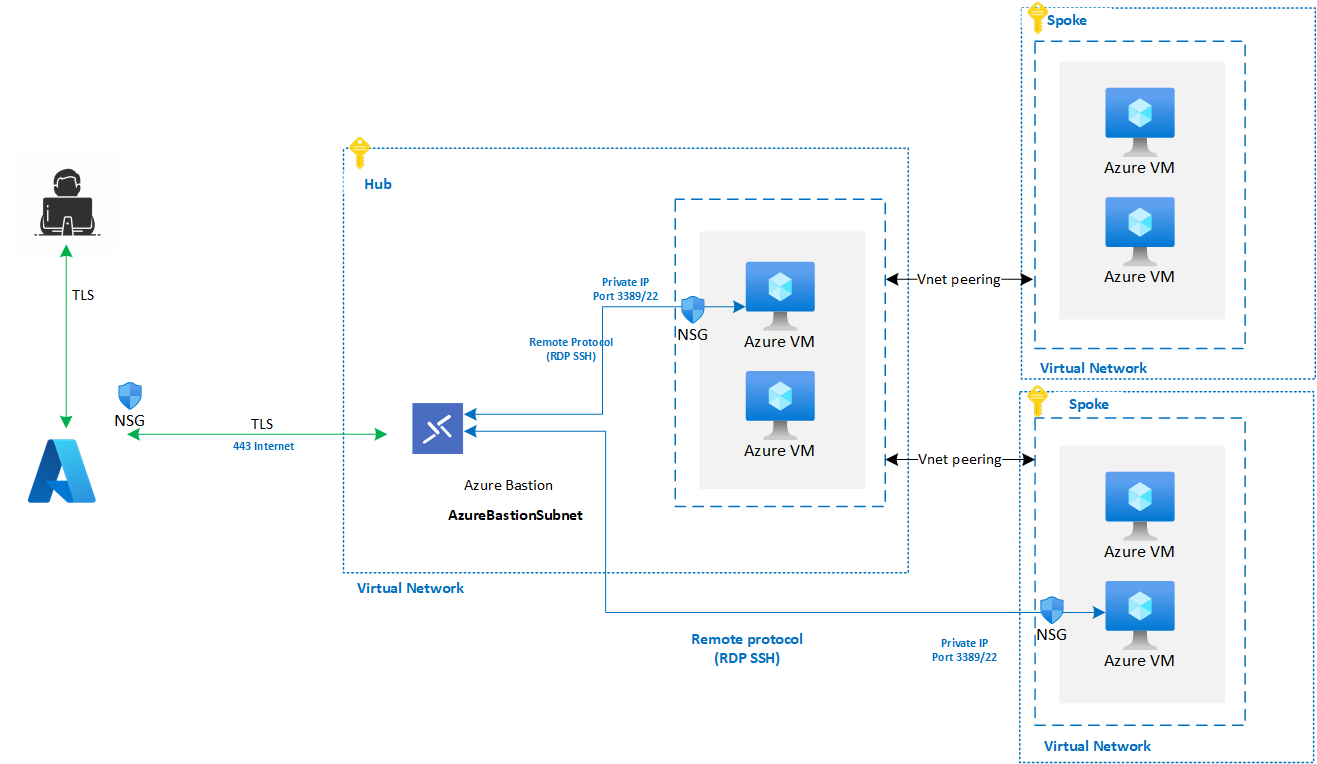

- I nätverkstopologin hub-and-spoke, där fjärråtkomst till Azure Virtual Machines via Internet krävs:

- En enda Azure Bastion-värd kan distribueras i det virtuella hubbnätverket, vilket kan ge anslutning till virtuella Azure-datorer i virtuella ekernätverk via peering för virtuella nätverk. Den här konfigurationen minskar antalet Azure Bastion-instanser som ska hanteras i din miljö. Det här scenariot kräver att användare som loggar in på virtuella Windows- och Linux-datorer via Azure Bastion har en läsarroll i Azure Bastion-resursen och det virtuella hubbnätverket. Vissa implementeringar kan ha säkerhets- eller efterlevnadsöverväganden. Se bild 2.

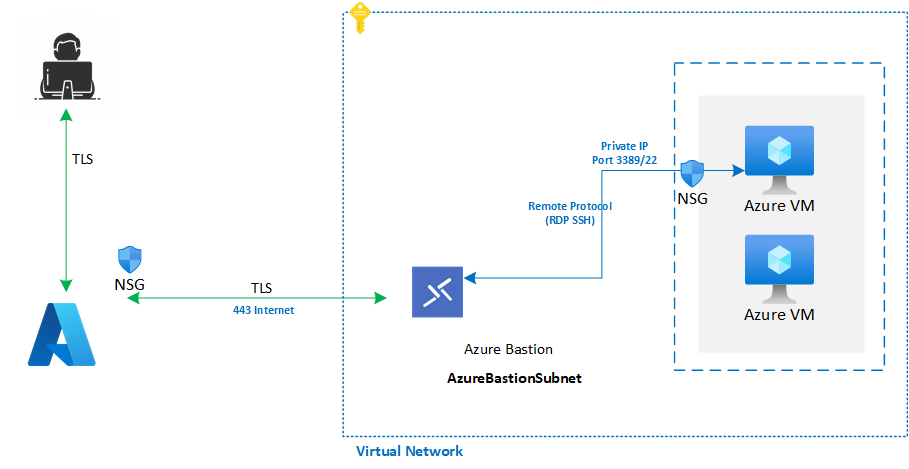

- Din miljö kanske inte tillåter att användarna får rollen rollbaserad åtkomstkontroll för läsare (RBAC) för Azure Bastion-resursen och det virtuella hubbnätverket. Använd Azure Bastion Basic eller Standard för att tillhandahålla anslutning till virtuella datorer i ett virtuellt ekernätverk. Distribuera en dedikerad Azure Bastion-instans till varje virtuellt ekernätverk som kräver fjärråtkomst. Se bild 3.

- Konfigurera NSG-regler för att skydda Azure Bastion och de virtuella datorer som den tillhandahåller anslutning till. Följ riktlinjerna i Arbeta med virtuella datorer och NSG:er i Azure Bastion.

- Konfigurera Azure Bastion-diagnostikloggar så att de skickas till den centrala Log Analytics-arbetsytan. Följ riktlinjerna i Aktivera och arbeta med Azure Bastion-resursloggar.

- Se till att nödvändiga RBAC-rolltilldelningar görs för de användare eller grupper som ansluter till de virtuella datorerna via Azure Bastion.

- Om du ansluter till virtuella Linux-datorer via SSH använder du funktionen för att ansluta med hjälp av en privat nyckel som lagras i Azure Key Vault.

- Distribuera Azure Bastion- och ExpressRoute- eller VPN-åtkomst för att hantera specifika behov som nödsamtalsåtkomst.

- Fjärråtkomst till virtuella Windows- och Linux-datorer via offentliga IP-adresser som är direkt anslutna till de virtuella datorerna rekommenderas inte. Fjärråtkomst bör aldrig distribueras utan strikta NSG-regler och brandväggar.

Bild 1: Azure Virtual WAN-topologi.

Bild 2: Topologi för Azure hub-and-spoke.

Bild 3: En fristående topologi för virtuella Azure-nätverk.