Identitets- och åtkomsthantering för landningszon

När du har identifierat din identitetsarkitektur måste du hantera auktorisering och åtkomst för resurser i program- och plattformslandningszoner. Överväg vilka resurser varje autentiserat huvudnamn har åtkomst till och behöver åtkomst till och hur du kan minska risken för obehörig åtkomst till dina resurser. Mer information finns i Design av identitetsarkitektur.

Översikt

Designområdet för identitets- och åtkomsthantering ger vägledning som hjälper dig att implementera företagsåtkomstmodellen i Azure och implementera och skydda kontrollplan. När du införlivar designprincipen för prenumerationsdemokratisering kan ditt programteam hantera sina egna arbetsbelastningar inom de principskydd som plattformsteamet anger. Den här metoden följer också principen för principdriven styrning .

Plattformsteamet ansvarar för etablering av nya landningszoner eller prenumerationer för program. När de etablerar en landningszon för en programägare bör plattformsteamet konfigurera den med lämpliga åtkomstkontroller så att programägaren kan hantera sina egna resurser. Programägaren bör kunna skapa och hantera användare och grupper inom Microsoft Entra-ID och tilldela roller till dessa användare och grupper. Programägaren kan sedan hantera åtkomst till sina egna resurser och delegera åtkomst till andra användare och grupper efter behov. Landningszonen bör också ha valfri nätverksanslutning till Usluge domena aktivnog direktorijuma (AD DS) eller Microsoft Entra Domain Services i Microsoft platforma za identitete-prenumerationen, beroende på programmets krav.

Använd rollbaserad åtkomstkontroll i Azure (RBAC) för att hantera administrativ åtkomst till Azure-resurser. Överväg om användarna behöver behörigheter för ett begränsat omfång, till exempel en administratör för ett enda program eller ett brett omfång, till exempel en nätverksadministratör för flera programarbetsbelastningar. I båda fallen följer du principen om just-enough-åtkomst och ser till att användaren bara har de roller som krävs för deras normala aktiviteter. Använd anpassade roller och Microsoft Entra Privileged Identity Management (PIM) om det behövs för att framtvinga just-in-time-åtkomst (JIT). Även om plattformsteamet ansvarar för identitets- och åtkomsthanteringsgrunden är både plattforms- och programteamen konsumenter av tjänsten och bör följa samma principer.

Identitets- och åtkomsthantering är viktigt för en lyckad separation av en landningszon från en annan och isolering av arbetsbelastningar inom en organisation. Det är ett kritiskt designområde för både plattforms- och programlandningszoner.

Om din organisation använder en prenumerationsautomatprocess kan du automatisera många av identitets- och åtkomstkonfigurationerna för programlandningszoner. Implementera prenumerationsautomater för att standardisera skapandet av landningszoner så att programteamen kan hantera sina egna resurser.

Utformningsbeaktanden

Vissa organisationer delar tjänster mellan flera program. Det kan till exempel finnas en centraliserad integrationstjänst som används av flera oberoende program. I det scenariot bör du överväga vilka tjänster som hanteras centralt och vilka som överlåts till programteam och förstå var säkerhetsgränser måste tillämpas. Att ge programteam administrativ åtkomst till den delade tjänsten kan vara till hjälp för utvecklarnas produktivitet, men kan ge mer åtkomst än vad som krävs.

Hantering av programresurser som inte korsar säkerhetsgränser kan delegeras till programteam. Överväg att delegera andra aspekter som krävs för att upprätthålla säkerhet och efterlevnad. Genom att låta användare etablera resurser i en säkert hanterad miljö kan organisationer dra nytta av molnets agila karaktär och förhindra brott mot kritiska säkerhets- eller styrningsgränser.

RBAC

Viktigt!

Klassiska resurser och klassiska administratörer dras tillbaka den 31 augusti 2024. Ta bort onödiga medadministratörer och använd Azure RBAC för detaljerad åtkomstkontroll.

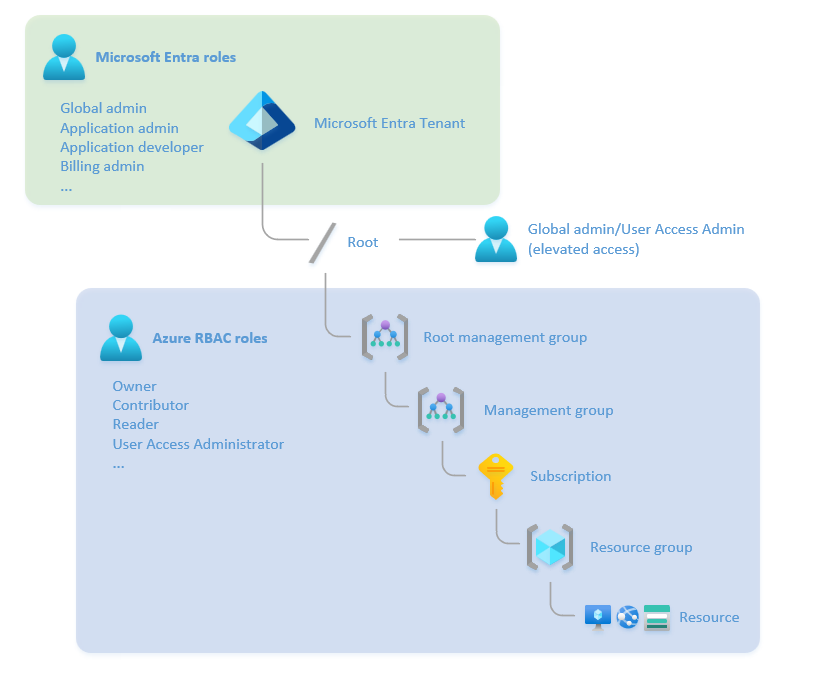

Förstå skillnaden mellan Microsoft Entra ID-roller och Azure RBAC-roller.

Microsoft Entra-ID-roller styr de administrativa behörigheterna för klienttjänster som Microsoft Entra-ID och andra Microsoft usluge inklusive Microsoft Teams, Microsoft Exchange Online och Microsoft Intune.

Azure RBAC-roller styr de administrativa behörigheterna till Azure-resurser som virtuella datorer, prenumerationer och resursgrupper.

Rollerna Azure RBAC-ägare och administratör för användaråtkomst kan ändra rolltilldelningarna för Azure-resurser. Som standard har microsoft entra global administratörsroll inte behörighet att hantera åtkomst till Azure-resurser. Den måste vara explicit aktiverad. Läs mer i Utöka åtkomst för att hantera alla Azure-prenumerationer och hanteringsgrupper.

Viktigt!

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Följande diagram visar relationen mellan Microsoft Entra ID-roller och Azure RBAC-roller:

Du kan skapa rolltilldelningsbara grupper och tilldela Microsoft Entra-roller till grupperna om du anger

isAssignableToRoleegenskapen tilltrue. Endast grupper med den här egenskapsuppsättningen är skyddade. De enda roller som kan ändra en grupps medlemskap är globala administratörer, privilegierade rolladministratörer eller gruppens ägare.Endast vissa roller kan återställa inställningarna för lösenords - eller multifaktorautentisering (MFA) för en annan administratör. Den här begränsningen förhindrar att obehöriga administratörer återställer autentiseringsuppgifterna för ett konto med högre privilegier för att få fler behörigheter.

Om de inbyggda Azure-rollerna inte uppfyller organisationens specifika behov kan du skapa egna anpassade roller. Precis som med inbyggda roller kan du tilldela anpassade roller till användare, grupper och tjänstens huvudnamn i klientorganisation, hanteringsgrupp, prenumeration och resursgruppsomfång. Sikta på att använda inbyggda Azure-roller där det är möjligt och endast skapa anpassade roller när det behövs.

När du utformar din strategi för åtkomstkontroll bör du känna till tjänstgränserna för roller, rolltilldelningar och anpassade roller.

Vissa Azure RBAC-roller stöder attributbaserad åtkomstkontroll (ABAC) eller rolltilldelningsvillkor. När du använder villkor kan administratörer dynamiskt tilldela roller baserat på resursens attribut. Du kan till exempel tilldela rollen Storage Blob Data Contributor, men bara för blobar som har en specifik indextagg i stället för alla blobar i en container.

Du kan använda inbyggda och anpassade RBAC-roller med

Microsoft.Authorization/roleAssignments/writeellerMicrosoft.Authorization/roleAssignments/deletebehörigheter för att skapa, ta bort och uppdatera rolltilldelningar. Alla som har den här rollen kan bestämma vem som har skriv-, läs- och borttagningsbehörigheter för valfri resurs i tilldelningsomfånget. Teammedlemmar i plattforms- eller programlandningszonen bör överväga hur privilegierade roller delegeras till andra användare och grupper för att ge dem nödvändig autonomi. För att säkerställa efterlevnad av principer för åtkomst med minst privilegier kan de använda villkor för att delegera användare.

Designrekommendationer

Allmänna rekommendationer

Framtvinga Microsoft Entra multifaktorautentisering (MFA) för användare som har behörighet till Azure-miljön, inklusive plattformsprenumerationen, programprenumerationen och Microsoft Entra ID-klientorganisationen. Många efterlevnadsramverk kräver MFA-tillämpning. MFA bidrar till att minska risken för stöld av autentiseringsuppgifter och obehörig åtkomst. Om du vill förhindra obehörig åtkomst till känslig information kontrollerar du att du inkluderar användare med läsarroller i MFA-principer.

Använd principer för villkorsstyrd åtkomst i Microsoft Entra för användare som har behörighet till Azure-miljön. Villkorlig åtkomst är en annan funktion som skyddar en kontrollerad Azure-miljö från obehörig åtkomst. Program- och plattformsadministratörer bör ha principer för villkorsstyrd åtkomst som återspeglar riskprofilen för deras roll. Du kan till exempel ha krav på att endast utföra administrativa aktiviteter från specifika platser eller specifika arbetsstationer. Eller så kan inloggningsrisktoleransen för användare med administrativ åtkomst till Azure-resurser vara lägre än för standardanvändare av Microsoft Entra-ID.

Aktivera Microsoft Defender za identitet för att skydda användaridentiteter och skydda användarautentiseringsuppgifter. Defender for Identity är en del av Microsoft Defender XDR. Du kan använda Defender för identitet för att identifiera misstänkta användaraktiviteter och få tidslinjer för incidenter. Du kan också använda den med villkorsstyrd åtkomst för att neka försök till högriskautentisering. Distribuera Defender för identitetssensorer till lokala domänkontrollanter och domänkontrollanter i Azure-identitetsprenumerationen.

Använd Microsoft Sentinel för att tillhandahålla hotinformation och undersökningsfunktioner. Sentinel använder loggar från Azure Monitor-loggar, Microsoft Entra-ID, Microsoft 365 och andra tjänster för att tillhandahålla proaktiv hotidentifiering, undersökning och svar.

Separera administrativ åtkomst från icke-ministrativ, daglig åtkomst, till exempel webbsurfning och e-poståtkomst. Webb och e-post är vanliga attackvektorer. När ett användarkonto komprometteras är det mindre troligt att det leder till en säkerhetsöverträdelse om kontot inte används för administrativ åtkomst.

Använd separata, endast molnbaserade konton för privilegierade roller. Använd inte samma konto för daglig användning som du gör för privilegierad administration. Privilegierade Microsoft Entra-ID- och Azure RBAC-roller markeras som PRIVILEGED i Azure-portalen och i dokumentationen.

För icke-privilegierade jobbfunktionsroller som kan hantera Azure-programresurser bör du överväga om du behöver separata administrativa konton eller använda Microsoft Entra PIM för att kontrollera administrativ åtkomst. PIM säkerställer att kontot endast har de behörigheter som krävs när det behövs och att behörigheterna tas bort när uppgiften är klar (kallas även just-in-time-åtkomst).

Om du vill göra rolltilldelningar mer hanterbara ska du inte tilldela roller direkt till användare. Tilldela i stället roller till grupper för att minimera antalet rolltilldelningar, som har en gräns för varje prenumeration.

Använd Microsoft Entra PIM för grupper för att tillämpa just-in-time administrativa åtkomstkontroller på privilegierade användare. Överväg att kontrollera gruppmedlemskap med berättigandehantering. Du kan använda funktionen berättigandehantering för att lägga till arbetsflöden för godkännande och granskning i gruppmedlemskapsåtgärder och se till att administrativa gruppmedlemmar inte läggs till eller tas bort i onödan.

När du beviljar åtkomst till resurser använder du endast Microsoft Entra-grupper för Azure-kontrollplansresurser. Både Entra-användare och grupper, och de som synkroniseras lokalt med Microsoft Entra Connect, kan läggas till i en entra-only-grupp. Lägg till lokala grupper i gruppen Endast Microsoft Entra om ett grupphanteringssystem redan finns på plats. Med hjälp av grupper med endast Entra kan du skydda molnkontrollplanet från obehörig ändring av lokala katalogtjänster. Observera att Endast Microsoft Entra kallas endast för molnet.

Skapa konton för nödåtkomst eller break-glass-konton för att undvika att oavsiktligt bli utelåst från din Microsoft Entra-ID-organisation. Konton för nödåtkomst är mycket privilegierade och tilldelas endast till specifika personer. Lagra autentiseringsuppgifterna för kontona på ett säkert sätt, övervaka deras användning och testa dem regelbundet för att säkerställa att du kan använda dem om det uppstår en katastrof.

Mer information finns i Säker åtkomstpraxis för administratörer i Microsoft Entra-ID.

Microsoft Entra ID-rekommendationer

Integrera Microsoft Entra-ID med Azure Monitor så att du kan analysera inloggningsaktiviteten och spårningsspåret för ändringar i din klientorganisation. Konfigurera en diagnostikinställning för att skicka inloggningsloggar och granskningsloggar till plattformens centrala Arbetsyta för Azure Monitor-loggar i hanteringsprenumerationen.

Använd funktionen för berättigandehantering i Microsoft Entra ID Governance för att skapa åtkomstpaket som styr gruppmedlemskap via automatiska godkännandeprocesser och regelbundna åtkomstgranskningar för privilegierade gruppmedlemmar.

Använd inbyggda Microsoft Entra-roller för att hantera följande identitetsinställningar från en klientnivå:

Roll beskrivning Kommentar Global administratör Hanterar alla aspekter av Microsoft Entra-ID och Microsoft usluge som använder Microsoft Entra-identiteter. Tilldela inte fler än fem personer till den här rollen. Hybrididentitetsadministratör Hanterar molnetablering från Active Directory till Microsoft Entra ID och hanterar även Microsoft Entra Connect, Microsoft Entra-direktautentisering, Synkronisering av Lösenordshash i Microsoft Entra, Microsoft Entra sömlös enkel inloggning (SSO) och federationsinställningar. Säkerhetsadministratör Läser säkerhetsinformation och rapporter och hanterar konfigurationer i Microsoft Entra-ID och Microsoft 365. Appadministratör Skapar och hanterar alla aspekter av appregistreringar och företagsappar. Du kan inte bevilja administratörsmedgivande för hela klientorganisationen. Tilldela inte en högre privilegierad roll till en uppgift som en lägre privilegierad roll kan göra. Du kan till exempel tilldela rollen Användaradministratör för att hantera användare, inte rollen Global administratör. Mer information finns i Inbyggda behörigheter för Microsoft Entra-roller.

Använd administrativa enheter för att begränsa en uppsättning administratörer så att de bara kan hantera specifika objekt i din klientorganisation. Du kan använda administrativa enheter för att delegera administrationen av en delmängd av katalogen. Du kan till exempel delegera administrationen av en servicedesk till en enda affärsenhet i en bredare organisation.

Administrativa enheter kan också hjälpa till att eliminera behovet av separata Microsoft Entra ID-klienter som en säkerhetsgräns, där separata team hanterar Microsoft 365-plattformen och Azure-plattformen i samma organisation. Du kan till exempel använda administrativa enheter för att delegera hanteringen av Säkerhetsobjekt för Azure-program till programteamet utan att bevilja behörighet för hela Microsoft Entra ID-klientorganisationen.

Använd begränsade administrativa hanteringsenheter för att ge ytterligare skydd. Förhindra att andra än en specifik uppsättning administratörer som du anger ändrar specifika objekt. Du kan till exempel kräva att du använder den här funktionen för att förhindra att någon ändrar ett specifikt användarkonto, även användare med rollen Användaradministratör. Den här begränsningen är användbar för tjänstkonton som program använder och som inte ens administratörer bör ändra. Du kan också förhindra behörighetseskalering, till exempel om någon ändrar ett användarkonto eller en grupp som har administratörsbehörighet för plattform eller landningszon.

Azure RBAC-rekommendationer

För att förenkla administrationen och minska risken för felkonfiguration standardiserar du roller och rolltilldelningar i alla programlandningszoner. Om du till exempel har en roll som delegerar användare att hantera virtuella datorer använder du samma roll i alla programlandningszoner. Den här metoden förenklar också processen för att flytta resurser mellan landningszoner.

Använd Azure RBAC för att hantera dataplansåtkomst till resurser, om möjligt. Exempel på dataplansslutpunkter är Azure Key Vault, ett lagringskonto eller en SQL-databas.

Se till att Arbetsytor för Azure Monitor-loggar har konfigurerats med rätt behörighetsmodell. När du använder en centraliserad Arbetsyta för Azure Monitor-loggar använder du resursbehörigheter för att säkerställa att programteamen har åtkomst till sina egna loggar men inte till loggar från andra team.

Inbyggda roller

Fundera på om inbyggda roller är lämpliga för dina behov. I många fall kan du tilldela flera inbyggda roller till en säkerhetsgrupp för att ge lämplig åtkomst för en användare. Men ibland kan du inte använda inbyggda roller och även följa åtkomst med lägsta behörighet eftersom rollerna kan innehålla behörigheter som överskrider vad användarna behöver. För mer detaljerad kontroll bör du överväga att skapa en anpassad roll som återspeglar de specifika behörigheter som krävs för att utföra en jobbfunktion. Mer information finns i Ange rollbaserad auktorisering.

Många inbyggda Azure-roller ger fördefinierade rolltilldelningar på plattforms- och resursnivå. När du kombinerar flera rolltilldelningar bör du tänka på de övergripande effekterna.

Azure-landningszonacceleratorn innehåller flera anpassade roller för vanliga administrativa funktioner. Du kan använda dessa roller tillsammans med inbyggda Azure-roller. I följande tabell beskrivs de anpassade administrativa rollerna eller områdena för Azure-landningszonens accelerator:

Administrativ roll eller område beskrivning Åtgärder NotActions Azure Platform-ägare (till exempel den inbyggda ägarrollen) Hanterar hanteringsgrupper och prenumerationslivscykler *Prenumerationsägare Delegerad roll för prenumerationsägaren *Microsoft.Authorization/*/write, ,Microsoft.Network/vpnGateways/*

Microsoft.Network/expressRouteCircuits/*,

Microsoft.Network/routeTables/write,

Microsoft.Network/vpnSites/*Programägare (DevOps, appåtgärder) Deltagarroll för programmet eller driftsteamet i prenumerationsomfånget *Microsoft.Authorization/*/write, ,Microsoft.Network/publicIPAddresses/writeMicrosoft.Network/virtualNetworks/write,Microsoft.KeyVault/locations/deletedVaults/purge/actionNätverkshantering (NetOps) Hanterar plattformsomfattande globala anslutningar, till exempel virtuella nätverk, UDR,NSG:er, NVA:er, VPN:er, Azure ExpressRoute med flera */read,Microsoft.Network/*,

Microsoft.Resources/deployments/*,

Microsoft.Support/*Säkerhetsåtgärder (SecOps) Rollen Säkerhetsadministratör med en vågrät vy över hela Azure-egendomen och Key Vault-rensningsprincipen */read,

*/register/action,

Microsoft.KeyVault/locations/deletedVaults/purge/action,Microsoft.PolicyInsights/*,

Microsoft.Authorization/policyAssignments/*,Microsoft.Authorization/policyDefinitions/*,Microsoft.Authorization/policyExemptions/*,Microsoft.Authorization/policySetDefinitions/*,Microsoft.Insights/alertRules/*,

Microsoft.Resources/deployments/*,Microsoft.Security/*,Microsoft.Support/*Dessa roller kan behöva extra rättigheter beroende på ansvarsmodellen. I vissa organisationer kanske en NetOps-roll till exempel bara behöver hantera och konfigurera global anslutning. I organisationer som behöver en mer centraliserad metod kan du utöka NetOps-rollen med fler tillåtna åtgärder, till exempel att skapa peering mellan hubbar och deras ekrar.

Rolltilldelningar och grupper

När plattformsteamet etablerar en programlandningszon bör de se till att alla nödvändiga identitets- och åtkomsthanteringsobjekt skapas, till exempel säkerhetsgrupper, standardrolltilldelningar och användartilldelade hanterade identiteter.

Skapa rolltilldelningar för landningszoner i prenumerationen eller resursgruppens omfång. Azure Policy-tilldelningar sker i hanteringsgruppens omfång, så du bör etablera rolltilldelningar i landningszonen med ett lägre omfång. Använd den här metoden för att säkerställa att administratörer i landningszonen har fullständig autonomi över sina resurser, men inte kan ändra de Azure Policy-tilldelningar som styr landningszonen.

Varje programlandningszon bör ha egna grupper och rolltilldelningar. Skapa inte allmänna grupper och tilldela dem till flera landningszoner. Den här metoden kan leda till felkonfiguration och säkerhetsöverträdelser, och det är svårt att hantera i stor skala. Om en användare behöver åtkomst till flera landningszoner tilldelar du dem till lämpliga grupper i varje landningszon. Använd ID-styrning för att hantera deras gruppmedlemskap.

Tilldela roller till grupper, inte till användare. Den här metoden hjälper till att säkerställa att användarna har rätt behörigheter när de ansluter eller lämnar din organisation. Det hjälper också till att se till att användarna har rätt behörigheter när de flyttar mellan team. Om en användare till exempel flyttar från nätverksteamet till säkerhetsteamet bör du ta bort dem från nätverksgruppen och lägga till dem i säkerhetsgruppen. Om du tilldelar en roll direkt till en användare behåller de rollen efter att ha flyttat till ett annat team. Använd ID-styrning för att hantera gruppmedlemskap i stället för att lägga till och ta bort gruppmedlemmar manuellt.

Underhåll separata säkerhetskonfigurationer för olika miljöer i samma program, till exempel dev/test och produktion. Skapa separata grupper och rolltilldelningar för varje miljö. Dela inte hanterade identiteter eller tjänstens huvudnamn i olika miljöer. Behandla varje miljö som en separat landningszon. Den här metoden hjälper till att säkerställa isolering mellan dev/test och produktion och standardiserar processen för att flytta programdistributioner mellan miljöer. Om samma person kräver åtkomst till flera landningszoner bör du tilldela dem till lämpliga grupper i varje landningszon.

Överväg om plattformsadministratörer behöver behörigheter för programlandningszoner. I så fall använder du Microsoft Entra PIM för att styra åtkomsten till dessa resurser och tilldela de behörigheter som krävs med minst privilegier. En plattformsadministratör kan till exempel kräva åtkomst till en specifik programlandningszon för att felsöka ett problem men bör inte ha rutinmässig åtkomst till programdata eller kod. I det här fallet kan plattformsadministratören begära åtkomst till programmet. En privilegierad rolladministratör godkänner begäran och plattformsadministratören beviljas de behörigheter som krävs för den angivna tidsperioden. Den här metoden hjälper till att framtvinga uppdelning av uppgifter och skyddar programlandningszoner från oavsiktlig eller skadlig felkonfiguration.

När du delegerar administrativt ansvar till andra, till exempel programteam, bör du överväga om de kräver den fullständiga uppsättningen privilegier eller endast en delmängd. Följ principen om lägsta behörighet (PoLP). Du kan till exempel tilldela rollen Administratör för användaråtkomst eller RBAC-administratör till en användare som behöver hantera åtkomst till Azure-resurser men inte behöver hantera resurserna själva. Om du vill begränsa identiteter, identitetstyper och roller som användare kan delegera och tilldela Azure RBAC-tilldelningar till använder du delegerade rolltilldelningar med villkor. Programteam kan använda villkor för att hantera sina egna säkerhetsobjekt inom de begränsningar som plattformsteamet ställer in. Fler privilegierade rolltilldelningar kräver eskalering till plattformsteamet. Tänk på följande faktorer när du använder villkor för att delegera RBAC-roller:

Granska aktuella rolltilldelningar för inbyggda och anpassade privilegierade roller och utvärdera om du bör lägga till lämpliga villkor för dessa befintliga tilldelningar. Du kan till exempel lägga till villkor för de anpassade rollerna Prenumerationsägare och Programägare som acceleratorn för Azure-landningszonen tillhandahåller. Dessa villkor kan begränsa de huvudtyper som de kan tilldela roller till eller begränsa specifika roller som de kan tilldela.

Följ PoLP när du lägger till villkor i rolltilldelningar. Begränsa till exempel ombud till att endast tilldela roller till grupper eller aktivera ombud för att tilldela alla roller utom privilegierade administratörsroller som Ägare, Användaråtkomstadministratör och RBAC-administratör.

Skapa dina egna villkor om de tillgängliga villkorsmallarna inte uppfyller dina krav eller principer.

Granska de kända begränsningarna för att delegera Azure-åtkomsthantering till andra.

I följande tabell visas en exempelrolltilldelningsstruktur för en Azure-landningszonmiljö. Det ger en balans mellan säkerhet och enkel administration. Du kan anpassa strukturen efter organisationens krav. Du kan tilldela samma individ till flera grupper, beroende på deras roll i organisationen. Men du bör tillämpa RBAC-tilldelningarna på en specifik grupp inom en specifik landningszon.

Resurs User Rolltilldelning Tilldelningsmål Tilldelningsomfång Application X-landningszon Program X-ägare Programägare (anpassad, ingår i Azures accelerator för landningszoner) Application X AdminssäkerhetsgruppProgram X-produktions - och utvecklings-/testprenumerationer Application X-landningszon Program X-ägare Programåtkomstadministratör (anpassad, med rolltilldelningsvillkor för att hantera åtkomst till sitt eget program) Application X AdminssäkerhetsgruppProgram X-produktions - och utvecklings-/testprenumerationer Application X-landningszon Program X-dataadministratör Dataadministratör (anpassad, med behörigheter för nödvändiga dataresurser) Application X Data TeamsäkerhetsgruppProgram X-produktions - och utvecklings-/testprenumerationer Landningszon för program Y Program-Y-ägare Programägare (anpassad, ingår i Azures accelerator för landningszoner) Application Y AdminssäkerhetsgruppProduktions- och utvecklings-/testprenumerationer för program Y Landningszon för program Y Testteamet för program Y Testdeltagare (anpassad, med behörigheter som krävs för programtestning) Application Y Test TeamsäkerhetsgruppProgram Y dev/test-prenumeration Begränsat läge Program Z-utvecklingsteam Ägare (inbyggd) Application Z developerssäkerhetsgruppProgram Z-resursgrupper i sandbox-prenumeration Plattformsresurser Plattformshanteringsteam Deltagare (inbyggd) Platform AdminsPIM-gruppPlatformhanteringsgruppPlattformslandningszoner Plattformshanteringsteam Läsare (inbyggd) Platform TeamsäkerhetsgruppOrganisationshanteringsgrupp på högsta nivå Hela klientorganisationen Säkerhetsteamet Security Operations (anpassad, ingår i Azures accelerator för landningszoner) Security OpssäkerhetsgruppOrganisationshanteringsgrupp på högsta nivå Hela klientorganisationen Säkerhetsteamet Administratör för villkorlig åtkomst (inbyggd, med skyddade åtgärder aktiverade) Security administratorssäkerhetsgruppMicrosoft Entra ID-klientorganisation Hela klientorganisationen Nätverksteam Nätverksåtgärder (anpassad, ingår i Azure-landningszonacceleratorn) Network OpssäkerhetsgruppAlla prenumerationer Hela klientorganisationen FinOps-teamet Faktureringsläsare (inbyggd) FinOps TeamsäkerhetsgruppOrganisationshanteringsgrupp på högsta nivå Azure Policy-tilldelningar som har effekten

DeployIfNotExistskräver en hanterad identitet för att åtgärda icke-kompatibla resurser. Om du använder en systemtilldelad hanterad identitet som en del av Azure Policy-tilldelningsprocessen beviljar Azure automatiskt de behörigheter som krävs. Om du använder en användartilldelad hanterad identitet måste behörigheterna beviljas manuellt. Rolltilldelningarna för hanterade identiteter måste följa PoLP och endast aktivera de behörigheter som krävs för att utföra principreparationen i målomfånget. Hanterade identiteter för principreparation stöder inte anpassade rolldefinitioner. Tillämpa rolltilldelningar direkt på hanterade identiteter och inte på grupper.

Microsoft Entra PIM-rekommendationer

Använd Microsoft Entra PIM för att följa Nulta pouzdanost-modellen och åtkomst med minst behörighet. Korrelera organisationens roller med de lägsta åtkomstnivåer som krävs. I Microsoft Entra PIM kan du använda Azure-inbyggda verktyg, utöka befintliga verktyg och processer eller använda både befintliga och inbyggda verktyg efter behov.

Använd Microsoft Entra PIM-åtkomstgranskningar för att regelbundet verifiera resursrättigheter. Åtkomstgranskningar är en del av många efterlevnadsramverk, så många organisationer har redan en åtkomstgranskningsprocess på plats.

Använd privilegierade identiteter för Automation-runbooks som kräver utökade åtkomstbehörigheter eller för privilegierade distributionspipelines. Du kan använda samma verktyg och principer för att styra automatiserade arbetsflöden som har åtkomst till kritiska säkerhetsgränser som du använder för att styra användare med motsvarande behörighet. Automatiserings- och distributionspipelines för programteam bör ha rolltilldelningar som hindrar en programägare från att eskalera sina egna privilegier.

Kontrollera azure RBAC-roller med hög behörighet, till exempel ägare eller användaråtkomstadministratörer som har tilldelats till plattforms- eller programlandningszonsteammedlemmar i en prenumeration eller hanteringsgrupp. Använd Microsoft Entra PIM för grupper för att konfigurera Azure RBAC-roller så att de kräver samma utökade process som Microsoft Entra-ID-roller.

En användare kan till exempel rutinmässigt kräva begränsad administrativ åtkomst till resurser i en programlandningszon. Ibland kan de kräva rollen Ägare. Du kan skapa två säkerhetsgrupper: Programadministratörer och programägare. Tilldela de minst privilegierade rollerna till gruppen Programadministratörer och tilldela ägarrollen till rollen Programägare. Använd PIM-grupper så att användaren kan begära rollen Ägare när det behövs. Vid alla andra tillfällen har användaren bara de behörigheter som krävs för att utföra sina typiska aktiviteter.

Använd skyddade åtgärder med Microsoft Entra PIM för att lägga till extra skyddslager. I Microsoft Entra-ID är skyddade åtgärder behörigheter som tilldelas principer för villkorsstyrd åtkomst. När en användare försöker utföra en skyddad åtgärd måste de först uppfylla de principer för villkorsstyrd åtkomst som har tilldelats de behörigheter som krävs. Om du till exempel vill tillåta administratörer att uppdatera åtkomstinställningar mellan klientorganisationer kan du kräva att de först uppfyller den nätfiskeresistenta MFA-principen.

Identitets- och åtkomsthantering i Azure-landningszonens accelerator

Identitets- och åtkomsthantering är viktiga funktioner i implementeringen av Azure-landningszonens accelerator. Distributionen innehåller en prenumeration som är dedikerad till identitet, där organisationer kan distribuera AD DS-domänkontrollanter eller andra identitetstjänster, till exempel Microsoft Entra Connect-servrar, som krävs för deras miljö. Alla organisationer behöver inte tjänster i prenumerationen. Vissa organisationer kan till exempel ha program som redan är helt integrerade med Microsoft Entra-ID.

Identitetsprenumerationen har ett virtuellt nätverk som är peer-kopplat till det virtuella hubbnätverket i plattformsprenumerationen. Med den här konfigurationen kan plattformsteamet hantera identitetsprenumerationen och programägare har åtkomst till identitetstjänster efter behov. Du måste skydda identitetsprenumerationen och det virtuella nätverket för att skydda identitetstjänster från obehörig åtkomst.

Implementering av Accelerator för Azure-landningszoner innehåller även alternativ för att:

- Tilldela rekommenderade principer för att styra identitets- och domänkontrollanter.

- Skapa ett virtuellt nätverk och anslut till hubben via peering för virtuella nätverk.