Identitets- och åtkomsthantering för Azure Arc-aktiverad SQL Managed Instance

Den här artikeln beskriver arkitekturen för identitets - och åtkomsthantering i Azure Arc-aktiverad SQL Managed Instance (IAM), designöverväganden och rekommendationer för olika scenarier.

Arc-aktiverad SQL Managed Instance förlitar sig på det Azure Arc-aktiverade datatjänsttillägget som körs på Azure Arc-aktiverade Kubernetes-kluster. Följande är de olika komponenterna i Azure Arc-aktiverade datatjänster som är viktiga för identitets- och åtkomsthantering som en del av det här kritiska designområdet.

- Azure Arc-datakontrollant

- Azure Arc Active Directory-Anslut eller

- Azure Arc-aktiverad SQL Managed Instance

Arkitektur

SQL-autentisering

SQL-autentisering stöds för Arc-aktiverad SQL Managed Instance med hjälp av lokala SQL-identiteter. SQL-autentiseringsmetod används vid första inloggningen för att skapa inloggningsuppgifter från Windows för administratörer och för att bevilja behörighet till databasen för åtkomst till Arc-aktiverad SQL Managed Instance med hjälp av Active Directory-autentisering. Grafana- och Kibana-instrumentpaneler stöder endast grundläggande autentisering just nu.

Active Directory-autentisering

För många företagsorganisationer är Active Directory-autentisering (AD) standard för att framtvinga rollbaserad åtkomstkontroll (RBAC) med SQL-servrar som körs lokalt och i molnmiljöer. Azure Arc-aktiverad SQL Managed Instance stöder AD-autentisering för att sömlöst migrera befintliga SQL Server-databaser till Arc-aktiverad SQL Managed Instance och hålla dig uppdaterad med den senaste SQL Server-versionen och säkerhetskorrigeringar.

Arc-aktiverad SQL Managed Instance använder Kerberos-nyckelfliken för att stödja AD-autentisering när den körs i Arc-aktiverade Kubernetes-kluster. Active Directory-anslutningsappen är en nyckelkomponent i Arc-aktiverade datatjänster som stöder AD-autentisering.

Följande är två sätt att generera och hantera Kerberos-nyckelfliken och använda den i Arc-aktiverad SQL Managed Instance. I följande avsnitt beskrivs scenarier och när du ska använda lämpligt nyckelfliksläge.

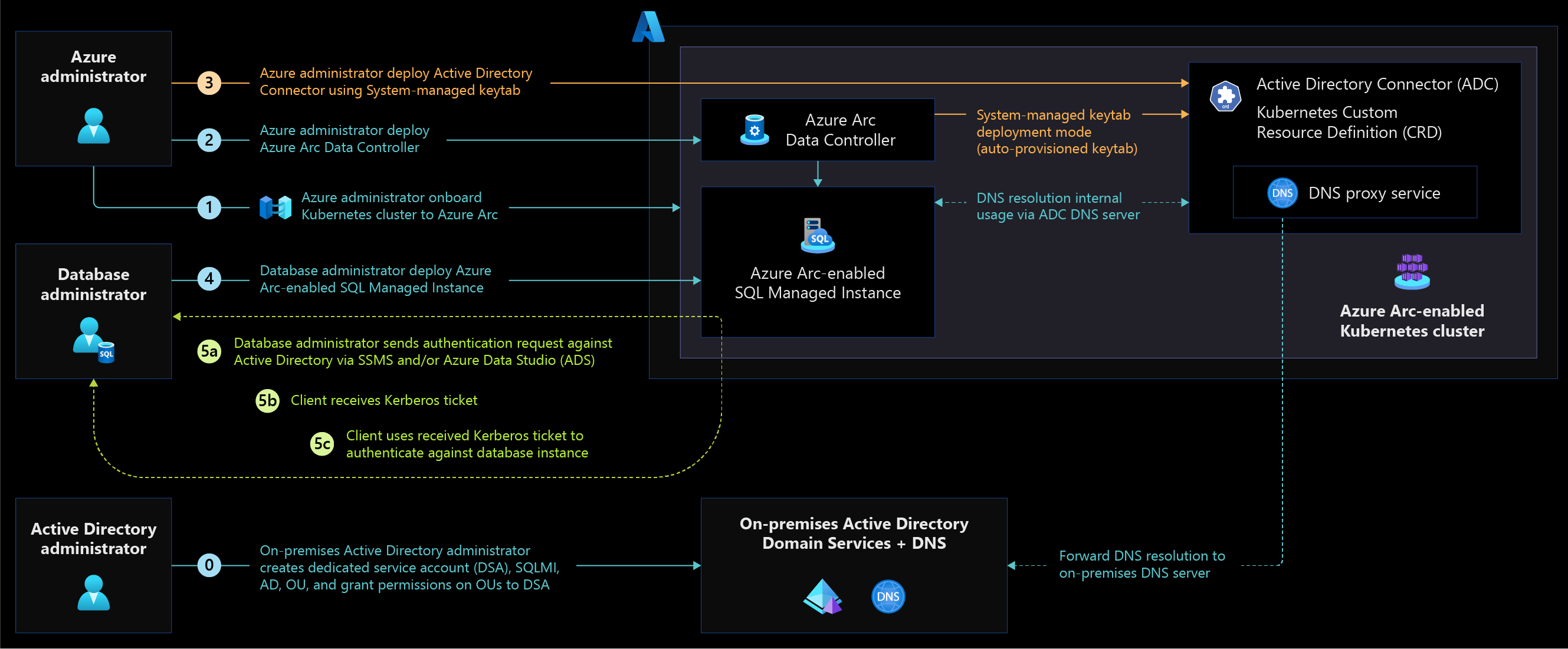

Systemhanterad nyckelflik

Active Directory-anslutningsappen i systemhanterat nyckelfliksläge förenklar AD-kontogenerering och nyckelflikshantering för Arc-aktiverad SQL Managed Instance. AD-anslutningsappen ansvarar för att skapa tjänstkontona, tilldela tjänstens huvudnamn och generera nyckelfliken för att stödja AD-autentisering. Den här metoden rekommenderas för kunder som föredrar att förenkla åtgärder framför detaljerad kontroll för att automatiskt hantera nyckelfliken för AD-autentisering.

Bild 1: Arkitekturdiagram för AD-anslutningsappen i systemhanterat nyckelfliksläge.

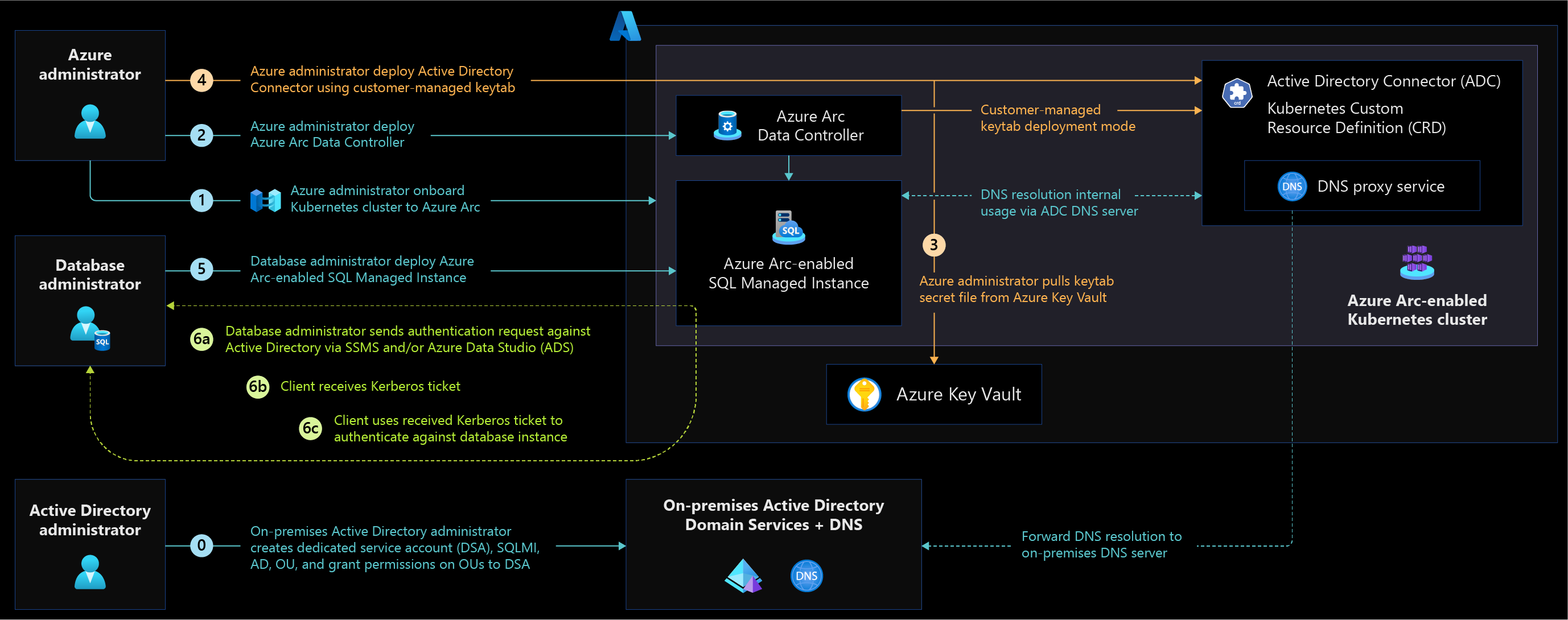

Kundhanterad nyckelflik

Active Directory-anslutningsappen i kundhanterat nyckeltab-läge ger fullständig kontroll över hanteringen av tjänstkonton, tjänstens huvudnamn och genererar nyckelflik till kunder som strikt följer ITIL-processen (Information Technology Infrastructure Library) och uppdelning av uppgifter för att delegera aktiviteter till olika team.

Bild 2: Arkitekturdiagram för AD-anslutningsprogram i kundhanterat nyckelfliksläge.

Azure Arc-datakontrollant

När Arc-aktiverade datatjänsttillägget installeras i direktanslutet läge skapas en hanterad identitet för Arc-aktiverade datatjänster för att interagera med AZURE Resource Manager-API:er (ARM) kontrollplan och dataplan. Azure Arc Data Controller använder den här hanterade identiteten för att utföra dessa åtgärder när du hanterar Arc-aktiverad SQL Managed Instance.

I ett indirekt anslutningsläge krävs ett huvudnamn för tjänsten med nödvändiga behörigheter av Azure Arc-datakontrollanten för att regelbundet exportera användningsinformation som inventering och resursanvändning till Azure.

Azure RBAC på Azure Arc-aktiverade datatjänster

Följande är de RBAC-behörigheter som krävs för att publicera övervakningsmått till Azure Monitor.

| Roll | Description |

|---|---|

| Utgivare av övervakningsmått | Aktiverar publiceringsmått mot Azure-resurser. |

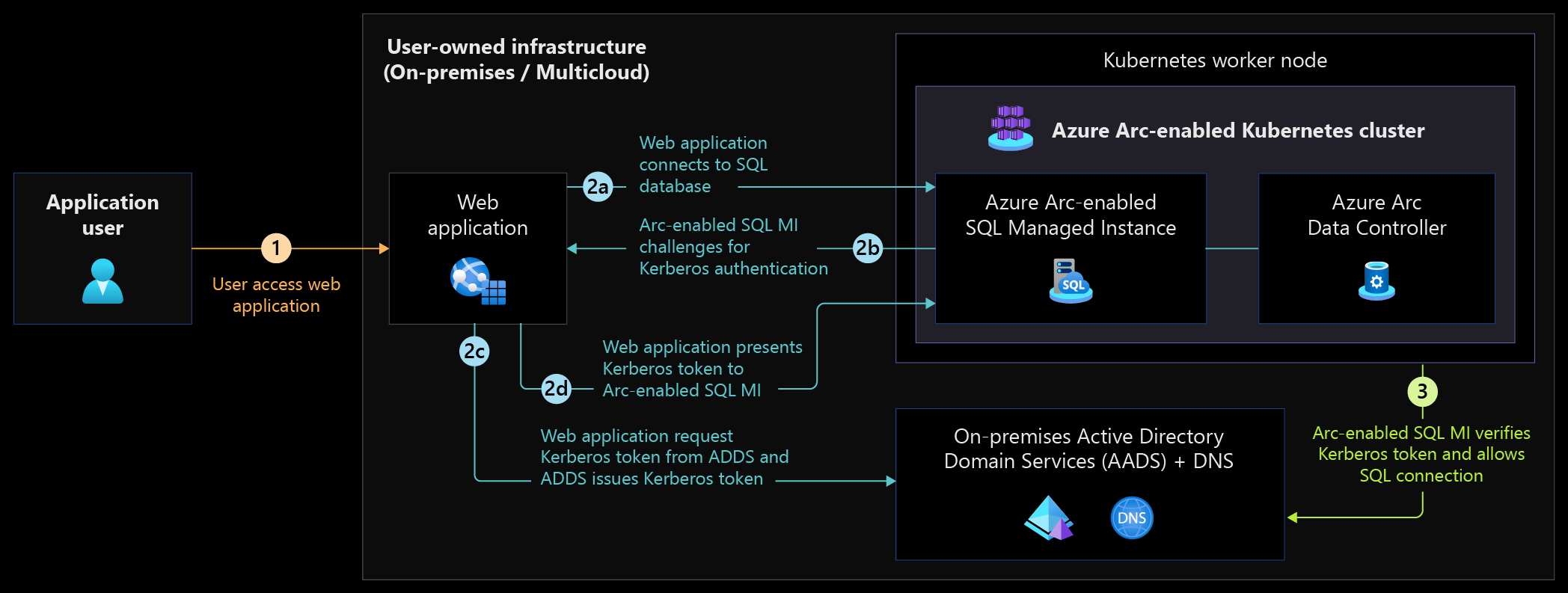

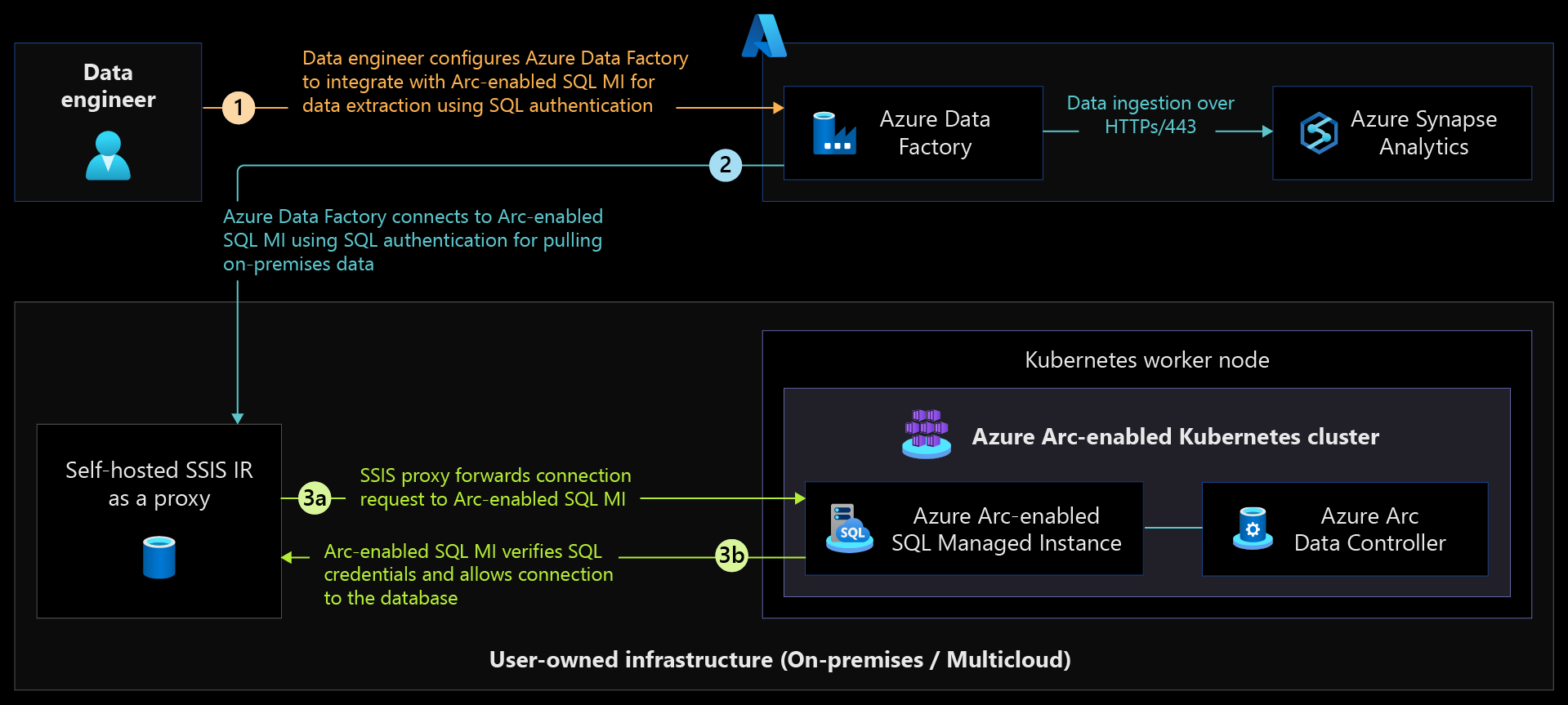

Säker åtkomst till Azure Arc-aktiverad SQL Managed Instance

Följande arkitekturdiagram visar säker åtkomst med hjälp av AD-autentisering.

Följande arkitekturdiagram visar säker åtkomst med SQL-autentisering.

Tips för utformning

Granska det kritiska designområdet för identitets- och åtkomsthantering i Azure-landningszoner för att utvärdera effekten av Azure Arc-aktiverade datatjänster på din övergripande identitets- och åtkomstmodell.

Arc-aktiverad distribution av datatjänster

Överväg den identitet som används för att distribuera Azure Arc-aktiverade datatjänster beroende på typen av distribution, till exempel manuell eller automatiserad, för Arc-aktiverad distribution av datatjänster. Den här identiteten kan vara ett Microsoft Entra-konto eller LDAP-konto (Lightweight Directory Access Protocol) från Active Directory-domän Services (AD DS) eller en LDAP-provider från tredje part baserat på hur underliggande Azure Arc-aktiverade Kubernetes-åtkomstkontroller hanteras i lokala eller andra molnmiljöer.

Överväg om gruppbaserad åtkomstkontroll eller enskilda identitetsbaserade åtkomstkontroller är lämpligare för din IT-organisation (Information Technology) för att hantera Arc-aktiverade datatjänster baserat på de åtgärder som skapas av båda alternativen.

Överväg mellan Azure Arc-aktiverade Kubernetes-administratörer jämfört med databashanteringsgrupp (DMG) jämfört med programadministrationsgrupp för att distribuera och hantera Azure Arc-aktiverade datatjänster beroende på organisationens säkerhetsstyrning och ansvarsfördelningskrav.

Överväg användningsmönstret mellan den systemhanterade nyckelfliken och den kundhanterade nyckelfliken för att distribuera Azure Arc AD-Anslut eller för att stödja AD-autentisering i Arc-aktiverad SQL Managed Instance. Båda metoderna har fördelarna med förenklade åtgärder jämfört med fullständig kundkontroll för hantering av tjänstkonton och nyckelflik för STÖD för AD-autentisering.

Arc-aktiverad åtkomst till datatjänster

Arc-aktiverade åtkomstkontroller för SQL Managed Instance är helt oberoende av underliggande Azure Arc-aktiverade Kubernetes-åtkomstkontroller. Det är viktigt att fatta några designbeslut för att administrera Arc-aktiverad SQL Managed Instance och ge åtkomst till konsumentprogram och slutanvändare.

Välj mellan AD- och SQL-autentisering beroende på organisationens program eller tjänstfunktioner. Eftersom inte alla program stöder AD-autentisering granskar du organisationens säkerhetsprinciper för tillåtna autentiseringstyper och framtvingar extra säkerhetskontroller som krävs när du använder SQL-autentisering.

När molnbaserade tjänster behöver autentisera och ansluta till Arc-aktiverade SQL Managed Instance-databaser för att extrahera och mata in data i dataanalystjänster bör du överväga att använda lokala virtuella eller fysiska datorer med egen värd som är AD-anslutna via SQL för att autentisera och ansluta till Arc-aktiverad SQL Managed Instance.

Designrekommendationer

Utöver följande designrekommendationer läser du designrekommendationerna för identitets- och åtkomsthantering för Azure Arc-aktiverade Kubernetes eftersom Arc-aktiverad SQL Managed Instance distribueras i Det Arc-aktiverade Kubernetes-klustret.

Arc-aktiverad distribution av datatjänster

För företagsorganisationer som följer strikta ITIL-processer isolerar du team som ansvarar för att hantera Arc-aktiverade datatjänster från Arc-aktiverade Kubernetes genom att skapa olika säkerhetsgrupper och sedan tilldela behörigheter för att hantera Arc-aktiverade datatjänster.

Använd systemhanterat nyckelfliksläge för STÖD för AD-autentisering för att avlasta domänkontot och hanteringskostnaderna för nyckelflikar för att förenkla åtgärderna.

Använd kundhanterat nyckelfliksläge för AD-autentisering för att ha fullständig kontroll över skapande av tjänstkonto och generering av nyckelflikar.

Skapa en dedikerad AD-organisationsenhet (OU) för att delegera åtkomstkontroll och förenkla åtgärder för alla Arc-aktiverade SQL Managed Instance-konton.

Använd AES256-kryptering för Kerberos-nyckelfliksfiler och undvik användning av RC4-chiffer.

Arc-aktiverad åtkomst till datatjänster

Använd i förekommande fall AD-autentisering med SQL Managed Instance för att avlasta användarlivscykelhantering till katalogtjänster och använda säkerhetsgrupper i AD för att hantera användarbehörigheter.

Använd SQL-autentisering med Arc-aktiverad SQL Managed Instance som en minst prioriterad autentiseringstyp och när det inte går att använda AD-autentisering.

När AD-autentisering har möjliggjorts för organisationens behov bör du undvika att använda SQL-autentisering för dagliga åtgärder. Använd endast SQL-autentisering för nödåtkomst till databasservern för databasadministration.

I distributionsscenarier som inte stöder AD-autentisering använder du SQL-autentisering som stöds i Arc-aktiverad SQL Managed Instance. Se till att använda starka lösenordsprinciper och aktivera granskning för att övervaka SQL-användaridentiteter och behörigheter som beviljas för åtkomst till databasservrar och databaser.

Rollbaserade åtkomstkontroller (RBAC)

I systemhanterat nyckelfliksläge krävs explicita behörigheter till Domäntjänstkonto (DSA) på Active Directory OU-nivå för Arc-aktiverad SQL Managed Instance.

Följande är nödvändiga RBAC-behörigheter. För kundhanterat nyckelfliksläge krävs inga explicita behörigheter för domäntjänstkontot på Active Directory OU-nivå.

Behörigheter för Azure Arc AD Anslut eller

| Behörighet | Description |

|---|---|

| Läsa alla egenskaper | Tillåt att läsa alla egenskaper för ett katalogobjekt. |

| Skriva alla egenskaper | Tillåt uppdateringar av alla egenskaper för katalogobjektet. |

| Skapa användarobjekt | Tillåt skapande av katalogobjekt i organisationsenheten. |

| Ta bort användarobjekt | Tillåt borttagning av katalogobjekt i organisationsenheten. |

| Återställa lösenord | Tillåt lösenordsåterställning av användarobjekt i organisationsenheten. |

SQL Server-roller

Nästa steg

Mer information om Azure Arc-aktiverad SQL Managed Instance-identitets- och åtkomsthantering finns i följande artiklar:

- Azure Arc-aktiverad SQL Managed Instance med Active Directory-autentisering

- Krav för Azure Arc-aktiverad SQL Managed Instance i Active Directory-autentisering

- Självstudie: Distribuera Active Directory-anslutningsprogram med Hjälp av Azure CLI

- Distribuera Active Directory-integrerad Azure Arc-aktiverad SQL Managed Instance

- Upplev azure Arc-aktiverade automatiserade SQL Managed Instance-scenarier med Azure Arc Jumpstart.

- Mer information om Azure Arc finns i Utbildningsvägen för Azure Arc på Microsoft Learn.