Nätverkstopologi och anslutning för Oracle på acceleratorn för Azure Virtual Machines-landningszonen

Den här artikeln bygger på flera överväganden och rekommendationer som definierats i designområdet för Azure-landningszoner för nätverkstopologi och anslutning. Den erbjuder viktiga designöverväganden och metodtips för nätverk och anslutning för din Oracle-instans som körs på Azure Virtual Machines. Eftersom Oracle stöder verksamhetskritiska arbetsbelastningar bör du ta med vägledningen för designområdena för Azure-landningszonen i din design.

Prioritera säkerheten för Oracle-arbetsbelastningar

Precis som med de flesta produktionsdatabaser är det viktigt att skydda en Oracle-arbetsbelastning. Databasen måste förbli privat och har inga offentliga slutpunkter. Endast auktoriserade molntjänster, till exempel ett affärsprogram eller webbklienttjänster, ska styra åtkomsten till data. Ett fåtal behöriga personer kan hantera alla produktionsdatabaser med hjälp av en säker tjänst. Mer information finns i Planera för fjärråtkomst till virtuella datorer.

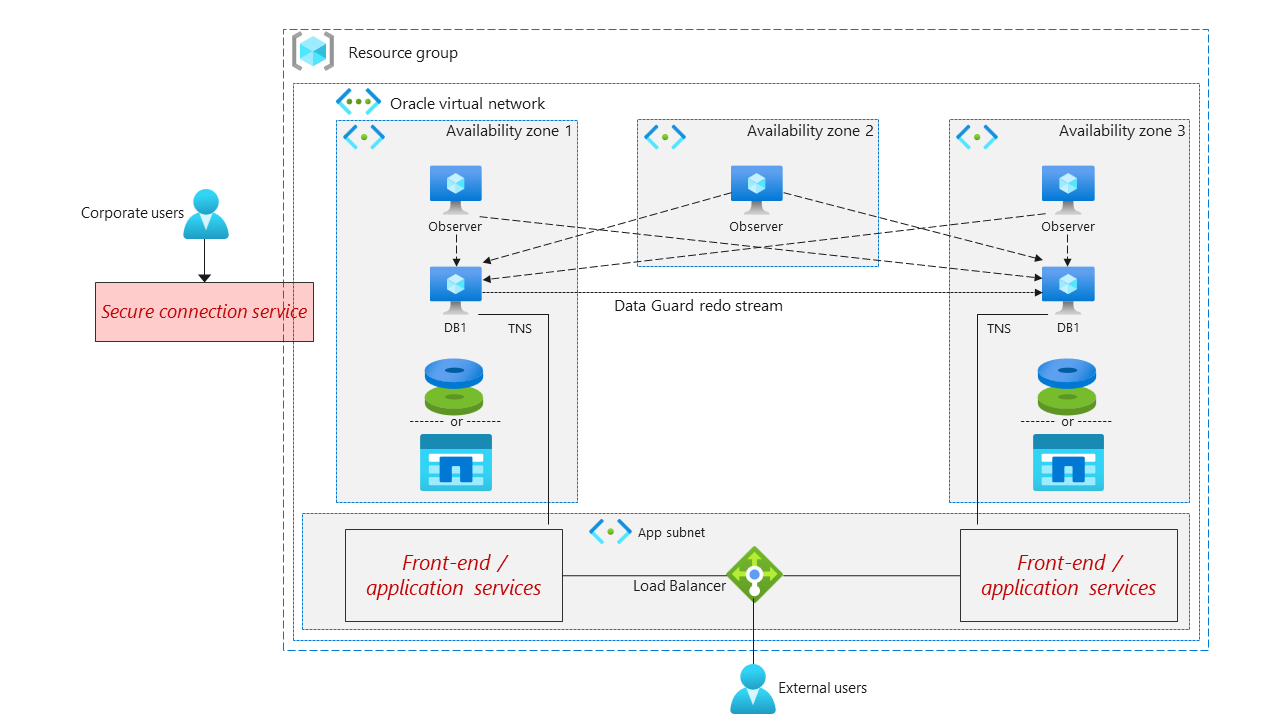

Nätverksdesign på hög nivå

Följande arkitekturdiagram visar nätverksöverväganden för Oracle-instanser i en Azure-landningszon.

Se till att alla lösningstjänster finns i ett enda virtuellt nätverk.

Använd Azure Firewall, Azure Application Gateway eller andra säkerhetsmekanismer för att säkerställa att endast viktig trafik tillåts komma åt lösningen.

Implementera en DMZ för nätverk för mer avancerade nätverkssäkerhetsåtgärder. Mer information finns i Implementera ett säkert hybridnätverk.

Övervaka och filtrera trafik med hjälp av Azure Monitor, Azure-nätverkssäkerhetsgrupper (NSG:er) eller programsäkerhetsgrupper.

Se till att alla virtuella datorer som har direkt stöd för Oracle-databasen finns i ett dedikerat undernät och hålls säkra från Internet.

Oracle-databasundernätet bör innehålla en NSG som tillåter följande trafik:

Inkommande port 22 eller 3389 om Oracle-databastjänster endast körs på Windows från en säker källa. Mer information om säker åtkomst till virtuella datorer finns i Planera för fjärråtkomst till virtuella datorer.

Inkommande port 1521 endast från klientdelens undernät. Klientdelsundernätet bör följa metodtipsen för internetuppkopplade arbetsbelastningar.

Ändra portar när säkerheten kräver fördunkling. Använd inte standardportar.

Begränsa Oracle-hanteringsåtkomsten till ett minimalt antal behöriga användare genom att använda Azure Bastion för att ansluta säkert till de virtuella datorerna i Oracle-undernätet.

Om du använder Azure Bastion för att komma åt Oracle-databasservern kontrollerar du att AzureBastionSubnet innehåller en NSG som tillåter inkommande trafik på port 443.

Konfigurera närhetsplaceringsgrupper för Oracle-programservrar och Oracle-databasservrar för att minimera nätverksfördröjningen.

Använd accelererat nätverk för att distribuera alla tjänster.

Gå vidare

Affärskontinuitet och haveriberedskap för Oracle Virtual Machines-acceleratorn för landningszoner

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för