Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

SAP är en vanlig teknik som många organisationer använder i sina viktigaste arbetsbelastningar idag. När du planerar SAP-arkitektur bör du vara särskilt uppmärksam på att se till att arkitekturen är robust och säker. Målet med den här artikeln är att dokumentera designkriterierna för säkerhet, efterlevnad och styrning för SAP i företagsskala i Azure. I artikeln beskrivs designrekommendationer, metodtips och designöverväganden som är specifika för distributionen av SAP-plattformen i Azure. För att förbereda för styrning av en företagslösning är det viktigt att granska vägledningen i designområdet för Azure-landningszonen för säkerhetsstyrning och efterlevnad

Molnlösningarna var ursprungligen värd för enskilda, relativt isolerade program. När fördelarna med molnlösningar blev tydliga var molnet värd för många storskaliga arbetsbelastningar, till exempel SAP i Azure. Att hantera problem med säkerhet, tillförlitlighet, prestanda och kostnader för distributioner i en eller flera regioner blev avgörande under molntjänsternas livscykel.

Visionen för säkerhet, efterlevnad och styrning i SAP i företagsskala i Azure är att ge organisationer verktyg och processer för att förhindra risker och fatta effektiva beslut. Landningszonen i företagsskala definierar säkerhetsstyrnings- och efterlevnadsroller och ansvarsområden, så att alla vet vad som förväntas av dem.

Modell för delat ansvar

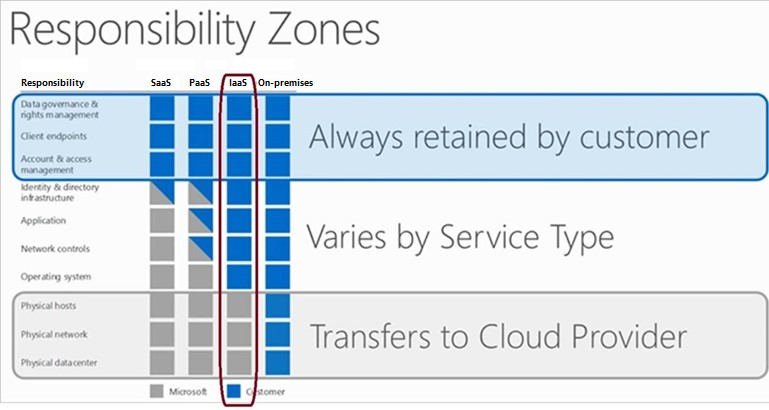

När du utvärderar offentliga molntjänster är det viktigt att förstå vilka uppgifter molnleverantören hanterar jämfört med kundens ansvar. Enligt modellen med delat ansvar beror ansvarsfördelningen mellan en molnleverantör och dess kunder på din arbetsbelastnings molnvärdmodell: Programvara som en tjänst (SaaS), plattform som en tjänst (PaaS) eller infrastruktur som en tjänst (IaaS). Som kund ansvarar du alltid för dina data, slutpunkter och konto- och åtkomsthantering, oavsett molndistributionsmodell.

Följande diagram visar uppdelningen av uppgifter mellan ansvarszoner i Microsofts molnbaserade modell för delat ansvar:

Mer information om modellen med delat ansvar finns i Delat ansvar i molnet.

Rekommendationer för säkerhetsdesign

Säkerhet är ett delat ansvar mellan Microsoft och kunder. Du kan ladda upp din egen virtuella dator (VM) och databasavbildningar till Azure eller använda avbildningar från Azure Marketplace. Dessa avbildningar behöver dock säkerhetskontroller som uppfyller program- och organisationskraven. Du måste tillämpa dina kundspecifika säkerhetskontroller på operativsystemet, data och SAP-programskiktet.

Allmänt accepterad säkerhetsvägledning finns i metodtipsen för cybersäkerhet från Center for Internet Security (CIS).

Azure-landningszoner har specifik vägledning om nollförtroendebaserad nätverkssäkerhet för att skydda nätverksperimeter och trafikflöden. Mer information finns i Strategier för nätverkssäkerhet i Azure.

Aktivera Microsoft Defender för molnet

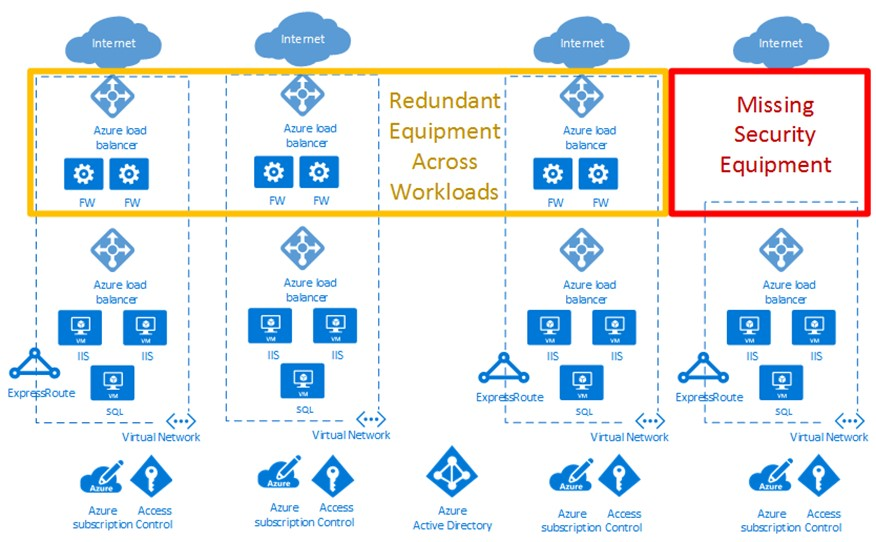

Företag som använder hub-spoke-nätverkstopologier distribuerar ofta mönster för molnarkitektur i flera Azure-prenumerationer. I följande molndistributionsdiagram visar den röda rutan ett säkerhetsgap. Den gula rutan visar en möjlighet att optimera virtuella nätverksanordningar över arbetsbelastningar och prenumerationer.

Microsoft Defender för molnet ger skydd mot hot och ger dig en helhetsbild av hela företagets säkerhetsstatus.

Aktivera Microsoft Defender för Cloud Standard för SAP på Azure-prenumerationer för att:

Förbättra säkerhetsstatusen för dina datacenter och ge avancerat skydd mot hot för lokala arbetsbelastningar och hybridarbetsbelastningar i Azure och andra moln.

Se säkerhetsstatus för hela SAP i Azure-prenumerationer och se resurssäkerhetshygien för virtuella SAP-datorer, diskar och program.

Delegera en anpassad SAP-administratörsroll med just-in-time-åtkomst.

Använd den dedikerade Microsoft Defender för Endpoint-konfigurationen för att skydda SAP-miljön och optimera SAP-serverprestanda på värdar som körs i Linux- och Windows-miljöer. Mer information finns i referenserna nedan:

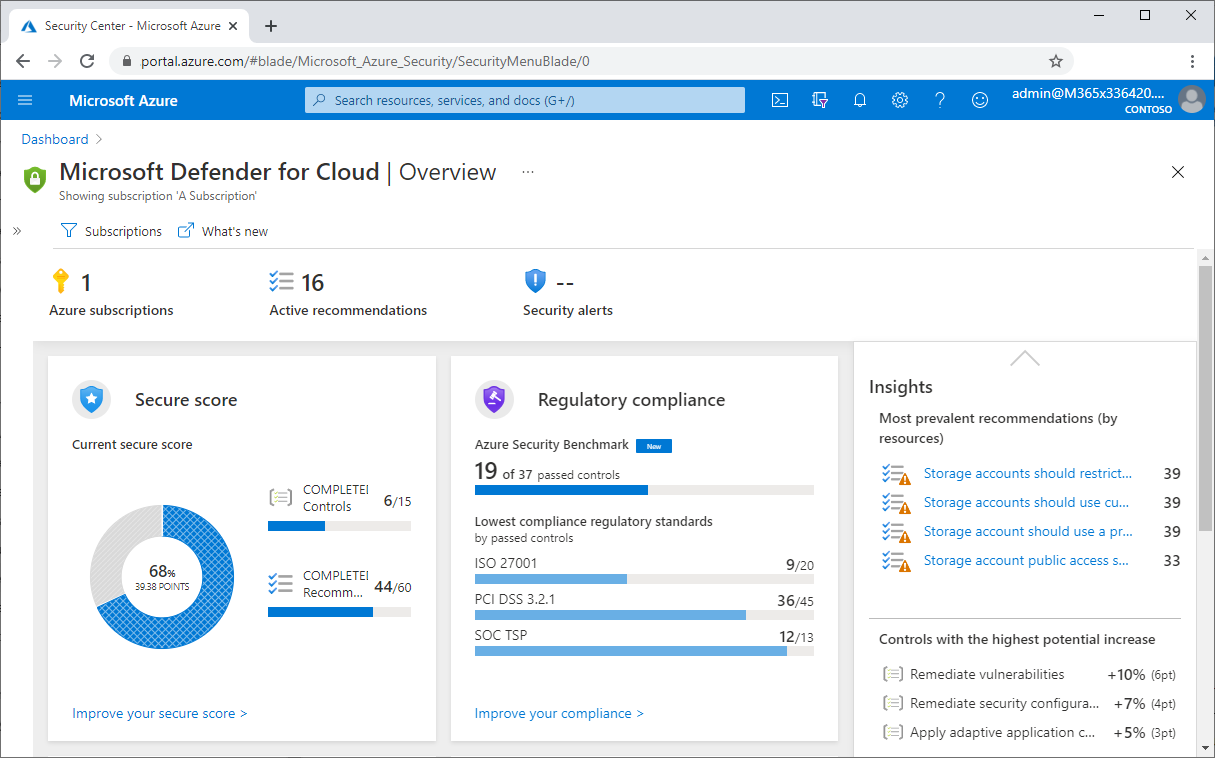

Följande skärmbild visar instrumentpanelen för arbetsbelastningsskydd i Azure-portalen:

Aktivera Microsoft Sentinel-lösning för SAP

Microsoft Sentinel är en skalbar, molnbaserad siem-lösning (security information event management) och soar-lösning (security orchestration automated response). Microsoft Sentinel levererar intelligent säkerhetsanalys och hotinformation i hela företaget, vilket ger en enda lösning för aviseringsidentifiering, hotsynlighet, proaktiv jakt och hotsvar.

Microsoft Sentinel-lösningen för SAP ger följande fördelar:

- Lösningen påverkas starkt av Microsofts egen erfarenhet av att skydda sina egna SAP-system.

- Den tillhandahåller beprövade inbyggda identifieringsregler, spelböcker för automatiserade åtgärder för SAP-säkerhet och arbetsböcker för att visualisera den uppnådda täckningen baserat på populära ramverk som NIST, SOX osv.

- Den identifierar och möjliggör svar på säkerhetshot i hela SAP-stacken (AS ABAP, AS JAVA och SAP Business Technology Platform).

- Den integreras med Microsoft Unified Security Operations Platform för att ge en enhetlig vy över säkerhetsaviseringar och incidenter i alla Microsoft Defender-produkter, Microsoft Sentinel och Microsoft Security Copilot.

Hitta ytterligare designöverväganden i den här artikeln.

Säker autentisering

Enkel inloggning (SSO) är grunden för integrering av SAP- och Microsoft-produkter. Kerberos-token från Active Directory, kombinerat med säkerhetsprodukter från tredje part, har aktiverat den här funktionen för både SAP GUI och webbläsarbaserade program i flera år. När en användare loggar in på sin arbetsstation och autentiserar, utfärdar Active Directory dem en Kerberos-token. En säkerhetsprodukt från tredje part använder sedan Kerberos-token för att hantera autentiseringen till SAP-programmet utan att användaren behöver autentisera igen.

Du kan också kryptera data under överföring från användarens klientdel mot SAP-programmet genom att integrera säkerhetsprodukten från tredje part med säker nätverkskommunikation (SNC) för DIAG (SAP GUI), RFC och SPNEGO för HTTPS.

Microsoft Entra ID med SAML 2.0 kan också tillhandahålla enkel inloggning till en rad OLIKA SAP-program och -plattformar som SAP NetWeaver, SAP HANA och SAP Cloud Platform. Mer information finns i avsnittet identitets- och åtkomsthantering.

Härda operativsystem

Se till att du hårdnar operativsystemet för att utrota sårbarheter som kan leda till attacker på SAP-databasen.

Några ytterligare kontroller säkerställer säker basinstallation:

- Kontrollera systemets filintegritet regelbundet.

- Begränsa åtkomsten till operativsystemet.

- Begränsa fysisk åtkomst till servern.

- Skydda åtkomsten till servern på nätverksnivå.

Isolera virtuella nätverk

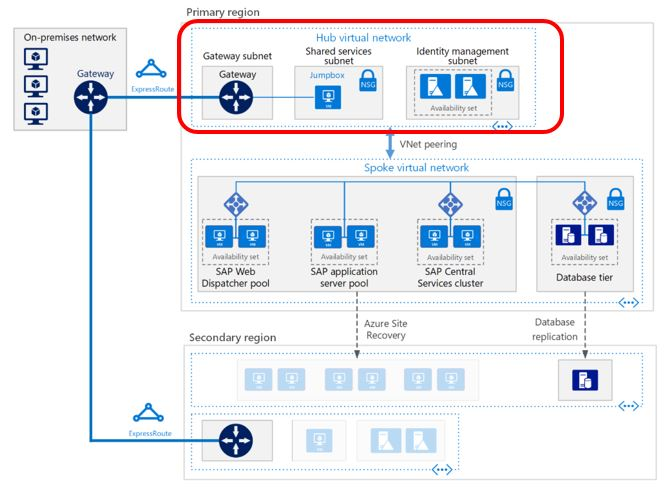

Isolera och begränsa åtkomsten till nätverkstjänster och protokoll. För en striktare kontroll kan du skydda den rekommenderade nätverksarkitekturen hub-and-spoke med hjälp av flera Azure-säkerhetsmekanismer:

Isolera SAP-applikationen och databasservrarna från internet eller från det lokala nätverksmiljö genom att skicka all trafik via det virtuella hubbnätverket, som är anslutet till spokenätverket via peering för virtuella nätverk. Peer-kopplade virtuella nätverk garanterar att SAP on Azure-lösningen är isolerad från det offentliga Internet.

Övervaka och filtrera trafik med hjälp av Azure Monitor, Azure-nätverkssäkerhetsgrupper (NSG:er) eller programsäkerhetsgrupper.

Använd Azure Firewall eller någon av de marknadstillgängliga virtuella nätverksinstallationerna (NVA).

Om du vill ha mer avancerade nätverkssäkerhetsåtgärder implementerar du ett DMZ-nätverk. Mer information finns i Implementera en DMZ mellan Azure och ditt lokala datacenter.

Isolera DMZ:er och NVA:er från resten av SAP-egendomen, konfigurera Azure Private Link och hantera och kontrollera SAP på Azure-resurser på ett säkert sätt.

Följande arkitekturdiagram visar hur du administrerar en topologi för virtuella Azure-nätverk med isolering och begränsning av nätverkstjänster och protokoll via NSG:er. Kontrollera att nätverkssäkerheten också uppfyller organisationens säkerhetsprincipkrav.

Mer information om SAP på Azure-nätverkssäkerhet finns i SAP-säkerhetsåtgärder i Azure.

Kryptera data i vila

Data i vila är information i permanent lagring på fysiska medier, i alla digitala format. Media kan innehålla filer på magnetiska eller optiska medier, arkiverade data och säkerhetskopiering av data. Azure erbjuder en mängd olika datalagringslösningar, inklusive filer, diskar, blobar och tabeller. Viss Azure Storage-datakryptering i vila sker som standard med valfri kundkonfiguration. Mer information finns i Azure-datakryptering i vila och Översikt över Azure-kryptering.

Kryptering på serversidan (SSE) för SAP på virtuella Azure-datorer skyddar dina data och hjälper dig att uppfylla organisationens säkerhets- och efterlevnadsåtaganden. SSE krypterar automatiskt vilande data på Azure-hanterade operativsystem och datadiskar när data sparas i molnet. SSE krypterar Azure-hanterade diskdata transparent med 256-bitars AES-kryptering, en av de starkaste blockkrypteringarna som är tillgängliga och är FIPS 140-2-kompatibel. SSE påverkar inte prestandan för hanterade diskar och har ingen extra kostnad. Mer information om de kryptografiska moduler som ligger till grund för Azure-hanterade diskar finns i Kryptografi-API: nästa generation.

Azure Storage-kryptering är aktiverat för alla Azure Resource Manager-konton och kan inte inaktiveras. Eftersom dina data krypteras som standard behöver du inte ändra koden eller programmen för att använda Azure Storage-kryptering.

För SAP-databasserverkryptering använder du den inbyggda SAP HANA-krypteringstekniken. Om du använder Azure SQL Database använder du transparent datakryptering (TDE) som erbjuds av DBMS-providern för att skydda dina data och loggfiler och se till att säkerhetskopiorna också är krypterade.

Skydda data under överföring

Data är i överföring eller under transport när den flyttas från en plats till en annan, antingen internt på plats eller i Azure, eller externt, som över internet till slutanvändaren. Azure erbjuder flera mekanismer för att hålla data privata under överföring. Alla mekanismer kan använda skyddsmetoder som kryptering. Dessa mekanismer omfattar:

- Kommunikation via virtuella privata nätverk (VPN) med IPsec/IKE-kryptering

- Transport Layer Security (TLS) 1.2 eller senare via Azure-komponenter som Azure Application Gateway eller Azure Front Door

- Protokoll som är tillgängliga på de virtuella Azure-datorerna, till exempel Windows IPsec eller SMB

Kryptering med MACsec, en IEEE-standard på datalänklagret, aktiveras automatiskt för all Azure-trafik mellan Azure-datacenter. Den här krypteringen säkerställer kundens datasekretess och integritet. Mer information finns i Azure-kunddataskydd.

Hantera nycklar och hemligheter

Om du vill styra och hantera diskkrypteringsnycklar och hemligheter för icke-HANA Windows- och icke-Windows-operativsystem använder du Azure Key Vault. Key Vault har funktioner för etablering och hantering av SSL/TLS-certifikat. Du kan också skydda hemligheter med maskinvarusäkerhetsmoduler (HSM). SAP HANA stöds inte med Azure Key Vault, så du måste använda alternativa metoder som SAP ABAP- eller SSH-nycklar.

Säkra webb- och mobilprogram

För internetuppkopplade program som SAP Fiori måste du distribuera belastningen per programkrav samtidigt som säkerhetsnivåerna bibehålls. För Layer 7-säkerhet kan du använda en brandvägg för webbprogram från tredje part som är tillgänglig på Azure Marketplace.

För mobilappar kan Microsoft Enterprise Mobility + Security integrera SAP-internetriktade program eftersom det hjälper till att skydda din organisation och ger dina anställda möjlighet att arbeta på nya och flexibla sätt.

Hantera trafik på ett säkert sätt

För internetanslutna program måste du se till att distribuera belastningen per programkrav samtidigt som säkerhetsnivåerna bibehålls. Belastningsutjämning är fördelningen av arbetsbelastningar mellan flera beräkningsresurser. Belastningsutjämning syftar till att optimera resursanvändningen, maximera dataflödet, minimera svarstiden och undvika överlagring av en enskild resurs. Belastningsutjämning kan också förbättra tillgängligheten genom att dela en arbetsbelastning mellan redundanta databehandlingsresurser.

Lastbalanserare dirigerar trafik till virtuella datorer i programmets undernät. För hög tillgänglighet använder det här exemplet SAP Web Dispatcher och Azure Standard Load Balancer. Dessa två tjänster stöder också kapacitetstillägg genom utskalning. Du kan också använda Azure Application Gateway eller andra partnerprodukter, beroende på trafiktyp och nödvändiga funktioner som SSL-avslutning (Secure Sockets Layer) och vidarebefordran.

Du kan kategorisera Azures belastningsutjämningstjänster längs globala och regionala och HTTP/S jämfört med icke-HTTP/S-dimensioner.

Globala belastningsutjämningstjänster distribuerar trafik över regionala serverdelar, moln eller lokala hybridtjänster. Dessa tjänster dirigerar slutanvändartrafik till närmaste tillgängliga serverdel. Dessa tjänster maximerar också tillgänglighet och prestanda genom att reagera på ändringar i tjänstens tillförlitlighet eller prestanda. Du kan se dessa tjänster som system som belastningsutjämnar mellan applikationer, slutpunkter eller skalningsenheter som finns i olika regioner eller geografiska områden.

Regionala belastningsutjämningstjänster distribuerar trafik inom virtuella nätverk över virtuella datorer eller zonala och zonredundanta tjänstslutpunkter inom en region. Du kan se dessa tjänster som system som belastningsutjämning mellan virtuella datorer, containrar eller kluster i en region i ett virtuellt nätverk.

HTTP/S-lastbalanseringstjänster är Layer 7-lastbalanserare som endast accepterar HTTP/S-trafik och är avsedda för webbprogram eller andra HTTP/S-slutpunkter. HTTP/S-tjänster för belastningsutjämning omfattar funktioner som SSL-avlastning, WAF, sökvägsbaserad belastningsutjämning och sessionstillhörighet.

Icke-HTTP/S-belastningsutjämningstjänster som kan hantera icke-HTTP/S-trafik rekommenderas för icke-webbarbetsbelastningar.

I följande tabell sammanfattas Azures belastningsutjämningstjänster efter kategori:

| Tjänster | Globalt eller regionalt | Rekommenderad trafik |

|---|---|---|

| Azure Front Door-tjänsten | Global | HTTP/S |

| Trafikchef | Global | Icke-HTTP/S |

| Application Gateway | Regionell | HTTP/S |

| Azure Load Balancer (belastningsutjämnare) | Regionell | Icke-HTTP/S |

Front Door är ett nätverk för programleverans som tillhandahåller en global tjänst för belastningsutjämning och platsacceleration för webbprogram. Front Door erbjuder Layer 7-funktioner som SSL-avlastning, sökvägsbaserad routning, snabb redundans och cachelagring för att förbättra prestanda och tillgänglighet för dina program.

Traffic Manager är en DNS-baserad trafiklastbalanserare som gör att du kan distribuera trafik optimalt till tjänster i globala Azure-regioner, samtidigt som du ger hög tillgänglighet och svarstider. Eftersom Traffic Manager är en DNS-baserad belastningsutjämningstjänst läser den bara in saldon på domännivå. Därför kan den inte växla till redundans lika snabbt som Front Door, på grund av vanliga utmaningar kring DNS-cachelagring och system som inte respekterar DNS TTL.

Application Gateway tillhandahåller en hanterad programleveranskontrollant med olika layer 7-belastningsutjämningsfunktioner. Du kan använda Application Gateway för att optimera webbgruppsproduktiviteten genom att avlasta CPU-intensiv SSL-avslutning till gatewayen.

Azure Load Balancer är en högpresterande layer 4-tjänst med extremt låg latens för inkommande och utgående belastningsutjämning för alla UDP- och TCP-protokoll. Load Balancer hanterar miljontals begäranden per sekund. Load Balancer är zonredundant, vilket säkerställer hög tillgänglighet mellan tillgänglighetszoner.

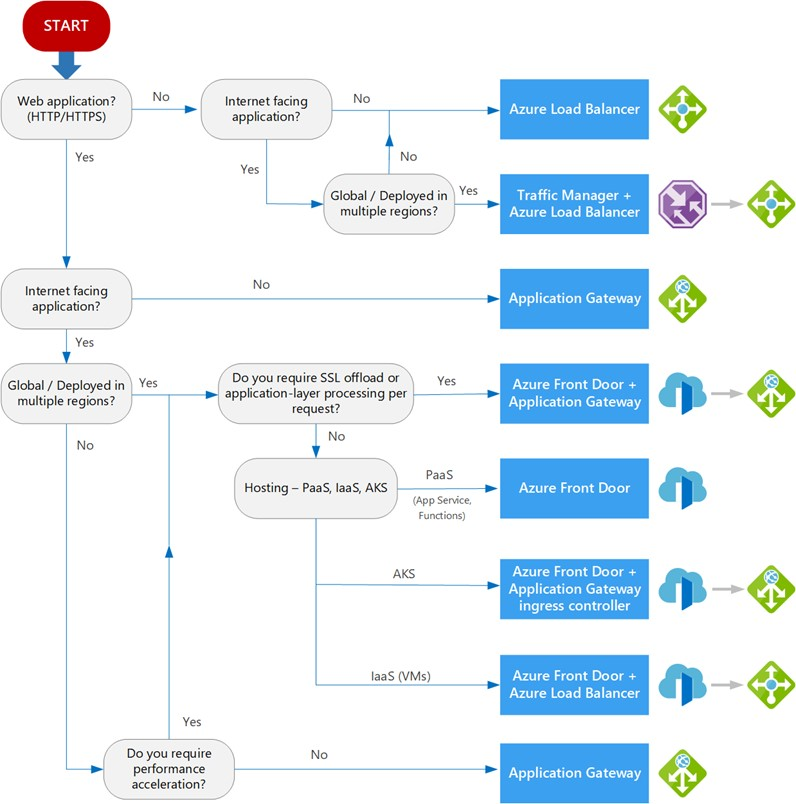

Läs följande beslutsträd för att fatta beslut om belastningsutjämning för SAP-program i Azure:

Varje SAP-program har unika krav, så behandla föregående flödesdiagram och rekommendation som utgångspunkter för en mer detaljerad utvärdering. Om ditt SAP-program består av flera arbetsbelastningar utvärderar du varje arbetsbelastning separat. En komplett lösning kan innehålla två eller flera belastningsutjämningslösningar.

Övervaka säkerhet

Azure Monitor för SAP-lösningar är en Azure-intern övervakningsprodukt för SAP-landskap som fungerar med både SAP på azure virtual machines och HANA Large Instances. Med Azure Monitor för SAP-lösningar kan du samla in telemetridata från Azures infrastruktur och databaser på en central plats och visuellt korrelera telemetridata för snabbare felsökning.

Beslut om säkerhetsomfattning

Följande rekommendationer gäller för olika säkerhetsscenarier. Kraven inom omfånget är att säkerhetslösningen ska vara kostnadseffektiv och skalbar.

| Omfång (scenario) | Rekommendation | Noteringar |

|---|---|---|

| Se en samlad vy över Azure och lokal säkerhetsinriktning. | Microsoft Defender för Cloud Standard | Microsoft Defender för Cloud Standard hjälper till att registrera Windows- och Linux-datorer lokalt och i molnet och visar en konsoliderad säkerhetsstatus. |

| Kryptera alla SAP på Azure-databaser för att uppfylla regelkraven. | Infödd SAP HANA-kryptering och SQL TDE | För databaser använder du den inbyggda SAP HANA-krypteringstekniken. Om du använder SQL Database aktiverar du TDE. |

| Skydda ett SAP Fiori-program för globala användare med HTTPS-trafik. | Azure Front Door-tjänsten | Front Door är ett nätverk för programleverans som tillhandahåller global belastningsutjämning och tjänst för webbplatsacceleration för webbprogram. |

Designrekommendationer för efterlevnad och styrning

Azure Advisor är kostnadsfri och hjälper dig att få en konsoliderad vy över SAP på Azure-prenumerationer. Se Azure Advisor-rekommendationerna för tillförlitlighet, återhämtning, säkerhet, prestanda, kostnad och designrekommendationer för driftseffektivitet.

Använd Azure-policy

Azure Policy hjälper till att framtvinga organisationsstandarder och utvärdera efterlevnad i stor skala via instrumentpanelen för efterlevnad. Azure Policy ger en aggregerad vy för att utvärdera miljöns övergripande tillstånd, med möjlighet att öka detaljnivån till kornighet per resurs och per princip.

Azure Policy hjälper också till att anpassa dina resurser till efterlevnad genom massreparation för befintliga resurser och automatisk reparation av nya resurser. Exempel på Azure-principer tillämpar tillåtna platser på hanteringsgruppen, kräver en tagg och dess värde på resurser, skapar en virtuell dator med hjälp av en hanterad disk eller namngivningsprinciper.

Hantera kostnader för SAP på Azure

Kostnadshantering är mycket viktigt. Microsoft erbjuder olika sätt att optimera kostnader, till exempel reservationer, rätt storlek och snoozing. Det är viktigt att förstå och ange aviseringar för utgiftsgränserna för kostnader. Du kan utöka den här övervakningen så att den integreras med den övergripande IT-tjänsthanteringslösningen (ITSM).

Automatisera SAP-distributioner

Spara tid och minska fel genom att automatisera SAP-distributioner. Det är inte lätt att distribuera komplexa SAP-landskap till ett offentligt moln. SAP-grundläggande team kan vara mycket bekanta med de traditionella uppgifterna för att installera och konfigurera lokala SAP-system. Design, skapande och testning av molndistributioner kräver ofta ytterligare domänkunskaper. Mer information finns i SAP-plattformsautomatisering i företagsskala och DevOps.

Säkerställa resurser för produktionen

Skapa nödvändiga Azure-resurser i början av ditt SAP-projekt. När alla tillägg, flyttningar och ändringar har slutförts och SAP på Azure-distributionen är i drift låser du alla resurser. Endast en superadministratör kan sedan låsa upp och tillåta att en resurs, till exempel en virtuell dator, ändras. För mer information, se Lås resurser för att förhindra oväntade ändringar.

Implementera rollbaserad åtkomstkontroll

Anpassa rollbaserade åtkomstkontrollroller (RBAC) för SAP på Azure Spoke-prenumerationer för att undvika oavsiktliga nätverksrelaterade ändringar. Du kan tillåta sap-teamet i Azures infrastrukturteam att distribuera virtuella datorer till ett virtuellt Azure-nätverk och hindra dem från att ändra något i det virtuella nätverket som är peerkopplat till hubbprenumerationen. Å andra sidan tillåter du att medlemmar i nätverksteamet skapar och konfigurerar virtuella nätverk, men förbjuder dem från att distribuera eller konfigurera virtuella datorer i virtuella nätverk där SAP-program körs.

Använda Azure Connector för SAP LaMa

Inom en typisk SAP-egendom distribueras ofta flera programlandskap, till exempel ERP, SCM och BW, och det finns ett pågående behov av att utföra SAP-systemkopior och SAP-systemuppdateringar. Exempel är att skapa nya SAP-projekt för tekniska versioner eller programversioner eller regelbundet uppdatera QA-system från produktionskopior. Processen från slutpunkt till slutpunkt för SAP-systemkopior och uppdateringar kan vara både tidskrävande och arbetsintensiv.

SAP Landscape Management (LaMa) Enterprise Edition kan stödja driftseffektivitet genom att automatisera flera steg som ingår i SAP-systemkopiering eller uppdatering. Azure Connector for LaMa möjliggör kopiering, borttagning och flytt av Azure-hanterade diskar för att hjälpa SAP-driftteamet att snabbt utföra SAP-systemkopior och systemuppdateringar, vilket minskar de manuella ansträngningarna.

För VM-åtgärder kan Azure Connector for LaMa minska körningskostnaderna för din SAP-egendom i Azure. Du kan stoppa eller frigöra och starta dina virtuella SAP-datorer, vilket gör att du kan köra vissa arbetsbelastningar med en profil för minskad användning. Via LaMa-gränssnittet kan du till exempel schemalägga din virtuella SAP S/4HANA-sandbox-dator så att den är online 08:00–18:00, 10 timmar per dag, i stället för att köra 24 timmar. Med Azure Connector for LaMa kan du också ändra storlek på dina virtuella datorer när prestandakrav uppstår direkt från LaMa.

Efterlevnad och styrningsomfångsbeslut

Följande rekommendationer gäller olika scenarier för efterlevnad och styrning. Kraven inom omfånget är att lösningen ska vara kostnadseffektiv och skalbar.

| Omfång (scenario) | Rekommendation | Noteringar |

|---|---|---|

| Konfigurera en styrningsmodell för standardiserade namngivningskonventioner och hämta rapporter baserat på kostnadsställe. | Azure Policy- och Azure-taggar | Använd Azure Policy och taggning i kombination för att uppfylla kraven. |

| Undvik oavsiktlig borttagning av Azure-resurser. | Azure-resurslås | Azure-resurslås förhindrar oavsiktlig borttagning av resurser. |

| Få en samlad vy över affärsmöjligheter för kostnadsoptimering, återhämtning, säkerhet, driftsprestanda och prestanda för SAP på Azure-resurser | Azure Advisor | Azure Advisor är kostnadsfri och hjälper dig att få en konsoliderad vy över SAP på Azure-prenumerationer. |

Nästa steg

- Introduktion till säkerhet i Azure

- Arkitekturguide för SAP i Azure

- SAP-arbetsbelastningar i Azure: Checklista för planering och distribution

- Metodtips för att migrera SAP-program till Azure, del 1

- SAP på Azure: designa för effektivitet och drift

- Planering och implementering av Azure Virtual Machines för SAP NetWeaver

- Konfigurera Microsoft Defender för Endpoint på Windows Server med SAP

- Distributionsvägledning för Microsoft Defender för Endpoint i Linux för SAP