Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Säkerheten är kritisk i dagens molnmiljö. Cyberhot utvecklas ständigt och skydd av dina data, program och infrastruktur kräver en omfattande metod med flera lager. Vi vet att säkerhet är jobb ett i molnet och hur viktigt det är att du hittar korrekt och snabb information om Azure-säkerhet.

Den här artikeln innehåller en omfattande titt på den säkerhet som är tillgänglig med Azure. En vy från slutpunkt till slutpunkt av Azure-säkerhet som organiseras efter skydds-, identifierings- och svarsfunktioner finns i Säkerhet från slutpunkt till slutpunkt i Azure.

Azures säkerhetsstrategi för skydd på djupet

Azure använder en djupskyddsstrategi som ger flera lager av säkerhetsskydd i hela stacken – från fysiska datacenter till beräkning, lagring, nätverk, program och identitet. Den här metoden med flera lager säkerställer att om ett lager komprometteras fortsätter ytterligare lager att skydda dina resurser.

Azures infrastruktur är noggrant utformad från grunden, som omfattar allt från fysiska anläggningar till program, för att på ett säkert sätt vara värd för miljontals kunder samtidigt. Den här robusta grunden gör det möjligt för företag att tryggt uppfylla sina säkerhetskrav. Information om hur Microsoft skyddar själva Azure-plattformen finns i Säkerhet för Azure-infrastruktur. Mer information om säkerhet för fysiska datacenter finns i Fysisk säkerhet i Azure.

Azure är en plattform för offentliga molntjänster som stöder ett brett urval av operativsystem, programmeringsspråk, ramverk, verktyg, databaser och enheter. Den kan köra Linux-containrar med Docker-integrering. skapa appar med JavaScript, Python, .NET, PHP, Java och Node.js; skapa serverdelar för iOS-, Android- och Windows-enheter. Azures offentliga molntjänster har stöd för samma teknik som miljontals utvecklare och IT-proffs redan förlitar sig på och litar på.

Inbyggd plattformssäkerhet

Azure tillhandahåller standardsäkerhetsskydd inbyggda i plattformen som skyddar dina resurser från det ögonblick de distribueras. Omfattande information om Azures plattformssäkerhetsfunktioner finns i Översikt över azure-plattformssäkerhet.

- Nätverksskydd: Azure DDoS Protection skyddar automatiskt dina resurser från distribuerade överbelastningsattacker

- Kryptering som standard: Vilande datakryptering är aktiverat som standard för Azure Storage, SQL Database och många andra tjänster

- Identitetssäkerhet: Microsoft Entra-ID ger säker autentisering och auktorisering för alla Azure-tjänster

- Hotidentifiering: Inbyggda hotidentifieringsövervakare för misstänkta aktiviteter i dina Azure-resurser

- Efterlevnad: Azure har den största efterlevnadsportföljen i branschen och hjälper dig att uppfylla regelkrav

Dessa grundläggande säkerhetskontroller fungerar kontinuerligt i bakgrunden för att skydda din molninfrastruktur, utan någon ytterligare konfiguration som krävs för grundläggande skydd.

Delat ansvar i molnet

Azure tillhandahåller robust plattformssäkerhet, men säkerheten i molnet är ett delat ansvar mellan Microsoft och våra kunder. Ansvarsfördelningen beror på din distributionsmodell (IaaS, PaaS eller SaaS):

- Microsofts ansvar: Azure skyddar den underliggande infrastrukturen, inklusive fysiska datacenter, maskinvara, nätverksinfrastruktur och värdoperativsystemet

- Ditt ansvar: Du ansvarar för att skydda dina data, program, identiteter och åtkomsthantering

Varje arbetsbelastning och program är olika, med unika säkerhetskrav baserade på branschregler, datakänslighet och affärsbehov. Här spelar Azures avancerade säkerhetstjänster in. Mer information om modellen med delat ansvar finns i Delat ansvar i molnet.

Note

Det här dokumentet fokuserar främst på kundinriktade kontroller som du kan använda för att anpassa och öka säkerheten för dina program och tjänster.

Avancerade säkerhetstjänster för varje arbetsbelastning

För att uppfylla dina unika säkerhetskrav tillhandahåller Azure en omfattande uppsättning avancerade säkerhetstjänster som du kan konfigurera och anpassa efter dina specifika behov. Dessa tjänster är ordnade inom sex funktionella områden: Åtgärder, program, lagring, nätverk, beräkning och identitet. En omfattande katalog med säkerhetstjänster och tekniker finns i Azures säkerhetstjänster och tekniker.

Dessutom ger Azure dig en mängd olika konfigurerbara säkerhetsalternativ och möjlighet att styra dem så att du kan anpassa säkerheten för att uppfylla de unika kraven för organisationens distributioner. Det här dokumentet hjälper dig att förstå hur Azures säkerhetsfunktioner kan hjälpa dig att uppfylla dessa krav.

En strukturerad vy över Säkerhetskontroller och baslinjer för Azure finns i Microsofts prestandamått för molnsäkerhet, som ger omfattande säkerhetsvägledning för Azure-tjänster. Information om Azures tekniska säkerhetsfunktioner finns i Tekniska funktioner för Azure-säkerhet.

Beräkningssäkerhet

Att skydda dina virtuella datorer och beräkningsresurser är grundläggande för att skydda dina arbetsbelastningar i Azure. Azure tillhandahåller flera lager av beräkningssäkerhet, från maskinvarubaserat skydd till programvarubaserad hotidentifiering. Detaljerad säkerhetsinformation för virtuella datorer finns i Säkerhetsöversikt över Azure Virtual Machines.

Säker start

Säker start är standard för nyskapade Generation 2 VMs och skalningsuppsättningar för virtuella maskiner. Betrodd start skyddar mot avancerade och beständiga attacktekniker, inklusive startpaket, rootkits och skadlig kod på kernelnivå.

Pålitlig start erbjuder:

- Säker start: Skyddar mot installation av malware-baserade rootkits och startpaket genom att se till att endast signerade operativsystem och drivrutiner kan starta

- vTPM (virtual Trusted Platform Module): Ett dedikerat säkert valv för nycklar och mått som möjliggör verifiering av attestering och startintegritet

- Övervakning av startintegritet: Använder attestering via Microsoft Defender för molnet för att verifiera startkedjans integritet och avisering om fel

Betrodd start kan aktiveras på befintliga virtuella datorer och skalningsuppsättningar för virtuella datorer.

Konfidentiell databehandling i Azure

Konfidentiell databehandling i Azure är den sista pusselbiten som saknas i dataskyddspusslet. Det gör att du alltid kan hålla dina data krypterade. När den är i vila, när den är i rörelse via nätverket och nu, även när den läses in i minnet och används. Genom att göra fjärrattestering möjlig kan du dessutom kryptografiskt kontrollera att den virtuella dator som du distribuerar startas på ett säkert sätt och är korrekt konfigurerad innan du låser upp dina data.

Spektrumet av alternativ sträcker sig från att aktivera "lift and shift"-scenarier för befintliga program till fullständig kontroll av säkerhetsfunktioner. För Infrastruktur som en tjänst (IaaS) kan du använda:

- Konfidentiella virtuella datorer som drivs av AMD SEV-SNP: Maskinvarubaserad minneskryptering med upp till 256 GB krypterat minne

- Konfidentiella virtuella datorer med Intel TDX: Intel Trust Domain Extensions ger bättre prestanda och säkerhet

- Konfidentiella virtuella datorer med NVIDIA H100 GPU:er: GPU-accelererad konfidentiell databehandling för AI/ML-arbetsbelastningar

- Konfidentiella programklaver med Intel SGX: Isolering på programnivå för känslig kod och data

För PaaS (Platform as a Service) erbjuder Azure flera containerbaserade alternativ för konfidentiell databehandling, inklusive integreringar med Azure Kubernetes Service (AKS).

Program mot skadlig kod och antivirusprogram

Med Azure IaaS kan du använda program mot skadlig kod från säkerhetsleverantörer som Microsoft, Symantec, Trend Micro, McAfee och Kaspersky för att skydda dina virtuella datorer från skadliga filer, adware och andra hot. Microsoft Antimalware för Azure Virtual Machines är en skyddsfunktion som hjälper dig att identifiera och ta bort virus, spionprogram och annan skadlig programvara. Microsoft Antimalware tillhandahåller konfigurerbara aviseringar när känd skadlig eller oönskad programvara försöker installera sig själv eller köras på dina Azure-system. Microsoft Antimalware kan också distribueras med hjälp av Microsoft Defender för molnet.

Note

För modernt skydd bör du överväga Microsoft Defender för servrar som ger avancerat skydd mot hot, inklusive slutpunktsidentifiering och svar (EDR) via integrering med Microsoft Defender för Endpoint.

Hårdvarusäkerhetsmodul

Kryptering och autentisering förbättrar inte säkerheten om inte själva nycklarna är skyddade. Du kan förenkla hanteringen och säkerheten för dina kritiska hemligheter och nycklar genom att lagra dem i Azure Key Vault. Key Vault ger möjlighet att lagra dina nycklar i maskinvarusäkerhetsmoduler (HSM:er) som är certifierade enligt FIPS 140-3 Level 3-standarder . Dina SQL Server-krypteringsnycklar för säkerhetskopiering eller transparent datakryptering kan lagras i Key Vault med nycklar eller hemligheter från dina program. Behörigheter och åtkomst till dessa skyddade objekt hanteras via Microsoft Entra-ID.

Omfattande information om viktiga hanteringsalternativ som Azure Key Vault, Managed HSM och Payment HSM finns i Nyckelhantering i Azure.

Säkerhetskopiering av virtuell dator

Azure Backup är en lösning som skyddar dina programdata utan kapitalinvesteringar och minimala driftskostnader. Programfel kan skada dina data och mänskliga fel kan introducera buggar i dina program som kan leda till säkerhetsproblem. Med Azure Backup skyddas dina virtuella datorer som kör Windows och Linux.

Azure Site Recovery

En viktig del av din organisations bcdr-strategi för affärskontinuitet/haveriberedskap är att ta reda på hur du håller företagets arbetsbelastningar och appar igång när planerade och oplanerade avbrott inträffar. Azure Site Recovery hjälper till att samordna replikering, redundans och återställning av arbetsbelastningar och appar så att de är tillgängliga från en sekundär plats om den primära platsen slutar fungera.

SQL VM TDE

Transparent datakryptering (TDE) och kryptering på kolumnnivå (CLE) är SQL Server-krypteringsfunktioner. Den här typen av kryptering kräver att kunderna hanterar och lagrar de kryptografiska nycklar som du använder för kryptering.

Tjänsten Azure Key Vault (AKV) är utformad för att förbättra säkerheten och hanteringen av dessa nycklar på en säker och högtillgänglig plats. SQL Server Connector gör det möjligt för SQL Server att använda dessa nycklar från Azure Key Vault.

Om du kör SQL Server med lokala datorer finns det steg du kan följa för att få åtkomst till Azure Key Vault från din lokala SQL Server-instans. Men för SQL Server på virtuella Azure-datorer kan du spara tid med hjälp av Azure Key Vault-integreringsfunktionen. Med några Azure PowerShell-cmdletar för att aktivera den här funktionen kan du automatisera den konfiguration som krävs för att en virtuell SQL-dator ska få åtkomst till ditt nyckelvalv.

En omfattande lista över metodtips för databassäkerhet finns i Säkerhetschecklista för Azure Database.

Diskkryptering för virtuella datorer

Viktigt!

Azure Disk Encryption är planerat att tas bort den 15 september 2028. Fram till det datumet kan du fortsätta att använda Azure Disk Encryption utan avbrott. Den 15 september 2028 fortsätter ADE-aktiverade arbetsbelastningar att köras, men krypterade diskar kan inte låsas upp efter omstarter av virtuella datorer, vilket resulterar i avbrott i tjänsten.

Använd kryptering på värden för nya virtuella datorer. Alla ADE-aktiverade virtuella datorer (inklusive säkerhetskopior) måste migreras till kryptering hos värden före pensionsdatumet för att undvika serviceavbrott. Se Migrera från Azure Disk Encryption till värdkryptering för detaljer.

För modern kryptering av virtuella datorer erbjuder Azure:

- Kryptering på värden: Tillhandahåller slutgiltig kryptering för VM-data, inklusive tillfälliga diskar och OS/data disk-cache

- Konfidentiell diskkryptering: Tillgänglig med konfidentiella virtuella datorer för maskinvarubaserad kryptering

- Kryptering på serversidan med kundhanterade nycklar: Hantera dina egna krypteringsnycklar via Azure Key Vault

Mer information finns i Översikt över krypteringsalternativ för hanterade diskar.

Virtuellt nätverk

Virtuella datorer behöver nätverksanslutning. För att stödja det kravet kräver Azure att virtuella datorer är anslutna till ett virtuellt Azure-nätverk. Ett virtuellt Azure-nätverk är en logisk konstruktion som bygger på den fysiska Azure-nätverksinfrastrukturen. Varje logiskt virtuellt Azure-nätverk är isolerat från alla andra virtuella Azure-nätverk. Den här isoleringen säkerställer att nätverkstrafik i dina distributioner inte är tillgänglig för andra Microsoft Azure-kunder.

Korrigeringsuppdateringar

Korrigeringsuppdateringar utgör grunden för att hitta och åtgärda potentiella problem och förenkla processen för hantering av programuppdateringar, både genom att minska antalet programuppdateringar som du måste distribuera i företaget och genom att öka möjligheten att övervaka efterlevnaden.

Hantering och rapportering av säkerhetsprinciper

Defender for Cloud hjälper dig att förhindra, identifiera och svara på hot, och ger dig ökad insyn i och kontroll över säkerheten för dina Azure-resurser. Det ger integrerad säkerhetsövervakning och principhantering i dina Azure-prenumerationer, hjälper till att identifiera hot som annars skulle gå obemärkt förbi och fungerar med ett brett ekosystem av säkerhetslösningar.

Programsäkerhet

Programsäkerhet fokuserar på att skydda dina program från hot under hela livscykeln – från utveckling till distribution och körning. Azure tillhandahåller omfattande verktyg för säker utveckling, testning och skydd av program. Vägledning för säker programutveckling finns i Utveckla säkra program i Azure. Information om Metodtips för PaaS-specifik säkerhet finns i Skydda PaaS-distributioner. Information om IaaS-distributionssäkerhet finns i Metodtips för säkerhet för IaaS-arbetsbelastningar i Azure.

Intrångstestning

Vi utför inte intrångstestning av ditt program åt dig, men vi förstår att du vill ha och behöver utföra tester på dina egna program. Meddelande till Microsoft om penntestningsaktiviteter krävs inte längre, men kunderna måste fortfarande följa Microsofts regler för intrångstestning i molnet.

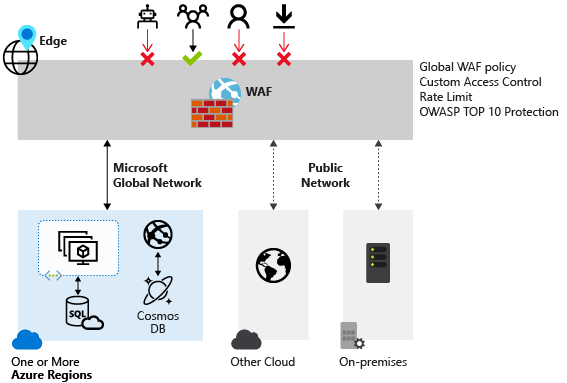

Brandvägg för webbprogram

Brandväggen för webbapplikationer (WAF) i Azure Application Gateway ger skydd för webbapplikationer mot de vanliga webbaserade attacker som SQL-injektion, cross-site scripting och sessionskapning. Den är förkonfigurerad för att skydda mot de 10 främsta säkerhetsrisker som identifieras av Open Web Application Security Project (OWASP).

Autentisering och auktorisering i Azure App Service

App Service-autentisering/auktorisering är en funktion som ger ett sätt för ditt program att logga in användare så att du inte behöver ändra kod på appens serverdel. Det är ett enkelt sätt att skydda ditt program och arbeta med data per användare.

Skiktad säkerhetsarkitektur

Eftersom App Service-miljöer tillhandahåller en isolerad körningsmiljö som distribueras till ett virtuellt Azure-nätverk kan utvecklare skapa en säkerhetsarkitektur i flera lager som ger olika nivåer av nätverksåtkomst för varje programnivå. Det är vanligt att dölja API-serverdelar från allmän Internetåtkomst och endast tillåta att API:er anropas av överordnade webbappar. Nätverkssäkerhetsgrupper (NSG:er) kan användas i Azure Virtual Network-undernät som innehåller App Service-miljöer för att begränsa offentlig åtkomst till API-program.

App Service-webbappar erbjuder robusta diagnostikfunktioner för att samla in loggar från både webbservern och webbappen. Den här diagnostiken kategoriseras i webbserverdiagnostik och programdiagnostik. Webbserverdiagnostik omfattar betydande framsteg när det gäller att diagnostisera och felsöka webbplatser och program.

Den första nya funktionen är tillståndsinformation i realtid om programpooler, arbetsprocesser, webbplatser, programdomäner och begäranden som körs. De andra nya fördelarna är de detaljerade spårningshändelser som spårar en begäran under hela processen för begäran och svar.

För att aktivera insamlingen av dessa spårningshändelser kan IIS 7 konfigureras för att automatiskt samla in omfattande spårningsloggar i XML-format för specifika begäranden. Samlingen kan baseras på förflutna tids- eller felsvarskoder.

Lagringssäkerhet

Lagringssäkerhet är viktigt för att skydda dina data i vila och under överföring. Azure tillhandahåller flera lager med kryptering, åtkomstkontroller och övervakningsfunktioner för att säkerställa att dina data förblir säkra. Detaljerad information om datakryptering finns i Översikt över Azure-kryptering. Viktiga hanteringsalternativ finns i Nyckelhantering i Azure. Metodtips för datakryptering finns i Metodtips för Datasäkerhet och kryptering i Azure.

Rollbaserad åtkomstkontroll i Azure (Azure RBAC)

Du kan skydda ditt lagringskonto med rollbaserad åtkomstkontroll i Azure (Azure RBAC). Att begränsa åtkomsten baserat på behovet av att känna till och minsta möjliga behörighetssäkerhetsprinciper är absolut nödvändigt för organisationer som vill tillämpa säkerhetsprinciper för dataåtkomst. Dessa åtkomsträttigheter beviljas genom att tilldela lämplig Azure-roll till grupper och program i ett visst omfång. Du kan använda inbyggda Roller i Azure, till exempel Lagringskontodeltagare, för att tilldela behörigheter till användare. Åtkomst till lagringsnycklarna för ett lagringskonto med hjälp av Azure Resource Manager-modellen kan styras via Azure RBAC.

Shared Access Signature

En signatur för delad åtkomst (SAS) ger delegerad åtkomst till resurser i ditt lagringskonto. SAS innebär att du kan bevilja en klient begränsad behörighet till objekt i ditt lagringskonto under en angiven period och med en angiven uppsättning behörigheter. Du kan bevilja dessa begränsade behörigheter utan att behöva dela dina kontoåtkomstnycklar.

Kryptering vid överföring

Kryptering under överföring är en mekanism för att skydda data när de överförs över nätverk. Med Azure Storage kan du skydda data med hjälp av:

Kryptering på transportnivå, till exempel HTTPS när du överför data till eller från Azure Storage.

Trådkryptering, till exempel SMB 3.0-kryptering för Azure-filresurser.

Kryptering på klientsidan för att kryptera data innan de överförs till lagringen och dekryptera data när de har överförts från lagringen.

Kryptering i viloläge

För många organisationer är vilande datakryptering ett obligatoriskt steg mot datasekretess, efterlevnad och datasuveränitet. Det finns tre säkerhetsfunktioner för Azure Storage som tillhandahåller kryptering av data som finns i vila:

Med kryptering av lagringstjänst kan du begära att lagringstjänsten automatiskt krypterar data när du skriver dem till Azure Storage.

Kryptering på klientsidan innehåller också funktionen för kryptering i vila.

Med Azure Disk Encryption för virtuella Linux-datorer och Azure Disk Encryption för virtuella Windows-datorer kan du kryptera os-diskar och datadiskar som används av en virtuell IaaS-dator.

Storage Analytics

Azure Lagringsanalys utför loggning och tillhandahåller måttdata för ett lagringskonto. Du kan använda dessa data för att spåra förfrågningar, analysera användningstrender och diagnostisera problem med lagringskontot. Lagringsanalys loggar detaljerad information om lyckade och misslyckade begäranden till en lagringstjänst. Den här informationen kan användas för att övervaka enskilda begäranden och för att diagnostisera problem med en lagringstjänst. Begäranden loggas efter bästa förmåga. Följande typer av autentiserade begäranden loggas:

- Lyckade begäranden.

- Misslyckade begäranden, inklusive timeout, begränsning, nätverk, auktorisering och andra fel.

- Begäranden med en signatur för delad åtkomst (SAS), inklusive misslyckade och lyckade begäranden.

- Begäranden till analysdata.

Aktivera browser-baserade klienter med CORS

Resursdelning mellan ursprung (CORS) är en mekanism som gör det möjligt för domäner att ge varandra behörighet att komma åt varandras resurser. Användaragenten skickar extra huvuden för att säkerställa att JavaScript-koden som läses in från en viss domän tillåts komma åt resurser som finns i en annan domän. Den senare domänen svarar sedan med extra rubriker som tillåter eller nekar den ursprungliga domänen åtkomst till dess resurser.

Azure Storage-tjänster stöder nu CORS så att när du har angett CORS-reglerna för tjänsten utvärderas en korrekt autentiserad begäran mot tjänsten från en annan domän för att avgöra om den tillåts enligt de regler som du har angett.

Nätverkssäkerhet

Nätverkssäkerhet styr hur trafik flödar till och från dina Azure-resurser. Azure tillhandahåller en omfattande uppsättning nätverkssäkerhetstjänster, från grundläggande brandvägg till avancerat skydd mot hot och global belastningsutjämning. Omfattande information om nätverkssäkerhet finns i Översikt över Nätverkssäkerhet i Azure. Metodtips för nätverkssäkerhet finns i Metodtips för Nätverkssäkerhet i Azure.

Kontroller för nätverksnivå

Nätverksåtkomstkontroll handlar om att begränsa anslutningen till och från specifika enheter eller undernät och representerar kärnan i nätverkssäkerheten. Målet med nätverksåtkomstkontroll är att se till att dina virtuella datorer och tjänster endast är tillgängliga för användare och enheter som du vill att de ska vara tillgängliga för.

Nätverkssäkerhetsgrupper

En nätverkssäkerhetsgrupp (NSG) är en grundläggande tillståndsbaserad brandvägg för paketfiltrering som låter dig kontrollera åtkomsten baserat på en fem-tupel. NSG:er tillhandahåller inte kontroll på programnivå eller autentiserade åtkomstkontroller. De kan användas för att styra trafik som rör sig mellan undernät i ett virtuellt Azure-nätverk och trafik mellan ett virtuellt Azure-nätverk och Internet.

Azure Firewall

Azure Firewall är en molnbaserad och intelligent säkerhetstjänst för nätverksbrandvägg som ger skydd mot hot för dina molnarbetsbelastningar som körs i Azure. Det är en helt tillståndskänslig brandvägg som tillhandahålls som en tjänst, med inbyggd hög tillgänglighet och obegränsad skalbarhet i molnet. Det ger både trafikinspektion i öst-väst och nord-syd.

Azure Firewall finns i tre SKU:er: Basic, Standard och Premium:

- Azure Firewall Basic – utformad för små och medelstora företag och erbjuder viktigt skydd till ett överkomligt pris

- Azure Firewall Standard – Tillhandahåller L3-L7 filtrering, hotinformationsflöden från Microsoft Cyber Security och kan skalas till 30 Gbit/s

-

Azure Firewall Premium – Avancerat skydd mot hot för mycket känsliga och reglerade miljöer med:

- TLS-inspektion: Dekrypterar utgående trafik, bearbetar den för hot och krypterar sedan om innan den skickas till målet

- IDPS (Intrångsidentifiering och skyddssystem): Signaturbaserad IDPS med över 67 000 signaturer i mer än 50 kategorier, uppdaterad med 20–40+ nya regler dagligen

- URL-filtrering: Utökar FQDN-filtrering för att ta hänsyn till hela URL-sökvägen

- Avancerade webbkategorier: Förbättrad kategorisering baserat på fullständiga URL:er för både HTTP- och HTTPS-trafik

- Förbättrad prestanda: Skalar upp till 100 Gbit/s med stöd för fettflöde på 10 Gbit/s

- PCI DSS-efterlevnad: Uppfyller kraven för betalkortsindustrins datasäkerhetsstandard

Azure Firewall Premium är viktigt för att skydda mot utpressningstrojaner eftersom det kan identifiera och blockera C&C-anslutningar (Command and Control) som används av utpressningstrojaner för att hämta krypteringsnycklar. Läs mer om skydd mot utpressningstrojaner med Azure Firewall.

Azure DDoS Protection

Azure DDoS Protection, kombinerat med bästa praxis för programdesign, erbjuder förbättrade funktioner för att skydda mot DDoS-attacker. Den justeras automatiskt för att skydda dina specifika Azure-resurser i ett virtuellt nätverk. Att aktivera skydd är enkelt för alla nya eller befintliga virtuella nätverk och kräver inga ändringar i dina program eller resurser.

Azure DDoS Protection erbjuder två nivåer: DDoS Network Protection och DDoS IP Protection.

DDoS Network Protection – Ger förbättrade funktioner för att skydda mot DDoS-attacker (Distributed Denial of Service). Den fungerar på nätverksskikt 3 och 4 och innehåller avancerade funktioner som DDoS snabbsvarsstöd, kostnadsskydd och rabatter på brandväggen för webbaserade program (WAF).

DDoS IP Protection – följer en betala per skyddad IP-modell. Den innehåller samma grundläggande tekniska funktioner som DDoS Network Protection men erbjuder inte ytterligare tjänster som DDoS snabbsvarssupport, kostnadsskydd och WAF-rabatter.

Vägkontroll och tvingad tunneltrafik

Möjligheten att styra routningsbeteendet i dina virtuella Azure-nätverk är en viktig funktion för nätverkssäkerhet och åtkomstkontroll. Om du till exempel vill se till att all trafik till och från ditt virtuella Azure-nätverk går igenom den virtuella säkerhetsinstallationen måste du kunna styra och anpassa routningsbeteendet. Du kan göra detta genom att konfigurera användardefinierade vägar i Azure.

Användardefinierade Rutter låter dig anpassa inkommande och utgående vägar för trafik till och från enskilda virtuella datorer eller undernät för att säkerställa den säkraste möjliga vägen. Tvingad tunneltrafik är en mekanism som du kan använda för att säkerställa att dina tjänster inte tillåts initiera en anslutning till enheter på Internet.

Detta skiljer sig från att kunna acceptera inkommande anslutningar och sedan svara på dem. Klientwebbservrar måste svara på begäranden från Internetvärdar, och därför tillåts internetbaserad trafik inkommande till dessa webbservrar och webbservrarna kan svara.

Tvingad tunneltrafik används ofta för att tvinga utgående trafik till Internet att gå igenom lokala säkerhetsproxys och brandväggar.

Säkerhetsinstallationer för virtuella nätverk

Nätverkssäkerhetsgrupper, User-Defined vägar och tvingad tunneltrafik ger dig en säkerhetsnivå i nätverks- och transportskikten i OSI-modellen, men det kan finnas tillfällen då du vill aktivera säkerhet på högre nivåer i stacken. Du kan komma åt dessa förbättrade nätverkssäkerhetsfunktioner med hjälp av en azure-partnerlösning för nätverkssäkerhet. Du hittar de senaste säkerhetslösningarna för Azure-partnernätverk genom att besöka Azure Marketplace och söka efter säkerhet och nätverkssäkerhet.

Virtuellt Azure-nätverk

Ett Azure-virtuellt nätverk (VNet) är en representation av ditt eget nätverk i molnet. Det är en logisk isolering av Azure-nätverksinfrastrukturen som är dedikerad till din prenumeration. Du kan helt styra IP-adressblock, DNS-inställningar, säkerhetsprinciper och routningstabeller i det här nätverket. Du kan segmentera ditt virtuella nätverk i undernät och placera virtuella Azure IaaS-datorer på virtuella Azure-nätverk.

Dessutom kan du ansluta det virtuella nätverket till ditt lokala nätverk med något av de anslutningsalternativ som är tillgängliga i Azure. Du kan utöka ditt nätverk till Azure, med fullständig kontroll över IP-adressblock och den storskalighet Azure tillhandahåller.

Azure-nätverk stöder olika scenarier för säker fjärråtkomst. Några av dessa är:

Ansluta enskilda arbetsstationer till ett virtuellt Azure-nätverk

Ansluta lokalt nätverk till ett virtuellt Azure-nätverk med ett VPN

Ansluta lokalt nätverk till ett virtuellt Azure-nätverk med en dedikerad WAN-länk

Azure Virtual Network Manager

Azure Virtual Network Manager är en centraliserad lösning för att hantera och skydda dina virtuella nätverk i stor skala. Den använder säkerhetsadministratörsregler för att centralt definiera och tillämpa säkerhetsprinciper i hela organisationen. Regler för säkerhetsadministratör har företräde framför NSG:er (Network Security Group) och tillämpas på det virtuella nätverket. Detta gör det möjligt för organisationer att tillämpa kärnprinciper med säkerhetsadministratörsregler, samtidigt som underordnade team kan skräddarsy NSG:er efter deras specifika behov på undernäts- och nätverkskortsnivå.

Beroende på organisationens behov kan du använda regelåtgärderna Tillåt, Neka eller Tillåt alltid för att tillämpa säkerhetsprinciper:

| Regelåtgärd | Description |

|---|---|

| Allow | Tillåter den angivna trafiken som standard. Underordnade NSG:er tar fortfarande emot den här trafiken och kan neka den. |

| Tillåt alltid | Tillåt alltid den angivna trafiken, oavsett andra regler med lägre prioritet eller NSG:er. Detta kan användas för att säkerställa att övervakningsagenten, domänkontrollanten eller hanteringstrafiken inte blockeras. |

| Deny | Blockera den angivna trafiken. Underordnade NSG:er utvärderar inte den här trafiken efter att ha nekats av en säkerhetsadministratörsregel, vilket säkerställer att dina högriskportar för befintliga och nya virtuella nätverk skyddas som standard. |

I Azure Virtual Network Manager kan du med nätverksgrupper gruppera virtuella nätverk för centraliserad hantering och tillämpning av säkerhetsprinciper. Nätverksgrupper är en logisk gruppering av virtuella nätverk baserat på dina behov ur topologi- och säkerhetsperspektiv. Du kan uppdatera det virtuella nätverksmedlemskapet för dina nätverksgrupper manuellt eller så kan du definiera villkorssatser med Azure Policy för att dynamiskt uppdatera nätverksgrupper för att automatiskt uppdatera ditt nätverksgruppmedlemskap.

Azure Private Link

Med Azure Private Link kan du komma åt Azure PaaS Services (till exempel Azure Storage och SQL Database) och Azure-värdbaserade kundägda/partnertjänster privat i ditt virtuella nätverk via en privat slutpunkt. Konfiguration och förbrukning med Azure Private Link är konsekvent i Azure PaaS, kundägda och delade partnertjänster. Trafik från ditt virtuella nätverk till Azure-tjänsten finns alltid kvar i Microsoft Azure-stamnätverket.

Med privata slutpunkter kan du skydda dina kritiska Azure-tjänstresurser till endast dina virtuella nätverk. Azure Private Endpoint använder en privat IP-adress från ditt virtuella nätverk för att ansluta dig privat och säkert till en tjänst som drivs av Azure Private Link, vilket effektivt för in tjänsten i ditt virtuella nätverk. Det är inte längre nödvändigt att exponera ditt virtuella nätverk för det offentliga Internet för att använda tjänster i Azure.

Du kan också skapa en egen privat länktjänst i ditt virtuella nätverk. Azure Private Link-tjänsten är referensen till din egen tjänst som drivs av Azure Private Link. Din tjänst som körs bakom Azure Standard Load Balancer kan aktiveras för Private Link-åtkomst så att konsumenter till din tjänst kan komma åt den privat från sina egna virtuella nätverk. Dina kunder kan skapa en privat slutpunkt i sitt virtuella nätverk och mappa den till den här tjänsten. Det är inte längre nödvändigt att exponera tjänsten för det offentliga Internet för att rendera tjänster i Azure.

VPN Gateway

Om du vill skicka nätverkstrafik mellan ditt virtuella Azure-nätverk och din lokala plats måste du skapa en VPN-gateway för ditt virtuella Azure-nätverk. En VPN-gateway är en typ av virtuell nätverksgateway som skickar krypterad trafik över en offentlig anslutning. Du kan också använda VPN-gatewayer för att skicka trafik mellan virtuella Azure-nätverk via Azure-nätverksinfrastrukturen.

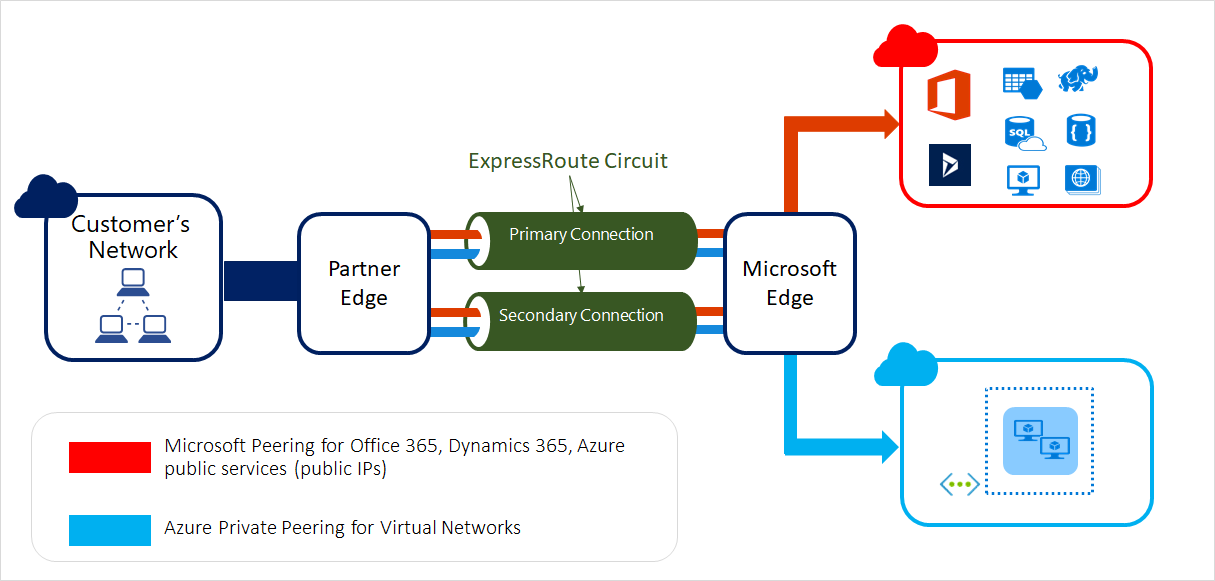

ExpressRoute

Microsoft Azure ExpressRoute är en dedikerad WAN-länk som gör att du kan utöka dina lokala nätverk till Microsoft-molnet via en dedikerad privat anslutning som underlättas av en anslutningsleverantör.

Med ExpressRoute kan du upprätta anslutningar till Microsofts molntjänster, t.ex. Microsoft Azure och Microsoft 365. Anslutningen kan vara från ett ”any-to-any”-nätverk (IP VPN), en punkt-till-punkt-anslutning via Ethernet eller en virtuell korsanslutning via en anslutningsleverantör till ett samlokaliseringscenter.

ExpressRoute-anslutningar går inte via det offentliga Internet och kan därför betraktas som säkrare än VPN-baserade lösningar. Detta gör att ExpressRoute-anslutningar kan erbjuda mer tillförlitlighet, snabbare hastigheter, kortare svarstider och högre säkerhet än vanliga anslutningar via Internet.

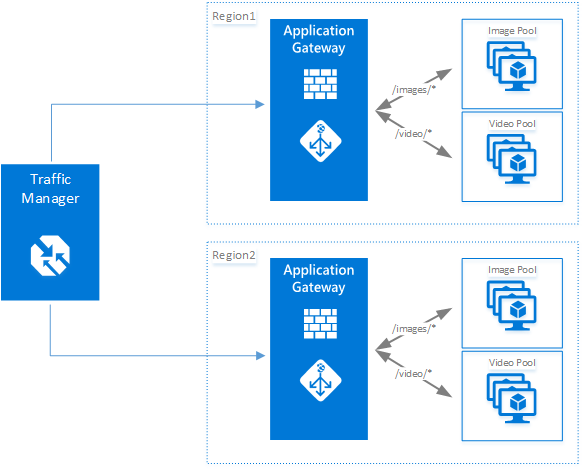

Application Gateway

Microsoft Azure Application Gateway tillhandahåller en ADC (Application Delivery Controller) som en tjänst som erbjuder olika lager 7-belastningsutjämningsfunktioner för ditt program.

Det gör att du kan optimera webbgruppens produktivitet genom att avlasta CPU-intensiv TLS-avslutning till Application Gateway (kallas även TLS-avlastning eller TLS-bryggning). Den innehåller även andra Layer 7-routningsfunktioner, inklusive resursallokeringsdistribution av inkommande trafik, cookiebaserad sessionstillhörighet, URL-sökvägsbaserad routning och möjligheten att vara värd för flera webbplatser bakom en enda Application Gateway. Azure Application Gateway är en layer-7-lastbalanserare.

Den tillhandahåller redundans, prestandadirigering av HTTP-begäranden mellan olika servrar, oavsett om de finns i molnet eller lokalt.

Programmet innehåller många ADC-funktioner (Application Delivery Controller), inklusive HTTP-belastningsutjämning, cookiebaserad sessionstillhörighet, TLS-avlastning, anpassade hälsoavsökningar, stöd för flera webbplatser och många andra.

Web Application Firewall

Brandväggen för webbaserade program är en funktion i Azure Application Gateway som ger skydd åt webbprogram som använder programgateway för standardfunktioner för programleveranskontroll (ADC). Brandväggen för webbprogram gör detta genom att skydda dem mot de flesta av de 10 vanligaste webbsårbarheterna i OWASP.

Skydd mot SQL-inmatning

Skydd mot vanliga webbattacker som kommandoinmatning, HTTP-begärandesmuggling, DELNING av HTTP-svar och fjärrfilinkludering

Skydd mot åtgärder som inte följer HTTP-protokollet

Skydd mot HTTP-protokollavvikelser, till exempel saknade host-rubriker, användaragenter och accept-rubriker.

Skydd mot robotar, crawlers och skannrar

Identifiering av vanliga programfelkonfigurationer (t.ex. Apache, IIS)

En centraliserad brandvägg för webbprogram (WAF) förenklar säkerhetshanteringen och förbättrar skyddet mot webbattacker. Det ger bättre säkerhet mot intrångshot och kan svara snabbare på säkerhetshot genom att korrigera kända sårbarheter centralt, i stället för att skydda varje enskild webbapp. Befintliga programgatewayer kan enkelt uppgraderas till att omfatta en brandvägg för webbprogram.

Azure Front Door-tjänsten

Azure Front Door är en global, skalbar startpunkt som använder Microsofts globala gränsnätverk för att skapa snabba, säkra och mycket skalbara webbprogram. Front Door tillhandahåller:

- Global belastningsutjämning: Distribuera trafik över flera serverdelar i olika regioner

- Integrerad brandvägg för webbprogram: Skydda mot vanliga webbsårbarheter och attacker

- DDoS-skydd: Inbyggt skydd mot distribuerade överbelastningsattacker

- SSL/TLS-avlastning: Centraliserad certifikathantering och trafikkryptering

- URL-baserad routning: Dirigera trafik till olika serverdelar baserat på URL-mönster

Front Door kombinerar innehållsleverans, programacceleration och säkerhet till en enda tjänst.

Traffic Manager

Med Microsoft Azure Traffic Manager kan du styra distributionen av användartrafik för tjänstslutpunkter i olika datacenter. Tjänstslutpunkter som stöds av Traffic Manager omfattar virtuella Azure-datorer, webbappar och molntjänster. Du kan också använda Traffic Manager med externa slutpunkter som inte är Azure-slutpunkter.

Traffic Manager använder DNS (Domain Name System) för att dirigera klientbegäranden till den lämpligaste slutpunkten baserat på en trafikroutningsmetod och slutpunkternas hälsotillstånd. Traffic Manager tillhandahåller en rad olika trafikroutningsmetoder som passar olika programbehov, slutpunktshälsoövervakning och automatisk redundans. Traffic Manager har bra återhämtningsförmåga i händelse av fel, inklusive fel som påverkar en hel Azure-region.

Azure Load Balancer

Azure Load Balancer ger dina program hög tillgänglighet och nätverksprestanda. Det är en layer 4-lastbalanserare (TCP, UDP) som distribuerar inkommande trafik mellan felfria instanser av tjänster som definierats i en belastningsutjämningsuppsättning. Azure Load Balancer kan konfigureras för att:

Belastningsutjämning av inkommande Internettrafik till virtuella datorer. Den här konfigurationen kallas offentlig belastningsutjämning.

Belastningsutjämning av trafik mellan virtuella datorer i ett virtuellt nätverk, mellan virtuella datorer i molntjänster eller mellan lokala datorer och virtuella datorer i ett virtuellt nätverk mellan platser. Den här konfigurationen kallas intern belastningsutjämning.

Vidarebefordra extern trafik till en specifik virtuell dator

Intern DNS

Du kan hantera listan över DNS-servrar som används i ett virtuellt nätverk i hanteringsportalen eller i nätverkskonfigurationsfilen. Kunden kan lägga till upp till 12 DNS-servrar för varje virtuellt nätverk. När du anger DNS-servrar är det viktigt att kontrollera att du listar kundens DNS-servrar i rätt ordning för kundens miljö. DNS-serverlistor fungerar inte enligt rundgång. De används i den ordning som de anges. Om den första DNS-servern i listan kan nås använder klienten dns-servern oavsett om DNS-servern fungerar korrekt eller inte. Om du vill ändra DNS-serverordningen för kundens virtuella nätverk tar du bort DNS-servrarna från listan och lägger till dem i den ordning kunden vill. DNS stöder tillgänglighetsaspekten för säkerhetstriaden "CIA".

Azure DNS

Domännamnssystemet, eller DNS, ansvarar för att översätta (eller matcha) en webbplats eller ett tjänstnamn till dess IP-adress. Azure DNS är en värdtjänst för DNS-domäner som tillhandahåller namnmatchning med hjälp av Microsoft Azure-infrastrukturen. Genom att använda Azure som värd för dina domäner kan du hantera dina DNS-poster med samma autentiseringsuppgifter, API:er, verktyg och fakturering som för dina andra Azure-tjänster. DNS stöder tillgänglighetsaspekten för säkerhetstriaden "CIA".

NSG:er i Azure Monitor-loggar

Du kan aktivera följande diagnostikloggkategorier för NSG:er:

Händelse: Innehåller poster för vilka NSG-regler tillämpas på virtuella datorer och instansroller baserat på MAC-adress. Statusen för dessa regler samlas in var 60:e sekund.

Regelräknare: Innehåller poster för hur många gånger varje NSG-regel tillämpas för att neka eller tillåta trafik.

Microsoft Defender for Cloud

Microsoft Defender för molnet analyserar kontinuerligt säkerhetstillståndet för dina Azure-resurser för bästa praxis för nätverkssäkerhet. När Defender för molnet identifierar potentiella säkerhetsproblem skapar det rekommendationer som vägleder dig genom processen att konfigurera nödvändiga kontroller för att härda och skydda dina resurser.

Advanced Container Networking Services (ACNS)

Advanced Container Networking Services (ACNS) är en omfattande svit som utformats för att öka drifteffektiviteten för dina AkS-kluster (Azure Kubernetes Service). Det ger avancerade säkerhets- och observerbarhetsfunktioner som hanterar komplexiteten i att hantera mikrotjänstinfrastruktur i stor skala.

Dessa funktioner är indelade i två huvudpelare:

Säkerhet: För kluster som använder Azure CNI som drivs av Cilium omfattar nätverksprinciper fullständigt kvalificerade domännamnsfiltrering (FQDN) för att lösa komplexiteten med att underhålla konfigurationen.

Observerbarhet: Den här funktionen i Advanced Container Networking Services-sviten ger kraften i Hubbles kontrollplan till både Cilium- och icke-Cilium Linux-dataplan, vilket ger bättre insyn i nätverk och prestanda.

Säkerhetsåtgärder och hantering

Det är viktigt att hantera och övervaka säkerheten i din Azure-miljö för att upprätthålla en stark säkerhetsstatus. Azure tillhandahåller omfattande verktyg för säkerhetsåtgärder, hotidentifiering och incidenthantering. Detaljerad information om säkerhetshantering och övervakning finns i Översikt över säkerhetshantering och övervakning i Azure. Metodtips för driftssäkerhet finns i Metodtips för driftsäkerhet i Azure. Omfattande översikt över driftsäkerhet finns i Översikt över driftsäkerhet i Azure.

Microsoft Sentinel

Microsoft Sentinel är en skalbar, molnbaserad lösning för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR). Microsoft Sentinel levererar intelligent säkerhetsanalys och hotinformation i hela företaget, vilket ger en enda lösning för identifiering av attacker, hotsynlighet, proaktiv jakt och hotsvar.

Microsoft Sentinel är nu tillgängligt i Microsoft Defender-portalen för alla kunder och erbjuder en enhetlig säkerhetsåtgärdsupplevelse som effektiviserar arbetsflöden och förbättrar synligheten. Integreringen med Security Copilot gör det möjligt för analytiker att interagera med Microsoft Sentinel-data med naturligt språk, generera jaktfrågor och automatisera undersökningar för snabbare hotsvar.

Microsoft Defender for Cloud

Microsoft Defender för molnet hjälper dig att förhindra, identifiera och svara på hot med ökad insyn i och kontroll över säkerheten för dina Azure-resurser. Microsoft Defender för molnet tillhandahåller integrerad säkerhetsövervakning och principhantering i dina Azure-prenumerationer, hjälper till att identifiera hot som annars skulle gå obemärkt förbi och fungerar med ett brett ekosystem med säkerhetslösningar.

Microsoft Defender för molnet erbjuder omfattande skydd med arbetsbelastningsspecifika planer, inklusive:

- Defender för servrar – Avancerat skydd mot hot för Windows- och Linux-servrar

- Defender for Containers – Säkerhet för program i containrar och Kubernetes

- Defender for Storage – Hotidentifiering med genomsökning av skadlig kod och identifiering av känsliga data

- Defender for Databases – Skydd för Azure SQL, Azure Database for MySQL och PostgreSQL

- Defender för AI Services – Körningsskydd för Azure AI-tjänster mot jailbreak-försök, dataexponering och misstänkta åtkomstmönster

- Defender CSPM – Hantering av molnsäkerhetsstatus med analys av attackvägar, säkerhetsstyrning och hantering av AI-säkerhetsstatus

Dessutom hjälper Defender för molnet till med säkerhetsåtgärder genom att ge dig en enda instrumentpanel som visar aviseringar och rekommendationer som kan vidtas omedelbart. Security Copilot-integrering ger AI-genererade sammanfattningar, reparationsskript och delegeringsfunktioner för att påskynda riskreparationen.

Omfattande funktioner för hotidentifiering i Azure finns i Skydd mot Azure-hot.

Azure Resource Manager

Med Azure Resource Manager kan du arbeta med resurserna i din lösning som en grupp. Du kan distribuera, uppdatera eller ta bort alla resurser i lösningen i en enda, samordnad åtgärd. Du använder en Azure Resource Manager-mall för distribution och den mallen kan fungera för olika miljöer, till exempel testning, mellanlagring och produktion. Resource Manager tillhandahåller säkerhets-, gransknings- och taggningsfunktioner som hjälper dig att hantera dina resurser efter distributionen.

Azure Resource Manager-mallbaserade distributioner bidrar till att förbättra säkerheten för lösningar som distribueras i Azure eftersom standardinställningar för säkerhetskontroll och kan integreras i standardiserade mallbaserade distributioner. Mallar minskar risken för säkerhetskonfigurationsfel som kan inträffa under manuella distributioner.

Application Insights

Application Insights är en flexibel APM-tjänst (Application Performance Management) som är utformad för webbutvecklare. Det gör att du kan övervaka dina live-webbprogram och automatiskt identifiera prestandaproblem. Med kraftfulla analysverktyg kan du diagnostisera problem och få insikter om användarinteraktioner med dina appar. Application Insights övervakar ditt program kontinuerligt, från utveckling till testning och till produktion.

Application Insights genererar insiktsfulla diagram och tabeller som visar tider för högsta användaraktivitet, appresponsivitet och prestanda för externa tjänster som den förlitar sig på.

Om det uppstår krascher, fel eller prestandaproblem kan du söka igenom data i detalj för att diagnostisera orsaken. Och tjänsten skickar e-postmeddelanden till dig om det finns några ändringar i appens tillgänglighet och prestanda. Application Insight blir därmed ett värdefullt säkerhetsverktyg eftersom det hjälper till med tillgängligheten i sekretess-, integritets- och tillgänglighetssäkerhetstriaden.

Azure Monitor

Azure Monitor erbjuder visualisering, frågor, routning, aviseringar, automatisk skalning och automatisering av data både från Azure-prenumerationen (aktivitetsloggen) och varje enskild Azure-resurs (resursloggar). Du kan använda Azure Monitor för att varna dig om säkerhetsrelaterade händelser som genereras i Azure-loggar.

Azure Monitor-loggarna

Azure Monitor-loggar tillhandahåller en IT-hanteringslösning för både lokal och molnbaserad infrastruktur från tredje part (till exempel Amazon Web Services) utöver Azure-resurser. Data från Azure Monitor kan dirigeras direkt till Azure Monitor-loggar så att du kan se mått och loggar för hela miljön på ett och samma ställe.

Azure Monitor-loggar kan vara ett användbart verktyg i kriminalteknisk och annan säkerhetsanalys, eftersom verktyget gör att du snabbt kan söka igenom stora mängder säkerhetsrelaterade poster med en flexibel frågemetod. Dessutom kan lokala brandväggs- och proxyloggar exporteras till Azure och göras tillgängliga för analys med hjälp av Azure Monitor-loggar.

Azure Advisor

Azure Advisor är en anpassad molnkonsult som hjälper dig att optimera dina Azure-distributioner. Den analyserar dina resurskonfigurations- och användningsdata. Sedan rekommenderar vi lösningar för att förbättra prestanda, säkerhet och tillförlitlighet för dina resurser samtidigt som du letar efter möjligheter att minska dina totala Azure-utgifter. Azure Advisor tillhandahåller säkerhetsrekommendationer som avsevärt kan förbättra din övergripande säkerhetsstatus för lösningar som du distribuerar i Azure. Dessa rekommendationer hämtas från säkerhetsanalyser som utförs av Microsoft Defender för molnet.

Identitets- och åtkomsthantering

Identitet är den primära säkerhetsperimetern inom molnbaserad databehandling. Att skydda identiteter och kontrollera åtkomsten till resurser är grundläggande för att skydda din Azure-miljö. Microsoft Entra ID innehåller omfattande funktioner för identitets- och åtkomsthantering. Detaljerad information finns i Översikt över azure-identitetshantering. Metodtips för identitetshantering finns i Metodtips för azure-identitetshantering och åtkomstkontroll. Vägledning om hur du skyddar identitetsinfrastruktur finns i Fem steg för att skydda din identitetsinfrastruktur.

Microsoft Entra ID

Microsoft Entra ID är Microsofts molnbaserade tjänst för identitets- och åtkomsthantering. Den ger:

- Enkel Sign-On (SSO): Gör det möjligt för användare att komma åt flera program med en uppsättning autentiseringsuppgifter

- Multi-Factor Authentication (MFA): Kräv flera former av verifiering för att logga in

- Villkorlig åtkomst: Kontrollera åtkomsten till resurser baserat på användare, enhet, plats och risk

- Identitetsskydd: Identifiera och svara på identitetsbaserade risker

- Privileged Identity Management (PIM): Ge just-in-time privilegierad åtkomst till Azure-resurser

- Identitetsstyrning: Hantera identitetslivscykel och åtkomsträttigheter

Rollbaserad åtkomstkontroll (RBAC)

Rollbaserad åtkomstkontroll i Azure (RBAC) hjälper dig att hantera vem som har åtkomst till Azure-resurser, vad de kan göra med dessa resurser och vilka områden de har åtkomst till. RBAC tillhandahåller detaljerad åtkomsthantering för Azure-resurser, så att du endast kan ge användarna de rättigheter de behöver för att utföra sina jobb.

Microsoft Entra Privileged Identity Management

Med Microsoft Entra Privileged Identity Management (PIM) kan du hantera, kontrollera och övervaka åtkomst till viktiga resurser i din organisation. PIM tillhandahåller tidsbaserad och godkännandebaserad rollaktivering för att minska risken för överdriven, onödig eller missbrukad åtkomstbehörighet.

Hanterade identiteter för Azure-resurser

Hanterade identiteter för Azure-resurser tillhandahåller Azure-tjänster med en automatiskt hanterad identitet i Microsoft Entra-ID. Du kan använda den här identiteten för att autentisera mot alla tjänster som har stöd för Microsoft Entra-autentisering, utan att behöva ha några autentiseringsuppgifter i koden.

Korrigeringsuppdateringar utgör grunden för att hitta och åtgärda potentiella problem och förenkla processen för hantering av programuppdateringar, både genom att minska antalet programuppdateringar som du måste distribuera i företaget och genom att öka möjligheten att övervaka efterlevnaden.

Hantering och rapportering av säkerhetsprinciper

Defender for Cloud hjälper dig att förhindra, identifiera och svara på hot, och ger dig ökad insyn i och kontroll över säkerheten för dina Azure-resurser. Det ger integrerad säkerhetsövervakning och principhantering i dina Azure-prenumerationer, hjälper till att identifiera hot som annars skulle gå obemärkt förbi och fungerar med ett brett ekosystem av säkerhetslösningar.

Säker identitet

Microsoft använder flera säkerhetsmetoder och tekniker i sina produkter och tjänster för att hantera identitet och åtkomst.

Multifaktorautentisering kräver att användarna använder flera metoder för åtkomst, lokalt och i molnet. Det ger stark autentisering med en rad enkla verifieringsalternativ, samtidigt som användarna får en enkel inloggningsprocess.

Microsoft Authenticator ger en användarvänlig multifaktorautentiseringsupplevelse som fungerar med både Microsoft Entra-ID och Microsoft-konton och innehåller stöd för wearables och fingeravtrycksbaserade godkännanden.

Tillämpning av lösenordsprinciper ökar säkerheten för traditionella lösenord genom att införa längd- och komplexitetskrav, tvingad regelbunden rotation och kontoutelåsning efter misslyckade autentiseringsförsök.

Tokenbaserad autentisering möjliggör autentisering via Microsoft Entra-ID.

Med rollbaserad åtkomstkontroll i Azure (Azure RBAC) kan du bevilja åtkomst baserat på användarens tilldelade roll, vilket gör det enkelt att bara ge användarna den åtkomst de behöver för att utföra sina arbetsuppgifter. Du kan anpassa Azure RBAC enligt organisationens affärsmodell och risktolerans.

Med integrerad identitetshantering (hybrididentitet) kan du behålla kontrollen över användarnas åtkomst över interna datacenter och molnplattformar, vilket skapar en enskild användaridentitet för autentisering och auktorisering för alla resurser.

Skydda appar och data

Microsoft Entra ID, en omfattande molnlösning för identitets- och åtkomsthantering, hjälper till att skydda åtkomsten till data i program på plats och i molnet och förenklar hanteringen av användare och grupper. Den kombinerar kärnkatalogtjänster, avancerad identitetsstyrning, säkerhet och åtkomsthantering för program och gör det enkelt för utvecklare att skapa principbaserad identitetshantering i sina appar. För att förbättra ditt Microsoft Entra-ID kan du lägga till betalfunktioner med hjälp av versionerna Microsoft Entra Basic, Premium P1 och Premium P2.

Cloud App Discovery är en premiumfunktion i Microsoft Entra-ID som gör att du kan identifiera molnprogram som används av de anställda i din organisation.

Microsoft Entra ID Protection är en säkerhetstjänst som använder avvikelseidentifieringsfunktioner i Microsoft Entra för att ge en samlad vy över riskidentifieringar och potentiella sårbarheter som kan påverka organisationens identiteter.

Med Microsoft Entra Domain Services kan du ansluta virtuella Azure-datorer till en domän utan att behöva distribuera domänkontrollanter. Användare loggar in på dessa virtuella datorer med sina företagsautentiseringsuppgifter för Active Directory och kan sömlöst komma åt resurser.

Microsoft Entra B2C är en global identitetshanteringstjänst med hög tillgänglighet för konsumentinriktade appar som kan skalas till hundratals miljoner identiteter och integreras på mobila plattformar och webbplattformar. Dina kunder kan logga in på alla dina appar via anpassningsbara upplevelser som använder befintliga konton för sociala medier, eller så kan du skapa nya fristående autentiseringsuppgifter.

Microsoft Entra B2B Collaboration är en säker partnerintegreringslösning som stöder dina relationer mellan företag genom att ge partner åtkomst till företagets program och data selektivt med hjälp av sina självhanterade identiteter.

Med Microsoft Entra-ansluten kan du utöka molnfunktionerna till Windows 10-enheter för centraliserad hantering. Det gör det möjligt för användare att ansluta till företags- eller organisationsmolnet via Microsoft Entra-ID och förenklar åtkomsten till appar och resurser.

Microsoft Entra-programproxy tillhandahåller enkel inloggning och säker fjärråtkomst för webbprogram som finns lokalt.

Nästa steg

Förstå ditt delade ansvar i molnet.

Lär dig hur Microsoft Defender för molnet kan hjälpa dig att förhindra, identifiera och svara på hot med ökad synlighet och kontroll över säkerheten för dina Azure-resurser.

Utforska metodtips och mönster för Säkerhet i Azure för ytterligare säkerhetsrekommendationer.

Gå igenom Microsofts prestandamått för molnsäkerhet för att få omfattande säkerhetsvägledning.

Se Säkerhet från slutpunkt till slutpunkt i Azure för en skydds-, identifierings- och svarsvy över Azures säkerhetsarkitektur.