Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Azure Data Explorer-kluster är utformade för att vara tillgängliga med offentliga URL:er. Alla med giltig identitet i ett kluster kan komma åt den från valfri plats. Som organisation kan det vara en av dina uppgifter med högsta prioritet att skydda data. Därför kanske du vill begränsa och skydda åtkomsten till klustret, eller till och med bara tillåta åtkomst till klustret via ditt privata virtuella nätverk. För att uppnå det här målet använder du:

I följande avsnitt beskrivs hur du skyddar klustret med hjälp av privata slutpunkter.

Privat anslutningspunkt

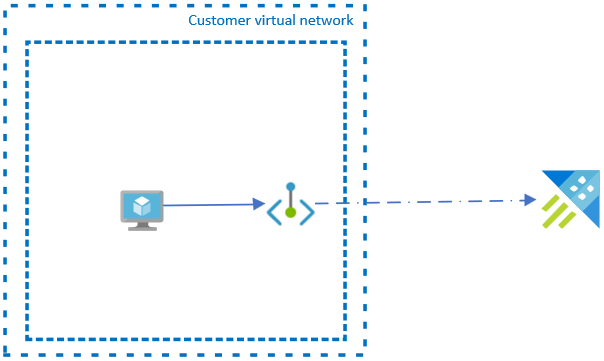

En privat slutpunkt är ett nätverksgränssnitt som använder privata IP-adresser från ditt virtuella nätverk. Det här nätverksgränssnittet ansluter dig privat och säkert till klustret som drivs av Azure Private Link. Genom att aktivera en privat slutpunkt tar du in tjänsten i ditt virtuella nätverk.

Om du vill distribuera klustret till en privat slutpunkt behöver du bara en uppsättning privata IP-adresser.

Nätverkssäkerhetsfunktioner med privata slutpunkter

Följande tabell visar hur nätverkssäkerhetsrelaterade funktioner kan implementeras med hjälp av en privat slutpunkt:

| Egenskap | Privat anslutningspunkt |

|---|---|

| Filtrering av inkommande IP-adresser | Hantera offentlig åtkomst |

| Transitiv åtkomst till andra tjänster (Lagring, Event Hubs osv.) | Skapa en hanterad privat slutpunkt |

| Begränsa utgående åtkomst | Använda pratbubblade principer eller AllowedFQDNList |