Distribuera Azure Data Explorer-kluster till din Virtual Network

Viktigt

Överväg att flytta till en azure-baserad privat slutpunktsbaserad lösning för implementering av nätverkssäkerhet med Azure Data Explorer. Den är mindre felbenägen och ger funktionsparitet.

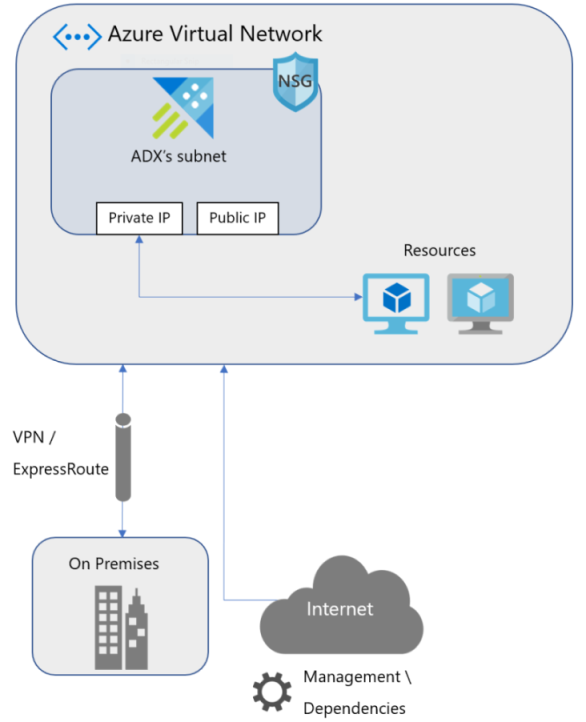

Den här artikeln beskriver de resurser som finns när du distribuerar ett Azure Data Explorer-kluster till en anpassad Azure-Virtual Network. Den här informationen hjälper dig att distribuera ett kluster till ett undernät i ditt Virtual Network (VNet). Mer information om virtuella Azure-nätverk finns i Vad är Azure Virtual Network?

Azure Data Explorer stöder distribution av ett kluster till ett undernät i din Virtual Network (VNet). Med den här funktionen kan du:

- Framtvinga regler för nätverkssäkerhetsgrupper (NSG) för din Azure Data Explorer-klustertrafik.

- Anslut ditt lokala nätverk till Azure Data Explorer-klustrets undernät.

- Skydda dina dataanslutningskällor (Event Hubs och Event Grid) med tjänstslutpunkter.

Få åtkomst till ditt Azure Data Explorer-kluster i ditt virtuella nätverk

Du kan komma åt ditt Azure Data Explorer-kluster med hjälp av följande IP-adresser för varje tjänst (motor- och datahanteringstjänster):

- Privat IP: Används för att komma åt klustret i det virtuella nätverket.

- Offentlig IP: Används för att komma åt klustret utanför det virtuella nätverket för hantering och övervakning och som källadress för utgående anslutningar som startats från klustret.

Viktigt

NSG-standardreglerna blockerar åtkomst till offentliga IP-adresser utanför det virtuella nätverket. Om du vill nå en offentlig slutpunkt måste du lägga till ett undantag för dina offentliga IP-adresser i NSG:n.

Följande DNS-poster skapas för att få åtkomst till tjänsten:

[clustername].[geo-region].kusto.windows.net(motor)ingest-[clustername].[geo-region].kusto.windows.net(datahantering) mappas till den offentliga IP-adressen för varje tjänst.private-[clustername].[geo-region].kusto.windows.net(motor)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(datahantering) mappas till den privata IP-adressen för varje tjänst.

Planera undernätsstorleken i ditt virtuella nätverk

Storleken på det undernät som används som värd för ett Azure-Data Explorer kluster kan inte ändras när undernätet har distribuerats. I ditt virtuella nätverk använder Azure Data Explorer en privat IP-adress för varje virtuell dator och två privata IP-adresser för de interna lastbalanserarna (motor och datahantering). Azure-nätverk använder också fem IP-adresser för varje undernät. Azure Data Explorer etablerar två virtuella datorer för datahanteringstjänsten. Virtuella motortjänstdatorer etableras per skalningskapacitet för användarkonfiguration.

Det totala antalet IP-adresser:

| Användning | Antal adresser |

|---|---|

| Motortjänst | 1 per instans |

| Datahanteringstjänst | 2 |

| Interna lastbalanserare | 2 |

| Reserverade Azure-adresser | 5 |

| Totalt | #engine_instances + 9 |

Viktigt

- Se till att du planerar undernätsstorleken innan du distribuerar Azure Data Explorer. När undernätet har distribuerats kan det inte ändras.

- Se till att du inte distribuerar några andra Azure-resurser eller -tjänster i undernätet där du planerar att distribuera Azure Data Explorer. Om du gör det förhindrar du att Azure Data Explorer startar när det återupptas från ett pausat tillstånd.

Tjänstslutpunkter för att ansluta till Azure Data Explorer

Med Azure-tjänstslutpunkter kan du skydda dina Azure-resurser för flera klientorganisationer i ditt virtuella nätverk. Genom att distribuera klustret till ditt undernät kan du konfigurera dataanslutningar med Event Hubs eller Event Grid samtidigt som du begränsar de underliggande resurserna för Azure Data Explorer undernät.

Privata slutpunkter

Privata slutpunkter tillåter privat åtkomst till Azure-resurser (till exempel lagring/händelsehubb/Data Lake Gen 2) och använder privat IP från din Virtual Network, vilket effektivt för resursen till ditt virtuella nätverk. Skapa en privat slutpunkt för resurser som används av dataanslutningar, till exempel händelsehubb och lagring, och externa tabeller som Storage, Data Lake Gen 2 och SQL Database från ditt virtuella nätverk för att få åtkomst till de underliggande resurserna privat.

Anteckning

Konfiguration av privat slutpunkt kräver konfiguration av DNS. Vi stöder endast konfiguration av Azure Privat DNS-zonen. Anpassad DNS-server stöds inte.

Konfigurera regler för nätverkssäkerhetsgrupper

Nätverkssäkerhetsgrupper ger dig möjlighet att styra nätverksåtkomsten i ett virtuellt nätverk. Du måste konfigurera NSG:er för ditt Azure Data Explorer-kluster så att de fungerar i ditt virtuella nätverk.

Konfigurera regler för nätverkssäkerhetsgrupp med delegering av undernät

Delegering av undernät är standardmetoden för att konfigurera regler för nätverkssäkerhetsgrupper för Azure Data Explorer kluster som distribueras till ett undernät i ditt virtuella nätverk. När du använder delegering av undernät måste du delegera undernätet till Microsoft.Kusto/clusters innan du skapar klustret i undernätet.

Genom att aktivera delegering av undernät i klustrets undernät gör du det möjligt för tjänsten att definiera dess förvillkor för distribution i form av principer för nätverksavsikter. När du skapar klustret i undernätet skapas automatiskt de NSG-konfigurationer som anges i följande avsnitt åt dig.

Varning

Om du ändrar delegeringskonfigurationen för undernätet kommer det så småningom att störa den normala driften av klustret. När du har stoppat klustret kanske du till exempel inte kan starta klustret, köra hanteringskommandon eller tillämpa hälsoövervakning på klustret.

Konfigurera regler för nätverkssäkerhetsgrupper manuellt

Du kan också konfigurera din NSG manuellt. Om du distribuerar ett kluster till ett virtuellt nätverk framtvingas undernätsdelegering för att "Microsoft.Kusto/clusters" ska konfigureras. Du kan välja bort det här kravet med hjälp av fönstret Förhandsgranskningsfunktioner .

Varning

Att manuellt konfigurera NSG-regler för klustret är inte enkelt och kräver att du ständigt övervakar den här artikeln för ändringar. Vi rekommenderar starkt att du använder delegering av undernät för klustret eller, om du föredrar det, bör du överväga att använda en privat slutpunktsbaserad lösning.

Konfiguration av inkommande NSG

| Användning | From | Till | Protokoll |

|---|---|---|---|

| Hantering | Hanteringsadresser för Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | DinAzureDataExplorerSubnet:443 | TCP |

| Hälsoövervakning | Hälsoövervakningsadresser för Azure Data Explorer | DinAzureDataExplorerSubnet:443 | TCP |

| Intern kommunikation i Azure Data Explorer | YourAzureDataExplorerSubnet: Alla portar | YourAzureDataExplorerSubnet:Alla portar | Alla |

| Tillåt inkommande Azure-lastbalanserare (hälsoavsökning) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Utgående NSG-konfiguration

| Användning | From | Till | Protokoll |

|---|---|---|---|

| Beroende av Azure Storage | DittAzureDataExplorerSubnet | Lagring:443 | TCP |

| Beroende av Azure Data Lake | DittAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Event Hubs-inmatning och tjänstövervakning | DittAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Publicera mått | DittAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (om tillämpligt) | DittAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Beroende av KeyVault | DittAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Certifikatutfärdare | DittAzureDataExplorerSubnet | Internet:80 | TCP |

| Intern kommunikation | DittAzureDataExplorerSubnet | Azure Data Explorer-undernät:Alla portar | Alla |

Portar som används för sql\_request och http\_request plugin-program |

DittAzureDataExplorerSubnet | Internet:Anpassad | TCP |

I följande avsnitt visas relevanta IP-adresser för hantering och hälsoövervakning.

Anteckning

Du kan bortse från följande listor om ditt undernät delegeras till Microsoft.Kusto/clusters enligt beskrivningen i Konfigurera regler för nätverkssäkerhetsgrupp med delegering av undernät. I det här scenariot kanske IP-adresserna inte är uppdaterade men uppdateras automatiskt när de nödvändiga NSG-reglerna tilldelas till klustret.

IP-adresser för Azure Data Explorer-hantering

Anteckning

För framtida distributioner använder du Tjänsttagg för AzureDataExplorer

| Region | Adresser |

|---|---|

| Australien, centrala | 20.37.26.134 |

| Australien, centrala 2 | 20.39.99.177 |

| Australien, östra | 40.82.217.84 |

| Australien, sydöstra | 20.40.161.39 |

| Brasilien, södra | 191.233.25.183 |

| Brasilien, sydöstra | 191.232.16.14 |

| Kanada, centrala | 40.82.188.208 |

| Kanada, östra | 40.80.255.12 |

| Indien, centrala | 40.81.249.251, 104.211.98.159 |

| Central US | 40.67.188.68 |

| USA, centrala (EUAP) | 40.89.56.69 |

| Kina, östra 2 | 139.217.184.92 |

| Kina, norra 2 | 139.217.60.6 |

| Asien, östra | 20.189.74.103 |

| East US | 52.224.146.56 |

| USA, östra 2 | 52.232.230.201 |

| USA, östra 2 (EUAP) | 52.253.226.110 |

| Frankrike, centrala | 40.66.57.91 |

| Frankrike, södra | 40.82.236.24 |

| Tyskland, västra centrala | 51.116.98.150 |

| Japan, östra | 20.43.89.90 |

| Japan, västra | 40.81.184.86 |

| Sydkorea, centrala | 40.82.156.149 |

| Sydkorea, södra | 40.80.234.9 |

| USA, norra centrala | 40.81.43.47 |

| Europa, norra | 52.142.91.221 |

| Norge, östra | 51.120.49.100 |

| Norge, västra | 51.120.133.5 |

| Polen, centrala | 20.215.208.177 |

| Sydafrika, norra | 102.133.129.138 |

| Sydafrika, västra | 102.133.0.97 |

| USA, södra centrala | 20.45.3.60 |

| Sydostasien | 40.119.203.252 |

| Indien, södra | 40.81.72.110, 104.211.224.189 |

| Schweiz, norra | 20.203.198.33 |

| Schweiz, västra | 51.107.98.201 |

| Förenade Arabemiraten, centrala | 20.37.82.194 |

| Förenade Arabemiraten, norra | 20.46.146.7 |

| Storbritannien, södra | 40.81.154.254 |

| Storbritannien, västra | 40.81.122.39 |

| USDoD, centrala | 52.182.33.66 |

| USDoD, östra | 52.181.33.69 |

| USGov Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| USA, västra centrala | 52.159.55.120 |

| Europa, västra | 51.145.176.215 |

| Indien, västra | 40.81.88.112 |

| USA, västra | 13.64.38.225 |

| USA, västra 2 | 40.90.219.23 |

| USA, västra 3 | 20.40.24.116 |

Hälsoövervakningsadresser

| Region | Adresser |

|---|---|

| Australien, centrala | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australien, centrala 2 | 52.163.244.128 |

| Australien, östra | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australien, sydöstra | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brasilien, södra | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Kanada, centrala | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Kanada, östra | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Indien, centrala | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Central US | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| USA, centrala (EUAP) | 23.101.115.123 |

| Kina, östra 2 | 40.73.96.39 |

| Kina, norra 2 | 40.73.33.105 |

| Asien, östra | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| East US | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| USA, östra 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| USA, östra 2 (EUAP) | 104.46.110.170 |

| Frankrike, centrala | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Frankrike, södra | 40.127.194.147 |

| Japan, östra | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japan, västra | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Sydkorea, centrala | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Sydkorea, södra | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| USA, norra centrala | 23.101.115.123 |

| Europa, norra | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Sydafrika, norra | 52.163.244.128 |

| Sydafrika, västra | 52.163.244.128 |

| USA, södra centrala | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Indien, södra | 52.163.244.128 |

| Sydostasien | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Schweiz, norra | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Storbritannien, södra | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Storbritannien, västra | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD, centrala | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD, östra | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USA, västra centrala | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europa, västra | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Indien, västra | 52.163.244.128 |

| USA, västra | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| USA, västra 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

ExpressRoute-konfiguration

Använd ExpressRoute för att ansluta lokalt nätverk till Azure Virtual Network. En vanlig konfiguration är att annonsera standardvägen (0.0.0.0/0) via BGP-sessionen (Border Gateway Protocol). Detta tvingar trafik som kommer ut från Virtual Network att vidarebefordras till kundens lokala nätverk som kan släppa trafiken, vilket gör att utgående flöden bryts. För att undvika detta kan användardefinierad väg (UDR) (0.0.0.0/0) konfigureras och nästa hopp blir Internet. Eftersom UDR har företräde framför BGP kommer trafiken att vara avsedd för Internet.

Skydda utgående trafik med en brandvägg

Om du vill skydda utgående trafik med hjälp av Azure Firewall eller någon virtuell installation för att begränsa domännamn måste följande fullständigt kvalificerade domännamn (FQDN) tillåtas i brandväggen.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Anteckning

Om du vill begränsa åtkomsten för beroenden med jokertecken (*) använder du API:et som beskrivs i Identifiera beroenden automatiskt.

Om du använder Azure Firewall lägger du till nätverksregel med följande egenskaper:

Protokoll: TCP-källtyp: IP-adresskälla: * Tjänsttaggar: AzureMonitor-målportar: 443

Konfigurera routningstabellen

Du måste konfigurera routningstabellen för klustrets undernät med Nästa hopp Internet för att förhindra problem med asymmetriska vägar.

Konfigurera routningstabellen med delegering av undernät

Vi rekommenderar att du använder delegering av undernätet för att konfigurera routningstabellen för klustrets distribution, på samma sätt som för NSG-regler. Genom att aktivera delegering av undernät i klustrets undernät aktiverar du tjänsten för att konfigurera och uppdatera routningstabellen åt dig.

Konfigurera routningstabellen manuellt

Du kan också konfigurera routningstabellen manuellt. Om du distribuerar ett kluster till ett virtuellt nätverk framtvingas undernätsdelegering för att "Microsoft.Kusto/clusters" ska konfigureras. Du kan välja bort det här kravet med hjälp av fönstret Förhandsgranskningsfunktioner .

Varning

Det är inte enkelt att konfigurera routningstabellen för klustret manuellt och kräver att du ständigt övervakar den här artikeln för ändringar. Vi rekommenderar starkt att du använder delegering av undernät för klustret eller, om du föredrar det, bör du överväga att använda en privat slutpunktsbaserad lösning.

Om du vill konfigurera routningstabellen manuellt måste du definiera den i undernätet. Du måste lägga till hanterings- och hälsoövervakningsadresserna med Nästa hopp Internet.

För regionen USA, västra måste till exempel följande UDR definieras:

| Name | Adressprefix | Nästa hopp |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Så här identifierar du beroenden automatiskt

Azure Data Explorer tillhandahåller ett API som gör det möjligt för kunder att identifiera alla externa utgående beroenden (FQDN) programmatiskt. Dessa utgående beroenden gör det möjligt för kunder att konfigurera en brandvägg i slutet för att tillåta hanteringstrafik via beroende FQDN. Kunder kan ha dessa brandväggsinstallationer antingen i Azure eller lokalt. Det senare kan orsaka ytterligare svarstider och kan påverka tjänstens prestanda. Tjänstteamen måste testa det här scenariot för att utvärdera påverkan på tjänstens prestanda.

ARMClient används för att demonstrera REST-API:et med hjälp av PowerShell.

Logga in med ARMClient

armclient loginAnropa diagnosåtgärd

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionKontrollera svaret

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

De utgående beroendena omfattar kategorier som Microsoft Entra-ID, Azure Monitor, certifikatutfärdare, Azure Storage och intern spårning. I varje kategori finns det en lista över domännamn och portar som behövs för att köra tjänsten. De kan användas för att konfigurera brandväggsinstallationen programmatiskt.

Distribuera Azure Data Explorer-kluster till ditt virtuella nätverk med hjälp av en Azure Resource Manager-mall

Om du vill distribuera Azure Data Explorer-kluster till ditt virtuella nätverk använder du mallen Distribuera Azure Data Explorer-kluster till ditt virtuella nätverk i Azure Resource Manager.

Den här mallen skapar klustret, det virtuella nätverket, undernätet, nätverkssäkerhetsgruppen och offentliga IP-adresser.

Kända begränsningar

- Virtuella nätverksresurser med distribuerade kluster stöder inte flytt till en ny resursgrupp eller prenumerationsåtgärd .

- Offentliga IP-adressresurser som används för klustermotorn eller datahanteringstjänsten stöder inte flytt till en ny resursgrupp eller prenumerationsåtgärd.

- Det går inte att använda DNS-prefixet "private-" för virtuella nätverk som matas in i Azure Data Explorer kluster som en del av din fråga

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för