Spårning och händelseloggning för dina Exportorder för Azure Data Box och Azure Data Box Heavy

En Data Box- eller Data Box Heavy-exportordning går igenom följande steg: ordning, konfiguration, datakopiering, retur och dataradering. Som motsvarar varje steg i ordningen kan du vidta flera åtgärder för att kontrollera åtkomsten till ordern, granska händelserna, spåra ordningen och tolka de olika loggar som genereras.

Den här artikeln beskriver i detalj de olika mekanismer eller verktyg som är tillgängliga för att spåra och granska exportorder för Data Box eller Data Box Heavy. Informationen i den här artikeln gäller både Data Box och Data Box Heavy. I de efterföljande avsnitten gäller alla referenser till Data Box även för Data Box Heavy.

I följande tabell visas en sammanfattning av stegen för Exportorder för Data Box och de verktyg som är tillgängliga för att spåra och granska ordern under varje steg.

| Data Box-exportordningssteg | Verktyg för att spåra och granska |

|---|---|

| Skapa order | Konfigurera åtkomstkontroll för ordern via Azure RBAC Aktivera utförlig logg i ordningen |

| Bearbetade order | Spåra beställningen genom

|

| Konfigurera enhet | Åtkomst till enhetsautentiseringsuppgifter loggas i aktivitetsloggar |

| Datakopiering från enhet | Granska kopieringsloggar Granska utförliga loggar innan du kopierar data |

| Dataradering från enhet | Visa kedja med depåloggar , inklusive granskningsloggar och orderhistorik |

Konfigurera åtkomstkontroll för beställningen

Du kan styra vem som kan komma åt din beställning när ordern först skapas. Konfigurera Azure-roller i olika omfång för att styra åtkomsten till Data Box-ordningen. En Azure-roll avgör typen av åtkomst – skrivskyddad, skrivskyddad, skrivskyddad till en delmängd av åtgärder.

De två roller som kan definieras för Azure Data Box-tjänsten är:

- Data Box Reader – har skrivskyddad åtkomst till en eller flera order enligt definitionen i omfånget. De kan bara visa information om en beställning. De kan inte komma åt någon annan information som rör lagringskonton eller redigera orderinformationen, till exempel adress och så vidare.

- Data Box-deltagare – kan bara skapa en order för att överföra data till ett visst lagringskonto om de redan har skrivåtkomst till ett lagringskonto. Om de inte har åtkomst till ett lagringskonto kan de inte ens skapa en Data Box-order för att kopiera data till kontot. Den här rollen definierar inte några lagringskontorelaterade behörigheter eller ger åtkomst till lagringskonton.

Om du vill begränsa åtkomsten till en beställning kan du:

- Tilldela en roll på ordernivå. Användaren har bara de behörigheter som definieras av rollerna för att interagera med den specifika Data Box-ordningen och inget annat.

- Tilldela en roll på resursgruppsnivå, användaren har åtkomst till alla Data Box-beställningar i en resursgrupp.

Mer information om föreslagna Azure RBAC-användning finns i Metodtips för Azure RBAC.

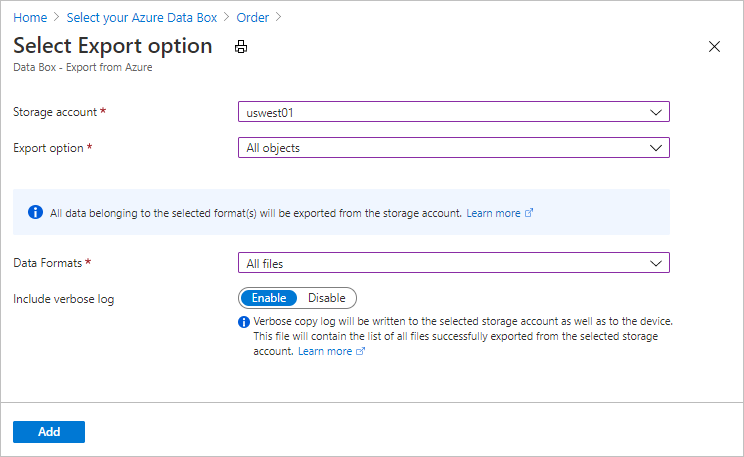

Aktivera utförlig logg i ordningen

När du gör en exportorder för Data Box kan du aktivera insamlingen av en utförlig logg. Här är orderskärmen där du kan aktivera den utförliga loggen:

När du väljer alternativet Inkludera utförlig logg genereras en utförlig loggfil när du kopierar data från ditt Azure Storage-konto. Den här loggen innehåller en lista över alla filer som har exporterats.

Mer information om exportordning finns i Skapa en exportorder för Data Box

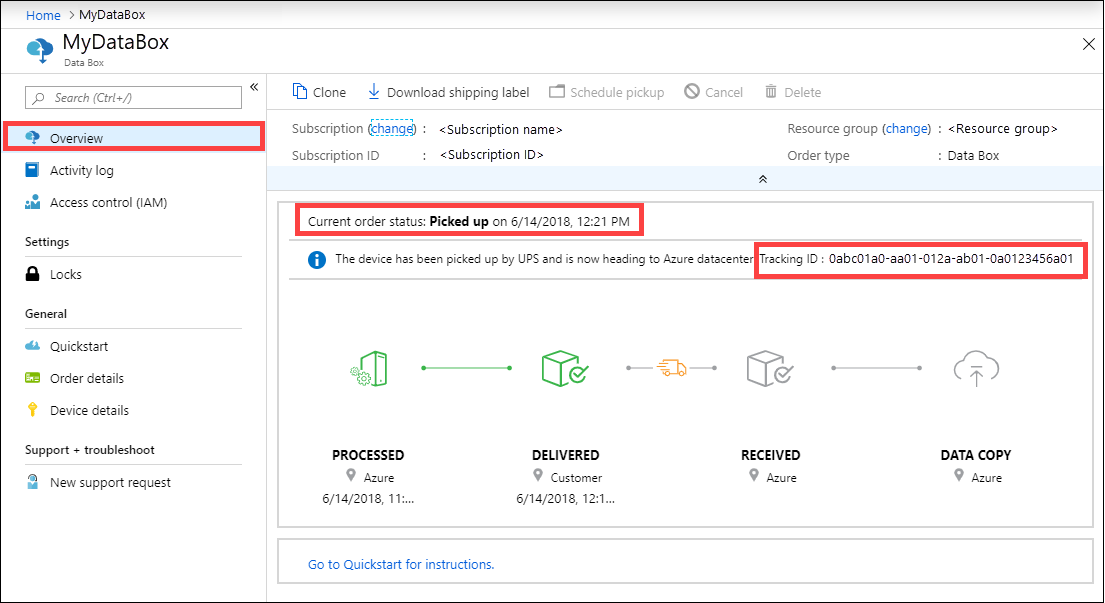

Spåra beställningen

Du kan spåra din beställning via Azure-portalen och via transportföretagets webbplats. Följande mekanismer finns på plats för att spåra Data Box-ordningen när som helst:

Om du vill spåra ordningen när enheten finns i Azure-datacentret eller din lokala plats går du till Data Box-beställningsöversikten > i Azure-portalen.

Om du vill spåra beställningen medan enheten är under överföring går du till den regionala transportföretagets webbplats, till exempel UPS-webbplatsen i USA. Ange det spårningsnummer som är associerat med din beställning.

Data Box skickar också e-postaviseringar när orderstatusen ändras baserat på de e-postmeddelanden som angavs när ordern skapades. En lista över alla Data Box-orderstatusar finns i Visa orderstatus. Information om hur du ändrar de meddelandeinställningar som är associerade med ordern finns i Redigera meddelandeinformation.

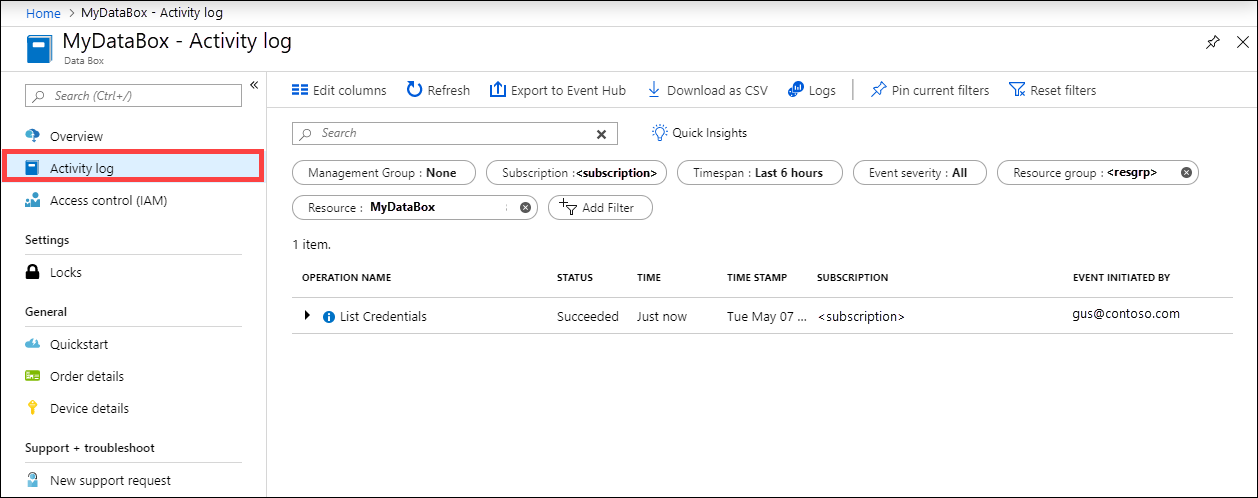

Köra frågor mot aktivitetsloggar under installationen

Din Data Box anländer till din lokala plats i ett låst tillstånd. Du kan använda de enhetsautentiseringsuppgifter som är tillgängliga i Azure-portalen för din beställning.

När en Data Box har konfigurerats kan du behöva veta vem som alla har åtkomst till enhetens autentiseringsuppgifter. Om du vill ta reda på vem som har använt bladet Enhetsautentiseringsuppgifter kan du köra frågor mot aktivitetsloggarna. Alla åtgärder som innebär åtkomst till bladet Autentiseringsuppgifter för enhetsinformation > loggas in i aktivitetsloggarna som

ListCredentialsåtgärd.

Varje inloggning till Data Box loggas i realtid. Den här informationen är dock endast tillgänglig i spårningsloggarna för kedja av kvarhållning efter att ordern har slutförts.

Visa loggar under datakopiering

Innan du kopierar data från din Data Box kan du ladda ned och granska kopieringsloggen och utförlig logg för de data som kopierades till Data Box. Dessa loggar genereras när data kopieras från ditt lagringskonto i Azure till din Data Box.

Kopiera logg

Innan du kopierar data från din Data Box laddar du ned kopieringsloggen från sidan Anslut och kopiera .

Här är ett exempel på utdata från kopieringsloggen när det inte uppstod några fel och alla filer kopierades under datakopian från Azure till Data Box-enheten.

<CopyLog Summary="Summary">

<Status>Succeeded</Status>

<TotalFiles_Blobs>5521</TotalFiles_Blobs>

<FilesErrored>0</FilesErrored>

</CopyLog>

Här är ett exempel på utdata när kopieringsloggen har fel och några av filerna inte kunde kopieras från Azure.

<ErroredEntity CloudFormat="AppendBlob" Path="export-ut-appendblob/wastorage.v140.3.0.2.nupkg">

<Category>UploadErrorCloudHttp</Category>

<ErrorCode>400</ErrorCode>

<ErrorMessage>UnsupportBlobType</ErrorMessage>

<Type>File</Type>

</ErroredEntity><ErroredEntity CloudFormat="AppendBlob" Path="export-ut-appendblob/xunit.console.Primary_2020-05-07_03-54-42-PM_27444.hcsml">

<Category>UploadErrorCloudHttp</Category>

<ErrorCode>400</ErrorCode>

<ErrorMessage>UnsupportBlobType</ErrorMessage>

<Type>File</Type>

</ErroredEntity><ErroredEntity CloudFormat="AppendBlob" Path="export-ut-appendblob/xunit.console.Primary_2020-05-07_03-54-42-PM_27444 (1).hcsml">

<Category>UploadErrorCloudHttp</Category>

<ErrorCode>400</ErrorCode>

<ErrorMessage>UnsupportBlobType</ErrorMessage>

<Type>File</Type>

</ErroredEntity><CopyLog Summary="Summary">

<Status>Failed</Status>

<TotalFiles_Blobs>4</TotalFiles_Blobs>

<FilesErrored>3</FilesErrored>

</CopyLog>

Du har följande alternativ för att exportera dessa filer:

- Du kan överföra de filer som inte kunde kopieras över nätverket.

- Om datastorleken var större än den användbara enhetskapaciteten sker en partiell kopiering, och alla filer som inte kopierades visas i den här loggen. Du kan använda den här loggen som indata-XML för att skapa en ny Data Box-order och sedan kopiera över dessa filer.

Utförlig logg

Den utförliga loggen innehåller en lista över alla filer som exporterades från Azure Storage-kontot. Loggen innehåller även filstorlek och beräkning av kontrollsumma.

Den utförliga loggen har informationen i följande format:

<file size = "file-size-in-bytes" crc64="cyclic-redundancy-check-string">\folder-path-on-data-box\name-of-file-copied.md</file>

Här är ett exempel på utdata från den utförliga loggen.

<File CloudFormat="BlockBlob" Path="validblobdata/test1.2.3.4" Size="1024" crc64="7573843669953104266">

</File><File CloudFormat="BlockBlob" Path="validblobdata/helloEndWithDot..txt" Size="11" crc64="7320094093915972193">

</File><File CloudFormat="BlockBlob" Path="validblobdata/test..txt" Size="12" crc64="17906086011702236012">

</File><File CloudFormat="BlockBlob" Path="validblobdata/test1" Size="1024" crc64="7573843669953104266">

</File><File CloudFormat="BlockBlob" Path="validblobdata/test1.2.3" Size="1024" crc64="7573843669953104266">

</File><File CloudFormat="BlockBlob" Path="validblobdata/.......txt" Size="11" crc64="7320094093915972193">

</File><File CloudFormat="BlockBlob" Path="validblobdata/copylogb08fa3095564421bb550d775fff143ed====..txt" Size="53638" crc64="1147139997367113454">

</File><File CloudFormat="BlockBlob" Path="validblobdata/testmaxChars-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-123456790-12345679" Size="1024" crc64="7573843669953104266">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file0" Size="0" crc64="0">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file1" Size="0" crc64="0">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file4096_000001" Size="4096" crc64="16969371397892565512">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file4096_000000" Size="4096" crc64="16969371397892565512">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/64KB-Seed10.dat" Size="65536" crc64="10746682179555216785">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/LiveSiteReport_Oct.xlsx" Size="7028" crc64="6103506546789189963">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/NE_Oct_GeoReport.xlsx" Size="103197" crc64="13305485882546035852">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/64KB-Seed1.dat" Size="65536" crc64="3140622834011462581">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/1mbfiles-0-0" Size="1048576" crc64="16086591317856295272">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file524288_000001" Size="524288" crc64="8908547729214703832">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/4mbfiles-0-0" Size="4194304" crc64="1339017920798612765">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/file524288_000000" Size="524288" crc64="8908547729214703832">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/8mbfiles-0-1" Size="8388608" crc64="3963298606737216548">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/1mbfiles-0-1" Size="1048576" crc64="11061759121415905887">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/XLS-10MB.xls" Size="1199104" crc64="2218419493992437463">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/8mbfiles-0-0" Size="8388608" crc64="1072783424245035917">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/4mbfiles-0-1" Size="4194304" crc64="9991307204216370812">

</File><File CloudFormat="BlockBlob" Path="export-ut-container/VL_Piracy_Negtive10_TPNameAndGCS.xlsx" Size="12398699" crc64="13526033021067702820">

</File>

Utförliga loggar kopieras också till Azure Storage-kontot. Som standard skrivs loggar till en container med namnet copylog. Loggarna lagras med följande namngivningskonvention:

storage-account-name/databoxcopylog/ordername_device-serial-number_CopyLog_guid.xml.

Sökvägen till kopieringsloggen visas också på bladet Översikt för portalen.

Du kan använda dessa loggar för att kontrollera att filer som kopierats från Azure matchar de data som kopierades till din lokala server.

Använd din utförliga loggfil:

- För att verifiera mot de faktiska namnen och antalet filer som kopierades från Data Box.

- Verifiera mot filernas faktiska storlek.

- Kontrollera att crc64 motsvarar en sträng som inte är noll. En CRC-beräkning (Cyclic Redundancy Check) görs under exporten från Azure. CRC:erna från exporten och efter att data har kopierats från Data Box till den lokala servern kan jämföras. Ett CRC-matchningsfel anger att motsvarande filer inte kunde kopieras korrekt.

Hämta kedja med depåloggar efter dataradering

När data raderas från Data Box-diskarna enligt NIST SP 800-88 Revision 1-riktlinjerna är kedjan med depåloggar tillgänglig. Dessa loggar omfattar kedjan med spårningsloggar för vårdnad och orderhistorik. Bom- eller manifestfilerna kopieras också med granskningsloggarna.

Kedja av spårningsloggar för vårdnad

Kedjan med spårningsloggar för vårdnad innehåller information om hur du aktiverar och får åtkomst till resurser i Data Box eller Data Box Heavy när den ligger utanför Azure-datacentret. Dessa loggar finns på: storage-account/azuredatabox-chainofcustodylogs

Här är ett exempel på granskningsloggen från en Data Box:

9/10/2018 8:23:01 PM : The operating system started at system time 2018-09-10T20:23:01.497758400Z.

9/10/2018 8:23:42 PM : An account was successfully logged on.

Subject:

Security ID: S-1-5-18

Account Name: WIN-DATABOXADMIN

Account Domain: Workgroup

Logon ID: 0x3E7

Logon Information:

Logon Type: 3

Restricted Admin Mode: -

Virtual Account: No

Elevated Token: No

Impersonation Level: Impersonation

New Logon:

Security ID: S-1-5-7

Account Name: ANONYMOUS LOGON

Account Domain: NT AUTHORITY

Logon ID: 0x775D5

Linked Logon ID: 0x0

Network Account Name: -

Network Account Domain: -

Logon GUID: {00000000-0000-0000-0000-000000000000}

Process Information:

Process ID: 0x4

Process Name:

Network Information:

Workstation Name: -

Source Network Address: -

Source Port: -

Detailed Authentication Information:

Logon Process: NfsSvr

Authentication Package:MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Transited Services: -

Package Name (NTLM only): -

Key Length: 0

This event is generated when a logon session is created. It is generated on the computer that was accessed.

The subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The logon type field indicates the kind of logon that occurred. The most common types are 2 (interactive) and 3 (network).

The New Logon fields indicate the account for whom the new logon was created, i.e. the account that was logged on.

The network fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The impersonation level field indicates the extent to which a process in the logon session can impersonate.

The authentication information fields provide detailed information about this specific logon request.

- Logon GUID is a unique identifier that can be used to correlate this event with a KDC event.

- Transited services indicate which intermediate services have participated in this logon request.

- Package name indicates which sub-protocol was used among the NTLM protocols.

- Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

9/10/2018 8:25:58 PM : An account was successfully logged on.

Ladda ned beställningshistorik

Orderhistorik är tillgänglig i Azure-portalen. Om beställningen är klar och enheten rensas (dataradering från diskarna) är klar går du till enhetsbeställningen och går till Beställningsinformation. Alternativet Ladda ned beställningshistorik är tillgängligt. Mer information finns i Ladda ned orderhistorik.

Om du bläddrar igenom orderhistoriken ser du:

- Information om operatörsspårning för din enhet.

- Händelser med SecureErase-aktivitet . Dessa händelser motsvarar radering av data på disken.

- Data Box-logglänkar. Sökvägarna för granskningsloggar, kopieringsloggar och BOM-filer visas.

Här är ett exempel på orderhistorikloggen från Azure-portalen:

-------------------------------

Microsoft Data Box Order Report

-------------------------------

Name : gus-poland

StartTime(UTC) : 9/19/2018 8:49:23 AM +00:00

DeviceType : DataBox

-------------------

Data Box Activities

-------------------

Time(UTC) | Activity | Status | Description

9/19/2018 8:49:26 AM | OrderCreated | Completed |

10/2/2018 7:32:53 AM | DevicePrepared | Completed |

10/3/2018 1:36:43 PM | ShippingToCustomer | InProgress | Shipment picked up. Local Time : 10/3/2018 1:36:43 PM at AMSTERDAM-NLD

10/4/2018 8:23:30 PM | ShippingToCustomer | InProgress | Processed at AMSTERDAM-NLD. Local Time : 10/4/2018 8:23:30 PM at AMSTERDAM-NLD

10/4/2018 11:43:34 PM | ShippingToCustomer | InProgress | Departed Facility in AMSTERDAM-NLD. Local Time : 10/4/2018 11:43:34 PM at AMSTERDAM-NLD

10/5/2018 8:13:49 AM | ShippingToCustomer | InProgress | Arrived at Delivery Facility in BRIGHTON-GBR. Local Time : 10/5/2018 8:13:49 AM at LAMBETH-GBR

10/5/2018 9:13:24 AM | ShippingToCustomer | InProgress | With delivery courier. Local Time : 10/5/2018 9:13:24 AM at BRIGHTON-GBR

10/5/2018 12:03:04 PM | ShippingToCustomer | Completed | Delivered - Signed for by. Local Time : 10/5/2018 12:03:04 PM at BRIGHTON-GBR

1/25/2019 3:19:25 PM | ShippingToDataCenter | InProgress | Shipment picked up. Local Time : 1/25/2019 3:19:25 PM at BRIGHTON-GBR

1/25/2019 8:03:55 PM | ShippingToDataCenter | InProgress | Processed at BRIGHTON-GBR. Local Time : 1/25/2019 8:03:55 PM at LAMBETH-GBR

1/25/2019 8:04:58 PM | ShippingToDataCenter | InProgress | Departed Facility in BRIGHTON-GBR. Local Time : 1/25/2019 8:04:58 PM at BRIGHTON-GBR

1/25/2019 9:06:09 PM | ShippingToDataCenter | InProgress | Arrived at Sort Facility LONDON-HEATHROW-GBR. Local Time : 1/25/2019 9:06:09 PM at LONDON-HEATHROW-GBR

1/25/2019 9:48:54 PM | ShippingToDataCenter | InProgress | Processed at LONDON-HEATHROW-GBR. Local Time : 1/25/2019 9:48:54 PM at LONDON-HEATHROW-GBR

1/25/2019 10:30:20 PM | ShippingToDataCenter | InProgress | Departed Facility in LONDON-HEATHROW-GBR. Local Time : 1/25/2019 10:30:20 PM at LONDON-HEATHROW-GBR

1/28/2019 7:11:35 AM | ShippingToDataCenter | InProgress | Arrived at Delivery Facility in AMSTERDAM-NLD. Local Time : 1/28/2019 7:11:35 AM at AMSTERDAM-NLD

1/28/2019 9:07:57 AM | ShippingToDataCenter | InProgress | With delivery courier. Local Time : 1/28/2019 9:07:57 AM at AMSTERDAM-NLD

1/28/2019 1:35:56 PM | ShippingToDataCenter | InProgress | Scheduled for delivery. Local Time : 1/28/2019 1:35:56 PM at AMSTERDAM-NLD

1/28/2019 2:57:48 PM | ShippingToDataCenter | Completed | Delivered - Signed for by. Local Time : 1/28/2019 2:57:48 PM at AMSTERDAM-NLD

1/29/2019 2:18:43 PM | PhysicalVerification | Completed |

1/29/2019 3:49:50 PM | DeviceBoot | Completed | Appliance booted up successfully.

1/29/2019 3:49:51 PM | AnomalyDetection | Completed | No anomaly detected.

2/12/2019 10:37:03 PM | DataCopy | Resumed |

2/13/2019 12:05:15 AM | DataCopy | Resumed |

2/15/2019 7:07:34 PM | DataCopy | Completed | Copy Completed.

2/15/2019 7:47:32 PM | SecureErase | Started |

2/15/2019 8:01:10 PM | SecureErase | Completed | Azure Data Box:<Device-serial-no> has been sanitized according to NIST 800-88 Rev 1.

------------------

Data Box Log Links

------------------

Account Name : gusacct

Copy Logs Path : databoxcopylog/gus-poland_<Device-serial-no>_CopyLog_<GUID>.xml

Audit Logs Path : azuredatabox-chainofcustodylogs\<GUID>\<Device-serial-no>

BOM Files Path : azuredatabox-chainofcustodylogs\<GUID>\<Device-serial-no>