Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I följande avsnitt beskrivs de viktigaste funktionerna i Azure DDoS Protection-tjänsten.

Ständig trafikövervakning

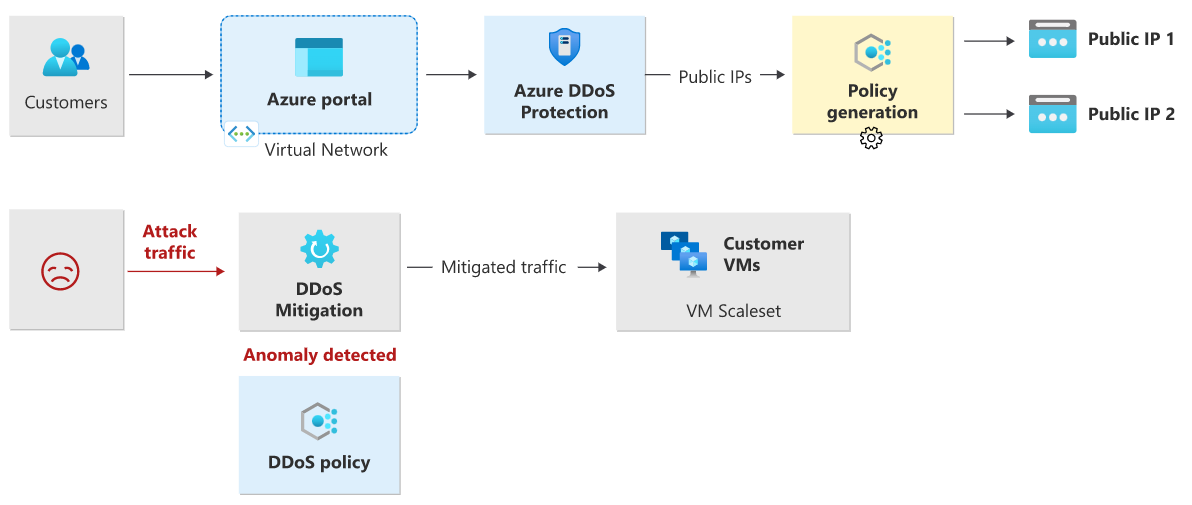

Azure DDoS Protection övervakar den faktiska trafikanvändningen och jämför den ständigt med de tröskelvärden som definieras i DDoS-principen. När trafiktröskelvärdet överskrids initieras DDoS-begränsning automatiskt. When traffic returns below the thresholds, the mitigation is stopped.

Under åtgärden omdirigeras trafik som skickas till den skyddade resursen av DDoS-skyddstjänsten och flera kontroller utförs, till exempel:

- Se till att paketen överensstämmer med Internetspecifikationerna och inte är felaktigt utformade.

- Interagera med klienten för att avgöra om trafiken potentiellt är ett förfalskat paket (till exempel SYN Auth eller SYN Cookie eller genom att släppa ett paket för källan för att överföra det igen).

- Hastighetsbegränsningspaket, om ingen annan tvingande metod kan utföras.

Azure DDoS Protection släpper attacktrafiken och vidarebefordrar den återstående trafiken till det avsedda målet. Inom några minuter efter attackidentifieringen meddelas du med hjälp av Azure Monitor-mått. Genom att konfigurera loggning på DDoS Protection-telemetri kan du skriva loggarna till tillgängliga alternativ för framtida analys. Måttdata i Azure Monitor för DDoS Protection behålls i 30 dagar.

Adaptive real time tuning

Komplexiteten i attacker (till exempel DDoS-attacker med flera vektorer) och klientorganisationens programspecifika beteenden kräver anpassade skyddsprinciper per kund. Tjänsten utför detta med hjälp av två insikter:

Automatisk inlärning av trafikmönster per kund (per offentlig IP) för Layer 3 och 4.

Minimizing false positives, considering that the scale of Azure allows it to absorb a significant amount of traffic.

DDoS Protection-telemetri, övervakning och aviseringar

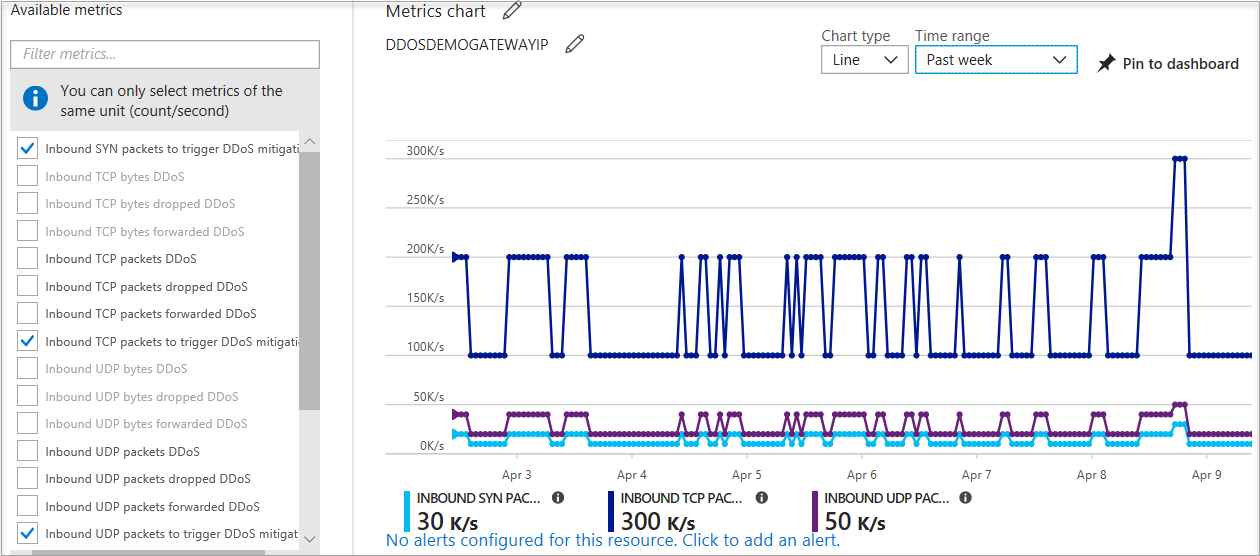

Azure DDoS Protection exponerar omfattande telemetri via Azure Monitor. Du kan konfigurera aviseringar för något av de Azure Monitor-mått som DDoS Protection använder. Du kan integrera loggning med Splunk (Azure Event Hubs), Azure Monitor-loggar och Azure Storage för avancerad analys via Azure Monitor Diagnostics-gränssnittet.

Åtgärdsprinciper för Azure DDoS Protection

I Azure Portal väljer du Monitor>Metrics. I fönstret Mått väljer du resursgruppen, väljer en resurstyp med offentlig IP-adress och väljer din offentliga IP-adress i Azure. DDoS-mått visas i fönstret Tillgängliga mått .

DDoS Protection tillämpar tre automatiskt finjusterade åtgärdsprinciper (TCP SYN, TCP och UDP) för varje offentlig IP-adress för den skyddade resursen i det virtuella nätverk som har DDoS aktiverat. Du kan visa policytrösklar genom att välja måttet Inkommande paket för att utlösa DDoS-mitigering.

Principtrösklarna konfigureras automatiskt via maskininlärningsbaserad nätverkstrafikprofilering. DDoS-minskning sker endast för en IP-adress under attack när principtröskelvärdet överskrids.

Mer information finns i Visa och konfigurera telemetri för DDoS Protection.

Mått för en IP-adress under DDoS-attack

Om den offentliga IP-adressen är under attack ändras värdet för måttet under DDoS-attack eller inte till 1 eftersom DDoS Protection utför åtgärder mot attacktrafiken.

Vi rekommenderar att du konfigurerar en avisering för det här måttet. Du får sedan ett meddelande när ett aktivt DDoS-skydd utförs på din offentliga IP-adress.

Mer information finns i Hantera Azure DDoS Protection med hjälp av Azure Portal.

Webbapplikationsbrandvägg mot resursattacker

Du bör konfigurera en brandvägg för webbprogram (WAF) för att skydda webbprogram som är specifika för resursattacker på programnivå. En WAF inspekterar inkommande webbtrafik för att blockera SQL-inmatningar, skript mellan webbplatser, DDoS och andra Layer 7-attacker. Azure tillhandahåller WAF som en funktion i Application Gateway för centraliserat skydd av dina webbprogram mot vanliga sårbarheter och sårbarheter. Det finns andra WAF-erbjudanden som är tillgängliga från Azure-partner som kan vara lämpligare för dina behov via Azure Marketplace.

Även brandväggar för webbprogram är mottagliga för volymtriska och tillståndsöverbelastningsattacker. Vi rekommenderar starkt att du aktiverar DDoS Protection i det virtuella WAF-nätverket för att skydda mot volym- och protokollattacker. Mer information finns i avsnittet om Azure DDoS Protection-referensarkitekturer .

Protection Planning

Planering och förberedelse är avgörande för att förstå hur ett system ska fungera under en DDoS-attack. Att utforma en plan för incidenthantering är en del av det här arbetet.

Om du har DDoS Protection kontrollerar du att det är aktiverat i det virtuella nätverket med internetuppkopplade slutpunkter. Genom att konfigurera DDoS-aviseringar kan du ständigt hålla utkik efter eventuella attacker på infrastrukturen.

Övervaka dina program oberoende av varandra. Förstå det normala beteendet för ett program. Förbered för att agera om programmet inte fungerar som förväntat under en DDoS-attack.

Lär dig hur dina tjänster svarar på en attack genom att testa via DDoS-simuleringar.

Nästa steg

- Läs mer om referensarkitekturer.