Referensarkitekturer för Azure DDoS Protection

Azure DDoS Protection är utformat för tjänster som distribueras i ett virtuellt nätverk. Följande referensarkitekturer ordnas efter scenarier, med arkitekturmönster grupperade tillsammans.

Skyddade resurser

Resurser som stöds är:

- Offentliga IP-adresser kopplade till:

- En virtuell IaaS-dator.

- Application Gateway-kluster (inklusive WAF).

- Azure API Management (endast Premium-nivå).

- Bastion.

- Ansluten till ett virtuellt nätverk (VNet) i externt läge.

- Brandvägg.

- IaaS-baserad virtuell nätverksinstallation (NVA).

- Lastbalanserare (klassiska och standardlastbalanserare).

- Service Fabric.

- VPN Gateway.

- Skyddet omfattar även offentliga IP-intervall som förs till Azure via anpassade IP-prefix (BYOIPs).

Resurser som inte stöds är:

- Azure Virtual WAN.

- Azure API Management i andra distributionslägen än de lägen som stöds.

- PaaS-tjänster (flera klientorganisationer) inklusive Azure App Service Environment for Power Apps.

- Skyddade resurser som innehåller offentliga IP-adresser som skapats från prefixet för offentliga IP-adresser.

- NAT Gateway.

Kommentar

För webbarbetsbelastningar rekommenderar vi starkt att du använder Azure DDoS-skydd och en brandvägg för webbprogram för att skydda mot nya DDoS-attacker. Ett annat alternativ är att använda Azure Front Door tillsammans med en brandvägg för webbprogram. Azure Front Door erbjuder skydd på plattformsnivå mot DDoS-attacker på nätverksnivå. Mer information finns i Säkerhetsbaslinje för Azure-tjänster.

Arbetsbelastningar för virtuella datorer (Windows/Linux)

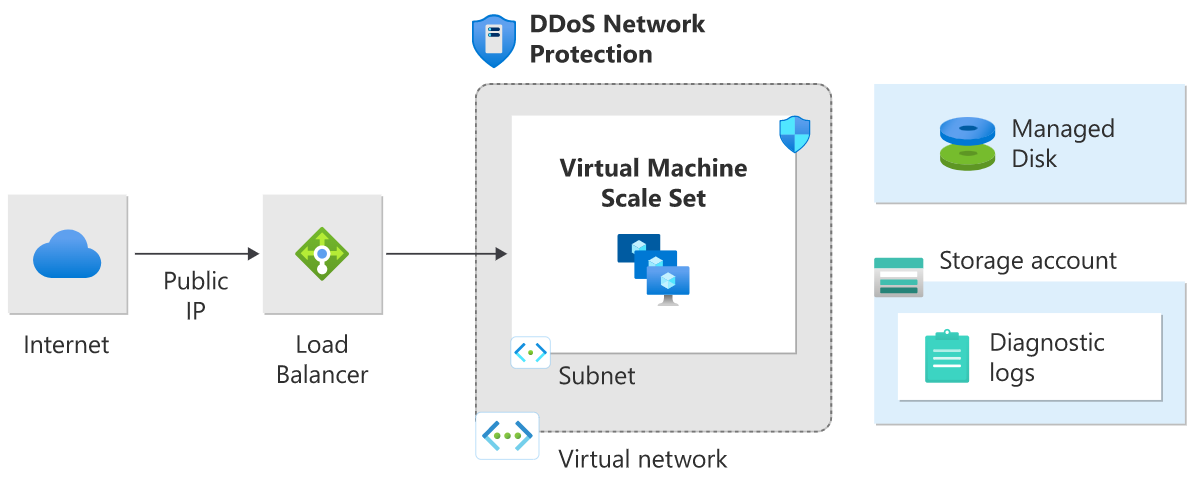

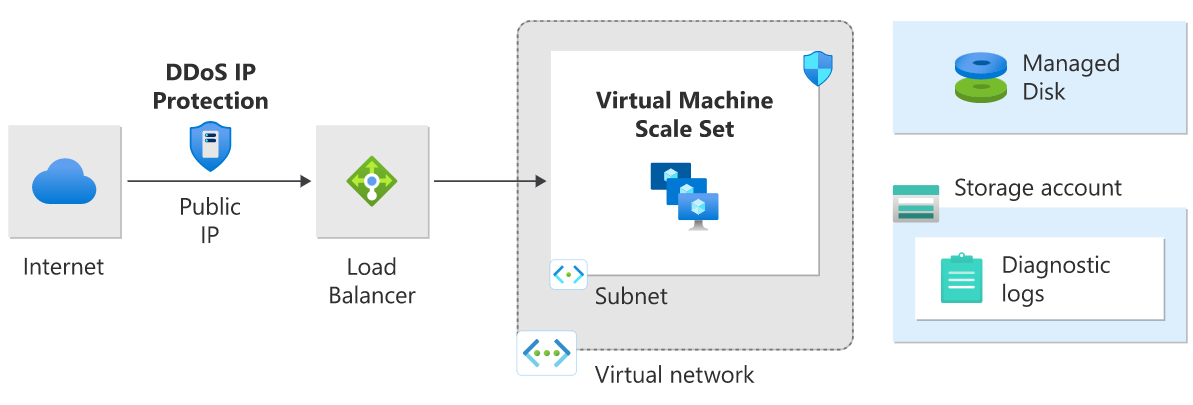

Program som körs på belastningsutjämningsbaserade virtuella datorer

Den här referensarkitekturen visar en uppsättning beprövade metoder för att köra flera virtuella Windows-datorer i en skalningsuppsättning bakom en lastbalanserare för att förbättra tillgängligheten och skalbarheten. Den här arkitekturen kan användas för alla tillståndslösa arbetsbelastningar, till exempel en webbserver.

I den här arkitekturen distribueras en arbetsbelastning över flera instanser av virtuella datorer. Det finns en enda offentlig IP-adress och Internettrafik distribueras till den virtuella datorn via en lastbalanserare.

Lastbalanseraren distribuerar inkommande Internetbegäranden till de virtuella datorinstanserna. Med vm-skalningsuppsättningar kan antalet virtuella datorer skalas in eller ut manuellt eller automatiskt baserat på fördefinierade regler. Detta är viktigt om resursen är under DDoS-attack. Mer information om den här referensarkitekturen finns i Windows N-nivåprogram på Azure.

Arkitektur för virtuella DDoS-nätverksskyddsdatorer

DDoS Network Protection är aktiverat i det virtuella nätverket för Lastbalanseraren i Azure (Internet) som har den offentliga IP-adressen associerad med den.

Arkitektur för virtuella DDoS IP Protection-datorer

DDoS IP Protection är aktiverat på klientdelens offentliga IP-adress för en offentlig lastbalanserare.

Program som körs på Windows N-nivå

Det finns många sätt att implementera en arkitektur på N-nivå. Följande diagram visar ett typiskt webbprogram med tre nivåer. Den här arkitekturen bygger på artikeln Kör belastningsutjämning av virtuella datorer för skalbarhet och tillgänglighet. Webb- och företagsnivåer använder belastningsutjämnade virtuella datorer.

DDoS Network Protection Windows N-nivåarkitektur

I det här arkitekturdiagrammet är DDoS Network Protection aktiverat i det virtuella nätverket. Alla offentliga IP-adresser i det virtuella nätverket får DDoS-skydd för Layer 3 och 4. Distribuera Application Gateway i WAF SKU för Layer 7-skydd. Mer information om den här referensarkitekturen finns i Windows N-nivåprogram på Azure.

DDoS IP Protection Windows N-nivåarkitektur

I det här arkitekturdiagrammet är DDoS IP Protection aktiverat på den offentliga IP-adressen.

Kommentar

Scenarier där en enskild virtuell dator körs bakom en offentlig IP-adress rekommenderas inte. DDoS-åtgärder kanske inte initieras omedelbart när en DDoS-attack identifieras. Därför kommer en distribution av en enskild virtuell dator som inte kan skalas ut att gå ned i sådana fall.

PaaS-webbprogram

Den här referensarkitekturen visar hur du kör ett Azure App Service-program i en enda region. Den här arkitekturen visar en uppsättning beprövade metoder för ett webbprogram som använder Azure App Service och Azure SQL Database. En väntelägesregion har konfigurerats för redundansscenarier.

Azure Traffic Manager dirigerar inkommande begäranden till Application Gateway i en av regionerna. Under normala åtgärder dirigeras begäranden till Application Gateway i den aktiva regionen. Om den regionen blir otillgänglig redundansväxlar Traffic Manager till Application Gateway i väntelägesregionen.

All trafik från Internet som är avsedd för webbprogrammet dirigeras till den offentliga IP-adressen för Application Gateway via Traffic Manager. I det här scenariot är själva apptjänsten (webbappen) inte direkt externt riktad och skyddas av Application Gateway.

Vi rekommenderar att du konfigurerar APPLICATION Gateway WAF SKU (förhindra läge) för att skydda mot Layer 7-attacker (HTTP/HTTPS/WebSocket). Dessutom är webbappar konfigurerade för att endast acceptera trafik från Application Gateway IP-adressen.

Mer information om den här referensarkitekturen finns i Webbprogram för flera regioner med hög tillgänglighet.

DDoS-nätverksskydd med PaaS-webbprogramarkitektur

I det här arkitekturdiagrammet är DDoS Network Protection aktiverat i det virtuella nätverket för webbappgatewayen.

DDoS IP Protection med PaaS-webbprogramarkitektur

I det här arkitekturdiagrammet är DDoS IP Protection aktiverat på den offentliga IP-adress som är associerad med webbprogramgatewayen.

Åtgärd för PaaS-tjänster som inte är webbtjänster

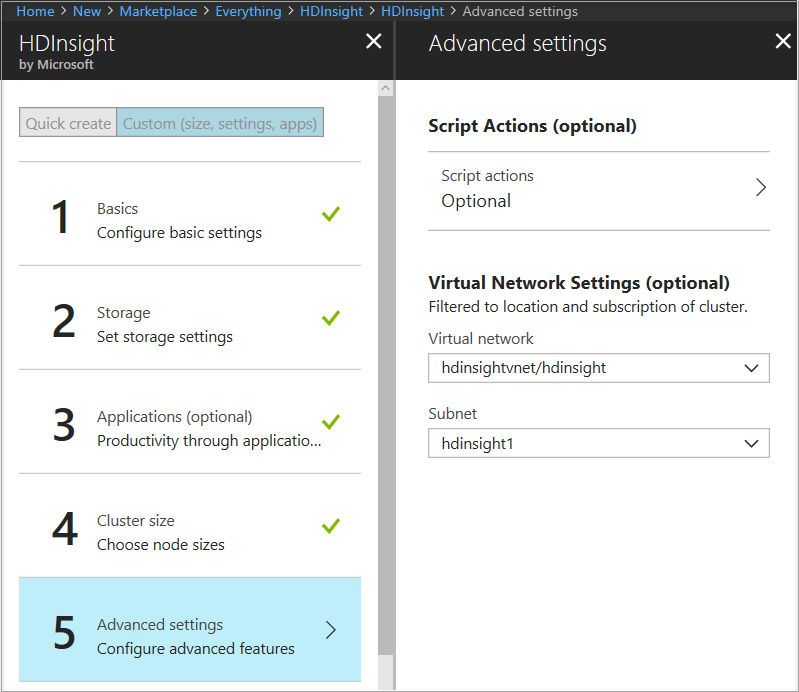

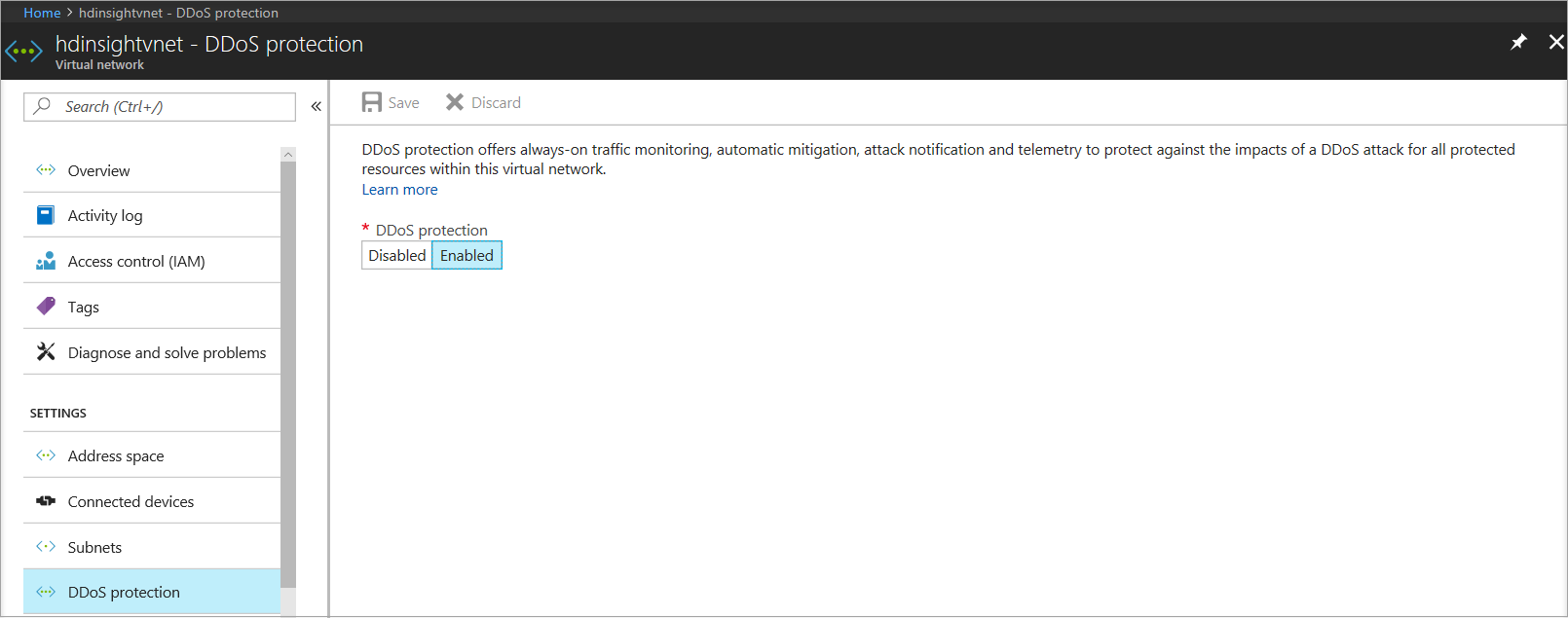

HDInsight på Azure

Den här referensarkitekturen visar hur du konfigurerar DDoS Protection för ett Azure HDInsight-kluster. Kontrollera att HDInsight-klustret är länkat till ett virtuellt nätverk och att DDoS Protection är aktiverat i det virtuella nätverket.

I den här arkitekturen dirigeras trafik till HDInsight-klustret från Internet till den offentliga IP-adress som är associerad med HDInsight-gatewayens lastbalanserare. Gateway-lastbalanseraren skickar sedan trafiken till huvudnoderna eller arbetsnoderna direkt. Eftersom DDoS Protection är aktiverat i det virtuella HDInsight-nätverket får alla offentliga IP-adresser i det virtuella nätverket DDoS-skydd för Layer 3 och 4. Den här referensarkitekturen kan kombineras med referensarkitekturerna N-nivå och flera regioner.

Mer information om den här referensarkitekturen finns i dokumentationen Utöka Azure HDInsight med hjälp av ett Azure Virtual Network .

Nätverkstopologi för nav och eker med Azure Firewall och Azure Bastion

Den här referensarkitekturen beskriver en topologi med nav och ekrar med Azure Firewall i hubben som en DMZ för scenarier som kräver central kontroll över säkerhetsaspekter. Azure Firewall är en hanterad brandvägg som en tjänst och placeras i ett eget undernät. Azure Bastion distribueras och placeras i ett eget undernät.

Det finns två ekrar som är anslutna till hubben med VNet-peering och det finns ingen eker-till-eker-anslutning. Om du behöver eker-till-eker-anslutning måste du skapa vägar för att vidarebefordra trafik från en eker till brandväggen, som sedan kan dirigera den till den andra ekern. Alla offentliga IP-adresser som finns i hubben skyddas av DDoS Protection. I det här scenariot hjälper brandväggen i hubben till att styra inkommande trafik från Internet, medan brandväggens offentliga IP-adress skyddas. Azure DDoS Protection skyddar även skyddsbastionens offentliga IP-adress.

DDoS Protection är utformat för tjänster som distribueras i ett virtuellt nätverk. Mer information finns i Distribuera dedikerad Azure-tjänst till virtuella nätverk.

DDoS Network Protection hub-and-spoke-nätverk

I det här arkitekturdiagrammet är Azure DDoS Network Protection aktiverat i det virtuella hubbnätverket.

DDoS IP Protection hub-and-spoke-nätverk

I det här arkitekturdiagrammet är Azure DDoS IP Protection aktiverat på den offentliga IP-adressen.

Kommentar

Utan extra kostnad skyddar Azure DDoS-infrastrukturskyddet varje Azure-tjänst som använder offentliga IPv4- och IPv6-adresser. Den här DDoS-skyddstjänsten hjälper till att skydda alla Azure-tjänster, inklusive PaaS-tjänster (plattform som en tjänst), till exempel Azure DNS. Mer information finns i Översikt över Azure DDoS Protection. Mer information om topologin hub-and-spoke finns i Nätverkstopologi för hub-spoke.

Nästa steg

- Lär dig hur du konfigurerar nätverksskydd.