Välj en trafikspeglingsmetod för OT-sensorer

Den här artikeln är en i en serie artiklar som beskriver distributionssökvägen för OT-övervakning med Microsoft Defender för IoT och beskriver de trafikspeglingsmetoder som stöds för OT-övervakning med Microsoft Defender för IoT.

Beslutet om vilken trafikspeglingsmetod som ska användas beror på din nätverkskonfiguration och organisationens behov.

För att säkerställa att Defender för IoT endast analyserar den trafik som du vill övervaka rekommenderar vi att du konfigurerar trafikspegling på en växel eller en terminalåtkomstpunkt (TAP) som endast innehåller industriell ICS- och SCADA-trafik.

Anteckning

SPAN och RSPAN är Cisco-terminologi. Andra märken av switchar har liknande funktioner men kan använda annan terminologi.

Rekommendationer för speglingsportomfång

Vi rekommenderar att du konfigurerar trafikspegling från alla växelportar, även om inga data är anslutna till dem. Om du inte gör det kan falska enheter senare anslutas till en oövervakad port och dessa enheter identifieras inte av Defender for IoT-nätverkssensorerna.

För OT-nätverk som använder broadcast- eller multicast-meddelanden konfigurerar du endast trafikspegling för RX-överföringar (Mottagning). Multicast-meddelanden upprepas för alla relevanta aktiva portar och du kommer att använda mer bandbredd i onödan.

Jämföra trafikspeglingsmetoder som stöds

Defender för IoT stöder följande metoder:

| Metod | Beskrivning | Mer information |

|---|---|---|

| En SPAN-växelport | Speglar lokal trafik från gränssnitt på växeln till ett annat gränssnitt på samma växel | Konfigurera spegling med en SPAN-växelport |

| RSPAN-port (Remote SPAN) | Speglar trafik från flera distribuerade källportar till ett dedikerat virtuellt fjärr-VLAN | RSPAN-portar (Remote SPAN) Konfigurera trafikspegling med en RSPAN-port (Remote SPAN) |

| Aktiv eller passiv aggregering (TAP) | Installerar en aktiv/passiv aggregering tap infogad i din nätverkskabel, som duplicerar trafik till OT-nätverkssensorn. Bästa metoden för kriminalteknisk övervakning. | Aktiv eller passiv aggregering (TAP) |

| En kapslad ERSPAN (Remote Switched Port Analyzer) | Speglar indatagränssnitt till ot-sensorns övervakningsgränssnitt | ERSPAN-portar Uppdatera en sensors övervakningsgränssnitt (konfigurera ERSPAN). |

| En ESXi vSwitch | Speglar trafik med promiskuöst läge på en ESXi vSwitch. | Trafikspegling med virtuella växlar Konfigurera trafikspegling med en ESXi vSwitch. |

| En Hyper-V vSwitch | Speglar trafik med hjälp av promiskuöst läge på en Hyper-V vSwitch. | Trafikspegling med virtuella växlar Konfigurera trafikspegling med en Hyper-V vSwitch |

RSPAN-portar (Remote SPAN)

Konfigurera en fjärr-SPAN-session (RSPAN) på växeln för att spegla trafik från flera distribuerade källportar till ett dedikerat virtuellt fjärr-VLAN.

Data i VLAN levereras sedan via segmenterade portar över flera växlar till en angiven växel som innehåller den fysiska målporten. Anslut målporten till din OT-nätverkssensor för att övervaka trafiken med Defender för IoT.

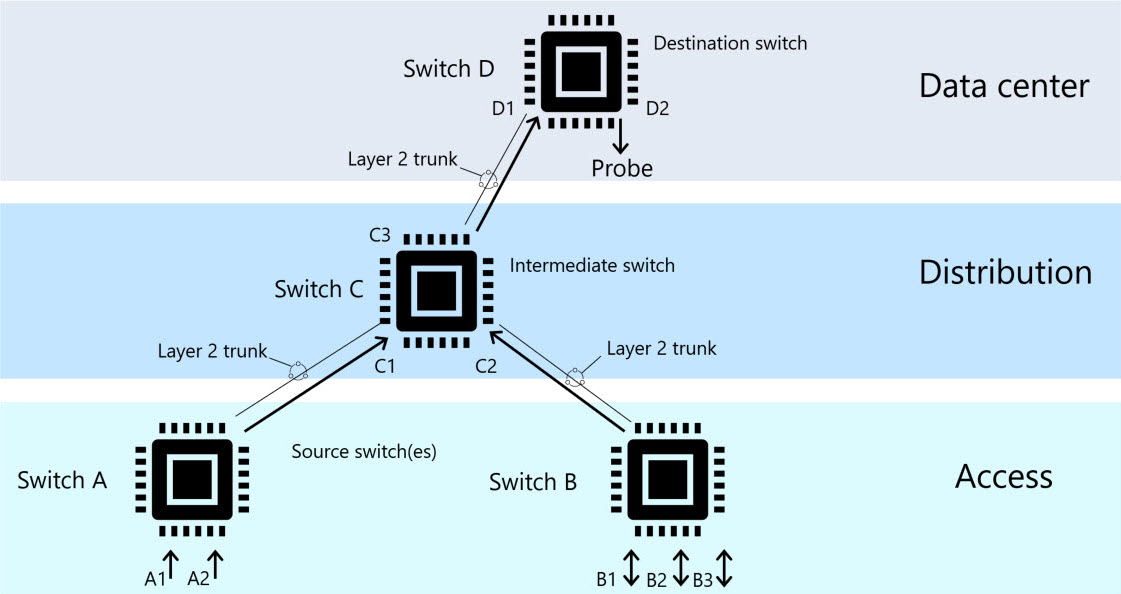

Följande diagram visar ett exempel på en fjärransluten VLAN-arkitektur:

Mer information finns i Konfigurera trafikspegling med en RSPAN-port (Remote SPAN).

Aktiv eller passiv aggregering (TAP)

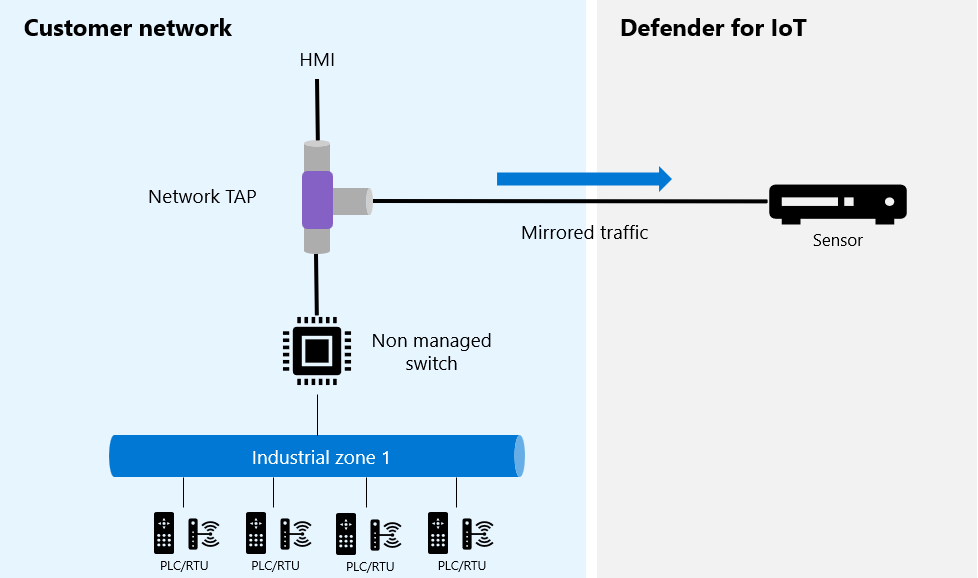

När du använder aktiv eller passiv aggregering för att spegla trafik installeras en aktiv eller passiv aggregeringsterminalåtkomstpunkt (TAP) infogad i nätverkskabeln. TAP duplicerar både ta emot och överföra trafik till OT-nätverkssensorn så att du kan övervaka trafiken med Defender för IoT.

En TAP är en maskinvaruenhet som gör att nätverkstrafik kan flöda fram och tillbaka mellan portar utan avbrott. TAP skapar en exakt kopia av båda sidor av trafikflödet, kontinuerligt, utan att nätverksintegriteten äventyras.

Exempel:

Vissa TAP:er aggregerar både Receive och Transmit, beroende på växelkonfigurationen. Om växeln inte stöder aggregering använder varje TAP två portar på din OT-nätverkssensor för att övervaka både mottagnings - och överföringstrafik .

Fördelar med att spegla trafik med tap

Vi rekommenderar TAP:er, särskilt när det gäller trafikspegling i kriminaltekniska syften. Här är några av fördelarna med speglingstrafik med TAP:er:

TAP:er är maskinvarubaserade och kan inte komprometteras

TAP:er skickar all trafik, även skadade meddelanden som ofta släpps av växlarna

TAP:er är inte processorkänsliga, vilket innebär att pakettidsinställningen är exakt. Växlarna hanterar däremot speglingsfunktioner som en uppgift med låg prioritet, vilket kan påverka tidpunkten för de speglade paketen.

Du kan också använda en TAP-aggregator för att övervaka dina trafikportar. TAP-aggregatorer är dock inte processorbaserade och är inte lika säkra som maskinvaru-TAP:er. TAP-aggregatorer kanske inte återspeglar exakt pakettidsinställning.

Vanliga TAP-modeller

Följande TAP-modeller har testats för kompatibilitet med Defender för IoT. Andra leverantörer och modeller kan också vara kompatibla.

Garland P1GCCAS

När du använder en Garland TAP måste du konfigurera nätverket så att det stöder aggregering. Mer information finns i Tryck på aggregeringsdiagram under fliken Nätverksdiagram i installationsguiden för Garland.

IXIA TPA2-CU3

När du använder en Ixia TAP kontrollerar du att aggregeringsläget är aktivt. Mer information finns i installationsguiden för Ixia.

US Robotics USR 4503

När du använder en US Robotics TAP måste du aktivera aggregeringsläget genom att ange den valbara växeln till AGG. Mer information finns i installationsguiden för US Robotics.

ERSPAN-portar

Använd en inkapslad ERSPAN (Remote Switched Port Analyzer) för att spegla indatagränssnitt över ett IP-nätverk till ot-sensorns övervakningsgränssnitt när du skyddar fjärrnätverk med Defender för IoT.

Sensorns övervakningsgränssnitt är ett promiskuöst gränssnitt och har ingen specifikt allokerad IP-adress. När ERSPAN-stöd har konfigurerats analyseras trafiknyttolaster som är ERSPAN inkapslade med GRE-tunnelinkapsling av sensorn.

Använd ERSPAN-inkapsling när det finns ett behov av att utöka övervakad trafik mellan Layer 3-domäner. ERSPAN är en Cisco-egenutvecklad funktion och är endast tillgänglig på specifika routrar och växlar. Mer information finns i Cisco-dokumentationen.

Anteckning

Den här artikeln innehåller vägledning på hög nivå för att konfigurera trafikspegling med ERSPAN. Specifik implementeringsinformation varierar beroende på utrustningsleverantören.

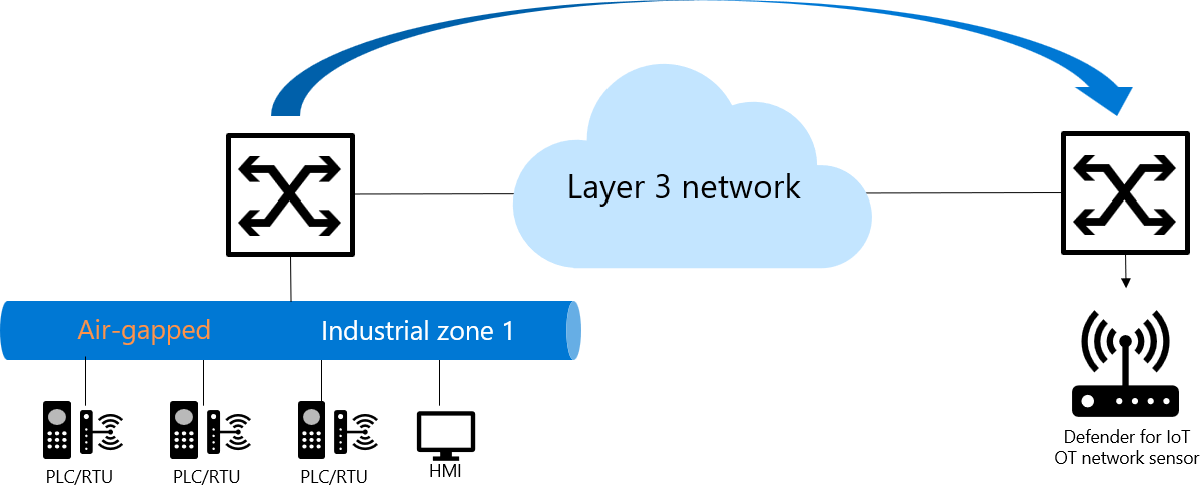

ERSPAN-arkitektur

ERSPAN-sessioner innehåller en källsession och en målsession som konfigurerats på olika växlar. Mellan käll- och målväxlarna kapslas trafiken in i GRE och kan dirigeras över layer 3-nätverk.

Exempel:

ERSPAN transporterar speglad trafik över ett IP-nätverk med hjälp av följande process:

- En källrouter kapslar in trafiken och skickar paketet över nätverket.

- På målroutern avkapslas paketet och skickas till målgränssnittet.

Källalternativen för ERSPAN innehåller element som:

- Ethernet-portar och portkanaler

- Vlan; alla gränssnitt som stöds i VLAN är ERSPAN-källor

- Portkanaler för infrastrukturresurser

- Satellitportar och portkanaler för värdgränssnitt

Mer information finns i Uppdatera en sensors övervakningsgränssnitt (konfigurera ERSPAN).

Trafikspegling med virtuella växlar

Även om en virtuell växel inte har speglingsfunktioner kan du använda promiskuöst läge i en virtuell växelmiljö som en lösning för att konfigurera en övervakningsport, ungefär som en SPAN-port. En SPAN-port på växeln speglar lokal trafik från gränssnitt på växeln till ett annat gränssnitt på samma växel.

Anslut målväxeln till din OT-nätverkssensor för att övervaka trafiken med Defender för IoT.

Promiskuöst läge är ett funktionsläge och en säkerhets-, övervaknings- och administrationsteknik som definieras på virtuell växel- eller portgruppsnivå. När promiskuöst läge används kan något av den virtuella datorns nätverksgränssnitt i samma portgrupp visa all nätverkstrafik som går via den virtuella växeln. Som standard är promiskuöst läge inaktiverat.

Mer information finns i:

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för