Konfigurera proxyinställningar på en OT-sensor

Den här artikeln är en i en serie artiklar som beskriver distributionssökvägen för OT-övervakning med Microsoft Defender för IoT och beskriver hur du konfigurerar proxyinställningar på din OT-sensor för att ansluta till Azure.

Du kan hoppa över det här steget i följande fall:

Om du arbetar i luftgapade miljöer och lokalt hanterade sensorer

Om du använder en direktanslutning mellan ot-sensorn och Azure. I det här fallet har du redan utfört alla nödvändiga steg när du etablerade sensorn för molnhantering

Förutsättningar

Om du vill utföra stegen som beskrivs i den här artikeln behöver du:

En OT-nätverkssensor installerad, konfigurerad och aktiverad.

En förståelse av de anslutningsmetoder som stöds för molnanslutna Defender for IoT-sensorer och en plan för distributionen av OT-platsen som innehåller den anslutningsmetod som du vill använda för varje sensor.

Åtkomst till OT-sensorn som administratörsanvändare. Mer information finns i Lokala användare och roller för OT-övervakning med Defender för IoT.

Det här steget utförs av dina distributions- och anslutningsteam.

Konfigurera proxyinställningar på ot-sensorn

I det här avsnittet beskrivs hur du konfigurerar inställningar för en befintlig proxy på din OT-sensorkonsol. Om du inte har någon proxy ännu konfigurerar du en med hjälp av följande procedurer:

- Konfigurera en Azure-proxy

- Anslut via proxylänkning

- Konfigurera anslutning för miljöer med flera moln

Så här definierar du proxyinställningar på din OT-sensor:

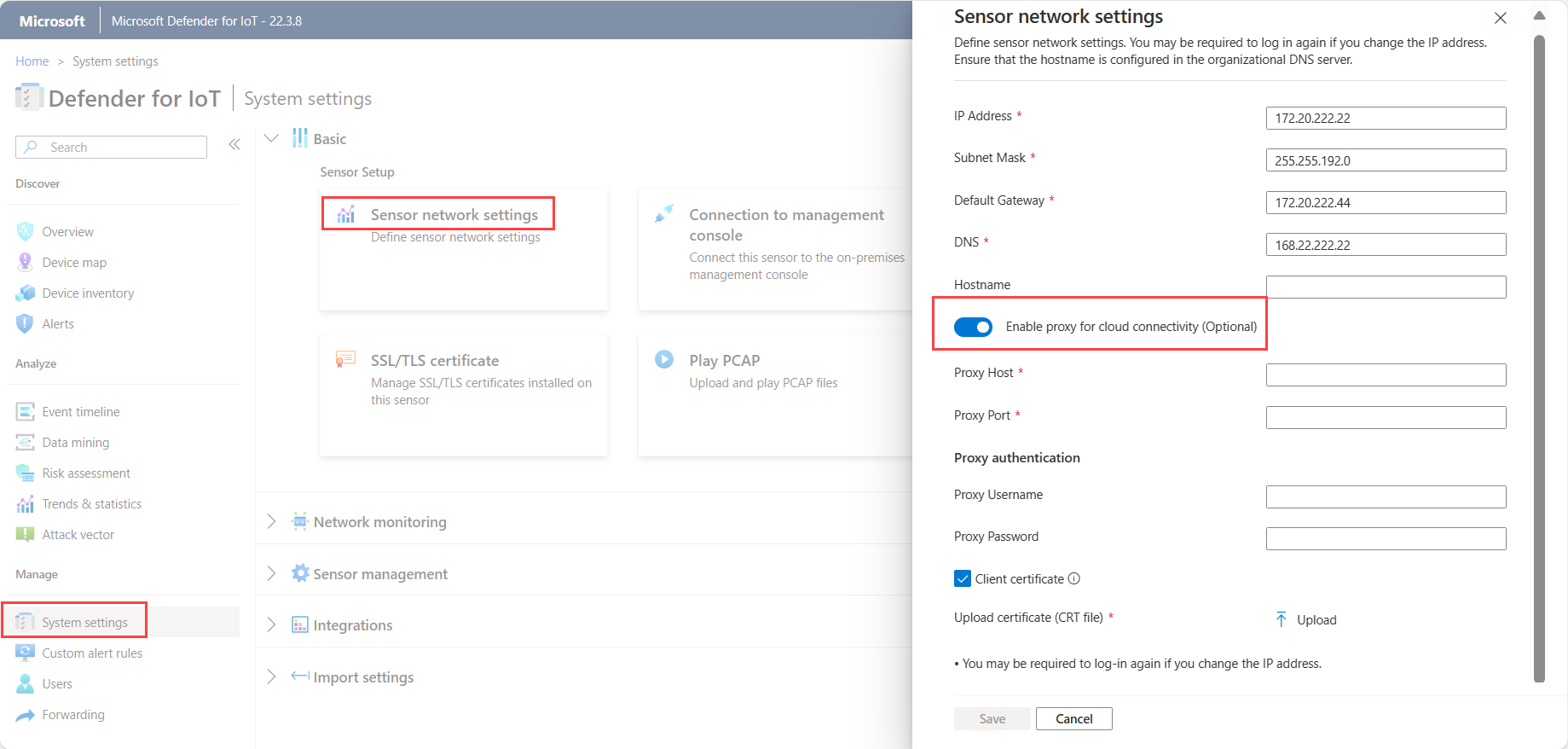

Logga in på ot-sensorn och välj Systeminställningar > Sensornätverk Inställningar.

Växla på alternativet Aktivera proxy och ange sedan följande information för proxyservern:

- Proxyvärd

- Proxyport

- Proxyanvändarnamn (valfritt)

- Proxylösenord (valfritt)

Till exempel:

Om det är relevant väljer du Klientcertifikat för att ladda upp ett proxyautentiseringscertifikat för åtkomst till en SSL/TLS-proxyserver.

Kommentar

Ett klient-SSL/TLS-certifikat krävs för proxyservrar som inspekterar SSL/TLS-trafik, till exempel när du använder tjänster som Zscaler och Palo Alto Prisma.

Välj Spara.

Konfigurera en Azure-proxy

Du kan använda en Azure-proxy för att ansluta sensorn till Defender för IoT i följande situationer:

- Du behöver privat anslutning mellan sensorn och Azure

- Din webbplats är ansluten till Azure via ExpressRoute

- Din webbplats är ansluten till Azure via ett VPN

Om du redan har konfigurerat en proxy fortsätter du direkt med att definiera proxyinställningarna i sensorkonsolen.

Om du ännu inte har konfigurerat en proxy använder du procedurerna i det här avsnittet för att konfigurera en i ditt virtuella Azure-nätverk.

Förutsättningar

Kontrollera att du har:

En Log Analytics-arbetsyta för övervakningsloggar

Fjärrplatsanslutning till det virtuella Azure-nätverket

Utgående HTTPS-trafik på port 443 tillåts från sensorn till de slutpunkter som krävs för Defender för IoT. Mer information finns i Etablera OT-sensorer för molnhantering.

En proxyserverresurs med brandväggsbehörighet för åtkomst till Microsofts molntjänster. Proceduren som beskrivs i den här artikeln använder en Squid-server som finns i Azure.

Viktigt!

Microsoft Defender för IoT erbjuder inte stöd för Squid eller andra proxytjänster. Det är kundens ansvar att konfigurera och underhålla proxytjänsten.

Konfigurera inställningar för sensorproxy

I det här avsnittet beskrivs hur du konfigurerar en proxy i ditt virtuella Azure-nätverk för användning med en OT-sensor och innehåller följande steg:

- Definiera ett lagringskonto för NSG-loggar

- Definiera virtuella nätverk och undernät

- Definiera en virtuell eller lokal nätverksgateway

- Definiera nätverkssäkerhetsgrupper

- Definiera en skalningsuppsättning för virtuella Azure-datorer

- Skapa en Azure-lastbalanserare

- Konfigurera en NAT-gateway

Steg 1: Definiera ett lagringskonto för NSG-loggar

I Azure-portalen skapar du ett nytt lagringskonto med följande inställningar:

| Ytdiagram | Inställningar |

|---|---|

| Grundläggande inställningar | Prestanda: Standard Kontotyp: Blob Storage Replikering: LRS |

| Nätverk | Anslut ivity-metod: Offentlig slutpunkt (valt nätverk) I virtuella nätverk: Ingen Routningsinställning: Microsofts nätverksroutning |

| Dataskydd | Håll alla alternativ avmarkerade |

| Avancerat | Behåll alla standardvärden |

Steg 2: Definiera virtuella nätverk och undernät

Skapa följande virtuella nätverk och inneslutna undernät:

| Name | Rekommenderad storlek |

|---|---|

MD4IoT-VNET |

/26 eller /25 med Bastion |

| Undernät: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (valfritt) |

/26 |

Steg 3: Definiera en virtuell eller lokal nätverksgateway

Skapa en VPN- eller ExpressRoute-gateway för virtuella gatewayer eller skapa en lokal gateway, beroende på hur du ansluter ditt lokala nätverk till Azure.

Koppla gatewayen till det GatewaySubnet undernät som du skapade tidigare.

Mer information finns i:

- Om VPN-gatewayer

- Länka ett virtuellt nätverk till en ExpressRoute-krets med Azure-portalen

- Ändra inställningar för lokal nätverksgateway med Azure-portalen

Steg 4: Definiera nätverkssäkerhetsgrupper

Skapa en NSG och definiera följande regler för inkommande trafik:

Skapa en regel

100för att tillåta trafik från dina sensorer (källorna) till lastbalanserarens privata IP-adress (målet). Använd porttcp3128.Skapa en regel

4095som en dubblett av65001systemregeln. Det beror på att regeln65001skrivs över av regeln4096.Skapa en regel

4096för att neka all trafik för mikrosegmentering.Valfritt. Om du använder Bastion skapar du en regel

4094som tillåter Bastion SSH till servrarna. Använd Bastion-undernätet som källa.

Tilldela NSG:n till den

ProxyserverSubnetdu skapade tidigare.Definiera NSG-loggning:

Välj din nya NSG och välj sedan Diagnostikinställning > Lägg till diagnostikinställning.

Ange ett namn för diagnostikinställningen. Under Kategori väljer du allaLoggar.

Välj Skickad till Log Analytics-arbetsyta och välj sedan den Log Analytics-arbetsyta som du vill använda.

Välj att skicka NSG-flödesloggar och definiera sedan följande värden:

På fliken Grundläggande:

- Ange ett beskrivande namn

- Välj det lagringskonto som du skapade tidigare

- Definiera nödvändiga kvarhållningsdagar

På fliken Konfiguration:

- Välj version 2

- Välj Aktivera trafikanalys

- Välj din Log Analytics-arbetsyta

Steg 5: Definiera en skalningsuppsättning för virtuella Azure-datorer

Definiera en skalningsuppsättning för virtuella Azure-datorer för att skapa och hantera en grupp belastningsutjämningsbaserade virtuella datorer, där du automatiskt kan öka eller minska antalet virtuella datorer efter behov.

Mer information finns i Vad är VM-skalningsuppsättningar?

Så här skapar du en skalningsuppsättning som ska användas med sensoranslutningen:

Skapa en skalningsuppsättning med följande parameterdefinitioner:

- Orkestreringsläge: Enhetligt

- Säkerhetstyp: standard

- Bild: Ubuntu server 18.04 LTS – Gen1

- Storlek: Standard_DS1_V2

- Autentisering: Baserat på företagets standard

Behåll standardvärdet för Diskinställningar .

Skapa ett nätverksgränssnitt i det

Proxyserverundernät som du skapade tidigare, men definiera ännu inte en lastbalanserare.Definiera skalningsinställningarna på följande sätt:

- Definiera det inledande instansantalet som 1

- Definiera skalningsprincipen som manuell

Definiera följande hanteringsinställningar:

- För uppgraderingsläget väljer du Automatisk – instansen börjar uppgradera

- Inaktivera startdiagnostik

- Rensa inställningarna för identitet och Microsoft Entra-ID

- Välj Överetablering

- Välj Aktiverade automatiska OS-uppgraderingar

Definiera följande hälsoinställningar:

- Välj Aktivera övervakning av programhälsa

- Välj TCP-protokollet och port 3128

Under avancerade inställningar definierar du spridningsalgoritmen som Maximal spridning.

Gör följande för det anpassade dataskriptet:

Skapa följande konfigurationsskript, beroende på vilken port och vilka tjänster du använder:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allKoda innehållet i skriptfilen i base-64.

Kopiera innehållet i den kodade filen och skapa sedan följande konfigurationsskript:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Steg 6: Skapa en Azure-lastbalanserare

Azure Load Balancer är en layer-4-lastbalanserare som distribuerar inkommande trafik mellan felfria virtuella datorinstanser med hjälp av en hashbaserad distributionsalgoritm.

Mer information finns i dokumentationen om Azure Load Balancer.

Så här skapar du en Azure-lastbalanserare för sensoranslutningen:

Skapa en lastbalanserare med en standard-SKU och en intern typ för att säkerställa att lastbalanseraren är stängd för Internet.

Definiera en dynamisk klientdels-IP-adress i det

proxysrvundernät som du skapade tidigare och ange tillgängligheten till zonredundant.För en serverdel väljer du den vm-skalningsuppsättning som du skapade tidigare.

På porten som definieras i sensorn skapar du en TCP-belastningsutjämningsregel som ansluter klientdelens IP-adress med serverdelspoolen. Standardporten är 3128.

Skapa en ny hälsoavsökning och definiera en TCP-hälsoavsökning på port 3128.

Definiera loggning av lastbalanserare:

I Azure-portalen går du till den lastbalanserare som du har skapat.

Välj Diagnostikinställning>Lägg till diagnostikinställning.

Ange ett beskrivande namn och definiera kategorin som allMetrics.

Välj Skickad till Log Analytics-arbetsyta och välj sedan din Log Analytics-arbetsyta.

Steg 7: Konfigurera en NAT-gateway

Så här konfigurerar du en NAT-gateway för sensoranslutningen:

Skapa en ny NAT Gateway.

På fliken Utgående IP väljer du Skapa en ny offentlig IP-adress.

På fliken Undernät väljer du det

ProxyserverSubnetundernät som du skapade tidigare.

Proxyn är nu helt konfigurerad. Fortsätt genom att definiera proxyinställningarna på ot-sensorn.

Anslut via proxylänkning

Du kan ansluta sensorn till Defender för IoT i Azure med hjälp av proxylänkning i följande situationer:

- Sensorn behöver en proxy för att nå från OT-nätverket till molnet

- Du vill att flera sensorer ska ansluta till Azure via en enda punkt

Om du redan har konfigurerat en proxy fortsätter du direkt med att definiera proxyinställningarna i sensorkonsolen.

Om du ännu inte har konfigurerat en proxy använder du procedurerna i det här avsnittet för att konfigurera proxylänkningen.

Mer information finns i Proxyanslutningar med proxylänkning.

Förutsättningar

Innan du börjar kontrollerar du att du har en värdserver som kör en proxyprocess i platsnätverket. Proxyprocessen måste vara tillgänglig för både sensorn och nästa proxy i kedjan.

Vi har verifierat den här proceduren med hjälp av Squid-proxy med öppen källkod. Den här proxyn använder HTTP-tunnlar och HTTP CONNECT-kommandot för anslutning. Alla andra proxylänkningsanslutningar som stöder CONNECT-kommandot kan användas för den här anslutningsmetoden.

Viktigt!

Microsoft Defender för IoT erbjuder inte stöd för Squid eller andra proxytjänster. Det är kundens ansvar att konfigurera och underhålla proxytjänsten.

Konfigurera en proxylänkningsanslutning

Den här proceduren beskriver hur du installerar och konfigurerar en anslutning mellan dina sensorer och Defender för IoT med den senaste versionen av Squid på en Ubuntu-server.

Definiera proxyinställningarna för varje sensor:

Logga in på ot-sensorn och välj Systeminställningar > Sensornätverk Inställningar.

Växla till alternativet Aktivera proxy och definiera proxyvärden, porten, användarnamnet och lösenordet.

Installera Squid-proxyn:

Logga in på din proxy-Ubuntu-dator och starta ett terminalfönster.

Uppdatera systemet och installera Squid. Till exempel:

sudo apt-get update sudo apt-get install squidLeta upp konfigurationsfilen för bläckfisk. Till exempel på

/etc/squid/squid.confeller/etc/squid/conf.d/och öppna filen i en textredigerare.I Squid-konfigurationsfilen söker du efter följande text:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Lägg till

acl <sensor-name> src <sensor-ip>ochhttp_access allow <sensor-name>i filen. Till exempel:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Lägg till fler sensorer efter behov genom att lägga till extra linjer för sensorn.

Konfigurera Squid-tjänsten så att den startar vid start. Kör:

sudo systemctl enable squid

Anslut proxyn till Defender för IoT. Se till att utgående HTTPS-trafik på port 443 tillåts från sensorn till de slutpunkter som krävs för Defender för IoT.

Mer information finns i Etablera OT-sensorer för molnhantering.

Proxyn är nu helt konfigurerad. Fortsätt genom att definiera proxyinställningarna på ot-sensorn.

Konfigurera anslutning för miljöer med flera moln

I det här avsnittet beskrivs hur du ansluter sensorn till Defender for IoT i Azure från sensorer som distribuerats i ett eller flera offentliga moln. Mer information finns i Multicloud-anslutningar.

Förutsättningar

Innan du börjar kontrollerar du att du har en sensor distribuerad i ett offentligt moln, till exempel AWS eller Google Cloud, och konfigurerad för att övervaka SPAN-trafik.

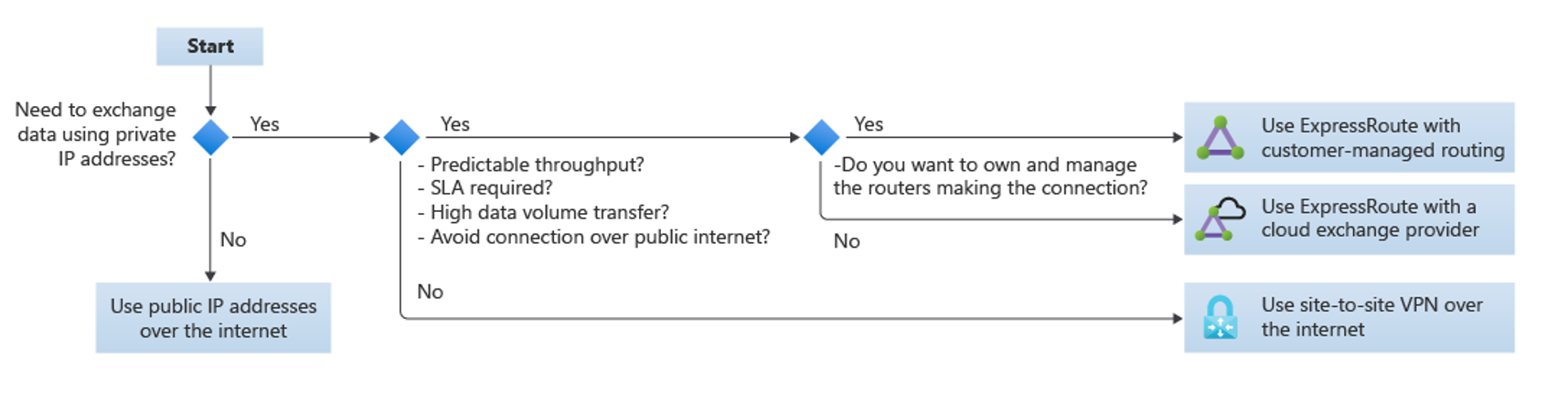

Välj en anslutningsmetod för flera moln

Använd följande flödesdiagram för att avgöra vilken anslutningsmetod som ska användas:

Använd offentliga IP-adresser via Internet om du inte behöver utbyta data med privata IP-adresser

Använd endast plats-till-plats-VPN via Internet om du inte* behöver något av följande:

- Förutsägbart dataflöde

- SLA

- Stora datavolymöverföringar

- Undvik anslutningar via det offentliga Internet

Använd ExpressRoute om du behöver förutsägbart dataflöde, serviceavtal, stora datavolymöverföringar eller för att undvika anslutningar via det offentliga Internet.

I det här fallet:

- Om du vill äga och hantera routrarna som upprättar anslutningen använder du ExpressRoute med kundhanterad routning.

- Om du inte behöver äga och hantera routrarna som upprättar anslutningen använder du ExpressRoute med en molnutbytesleverantör.

Konfiguration

Konfigurera sensorn för att ansluta till molnet med någon av de rekommenderade metoderna för Azure Cloud Adoption Framework. Mer information finns i Anslut ivitet för andra molnleverantörer.

Om du vill aktivera privat anslutning mellan dina virtuella datorer och Defender för IoT ansluter du din virtuella dator till ett virtuellt Azure-nätverk via en VPN-anslutning. Om du till exempel ansluter från en AWS VPC kan du läsa vår TechCommunity-blogg: Så här skapar du ett VPN mellan Azure och AWS med endast hanterade lösningar.

När VPC och VNET har konfigurerats definierar du proxyinställningarna på ot-sensorn.

Nästa steg

Vi rekommenderar att du konfigurerar en Active Directory-anslutning för att hantera lokala användare på din OT-sensor och även konfigurera övervakning av sensorhälsa via SNMP.

Om du inte konfigurerar de här inställningarna under distributionen kan du också returnera och konfigurera dem senare. Mer information finns i:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för