Felsöka problem med åtkomst och behörigheter

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

På grund av den omfattande säkerhets- och behörighetsstrukturen i Azure DevOps kan du behöva undersöka varför en användare saknar åtkomst till ett projekt, en tjänst eller en funktion som de förväntar sig. Hitta stegvis vägledning för att förstå och åtgärda problem som en användare kan stöta på när de ansluter till ett projekt eller får åtkomst till en Azure DevOps-tjänst eller funktion.

Innan du använder den här guiden rekommenderar vi att du bekantar dig med följande innehåll:

- Kom igång med behörigheter, åtkomst och säkerhetsgrupper

- Standardbehörigheter och snabbreferens för åtkomst.

Dricks

När du skapar en Azure DevOps-säkerhetsgrupp märker du den tydligt för att ange om den är avsedd att begränsa åtkomsten.

Du kan ange behörigheter på följande nivåer:

- Objektnivå

- Projektnivå

- Organisations- eller projektsamlingsnivå

- Säkerhetsroll

- Gruppadministratörsroll

Vanliga problem med åtkomst och behörigheter

Se de vanligaste orsakerna till att en projektmedlem inte kan komma åt ett projekt, en tjänst eller en funktion:

| Problem | Felsökningsåtgärd |

|---|---|

| Deras åtkomstnivå stöder inte åtkomst till tjänsten eller funktionen. | Ta reda på om det är orsaken genom att fastställa användarens åtkomstnivå och prenumerationsstatus. |

| Deras medlemskap i en säkerhetsgrupp stöder inte åtkomst till en funktion eller så nekades de uttryckligen behörighet till en funktion. | Om du vill ta reda på om det är orsaken kan du spåra en behörighet. |

| Användaren har nyligen beviljats behörighet men klienten behöver en uppdatering för att identifiera ändringarna. | Låt användaren uppdatera eller omvärdera sina behörigheter. |

| Användaren försöker använda en funktion som endast beviljas en teamadministratör för ett specifikt team, men de beviljas inte den rollen. | Information om hur du lägger till dem i rollen finns i Lägg till, ta bort gruppadministratör. |

| Användaren aktiverade inte en förhandsgranskningsfunktion. | Låt användaren öppna förhandsversionsfunktionerna och fastställa statusen på/av för den specifika funktionen. Mer information finns i Hantera förhandsgranskningsfunktioner. |

| Projektmedlem lades till i en säkerhetsgrupp med begränsat omfång, till exempel gruppen Project-Scoped Users. | Om du vill ta reda på om det är orsaken letar du upp användarens medlemskap i säkerhetsgruppen. |

Mindre vanliga problem med åtkomst och behörighet

Mindre vanliga orsaker till begränsad åtkomst är när någon av följande händelser inträffade:

| Problem | Felsökningsåtgärd |

|---|---|

| En projektadministratör har inaktiverat en tjänst. I det här fallet har ingen åtkomst till den inaktiverade tjänsten. | Information om huruvida en tjänst är inaktiverad finns i Aktivera eller inaktivera en Azure DevOps-tjänst. |

| En projektsamlingsadministratör inaktiverade en förhandsgranskningsfunktion som inaktiverar den för alla projektmedlemmar i organisationen. | Se Hantera förhandsgranskningsfunktioner. |

| Gruppregler som styr användarens åtkomstnivå eller projektmedlemskap begränsar åtkomsten. | Se Fastställa en användares åtkomstnivå och prenumerationsstatus. |

| Anpassade regler har definierats för arbetsflödet för en arbetsobjektstyp. | se Regler som tillämpas på en typ av arbetsobjekt som begränsar markeringsåtgärden. |

Fastställa en användares åtkomstnivå och prenumerationsstatus

Du kan tilldela användare eller grupper av användare till någon av följande åtkomstnivåer:

- Intressent

- Grundläggande

- Basic- + Test-prenumerationsavtal

- Visual Studio-prenumeration

Mer information om hur du begränsar åtkomstnivåer i Azure DevOps finns i Åtkomstnivåer som stöds.

Om du vill använda Azure DevOps-funktioner måste användare läggas till i en säkerhetsgrupp med rätt behörigheter och ha åtkomst till webbportalen. Funktionsbegränsningar baseras på användarens åtkomstnivå och säkerhetsgrupp.

Användare kan förlora åtkomst av följande skäl:

| Orsak till förlust av åtkomst | Felsökningsåtgärd |

|---|---|

| Användarens Visual Studio-prenumeration har upphört att gälla. | Under tiden kan den här användaren arbeta som intressent, eller så kan du ge användaren grundläggande åtkomst tills användaren förnyar sin prenumeration. När användaren har loggat in återställer Azure DevOps åtkomsten automatiskt. |

| Azure-prenumerationen som används för fakturering är inte aktiv längre. | Alla inköp som görs med den här prenumerationen påverkas, inklusive Visual Studio-prenumerationer. Du kan åtgärda problemet genom att gå till Azure-kontoportalen. |

| Azure-prenumerationen som används för fakturering har tagits bort från organisationen. | Läs mer om att länka din organisation |

I annat fall förlorar användare som inte loggat in i din organisation längst åtkomst först den första dagen i kalendermånaden. Om din organisation har användare som inte behöver åtkomst längre tar du bort dem från din organisation.

Mer information om behörigheter finns i Behörigheter och grupper och uppslagsguiden För behörigheter.

Spåra en behörighet

Använd behörighetsspårning för att avgöra varför en användares behörigheter inte ger dem åtkomst till en specifik funktion. Lär dig hur en användare eller administratör kan undersöka arv av behörigheter. Om du vill spåra en behörighet från webbportalen öppnar du behörighets- eller säkerhetssidan för motsvarande nivå. Mer information finns i Begära en ökning av behörighetsnivåer.

Om en användare har behörighetsproblem och du använder standardsäkerhetsgrupper eller anpassade grupper för behörigheter använder du spårning för att undersöka var dessa behörigheter kommer ifrån. Behörighetsproblem kan bero på fördröjda ändringar. Det kan ta upp till en timme för Microsoft Entra-gruppmedlemskap eller behörighetsändringar att spridas i Hela Azure DevOps. Om en användare har problem som inte löser det omedelbart väntar du en dag för att se om de löser problemet. Mer information om användar- och åtkomsthantering finns i Hantera användare och åtkomst i Azure DevOps.

Om en användare har behörighetsproblem och du använder standardsäkerhetsgrupper eller anpassade grupper för behörigheter kan du undersöka var dessa behörigheter kommer ifrån med hjälp av vår behörighetsspårning. Behörighetsproblem kan bero på att användaren inte har den åtkomstnivå som krävs.

Användare kan få sina gällande behörigheter antingen direkt eller via grupper.

Slutför följande steg så att administratörer kan förstå exakt var dessa behörigheter kommer ifrån och justera dem efter behov.

Välj Projektinställningar>Behörigheter>Användare och välj sedan användaren.

Nu bör du ha en användarspecifik vy som visar vilka behörigheter de har.

Om du vill spåra varför en användare har eller inte har någon av de angivna behörigheterna väljer du informationsikonen bredvid behörigheten i fråga.

![]()

Den resulterande spårningen låter dig veta hur de ärver den angivna behörigheten. Du kan sedan justera användarens behörigheter genom att justera de behörigheter som tillhandahålls till de grupper som de finns i.

Välj Projektinställningar>Säkerhet och ange sedan användarnamnet i filterrutan.

Nu bör du ha en användarspecifik vy som visar vilka behörigheter de har.

Spåra varför en användare har eller inte har någon av de angivna behörigheterna. Hovra över behörigheten och välj sedan Varför.

Den resulterande spårningen låter dig veta hur de ärver den angivna behörigheten. Du kan sedan justera användarens behörigheter genom att justera de behörigheter som tillhandahålls till de grupper som de finns i.

Mer information finns i Hantera åtkomst till specifika funktioner eller Begär en ökning av behörighetsnivåer.

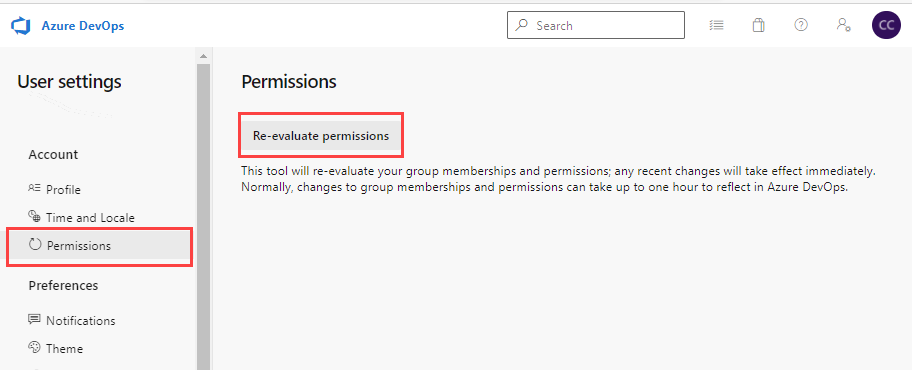

Uppdatera eller omvärdera behörigheter

Se följande scenario där det kan vara nödvändigt att uppdatera eller omvärdera behörigheter.

Problem

Användare läggs till i en Azure DevOps- eller Microsoft Entra-grupp. Den här åtgärden ger ärvd åtkomst till en organisation eller ett projekt. Men de får inte åtkomst omedelbart. Användarna måste antingen vänta eller logga ut, stänga webbläsaren och sedan logga in igen för att få sina behörigheter uppdaterade.

Användare läggs till i en Azure DevOps-grupp. Den här åtgärden ger ärvd åtkomst till en organisation eller ett projekt. Men de får inte åtkomst omedelbart. Användarna måste antingen vänta eller logga ut, stänga webbläsaren och sedan logga in igen för att få sina behörigheter uppdaterade.

Lösning

Gå till ![]() Användarinställningar>Behörigheter>Utvärdera behörigheter igen. Den här funktionen omvärderar dina gruppmedlemskap och behörigheter och sedan börjar de senaste ändringarna gälla omedelbart.

Användarinställningar>Behörigheter>Utvärdera behörigheter igen. Den här funktionen omvärderar dina gruppmedlemskap och behörigheter och sedan börjar de senaste ändringarna gälla omedelbart.

Regler som tillämpas på en typ av arbetsobjekt som begränsar urvalsåtgärder

Innan du anpassar en process rekommenderar vi att du läser Konfigurera och anpassa Azure Boards, som ger vägledning om hur du anpassar Azure Boards efter dina affärsbehov.

Mer information om regler för typ av arbetsobjekt som gäller för att begränsa åtgärder finns i:

- Tillämpa regler för arbetsflödestillstånd (arvsprocess)

- Exempel på regelscenarier

- Definiera områdessökvägar och tilldela till ett team

Dölj organisationsinställningar från användare

Om en användare är begränsad till att bara se sina projekt eller inte kan komma åt organisationens inställningar kan följande information förklara varför. Om du vill hindra användare från att komma åt organisationsinställningar aktiverar du funktionen Begränsa användarnas synlighet och samarbete till specifika projektförhandsgranskning . Mer information, bland annat viktiga säkerhetsrelaterade beskrivningar, finns i Hantera din organisation, begränsa användarnas synlighet i projekt med mera.

Exempel på begränsade användare är Intressenter, Microsoft Entra-gästanvändare eller medlemmar i en säkerhetsgrupp. När det är aktiverat begränsas alla användare eller grupper som läggs till i gruppen Project-Scoped Users från att komma åt sidorna Organisationsinställningar, förutom översikt och projekt. De kan bara komma åt de projekt som de läggs till i.

Exempel på begränsade användare är Intressenter eller medlemmar i en säkerhetsgrupp. När den är aktiverad begränsas alla användare eller grupper som läggs till i gruppen Project-Scoped Users från att komma åt sidorna Organisationsinställningar, förutom översikt och projekt. De kan bara komma åt de projekt som de läggs till i.

Mer information finns i Hantera din organisation, Begränsa användarnas synlighet för projekt med mera.

Visa, lägga till och hantera behörigheter med CLI

Du kan visa, lägga till och hantera behörigheter på detaljerad nivå med az devops security permission kommandona. Mer information finns i Hantera behörigheter med kommandoradsverktyget.

Gruppera regler med mindre behörigheter

Gruppregeltyper rangordnas i följande ordning: Grundläggande prenumerations > - och testplaner > – Grundläggande > intressent. Användarna får alltid den högsta tillgängliga åtkomstnivån för alla gruppregler, inklusive alla Visual Studio-prenumerationer (VS).

Kommentar

- Ändringar som görs i projektläsare via gruppregler bevaras inte. Om du vill justera projektläsare bör du överväga alternativa metoder som direkttilldelning eller anpassade säkerhetsgrupper.

- Granska regelbundet reglerna på fliken "Gruppregler" på sidan "Användare". Ändringar av Microsoft Entra ID-gruppmedlemskap visas i nästa omvärdering av gruppreglerna, som kan göras på begäran, när en gruppregel ändras eller automatiskt var 24:e timme. Azure DevOps uppdaterar Microsoft Entra-gruppmedlemskap varje timme, men det kan ta upp till 24 timmar för Microsoft Entra-ID att uppdatera dynamiskt gruppmedlemskap.

Se följande exempel som visar hur prenumerantidentifieringsfaktorer i gruppregler.

Exempel 1: Gruppregeln ger mig mer åtkomst

Om jag har en VS Pro-prenumeration och jag är i en gruppregel som ger mig Basic + Test Plans – vad händer?

Förväntat: Jag får grundläggande + testplaner eftersom det som gruppregeln ger mig är större än min prenumeration. Gruppregeltilldelning ger alltid större åtkomst i stället för att begränsa åtkomsten.

Exempel 2: Gruppregeln ger mig samma åtkomst

Jag har en Visual Studio Test Pro-prenumeration och jag är i en gruppregel som ger mig Basic + Test Plans – vad händer?

Förväntat: Jag identifieras som Visual Studio Test Pro-prenumerant eftersom åtkomsten är densamma som gruppregeln. Jag betalar redan för Visual Studio Test Pro, så jag vill inte betala igen.

Arbeta med GitHub

Se följande felsökningsinformation för att distribuera kod i Azure DevOps med GitHub.

Problem

Du kan inte ta med resten av teamet i organisationen och projektet, trots att du lägger till dem som medlemmar. De får e-postmeddelanden, men när de loggar in får de ett 401-fel.

Lösning

Du kan vara inloggad på Azure DevOps med en felaktig identitet. Använd följande steg:

Stäng alla webbläsare, inklusive webbläsare som inte kör Azure DevOps.

Öppna en privat eller inkognitobläddringssession.

Gå till följande URL: https://aka.ms/vssignout.

Ett meddelande visas, "Logga ut pågår.". När du har loggat ut omdirigeras du till

dev.azure.microsoft.com.Logga in på Azure DevOps igen och välj en annan identitet.

Andra områden där behörigheter kan tillämpas

- Behörigheter för områdessökväg

- Taggar för arbetsobjekt

- Flyttade arbetsobjekt från ett projekt

- Borttagna arbetsobjekt

- Snabbguide om standardbehörigheter och åtkomst för Azure Boards

- Anpassade regler

- Exempel på scenarier med anpassade regler

- Anpassade kvarvarande uppgifter och anslagstavlor

- Anpassade kontroller