Referens för säkerhetsgrupper, tjänstkonton och behörigheter

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Den här artikeln innehåller en omfattande referens för varje inbyggd användare, grupp och behörighet.

En snabbreferens till standardtilldelningar finns i Standardbehörigheter och åtkomst. En översikt över hur behörigheter och säkerhet hanteras finns i Om behörigheter, åtkomst och säkerhetsgrupper, Om säkerhetsroller och Om åtkomstnivåer.

Information om hur du lägger till användare i en grupp eller anger en specifik behörighet som du kan hantera via webbportalen finns i följande resurser:

Användare och grupper

Wiki

DevOps

Kommentar

Bilderna som visas i webbportalen kan skilja sig från bilderna i den här artikeln på grund av systemuppdateringar, men de grundläggande funktionerna förblir desamma om de inte uttryckligen nämns.

Tjänstkonton

Systemet genererar några tjänstkonton som stöder specifika åtgärder. I följande tabell beskrivs dessa användarkonton som läggs till på organisations- eller samlingsnivå.

| Användarnamn | beskrivning |

|---|---|

| Agentpooltjänst | Har behörighet att lyssna på meddelandekön för den specifika poolen för att ta emot arbete. I de flesta fall behöver du inte hantera gruppmedlemmar direkt – agentregistreringsprocessen hanterar den åt dig. När du registrerar agenten läggs det tjänstkonto som du anger (vanligtvis nätverkstjänst) automatiskt till. Ansvarar för att utföra läs-/skrivåtgärder i Azure Boards och uppdatera arbetsobjekt när GitHub-objekt ändras. |

| Azure-tavlor | Lades till när Azure Boards är anslutet till GitHub. Du bör inte behöva hantera medlemmar i den här gruppen. Ansvarar för att hantera länkskapandet mellan GitHub och Azure Boards. |

| PipelinesSDK | Har lagts till efter behov för att stödja pipelines-principtjänstens omfångstoken. Det här användarkontot liknar byggtjänstidentiteterna men stöder låsning av behörigheter separat. I praktiken beviljas de token som omfattar den här identiteten skrivskyddade behörigheter för pipelineresurser och möjlighet att godkänna principbegäranden en gång. Det här kontot bör behandlas på samma sätt som byggtjänstidentiteterna behandlas. |

| ProjectName Build Service | Har behörighet att köra byggtjänster för projektet och är en äldre användare som används för XAML-versioner. Den är automatiskt medlem i security service-gruppen, som används för att lagra användare som har beviljats behörigheter, men ingen annan säkerhetsgrupp. |

| Byggtjänst för projektsamling | Har behörighet att köra byggtjänster för samlingen. Den är automatiskt medlem i security service-gruppen, som används för att lagra användare som har beviljats behörigheter, men ingen annan säkerhetsgrupp. |

Grupper

Du kan bevilja behörigheter direkt till en individ eller till en grupp. Med hjälp av grupper blir det enklare och systemet tillhandahåller flera inbyggda grupper för det ändamålet. Dessa grupper och de standardbehörigheter som de tilldelas definieras på olika nivåer: server (endast lokal distribution), projektsamling, projekt och specifika objekt. Du kan också skapa egna grupper och ge dem den specifika uppsättning behörigheter som är lämpliga för vissa roller i din organisation.

Kommentar

Säkerhetsgrupper hanteras på organisationsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en organisation kan du använda Azure DevOps CLI-verktyget eller våra REST-API:er. Mer information finns i Lägga till och hantera säkerhetsgrupper.

Kommentar

Säkerhetsgrupper hanteras på samlingsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en samling kan du använda Azure DevOps CLI-verktyget eller våra REST-API:er. Mer information finns i Lägga till och hantera säkerhetsgrupper.

Kommentar

Säkerhetsgrupper hanteras på samlingsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en samling kan du använda REST-API:erna. Mer information finns i Lägga till och hantera säkerhetsgrupper.

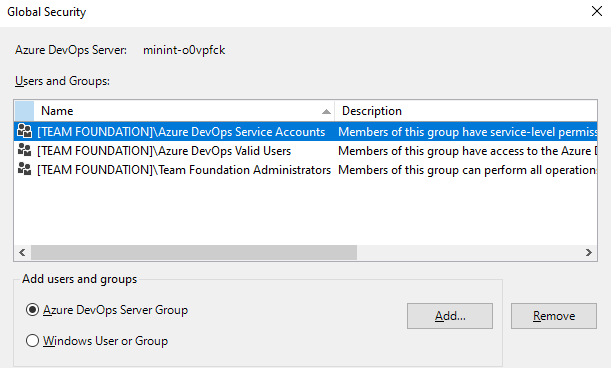

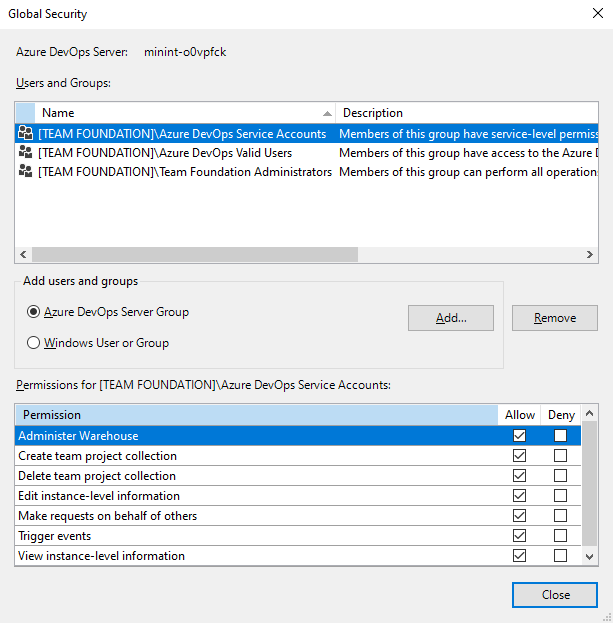

Grupper på servernivå

När du installerar Azure DevOps Server skapar systemet standardgrupper som har distributionsomfattande behörigheter på servernivå. Du kan inte ta bort de inbyggda grupperna på servernivå.

Du kan inte ta bort standardgrupperna på servernivå.

Det fullständiga namnet på var och en av dessa grupper är [Team Foundation]\{gruppnamn}. Därför är det fullständiga namnet på gruppen administratörer på servernivå [Team Foundation]\Team Foundation-administratörer.

Gruppnamn

Behörigheter

Medlemskap

Azure DevOps-tjänstkonton

Har behörigheter på tjänstnivå för serverinstansen.

Innehåller tjänstkontot som angavs under installationen

Den här gruppen ska endast innehålla tjänstkonton och inte användarkonton eller grupper som innehåller användarkonton. Som standard är den här gruppen medlem i Team Foundation-administratörer.

Om du vill lägga till ett konto i den här gruppen när du har installerat Azure DevOps Server använder du verktyget TFSSecurity.exe i undermappen Verktyg i den lokala installationskatalogen. Ange följande kommando: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Azure DevOps Proxy Service-konton

Har behörigheter på tjänstnivå för Azure DevOps Server Proxy och vissa behörigheter på tjänstnivå.

Kommentar

Det här kontot skapas när du installerar Azure DevOps-proxytjänsten.

Den här gruppen ska endast innehålla tjänstkonton och inte användarkonton eller grupper som innehåller användarkonton.

Giltiga Användare i Azure DevOps

Har behörighet att visa information på serverinstansnivå.

Innehåller alla användare som är kända för att finnas i serverinstansen. Du kan inte ändra medlemskapet i den här gruppen.

Team Foundation-administratörer

Har behörighet att utföra alla åtgärder på servernivå.

Lokal administratörsgrupp (BUILTIN\Administrators) för alla servrar som är värdar för Azure DevOPs/Team Foundation-programtjänster.

Server \Team Foundation Service Accounts-gruppen och medlemmarna i gruppen \Project Server Integration Service Accounts .

Begränsa den här gruppen till minst antal användare som behöver fullständig administrativ kontroll över åtgärder på servernivå.

Kommentar

Om din distribution använder Rapportering kan du överväga att lägga till medlemmarna i den här gruppen i innehållshanteringsgrupperna i Reporting Services.

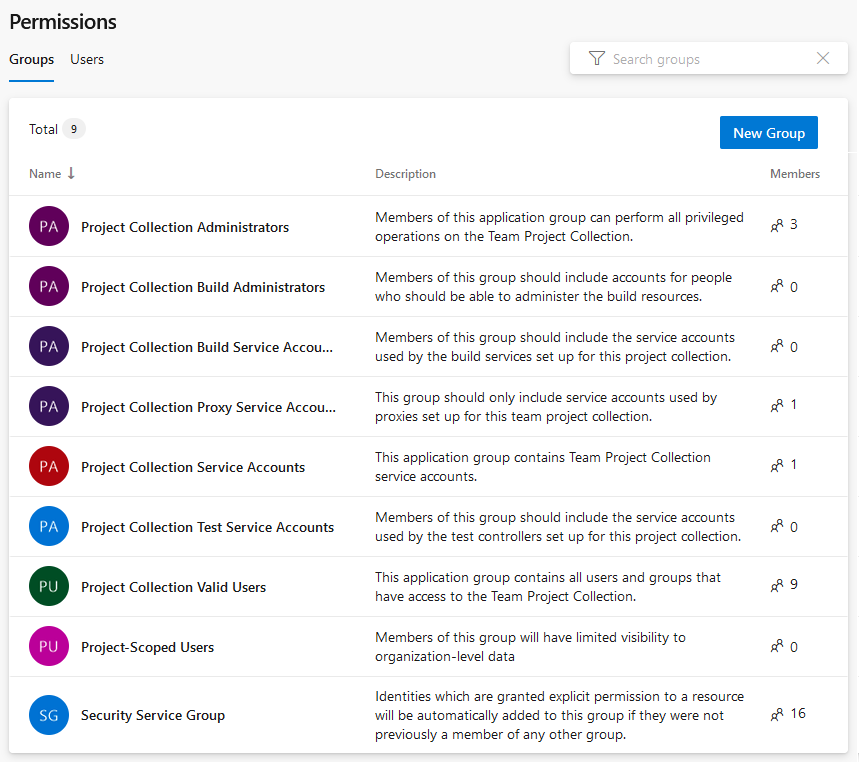

Grupper på samlingsnivå

När du skapar en organisation eller projektsamling i Azure DevOps skapar systemet grupper på samlingsnivå som har behörigheter i samlingen. Du kan inte ta bort de inbyggda grupperna på samlingsnivå.

Kommentar

Information om hur du aktiverar sidan Inställningar för organisationsbehörigheter v2 finns i Aktivera förhandsgranskningsfunktioner. Förhandsgranskningssidan innehåller en gruppinställningssida som den aktuella sidan inte gör.

Förhandsgranskningssidan är inte tillgänglig för lokala versioner.

Det fullständiga namnet på var och en av dessa grupper är [{samlingsnamn}]\{gruppnamn}. Det fullständiga namnet på administratörsgruppen för standardsamlingen är därför [Standardsamling]\Administratörer för projektsamling.

Gruppnamn

Behörigheter

Medlemskap

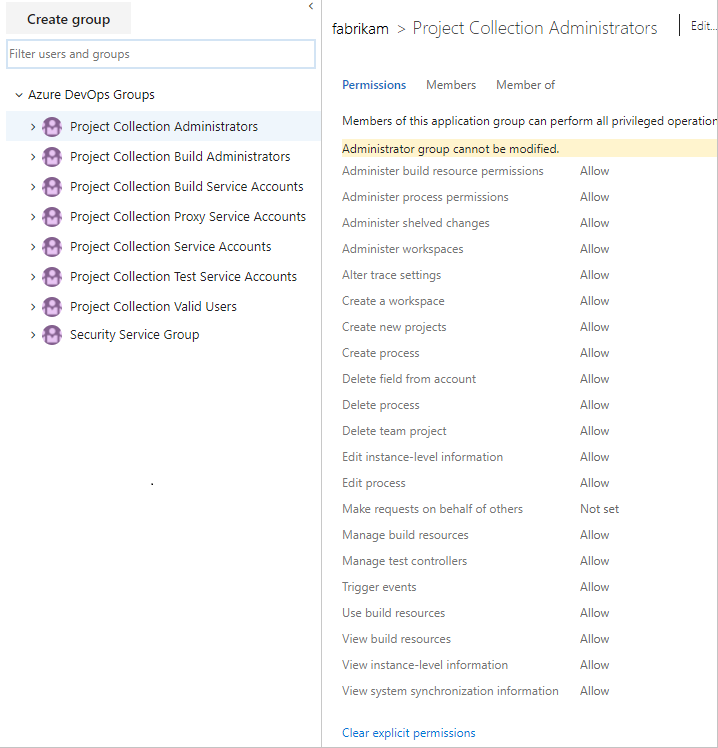

Projektsamlingsadministratörer

Har behörighet att utföra alla åtgärder för samlingen.

Innehåller gruppen Lokala administratörer (BUILTIN\Administrators) för servern där tjänsterna på programnivå är installerade. Innehåller medlemmarna i gruppen CollectionName-tjänstkonton/. Begränsa den här gruppen till minst antal användare som behöver fullständig administrativ kontroll över samlingen.

Kommentar

Om din distribution använder Reporting Services kan du överväga att lägga till medlemmarna i den här gruppen i Team Foundation Content Managers-grupperna i Reporting Services.

Byggadministratörer för projektsamling

Har behörighet att administrera byggresurser och behörigheter för samlingen.

Begränsa den här gruppen till minst antal användare som behöver fullständig administrativ kontroll över byggservrar och tjänster för den här samlingen.

Skapa tjänstkonton för Project Collection

Har behörighet att köra byggtjänster för samlingen.

Begränsa den här gruppen till tjänstkonton och grupper som endast innehåller tjänstkonton. Det här är en äldre grupp som används för XAML-versioner. Använd project collection build service-användaren ({din organisation}) för att hantera behörigheter för aktuella versioner.

Proxytjänstkonton för projektsamling

Har behörighet att köra proxytjänsten för samlingen.

Begränsa den här gruppen till tjänstkonton och grupper som endast innehåller tjänstkonton.

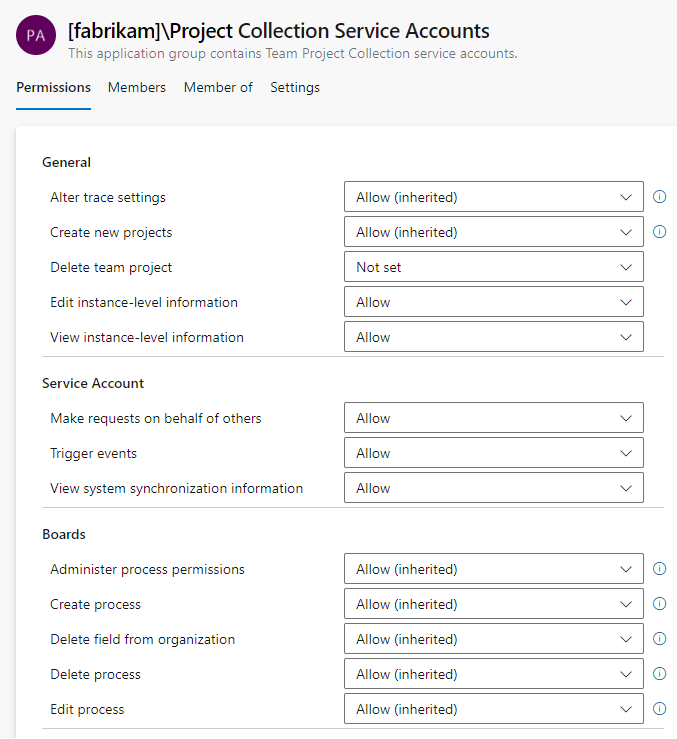

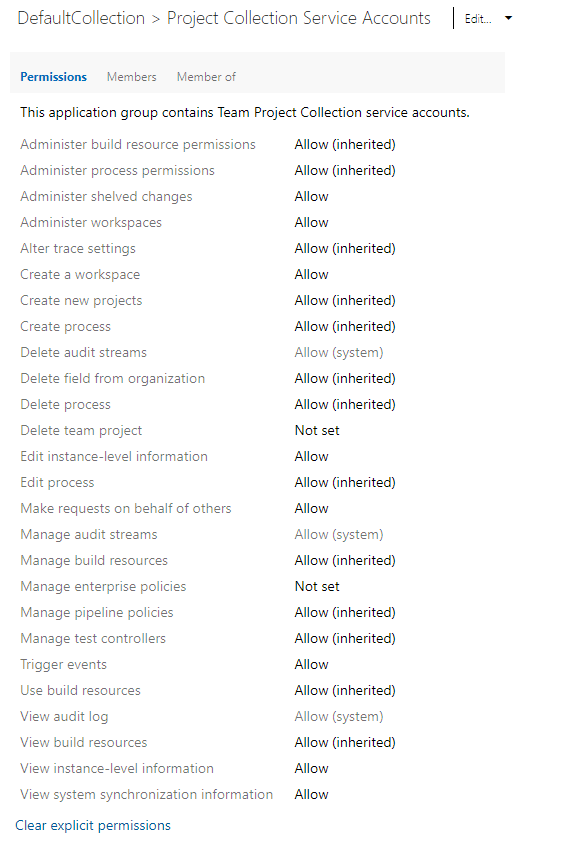

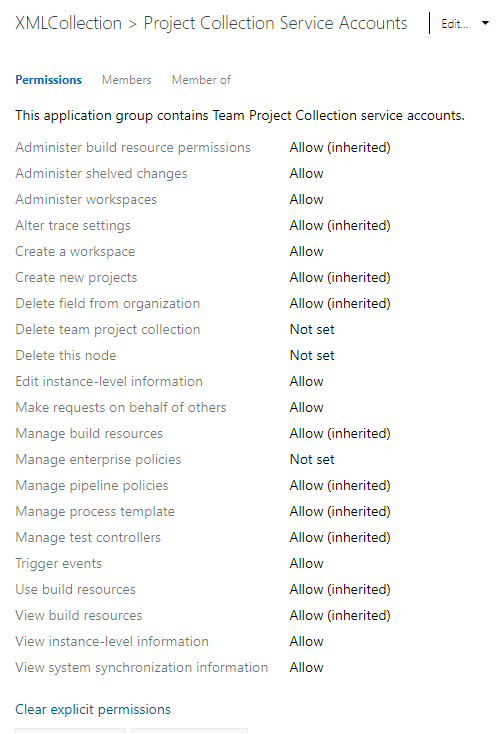

Tjänstkonton för projektsamling

Har behörigheter på tjänstnivå för samlingen och för Azure DevOps Server.

Innehåller det tjänstkonto som angavs under installationen. Den här gruppen bör endast innehålla tjänstkonton och grupper som endast innehåller tjänstkonton. Som standard är den här gruppen medlem i gruppen Administratörer.

Testtjänstkonton för projektsamling

Har testtjänstbehörigheter för samlingen.

Begränsa den här gruppen till tjänstkonton och grupper som endast innehåller tjänstkonton.

Giltiga användare för projektsamling

Har behörighet att komma åt teamprojekt och visa information i samlingen.

Innehåller alla användare och grupper som lagts till var som helst i samlingen. Du kan inte ändra medlemskapet i den här gruppen.

Har begränsad åtkomst till att visa organisationsinställningar och andra projekt än de projekt som de läggs till specifikt i. Alternativen för personväljare är också begränsade till de användare och grupper som uttryckligen läggs till i projektet som användaren är ansluten till.

Lägg till användare i den här gruppen när du vill begränsa deras synlighet och åtkomst till de projekt som du uttryckligen lägger till dem i. lägg inte till användare i den här gruppen om de också läggs till i gruppen Administratörer för projektsamling.

Kommentar

Gruppen Project-Scoped Users blir tillgänglig med begränsad åtkomst när förhandsgranskningsfunktionen på organisationsnivå, Begränsa användarens synlighet och samarbete till specifika projekt aktiveras. Mer information, bland annat viktiga säkerhetsrelaterade beskrivningar, finns i Hantera din organisation, Begränsa användarnas synlighet för projekt med mera.

Säkerhetstjänstgrupp

Används för att lagra användare med behörigheter, men läggs inte till i någon annan säkerhetsgrupp.

Tilldela inte användare till den här gruppen. Om du tar bort användare från alla säkerhetsgrupper kontrollerar du om du behöver ta bort dem från den här gruppen.

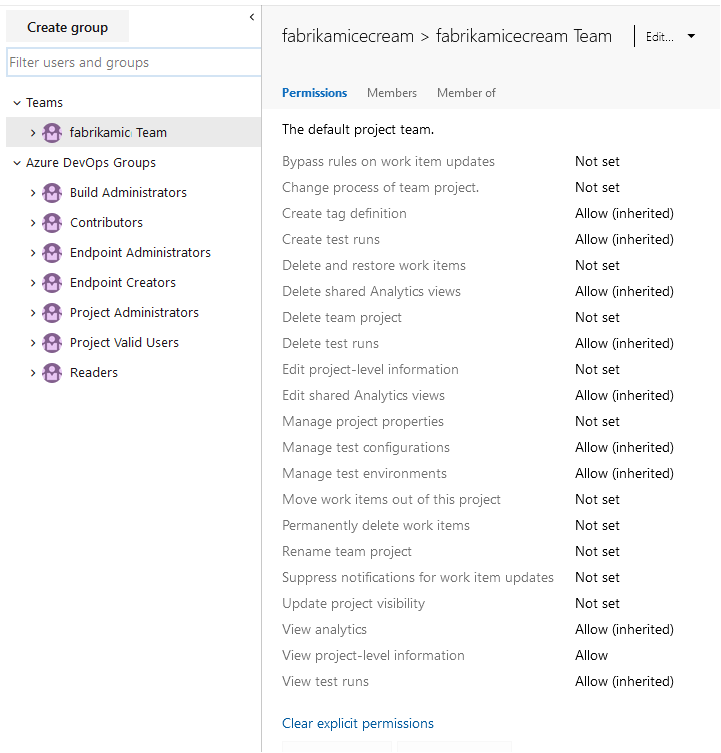

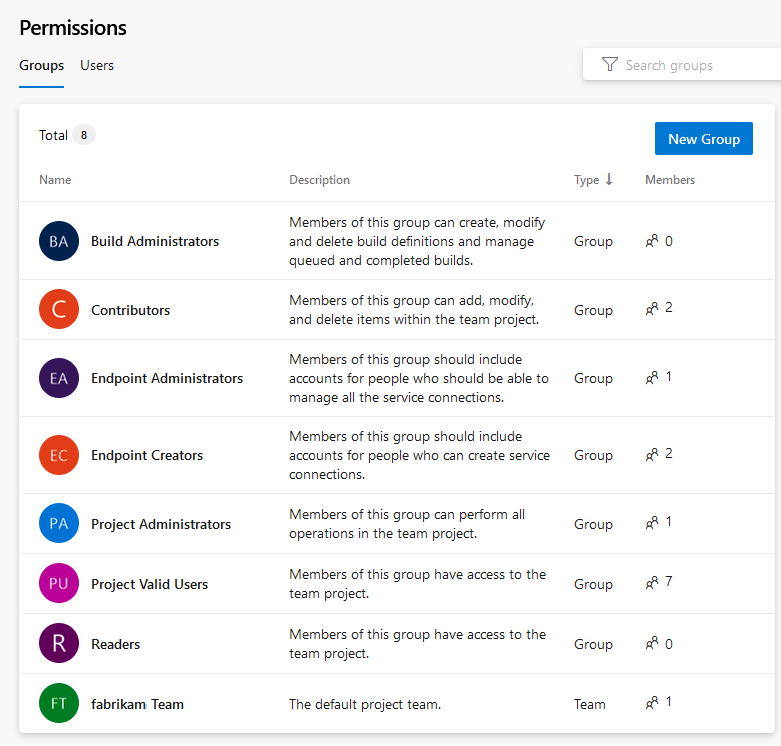

Grupper på projektnivå

För varje projekt som du skapar skapar systemet följande grupper på projektnivå. Dessa grupper har tilldelats behörigheter på projektnivå.

Kommentar

Information om hur du aktiverar förhandsgranskningssidan för sidan Inställningar för projektbehörigheter finns i Aktivera förhandsgranskningsfunktioner.

Förhandsgranskningssidan är inte tillgänglig för lokala versioner.

Dricks

Det fullständiga namnet på var och en av dessa grupper är [{projektnamn}]\{gruppnamn}. Till exempel är deltagargruppen för ett projekt med namnet "Mitt projekt" [Mitt projekt]\Deltagare.

Gruppnamn

Behörigheter

Medlemskap

Skapa administratörer

Har behörighet att administrera byggresurser och byggbehörigheter för projektet. Medlemmar kan hantera testmiljöer, skapa testkörningar och hantera byggen.

Tilldela till användare som definierar och hanterar byggpipelines.

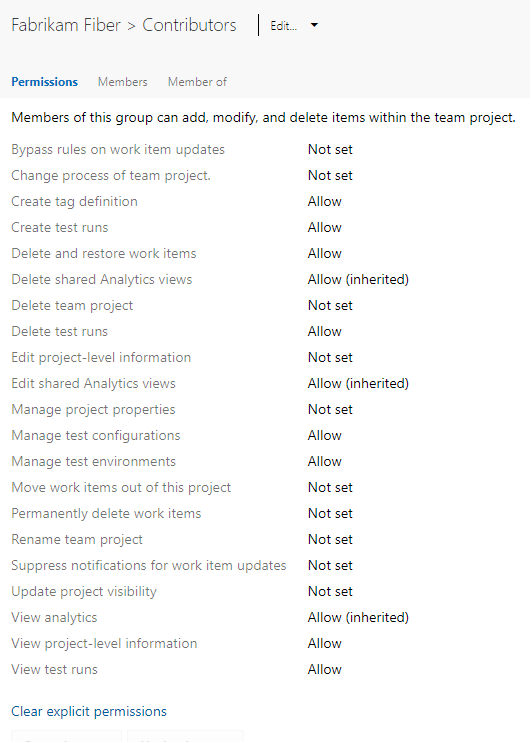

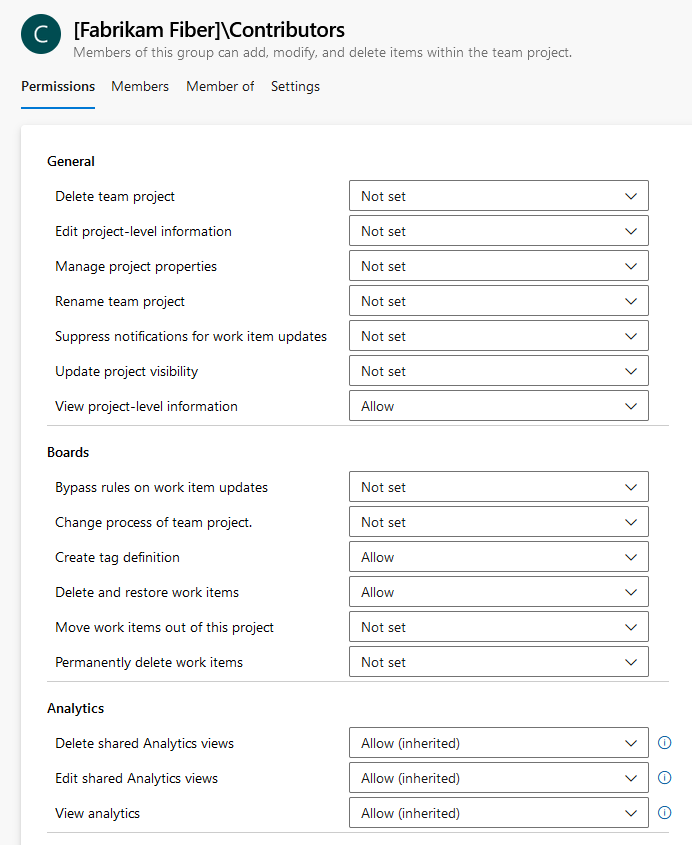

Deltagare

Har behörighet att bidra fullt ut till projektkodbasen och spårning av arbetsobjekt. De viktigaste behörigheterna de inte har är behörigheter som hanterar eller administrerar resurser.

Som standard läggs den gruppgrupp som skapas när du skapar ett projekt till i den här gruppen, och alla användare som du lägger till i teamet eller projektet är medlemmar i den här gruppen. Dessutom läggs alla team som du skapar för ett projekt till i den här gruppen.

Läsare

Har behörighet att visa projektinformation, kodbasen, arbetsobjekt och andra artefakter men inte ändra dem.

Tilldela medlemmar i din organisation eller samling som du vill ge endast visningsbehörighet till ett projekt. Dessa användare kan visa kvarvarande uppgifter, anslagstavlor, instrumentpaneler med mera, men inte lägga till eller redigera något.

Har behörighet att administrera alla aspekter av team och projekt, även om de inte kan skapa teamprojekt.

Tilldela till användare som behöver följande funktioner: Hantera användarbehörigheter, skapa eller redigera team, ändra gruppinställningar, definiera sökvägar för område eller iteration eller anpassa spårning av arbetsobjekt. Medlemmar i gruppen Projektadministratörer har behörighet att utföra följande uppgifter:

- Lägga till och ta bort användare från projektmedlemskap

- Lägga till och ta bort anpassade säkerhetsgrupper från ett projekt

- Lägga till och administrera alla projektteam och teamrelaterade funktioner

- Redigera behörighets-ACL:er på projektnivå

- Redigera händelseprenumerationer (e-post eller SOAP) för team eller händelser på projektnivå.

Projekt giltiga användare

Har behörighet att komma åt och visa projektinformation.

Innehåller alla användare och grupper som lagts till var som helst i projektet. Du kan inte ändra medlemskapet i den här gruppen.

Kommentar

Vi rekommenderar att du inte ändrar standardbehörigheterna för den här gruppen.

Versionsadministratörer

Har behörighet att hantera alla versionsåtgärder.

Tilldela till användare som definierar och hanterar versionspipelines.

Kommentar

Gruppen Versionsadministratör skapas samtidigt som den första versionspipelinen definieras. Den skapas inte som standard när projektet skapas.

Har behörighet att bidra fullt ut till projektkodbasen och spårning av arbetsobjekt.

Standardgruppgruppen skapas när du skapar ett projekt och läggs som standard till i gruppen Deltagare för projektet. Alla nya team som du skapar har också en grupp som skapats för dem och lagts till i gruppen Deltagare.

Lägg till medlemmar i teamet i den här gruppen. Om du vill ge åtkomst till att konfigurera gruppinställningar lägger du till en gruppmedlem i rollen som gruppadministratör.

Gruppadministratörsroll

För varje team som du lägger till kan du tilldela en eller flera teammedlemmar som administratörer. Gruppadministratörsrollen är inte en grupp med en uppsättning definierade behörigheter. I stället får gruppadministratörsrollen i uppgift att hantera teamtillgångar. Mer information finns i Hantera team och konfigurera teamverktyg. Information om hur du lägger till en användare som gruppadministratör finns i Lägga till en teamadministratör.

Kommentar

Projektadministratörer kan hantera alla teamadministratörsområden för alla team.

Behörigheter

Systemet hanterar behörigheter på olika nivåer – organisation, projekt, objekt och rollbaserade behörigheter – och tilldelar dem som standard till en eller flera inbyggda grupper. Du kan hantera de flesta behörigheter via webbportalen. Hantera fler behörigheter med kommandoradsverktyget (CLI).

Systemet hanterar behörigheter på olika nivåer – server, samling, projekt, objekt och rollbaserade behörigheter – och tilldelar dem som standard till en eller flera inbyggda grupper. Du kan hantera de flesta behörigheter via webbportalen. Hantera fler behörigheter med kommandoradsverktyget (CLI).

I följande avsnitt tillhandahålls namnområdesbehörigheten enligt den behörighetsetikett som visas i användargränssnittet. Till exempel:

Skapa taggdefinition

Tagging, Create

Mer information finns i Säkerhetsnamnrymd och behörighetsreferens.

Behörigheter på servernivå

Hantera behörigheter på servernivå via teamstiftelsens administrationskonsol eller TFSSecurity-kommandoradsverktyget. Team Foundation-administratörer beviljas alla behörigheter på servernivå. Andra grupper på servernivå har valt behörighetstilldelningar.

Behörighet (användargränssnitt)

Namespace permission

Beskrivning

Gäller endast för Azure DevOps Server 2020 och tidigare versioner som har konfigurerats för att stödja SQL Server-rapporter. Kan bearbeta eller ändra inställningarna för informationslagret eller SQL Server Analysis-kuben med hjälp av webbtjänsten Lagerkontroll.

Fler behörigheter kan krävas för att helt bearbeta eller återskapa informationslagret och analyskuben.

Kan skapa och administrera samlingar.

Kan ta bort en samling från distributionen.

Kommentar

Om du tar bort en samling tas inte samlingsdatabasen bort från SQL Server.

Kan redigera behörigheter på servernivå för användare och grupper och lägga till eller ta bort servernivågrupper från samlingen.

Kommentar

Redigera information på instansnivå innehåller möjligheten att utföra dessa uppgifter som definierats i alla samlingar som definierats för instansen:

- Ändra inställningar för tillägg och analys

- Implicit tillåter användaren att ändra behörigheter för versionskontroll och lagringsplatsinställningar

- Redigera händelseprenumerationer eller aviseringar för globala meddelanden, händelser på projektnivå och på teamnivå

- Redigera alla inställningar på projekt- och teamnivå för projekt som definierats i samlingarna

- Skapa och ändra globala listor

Om du vill bevilja alla dessa behörigheter i en kommandotolk måste du använda tf.exe Permission kommandot för att bevilja behörigheterna AdminConfiguration och AdminConnections utöver GENERIC_WRITE.

Kan utföra åtgärder för andra användare eller tjänster. Tilldela endast till tjänstkonton.

Kan utlösa aviseringshändelser på servernivå. Tilldela endast till tjänstkonton och medlemmar i gruppen Azure DevOps- eller Team Foundation-administratörer.

Kan använda alla lokala webbportalfunktioner. Den här behörigheten är inaktuell med Azure DevOps Server 2019 och senare versioner.

Kommentar

Om behörigheten Använd fullständiga webbåtkomstfunktioner är inställd på Neka ser användaren endast de funktioner som är tillåtna för intressentgruppen (se Ändra åtkomstnivåer). En neka åsidosätter alla implicita Tillåt, även för konton som är medlemmar i administrativa grupper, till exempel Team Foundation-administratörer.

Kan visa gruppmedlemskap på servernivå och behörigheter för dessa användare.

Kommentar

Behörigheten Visa information på instansnivå tilldelas också gruppen Giltiga användare i Azure DevOps.

Behörigheter på organisationsnivå

Hantera behörigheter på organisationsnivå via webbportalens administratörskontext eller med kommandona för az devops-säkerhetsgrupper . Projektsamlingsadministratörer beviljas alla behörigheter på organisationsnivå. Andra grupper på organisationsnivå har valt behörighetstilldelningar.

Kommentar

Information om hur du aktiverar förhandsgranskningssidan för sidan Inställningar för projektbehörigheter finns i Aktivera förhandsgranskningsfunktioner.

Viktigt!

Behörigheten att lägga till eller ta bort säkerhetsgrupper på organisations- eller samlingsnivå, lägga till och hantera gruppmedlemskap på organisations- eller samlingsnivå samt redigera samlings- och behörighets-ACL:er på projektnivå tilldelas alla medlemmar i gruppen Projektsamlingsadministratörer . Den styrs inte av behörigheter som visas i användargränssnittet.

Du kan inte ändra behörigheterna för gruppen Projektsamlingsadministratörer . Även om du kan ändra behörighetstilldelningarna för en medlem i den här gruppen, kommer deras gällande behörigheter fortfarande att överensstämma med de som tilldelats till den administratörsgrupp som de är medlemmar i.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Allmänt

Kan ändra spårningsinställningarna för att samla in mer detaljerad diagnostikinformation om Azure DevOps-webbtjänster.

Kan lägga till ett projekt i en organisation eller projektsamling. Fler behörigheter kan krävas beroende på din lokala distribution.

Kan ta bort ett projekt. Om du tar bort ett projekt tas alla data som är associerade med projektet bort. Du kan inte ångra borttagningen av ett projekt förutom genom att återställa samlingen till en punkt innan projektet togs bort.

Kan ange inställningar på organisations- och projektnivå.

Kommentar

När du redigerar information på instansnivå kan du utföra dessa uppgifter för alla projekt som definierats i en organisation eller samling:

- Ändra organisationens översiktsinställningar och tillägg

- Ändra behörigheter för versionskontroll och lagringsplatsinställningar

- Redigera händelseprenumerationer eller aviseringar för globala meddelanden, händelser på projektnivå och på teamnivå

- Redigera alla inställningar på projekt- och teamnivå för projekt som definierats i samlingarna

Kan visa behörigheter på organisationsnivå för en användare eller grupp.

Servicekonto

Kan utföra åtgärder för andra användare eller tjänster. Tilldela endast den här behörigheten till tjänstkonton.

Kan utlösa projektaviseringshändelser i samlingen. Tilldela endast till tjänstkonton.

Kan anropa programmeringsgränssnitten för synkroniseringsprogrammet. Tilldela endast till tjänstkonton.

Boards

Kan ändra behörigheter för att anpassa arbetsspårning genom att skapa och anpassa ärvda processer.

Kan skapa en ärvd process som används för att anpassa arbetsspårning och Azure Boards. Användare som har beviljats åtkomst till Basic och Intressent beviljas den här behörigheten som standard.

Kan ta bort en ärvd process som används för att anpassa arbetsspårning och Azure Boards.

Kan redigera en anpassad ärvd process.

Repos

Gäller endast för Team Foundation-versionskontroll (TFVC)

Kan ta bort hyllor som skapats av andra användare.

Kan skapa en arbetsyta för versionskontroll. Behörigheten Skapa en arbetsyta beviljas alla användare som en del av deras medlemskap i gruppen Giltiga användare för projektsamling.

Pipelines

Kan ändra behörigheter för byggresurser på organisations- eller projektsamlingsnivå, vilket omfattar:

- Ange kvarhållningsprinciper

- Ange resursgränser för pipelines

- Lägga till och hantera agentpooler

- Lägga till och hantera distributionspooler

Kommentar

Utöver den här behörigheten tillhandahåller Azure DevOps rollbaserade behörigheter som styr säkerheten för agentpooler. Andra inställningar på objektnivå åsidosätter de som anges på organisations- eller projektnivå.

Kan hantera byggdatorer, byggagenter och byggkontrollanter.

Kan hantera pipelineinställningar som anges via Organisationsinställningar, Pipelines, Inställningar.

Kan reservera och allokera byggagenter. Tilldela endast till tjänstkonton för byggtjänster.

Kan visa, men inte använda, byggkontrollanter och byggagenter som är konfigurerade för en organisation eller projektsamling.

Testplaner

Kan registrera och avregistrera testkontrollanter.

Kan ta bort en granskningsström. Granskningsströmmar finns i förhandsversion. Mer information finns i Skapa granskningsströmning.

Kan lägga till en granskningsström. Granskningsströmmar finns i förhandsversion. Mer information finns i Skapa granskningsströmning.

Kan visa och exportera granskningsloggar. Granskningsloggar finns i förhandsversion. Mer information finns i Åtkomst, export och filtergranskningsloggar.

Policyer

Kan aktivera och inaktivera principer för programanslutning enligt beskrivningen i Ändra programanslutningsprinciper.

Behörigheter på samlingsnivå

Hantera behörigheter på samlingsnivå via webbportalens administratörskontext eller kommandoradsverktyget TFSSecurity. Projektsamlingsadministratörer beviljas alla behörigheter på samlingsnivå. Andra grupper på samlingsnivå har välj behörighetstilldelningar.

Vilka behörigheter som är tillgängliga för Azure DevOps Server 2019 och senare versioner varierar beroende på vilken processmodell som konfigurerats för samlingen. En översikt över processmodeller finns i Anpassa arbetsspårning.

Ärvd processmodell

Lokal XML-processmodell

Viktigt!

Behörigheten att lägga till eller ta bort säkerhetsgrupper på organisations- eller samlingsnivå, lägga till och hantera gruppmedlemskap på organisations- eller samlingsnivå samt redigera samlings- och behörighets-ACL:er på projektnivå tilldelas alla medlemmar i gruppen Projektsamlingsadministratörer . Den styrs inte av behörigheter som visas i användargränssnittet.

Du kan inte ändra behörigheterna för gruppen Projektsamlingsadministratörer . Även om du kan ändra behörighetstilldelningarna för en medlem i den här gruppen, kommer deras gällande behörigheter fortfarande att överensstämma med de som tilldelats till den administratörsgrupp som de är medlemmar i.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan ändra behörigheter för bygg-pipelines på projektsamlingsnivå. Detta inkluderar följande artefakter:

Kan ändra behörigheter för att anpassa arbetsspårning genom att skapa och anpassa ärvda processer. Kräver att samlingen konfigureras för att stödja den ärvda processmodellen. Se även:

Kan ta bort hyllor som skapats av andra användare. Gäller när TFVC används som källkontroll.

Kan skapa och ta bort arbetsytor för andra användare. Gäller när TFVC används som källkontroll.

Kan ändra spårningsinställningarna för att samla in mer detaljerad diagnostikinformation om Azure DevOps-webbtjänster.

Kan skapa en arbetsyta för versionskontroll. Gäller när TFVC används som källkontroll. Den här behörigheten beviljas alla användare som en del av deras medlemskap i gruppen Giltiga användare för projektsamling.

Kan lägga till projekt i en projektsamling. Ytterligare behörigheter kan krävas beroende på din lokala distribution.

Kan skapa en ärvd process som används för att anpassa arbetsspårning och Azure Boards. Kräver att samlingen konfigureras för att stödja den ärvda processmodellen.

Kan ta bort ett anpassat fält som har lagts till i en process. För lokala distributioner måste samlingen konfigureras för att stödja ärvd processmodell.

Kan ta bort en ärvd process som används för att anpassa arbetsspårning och Azure Boards. Kräver att samlingen konfigureras för att stödja ärvd processmodell.

Kan ta bort ett projekt.

Kommentar

Om du tar bort ett projekt tas alla data som är associerade med projektet bort. Du kan inte ångra borttagningen av ett projekt, förutom genom att återställa samlingen till en punkt innan projektet togs bort.

Kan ange inställningar på organisations- och projektnivå.

Kommentar

Redigera information på samlingsnivå omfattar möjligheten att utföra dessa uppgifter för alla projekt som definierats i en organisation eller samling:

- Ändra tillägg och analysinställningar

- Ändra behörigheter för versionskontroll och lagringsplatsinställningar

- Redigera händelseprenumerationer eller aviseringar för globala meddelanden, händelser på projektnivå och på teamnivå

- Redigera alla inställningar på projekt- och teamnivå för projekt som definierats i samlingarna.

Kan redigera en anpassad ärvd process. Kräver att samlingen konfigureras för att stödja den ärvda processmodellen.

Kan utföra åtgärder för andra användare eller tjänster. Tilldela endast den här behörigheten till lokala tjänstkonton.

Kan hantera byggdatorer, byggagenter och byggkontrollanter.

Kan aktivera och inaktivera principer för programanslutning enligt beskrivningen i Ändra programanslutningsprinciper.

Kommentar

Den här behörigheten är endast giltig för Azure DevOps Services. Även om det kan visas för Azure DevOps Server lokalt gäller det inte för lokala servrar.

Kan ladda ned, skapa, redigera och ladda upp processmallar. En processmall definierar byggstenarna i arbetsobjektspårningssystemet samt andra undersystem som du får åtkomst till via Azure Boards. Kräver att samlingen konfigureras för att stödja ON=lokal XML-processmodell.

Kan registrera och avregistrera testkontrollanter.

Kan utlösa projektaviseringshändelser i samlingen. Tilldela endast till tjänstkonton. Användare med den här behörigheten kan inte ta bort inbyggda grupper på samlingsnivå, till exempel Projektsamlingsadministratörer.

Kan reservera och allokera byggagenter. Tilldela endast till tjänstkonton för byggtjänster.

Kan visa, men inte använda, byggkontrollanter och byggagenter som är konfigurerade för en organisation eller projektsamling.

Kan visa behörigheter på samlingsnivå för en användare eller grupp.

Kan anropa programmeringsgränssnitten för synkroniseringsprogrammet. Tilldela endast till tjänstkonton.

Behörigheter på projektnivå

Viktigt!

Om du vill komma åt resurser på projektnivå måste behörigheten Visa information på projektnivå anges till Tillåt. Den här behörigheten portar alla andra behörigheter på projektnivå.

Hantera behörigheter på projektnivå via webbportalens administratörskontext eller med kommandona för az devops-säkerhetsgrupper . Projektadministratörer beviljas alla behörigheter på projektnivå. Andra grupper på projektnivå har välj behörighetstilldelningar.

Kommentar

Om du vill aktivera sidan Inställningar för projektbehörigheter kan du läsa Aktivera förhandsgranskningsfunktioner.

Hantera behörigheter på projektnivå via webbportalens administratörskontext. Projektadministratörer beviljas alla behörigheter på projektnivå. Andra grupper på projektnivå har välj behörighetstilldelningar.

Förhandsgranskningssidan är inte tillgänglig för lokala versioner.

Viktigt!

Behörigheten att lägga till eller ta bort säkerhetsgrupper på projektnivå och lägga till och hantera gruppmedlemskap på projektnivå tilldelas till alla medlemmar i gruppen Projektadministratörer . Den styrs inte av behörigheter som visas i användargränssnittet.

Du kan inte ändra behörigheterna för gruppen Projektadministratörer . Även om du kan ändra behörighetstilldelningarna för en medlem i den här gruppen, kommer deras gällande behörigheter fortfarande att överensstämma med de som tilldelats till den administratörsgrupp som de är medlemmar i.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Allmänt

Kan ta bort ett projekt från en organisation eller en projektsamling.

Kommentar

Även om du anger den här behörigheten till Neka kan användare som beviljats behörighet på projektnivå sannolikt ta bort projektet som de har behörighet för. Se till att en användare inte kan ta bort ett projekt genom att ange ta bort teamprojektet på projektnivå till Neka också.

Kan utföra följande uppgifter för det valda projektet som definierats i en organisation eller samling.

Kommentar

Behörigheten att lägga till eller ta bort säkerhetsgrupper på projektnivå och lägga till och hantera gruppmedlemskap på projektnivå tilldelas till alla medlemmar i gruppen Projektadministratörer . Den styrs inte av behörigheter som visas i användargränssnittet.

Kan tillhandahålla eller redigera metadata för ett projekt. En användare kan till exempel ange information på hög nivå om innehållet i ett projekt. Ändring av metadata stöds via REST-API:et Ange projektegenskaper.

Användare med den här behörigheten kan uppdatera arbetsobjekt utan att generera meddelanden. Den här funktionen är användbar när du utför migreringar av massuppdateringar med verktyg och vill hoppa över att generera meddelanden.

Överväg att ge den här behörigheten till tjänstkonton eller användare med behörigheten Kringgå regler för uppdateringar av arbetsobjekt. Du kan ange parametern suppressNotifications till true när du uppdaterar arbete via Arbetsobjekt – uppdatera REST API.

Kan ändra projektets synlighet från privat till offentlig eller offentlig till privat. Gäller endast för Azure DevOps Services.

Kan visa information på projektnivå, inklusive medlemskap och behörigheter för säkerhetsinformationsgrupper. Om du anger den här behörigheten till Neka för en användare kan de inte visa projektet eller logga in på projektet.

Boards

Användare med den här behörigheten kan spara ett arbetsobjekt som ignorerar regler, till exempel kopiering, villkor eller villkorsregler, som definierats för arbetsobjektstypen. Användbara scenarier är migreringar där du inte vill uppdatera by/date-fälten vid import eller när du vill hoppa över valideringen av ett arbetsobjekt.

Regler kan kringgås på ett av två sätt. Den första är genom Arbetsobjekt – uppdatera REST-API :et och ange parametern bypassRules till true. Den andra är genom klientobjektmodellen genom att initiera i läget kringgå regler (initiera WorkItemStore med WorkItemStoreFlags.BypassRules).

I kombination med behörigheten "Redigera information på projektnivå" kan användarna ändra arvsprocessen för ett projekt. Mer information finns i Skapa och hantera ärvda processer.

Kan lägga till taggar i ett arbetsobjekt. Som standard har alla medlemmar i gruppen Deltagare den här behörigheten. Du kan också ange fler taggningsbehörigheter via säkerhetshanteringsverktyg. Mer information finns i Säkerhetsnamnrymd och behörighetsreferens, Taggning.

Kommentar

Alla användare som beviljats intressentåtkomst för ett privat projekt kan bara lägga till befintliga taggar. Även om behörigheten Skapa taggdefinition har angetts till Tillåt kan intressenter inte lägga till taggar. Detta är en del av inställningarna för intressentåtkomst. Azure DevOps Services-användare som beviljats intressentåtkomst för ett offentligt projekt beviljas den här behörigheten som standard. Mer information finns i Snabbreferens för intressentåtkomst.

Även om behörigheten Skapa taggdefinition visas i säkerhetsinställningarna på projektnivå är taggningsbehörigheter i själva verket behörigheter på samlingsnivå som är begränsade på projektnivå när de visas i användargränssnittet.

Om du vill begränsa taggningsbehörigheter till ett enskilt projekt när du använder TFSSecurity-kommandot måste du ange GUID för projektet som en del av kommandosyntaxen.

Annars gäller ändringen för hela samlingen.

Tänk på detta när du ändrar eller ställer in dessa behörigheter.

Ta bort och återställa arbetsobjekt eller Ta bort arbetsobjekt i det här projektet.

Project, WORK_ITEM_DELETE

Kan markera arbetsobjekt i projektet som borttagna. Azure DevOps Services-användare som beviljats intressentåtkomst för ett offentligt projekt beviljas den här behörigheten som standard.

Kan flytta ett arbetsobjekt från ett projekt till ett annat projekt i samlingen.

Kan ta bort arbetsobjekt permanent från det här projektet.

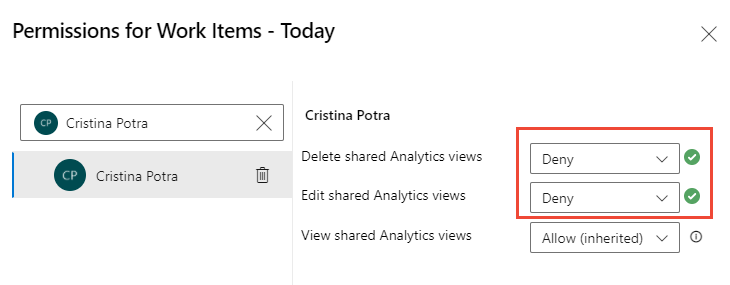

Analys

Förutom de namnområdesbehörigheter AnalyticsView som anges i det här avsnittet kan du ange behörigheter på objektnivå för varje vy.

Kan ta bort analysvyer under det delade området.

Kan skapa och ändra delade analysvyer.

Kan komma åt data som är tillgängliga från Analytics-tjänsten. Mer information finns i Behörigheter som krävs för att få åtkomst till Analytics-tjänsten.

Testplaner

Kan lägga till och ta bort testresultat och lägga till eller ändra testkörningar. Mer information finns i Kontrollera hur länge testresultaten ska behållas och köra manuella tester.

Kan skapa och ta bort testkonfigurationer.

Kan skapa och ta bort testmiljöer.

Kan visa testplaner under projektområdessökvägen.

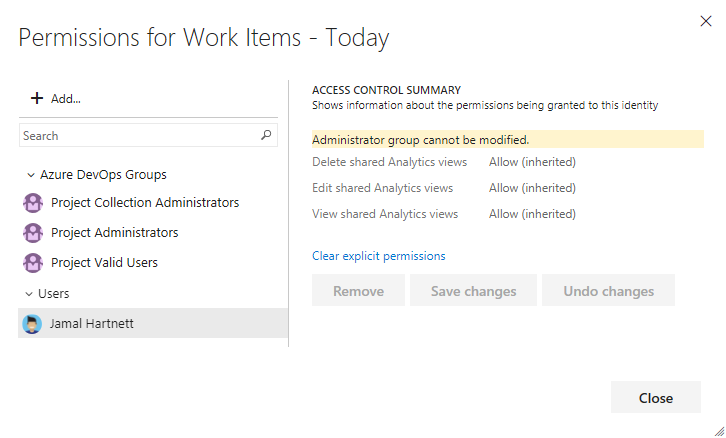

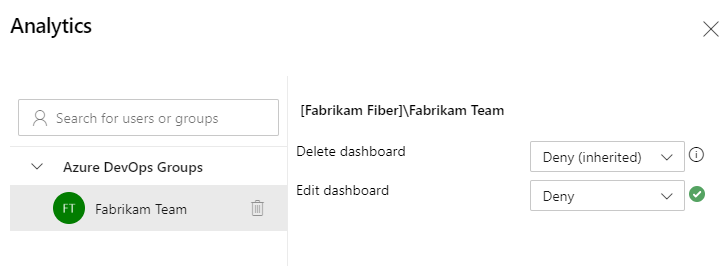

Analysvyer (objektnivå)

Med delade analysvyer kan du bevilja specifika behörigheter för att visa, redigera eller ta bort en vy som du skapar. Hantera säkerheten för Analytics-vyer från webbportalen.

Följande behörigheter definieras för varje delad analysvy. Alla giltiga användare beviljas automatiskt alla behörigheter för att hantera Analysvyer. Överväg att ge utvalda behörigheter till specifika delade vyer till andra teammedlemmar eller säkerhetsgrupper som du skapar. Mer information finns i Vad är Analysvyer? och Säkerhetsnamnområde och behörighetsreferens.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan ta bort den delade analysvyn.

Kan ändra parametrarna för den delade analysvyn.

Kan visa och använda den delade analysvyn från Power BI Desktop.

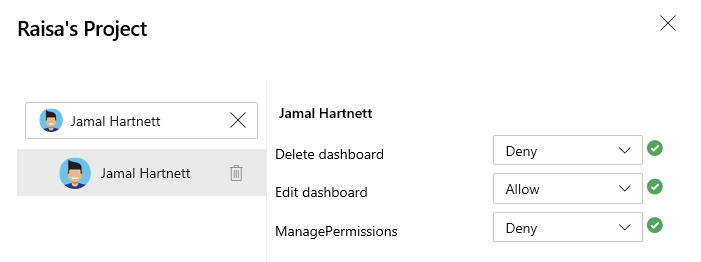

Instrumentpaneler (objektnivå)

Behörigheter för team- och projektinstrumentpaneler kan anges individuellt. Standardbehörigheterna för ett team kan anges för ett projekt. Hantera säkerheten för instrumentpaneler från webbportalen. Fler namnområdesbehörigheter stöds enligt definitionen i Säkerhetsnamnområde och behörighetsreferens.

Projektinstrumentpanelsbehörigheter

Som standard är skaparen av projektinstrumentpanelen instrumentpanelens ägare och beviljar alla behörigheter för instrumentpanelen.

BehörighetNamespace permission |

Beskrivning |

|---|---|

Ta bort instrumentpanelDashboardsPrivileges, Delete |

Kan ta bort projektinstrumentpanelen. |

Redigera instrumentpanelDashboardsPrivileges, Edit |

Kan lägga till widgetar i och ändra layouten för projektinstrumentpanelen. |

Hantera behörigheterDashboardsPrivileges, ManagePermissions |

Kan hantera behörigheter för projektinstrumentpanelen. |

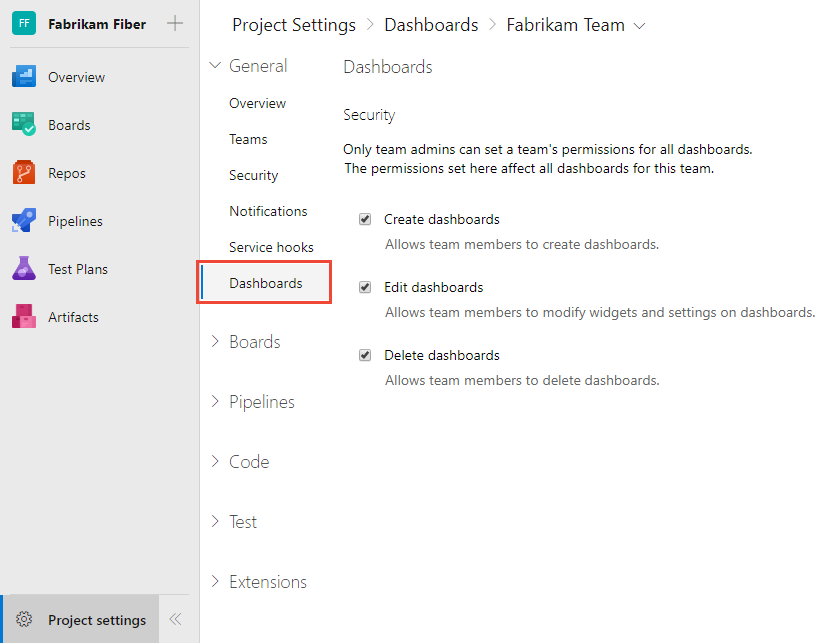

Behörigheter för teaminstrumentpaneler kan anges individuellt. Standardbehörigheterna för ett team kan anges för ett projekt. Hantera säkerheten för instrumentpaneler från webbportalen.

Standardbehörigheter för teaminstrumentpanelen

Som standard beviljas teamadministratörer alla behörigheter för sina teaminstrumentpaneler, inklusive hantering av standardbehörigheter och enskilda instrumentpanelsbehörigheter.

BehörighetNamespace permission |

Beskrivning |

|---|---|

Skapa instrumentpanelerDashboardsPrivileges, Create |

Kan skapa en instrumentpanel för teamet. |

Ta bort instrumentpanelerDashboardsPrivileges, Delete |

Kan ta bort en instrumentpanel för teamet. |

Redigera instrumentpanelerDashboardsPrivileges, Edit |

Kan lägga till widgetar i och ändra layouten för en teaminstrumentpanel. |

Behörigheter för enskilda teaminstrumentpaneler

Teamadministratörer kan ändra behörigheterna för enskilda teaminstrumentpaneler genom att ändra följande två behörigheter.

BehörighetNamespace permission |

Beskrivning |

|---|---|

Ta bort instrumentpanelDashboardsPrivileges, Delete |

Kan ta bort den specifika instrumentpanelen för teamet. |

Redigera instrumentpanelDashboardsPrivileges, Edit |

Kan lägga till widgetar i och ändra layouten för den specifika teaminstrumentpanelen. |

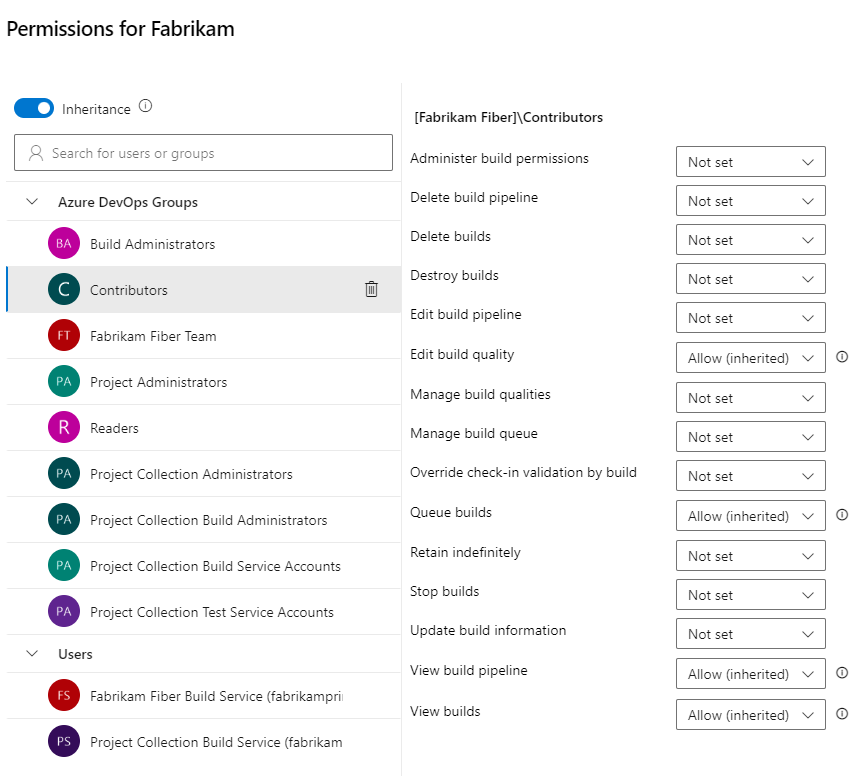

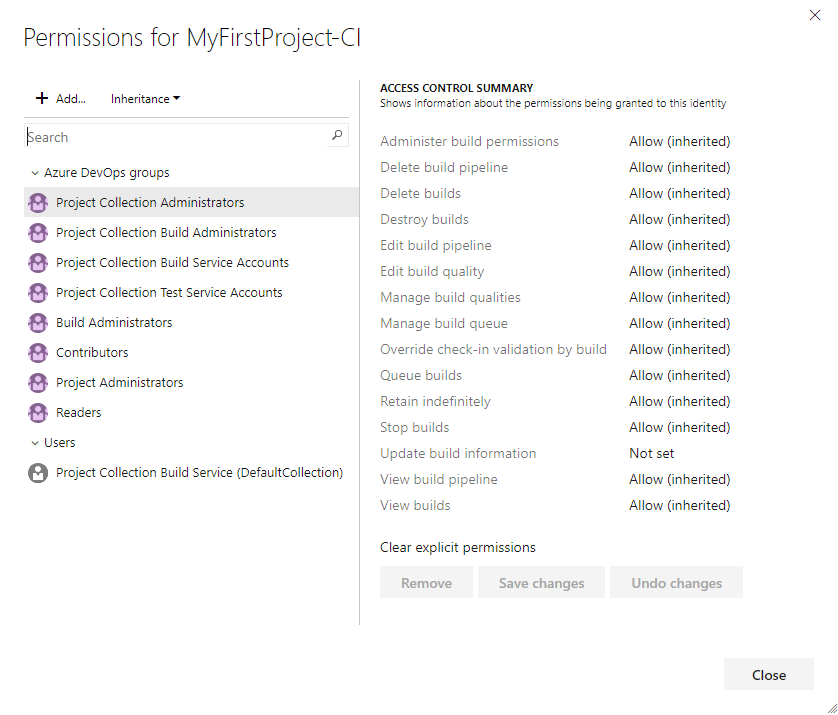

Pipeline eller build (objektnivå)

Hantera pipelinebehörigheter för varje pipeline som definierats i webbportalen eller med hjälp av kommandoradsverktyget TFSSecurity. Projektadministratörer beviljas alla pipelinebehörigheter och byggadministratörer tilldelas de flesta av dessa behörigheter. Du kan ange pipelinebehörigheter för alla pipelines som definierats för ett projekt eller för varje pipelinedefinition.

Behörigheter i Build följer en hierarkisk modell. Standardvärden för alla behörigheter kan anges på projektnivå och kan åsidosättas för en enskild byggdefinition.

Om du vill ange behörigheter på projektnivå för alla byggdefinitioner i ett projekt väljer du Säkerhet i åtgärdsfältet på huvudsidan i Builds Hub.

Om du vill ange eller åsidosätta behörigheterna för en specifik byggdefinition väljer du Säkerhet på snabbmenyn i versionsdefinitionen.

Du kan definiera följande behörigheter i Skapa på båda nivåerna.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan administrera byggbehörigheterna för andra användare.

Kan skapa pipelinerader och redigera dessa pipelines.

Kan ta bort byggdefinitioner för det här projektet.

Kan ta bort en färdig version. Versioner som tas bort behålls på fliken Borttaget under en tid innan de förstörs.

Kan ta bort en färdig version permanent.

Redigera bygg-pipeline: Kan spara alla ändringar i en bygg-pipeline, inklusive konfigurationsvariabler, utlösare, lagringsplatser och kvarhållningsprincip. Tillgänglig med Azure DevOps Services, Azure DevOps Server 2019 1.1 och senare versioner. Ersätter Redigera versionsdefinition.

Redigera versionsdefinition: Kan skapa och ändra byggdefinitioner för det här projektet.

Kan lägga till information om byggkvaliteten via Team Explorer eller webbportalen.

Kan lägga till eller ta bort byggkvaliteter. Gäller endast för XAML-versioner.

Kan avbryta, prioritera om eller skjuta upp köade versioner. Gäller endast för XAML-versioner.

Kan checka in en TFVC-ändringsuppsättning som påverkar en gated build-definition utan att utlösa systemet för att lagra och bygga ändringarna först.

Kan placera en version i kön via gränssnittet för Team Foundation Build eller i en kommandotolk. De kan också stoppa de versioner som de har placerat i kö.

Kan ange värden för fritextparametrar (t.ex. av typen object eller array) och pipelinevariabler när du köar nya versioner.

Kan växla kvarhållningsflaggan på en version till på obestämd tid. Den här funktionen markerar en version så att systemet inte automatiskt tar bort den baserat på någon tillämplig kvarhållningsprincip.

Kan stoppa alla byggen som pågår, inklusive byggen som köas och startas av en annan användare.

Kan lägga till versionsinformationsnoder i systemet och kan även lägga till information om kvaliteten på en version. Tilldela endast till tjänstkonton.

Kan visa de byggdefinitioner som skapats för projektet.

Kan visa de köade och slutförda versionerna för det här projektet.

Kommentar

- Inaktivera arv för en byggdefinition när du vill kontrollera behörigheter för specifika byggdefinitioner.

- När arv är På respekterar byggdefinitionen de byggbehörigheter som definierats på projektnivå eller en grupp eller användare. En anpassad build managers-grupp har till exempel behörigheter inställda på att manuellt köa ett bygge för projektet Fabrikam. Alla byggdefinitioner med arv på för projektet Fabrikam skulle ge en medlem i gruppen Build Managers möjlighet att manuellt köa ett bygge.

- Men genom att inaktivera arv för projektet Fabrikam kan du ange behörigheter som endast tillåter projektadministratörer att manuellt köa en version för en specifik byggdefinition. Då skulle jag kunna ange behörigheter för den byggdefinitionen specifikt.

- Tilldela check-in-valideringen åsidosättning genom byggbehörighet endast till tjänstkonton för byggtjänster och för att skapa administratörer som ansvarar för kodens kvalitet. Gäller för TFVC-gated incheckningsversioner. Detta gäller inte för PR-versioner. Mer information finns i Checka in på en mapp som styrs av en gated incheckningsversionsprocess.

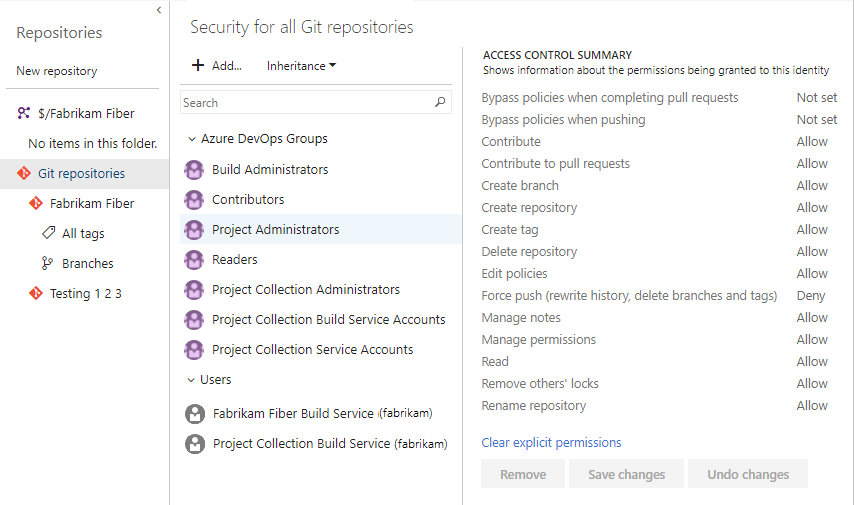

Git-lagringsplats (objektnivå)

Hantera säkerheten för varje Git-lagringsplats eller gren från webbportalen, TF-kommandoradsverktyget eller med hjälp av kommandoradsverktyget TFSSecurity. Projektadministratörer beviljas de flesta av dessa behörigheter (som endast visas för ett projekt som har konfigurerats med en Git-lagringsplats). Du kan hantera dessa behörigheter för alla Git-lagringsplatser eller för en specifik Git-lagringsplats.

Kommentar

Ange behörigheter för alla Git-lagringsplatser genom att göra ändringar i posten Git-lagringsplatser på den översta nivån. Enskilda lagringsplatser ärver behörigheter från posten git-lagringsplatser på den översta nivån. Grenar ärver behörigheter från tilldelningar som görs på lagringsplatsnivå. Som standard har projektnivåläsargrupper endast läsbehörigheter.

Information om hur du hanterar Git-lagringsplatser och grenbehörigheter finns i Ange grenbehörigheter.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan välja att åsidosätta grenprinciper genom att kontrollera Åsidosätt grenprinciper och aktivera sammanslagning när du slutför en PR.

Kommentar

Kringgå principer när du slutför pull-begäranden och Kringgå principer vid push-överföring ersätter Undantagen från principtillämpning.

Kan push-överföra till en gren som har grenprinciper aktiverade. När en användare med den här behörigheten gör en push-överföring som skulle åsidosätta grenprincipen kringgår push-överföringen automatiskt grenprincipen utan steg eller varning.

Kommentar

Kringgå principer när du slutför pull-begäranden och Kringgå principer vid push-överföring ersätter Undantagen från principtillämpning.

På lagringsplatsnivå kan de skicka sina ändringar till befintliga grenar på lagringsplatsen och slutföra pull-begäranden. Användare som saknar den här behörigheten men som har behörigheten Skapa gren kan skicka ändringar till nya grenar. Åsidosätter inte begränsningar som gäller från grenprinciper.

På grennivå kan de push-överföra sina ändringar till grenen och låsa grenen. Om du låser en gren blockeras alla nya incheckningar från andra och andra användare kan inte ändra den befintliga incheckningshistoriken.

Kan skapa, kommentera och rösta på pull-begäranden.

Kan skapa och publicera grenar på lagringsplatsen. Brist på den här behörigheten begränsar inte användare från att skapa grenar på sin lokala lagringsplats. det hindrar dem bara från att publicera lokala grenar till servern.

Kommentar

När du skapar en ny gren på servern har du behörigheterna Contribute, Edit Policies, Force Push, Manage Permissions och Remove Others' Locks för den grenen som standard. Det innebär att du kan lägga till nya incheckningar till lagringsplatsen via din gren.

Kan skapa nya lagringsplatser. Den här behörigheten är endast tillgänglig från dialogrutan Säkerhet för git-lagringsplatser på den översta nivån.

Kan skicka taggar till lagringsplatsen.

Kan ta bort lagringsplatsen. På den översta nivån av Git-lagringsplatser kan du ta bort valfri lagringsplats.

Kan redigera principer för lagringsplatsen och dess grenar.

Gäller för TFS 2018 Update 2. Kan kringgå grenprinciper och utföra följande två åtgärder:

- Åsidosätt grenprinciper och fullständiga PR:ar som inte uppfyller grenprincipen

- Push-överför direkt till grenar som har angetts för grenprinciper

Kommentar

I Azure DevOps ersätts den med följande två behörigheter: Kringgå principer när du slutför pull-begäranden och Kringgå principer vid push-överföring.

Framtvinga push-överföring (skriva om historik, ta bort grenar och taggar)

GitRepositories, ForcePush

Kan tvinga en uppdatering till en gren, ta bort en gren och ändra incheckningshistoriken för en gren. Kan ta bort taggar och anteckningar.

Kan skicka och redigera Git-anteckningar.

Kan ange behörigheter för lagringsplatsen.

Kan klona, hämta, hämta och utforska innehållet i lagringsplatsen.

Kan ta bort grenlås som angetts av andra användare. Om du låser en gren blockeras alla nya incheckningar från att läggas till i grenen av andra och andra användare kan inte ändra den befintliga incheckningshistoriken.

Kan ändra namnet på lagringsplatsen. När den anges på den översta nivån för Git-lagringsplatser kan du ändra namnet på valfri lagringsplats.

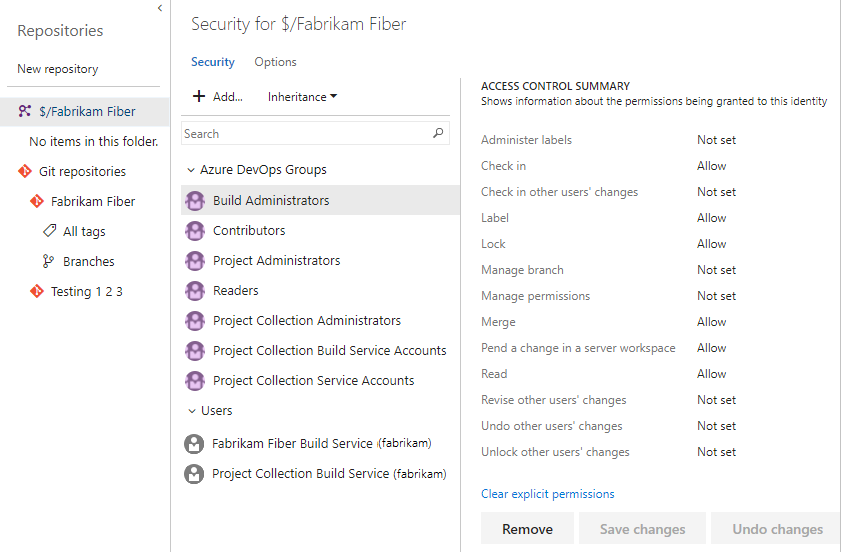

TFVC (objektnivå)

Hantera säkerheten för varje TFVC-gren från webbportalen eller med hjälp av kommandoradsverktyget TFSSecurity. Projektadministratörer beviljas de flesta av dessa behörigheter, som endast visas för ett projekt som har konfigurerats för att använda Team Foundation Version Control som ett källkontrollsystem. I behörigheter för versionskontroll har explicit nekande företräde framför administratörsgruppens behörigheter.

Dessa behörigheter visas endast för en projektkonfiguration för att använda Team Foundation Version Control som källkontrollsystem.

I behörigheter för versionskontroll har explicit Neka företräde framför administratörsgruppbehörigheter.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Administrera etiketter

VersionControlItems, LabelOther

Kan redigera eller ta bort etiketter som skapats av en annan användare.

Checka in

VersionControlItems, Checkin

Kan checka in objekt och ändra eventuella incheckade kommentarer för ändringsuppsättningar. Väntande ändringar checkas in vid incheckningen.*

Kontrollera andra användares ändringar

VersionControlItems, CheckinOther

Kan checka in ändringar som har gjorts av andra användare. Väntande ändringar utförs vid incheckningen.

Ange en ändring i en serverarbetsyta

VersionControlItems, PendChange

Kan checka ut och göra en väntande ändring av objekt i en mapp. Exempel på väntande ändringar är att lägga till, redigera, byta namn, ta bort, ta bort, förgrena och slå samman en fil. Väntande ändringar måste checkas in, så användarna måste också ha behörighet att checka in för att kunna dela sina ändringar med teamet.*

Etikett

VersionControlItems, Label

Kan märka objekt.

Kan låsa och låsa upp mappar eller filer. En mapp eller fil som spåras kan låsas eller låsas upp för att neka eller återställa en användares behörigheter. Behörigheter omfattar att checka ut ett objekt för att redigera till en annan arbetsyta eller checka in Väntande ändringar i ett objekt från en annan arbetsyta. Mer information finns i Lås kommando.

Hantera gren

VersionControlItems, ManageBranch

Kan konvertera valfri mapp under den sökvägen till en gren och även utföra följande åtgärder på en gren: redigera dess egenskaper, ange om den och konvertera den till en mapp. Användare som har den här behörigheten kan endast förgrena den här grenen om de också har behörigheten Slå samman för målsökvägen. Användare kan inte skapa grenar från en gren som de inte har behörigheten Hantera gren för.

Hantera behörigheter

VersionControlItems, AdminProjectRights

Kan hantera andra användares behörigheter för mappar och filer i versionskontroll.*

Kan sammanfoga ändringar i den här sökvägen.*

Lästa

VersionControlItems, Read

Kan läsa innehållet i en fil eller mapp. Om en användare har läsbehörighet för en mapp kan användaren se innehållet i mappen och egenskaperna för filerna i den, även om användaren inte har behörighet att öppna filerna.

Ändra andra användares ändringar

VersionControlItems, ReviseOther

Kan redigera kommentarerna på incheckade filer, även om en annan användare checkade in filen.*

Ångra andra användares ändringar

VersionControlItems, UndoOther

Det går att ångra en väntande ändring som gjorts av en annan användare.*

Låsa upp andra användares ändringar

VersionControlItems, UnlockOther

Kan låsa upp filer som är låsta av andra användare.*

* Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som ansvarar för att övervaka projektet och som kan eller måste ändra kommentarerna på incheckade filer, även om en annan användare checkade in filen.

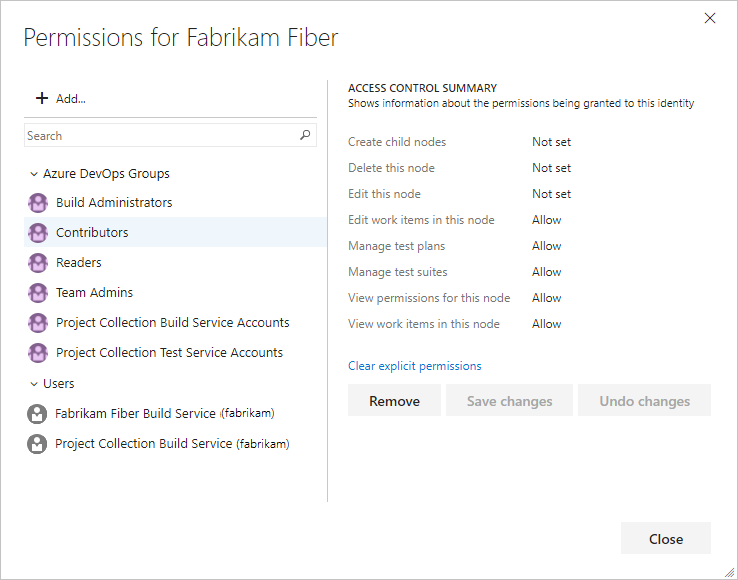

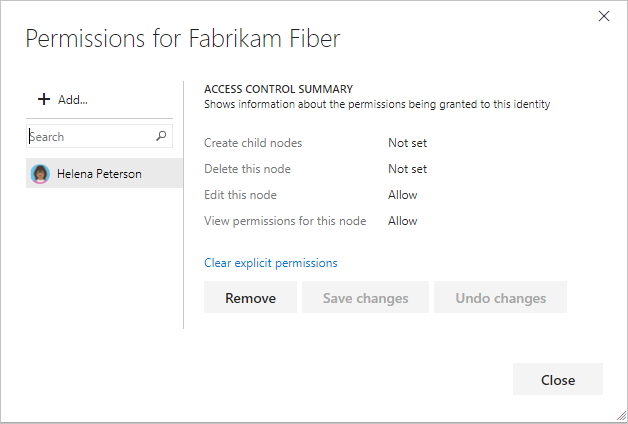

Områdessökväg (objektnivå)

Behörigheter för områdessökväg hanterar åtkomst till grenar i områdeshierarkin och till arbetsobjekten i dessa områden. Hantera säkerheten för varje områdessökväg från webbportalen eller med hjälp av kommandoradsverktyget TFSSecurity. Områdesbehörigheter hanterar åtkomst för att skapa och hantera områdessökvägar samt skapa och ändra arbetsobjekt som definierats under områdessökvägar.

Medlemmar i gruppen Projektadministratörer beviljas automatiskt behörighet att hantera områdessökvägar för ett projekt. Överväg att ge gruppadministratörer eller teamledarbehörigheter för att skapa, redigera eller ta bort områdesnoder.

Kommentar

Flera team kan bidra till ett projekt. När så är fallet kan du konfigurera team som är associerade med ett område. Behörigheter för teamets arbetsobjekt tilldelas genom att behörigheter tilldelas till området. Det finns andra teaminställningar som konfigurerar teamets flexibla planeringsverktyg.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan skapa områdesnoder. Användare som har både den här behörigheten och behörigheten Redigera den här noden kan flytta eller ändra ordning på eventuella underordnade noder i området.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på områdesnoder.

Användare som har både den här behörigheten och behörigheten Redigera den här noden för en annan nod kan ta bort områdesnoder och omklassificera befintliga arbetsobjekt från den borttagna noden. Om den borttagna noden har underordnade noder tas även dessa noder bort.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på områdesnoder.

Kan ange behörigheter för den här noden och byta namn på områdesnoder.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på områdesnoder.

Kan redigera arbetsobjekt i den här områdesnoden.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva redigera arbetsobjekt under områdesnoden.

Kan ändra egenskaper för testplan, till exempel bygg- och testinställningar.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva hantera testplaner eller testpaket under den här noden.

Kan skapa och ta bort testpaket, lägga till och ta bort testfall från testpaket, ändra testkonfigurationer som är associerade med testpaket och ändra svithierarkin (flytta en testsvit).

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva hantera testplaner eller testpaket under den här noden.

Kan visa säkerhetsinställningarna för en nod för områdessökväg.

Kan visa, men inte ändra, arbetsobjekt i den här områdesnoden.

Kommentar

Om du anger Visa arbetsobjekt i den här noden till Neka kan användaren inte se några arbetsobjekt i den här noden. En neka åsidosätter alla implicita tillåtna, även för användare som är medlemmar i en administrativ grupp.

Iterationssökväg (objektnivå)

Iterationssökvägsbehörigheter hanterar åtkomst för att skapa och hantera iterationssökvägar, även kallade sprintar.

Hantera säkerheten för varje iterationssökväg från webbportalen eller med hjälp av kommandoradsverktyget TFSSecurity.

Medlemmar i gruppen Projektadministratörer beviljas automatiskt dessa behörigheter för varje iteration som definierats för ett projekt. Överväg att ge teamadministratörer, scrum-huvudservrar eller teamledare behörighet att skapa, redigera eller ta bort iterationsnoder.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan skapa iterationsnoder. Användare som har både den här behörigheten och behörigheten Redigera den här noden kan flytta eller ändra ordning på eventuella underordnade iterationsnoder.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på iterationsnoder.

Användare som har både den här behörigheten och behörigheten Redigera den här noden för en annan nod kan ta bort iterationsnoder och omklassificera befintliga arbetsobjekt från den borttagna noden. Om den borttagna noden har underordnade noder tas även dessa noder bort.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på iterationsnoder.

Kan ange behörigheter för den här noden och byta namn på iterationsnoder.

Överväg att lägga till den här behörigheten till alla manuellt tillagda användare eller grupper som kan behöva ta bort, lägga till eller byta namn på iterationsnoder.

Kan visa säkerhetsinställningarna för den här noden.

Kommentar

Medlemmar i projektsamlingen Giltiga användare, Projekt giltiga användare eller alla användare eller grupper som har visa information på samlingsnivå eller Visa information på projektnivå kan visa behörigheter för alla iterationsnoder.

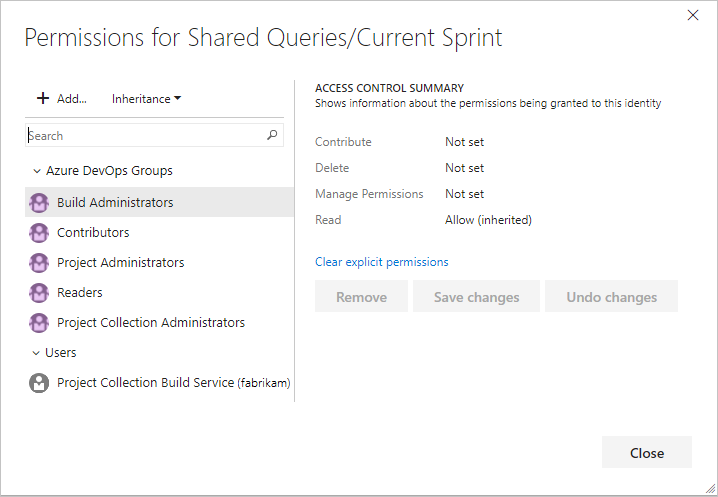

Fråge- och frågemapp för arbetsobjekt (objektnivå)

Hantera behörigheter för fråge- och frågemappar via webbportalen. Projektadministratörer beviljas alla dessa behörigheter. Deltagare beviljas endast läsbehörighet.

Överväg att bevilja Contribute-behörigheter till användare eller grupper som kräver möjligheten att skapa och dela arbetsobjektsfrågor för projektet. Mer information finns i Ange behörigheter för frågor.

Kommentar

För att skapa frågediagram behöver du grundläggande åtkomst.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan visa och ändra frågemappen eller spara frågor i mappen.

Kan ta bort en fråga eller frågemapp och dess innehåll.

Kan hantera behörigheterna för den här frågan eller frågemappen.

Kan visa och använda frågan eller frågorna i en mapp, men det går inte att ändra innehållet i frågan eller frågemappen.

Leveransplaner (objektnivå)

Hantera planbehörigheter via webbportalen. Hantera behörigheter för varje plan via dialogrutan Säkerhet. Projektadministratörer beviljas alla behörigheter för att skapa, redigera och hantera planer. Giltiga användare beviljas behörigheter för Vy (skrivskyddad).

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan ta bort den valda planen.

Kan redigera konfigurationen och inställningarna som definierats för den valda planen.

Kan hantera behörigheterna för den valda planen.

Kan visa listor över planer, öppna och interagera med en plan, men kan inte ändra plankonfigurationen eller inställningarna.

Process (objektnivå)

Du kan hantera behörigheterna för varje ärvd process som du skapar via webbportalen. Hantera behörigheter för varje process via dialogrutan Säkerhet. Projektsamlingsadministratörer beviljas alla behörigheter för att skapa, redigera och hantera processer. Giltiga användare beviljas behörigheter för Vy (skrivskyddad).

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan ange eller ändra behörigheter för en ärvd process.

Kan ta bort den ärvda processen.

Kan skapa en ärvd process från en systemprocess, eller kopiera eller ändra en ärvd process.

Taggar för arbetsobjekt

Du kan hantera taggningsbehörigheter med hjälp av az devops-säkerhetsbehörighet eller TFSSecurity-kommandoradsverktygen. Deltagare kan lägga till taggar i arbetsobjekt och använda dem för att snabbt filtrera en vyn med kvarvarande uppgifter, tavla eller frågeresultat.

Du kan hantera taggningsbehörigheter med hjälp av kommandoradsverktyget TFSSecurity. Deltagare kan lägga till taggar i arbetsobjekt och använda dem för att snabbt filtrera en vyn med kvarvarande uppgifter, tavla eller frågeresultat.

Behörighet (användargränssnitt)

Namespace permission

beskrivning

Kan skapa nya taggar och tillämpa dem på arbetsobjekt. Användare utan den här behörigheten kan bara välja från den befintliga uppsättningen taggar för projektet.

Som standard tilldelas deltagare behörigheten Skapa taggdefinition . Även om behörigheten Skapa taggdefinition visas i säkerhetsinställningarna på projektnivå är taggningsbehörigheter i själva verket behörigheter på samlingsnivå som är begränsade på projektnivå när de visas i användargränssnittet. Om du vill begränsa taggningsbehörigheter till ett enda projekt när du använder ett kommandoradsverktyg måste du ange GUID för projektet som en del av kommandosyntaxen. Annars gäller ändringen för hela samlingen. Tänk på detta när du ändrar eller ställer in dessa behörigheter.

Kan ta bort en tagg från listan över tillgängliga taggar för projektet.

Den här behörigheten visas inte i användargränssnittet. Du kan bara ange det med hjälp av ett kommandoradsverktyg. Det finns inte heller något användargränssnitt för att uttryckligen ta bort en tagg. När en tagg inte har använts på tre dagar tar systemet i stället bort den automatiskt.

Kan visa en lista över taggar som är tillgängliga för arbetsobjektet i projektet. Användare utan den här behörigheten har ingen lista med tillgängliga taggar som du kan välja mellan i arbetsobjektsformuläret eller i frågeredigeraren.

Den här behörigheten visas inte i användargränssnittet. Det kan bara anges med hjälp av ett kommandoradsverktyg. Med informationen på projektnivå kan användarna implicit visa befintliga taggar.

Kan byta namn på en tagg med hjälp av REST-API:et.

Den här behörigheten visas inte i användargränssnittet. Det kan bara anges med hjälp av ett kommandoradsverktyg.

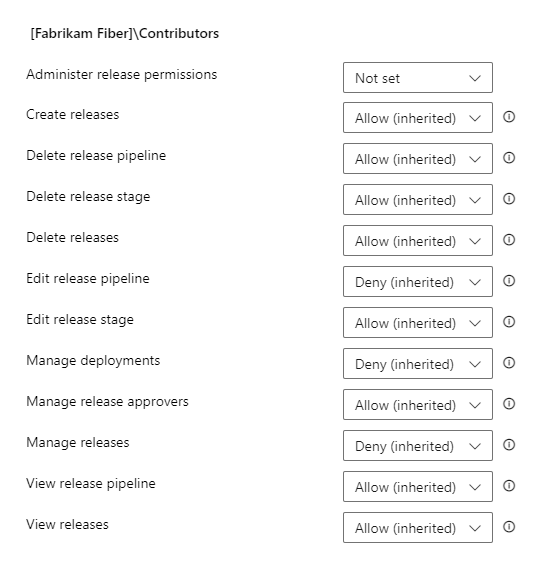

Version (objektnivå)

Hantera behörigheter för varje version som definierats i webbportalen. Projektadministratörer och versionsadministratörer beviljas alla behörigheter för versionshantering. Dessa behörigheter fungerar i en hierarkisk modell på projektnivå, för en specifik versionspipeline eller för en specifik miljö i en versionspipeline. I den här hierarkin kan behörigheter ärvas från den överordnade eller åsidosatta.

Kommentar

Gruppen Versionsadministratör på projektnivå skapas när du definierar din första versionspipeline.

Dessutom kan du tilldela godkännare till specifika steg i en versionspipeline för att säkerställa att de program som distribueras uppfyller kvalitetsstandarderna.

Följande behörigheter definieras i Versionshantering. Omfångskolumnen förklarar om behörigheten kan anges på projekt-, versionspipeline- eller miljönivå.

Behörighet

Beskrivning

Scope

Kan ändra någon av de andra behörigheterna som anges här.

Projekt, versionspipeline, miljö

Kan skapa nya versioner.

Projekt, versionspipeline

Kan ta bort versionspipelines.

Projekt, versionspipeline

Kan ta bort miljöer i versionspipelines.

Projekt, versionspipeline, miljö

Kan ta bort versioner för en pipeline.

Projekt, versionspipeline

Kan lägga till och redigera en versionspipeline, inklusive konfigurationsvariabler, utlösare, artefakter och kvarhållningsprincip samt konfiguration i en miljö i versionspipelinen. För att göra ändringar i en specifik miljö i en versionspipeline behöver användaren även behörigheten Redigera versionsmiljö .

Projekt, versionspipeline

Kan redigera miljöer i versionspipelines. För att spara ändringarna i versionspipelinen behöver användaren även behörigheten Redigera versionspipeline . Den här behörigheten styr även om en användare kan redigera konfigurationen i miljön för en specifik versionsinstans. Användaren behöver också behörigheten Hantera versioner för att spara den ändrade versionen.

Projekt, versionspipeline, miljö

Kan initiera en direkt distribution av en version till en miljö. Den här behörigheten gäller endast för direkta distributioner som initieras manuellt genom att välja åtgärden Distribuera i en version. Om villkoret i en miljö är inställt på någon typ av automatisk distribution initierar systemet automatiskt distributionen utan att kontrollera behörigheten för användaren som skapade versionen.

Projekt, versionspipeline, miljö

Kan lägga till eller redigera godkännare för miljöer i versionspipelines. Den här behörigheten styr även om en användare kan redigera godkännarna i miljön för en specifik versionsinstans.

Projekt, versionspipeline, miljö

Kan redigera en versionskonfiguration, till exempel steg, godkännare och variabler. Om du vill redigera konfigurationen av en specifik miljö i en versionsinstans behöver användaren även behörigheten Redigera versionsmiljö .

Projekt, versionspipeline

Kan visa versionspipelines.

Projekt, versionspipeline

Kan visa versioner som tillhör versionspipelines.

Projekt, versionspipeline

Standardvärden för alla dessa behörigheter anges för teamprojektsamlingar och projektgrupper. Till exempel får projektsamlingsadministratörer, projektadministratörer och versionsadministratörer alla ovanstående behörigheter som standard. Deltagare får alla behörigheter utom administratörsbehörigheter. Läsare nekas som standard alla behörigheter förutom Visa versionspipeline och Visa versioner.

Behörigheter för aktivitetsgrupp (skapa och släppa)

Hantera behörigheter för aktivitetsgrupper från webbportalens build- och versionshubb. Projekt-, bygg- och versionsadministratörer beviljas alla behörigheter. Behörigheter för aktivitetsgrupp följer en hierarkisk modell. Standardvärden för alla behörigheter kan anges på projektnivå och kan åsidosättas för en enskild aktivitetsgruppsdefinition.

Använd aktivitetsgrupper för att kapsla in en sekvens med aktiviteter som redan har definierats i en version eller en versionsdefinition i en enda återanvändbar aktivitet. Definiera och hantera aktivitetsgrupper på fliken Aktivitetsgrupper i build- och versionshubben.

Behörighet beskrivning Administrera behörigheter för aktivitetsgrupp Kan lägga till och ta bort användare eller grupper i uppgiftsgruppssäkerhet. Ta bort aktivitetsgrupp Kan ta bort en aktivitetsgrupp. Redigera aktivitetsgrupp Kan skapa, ändra eller ta bort en aktivitetsgrupp.

Meddelanden eller aviseringar

Det finns inga användargränssnittsbehörigheter som är associerade med att hantera e-postaviseringar eller aviseringar. I stället kan du hantera dem med hjälp av kommandoradsverktyget TFSSecurity .

- Som standard kan medlemmar i gruppen Deltagare på projektnivå prenumerera på aviseringar själva.

- Medlemmar i gruppen Administratörer för projektsamling eller användare som har information på samlingsnivå Redigera kan ange aviseringar i samlingen för andra eller för ett team.

- Medlemmar i gruppen Projektadministratörer eller användare som har information på projektnivå kan ange aviseringar i projektet för andra eller för ett team.

Du kan hantera aviseringsbehörigheter med TFSSecurity.

TFSSecurity-åtgärd

TFSSecurity-namnområde

Beskrivning

Projektsamlingsadministratörer &

Tjänstkonton för projektsamling

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Kan skapa en SOAP-baserad webbtjänstprenumeration.

✔️

GENERIC_READ

EventSubscription

Kan visa prenumerationshändelser som definierats för ett projekt.

✔️

GENERIC_WRITE

EventSubscription

Kan skapa aviseringar för andra användare eller för ett team.

✔️

UNSUBSCRIBE

EventSubscription

Det går att avbryta prenumerationen på en händelseprenumeration.

✔️