Hantera åtkomst till specifika funktioner

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Att hantera åtkomst till specifika funktioner i Azure DevOps kan vara avgörande för att upprätthålla rätt balans mellan öppenhet och säkerhet. Oavsett om du vill bevilja eller begränsa åtkomsten till vissa funktioner för en grupp användare är det viktigt att förstå flexibiliteten utöver de standardbehörigheter som tillhandahålls av inbyggda säkerhetsgrupper.

Om du inte har använt behörighets- och grupplandskapet tidigare kan du läsa Komma igång med behörigheter, åtkomst och säkerhetsgrupper, som beskriver det viktigaste i behörighetstillstånd och hur de ärvs.

Dricks

Strukturen för ditt projekt i Azure DevOps spelar en avgörande roll för att fastställa detaljnivån för behörigheter på objektnivå, till exempel lagringsplatser och områdessökvägar. Den här strukturen är grunden som gör att du kan finjustera åtkomstkontroller, så att du specifikt kan definiera vilka områden som är tillgängliga eller begränsade. Mer information finns i Om projekt och skalning av din organisation.

Använda säkerhetsgrupper

För optimalt underhåll rekommenderar vi att du använder standardsäkerhetsgrupper eller upprättar anpassade säkerhetsgrupper för att hantera behörigheter. Behörighetsinställningarna för grupperna Projektadministratörer och Projektsamlingsadministratörer har åtgärdats avsiktligt och kan inte ändras. Men du har flexibiliteten att ändra behörigheter för alla andra grupper.

Det kan verka möjligt att hantera behörigheter för ett litet antal användare individuellt, men anpassade säkerhetsgrupper erbjuder en mer organiserad metod för att övervaka roller och de behörigheter som är associerade med dessa roller, vilket säkerställer tydlighet och enkel hantering.

Delegera uppgifter till specifika roller

Som administratör eller kontoägare är det en strategisk strategi att delegera administrativa uppgifter till teammedlemmar som övervakar specifika områden. De primära inbyggda rollerna som är utrustade med fördefinierade behörigheter och rolltilldelningar är:

- Läsare: Har skrivskyddad åtkomst till projektet.

- Deltagare: Kan bidra till projektet genom att lägga till eller ändra innehåll.

- Teamadministratör: Hantera teamrelaterade inställningar och behörigheter.

- Projektadministratörer: Har administrativa rättigheter för projektet.

- Projektsamlingsadministratörer: Övervaka hela projektsamlingen och ha den högsta behörighetsnivån.

Dessa roller underlättar ansvarsfördelningen och effektiviserar förvaltningen av projektområden.

Mer information finns i Standardbehörigheter och åtkomst och Ändra behörigheter på projektsamlingsnivå.

Om du vill delegera uppgifter till andra medlemmar i din organisation kan du skapa en anpassad säkerhetsgrupp och sedan bevilja behörigheter enligt följande tabell.

Roll

Uppgifter att utföra

Behörigheter som ska anges till Tillåt

Utvecklingsledare (Git)

Hantera grenprinciper

Redigera principer, framtvinga push- och hantera behörigheter

Se Ange grenbehörigheter.

Utvecklingsledare (TFVC)

Hantera lagringsplats och grenar

Administrera etiketter, Hantera gren och Hantera behörigheter

Se Ange behörigheter för TFVC-lagringsplats.

Programvaruarkitekt (Git)

Hantera lagringsplatser

Skapa lagringsplatser, tvinga fram push-överföring och hantera behörigheter

Se Ange behörigheter för Git-lagringsplats

Teamadministratörer

Lägga till områdessökvägar för teamet

Lägga till delade frågor för deras team

Skapa underordnade noder, Ta bort den här noden, Redigera den här noden Se Skapa underordnade noder, ändra arbetsobjekt under en områdessökväg

Behörigheter för Contribute, Delete, Manage (för en frågemapp) finns i Ange frågebehörigheter.

Deltagare

Lägg till delade frågor under en frågemapp, Bidra till instrumentpaneler

Bidra, Ta bort (för en frågemapp), Se Ange frågebehörigheter

Visa, redigera och hantera instrumentpaneler, Se Ange instrumentpanelsbehörigheter.

Projekt- eller produktansvarig

Lägga till områdessökvägar, iterationssökvägar och delade frågor

Ta bort och återställa arbetsobjekt, Flytta arbetsobjekt från det här projektet, Ta bort arbetsobjekt permanent

Redigera information på projektnivå, se Ändra behörigheter på projektnivå.

Processmallshanterare (arvsprocessmodell)

Anpassning av arbetsspårning

Administrera processbehörigheter, Skapa nya projekt, Skapa process, Ta bort fält från konto, Ta bort process, Ta bort projekt, Redigera process

Se Ändra behörigheter på projektsamlingsnivå.

Processmallshanteraren (värdbaserad XML-processmodell)

Anpassning av arbetsspårning

Redigera information på samlingsnivå, se Ändra behörigheter på projektsamlingsnivå.

Projekthantering (lokal XML-processmodell)

Anpassning av arbetsspårning

Redigera information på projektnivå, se Ändra behörigheter på projektnivå.

Behörighetshanteraren

Hantera behörigheter för ett projekt, ett konto eller en samling

Redigera information på projektnivå för ett projekt

För ett konto eller en samling kan du redigera information på instansnivå (eller samlingsnivå)

Information om omfånget för dessa behörigheter finns i uppslagsguiden för behörigheter. Information om hur du begär en ändring av behörigheter finns i Begära en ökning av behörighetsnivåer.

Förutom att tilldela behörigheter till enskilda användare kan du hantera behörigheter för olika objekt i Azure DevOps. Dessa objekt omfattar:

De här länkarna innehåller detaljerade steg och riktlinjer för att konfigurera och hantera behörigheter effektivt för respektive områden i Azure DevOps.

Begränsa användarens synlighet till organisations- och projektinformation

Viktigt!

- Funktionerna för begränsad synlighet som beskrivs i det här avsnittet gäller endast interaktioner via webbportalen. Med REST-API:er eller

azure devopsCLI-kommandon kan projektmedlemmar komma åt begränsade data. - Gästanvändare som är medlemmar i den begränsade gruppen med standardåtkomst i Microsoft Entra-ID kan inte söka efter användare med personväljaren. När förhandsgranskningsfunktionen är inaktiverad för organisationen, eller när gästanvändare inte är medlemmar i den begränsade gruppen, kan gästanvändare som förväntat söka i alla Microsoft Entra-användare.

När användare läggs till i en organisation får de som standard insyn i all organisations- och projektinformation och alla inställningar. För att skräddarsy den här åtkomsten kan funktionen Begränsa användarens synlighet och samarbete till specifika projektförhandsgranskning aktiveras på organisationsnivå. Mer information finns i Hantera förhandsgranskningsfunktioner.

När den här funktionen har aktiverats har användare som ingår i gruppen Project-Scoped Users begränsad synlighet och kan inte se de flesta organisationsinställningar. Deras åtkomst är begränsad till de projekt som de uttryckligen har lagts till i, vilket säkerställer en mer kontrollerad och säker miljö.

Varning

När funktionen Begränsa användarens synlighet och samarbete för specifika projektförhandsgranskning är aktiverad för organisationen kan användare med projektomfattning inte söka efter användare som har lagts till i organisationen via Microsoft Entra-gruppmedlemskap, i stället för via en explicit användarinbjudan. Detta är ett oväntat beteende och en lösning bearbetas. Om du vill lösa problemet själv inaktiverar du funktionen Begränsa användarens synlighet och samarbete till specifika projektförhandsgranskning för organisationen.

Begränsa personväljaren till projektanvändare och grupper

För organisationer som integrerar med Microsoft Entra-ID möjliggör funktionen personväljare en omfattande sökning över alla användare och grupper inom Microsoft Entra-ID, utan att begränsas till ett enda projekt.

Personväljaren stöder följande Azure DevOps-funktioner:

- Välja en användaridentitet från identitetsfält för arbetsspårning som Tilldelad till.

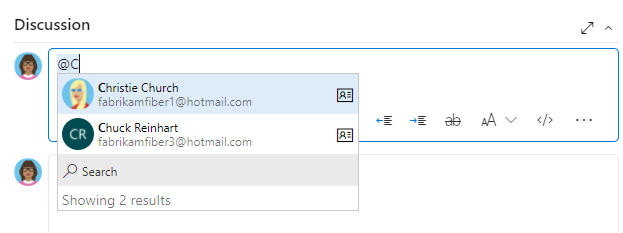

- Använd @mention för att välja en användare eller grupp i olika diskussioner och kommentarer, till exempel diskussioner om arbetsobjekt, diskussioner om pull-begäranden, incheckningskommentarer eller kommentarer om ändringsuppsättningar och hyllor.

- Använd @mention för att välja en användare eller grupp från en wiki-sida.

När du använder personväljaren visas matchande användarnamn eller säkerhetsgrupper som du ser i följande exempel när du anger information.

För användare och grupper i gruppen Project-Scoped Users är synlighet och val begränsade till användare och grupper i deras anslutna projekt. Information om hur du utökar omfånget för personväljaren för alla projektmedlemmar finns i Hantera din organisation, Begränsa identitetssökning och val.

Begränsa åtkomsten till att visa eller ändra objekt

Azure DevOps är utformat för att tillåta alla behöriga användare att visa alla definierade objekt i systemet. Du kan dock skräddarsy åtkomsten till resurser genom att ställa in behörighetstillståndet på Neka. Du kan ange behörigheter för medlemmar som tillhör en anpassad säkerhetsgrupp eller för enskilda användare. Mer information finns i Begära en ökning av behörighetsnivåer.

Område som ska begränsas

Behörigheter som ska anges till Neka

Visa eller bidra till en lagringsplats

Visa, Bidra

Se Ange Behörigheter för Git-lagringsplats eller Ange TFVC-lagringsplatsbehörigheter.

Visa, skapa eller ändra arbetsobjekt inom en områdessökväg

Redigera arbetsobjekt i den här noden, Visa arbetsobjekt i den här noden

Se Ange behörigheter och åtkomst för arbetsspårning, Ändra arbetsobjekt under en områdessökväg.

Visa eller uppdatera välj bygg- och versionspipelines

Redigera byggpipeline, Visa bygg-pipeline

Redigera versionspipeline, Visa versionspipeline

Du anger dessa behörigheter på objektnivå. Se Ange bygg- och versionsbehörigheter.

Redigera en instrumentpanel

Visa instrumentpaneler

Se Ange behörigheter för instrumentpanelen.

Begränsa ändringar av arbetsobjekt eller välj fält

Exempel som visar hur du begränsar ändringar av arbetsobjekt eller väljer fält finns i Exempel på regelscenarier.

Nästa steg

Relaterade artiklar

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för