Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

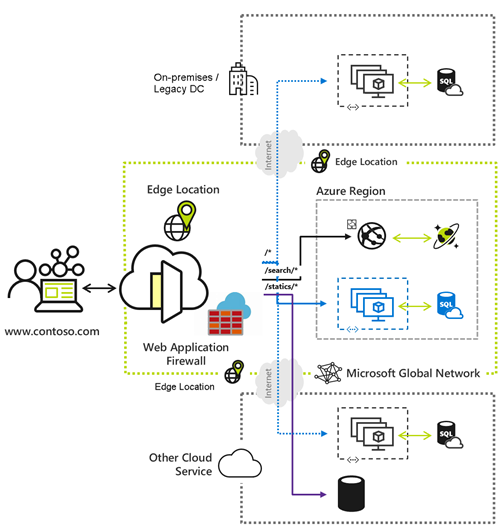

Azure Web Application Firewall (WAF) på Azure Front Door erbjuder centraliserat skydd för dina webbprogram. Det skyddar mot vanliga sårbarheter och sårbarheter, vilket säkerställer hög tillgänglighet och efterlevnad. Den här artikeln beskriver funktionerna i Azure Web Application Firewall på Azure Front Door. Mer information finns i WAF på Azure Front Door.

Principinställningar

Med en WAF-princip (Web Application Firewall) kan du styra åtkomsten till dina webbprogram med hjälp av anpassade och hanterade regler. Du kan justera principtillståndet eller konfigurera dess läge. Beroende på inställningarna kan du inspektera inkommande begäranden, övervaka dem eller vidta åtgärder mot begäranden som matchar en regel. Du kan också ställa in WAF för att identifiera hot utan att blockera dem, vilket är användbart när du först aktiverar WAF. När du har utvärderat dess påverkan kan du konfigurera om WAF till förebyggande läge. Mer information finns i WAF-principinställningar.

Hanterade regler

Azure Front Door WAF skyddar webbprogram från vanliga sårbarheter och sårbarheter. Azure-hanterade regeluppsättningar erbjuder enkel distribution mot vanliga säkerhetshot. Azure uppdaterar dessa regler för att skydda mot nya attacksignaturer. Standardregeluppsättningen innehåller Microsoft Threat Intelligence Collection-regler som ger ökad täckning, specifika sårbarhetskorrigeringar och bättre falsk positiv minskning. Mer information finns i WAF-hanterade regler.

Kommentar

- Hanterade regler stöds endast av Azure Front Door Premium och Azure Front Door (klassisk).

- Azure Front Door (klassisk) stöder endast DRS 1.1 eller lägre.

Anpassade regler

Med Azure Web Application Firewall (WAF) med Front Door kan du styra åtkomsten till dina webbprogram baserat på definierade villkor. En anpassad WAF-regel innehåller ett prioritetsnummer, regeltyp, matchningsvillkor och en åtgärd. Det finns två typer av anpassade regler: matcha regler och regler för hastighetsbegränsning. Matchningsregler styr åtkomsten baserat på specifika villkor, medan regler för hastighetsbegränsning styr åtkomsten baserat på villkor och antalet inkommande begäranden. Mer information finns i ANPASSADE WAF-regler.

Undantagslistor

Azure Web Application Firewall (WAF) kan ibland blockera begäranden som du vill tillåta. Med WAF-undantagslistor kan du utelämna vissa begärandeattribut från WAF-utvärderingen, vilket gör att resten av begäran kan bearbetas normalt. Mer information finns i WAF-undantagslistor.

Geo-filtrering

Som standard svarar Azure Front Door på alla användarbegäranden oavsett var de befinner sig. Med geofiltrering kan du begränsa åtkomsten till ditt webbprogram efter länder/regioner. Mer information finns i WAF geo-filtrering.

Botskydd

Azure Web Application Firewall (WAF) för Front Door innehåller botskyddsregler för att identifiera och tillåta bra robotar samtidigt som dåliga robotar blockeras. Mer information finns i konfigurera robotskydd.

IP-begränsning

Med IP-begränsningsregler i Azure WAF kan du styra åtkomsten till dina webbprogram genom att ange tillåtna eller blockerade IP-adresser eller IP-adressintervall. Mer information finns i konfigurera IP-begränsning.

Frekvensbegränsning

Hastighetsbegränsningsregler i Azure WAF styr åtkomsten baserat på matchande villkor och antalet inkommande begäranden. Mer information finns i Vad är hastighetsbegränsning för Azure Front Door Service?.

Finjustering

Azure WAF:s standardregeluppsättning baseras på OWASP Core Rule Set (CRS) och innehåller Microsoft Threat Intelligence Collection-regler. Du kan justera WAF-regler så att de uppfyller programmets specifika behov genom att definiera regelundantag, skapa anpassade regler och inaktivera regler. Mer information finns i WAF-justering.

Övervakning och loggning

Azure WAF tillhandahåller övervakning och loggning genom integrering med Azure Monitor- och Azure Monitor-loggar. Mer information finns i Loggning och övervakning av Azure Web Application Firewall (WAF).

Nästa steg

- Lär dig hur du skapar och tillämpar brandväggsprincipen för webbaserade program på Din Azure Front Door.

- Mer information finns i Vanliga frågor och svar om brandvägg för webbaserade program (WAF).