Azure Web Application Firewall på Azure Front Door

Azure Web Application Firewall på Azure Front Door ger ett centraliserat skydd för dina webbprogram. En brandvägg för webbprogram (WAF) skyddar dina webbtjänster mot vanliga sårbarheter och sårbarheter. Tjänsten är högtillgänglig för dina användare och hjälper dig att uppfylla efterlevnadskraven.

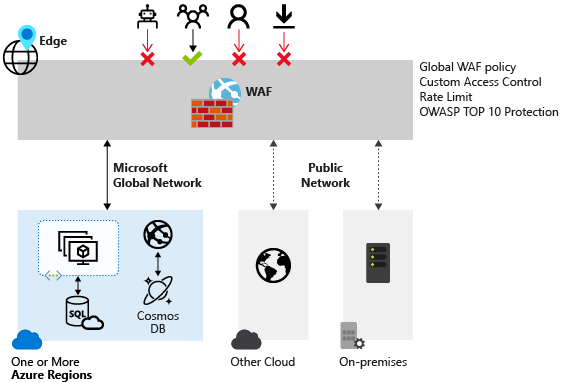

Azure Web Application Firewall på Azure Front Door är en global och centraliserad lösning. Den distribueras på Azure-nätverksgränsplatser över hela världen. WAF-aktiverade webbprogram inspekterar varje inkommande begäran som levereras av Azure Front Door vid nätverksgränsen.

En WAF förhindrar skadliga attacker nära attackkällorna innan de kommer in i ditt virtuella nätverk. Du får globalt skydd i stor skala utan att offra prestanda. En WAF-princip länkar enkelt till valfri Azure Front Door-profil i din prenumeration. Nya regler kan distribueras inom några minuter, så att du snabbt kan svara på ändrade hotmönster.

Anteckning

För webbarbetsbelastningar rekommenderar vi starkt att du använder Azure DDoS-skydd och en brandvägg för webbprogram för att skydda mot nya DDoS-attacker. Ett annat alternativ är att använda Azure Front Door tillsammans med en brandvägg för webbprogram. Azure Front Door erbjuder skydd på plattformsnivå mot DDoS-attacker på nätverksnivå. Mer information finns i Säkerhetsbaslinje för Azure-tjänster.

Azure Front Door har två nivåer:

- Standard

- Premium

Azure Web Application Firewall är inbyggt integrerat med Azure Front Door Premium med fullständiga funktioner. För Azure Front Door Standard stöds endast anpassade regler .

Azure Web Application Firewall skyddar din:

- Webbprogram från webbsårbarheter och attacker utan ändringar i serverdelskoden.

- Webbprogram från skadliga robotar med IP-ryktesregeluppsättningen.

- Program mot DDoS-attacker. Mer information finns i Program-DDoS-skydd.

Du kan konfigurera en WAF-princip och associera den principen med en eller flera Azure Front Door-domäner för skydd. En WAF-princip består av två typer av säkerhetsregler:

- Anpassade regler som kunden skapade.

- Hanterade regeluppsättningar som är en samling Azure-hanterade förkonfigurerade uppsättningar med regler.

När båda finns bearbetas anpassade regler innan reglerna bearbetas i en hanterad regeluppsättning. En regel består av ett matchningsvillkor, en prioritet och en åtgärd. Åtgärdstyper som stöds är ALLOW, BLOCK, LOG och REDIRECT. Du kan skapa en helt anpassad princip som uppfyller dina specifika programskyddskrav genom att kombinera hanterade och anpassade regler.

Regler inom en princip bearbetas i prioritetsordning. Prioritet är ett unikt heltal som definierar ordningen på de regler som ska bearbetas. Ett mindre heltalsvärde anger en högre prioritet och dessa regler utvärderas före regler med ett högre heltalsvärde. När en regel har matchats tillämpas motsvarande åtgärd som definierades i regeln på begäran. När en sådan matchning har bearbetats bearbetas inte regler med lägre prioritet ytterligare.

Ett webbprogram som levereras av Azure Front Door kan bara ha en WAF-princip associerad med den i taget. Du kan dock ha en Azure Front Door-konfiguration utan några WAF-principer som är associerade med den. Om det finns en WAF-princip replikeras den till alla våra gränsplatser för att säkerställa konsekventa säkerhetsprinciper över hela världen.

Du kan konfigurera en WAF-princip så att den körs i två lägen:

- Identifiering: När en WAF körs i identifieringsläge övervakar och loggar den bara begäran och dess matchade WAF-regel till WAF-loggar. Den vidtar inga andra åtgärder. Du kan aktivera loggningsdiagnostik för Azure Front Door. När du använder portalen går du till avsnittet Diagnostik .

- Förebyggande: I förebyggande läge vidtar en WAF den angivna åtgärden om en begäran matchar en regel. Om en matchning hittas utvärderas inga ytterligare regler med lägre prioritet. Alla matchade begäranden loggas också i WAF-loggarna.

WAF-kunder kan välja att köra från en av åtgärderna när en begäran matchar en regels villkor:

- Tillåt: Begäran skickas via WAF och vidarebefordras till ursprunget. Inga ytterligare regler med lägre prioritet kan blockera den här begäran.

- Blockera: Begäran blockeras och WAF skickar ett svar till klienten utan att vidarebefordra begäran till ursprunget.

- Logg: Begäran loggas i WAF-loggarna och WAF fortsätter att utvärdera regler med lägre prioritet.

- Omdirigering: WAF omdirigerar begäran till den angivna URI:n. Den angivna URI:n är en principnivåinställning. Efter konfigurationen skickas alla begäranden som matchar omdirigeringsåtgärden till den URI:n.

- Avvikelsepoäng: Den totala avvikelsepoängen ökas stegvis när en regel med den här åtgärden matchas. Den här standardåtgärden är för Standardregeluppsättning 2.0 eller senare. Det är inte tillämpligt för Bot Manager-regeluppsättningen.

En WAF-princip kan bestå av två typer av säkerhetsregler:

- Anpassade regler som skapats av kunden och hanterade regeluppsättningar

- Azure-hanterade förkonfigurerade uppsättningar med regler

Om du vill konfigurera anpassade regler för en WAF använder du följande kontroller:

- Lista över tillåtna IP-adresser och -blockering: Du kan styra åtkomsten till dina webbprogram baserat på en lista över klientens IP-adresser eller IP-adressintervall. Både IPv4- och IPv6-adresstyper stöds. Den här listan kan konfigureras för att antingen blockera eller tillåta de begäranden där käll-IP-adressen matchar en IP-adress i listan.

- Geografisk åtkomstkontroll: Du kan styra åtkomsten till dina webbprogram baserat på landskoden som är associerad med en klients IP-adress.

- HTTP-parameterbaserad åtkomstkontroll: Du kan basera regler på strängmatchningar i HTTP/HTTPS-begäransparametrar. Exempel är frågesträngar, POST args, Begärande-URI, Begärandehuvud och Begärandetext.

- Begär metodbaserad åtkomstkontroll: Du baserar regler på HTTP-begärandemetoden för begäran. Exempel är GET, PUT eller HEAD.

- Storleksbegränsning: Du kan basera regler på längden på vissa delar av en begäran, till exempel frågesträng, URI eller begärandetext.

- Regler för hastighetsbegränsning: En hastighetsbegränsningsregel begränsar onormalt hög trafik från alla klient-IP-adresser. Du kan konfigurera ett tröskelvärde för antalet webbbegäranden som tillåts från en klient-IP under en minut. Den här regeln skiljer sig från en IP-listabaserad anpassad regel för tillåt/blockera som antingen tillåter alla eller blockerar alla begäranden från en klient-IP. Hastighetsbegränsningar kan kombineras med andra matchningsvillkor, till exempel HTTP(S) parametermatchningar för detaljerad hastighetskontroll.

Azure-hanterade regeluppsättningar är ett enkelt sätt att distribuera skydd mot en gemensam uppsättning säkerhetshot. Eftersom Azure hanterar dessa regeluppsättningar uppdateras reglerna efter behov för att skydda mot nya attacksignaturer. Den Azure-hanterade standardregeluppsättningen innehåller regler mot följande hotkategorier:

- Skriptkörning över flera webbplatser

- Java-attacker

- Lokal fil inkludering

- PHP-inmatningsattacker

- Fjärrkommandokörning

- Fjärrfilinkludering

- Sessionsfixering

- Skydd mot SQL-inmatning

- Protokollangripare

Anpassade regler tillämpas alltid innan regler i standardregeluppsättningen utvärderas. Om en begäran matchar en anpassad regel tillämpas motsvarande regelåtgärd. Begäran blockeras eller skickas till serverdelen. Inga andra anpassade regler eller reglerna i standardregeluppsättningen bearbetas. Du kan också ta bort standardregeluppsättningen från dina WAF-principer.

Mer information finns i Standardregeluppsättningsgrupper och regler för brandväggen för webbaserade program.

Du kan aktivera en regel för hanterad robotskydd så att den vidtar anpassade åtgärder på begäranden från alla robotkategorier.

Tre robotkategorier stöds: Dålig, Bra och Okänd. Robotsignaturer hanteras och uppdateras dynamiskt av WAF-plattformen.

- Dåligt: Dåliga robotar är robotar med skadliga IP-adresser och robotar som har förfalskat sina identiteter. Dåliga robotar innehåller skadliga IP-adresser som hämtas från Microsoft Threat Intelligence-flödets IP-indikatorer med hög konfidens för kompromiss- och IP-ryktesflöden. Dåliga robotar innehåller även robotar som identifierar sig som bra robotar, men deras IP-adresser tillhör inte legitima robotutgivare.

- Bra: Bra robotar är betrodda användaragenter. Bra robotregler kategoriseras i flera kategorier för att ge detaljerad kontroll över WAF-principkonfiguration. Dessa kategorier omfattar verifierade sökmotorrobotar (till exempel Googlebot och Bingbot), verifierade länkkontrollrobotar, verifierade chattrobotar för sociala medier (till exempel Facebookbot och LinkedInBot), verifierade annonseringsrobotar, verifierade innehållskontrollrobotar och verifierade diverse robotar.

- Okänd: Okända robotar är användaragenter utan ytterligare validering. Okända robotar innehåller också skadliga IP-adresser som kommer från Microsoft Threat Intelligence-flödets IP-indikatorer för medelkonfidens för kompromisser.

WAF-plattformen hanterar och uppdaterar botsignaturer dynamiskt. Du kan ange anpassade åtgärder för att blockera, tillåta, logga eller omdirigera olika typer av botar.

Om robotskyddet är aktiverat blockeras, tillåts eller loggas inkommande begäranden som matchar robotregler baserat på den konfigurerade åtgärden. Dåliga robotar blockeras, bra robotar tillåts och okända robotar loggas som standard. Du kan ange anpassade åtgärder för att blockera, tillåta, logga eller JS-utmaning för olika typer av robotar. Du kan komma åt WAF-loggar från ett lagringskonto, händelsehubb, log analytics eller skicka loggar till en partnerlösning.

Bot Manager 1.1-regeluppsättningen är tillgänglig i Azure Front Door Premium-versionen.

Mer information finns i Azure WAF:s Bot Manager 1.1 och JavaScript Challenge: Navigera i robothotterräng.

Du kan konfigurera och distribuera alla WAF-principer med hjälp av Azure Portal, REST API:er, Azure Resource Manager-mallar och Azure PowerShell. Du kan också konfigurera och hantera Azure WAF-principer i stor skala med hjälp av Firewall Manager-integrering. Mer information finns i Använda Azure Firewall Manager för att hantera Azure Web Application Firewall-principer.

Övervakning för en WAF på Azure Front Door är integrerad med Azure Monitor för att spåra aviseringar och enkelt övervaka trafiktrender. Mer information finns i Övervakning och loggning av Azure Web Application Firewall.

- Läs mer om Azure Web Application Firewall på Azure Application Gateway.

- Läs mer om Azure-nätverkssäkerhet.