Företagssäkerhet och styrning för Azure Machine Learning

I den här artikeln får du lära dig mer om säkerhets- och styrningsfunktioner som är tillgängliga för Azure Machine Learning. De här funktionerna är användbara för administratörer, DevOps-tekniker och MLOps-tekniker som vill skapa en säker konfiguration som uppfyller organisationens principer.

Med Azure Machine Learning och Azure-plattformen kan du:

- Begränsa åtkomsten till resurser och åtgärder efter användarkonto eller grupper.

- Begränsa inkommande och utgående nätverkskommunikation.

- Kryptera data under överföring och i vila.

- Sök efter sårbarheter.

- Tillämpa och granska konfigurationsprinciper.

Begränsa åtkomsten till resurser och åtgärder

Microsoft Entra ID är identitetstjänstleverantören för Azure Machine Learning. Du kan använda den för att skapa och hantera de säkerhetsobjekt (användare, grupp, tjänstens huvudnamn och hanterade identitet) som används för att autentisera till Azure-resurser. Multifaktorautentisering (MFA) stöds om Microsoft Entra-ID är konfigurerat att använda det.

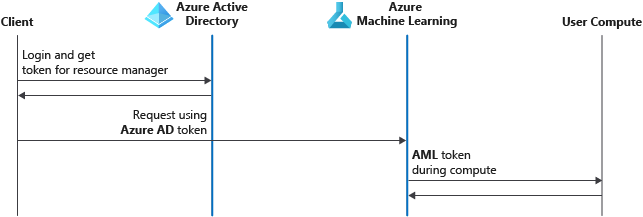

Här är autentiseringsprocessen för Azure Machine Learning via MFA i Microsoft Entra ID:

- Klienten loggar in på Microsoft Entra-ID och hämtar en Azure Resource Manager-token.

- Klienten presenterar token för Azure Resource Manager och Azure Machine Learning.

- Azure Machine Learning tillhandahåller en Machine Learning-tjänsttoken till användarens beräkningsmål (till exempel Machine Learning-beräkningskluster eller serverlös beräkning). Användarens beräkningsmål använder den här token för att anropa tillbaka till Machine Learning-tjänsten när jobbet har slutförts. Omfånget är begränsat till arbetsytan.

Varje arbetsyta har en associerad systemtilldelad hanterad identitet som har samma namn som arbetsytan. Den här hanterade identiteten används för säker åtkomst till resurser som arbetsytan använder. Den har följande Behörigheter för rollbaserad åtkomstkontroll i Azure (RBAC) för associerade resurser:

| Resurs | Behörigheter |

|---|---|

| Arbetsyta | Deltagare |

| Lagringskonto | Storage Blob datadeltagare |

| Key Vault | Åtkomst till alla nycklar, hemligheter, certifikat |

| Containerregister | Deltagare |

| Resursgrupp som innehåller arbetsytan | Deltagare |

Den systemtilldelade hanterade identiteten används för intern tjänst-till-tjänst-autentisering mellan Azure Machine Learning och andra Azure-resurser. Användare kan inte komma åt identitetstoken och de kan inte använda den för att få åtkomst till dessa resurser. Användare kan endast komma åt resurserna via Azure Machine Learning-kontroll- och dataplans-API:er, om de har tillräckliga RBAC-behörigheter.

Vi rekommenderar inte att administratörer återkallar åtkomsten för den hanterade identiteten till de resurser som nämns i föregående tabell. Du kan återställa åtkomsten med hjälp av åtgärden omsynkronisera nycklar.

Kommentar

Om din Azure Machine Learning-arbetsyta har beräkningsmål (till exempel beräkningskluster, beräkningsinstans eller Azure Kubernetes Service [AKS]-instans) som skapades före den 14 maj 2021 kan du ha ytterligare ett Microsoft Entra-konto. Kontonamnet börjar med Microsoft-AzureML-Support-App- och har åtkomst på deltagarnivå till din prenumeration för varje arbetsyteregion.

Om din arbetsyta inte har någon AKS-instans kopplad kan du ta bort det här Microsoft Entra-kontot på ett säkert sätt.

Om din arbetsyta har ett kopplat AKS-kluster och det skapades före den 14 maj 2021 ska du inte ta bort det här Microsoft Entra-kontot. I det här scenariot måste du ta bort och återskapa AKS-klustret innan du kan ta bort Microsoft Entra-kontot.

Du kan etablera arbetsytan för att använda en användartilldelad hanterad identitet och sedan bevilja den hanterade identiteten ytterligare roller. Du kan till exempel bevilja en roll för att få åtkomst till din egen Azure Container Registry-instans för docker-basavbildningar.

Du kan också konfigurera hanterade identiteter för användning med ett Azure Machine Learning-beräkningskluster. Den här hanterade identiteten är oberoende av arbetsytans hanterade identitet. Med ett beräkningskluster används den hanterade identiteten för att komma åt resurser, till exempel skyddade datalager som användaren som kör träningsjobbet kanske inte har åtkomst till. Mer information finns i Använda hanterade identiteter för åtkomstkontroll.

Dricks

Det finns undantag för användning av Microsoft Entra ID och Azure RBAC i Azure Machine Learning:

- Du kan också aktivera SSH-åtkomst (Secure Shell) till beräkningsresurser, till exempel en Azure Machine Learning-beräkningsinstans och ett beräkningskluster. SSH-åtkomst baseras på offentliga/privata nyckelpar, inte Microsoft Entra-ID. Azure RBAC styr inte SSH-åtkomst.

- Du kan autentisera till modeller som distribueras som onlineslutpunkter med hjälp av nyckelbaserad eller tokenbaserad autentisering. Nycklar är statiska strängar, medan token hämtas via ett Microsoft Entra-säkerhetsobjekt. Mer information finns i Autentisera klienter för onlineslutpunkter.

Mer information finns i följande artiklar:

- Konfigurera autentisering för Azure Machine Learning-resurser och -arbetsflöden

- Hantera åtkomst till en Azure Machine Learning-arbetsyta

- Använda datalager

- Använda hemligheter för autentiseringsuppgifter i Azure Machine Learning-jobb

- Konfigurera autentisering mellan Azure Machine Learning och andra tjänster

Tillhandahålla nätverkssäkerhet och isolering

Om du vill begränsa nätverksåtkomsten till Azure Machine Learning-resurser kan du använda ett hanterat virtuellt Azure Machine Learning-nätverk eller en Azure Virtual Network-instans. Om du använder ett virtuellt nätverk minskar attackytan för din lösning och risken för dataexfiltrering.

Du behöver inte välja det ena eller det andra. Du kan till exempel använda ett hanterat virtuellt Azure Machine Learning-nätverk för att skydda hanterade beräkningsresurser och en Azure Virtual Network-instans för dina ohanterade resurser eller för att skydda klientåtkomsten till arbetsytan.

Azure Machine Learning-hanterat virtuellt nätverk: Tillhandahåller en fullständigt hanterad lösning som möjliggör nätverksisolering för din arbetsyta och hanterade beräkningsresurser. Du kan använda privata slutpunkter för att skydda kommunikationen med andra Azure-tjänster och du kan begränsa utgående kommunikation. Använd ett hanterat virtuellt nätverk för att skydda följande hanterade beräkningsresurser:

- Serverlös beräkning (inklusive Serverlös Spark)

- Beräkningskluster

- Beräkningsinstans

- Hanterad onlineslutpunkt

- Batch-slutpunkt online

Mer information finns i Arbetsytehanterad virtuell nätverksisolering.

Azure Virtual Network-instans: Tillhandahåller ett mer anpassningsbart erbjudande för virtuella nätverk. Du ansvarar dock för konfiguration och hantering. Du kan behöva använda nätverkssäkerhetsgrupper, användardefinierade vägar eller en brandvägg för att begränsa utgående kommunikation.

Mer information finns i följande artiklar:

- Skydda Azure Machine Learning-arbetsyteresurser med hjälp av virtuella nätverk

- Skydda en Azure Machine Learning-arbetsyta med virtuella nätverk

- Skydda en Azure Machine Learning-träningsmiljö med virtuella nätverk

- Skydda en Azure Machine Learning-miljö för slutsatsdragning med virtuella nätverk

- Använda Azure Machine Learning Studio i ett virtuellt Azure-nätverk

- Använda arbetsytan med en anpassad DNS-server

- Konfigurera inkommande och utgående nätverkstrafik

Kryptera data

Azure Machine Learning använder olika beräkningsresurser och datalager på Azure-plattformen. Mer information om hur var och en av dessa resurser stöder datakryptering i vila och under överföring finns i Datakryptering med Azure Machine Learning.

Förhindra dataexfiltrering

Azure Machine Learning har flera beroenden för inkommande och utgående nätverk. Vissa av dessa beroenden kan exponera en dataexfiltreringsrisk för skadliga agenter i din organisation. Dessa risker är kopplade till de utgående kraven för Azure Storage, Azure Front Door och Azure Monitor. Rekommendationer om hur du minimerar den här risken finns i Azure Machine Learning dataexfiltreringsskydd.

Sök efter sårbarheter

Microsoft Defender för molnet ger enhetlig säkerhetshantering och avancerat skydd mot hot i hybridmolnarbetsbelastningar. För Azure Machine Learning bör du aktivera genomsökning av din Azure Container Registry-resurs och AKS-resurser. Mer information finns i Introduktion till Microsoft Defender för containerregister och Introduktion till Microsoft Defender för Kubernetes.

Granska och hantera efterlevnad

Azure Policy är ett styrningsverktyg som hjälper dig att se till att Azure-resurser följer dina principer. Du kan ange principer för att tillåta eller framtvinga specifika konfigurationer, till exempel om din Azure Machine Learning-arbetsyta använder en privat slutpunkt.

Mer information om Azure Policy finns i dokumentationen om Azure Policy. Mer information om de principer som är specifika för Azure Machine Learning finns i Granska och hantera Azure Machine Learning.