Arbetsytans hanterade virtuella nätverksisolering

GÄLLER FÖR: Azure CLI ml extension v2 (current)

Azure CLI ml extension v2 (current) Python SDK azure-ai-ml v2 (aktuell)

Python SDK azure-ai-ml v2 (aktuell)

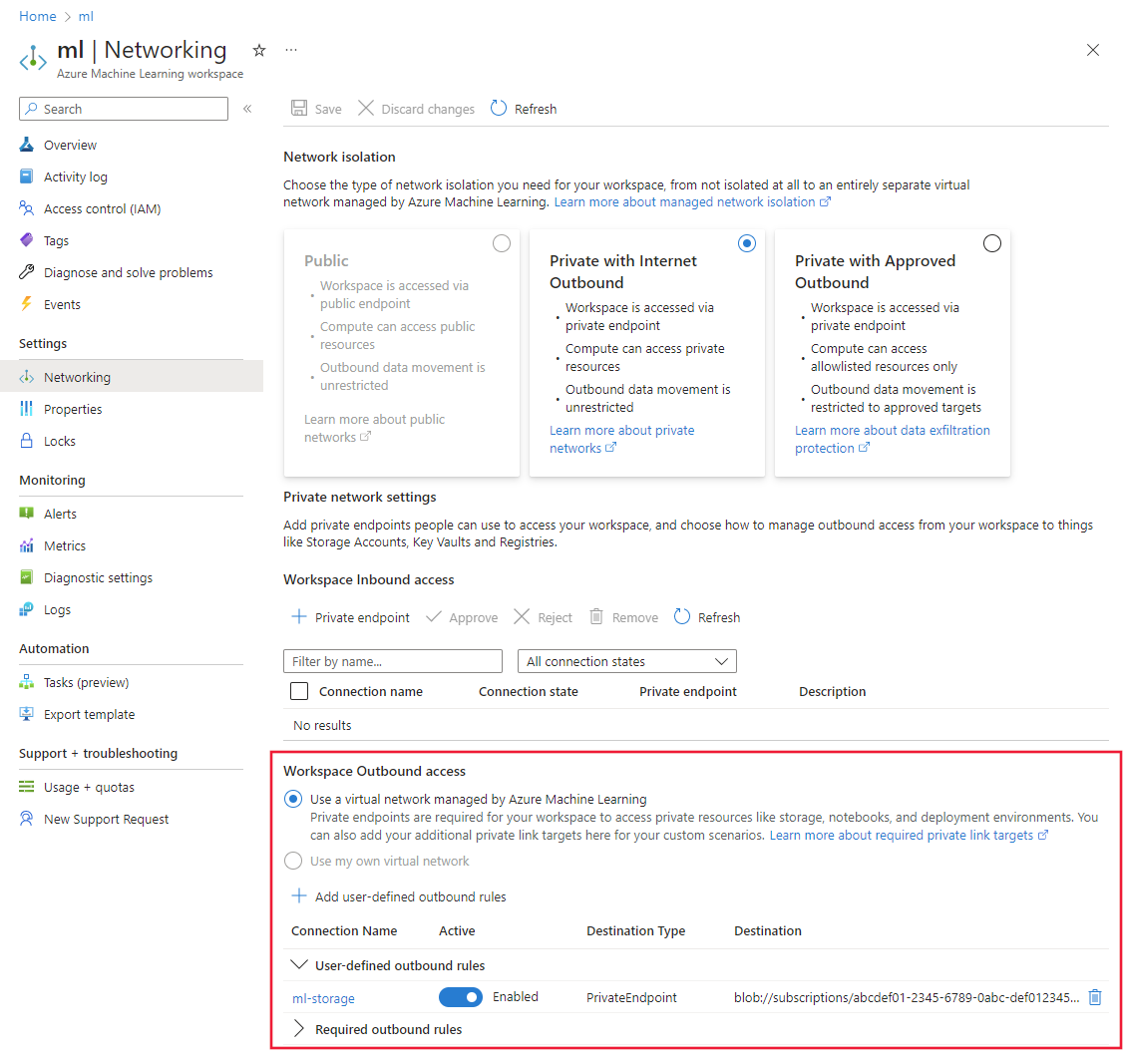

Azure Mašinsko učenje har stöd för isolering av hanterade virtuella nätverk (hanterat virtuellt nätverk). Hanterad VNet-isolering effektiviserar och automatiserar konfigurationen av nätverksisolering med ett inbyggt Azure-Mašinsko učenje hanterat virtuellt nätverk på arbetsytenivå. Det hanterade virtuella nätverket skyddar dina hanterade Azure-Mašinsko učenje resurser, till exempel beräkningsinstanser, beräkningskluster, serverlös beräkning och hanterade onlineslutpunkter.

Att skydda din arbetsyta med ett hanterat nätverk ger nätverksisolering för utgående åtkomst från arbetsytan och hanterade beräkningar. Ett virtuellt Azure-nätverk som du skapar och hanterar används för att ge nätverksisolering inkommande åtkomst till arbetsytan. Till exempel skapas en privat slutpunkt för arbetsytan i ditt virtuella Azure-nätverk. Klienter som ansluter till det virtuella nätverket kan komma åt arbetsytan via den privata slutpunkten. När jobb körs på hanterade beräkningar begränsar det hanterade nätverket vad beräkningen kan komma åt.

Arkitektur för hanterat virtuellt nätverk

När du aktiverar isolering av hanterat virtuellt nätverk skapas ett hanterat virtuellt nätverk för arbetsytan. Hanterade beräkningsresurser som du skapar för arbetsytan använder automatiskt det här hanterade virtuella nätverket. Det hanterade virtuella nätverket kan använda privata slutpunkter för Azure-resurser som används av din arbetsyta, till exempel Azure Storage, Azure Key Vault och Azure Container Registry.

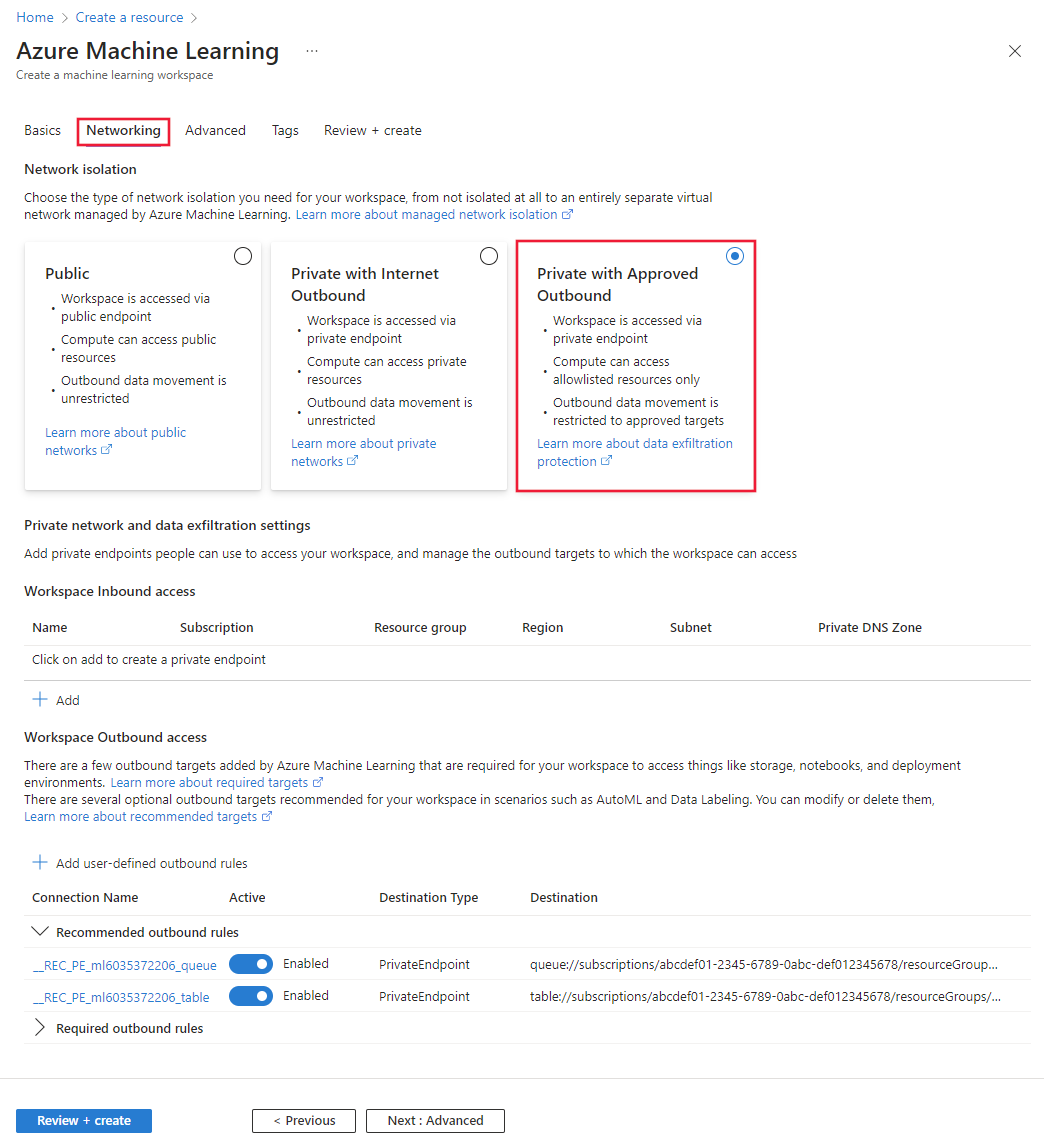

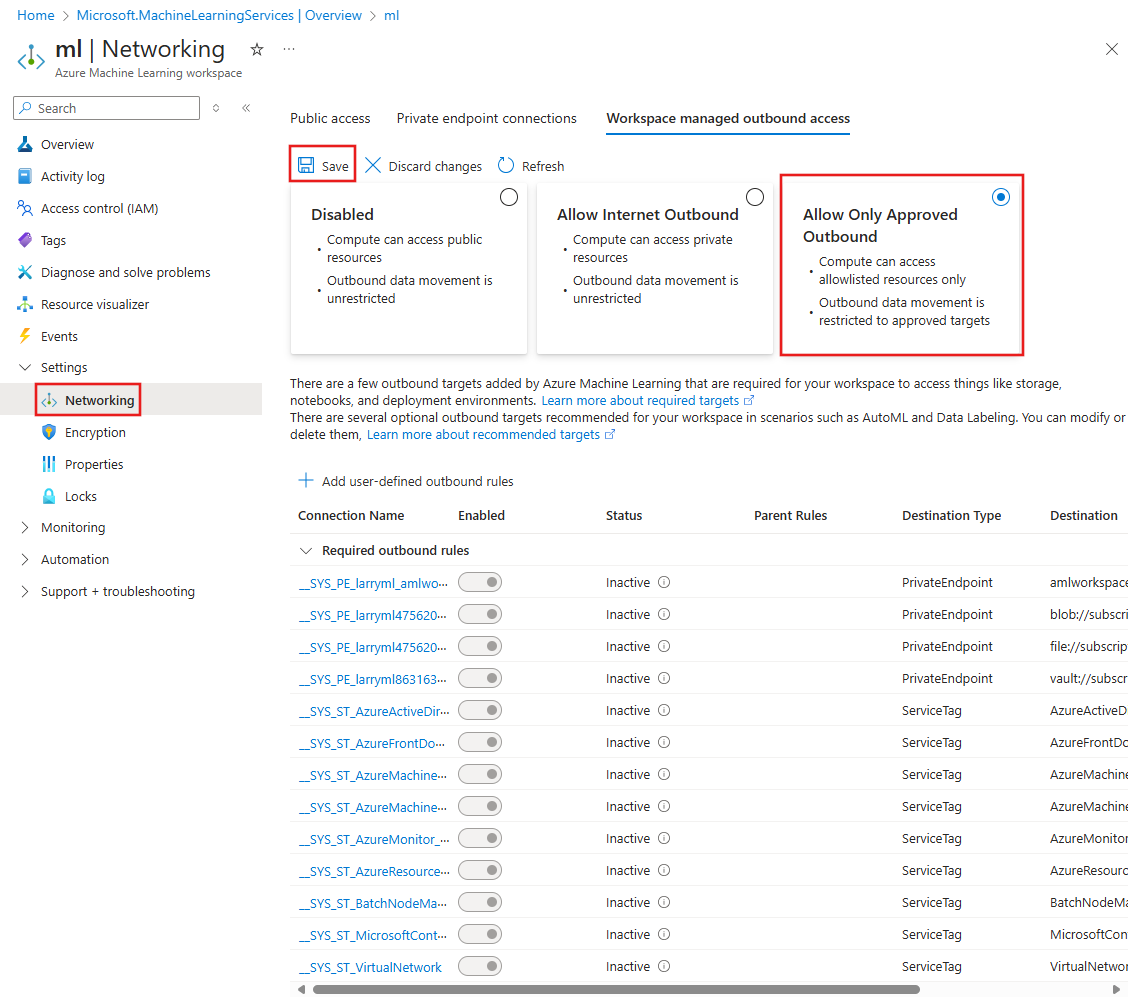

Det finns två olika konfigurationslägen för utgående trafik från det hanterade virtuella nätverket:

Dricks

Oavsett vilket utgående läge du använder kan trafik till Azure-resurser konfigureras för att använda en privat slutpunkt. Du kan till exempel tillåta all utgående trafik till Internet, men begränsa kommunikationen med Azure-resurser genom att lägga till regler för utgående trafik för resurserna.

| Utgående läge | beskrivning | Scenarier |

|---|---|---|

| Tillåt utgående internet | Tillåt all utgående internettrafik från det hanterade virtuella nätverket. | Du vill ha obegränsad åtkomst till maskininlärningsresurser på Internet, till exempel Python-paket eller förtränad modeller.1 |

| Tillåt endast godkänd utgående trafik | Utgående trafik tillåts genom att ange tjänsttaggar. | * Du vill minimera risken för dataexfiltrering, men du måste förbereda alla nödvändiga maskininlärningsartefakter i din privata miljö. * Du vill konfigurera utgående åtkomst till en godkänd lista över tjänster, tjänsttaggar eller FQDN. |

| Inaktiverad | Inkommande och utgående trafik är inte begränsad eller så använder du ditt eget virtuella Azure-nätverk för att skydda resurser. | Du vill ha offentlig inkommande och utgående trafik från arbetsytan, eller så hanterar du nätverksisolering med ditt eget virtuella Azure-nätverk. |

1: Du kan använda utgående regler med tillåt endast godkänt utgående läge för att uppnå samma resultat som med hjälp av Tillåt utgående internet. Skillnaderna är:

- Du måste lägga till regler för varje utgående anslutning som du måste tillåta.

- Om du lägger till FQDN-regler för utgående trafik ökar kostnaderna eftersom den här regeltypen använder Azure Firewall. Mer information finns i Prissättning

- Standardreglerna för tillåt endast godkänd utgående trafik är utformade för att minimera risken för dataexfiltrering. Eventuella regler för utgående trafik som du lägger till kan öka risken.

Det hanterade virtuella nätverket är förkonfigurerat med nödvändiga standardregler. Den är också konfigurerad för privata slutpunktsanslutningar till din arbetsyta, arbetsytans standardlagring, containerregister och nyckelvalv om de är konfigurerade som privata eller om arbetsytans isoleringsläge är inställt på att endast tillåta godkänd utgående trafik. När du har valt isoleringsläge behöver du bara överväga andra utgående krav som du kan behöva lägga till.

Följande diagram visar ett hanterat virtuellt nätverk som har konfigurerats för att tillåta utgående Internet:

Följande diagram visar ett hanterat virtuellt nätverk som har konfigurerats för att endast tillåta godkänd utgående trafik:

Kommentar

I den här konfigurationen flaggas lagrings-, nyckelvalvet och containerregistret som används av arbetsytan som privata. Eftersom de flaggas som privata används en privat slutpunkt för att kommunicera med dem.

Kommentar

När en hanterad VNet-arbetsyta har konfigurerats för att tillåta utgående Internet kan arbetsytan inte konfigureras om till inaktiverad. När en hanterad VNet-arbetsyta har konfigurerats för att endast tillåta godkänd utgående trafik kan arbetsytan på samma sätt inte konfigureras om för att tillåta utgående Internet. Tänk på detta när du väljer isoleringsläge för hanterade virtuella nätverk på din arbetsyta.

Azure Machine Learning Studio

Om du vill använda den integrerade notebook-filen eller skapa datauppsättningar i standardlagringskontot från studio behöver klienten åtkomst till standardlagringskontot. Skapa en privat slutpunkt eller tjänstslutpunkt för standardlagringskontot i det virtuella Azure-nätverk som klienterna använder.

En del av Azure Mašinsko učenje Studio körs lokalt i klientens webbläsare och kommunicerar direkt med standardlagringen för arbetsytan. Att skapa en privat slutpunkt eller tjänstslutpunkt (för standardlagringskontot) i klientens virtuella nätverk säkerställer att klienten kan kommunicera med lagringskontot.

Mer information om hur du skapar en privat slutpunkt eller tjänstslutpunkt finns i artikeln Anslut privat till ett lagringskonto och tjänstslutpunkter.

Förutsättningar

Innan du följer stegen i den här artikeln kontrollerar du att du har följande förutsättningar:

En Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar. Prova den kostnadsfria eller betalda versionen av Azure Mašinsko učenje.

Resursprovidern Microsoft.Network måste vara registrerad för din Azure-prenumeration. Den här resursprovidern används av arbetsytan när du skapar privata slutpunkter för det hanterade virtuella nätverket.

Information om hur du registrerar resursprovidrar finns i Lösa fel för registrering av resursprovider.

Den Azure-identitet som du använder när du distribuerar ett hanterat nätverk kräver följande Azure-åtgärder för rollbaserad åtkomstkontroll (Azure RBAC) för att skapa privata slutpunkter:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI och

mltillägget till Azure CLI. Mer information finns i Installera, konfigurera och använda CLI (v2).Dricks

Azure Mašinsko učenje hanterade virtuella nätverk introducerades den 23 maj 2023. Om du har en äldre version av ml-tillägget kan du behöva uppdatera den för exemplen i den här artikeln. Om du vill uppdatera tillägget använder du följande Azure CLI-kommando:

az extension update -n mlCLI-exemplen i den här artikeln förutsätter att du använder Bash-gränssnittet (eller det kompatibla). Till exempel från ett Linux-system eller Windows podsistem za Linux.

Azure CLI-exemplen i den här artikeln används

wsför att representera namnet på arbetsytan ochrgför att representera namnet på resursgruppen. Ändra dessa värden efter behov när du använder kommandona med din Azure-prenumeration.

Kommentar

Om du använder UAI-arbetsytan måste du lägga till azure AI Enterprise Network Connection Approver-rollen i din identitet. Mer information finns i Användartilldelad hanterad identitet.

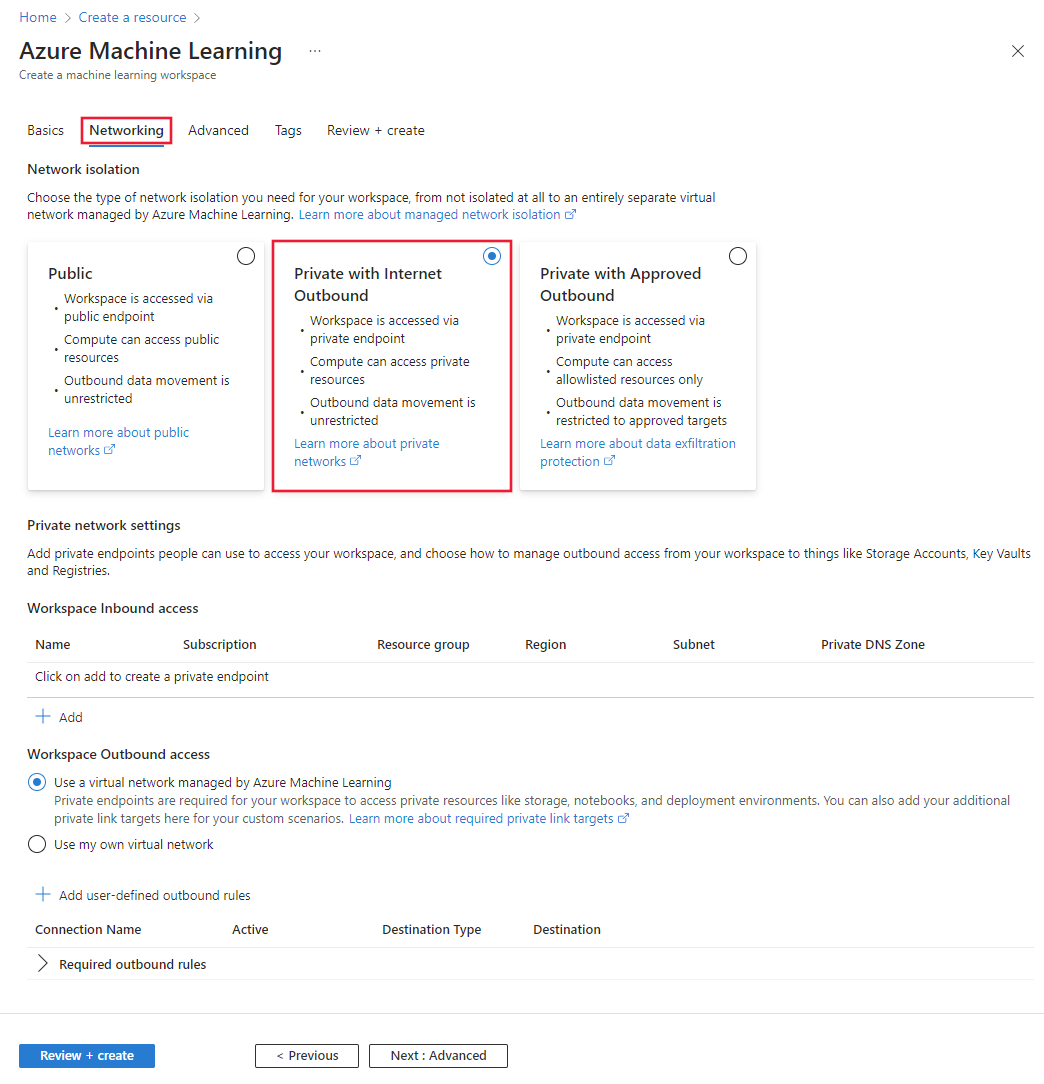

Konfigurera ett hanterat virtuellt nätverk för att tillåta utgående internet

Dricks

Skapandet av det hanterade virtuella nätverket skjuts upp tills en beräkningsresurs skapas eller etableringen startas manuellt. När du tillåter automatisk skapande kan det ta cirka 30 minuter att skapa den första beräkningsresursen eftersom den även etablerar nätverket. Mer information finns i Etablera nätverket manuellt.

Viktigt!

Om du planerar att skicka serverlösa Spark-jobb måste du starta etableringen manuellt. Mer information finns i avsnittet konfigurera för serverlösa Spark-jobb .

Om du vill konfigurera ett hanterat virtuellt nätverk som tillåter utgående internetkommunikation kan du använda antingen parametern --managed-network allow_internet_outbound eller en YAML-konfigurationsfil som innehåller följande poster:

managed_network:

isolation_mode: allow_internet_outbound

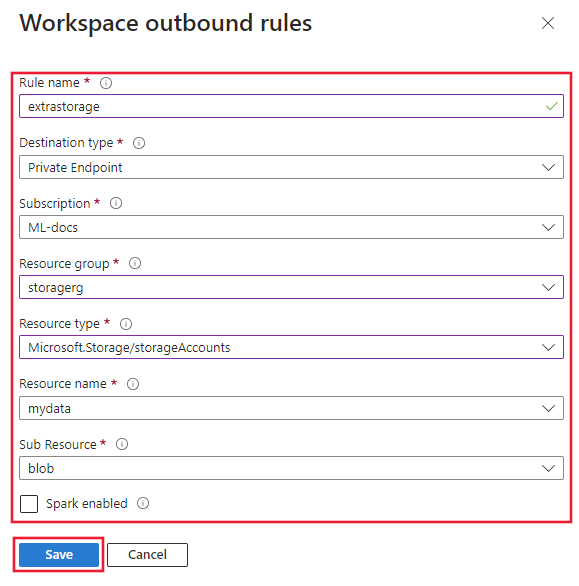

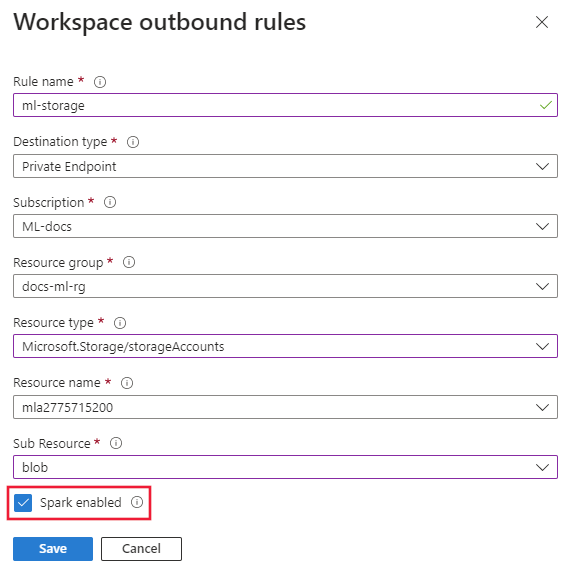

Du kan också definiera regler för utgående trafik till andra Azure-tjänster som arbetsytan förlitar sig på. Dessa regler definierar privata slutpunkter som gör att en Azure-resurs kan kommunicera säkert med det hanterade virtuella nätverket. Följande regel visar hur du lägger till en privat slutpunkt i en Azure Blob-resurs.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Du kan konfigurera ett hanterat virtuellt nätverk med hjälp av antingen kommandona az ml workspace create eller az ml workspace update :

Skapa en ny arbetsyta:

I följande exempel skapas en ny arbetsyta. Parametern

--managed-network allow_internet_outboundkonfigurerar ett hanterat virtuellt nätverk för arbetsytan:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundOm du vill skapa en arbetsyta med hjälp av en YAML-fil i stället använder du parametern

--fileoch anger YAML-filen som innehåller konfigurationsinställningarna:az ml workspace create --file workspace.yaml --resource-group rg --name wsI följande YAML-exempel definieras en arbetsyta med ett hanterat virtuellt nätverk:

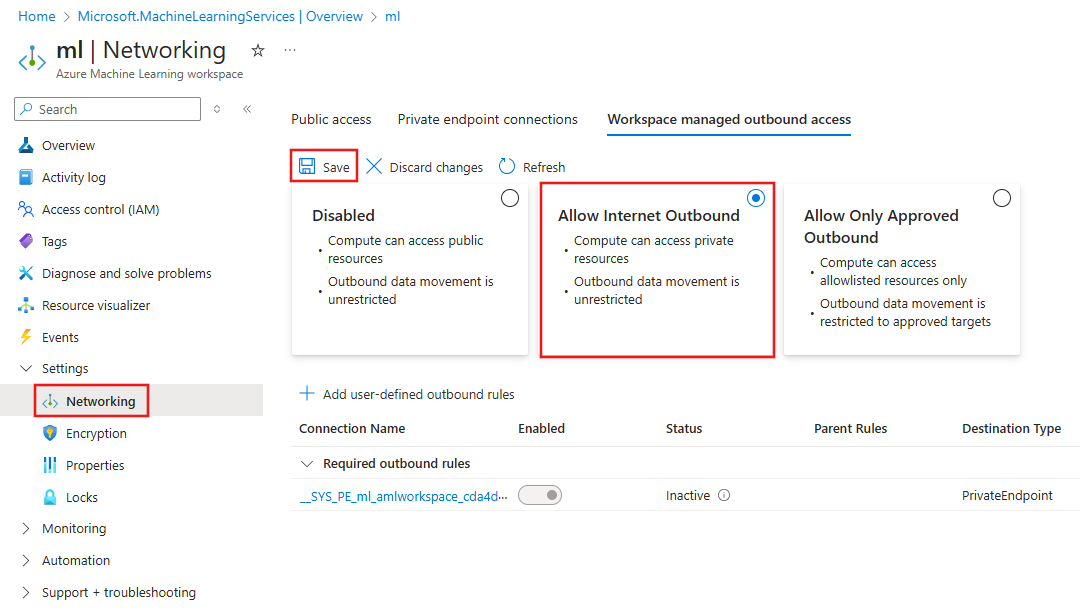

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundUppdatera en befintlig arbetsyta:

Varning

Du måste ta bort alla databehandlingsresurser för arbetsytan innan du uppdaterar en befintlig arbetsyta för att använda ett hanterat virtuellt nätverk. Detta omfattar beräkningsinstanser, beräkningskluster och hanterade onlineslutpunkter.

I följande exempel uppdateras en befintlig arbetsyta. Parametern

--managed-network allow_internet_outboundkonfigurerar ett hanterat virtuellt nätverk för arbetsytan:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundOm du vill uppdatera en befintlig arbetsyta med YAML-filen använder du parametern

--fileoch anger YAML-filen som innehåller konfigurationsinställningarna:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupI följande YAML-exempel definieras ett hanterat virtuellt nätverk för arbetsytan. Den visar också hur du lägger till en privat slutpunktsanslutning till en resurs som används av arbetsytan. I det här exemplet en privat slutpunkt för ett bloblager:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Konfigurera ett hanterat virtuellt nätverk för att endast tillåta godkänd utgående trafik

Dricks

Det hanterade virtuella nätverket etableras automatiskt när du skapar en beräkningsresurs. När du tillåter automatisk skapande kan det ta cirka 30 minuter att skapa den första beräkningsresursen eftersom den även etablerar nätverket. Om du har konfigurerat utgående FQDN-regler lägger den första FQDN-regeln till cirka 10 minuter till etableringstiden. Mer information finns i Etablera nätverket manuellt.

Viktigt!

Om du planerar att skicka serverlösa Spark-jobb måste du starta etableringen manuellt. Mer information finns i avsnittet konfigurera för serverlösa Spark-jobb .

Om du vill konfigurera ett hanterat virtuellt nätverk som endast tillåter godkänd utgående kommunikation kan du använda antingen parametern --managed-network allow_only_approved_outbound eller en YAML-konfigurationsfil som innehåller följande poster:

managed_network:

isolation_mode: allow_only_approved_outbound

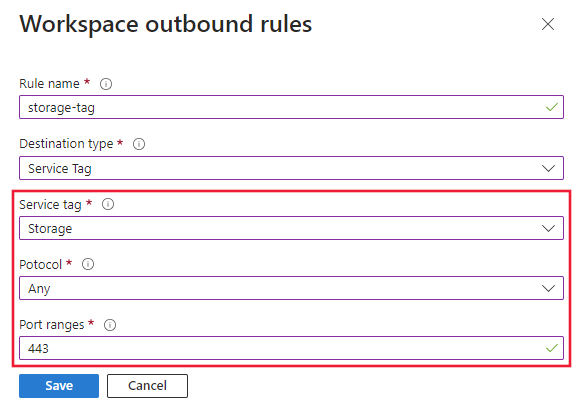

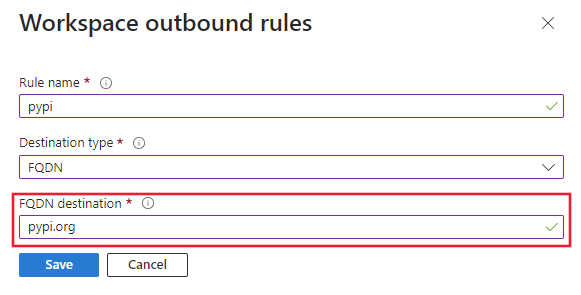

Du kan också definiera utgående regler för att definiera godkänd utgående kommunikation. En regel för utgående trafik kan skapas för en typ av service_tag, fqdnoch private_endpoint. Följande regel visar hur du lägger till en privat slutpunkt i en Azure Blob-resurs, en tjänsttagg i Azure Data Factory och ett FQDN till pypi.org:

Viktigt!

- Att lägga till ett utgående för en tjänsttagg eller ett FQDN är endast giltigt när det hanterade virtuella nätverket har konfigurerats till

allow_only_approved_outbound. - Om du lägger till regler för utgående trafik kan Microsoft inte garantera dataexfiltrering.

Varning

FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Mer information finns i Prissättning.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Du kan konfigurera ett hanterat virtuellt nätverk med hjälp av antingen kommandona az ml workspace create eller az ml workspace update :

Skapa en ny arbetsyta:

I följande exempel används parametern

--managed-network allow_only_approved_outboundför att konfigurera det hanterade virtuella nätverket:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundFöljande YAML-fil definierar en arbetsyta med ett hanterat virtuellt nätverk:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundOm du vill skapa en arbetsyta med YAML-filen använder du parametern

--file:az ml workspace create --file workspace.yaml --resource-group rg --name wsUppdatera en befintlig arbetsyta

Varning

Du måste ta bort alla databehandlingsresurser för arbetsytan innan du uppdaterar en befintlig arbetsyta för att använda ett hanterat virtuellt nätverk. Detta omfattar beräkningsinstanser, beräkningskluster och hanterade onlineslutpunkter.

I följande exempel används parametern

--managed-network allow_only_approved_outboundför att konfigurera det hanterade virtuella nätverket för en befintlig arbetsyta:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundFöljande YAML-fil definierar ett hanterat VNet för arbetsytan. Det visar också hur du lägger till en godkänd utgående trafik till det hanterade virtuella nätverket. I det här exemplet läggs en regel för utgående trafik till för både en tjänsttagg:

Varning

FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Mer information finns i Priser.

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Konfigurera för serverlösa Spark-jobb

Dricks

Stegen i det här avsnittet behövs bara om du planerar att skicka serverlösa Spark-jobb. Om du inte ska skicka serverlösa Spark-jobb kan du hoppa över det här avsnittet.

Om du vill aktivera serverlösa Spark-jobb för det hanterade virtuella nätverket måste du utföra följande åtgärder:

- Konfigurera ett hanterat virtuellt nätverk för arbetsytan och lägg till en utgående privat slutpunkt för Azure Storage-kontot.

- När du har konfigurerat det hanterade virtuella nätverket etablerar du det och flaggar det för att tillåta Spark-jobb.

Konfigurera en utgående privat slutpunkt.

Använd en YAML-fil för att definiera den hanterade VNet-konfigurationen och lägga till en privat slutpunkt för Azure Storage-kontot. Ange

spark_enabled: trueäven :Dricks

Det här exemplet är för ett hanterat virtuellt nätverk som konfigurerats med

isolation_mode: allow_internet_outboundför att tillåta Internettrafik. Om du bara vill tillåta godkänd utgående trafik använder duisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointDu kan använda en YAML-konfigurationsfil med

az ml workspace updatekommandot genom att ange parametern--fileoch namnet på YAML-filen. Följande kommando uppdaterar till exempel en befintlig arbetsyta med hjälp av en YAML-fil med namnetworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsKommentar

När Tillåt endast godkänd utgående trafik är aktiverat (

isolation_mode: allow_only_approved_outbound) kommer conda-paketberoenden som definierats i Spark-sessionskonfigurationen inte att installeras. Lös problemet genom att ladda upp ett fristående Python-pakethjul utan externa beroenden till ett Azure Storage-konto och skapa en privat slutpunkt till det här lagringskontot. Använd sökvägen till Python-pakethjulet sompy_filesparameter i ditt Spark-jobb. Om du anger en FQDN-regel för utgående trafik kringgås inte det här problemet eftersom FQDN-regelspridning inte stöds av Spark.Etablera det hanterade virtuella nätverket.

Kommentar

Om din arbetsyta redan har konfigurerats för en offentlig slutpunkt (till exempel med ett virtuellt Azure-nätverk) och har offentlig nätverksåtkomst aktiverad måste du inaktivera den innan du etablerar det hanterade virtuella nätverket. Om du inte inaktiverar åtkomst till offentligt nätverk när du etablerar det hanterade virtuella nätverket kanske inte de privata slutpunkterna för den hanterade slutpunkten har skapats.

I följande exempel visas hur du etablerar ett hanterat virtuellt nätverk för serverlösa Spark-jobb med hjälp av parametern

--include-spark.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Etablera ett hanterat virtuellt nätverk manuellt

Det hanterade virtuella nätverket etableras automatiskt när du skapar en beräkningsinstans. När du förlitar dig på automatisk etablering kan det ta cirka 30 minuter att skapa den första beräkningsinstansen eftersom den även etablerar nätverket. Om du har konfigurerat utgående FQDN-regler (endast tillgängligt med endast godkänt läge) lägger den första FQDN-regeln till cirka 10 minuter till etableringstiden. Om du har en stor uppsättning utgående regler som ska etableras i det hanterade nätverket kan det ta längre tid för etableringen att slutföras. Den ökade etableringstiden kan leda till att den första beräkningsinstansen skapas.

För att minska väntetiden och undvika potentiella timeout-fel rekommenderar vi att du etablerar det hanterade nätverket manuellt. Vänta sedan tills etableringen är klar innan du skapar en beräkningsinstans.

Om du vill skapa en onlinedistribution måste du etablera det hanterade nätverket manuellt eller skapa en beräkningsinstans först som automatiskt etablerar den.

I följande exempel visas hur du etablerar ett hanterat virtuellt nätverk.

Dricks

Om du planerar att skicka serverlösa Spark-jobb lägger du till parametern --include-spark .

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Kontrollera att etableringen har slutförts genom att använda följande kommando:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Konfigurera avbildningsversioner

När Azure Container Registry för din arbetsyta finns bakom ett virtuellt nätverk kan det inte användas för att skapa Docker-avbildningar direkt. Konfigurera i stället arbetsytan så att den använder ett beräkningskluster eller en beräkningsinstans för att skapa avbildningar.

Viktigt!

Den beräkningsresurs som används för att skapa Docker-avbildningar måste kunna komma åt paketlagringsplatserna som används för att träna och distribuera dina modeller. Om du använder ett nätverk som konfigurerats för att endast tillåta godkänd utgående trafik kan du behöva lägga till regler som tillåter åtkomst till offentliga lagringsplatser eller använder privata Python-paket.

Om du vill uppdatera en arbetsyta för att använda ett beräkningskluster eller en beräkningsinstans för att skapa Docker-avbildningar använder du az ml workspace update kommandot med parametern --image-build-compute :

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

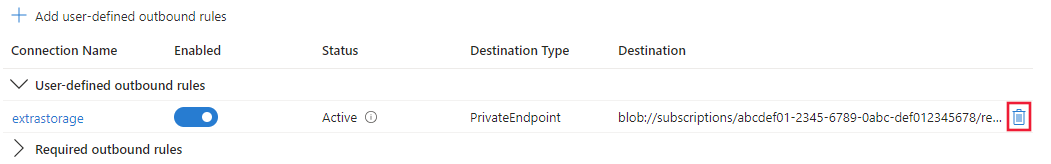

Hantera regler för utgående trafik

Om du vill visa en lista över regler för utgående VNet för en arbetsyta använder du följande kommando:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Om du vill visa information om en utgående regel för hanterade virtuella nätverk använder du följande kommando:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Om du vill ta bort en regel för utgående trafik från det hanterade virtuella nätverket använder du följande kommando:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Lista över obligatoriska regler

Dricks

Dessa regler läggs automatiskt till i det hanterade virtuella nätverket.

Privata slutpunkter:

- När isoleringsläget för det hanterade virtuella nätverket är

Allow internet outboundskapas regler för utgående privat slutpunkt automatiskt som obligatoriska regler från det hanterade virtuella nätverket för arbetsytan och associerade resurser med offentlig nätverksåtkomst inaktiverad (Key Vault, Lagringskonto, Container Registry, Azure Mašinsko učenje arbetsyta). - När isoleringsläget för det hanterade virtuella nätverket är

Allow only approved outboundskapas regler för utgående privat slutpunkt automatiskt som obligatoriska regler från det hanterade virtuella nätverket för arbetsytan och associerade resurser oavsett åtkomstläge för offentliga nätverk för dessa resurser (Key Vault, Lagringskonto, Container Registry, Azure Mašinsko učenje arbetsyta).

Regler för utgående tjänsttagg:

AzureActiveDirectoryAzureMachineLearningBatchNodeManagement.regionAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryAzureMonitor

Regler för inkommande tjänsttagg:

AzureMachineLearning

Lista över scenariospecifika regler för utgående trafik

Scenario: Få åtkomst till offentliga maskininlärningspaket

Om du vill tillåta installation av Python-paket för träning och distribution lägger du till utgående FQDN-regler för att tillåta trafik till följande värdnamn:

Varning

FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Mer information finns i Prissättning.

Kommentar

Det här är inte en fullständig lista över de värdar som krävs för alla Python-resurser på Internet, bara de vanligaste. Om du till exempel behöver åtkomst till en GitHub-lagringsplats eller en annan värd måste du identifiera och lägga till de värdar som krävs för det scenariot.

| Värdnamn | Syfte |

|---|---|

anaconda.com*.anaconda.com |

Används för att installera standardpaket. |

*.anaconda.org |

Används för att hämta lagringsplatsdata. |

pypi.org |

Används för att lista beroenden från standardindexet, om det finns några, och indexet skrivs inte över av användarinställningarna. Om indexet skrivs över måste du också tillåta *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Används av några exempel baserade på PyTorch. |

*.tensorflow.org |

Används av några exempel som baseras på Tensorflow. |

Scenario: Använda Visual Studio Code Desktop eller webben med beräkningsinstans

Om du planerar att använda Visual Studio Code med Azure Mašinsko učenje lägger du till utgående FQDN-regler för att tillåta trafik till följande värdar:

Varning

FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Mer information finns i Prissättning.

*.vscode.devvscode.blob.core.windows.net*.gallerycdn.vsassets.ioraw.githubusercontent.com*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.comcode.visualstudio.comupdate.code.visualstudio.com*.vo.msecnd.netmarketplace.visualstudio.comvscode.download.prss.microsoft.com

Scenario: Använda batchslutpunkter

Om du planerar att använda Azure Mašinsko učenje batchslutpunkter för distribution lägger du till regler för utgående privat slutpunkt för att tillåta trafik till följande underresurser för standardlagringskontot:

queuetable

Scenario: Använda promptflöde med Azure OpenAI, innehållssäkerhet och Azure AI Search

- Privat slutpunkt till Azure AI Services

- Privat slutpunkt till Azure AI Search

Scenario: Använda HuggingFace-modeller

Om du planerar att använda HuggingFace-modeller med Azure Mašinsko učenje lägger du till utgående FQDN-regler för att tillåta trafik till följande värdar:

Varning

FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Mer information finns i Prissättning.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Scenario: Aktivera åtkomst från valda IP-adresser

Om du vill aktivera åtkomst från specifika IP-adresser använder du följande åtgärder:

Lägg till en regel för utgående privat slutpunkt för att tillåta trafik till Azure Mašinsko učenje-arbetsytan. På så sätt kan beräkningsinstanser som skapats i det hanterade virtuella nätverket komma åt arbetsytan.

Dricks

Du kan inte lägga till den här regeln när arbetsytan skapas eftersom arbetsytan inte finns ännu.

Aktivera offentlig nätverksåtkomst till arbetsytan. Mer information finns i Åtkomst till offentligt nätverk aktiverat.

Lägg till dina IP-adresser i brandväggen för Azure Mašinsko učenje. Mer information finns i aktivera åtkomst endast från IP-intervall.

Kommentar

Endast IPv4-adresser stöds.

Privata slutpunkter

Privata slutpunkter stöds för närvarande för följande Azure-tjänster:

- Azure Machine Learning

- Azure Mašinsko učenje-register

- Azure Storage (alla underresurstyper)

- Azure Container Registry

- Azure Key Vault

- Azure AI-tjänster

- Azure AI Search (tidigare Cognitive Search)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (alla underresurstyper)

- Azure Event Hubs

- Azure Redis Cache

- Azure Databricks

- Azure-databas för MariaDB

- Azure Database for PostgreSQL – enskild server

- Flexibel Server för Azure Database for PostgreSQL

- Azure Database for MySQL

- Azure API Management

När du skapar en privat slutpunkt anger du resurstypen och underresursen som slutpunkten ansluter till. Vissa resurser har flera typer och underresurser. Mer information finns i vad som är en privat slutpunkt.

När du skapar en privat slutpunkt för Azure Mašinsko učenje beroenderesurser, till exempel Azure Storage, Azure Container Registry och Azure Key Vault, kan resursen finnas i en annan Azure-prenumeration. Resursen måste dock finnas i samma klientorganisation som Azure Mašinsko učenje-arbetsytan.

Viktigt!

När du konfigurerar privata slutpunkter för ett Azure Mašinsko učenje hanterat VNet skapas de privata slutpunkterna endast när den första beräkningen skapas eller när hanterad VNet-etablering tvingas. Mer information om hur du tvingar den hanterade VNet-etableringen finns i Konfigurera för serverlösa Spark-jobb.

Prissättning

Funktionen för hanterade virtuella nätverk för Azure Machine Learning är kostnadsfri. Du debiteras dock för följande resurser som används av det hanterade virtuella nätverket:

Azure Private Link – Privata slutpunkter som används för att skydda kommunikationen mellan det hanterade virtuella nätverket och Azure-resurser förlitar sig på Azure Private Link. Mer information om priser finns i Prissättning för Azure Private Link.

Utgående FQDN-regler – FQDN-regler för utgående trafik implementeras med hjälp av Azure Firewall. Om du använder utgående FQDN-regler läggs avgifter för Azure Firewall till i din fakturering. Azure Firewall (standard-SKU) etableras av Azure Machine Learning.

Viktigt!

Brandväggen skapas inte förrän du lägger till en utgående FQDN-regel. Mer information om priser finns i Prissättning för Azure Firewall och visa priser för standardversionen .

Begränsningar

- Azure AI Studio stöder inte användning av ditt eget virtuella Azure-nätverk för att skydda hubb-, projekt- eller beräkningsresurserna. Du kan bara använda funktionen för hanterat nätverk för att skydda dessa resurser.

- När du aktiverar hanterad VNet-isolering av din arbetsyta (tillåt antingen utgående internet eller tillåt endast godkänd utgående trafik) kan du inte inaktivera den.

- Det hanterade virtuella nätverket använder en privat slutpunktsanslutning för att få åtkomst till dina privata resurser. Du kan inte ha en privat slutpunkt och en tjänstslutpunkt samtidigt för dina Azure-resurser, till exempel ett lagringskonto. Vi rekommenderar att du använder privata slutpunkter i alla scenarier.

- Det hanterade virtuella nätverket tas bort när arbetsytan tas bort.

- Dataexfiltreringsskydd aktiveras automatiskt för det enda godkända utgående läget. Om du lägger till andra regler för utgående trafik, till exempel till FQDN, kan Microsoft inte garantera att du skyddas från dataexfiltrering till dessa utgående mål.

- Det går inte att skapa ett beräkningskluster i en annan region än arbetsytan när du använder ett hanterat virtuellt nätverk.

- Kubernetes och anslutna virtuella datorer stöds inte i ett Azure-Mašinsko učenje hanterat virtuellt nätverk.

- Om du använder utgående FQDN-regler ökar kostnaden för det hanterade virtuella nätverket eftersom FQDN-regler använder Azure Firewall. Mer information finns i Prissättning.

- FQDN-regler för utgående trafik stöder endast portarna 80 och 443.

- Om beräkningsinstansen

az ml compute connect-sshfinns i ett hanterat nätverk och inte har konfigurerats för någon offentlig IP-adress använder du kommandot för att ansluta till den med hjälp av SSH. - När du använder hanterat virtuellt nätverk kan du inte distribuera beräkningsresurser i ditt anpassade virtuella nätverk. Beräkningsresurser kan bara skapas i det hanterade virtuella nätverket.

- Isolering av hanterat nätverk kan inte upprätta en privat anslutning från det hanterade virtuella nätverket till en användares lokala resurser. Listan över privata anslutningar som stöds finns i Privata slutpunkter.

Migrering av beräkningsresurser

Om du har en befintlig arbetsyta och vill aktivera hanterade virtuella nätverk för den finns det för närvarande ingen migreringssökväg som stöds för befintliga hanterade beräkningsresurser. Du måste ta bort alla befintliga hanterade beräkningsresurser och återskapa dem när du har aktiverat det hanterade virtuella nätverket. Följande lista innehåller de beräkningsresurser som måste tas bort och återskapas:

- Beräkningskluster

- Beräkningsinstans

- Kubernetes-kluster

- Hanterade onlineslutpunkter

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för