Hantera åtkomst till en arbetsyta i förhandsversionen av Microsoft Playwright Testing

I den här artikeln får du lära dig hur du hanterar åtkomst till en arbetsyta i Microsoft Playwright Testing Preview. Tjänsten använder rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att auktorisera åtkomsträttigheter till din arbetsyta. Rolltilldelningar är det sätt som du styr åtkomsten till resurser med hjälp av Azure RBAC.

Viktigt!

Microsoft Playwright Testing är för närvarande i förhandsversion. Juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller som ännu inte har släppts i allmän tillgänglighet finns i Kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure.

Förutsättningar

För att tilldela roller i Azure behöver ditt konto administratör, ägare eller någon av de klassiska administratörsrollerna.

Så här verifierar du dina behörigheter i Azure-portalen:

- I Azure-portalen går du till din Microsoft Playwright Testing-arbetsyta.

- I den vänstra rutan väljer du Åtkomstkontroll (IAM) och sedan Visa min åtkomst.

Standardroller

Microsoft Playwright Testing-arbetsytor använder tre inbyggda Azure-roller. Om du vill ge användarna åtkomst till en arbetsyta tilldelar du dem någon av följande inbyggda Azure-roller:

| Roll | Åtkomstnivå |

|---|---|

| Läsare | – Skrivskyddad åtkomst till arbetsytan i Playwright-portalen. – Visa testresultat för arbetsytan. – Det går inte att skapa eller ta bort åtkomsttoken för arbetsytor. Det går inte att köra Playwright-tester på tjänsten. |

| Deltagare | – Fullständig åtkomst för att hantera arbetsytan i Azure-portalen men kan inte tilldela roller i Azure RBAC. – Fullständig åtkomst till arbetsytan i Playwright-portalen. - Skapa och ta bort deras åtkomsttoken. - Kör Dramatikertester på tjänsten. |

| Ägare | – Fullständig åtkomst för att hantera arbetsytan i Azure-portalen, inklusive tilldelning av roller i Azure RBAC. – Fullständig åtkomst till arbetsytan i Playwright-portalen. - Skapa och ta bort deras åtkomsttoken. - Kör Dramatikertester på tjänsten. |

Viktigt!

Innan du tilldelar en Azure RBAC-roll ska du bestämma vilken åtkomstomfattning som behövs. Bästa praxis kräver att det alltid är bäst att endast bevilja minsta möjliga omfång. Azure RBAC-roller som definierats i ett bredare omfång ärvs av resurserna under dem. Mer information om omfånget för Azure RBAC-rolltilldelningar finns i Förstå omfånget för Azure RBAC.

Bevilja åtkomst till en användare

Du kan ge en användare åtkomst till en Microsoft Playwright Testing-arbetsyta med hjälp av Azure-portalen:

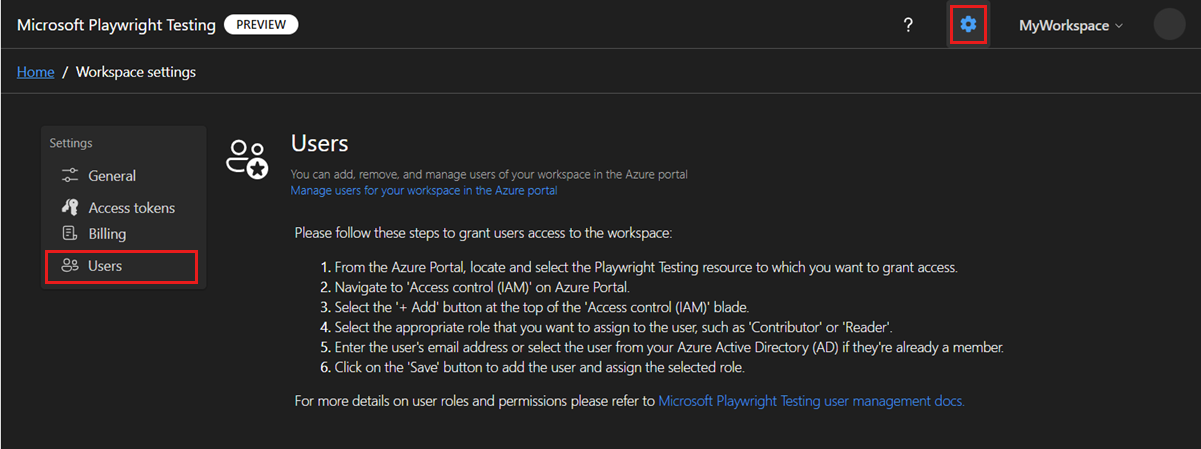

Logga in på Playwright-portalen med ditt Azure-konto.

Välj ikonen för arbetsyteinställningar och gå sedan till sidan Användare .

Välj Hantera användare för din arbetsyta i Azure-portalen för att gå till din arbetsyta i Azure-portalen.

Alternativt kan du gå direkt till Azure-portalen och välja din arbetsyta:

- Logga in på Azure-portalen.

- Ange Dramatikertestning i sökrutan och välj sedan Dramatikertestning i kategorin Tjänster .

- Välj din Microsoft Playwright Testing-arbetsyta i listan.

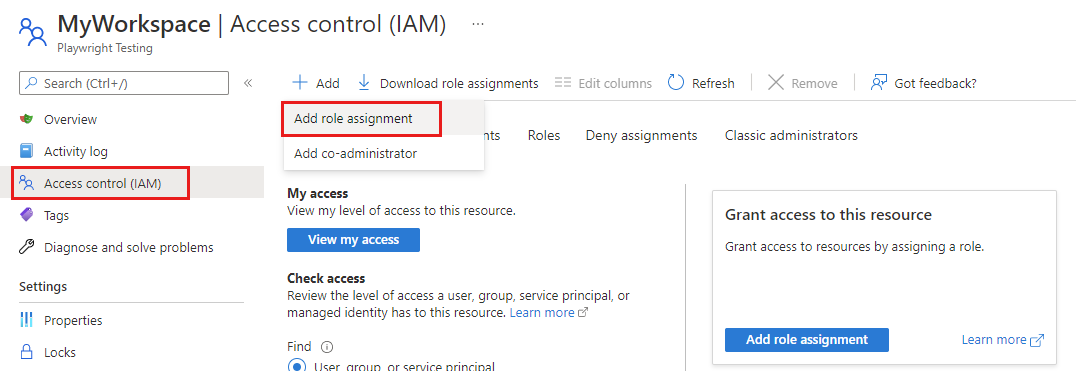

- Välj Åtkomstkontroll (IAM) i det vänstra fönstret.

På sidan Åtkomstkontroll (IAM) väljer du Lägg till > rolltilldelning.

Om du inte har behörighet att tilldela roller inaktiveras alternativet Lägg till rolltilldelning .

På fliken Roll väljer du Privilegierade administratörsroller .

Välj en av standardrollerna för Microsoft Playwright Testing och välj sedan Nästa.

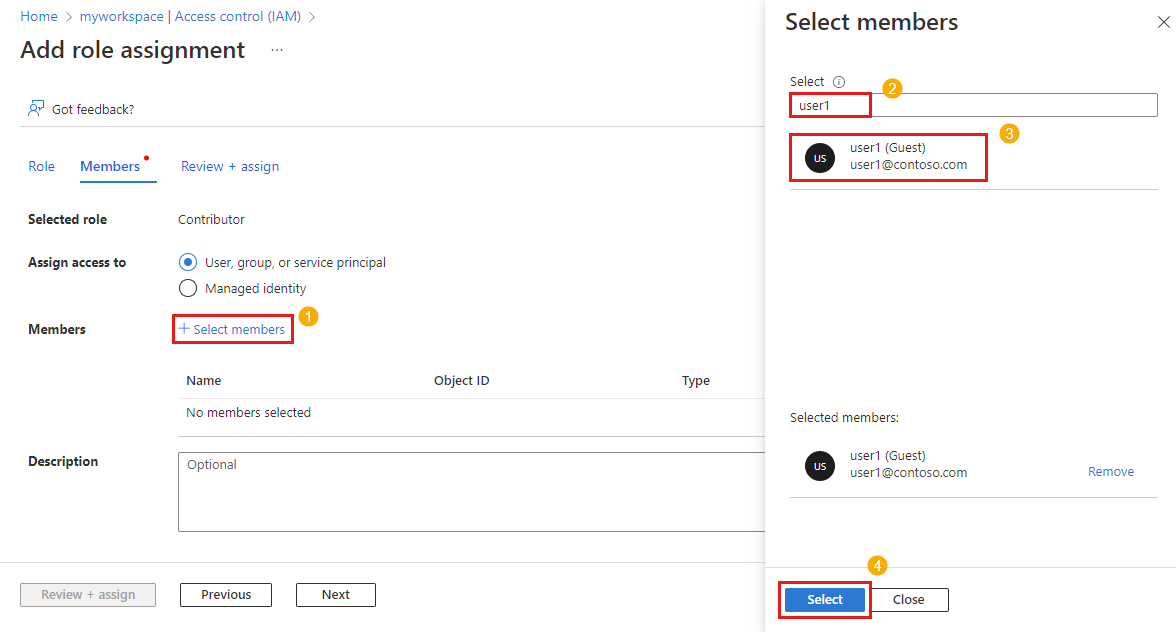

På fliken Medlemmar kontrollerar du att Användaren, gruppen eller tjänstens huvudnamn är valt.

Välj Välj medlemmar, leta upp och välj användare, grupper eller tjänstens huvudnamn.

Välj Granska + tilldela när du vill tilldela rollen.

Mer information om hur du tilldelar roller finns i Tilldela Azure-roller med hjälp av Azure-portalen.

Återkalla åtkomst för en användare

Du kan återkalla en användares åtkomst till en Microsoft Playwright Testing-arbetsyta med hjälp av Azure-portalen:

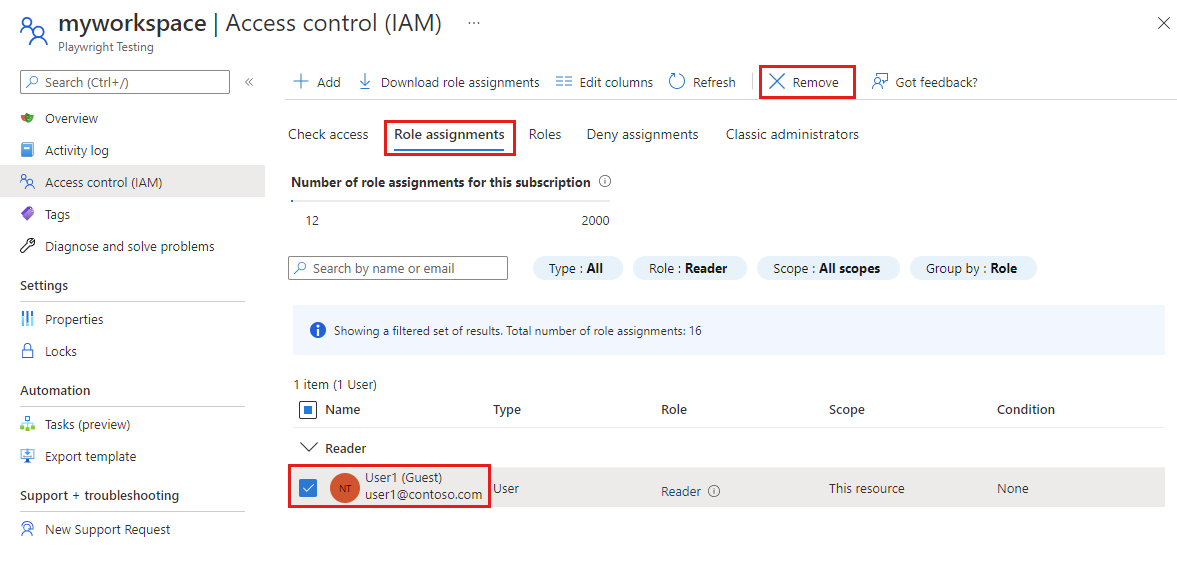

I Azure-portalen går du till din Microsoft Playwright Testing-arbetsyta.

I den vänstra rutan väljer du Åtkomstkontroll (IAM) och sedan Rolltilldelningar.

I listan över rolltilldelningar lägger du till en bockmarkering bredvid den användare och roll som du vill ta bort och väljer sedan Ta bort.

Välj Ja i bekräftelsefönstret för att ta bort rolltilldelningen.

Mer information om hur du tar bort rolltilldelningar finns i Ta bort Azure-rolltilldelningar.

(Valfritt) Använda Microsoft Entra-säkerhetsgrupper för att hantera åtkomst till arbetsytor

I stället för att bevilja eller återkalla åtkomst till enskilda användare kan du hantera åtkomst för grupper av användare med hjälp av Microsoft Entra-säkerhetsgrupper. Den här metoden har följande fördelar:

- Undvik behovet av att ge team- eller projektledare rollen Ägare på arbetsytan. Du kan endast ge dem åtkomst till säkerhetsgruppen så att de kan hantera åtkomst till arbetsytan.

- Du kan organisera, hantera och återkalla användarnas behörigheter på en arbetsyta och andra resurser som en grupp, utan att behöva hantera behörigheter från användare till användare.

- Genom att använda Microsoft Entra-grupper kan du undvika att nå prenumerationsgränsen för rolltilldelningar.

Så här använder du Microsoft Entra-säkerhetsgrupper:

Lägg till en gruppägare. Den här användaren har behörighet att lägga till eller ta bort gruppmedlemmar. Gruppägaren behöver inte vara gruppmedlem eller ha en direkt RBAC-roll på arbetsytan.

Tilldela gruppen en RBAC-roll på arbetsytan, till exempel Läsare eller Deltagare.

Lägg till gruppmedlemmar. De tillagda medlemmarna kan nu komma åt arbetsytan.

Skapa en anpassad roll för begränsade klienter

Om du använder Microsoft Entra-klientbegränsningar och användare med tillfällig åtkomst kan du skapa en anpassad roll i Azure RBAC för att hantera behörigheter och bevilja åtkomst till körningstester.

Utför följande steg för att hantera behörigheter med en anpassad roll:

Följ de här stegen för att skapa en anpassad Azure-roll.

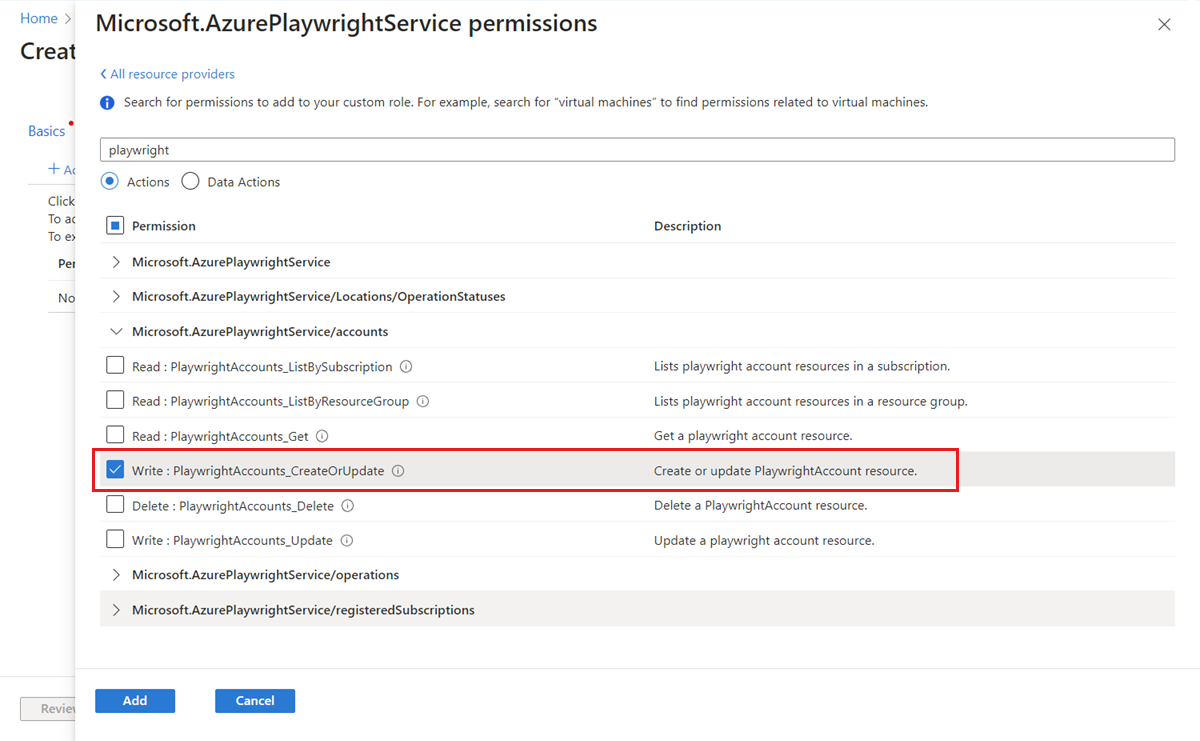

Välj Lägg till behörigheter och ange Playwright i sökrutan och välj sedan Microsoft.AzurePlaywrightService.

Välj behörigheten

microsoft.playwrightservice/accounts/writeoch välj sedan Lägg till.Följ de här stegen för att lägga till en rolltilldelning för den anpassade rollen i användarkontot.

Användaren kan nu fortsätta att köra tester på arbetsytan.

Felsökning

Här följer några saker du bör känna till när du använder rollbaserad åtkomstkontroll i Azure (Azure RBAC):

När du skapar en resurs i Azure, till exempel en arbetsyta, äger du inte resursen automatiskt. Din roll ärvs från den högsta omfångsrollen som du har behörighet mot i den prenumerationen. Om du till exempel är deltagare i prenumerationen har du behörighet att skapa en Microsoft Playwright Testing-arbetsyta. Du skulle dock tilldelas rollen Deltagare mot den arbetsytan och inte rollen Ägare.

När det finns två rolltilldelningar till samma Microsoft Entra-användare med motstridiga avsnitt i Åtgärder/NotActions, kanske dina åtgärder som anges i NotActions från en roll inte börjar gälla om de också visas som Åtgärder i en annan roll. Mer information om hur Azure parsar rolltilldelningar finns i Så här avgör Azure RBAC om en användare har åtkomst till en resurs.

Det kan ibland ta upp till en timme innan dina nya rolltilldelningar börjar gälla över cachelagrade behörigheter.

Relaterat innehåll

Kom igång med att köra Playwright-tester i stor skala

Lär dig hur du hanterar arbetsytor för dramatikertestning

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för