Aktivera SUPI-döljande

Prenumerationens permanenta identifierare (SUPI) är en unik, permanent identifierare för en enhet. För att undvika att överföra den här identifieraren i oformaterad text kan den döljas genom kryptering. Det krypterade värdet kallas för den dolda prenumerationsidentifieraren (SUCI). Krypteringen (SUPI concealment) utförs av UE vid registreringen, vilket genererar en ny SUCI varje gång för att förhindra att användaren spåras. Dekryptering (SUCI-deconcealment) utförs av UDM-nätverksfunktionen (Unified Data Management) i paketkärnan.

SUPI-döljande kräver en offentlig nyckel för hemnätverk (HNPK) och en motsvarande privat nyckel. Den offentliga nyckeln lagras på SIM-kortet. Den privata nyckeln lagras i Azure Key Vault och refereras till av en URL som konfigurerats på paketkärnan. I den här instruktionsguiden får du lära dig hur du konfigurerar paketkärnan med en privat nyckel för SUCI-deconcealment.

SUPI-döljande och SUCI-deconcealment definieras i 3GPP TS 33.501: Säkerhetsarkitektur och -procedurer för 5G-system.

Viktigt!

SUPI-döljande kan krävas för att viss användarutrustning ska fungera. Mer information finns i dokumentationen för din utrustningsleverantör.

Förutsättningar

Se till att du kan logga in på Azure-portalen med ett konto med åtkomst till den aktiva prenumeration som du identifierade i Slutför nödvändiga uppgifter för att distribuera ett privat mobilt nätverk. Det här kontot måste ha den inbyggda deltagarrollen i prenumerationsomfånget.

Identifiera namnet på den mobilnätverksresurs som motsvarar ditt privata mobilnätverk.

Identifiera vilket SUPI-skyddsschema du vill använda (profil A eller profil B).

Kontakta SIM-leverantören för att diskutera programmering av dina SIM:er med de offentliga nycklarna. Du måste komma överens om vilket SUPI-skyddsschema som ska användas (profil A eller profil B) och vilka nyckel-ID:n som ska användas.

Generera privata nycklar för hemnätverk

Du kan använda OpenSSL-verktyget i Bash för att generera ett offentligt och privat nyckelpar för profil A eller profil B.

Profil A

När du använder SUPI-skyddsschemaprofil A måste nyckeln vara en privat X25519-nyckel.

Logga in på Azure CLI med Azure Cloud Shell och välj Bash på den nedrullningsbara menyn.

Generera ett nyckelpar och spara den privata nyckeln i en fil med namnet

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemHämta motsvarande offentliga nyckel och spara den i en fil med namnet

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

När du använder SUPI-skyddsschemaprofil B måste nyckeln vara en Elliptic Curve Private Key med hjälp av kurvan prime256v1.

Logga in på Azure CLI med Azure Cloud Shell och välj Bash på den nedrullningsbara menyn.

Generera ett nyckelpar och spara den privata nyckeln i en fil med namnet

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemHämta motsvarande offentliga nyckel och spara den i en fil med namnet

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Lägga till privata nycklar för hemnätverk i Azure Key Vault

Privata nycklar för hemnätverket lagras i Azure Key Vault.

Viktigt!

Du måste använda Azure-kommandoraden för att ladda upp nycklarna eftersom portalen inte stöder poster med flera rader.

Skapa antingen ett Azure Key Vault eller välj ett befintligt som värd för dina privata nycklar. Kontrollera att Key Vault använder rollbaserad åtkomstkontroll (RBAC) för auktorisering. Användaren behöver rollen Key Vault Secrets Officer.

Ladda upp den privata nyckeln till Key Vault som en hemlighet och ange ett namn för att identifiera den:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Anteckna URL:en för den hemliga identifieraren. Detta finns i kommandoutdata, eller så kan du navigera till ditt Key Vault i portalen och välja hemligheten. Du måste konfigurera paketkärnan med den här URL:en.

Upprepa för ytterligare privata nycklar.

Skapa en användartilldelad hanterad identitet

Skapa en användartilldelad hanterad identitet. Anteckna dess UAMI-resurs-ID.

Tilldela Key Vault-hemligheter Användaråtkomst till Nyckelvalvet för den hanterade identiteten.

Gå till mobilens nätverksresurs i portalen och välj Identitet på menyn Inställningar till vänster. Välj Lägg till för att lägga till den användartilldelade hanterade identiteten i mobilnätverket.

Konfigurera privata nycklar för hemnätverk på paketkärnan

Logga in på Azure-portalen.

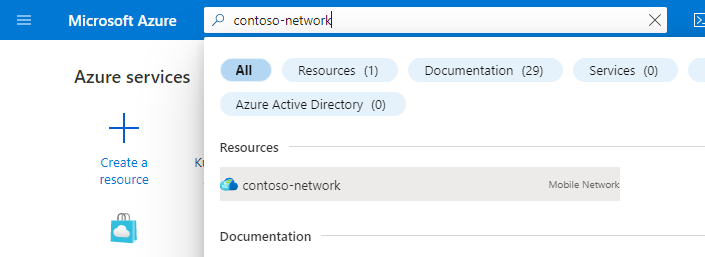

Sök efter och välj den mobilnätverksresurs som representerar det privata mobilnätverk som du vill etablera SIM:er för.

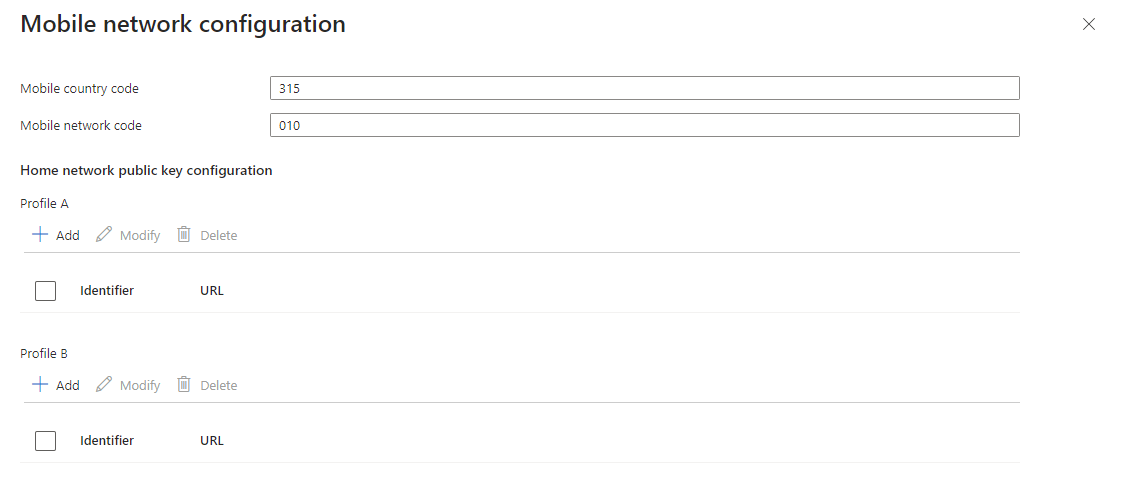

Välj Ändra mobilt nätverk.

Under Offentlig nyckelkonfiguration för hemnätverk väljer du Lägg till för antingen Profil A eller Profil B.

Lägg till nyckelinformationen.

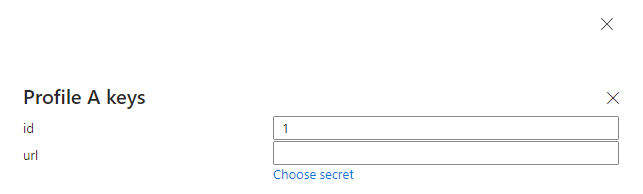

- Välj ett ID mellan 1 och 255 och ange det i id-fältet . ID:t måste matcha nyckelidentifieraren som etablerats på SIM:erna, enligt överenskommelse med SIM-leverantören.

- Ange URL:en för den privata nyckelhemligheten i url-fältet eller välj Välj hemlighet för att välja den från en nedrullningsbara meny.

Markera Lägga till.

Upprepa för ytterligare privata nycklar.

Gå tillbaka till mobile network-resursen. Den bör nu visa offentliga nycklar för hemnätverket : lyckades.

Gå till resursen Packet Core Control Plane . Den bör nu visa etablering av privata nycklar för hemnätverk : lyckades.

Inaktivera SUPI-döljande

Om du behöver inaktivera SUPI-döljande tar du bort konfigurationen från mobile network-resursen.

Roterande nycklar

Den offentliga nyckeln lagras permanent på SIM-kortet, så om du vill ändra den måste du utfärda nya SIM:er. Vi rekommenderar därför att du skapar ett nytt nyckelpar med ett nytt ID och utfärdar nya SIM:er. När alla gamla SIM:er är ur drift kan du ta bort paketkärnkonfigurationen för de gamla nycklarna.

Nästa steg

Du kan använda distribuerad spårning för att bekräfta att SUPI-döljande utförs i nätverket.