Tilldela en hanterad identitet åtkomst till en Azure-resurs eller en annan resurs

Hanterade identiteter för Azure-resurser är en funktion i Microsoft Entra-ID. Alla Azure-tjänster som stöder hanterade identiteter för Azure-resurser har sin egen tidslinje. Var noga med att kontrollera tillgänglighetsstatus för hanterade identiteter för din resurs och kända problem innan du börjar.

Den här artikeln visar hur du ger en hanterad Identitet för en virtuell Azure-dator (VM) åtkomst till ett Azure Storage-konto. När du har konfigurerat en Azure-resurs med en hanterad identitet kan du sedan ge den hanterade identiteten åtkomst till en annan resurs, ungefär som alla säkerhetsobjekt.

Förutsättningar

- Se till att du har aktiverat hanterad identitet på en Azure-resurs, till exempel en virtuell Azure-dator eller en skalningsuppsättning för virtuella Azure-datorer. Mer information om hanterad identitet för Azure-resurser finns i Vad är hanterade identiteter för Azure-resurser?.

- Granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

Använda Azure RBAC för att tilldela en hanterad identitet åtkomst till en annan resurs med hjälp av Azure-portalen

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Viktigt!

Stegen nedan visar hur du beviljar åtkomst till en tjänst med hjälp av Azure RBAC. Kontrollera specifik tjänstdokumentation om hur du beviljar åtkomst. Du kan till exempel läsa mer i Azure Data Explorer . Vissa Azure-tjänster håller på att införa Azure RBAC på dataplanet.

Logga in på Azure-portalen med ett konto som är associerat med den Azure-prenumeration som du har konfigurerat den hanterade identiteten för.

Gå till önskad resurs som du vill ändra åtkomstkontroll. I det här exemplet ger du en virtuell Azure-dator åtkomst till ett lagringskonto och sedan kan du navigera till lagringskontot.

Välj Åtkomstkontroll (IAM) .

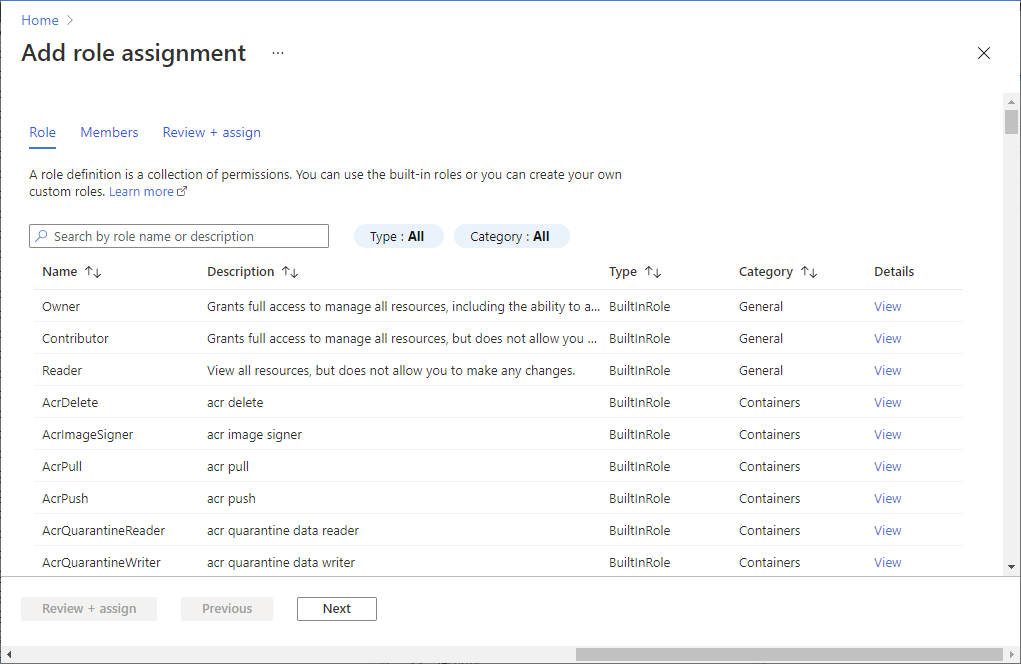

Välj Lägg till>rolltilldelning för att öppna sidan Lägg till rolltilldelning.

Välj rollen och den hanterade identiteten. Läs mer om att tilldela roller i Tilldela Azure-roller via Azure Portal.

Använda Azure RBAC för att tilldela en hanterad identitet åtkomst till en annan resurs med hjälp av CLI

Använd Bash-miljön i Azure Cloud Shell. Mer information finns i Snabbstart för Bash i Azure Cloud Shell.

Om du föredrar att köra CLI-referenskommandon lokalt installerar du Azure CLI. Om du kör i Windows eller macOS kan du köra Azure CLI i en Docker-container. Mer information finns i Så här kör du Azure CLI i en Docker-container.

Om du använder en lokal installation loggar du in på Azure CLI med hjälp av kommandot az login. Slutför autentiseringsprocessen genom att följa stegen som visas i terminalen. Andra inloggningsalternativ finns i Logga in med Azure CLI.

När du uppmanas att installera Azure CLI-tillägget vid första användningen. Mer information om tillägg finns i Använda tillägg med Azure CLI.

Kör az version om du vill hitta versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

I det här exemplet ger du en hanterad azure-dator (VM) åtkomst till ett lagringskonto. Använd först az resource list för att hämta tjänstens huvudnamn för en virtuell dator med namnet myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)För en skalningsuppsättning för en virtuell Azure-dator (VM) är kommandot detsamma, förutom här får du tjänstens huvudnamn för den virtuella datoruppsättningen med namnet "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)När du har tjänstens huvudnamns-ID använder du az role assignment create för att ge den virtuella datorn eller vm-skalningsuppsättningen Läsare åtkomst till ett lagringskonto med namnet "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Använda Azure RBAC för att tilldela en hanterad identitet åtkomst till en annan resurs med hjälp av PowerShell

Kommentar

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Om du vill köra skripten i det här exemplet har du två alternativ:

- Använd Azure Cloud Shell, som du kan öppna med hjälp av knappen Prova i det övre högra hörnet av kodblock.

- Kör skript lokalt genom att installera den senaste versionen av Azure PowerShell och logga sedan in på Azure med .

Connect-AzAccount

Aktivera hanterad identitet på en Azure-resurs, till exempel en virtuell Azure-dator.

Ge den virtuella Azure-datorn (VM) åtkomst till ett lagringskonto.

- Använd Get-AzVM för att hämta tjänstens huvudnamn för den virtuella datorn med namnet

myVM, som skapades när du aktiverade hanterad identitet. - Använd New-AzRoleAssignment för att ge VM-läsaren åtkomst till ett lagringskonto med namnet

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Använd Get-AzVM för att hämta tjänstens huvudnamn för den virtuella datorn med namnet

Nästa steg

- Information om hur du aktiverar hanterade identiteter på en virtuell Azure-dator finns i Konfigurera hanterade identiteter för Azure-resurser.

- Information om hur du aktiverar hanterade identiteter på en skalningsuppsättning för virtuella Azure-datorer finns i Konfigurera hanterade identiteter för Azure-resurser på en VM-skalningsuppsättning.