Mata in Google Cloud Platform-loggdata i Microsoft Sentinel

Organisationer övergår i allt högre grad till arkitekturer med flera moln, oavsett om de utformas eller på grund av pågående krav. Ett växande antal av dessa organisationer använder program och lagrar data i flera offentliga moln, inklusive Google Cloud Platform (GCP).

Den här artikeln beskriver hur du matar in GCP-data i Microsoft Sentinel för att få fullständig säkerhetstäckning och analysera och identifiera attacker i din multimolnmiljö.

Med GCP Pub/Sub-anslutningsappar, baserat på vår codeless Connector Platform (CCP) kan du mata in loggar från din GCP-miljö med hjälp av GCP Pub/Sub-funktionen:

Anslutningsprogrammet för Pub/Undergranskningsloggar för Google Cloud Platform (GCP) samlar in spårningsloggar för åtkomst till GCP-resurser. Analytiker kan övervaka dessa loggar för att spåra resursåtkomstförsök och identifiera potentiella hot i GCP-miljön.

Anslutningsappen för Google Cloud Platform (GCP) Security Command Center samlar in resultat från Google Security Command Center, en robust plattform för säkerhet och riskhantering för Google Cloud. Analytiker kan se dessa resultat för att få insikter om organisationens säkerhetsstatus, inklusive tillgångsinventering och identifiering, identifiering av sårbarheter och hot samt riskreducering och reparation.

Förutsättningar

Kontrollera att du har följande innan du börjar:

- Microsoft Sentinel-lösningen är aktiverad.

- Det finns en definierad Microsoft Sentinel-arbetsyta.

- En GCP-miljö finns och innehåller resurser som producerar en av följande loggtyper som du vill mata in:

- GCP-granskningsloggar

- Resultat från Google Security Command Center

- Din Azure-användare har rollen Microsoft Sentinel-deltagare.

- GCP-användaren har åtkomst till att skapa och redigera resurser i GCP-projektet.

- API:et GCP Identity and Access Management (IAM) och GCP Cloud Resource Manager-API:et är båda aktiverade.

Konfigurera GCP-miljö

Det finns två saker du behöver konfigurera i din GCP-miljö:

Konfigurera Microsoft Sentinel-autentisering i GCP genom att skapa följande resurser i GCP IAM-tjänsten:

- Identitetspool för arbetsbelastning

- Arbetsbelastningsidentitetsprovider

- Tjänstkonto

- Roll

Konfigurera loggsamling i GCP och inmatning i Microsoft Sentinel genom att skapa följande resurser i GCP Pub/Sub-tjänsten:

- Område

- Prenumeration för ämnet

Du kan konfigurera miljön på något av två sätt:

Skapa GCP-resurser via Terraform API: Terraform tillhandahåller API:er för att skapa resurser och för identitets- och åtkomsthantering (se Krav). Microsoft Sentinel tillhandahåller Terraform-skript som utfärdar nödvändiga kommandon till API:erna.

Konfigurera GCP-miljön manuellt och skapa resurserna själv i GCP-konsolen.

Kommentar

Det finns inget Terraform-skript tillgängligt för att skapa GCP Pub/Sub-resurser för loggsamling från Security Command Center. Du måste skapa dessa resurser manuellt. Du kan fortfarande använda Terraform-skriptet för att skapa GCP IAM-resurserna för autentisering.

Viktigt!

Om du skapar resurser manuellt måste du skapa alla autentiseringsresurser (IAM) i samma GCP-projekt, annars fungerar det inte. (Pub-/underresurser kan finnas i ett annat projekt.)

Konfiguration av GCP-autentisering

Öppna GCP Cloud Shell.

Välj det projekt som du vill arbeta med genom att skriva följande kommando i redigeraren:

gcloud config set project {projectId}Kopiera Terraform-autentiseringsskriptet som tillhandahålls av Microsoft Sentinel från Sentinel GitHub-lagringsplatsen till din GCP Cloud Shell-miljö.

Öppna skriptfilen Terraform GCPInitialAuthenticationSetup och kopiera innehållet.

Kommentar

Om du vill mata in GCP-data i ett Azure Government-moln använder du det här konfigurationsskriptet för autentisering i stället.

Skapa en katalog i Cloud Shell-miljön, ange den och skapa en ny tom fil.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfÖppna initauth.tf i Cloud Shell-redigeraren och klistra in innehållet i skriptfilen i den.

Initiera Terraform i katalogen som du skapade genom att skriva följande kommando i terminalen:

terraform initNär du får bekräftelsemeddelandet om att Terraform initierades kör du skriptet genom att skriva följande kommando i terminalen:

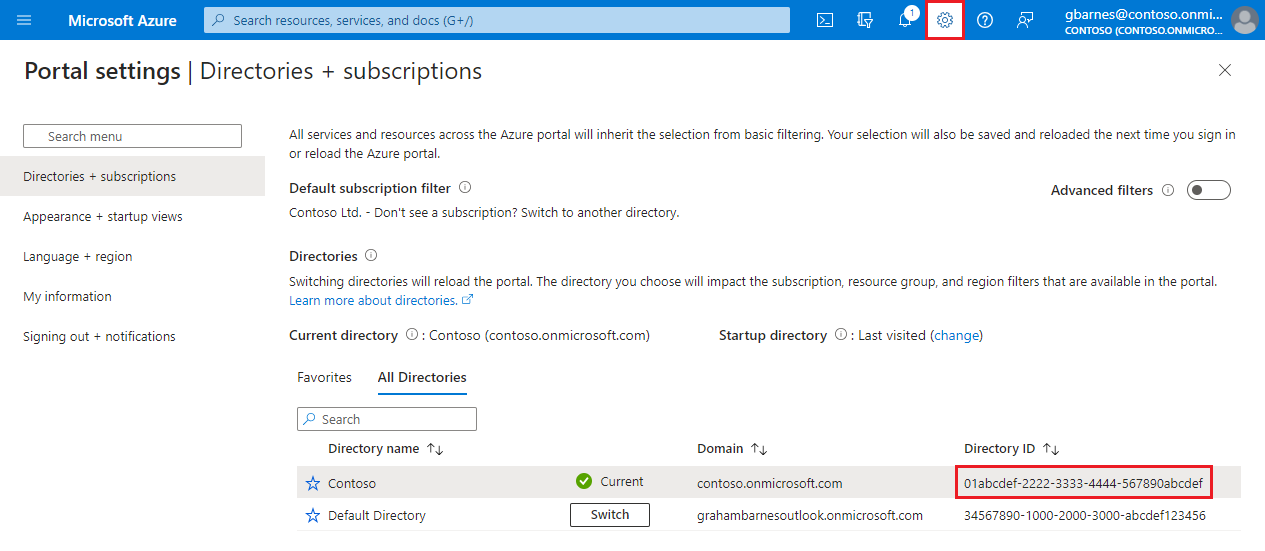

terraform applyNär skriptet frågar efter ditt Microsoft-klient-ID kopierar och klistrar du in det i terminalen.

På frågan om en arbetsbelastningsidentitetspool redan har skapats för Azure svarar du ja eller nej i enlighet med detta.

När du tillfrågas om du vill skapa resurserna i listan skriver du ja.

När utdata från skriptet visas sparar du resursparametrarna för senare användning.

Konfiguration av GCP-granskningsloggar

Anvisningarna i det här avsnittet är till för att använda anslutningsappen Microsoft Sentinel GCP Pub/Sub Audit Logs .

Se anvisningarna i nästa avsnitt för att använda Microsoft Sentinel GCP Pub/Sub Security Command Center-anslutningsappen .

Kopiera installationsskriptet för Terraform-granskningsloggen som tillhandahålls av Microsoft Sentinel från Sentinel GitHub-lagringsplatsen till en annan mapp i GCP Cloud Shell-miljön.

Öppna terraform-skriptfilen GCPAuditLogsSetup och kopiera innehållet.

Kommentar

Om du vill mata in GCP-data i ett Azure Government-moln använder du det här konfigurationsskriptet för granskningsloggar i stället.

Skapa en annan katalog i Cloud Shell-miljön, ange den och skapa en ny tom fil.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfÖppna auditlog.tf i Cloud Shell-redigeraren och klistra in innehållet i skriptfilen i den.

Initiera Terraform i den nya katalogen genom att skriva följande kommando i terminalen:

terraform initNär du får bekräftelsemeddelandet om att Terraform initierades kör du skriptet genom att skriva följande kommando i terminalen:

terraform applyOm du vill mata in loggar från en hel organisation med en enda Pub/Sub skriver du:

terraform apply -var="organization-id= {organizationId} "När du tillfrågas om du vill skapa resurserna i listan skriver du ja.

När utdata från skriptet visas sparar du resursparametrarna för senare användning.

Vänta fem minuter innan du går vidare till nästa steg.

Om du också konfigurerar GCP Pub/Sub Security Command Center-anslutningsappen fortsätter du med nästa avsnitt.

Annars går du vidare till Konfigurera GCP Pub/Sub-anslutningsappen i Microsoft Sentinel.

Konfiguration av GCP Security Command Center

Anvisningarna i det här avsnittet gäller för användning av Microsoft Sentinel GCP Pub/Sub Security Command Center-anslutningsappen .

Se anvisningarna i föregående avsnitt för att använda Microsoft Sentinel GCP Pub/Sub Audit Logs-anslutningsappen .

Konfigurera kontinuerlig export av resultat

Följ anvisningarna i Google Cloud-dokumentationen för att konfigurera Pub/Sub-exporter av framtida SCC-resultat till GCP Pub/Sub-tjänsten.

När du uppmanas att välja ett projekt för exporten väljer du ett projekt som du har skapat för det här ändamålet eller skapar ett nytt projekt.

När du uppmanas att välja ett Pub/Sub-ämne där du vill exportera dina resultat följer du anvisningarna ovan för att skapa ett nytt ämne.

Konfigurera GCP Pub/Sub-anslutningsappen i Microsoft Sentinel

Öppna Azure Portal och gå till Microsoft Sentinel-tjänsten.

I innehållshubben i sökfältet skriver du Granskningsloggar för Google Cloud Platform.

Installera lösningen Granskningsloggar för Google Cloud Platform.

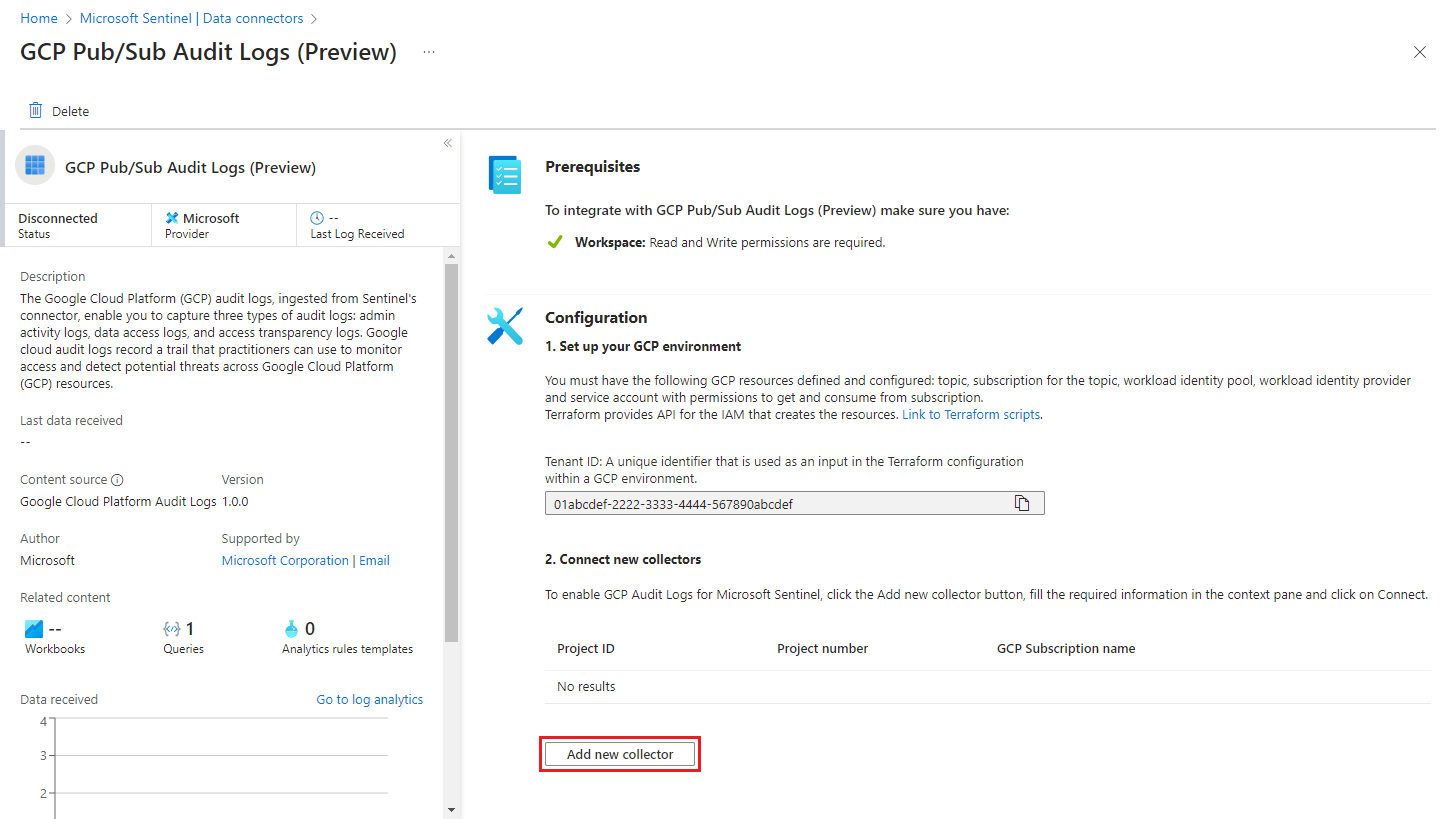

Välj Dataanslutningar och skriv GCP Pub/Undergranskningsloggar i sökfältet.

Välj anslutningsappen GCP Pub/Sub Audit Logs .

I informationsfönstret väljer du Öppna anslutningsprogramssidan.

I området Konfiguration väljer du Lägg till ny insamlare.

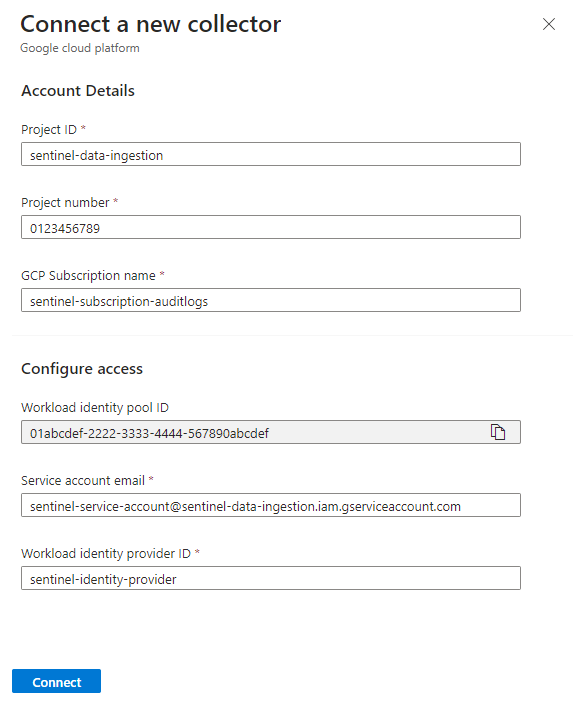

I panelen Anslut en ny insamlare skriver du de resursparametrar som du skapade när du skapade GCP-resurserna.

Kontrollera att värdena i alla fält matchar deras motsvarigheter i GCP-projektet (värdena i skärmbilden är exempel, inte literaler) och välj Anslut.

Kontrollera att GCP-data finns i Microsoft Sentinel-miljön

För att säkerställa att GCP-loggarna har matats in i Microsoft Sentinel kör du följande fråga 30 minuter efter att du har slutfört konfigurationen av anslutningsappen.

GCPAuditLogs | take 10Aktivera hälsofunktionen för dataanslutningar.

Nästa steg

I den här artikeln har du lärt dig hur du matar in GCP-data i Microsoft Sentinel med hjälp av GCP Pub/Sub-anslutningsappar. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.