Migrera QRadar-identifieringsregler till Microsoft Sentinel

Den här artikeln beskriver hur du identifierar, jämför och migrerar dina QRadar-identifieringsregler till inbyggda Microsoft Sentinel-regler.

Identifiera och migrera regler

Microsoft Sentinel använder maskininlärningsanalys för att skapa hög återgivning och åtgärdsbara incidenter, och vissa av dina befintliga identifieringar kan vara redundanta i Microsoft Sentinel. Migrera därför inte alla identifierings- och analysregler blint. Granska dessa överväganden när du identifierar dina befintliga identifieringsregler.

- Se till att välja användningsfall som motiverar regelmigrering, med hänsyn till affärsprioritet och effektivitet.

- Kontrollera att du förstår Microsoft Sentinel-regeltyper.

- Kontrollera att du förstår regelterminologin.

- Granska alla regler som inte har utlöst några aviseringar under de senaste 6–12 månaderna och ta reda på om de fortfarande är relevanta.

- Eliminera hot eller aviseringar på låg nivå som du regelbundet ignorerar.

- Använd befintliga funktioner och kontrollera om Microsoft Sentinels inbyggda analysregler kan hantera dina aktuella användningsfall. Eftersom Microsoft Sentinel använder maskininlärningsanalys för att skapa hög återgivning och åtgärdsbara incidenter är det troligt att vissa av dina befintliga identifieringar inte längre krävs.

- Bekräfta anslutna datakällor och granska dina dataanslutningsmetoder. Gå tillbaka till datainsamlingskonversationer för att säkerställa datadjup och bredd i de användningsfall som du planerar att identifiera.

- Utforska communityresurser som SOC Prime Threat Detection Marketplace för att kontrollera om dina regler är tillgängliga.

- Överväg om en onlinefrågekonverterare, till exempel Uncoder.io, kan fungera för dina regler.

- Om regler inte är tillgängliga eller inte kan konverteras måste de skapas manuellt med hjälp av en KQL-fråga. Granska regelmappningen för att skapa nya frågor.

Läs mer om metodtips för att migrera identifieringsregler.

Så här migrerar du dina analysregler till Microsoft Sentinel:

Kontrollera att du har ett testsystem för varje regel som du vill migrera.

Förbered en valideringsprocess för dina migrerade regler, inklusive fullständiga testscenarier och skript.

Se till att ditt team har användbara resurser för att testa dina migrerade regler.

Bekräfta att du har alla nödvändiga datakällor anslutna och granska dina dataanslutningsmetoder.

Kontrollera om dina identifieringar är tillgängliga som inbyggda mallar i Microsoft Sentinel:

Om de inbyggda reglerna är tillräckliga använder du inbyggda regelmallar för att skapa regler för din egen arbetsyta.

I Microsoft Sentinel går du till fliken Konfigurationsanalysregelmallar >> och skapar och uppdaterar varje relevant analysregel.

Mer information finns i Identifiera hot direkt.

Om du har identifieringar som inte omfattas av Microsoft Sentinels inbyggda regler kan du prova en frågekonverterare online, till exempel Uncoder.io för att konvertera dina frågor till KQL.

Identifiera utlösarvillkoret och regelåtgärden och skapa och granska sedan KQL-frågan.

Om varken de inbyggda reglerna eller en onlineregelkonverterare räcker måste du skapa regeln manuellt. I sådana fall kan du använda följande steg för att börja skapa regeln:

Identifiera de datakällor som du vill använda i regeln. Du vill skapa en mappningstabell mellan datakällor och datatabeller i Microsoft Sentinel för att identifiera de tabeller som du vill köra frågor mot.

Identifiera attribut, fält eller entiteter i dina data som du vill använda i dina regler.

Identifiera dina regelkriterier och logik. I det här skedet kanske du vill använda regelmallar som exempel för hur du skapar KQL-frågor.

Överväg filter, korrelationsregler, aktiva listor, referensuppsättningar, visningslistor, identifieringsavvikelser, aggregeringar och så vidare. Du kan använda referenser från din äldre SIEM för att förstå hur du bäst mappar din frågesyntax.

Identifiera utlösarvillkoret och regelåtgärden och skapa och granska sedan KQL-frågan. När du granskar din fråga bör du överväga KQL-optimeringsvägledningsresurser.

Testa regeln med vart och ett av dina relevanta användningsfall. Om det inte ger förväntade resultat kanske du vill granska KQL och testa det igen.

När du är nöjd kan du överväga att migrera regeln. Skapa en spelbok för din regelåtgärd efter behov. Mer information finns i Automatisera hotsvar med spelböcker i Microsoft Sentinel.

Läs mer om analysregler:

- Skapa anpassade analysregler för att identifiera hot. Använd aviseringsgruppering för att minska aviseringströttheten genom att gruppera aviseringar som inträffar inom en viss tidsram.

- Mappa datafält till entiteter i Microsoft Sentinel så att SOC-tekniker kan definiera entiteter som en del av beviset som ska spåras under en undersökning. Entitetsmappning gör det också möjligt för SOC-analytiker att dra nytta av ett intuitivt [undersökningsdiagram (investigate-cases.md#use-the-investigation-graph-to-deep-dive) som kan hjälpa till att minska tid och arbete.

- Undersök incidenter med UEBA-data, som ett exempel på hur du använder bevis för att visa händelser, aviseringar och bokmärken som är associerade med en viss incident i förhandsgranskningsfönstret för incidenter.

- Kusto-frågespråk (KQL) som du kan använda för att skicka skrivskyddade begäranden till Log Analytics-databasen för att bearbeta data och returnera resultat. KQL används också för andra Microsoft-tjänster, till exempel Microsoft Defender för Endpoint och Application Insights.

Jämför regelterminologi

Den här tabellen hjälper dig att förtydliga begreppet regel i Microsoft Sentinel jämfört med QRadar.

| QRadar | Microsoft Sentinel | |

|---|---|---|

| Regeltyp | •Händelser •Flöde •Gemensamma •Brott • Regler för avvikelseidentifiering |

• Schemalagd fråga •Fusion • Microsoft Security • Beteendeanalys för Machine Learning (ML) |

| Kriterie | Definiera i testvillkor | Definiera i KQL |

| Utlösarvillkor | Definiera i regel | Tröskelvärde: Antal frågeresultat |

| Åtgärd | • Skapa brott • Skicka ny händelse • Lägg till i referensuppsättningen eller data • Och mycket mer |

• Skapa avisering eller incident • Integrerar med Logic Apps |

Mappa och jämföra regelexempel

Använd de här exemplen för att jämföra och mappa regler från QRadar till Microsoft Sentinel i olika scenarier.

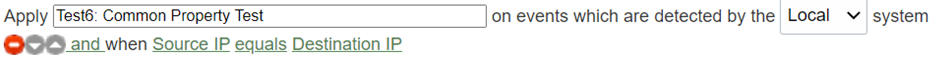

Syntax för vanliga egenskapstester

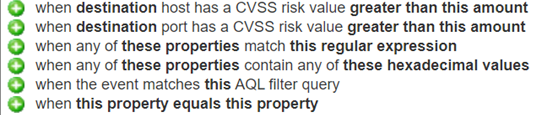

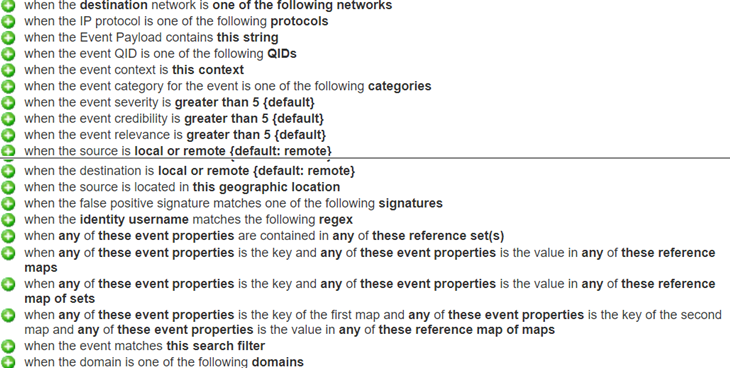

Här är QRadar-syntaxen för en vanlig regel för egenskapstester.

Vanliga egenskapstester: Exempel på reguljära uttryck (QRadar)

Här är syntaxen för en QRadar-exempelregel för vanliga egenskapstester som använder ett reguljärt uttryck:

when any of <these properties> match <this regular expression>

Här är exempelregeln i QRadar.

Vanliga egenskapstester: Exempel på reguljära uttryck (KQL)

Här är regeln för vanliga egenskapstester med ett reguljärt uttryck i KQL.

CommonSecurityLog

| where tostring(SourcePort) matches regex @"\d{1,5}" or tostring(DestinationPort) matches regex @"\d{1,5}"

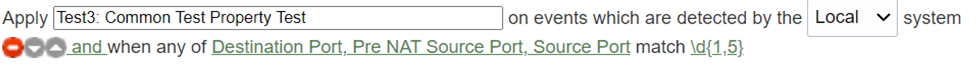

Vanliga egenskapstester: Exempel på AQL-filterfråga (QRadar)

Här är syntaxen för en QRadar-exempelregel för vanliga egenskapstester som använder en AQL-filterfråga.

when the event matches <this> AQL filter query

Här är exempelregeln i QRadar.

Vanliga egenskapstester: Exempel på AQL-filterfråga (KQL)

Här är regeln för vanliga egenskapstester med en AQL-filterfråga i KQL.

CommonSecurityLog

| where SourceIP == '10.1.1.10'

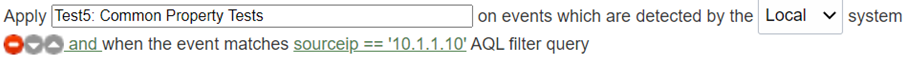

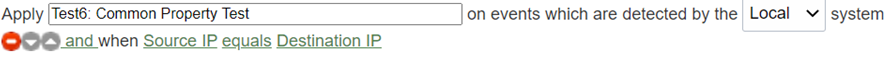

Vanliga egenskapstester: lika med/inte lika med exempel (QRadar)

Här är syntaxen för en QRadar-exempelregel för vanliga egenskapstester som använder operatorn equals eller not equals .

and when <this property> <equals/not equals> <this property>

Här är exempelregeln i QRadar.

Vanliga egenskapstester: lika med/inte lika med exempel (KQL)

Här är den vanliga regeln för egenskapstester med operatorn equals eller not equals i KQL.

CommonSecurityLog

| where SourceIP == DestinationIP

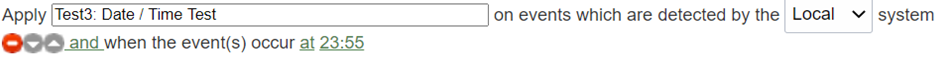

Syntax för datum/tid-tester

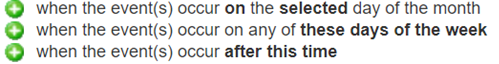

Här är QRadar-syntaxen för en datum-/tidstestregel.

Datum-/tidstester: Vald dag i månaden -exemplet (QRadar)

Här är syntaxen för en QRadar-exempelregel för datum/tid-tester som använder en vald dag i månaden.

and when the event(s) occur <on/after/before> the <selected> day of the month

Här är exempelregeln i QRadar.

Datum-/tidstester: Vald dag i månadsexemplet (KQL)

Här är datum/tid-testregeln med en vald dag i månaden i KQL.

SecurityEvent

| where dayofmonth(TimeGenerated) < 4

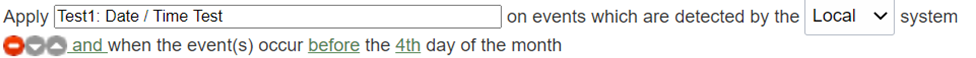

Datum/tid-tester: Valt veckodagsexempel (QRadar)

Här är syntaxen för en QRadar-exempelregel för datum-/tidstester som använder en vald veckodag:

and when the event(s) occur on any of <these days of the week{Monday, Tuesday, Wednesday, Thursday, Friday, Saturday, Sunday}>

Här är exempelregeln i QRadar.

Datum/tid-tester: Vald dag i veckan-exemplet (KQL)

Här är regeln för datum/tid-tester med en vald veckodag i KQL.

SecurityEvent

| where dayofweek(TimeGenerated) between (3d .. 5d)

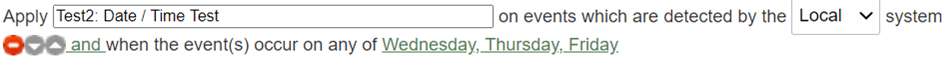

Datum/tid-tester: efter/före/i exempel (QRadar)

Här är syntaxen för en QRadar-exempelregel för datum/tid-tester som använder operatorn after, beforeeller at .

and when the event(s) occur <after/before/at> <this time{12.00AM, 12.05AM, ...11.50PM, 11.55PM}>

Här är exempelregeln i QRadar.

Datum/tid-tester: efter/före/i exempel (KQL)

Här är regeln för datum/tid-tester som använder operatorn after, beforeeller at i KQL.

SecurityEvent

| where format_datetime(TimeGenerated,'HH:mm')=="23:55"

TimeGenerated är i UTC/GMT.

Syntax för händelseegenskapstester

Här är QRadar-syntaxen för en regel för händelseegenskapstester.

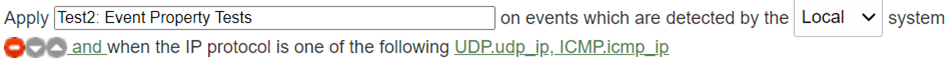

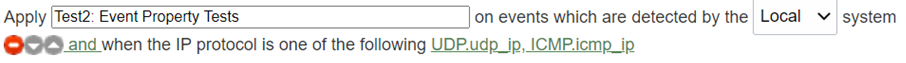

Händelseegenskapstester: EXEMPEL på IP-protokoll (QRadar)

Här är syntaxen för en QRadar-exempelregel för händelseegenskapstester som använder ett IP-protokoll.

and when the IP protocol is one of the following <protocols>

Här är exempelregeln i QRadar.

Händelseegenskapstester: EXEMPEL på IP-protokoll (KQL)

CommonSecurityLog

| where Protocol in ("UDP","ICMP")

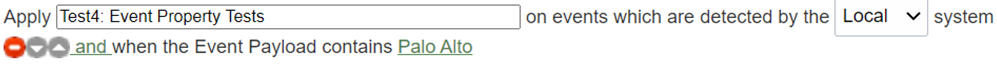

Händelseegenskapstester: Exempel på händelsenyttolaststräng (QRadar)

Här är syntaxen för en QRadar-exempelregel för händelseegenskapstester som använder ett Event Payload strängvärde.

and when the Event Payload contains <this string>

Här är exempelregeln i QRadar.

Händelseegenskapstester: Exempel på händelsenyttolaststräng (KQL)

CommonSecurityLog

| where DeviceVendor has "Palo Alto"

search "Palo Alto"

Undvik att använda search kommandot om du redan känner till tabellnamnet för att optimera prestanda.

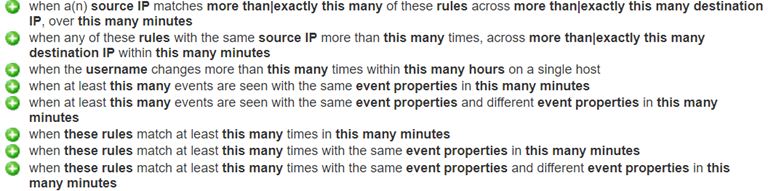

Funktioner: räknarsyntax

Här är QRadar-syntaxen för en funktionsregel som använder räknare.

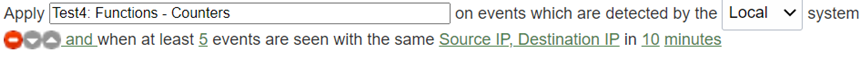

Räknare: Händelseegenskap och tidsexempel (QRadar)

Här är syntaxen för en QRadar-exempelfunktionsregel som använder ett definierat antal händelseegenskaper under ett definierat antal minuter.

and when at least <this many> events are seen with the same <event properties> in <this many> <minutes>

Här är exempelregeln i QRadar.

Räknare: Händelseegenskap och tidsexempel (KQL)

CommonSecurityLog

| summarize Count = count() by SourceIP, DestinationIP

| where Count >= 5

Funktioner: syntax för negativa villkor

Här är QRadar-syntaxen för en funktionsregel som använder negativa villkor.

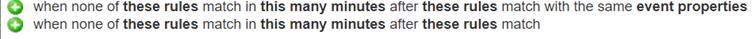

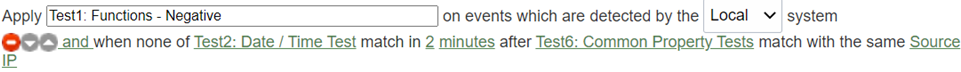

Exempel på negativa villkor (QRadar)

Här är syntaxen för en QRadar-exempelfunktionsregel som använder negativa villkor.

and when none of <these rules> match in <this many> <minutes> after <these rules> match with the same <event properties>

Här är två definierade regler i QRadar. De negativa villkoren baseras på dessa regler.

Här är ett exempel på regeln för negativa villkor baserat på reglerna ovan.

Exempel på negativa villkor (KQL)

let spanoftime = 10m;

let Test2 = (

CommonSecurityLog

| where Protocol !in ("UDP","ICMP")

| where TimeGenerated > ago(spanoftime)

);

let Test6 = (

CommonSecurityLog

| where SourceIP == DestinationIP

);

Test2

| join kind=rightanti Test6 on $left. SourceIP == $right. SourceIP and $left. Protocol ==$right. Protocol

Funktioner: syntax för enkla villkor

Här är QRadar-syntaxen för en funktionsregel som använder enkla villkor.

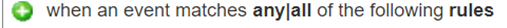

Exempel på enkla villkor (QRadar)

Här är syntaxen för en QRadar-exempelfunktionsregel som använder enkla villkor.

and when an event matches <any|all> of the following <rules>

Här är exempelregeln i QRadar.

Exempel på enkla villkor (KQL)

CommonSecurityLog

| where Protocol !in ("UDP","ICMP") or SourceIP == DestinationIP

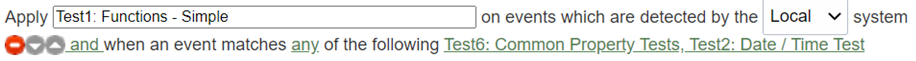

Syntax för IP-/porttester

Här är QRadar-syntaxen för en IP-/porttestregel.

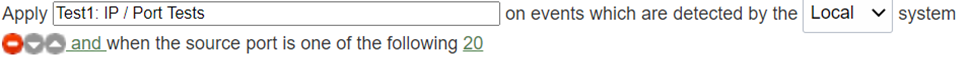

IP-/porttester: Exempel på källport (QRadar)

Här är syntaxen för en QRadar-exempelregel som anger en källport.

and when the source port is one of the following <ports>

Här är exempelregeln i QRadar.

IP-/porttester: Exempel på källport (KQL)

CommonSecurityLog

| where SourcePort == 20

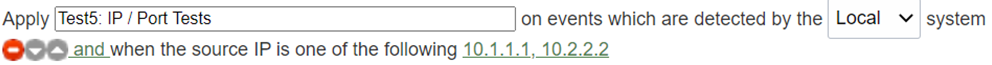

IP-/porttester: Exempel på käll-IP (QRadar)

Här är syntaxen för en QRadar-exempelregel som anger en käll-IP-adress.

and when the source IP is one of the following <IP addresses>

Här är exempelregeln i QRadar.

IP-/porttester: Käll-IP-exempel (KQL)

CommonSecurityLog

| where SourceIP in (“10.1.1.1”,”10.2.2.2”)

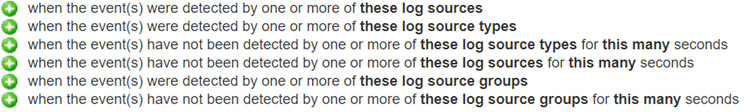

Syntax för test av loggkälla

Här är QRadar-syntaxen för en testregel för loggkällan.

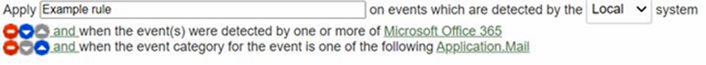

Exempel på loggkälla (QRadar)

Här är syntaxen för en QRadar-exempelregel som anger loggkällor.

and when the event(s) were detected by one or more of these <log source types>

Här är exempelregeln i QRadar.

Exempel på loggkälla (KQL)

OfficeActivity

| where OfficeWorkload == "Exchange"

Nästa steg

I den här artikeln har du lärt dig hur du mappar dina migreringsregler från QRadar till Microsoft Sentinel.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för