Automatisk uppdatering av mobilitetstjänsten i Azure-till-Azure-replikering

Azure Site Recovery använder en månatlig versionstakt för att åtgärda eventuella problem och förbättra befintliga funktioner eller lägga till nya. För att förbli aktuell med tjänsten måste du planera för korrigeringsdistribution varje månad. Om du vill undvika de kostnader som är associerade med varje uppgradering kan du tillåta Site Recovery att hantera komponentuppdateringar.

Som nämnts i haveriberedskapsarkitekturen i Azure-till-Azure installeras mobilitetstjänsten på alla virtuella Azure-datorer som har replikering aktiverad från en Azure-region till en annan. När du använder automatiska uppdateringar uppdaterar varje ny version mobilitetstjänsttillägget.

Kommentar

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Information om hur du kommer igång finns i Installera Azure PowerShell. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Så här fungerar automatiska uppdateringar

När du använder Site Recovery för att hantera uppdateringar distribueras en global runbook (används av Azure-tjänster) via ett automationskonto som skapats i samma prenumeration som valvet. Varje valv använder ett automationskonto. För varje virtuell dator i ett valv söker runbooken efter aktiva automatiska uppdateringar. Om en nyare version av mobilitetstjänsttillägget är tillgänglig installeras uppdateringen.

Standardschemat för runbook sker dagligen kl. 12:00 i tidszonen för den replikerade virtuella datorns geografiska område. Du kan också ändra runbook-schemat via automationskontot.

Kommentar

Från och med Samlad uppdatering 35 kan du välja ett befintligt automationskonto som ska användas för uppdateringar. Före samlad uppdatering 35 skapade Site Recovery automation-kontot som standard. Du kan bara välja det här alternativet när du aktiverar replikering för en virtuell dator. Den är inte tillgänglig för en virtuell dator som redan har replikering aktiverad. Inställningen du väljer gäller för alla virtuella Azure-datorer som skyddas i samma valv.

Att aktivera automatiska uppdateringar kräver inte en omstart av dina virtuella Azure-datorer eller påverkar pågående replikering.

Jobbfakturering i automationskontot baseras på antalet jobbkörningsminuter som används under en månad. Jobbkörningen tar några sekunder till ungefär en minut varje dag och täcks som kostnadsfria enheter. Som standard ingår 500 minuter som kostnadsfria enheter för ett automationskonto, enligt följande tabell:

| Kostnadsfria enheter ingår (varje månad) | Pris |

|---|---|

| Jobbkörning 500 minuter | ₹0,14/minut |

Aktivera automatiska uppdateringar

Det finns flera sätt som Site Recovery kan hantera tilläggsuppdateringarna på:

- Hantera som en del av steget aktivera replikering

- Växla inställningarna för tilläggsuppdateringen i valvet

- Hantera uppdateringar manuellt

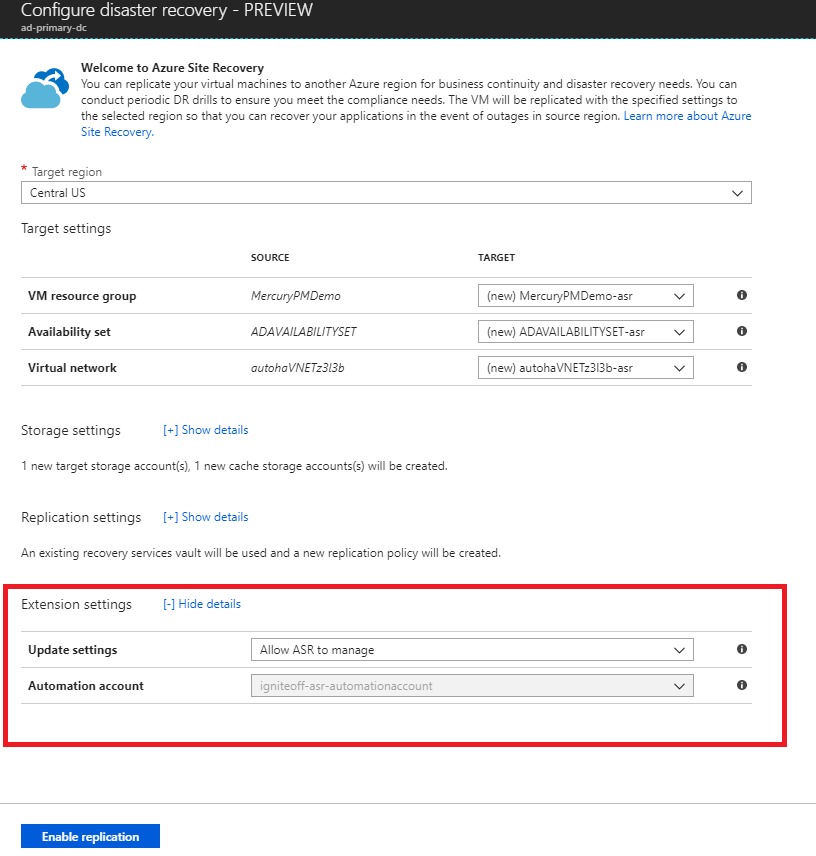

Hantera som en del av steget aktivera replikering

När du aktiverar replikering för en virtuell dator antingen från vm-vyn eller från Recovery Services-valvet kan du antingen tillåta Site Recovery att hantera uppdateringar för Site Recovery-tillägget eller hantera det manuellt.

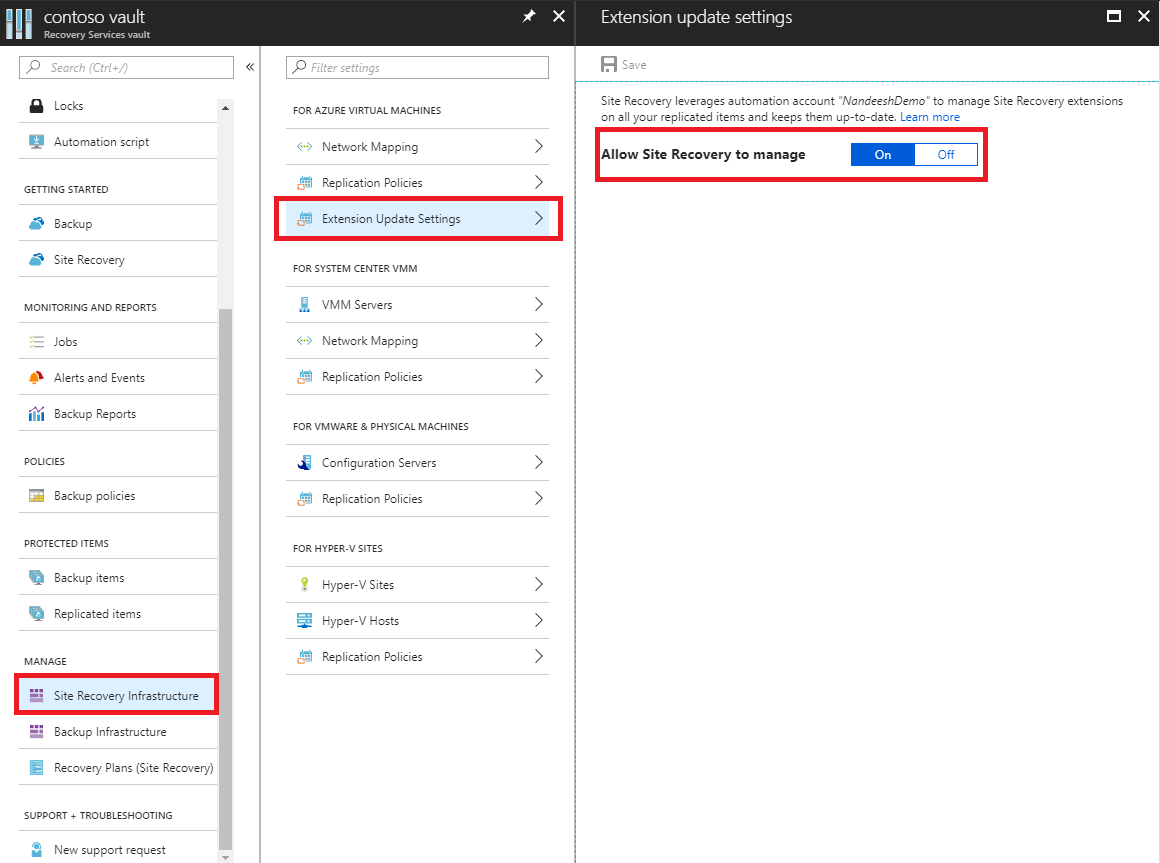

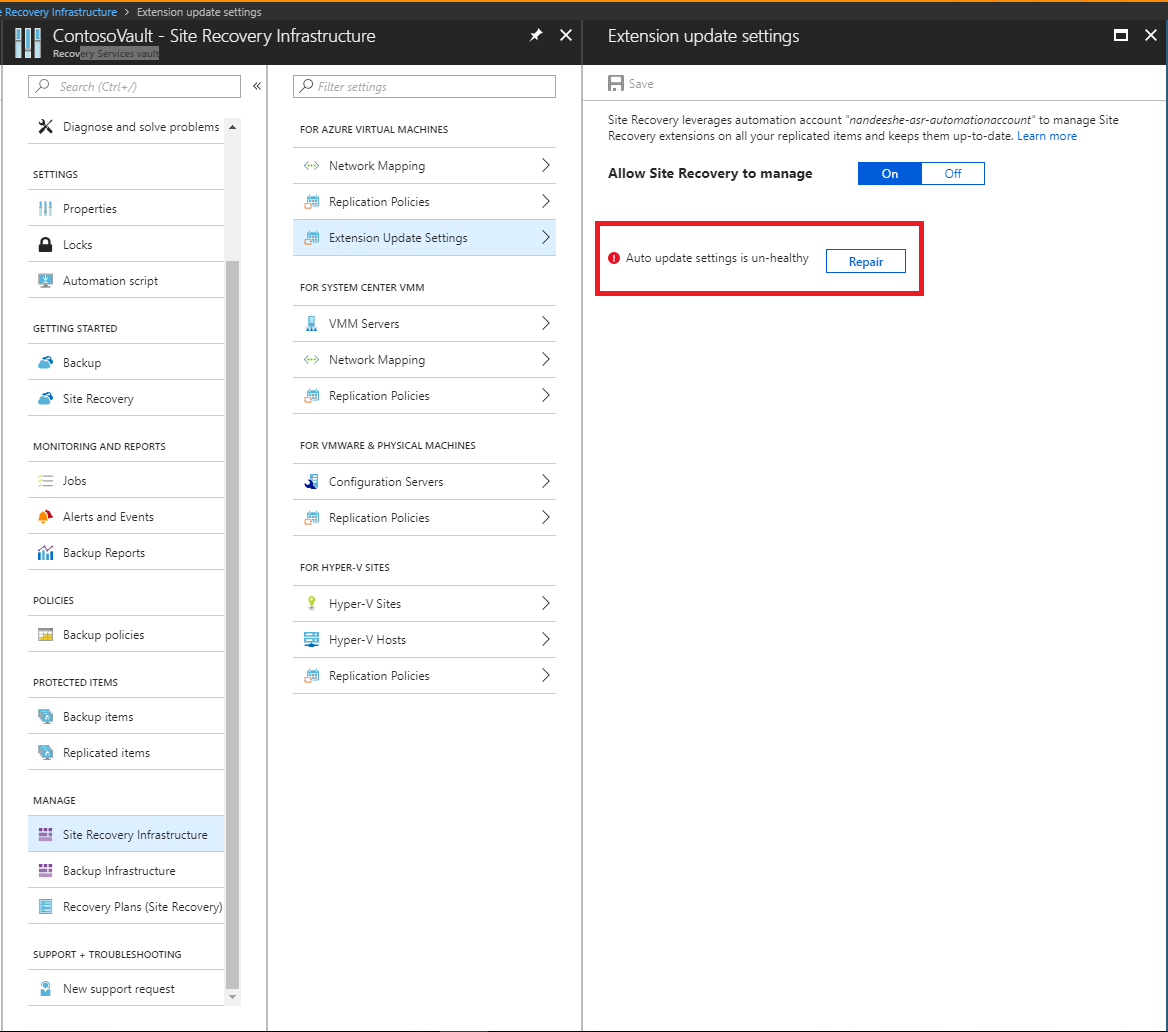

Växla inställningarna för tilläggsuppdateringen i valvet

Från Recovery Services-valvet går du till Hantera>Site Recovery-infrastruktur.

Under För uppdateringsinställningar>för Azure Virtual Machines-tillägget>Tillåt site recovery att hantera väljer du På.

Om du vill hantera tillägget manuellt väljer du Av.

Viktigt!

När du väljer Tillåt Site Recovery att hantera tillämpas inställningen på alla virtuella datorer i valvet.

Välj Spara.

Kommentar

Båda alternativen meddelar dig om det automationskonto som används för att hantera uppdateringar. Om du använder den här funktionen i ett valv för första gången skapas ett nytt automationskonto som standard. Alternativt kan du anpassa inställningen och välja ett befintligt automationskonto. När de har definierats använder alla efterföljande åtgärder för att aktivera replikering i samma valv det valda automationskontot. För närvarande visar den nedrullningsbara menyn endast automationskonton som finns i samma resursgrupp som valvet.

Använd följande skript för ett anpassat automationskonto:

Viktigt!

Kör följande skript i kontexten för ett automationskonto. Det här skriptet använder systemtilldelade hanterade identiteter som autentiseringstyp.

param(

[Parameter(Mandatory=$true)]

[String] $VaultResourceId,

[Parameter(Mandatory=$true)]

[ValidateSet("Enabled",'Disabled')]

[Alias("Enabled or Disabled")]

[String] $AutoUpdateAction,

[Parameter(Mandatory=$false)]

[String] $AutomationAccountArmId

)

$SiteRecoveryRunbookName = "Modify-AutoUpdateForVaultForPatner"

$TaskId = [guid]::NewGuid().ToString()

$SubscriptionId = "00000000-0000-0000-0000-000000000000"

$AsrApiVersion = "2021-12-01"

$ArmEndPoint = "https://management.azure.com"

$AadAuthority = "https://login.windows.net/"

$AadAudience = "https://management.core.windows.net/"

$AzureEnvironment = "AzureCloud"

$Timeout = "160"

$AuthenticationType = "SystemAssignedIdentity"

function Throw-TerminatingErrorMessage

{

Param

(

[Parameter(Mandatory=$true)]

[String]

$Message

)

throw ("Message: {0}, TaskId: {1}.") -f $Message, $TaskId

}

function Write-Tracing

{

Param

(

[Parameter(Mandatory=$true)]

[ValidateSet("Informational", "Warning", "ErrorLevel", "Succeeded", IgnoreCase = $true)]

[String]

$Level,

[Parameter(Mandatory=$true)]

[String]

$Message,

[Switch]

$DisplayMessageToUser

)

Write-Output $Message

}

function Write-InformationTracing

{

Param

(

[Parameter(Mandatory=$true)]

[String]

$Message

)

Write-Tracing -Message $Message -Level Informational -DisplayMessageToUser

}

function ValidateInput()

{

try

{

if(!$VaultResourceId.StartsWith("/subscriptions", [System.StringComparison]::OrdinalIgnoreCase))

{

$ErrorMessage = "The vault resource id should start with /subscriptions."

throw $ErrorMessage

}

$Tokens = $VaultResourceId.SubString(1).Split("/")

if(!($Tokens.Count % 2 -eq 0))

{

$ErrorMessage = ("Odd Number of tokens: {0}." -f $Tokens.Count)

throw $ErrorMessage

}

if(!($Tokens.Count/2 -eq 4))

{

$ErrorMessage = ("Invalid number of resource in vault ARM id expected:4, actual:{0}." -f ($Tokens.Count/2))

throw $ErrorMessage

}

if($AutoUpdateAction -ieq "Enabled" -and [string]::IsNullOrEmpty($AutomationAccountArmId))

{

$ErrorMessage = ("The automation account ARM id should not be null or empty when AutoUpdateAction is enabled.")

throw $ErrorMessage

}

}

catch

{

$ErrorMessage = ("ValidateInput failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

function Initialize-SubscriptionId()

{

try

{

$Tokens = $VaultResourceId.SubString(1).Split("/")

$Count = 0

$ArmResources = @{}

while($Count -lt $Tokens.Count)

{

$ArmResources[$Tokens[$Count]] = $Tokens[$Count+1]

$Count = $Count + 2

}

return $ArmResources["subscriptions"]

}

catch

{

Write-Tracing -Level ErrorLevel -Message ("Initialize-SubscriptionId: failed with [Exception: {0}]." -f $_.Exception) -DisplayMessageToUser

throw

}

}

function Invoke-InternalRestMethod($Uri, $Headers, [ref]$Result)

{

$RetryCount = 0

$MaxRetry = 3

do

{

try

{

$ResultObject = Invoke-RestMethod -Uri $Uri -Headers $Headers

($Result.Value) += ($ResultObject)

break

}

catch

{

Write-InformationTracing ("Retry Count: {0}, Exception: {1}." -f $RetryCount, $_.Exception)

$RetryCount++

if(!($RetryCount -le $MaxRetry))

{

throw

}

Start-Sleep -Milliseconds 2000

}

}while($true)

}

function Invoke-InternalWebRequest($Uri, $Headers, $Method, $Body, $ContentType, [ref]$Result)

{

$RetryCount = 0

$MaxRetry = 3

do

{

try

{

$ResultObject = Invoke-WebRequest -Uri $UpdateUrl -Headers $Header -Method 'PATCH' `

-Body $InputJson -ContentType "application/json" -UseBasicParsing

($Result.Value) += ($ResultObject)

break

}

catch

{

Write-InformationTracing ("Retry Count: {0}, Exception: {1}." -f $RetryCount, $_.Exception)

$RetryCount++

if(!($RetryCount -le $MaxRetry))

{

throw

}

Start-Sleep -Milliseconds 2000

}

}while($true)

}

function Get-Header([ref]$Header, $AadAudience){

try

{

$Header.Value['Content-Type'] = 'application\json'

Write-InformationTracing ("The Authentication Type is system Assigned Identity based.")

$endpoint = $env:IDENTITY_ENDPOINT

$endpoint

$Headers = New-Object "System.Collections.Generic.Dictionary[[String],[String]]"

$Headers.Add("X-IDENTITY-HEADER", $env:IDENTITY_HEADER)

$Headers.Add("Metadata", "True")

$authenticationResult = Invoke-RestMethod -Method Get -Headers $Headers -Uri ($endpoint +'?resource=' +$AadAudience)

$accessToken = $authenticationResult.access_token

$Header.Value['Authorization'] = "Bearer " + $accessToken

$Header.Value["x-ms-client-request-id"] = $TaskId + "/" + (New-Guid).ToString() + "-" + (Get-Date).ToString("u")

}

catch

{

$ErrorMessage = ("Get-BearerToken: failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

function Get-ProtectionContainerToBeModified([ref] $ContainerMappingList)

{

try

{

Write-InformationTracing ("Get protection container mappings : {0}." -f $VaultResourceId)

$ContainerMappingListUrl = $ArmEndPoint + $VaultResourceId + "/replicationProtectionContainerMappings" + "?api-version=" + $AsrApiVersion

Write-InformationTracing ("Getting the bearer token and the header.")

Get-Header ([ref]$Header) $AadAudience

$Result = @()

Invoke-InternalRestMethod -Uri $ContainerMappingListUrl -Headers $header -Result ([ref]$Result)

$ContainerMappings = $Result[0]

Write-InformationTracing ("Total retrieved container mappings: {0}." -f $ContainerMappings.Value.Count)

foreach($Mapping in $ContainerMappings.Value)

{

if(($Mapping.properties.providerSpecificDetails -eq $null) -or ($Mapping.properties.providerSpecificDetails.instanceType -ine "A2A"))

{

Write-InformationTracing ("Mapping properties: {0}." -f ($Mapping.properties))

Write-InformationTracing ("Ignoring container mapping: {0} as the provider does not match." -f ($Mapping.Id))

continue;

}

if($Mapping.Properties.State -ine "Paired")

{

Write-InformationTracing ("Ignoring container mapping: {0} as the state is not paired." -f ($Mapping.Id))

continue;

}

Write-InformationTracing ("Provider specific details {0}." -f ($Mapping.properties.providerSpecificDetails))

$MappingAutoUpdateStatus = $Mapping.properties.providerSpecificDetails.agentAutoUpdateStatus

$MappingAutomationAccountArmId = $Mapping.properties.providerSpecificDetails.automationAccountArmId

$MappingHealthErrorCount = $Mapping.properties.HealthErrorDetails.Count

if($AutoUpdateAction -ieq "Enabled" -and

($MappingAutoUpdateStatus -ieq "Enabled") -and

($MappingAutomationAccountArmId -ieq $AutomationAccountArmId) -and

($MappingHealthErrorCount -eq 0))

{

Write-InformationTracing ("Provider specific details {0}." -f ($Mapping.properties))

Write-InformationTracing ("Ignoring container mapping: {0} as the auto update is already enabled and is healthy." -f ($Mapping.Id))

continue;

}

($ContainerMappingList.Value).Add($Mapping.id)

}

}

catch

{

$ErrorMessage = ("Get-ProtectionContainerToBeModified: failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

$OperationStartTime = Get-Date

$ContainerMappingList = New-Object System.Collections.Generic.List[System.String]

$JobsInProgressList = @()

$JobsCompletedSuccessList = @()

$JobsCompletedFailedList = @()

$JobsFailedToStart = 0

$JobsTimedOut = 0

$Header = @{}

$AzureRMProfile = Get-Module -ListAvailable -Name AzureRM.Profile | Select Name, Version, Path

$AzureRmProfileModulePath = Split-Path -Parent $AzureRMProfile.Path

Add-Type -Path (Join-Path $AzureRmProfileModulePath "Microsoft.IdentityModel.Clients.ActiveDirectory.dll")

$Inputs = ("Tracing inputs VaultResourceId: {0}, Timeout: {1}, AutoUpdateAction: {2}, AutomationAccountArmId: {3}." -f $VaultResourceId, $Timeout, $AutoUpdateAction, $AutomationAccountArmId)

Write-Tracing -Message $Inputs -Level Informational -DisplayMessageToUser

$CloudConfig = ("Tracing cloud configuration ArmEndPoint: {0}, AadAuthority: {1}, AadAudience: {2}." -f $ArmEndPoint, $AadAuthority, $AadAudience)

Write-Tracing -Message $CloudConfig -Level Informational -DisplayMessageToUser

ValidateInput

$SubscriptionId = Initialize-SubscriptionId

Get-ProtectionContainerToBeModified ([ref]$ContainerMappingList)

$Input = @{

"properties"= @{

"providerSpecificInput"= @{

"instanceType" = "A2A"

"agentAutoUpdateStatus" = $AutoUpdateAction

"automationAccountArmId" = $AutomationAccountArmId

"automationAccountAuthenticationType" = $AuthenticationType

}

}

}

$InputJson = $Input | ConvertTo-Json

if ($ContainerMappingList.Count -eq 0)

{

Write-Tracing -Level Succeeded -Message ("Exiting as there are no container mappings to be modified.") -DisplayMessageToUser

exit

}

Write-InformationTracing ("Container mappings to be updated has been retrieved with count: {0}." -f $ContainerMappingList.Count)

try

{

Write-InformationTracing ("Start the modify container mapping jobs.")

ForEach($Mapping in $ContainerMappingList)

{

try {

$UpdateUrl = $ArmEndPoint + $Mapping + "?api-version=" + $AsrApiVersion

Get-Header ([ref]$Header) $AadAudience

$Result = @()

Invoke-InternalWebRequest -Uri $UpdateUrl -Headers $Header -Method 'PATCH' `

-Body $InputJson -ContentType "application/json" -Result ([ref]$Result)

$Result = $Result[0]

$JobAsyncUrl = $Result.Headers['Azure-AsyncOperation']

Write-InformationTracing ("The modify container mapping job invoked with async url: {0}." -f $JobAsyncUrl)

$JobsInProgressList += $JobAsyncUrl;

# Rate controlling the set calls to maximum 60 calls per minute.

# ASR throttling for set calls is 200 in 1 minute.

Start-Sleep -Milliseconds 1000

}

catch{

Write-InformationTracing ("The modify container mappings job creation failed for: {0}." -f $Ru)

Write-InformationTracing $_

$JobsFailedToStart++

}

}

Write-InformationTracing ("Total modify container mappings has been initiated: {0}." -f $JobsInProgressList.Count)

}

catch

{

$ErrorMessage = ("Modify container mapping jobs failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

try

{

while($JobsInProgressList.Count -ne 0)

{

Sleep -Seconds 30

$JobsInProgressListInternal = @()

ForEach($JobAsyncUrl in $JobsInProgressList)

{

try

{

Get-Header ([ref]$Header) $AadAudience

$Result = Invoke-RestMethod -Uri $JobAsyncUrl -Headers $header

$JobState = $Result.Status

if($JobState -ieq "InProgress")

{

$JobsInProgressListInternal += $JobAsyncUrl

}

elseif($JobState -ieq "Succeeded" -or `

$JobState -ieq "PartiallySucceeded" -or `

$JobState -ieq "CompletedWithInformation")

{

Write-InformationTracing ("Jobs succeeded with state: {0}." -f $JobState)

$JobsCompletedSuccessList += $JobAsyncUrl

}

else

{

Write-InformationTracing ("Jobs failed with state: {0}." -f $JobState)

$JobsCompletedFailedList += $JobAsyncUrl

}

}

catch

{

Write-InformationTracing ("The get job failed with: {0}. Ignoring the exception and retrying the next job." -f $_.Exception)

# The job on which the tracking failed, will be considered in progress and tried again later.

$JobsInProgressListInternal += $JobAsyncUrl

}

# Rate controlling the get calls to maximum 120 calls each minute.

# ASR throttling for get calls is 10000 in 60 minutes.

Start-Sleep -Milliseconds 500

}

Write-InformationTracing ("Jobs remaining {0}." -f $JobsInProgressListInternal.Count)

$CurrentTime = Get-Date

if($CurrentTime -gt $OperationStartTime.AddMinutes($Timeout))

{

Write-InformationTracing ("Tracing modify cloud pairing jobs has timed out.")

$JobsTimedOut = $JobsInProgressListInternal.Count

$JobsInProgressListInternal = @()

}

$JobsInProgressList = $JobsInProgressListInternal

}

}

catch

{

$ErrorMessage = ("Tracking modify cloud pairing jobs failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

Write-InformationTracing ("Tracking modify cloud pairing jobs completed.")

Write-InformationTracing ("Modify cloud pairing jobs success: {0}." -f $JobsCompletedSuccessList.Count)

Write-InformationTracing ("Modify cloud pairing jobs failed: {0}." -f $JobsCompletedFailedList.Count)

Write-InformationTracing ("Modify cloud pairing jobs failed to start: {0}." -f $JobsFailedToStart)

Write-InformationTracing ("Modify cloud pairing jobs timedout: {0}." -f $JobsTimedOut)

if($JobsTimedOut -gt 0)

{

$ErrorMessage = "One or more modify cloud pairing jobs has timedout."

Write-Tracing -Level ErrorLevel -Message ($ErrorMessage)

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

elseif($JobsCompletedSuccessList.Count -ne $ContainerMappingList.Count)

{

$ErrorMessage = "One or more modify cloud pairing jobs failed."

Write-Tracing -Level ErrorLevel -Message ($ErrorMessage)

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

Write-Tracing -Level Succeeded -Message ("Modify cloud pairing completed.") -DisplayMessageToUser

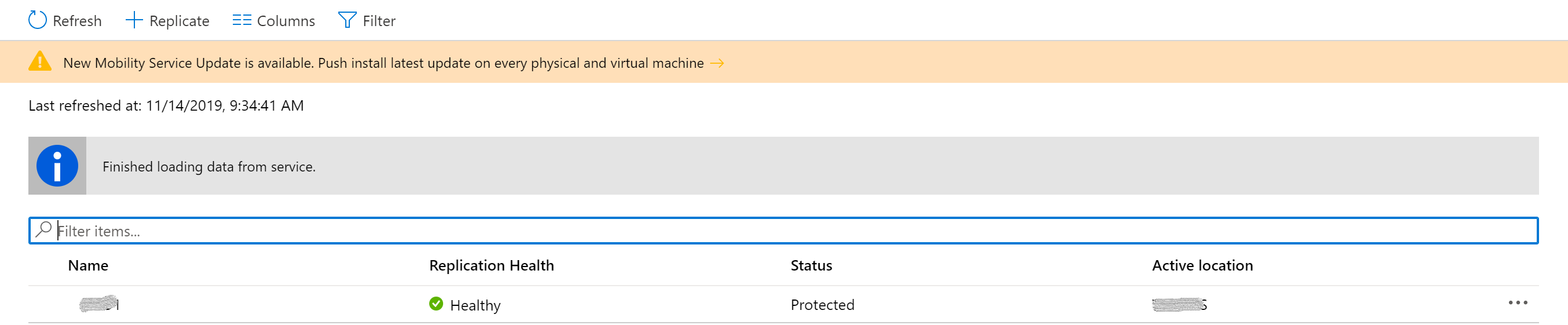

Hantera uppdateringar manuellt

Om det finns nya uppdateringar för mobilitetstjänsten installerad på dina virtuella datorer visas följande meddelande: Ny site recovery-replikeringsagentuppdatering är tillgänglig. Klicka för att installera.

Välj meddelandet för att öppna sidan för val av virtuell dator.

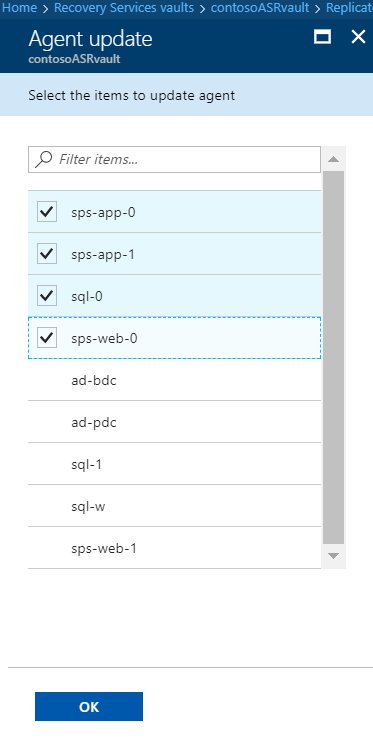

Välj de virtuella datorer som du vill uppgradera och välj sedan OK. Tjänsten Update Mobility startar för varje vald virtuell dator.

Kända problem och felsökning

Om det finns ett problem med de automatiska uppdateringarna visas ett felmeddelande under Konfigurationsproblem på instrumentpanelen för valvet.

Om du inte kan aktivera automatiska uppdateringar kan du se följande vanliga fel och rekommenderade åtgärder:

Fel: Du har inte behörighet att skapa ett Azure Kör som-konto (tjänstens huvudnamn) och bevilja rollen Deltagare till tjänstens huvudnamn.

Rekommenderad åtgärd: Kontrollera att det inloggade kontot har tilldelats som deltagare och försök igen. Mer information om hur du tilldelar behörigheter finns i avsnittet nödvändiga behörigheter i Så här: Använd portalen för att skapa ett Microsoft Entra-program och tjänstens huvudnamn som kan komma åt resurser.

Om du vill åtgärda de flesta problem när du har aktiverat automatiska uppdateringar väljer du Reparera. Om reparationsknappen inte är tillgänglig kan du se felmeddelandet som visas i fönstret inställningar för tilläggsuppdatering.

Fel: Kör som-kontot har inte behörighet att komma åt återställningstjänstresursen.

Rekommenderad åtgärd: Ta bort och återskapa sedan Kör som-kontot. Eller se till att Automation Kör som-kontots Microsoft Entra-program kan komma åt återställningstjänstresursen.

Fel: Kör som-kontot hittades inte. Något av dessa har tagits bort eller inte skapats – Microsoft Entra-programmet, tjänstens huvudnamn, roll, Automation-certifikattillgång, Automation-anslutningstillgång – eller så är tumavtrycket inte identiskt mellan certifikat och anslutning.

Rekommenderad åtgärd: Ta bort och återskapa sedan Kör som-kontot.

Fel: Det Azure Run as Certificate som används av automationskontot håller på att upphöra att gälla.

Det självsignerade certifikatet som skapas för Kör som-kontot upphör att gälla ett år från det datum då det skapades. Du kan förnya det när som helst innan det upphör att gälla. Om du har registrerat dig för e-postaviseringar får du även e-postmeddelanden när en åtgärd krävs från din sida. Det här felet visas två månader före förfallodatumet och ändras till ett kritiskt fel om certifikatet har upphört att gälla. När certifikatet har upphört att gälla fungerar inte automatisk uppdatering förrän du förnyar samma sak.

Rekommenderad åtgärd: Lös problemet genom att välja Reparera och sedan Förnya certifikat.

Kommentar

När du har förnyat certifikatet uppdaterar du sidan för att visa aktuell status.

Nästa steg

Läs mer om hur du migrerar autentiseringstypen för Automation-konton till hanterade identiteter.