Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för: ✔️ SMB Azure-fildelningar

Innan du börjar den här artikeln måste du tilldela behörigheter på resursnivå till en identitet med rollbaserad åtkomstkontroll i Azure (RBAC).

När du har tilldelat behörigheter på resursnivå kan du konfigurera Windows åtkomstkontrollistor (ACL: er), även kallade NTFS-behörigheter, på rot-, katalog- eller filnivå.

Viktigt!

För att konfigurera Windows-ACL:er för hybrididentiteter behöver du en klientdator som kör Windows som har obehindrat nätverksanslutning till domänkontrollanten. Om du autentiserar med Azure Files med Active Directory Domain Services (AD DS) eller Microsoft Entra Kerberos för hybrididentiteter behöver du en obehindrad nätverksanslutning till den lokala AD. Om du använder Microsoft Entra Domain Services måste klientdatorn ha obehindrat nätverksanslutning till domänkontrollanterna för domänen som hanteras av Microsoft Entra Domain Services, som finns i Azure. För molnbaserade identiteter (förhandsversion) finns det inget beroende av domänkontrollanter, men enheten måste vara ansluten till Microsoft Entra-ID.

Så här fungerar Azure RBAC och Windows-ACL:er tillsammans

Även om behörigheter på resursnivå (RBAC) fungerar som en gatekeeper på hög nivå som avgör om en användare kan komma åt resursen, fungerar Windows ACL:er (NTFS-behörigheter) på en mer detaljerad nivå för att styra vilka åtgärder användaren kan göra på katalog- eller filnivå.

När en användare försöker komma åt en fil eller katalog tillämpas både behörigheter på resursnivå och fil-/katalognivå. Om det finns en skillnad mellan någon av dem gäller endast den mest restriktiva. Om en användare till exempel har läs- och skrivåtkomst på filnivå, men bara läser på resursnivå, kan de bara läsa filen. Samma regel gäller om behörigheterna är omvända: om en användare har läs-/skrivåtkomst på resursnivå, men bara läser på filnivå, kan de fortfarande bara läsa filen.

I följande tabell visas hur kombinationen av behörigheter på resursnivå och Windows-ACL:er fungerar tillsammans för att fastställa åtkomsten till en fil eller katalog i Azure Files.

| Ingen RBAC-roll | RBAC – SMB-resursläsare | RBAC – SMB-resursdeltagare | RBAC – förhöjd SMB-resursdeltagare | |

|---|---|---|---|---|

| NTFS – ingen | Åtkomst nekad | Åtkomst nekad | Åtkomst nekad | Åtkomst nekad |

| NTFS – Läs | Åtkomst nekad | Läs | Läs | Läs |

| NTFS – Kör och verkställ | Åtkomst nekad | Läs | Läs | Läs |

| NTFS - Lista Mapp | Åtkomst nekad | Läs | Läs | Läs |

| NTFS – Skriva | Åtkomst nekad | Läs | Läsa, köra, skriva | Läsa, skriva |

| NTFS – Ändra | Åtkomst nekad | Läs | Läsa, Skriva, Köra, Ta bort | Läsa, skriva, köra, ta bort, Tillämpa behörigheter på din egen mapp/filer |

| NTFS – fullständig | Åtkomst nekad | Läs | Läsa, Skriva, Köra, Ta bort | Läsa, skriva, köra, ta bort, tillämpa behörigheter på allas mappar/filer |

Anteckning

Om du tar över ägarskapet för mappar eller filer för ACL-konfiguration krävs ytterligare en RBAC-behörighet. Med Windows-behörighetsmodellen för SMB-administratör kan du bevilja detta genom att tilldela den inbyggda RBAC-rollen Storage File Data SMB Admin, som innehåller behörigheten takeOwnership .

Windows-ACL:er som stöds

Azure Files stöder den fullständiga uppsättningen grundläggande och avancerade Windows-ACL:er.

| Användare | Definition |

|---|---|

BUILTIN\Administrators |

Inbyggd säkerhetsgrupp som representerar administratörer för filservern. Den här gruppen är tom och ingen kan läggas till i den. |

BUILTIN\Users |

Inbyggd säkerhetsgrupp som representerar användare av filservern. Den innehåller NT AUTHORITY\Authenticated Users som standard. För en traditionell filserver kan du konfigurera medlemskapsdefinitionen per server. För Azure Files finns det ingen värdserver, så BUILTIN\Users innehåller samma uppsättning användare som NT AUTHORITY\Authenticated Users. |

NT AUTHORITY\SYSTEM |

Tjänstkontot för filserverns operativsystem. Ett sådant tjänstkonto gäller inte i Azure Files-kontexten. Den ingår i rotkatalogen för att vara konsekvent med Windows Files Server-upplevelsen för hybridscenarier. |

NT AUTHORITY\Authenticated Users |

Alla användare i AD som kan få en giltig Kerberos-biljett. |

CREATOR OWNER |

Varje objekt, antingen katalog eller fil, har en ägare för objektet. Om det finns ACL:er tilldelade för CREATOR OWNER objektet har användaren som är ägare till det här objektet behörigheterna till det objekt som definierats av ACL:en. |

Rotkatalogen för en filresurs innehåller följande behörigheter:

BUILTIN\Administrators:(OI)(CI)(F)BUILTIN\Users:(RX)BUILTIN\Users:(OI)(CI)(IO)(GR,GE)NT AUTHORITY\Authenticated Users:(OI)(CI)(M)NT AUTHORITY\SYSTEM:(OI)(CI)(F)NT AUTHORITY\SYSTEM:(F)CREATOR OWNER:(OI)(CI)(IO)(F)

Mer information om dessa behörigheter finns i kommandoradsreferensen för icacls.

Montera filshare med administratörsåtkomst

Innan du konfigurerar ACL:er i Windows, se till att montera filresursen med administratörsbehörighet. Du kan använda två metoder:

Använd Windows-behörighetsmodellen för SMB-administratör: Tilldela den inbyggda RBAC-rollen Storage File Data SMB Admin, som innehåller de behörigheter som krävs för användare som konfigurerar ACL:er. Montera sedan filresursen med identitetsbaserad autentisering och konfigurera ACL:er. Den här metoden är säkrare eftersom den inte kräver din lagringskontonyckel för att montera fildelningen.

Använd lagringskontonyckeln (rekommenderas inte): Använd lagringskontonyckeln för att montera filresursen och konfigurera sedan ACL:er. Lagringskontonyckeln är en känslig autentiseringsuppgift. Av säkerhetsskäl använder du endast det här alternativet om du inte kan använda identitetsbaserad autentisering.

Anteckning

Om en användare har ACL för fullständig kontroll samt rollen Förhöjd deltagare för lagringsfildata-SMB-resurs (eller en anpassad roll med nödvändiga behörigheter) kan de konfigurera ACL:er utan att använda Windows-behörighetsmodellen för SMB-administratören eller lagringskontonyckeln.

Använda Windows-behörighetsmodellen för SMB-administratör

Vi rekommenderar att du använder Windows-behörighetsmodellen för SMB-administratören i stället för att använda lagringskontonyckeln. Med den här funktionen kan du tilldela den inbyggda RBAC-rollen Storage File Data SMB Admin till användare, så att de kan ta över ägarskapet för en fil eller katalog i syfte att konfigurera ACL:er.

RBAC-rollen Storage File Data SMB Admin innehåller följande tre dataåtgärder:

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/takeOwnership/action

Följ dessa steg om du vill använda Windows-behörighetsmodellen för SMB-administratör:

Tilldela RBAC-rollen Storage File Data SMB Admin till användare som konfigurerar ACL:er. Anvisningar om hur du tilldelar en roll finns i Tilldela Azure-roller med hjälp av Azure-portalen.

Låt användarna montera filresursdelningen med hjälp av sin domänidentitet. Så länge identitetsbaserad autentisering har konfigurerats för ditt lagringskonto kan du montera resursen och konfigurera och redigera Windows-ACL:er utan att använda din lagringskontonyckel.

Logga in på en domänansluten enhet eller en enhet som har obehindrat nätverksanslutning till domänkontrollanterna (som Microsoft Entra-användare om din AD-källa är Microsoft Entra Domain Services). Öppna en Windows-kommandotolk och montera filresursen genom att köra följande kommando. Ersätt

<YourStorageAccountName>och<FileShareName>med dina egna värden. Om Z: redan används ersätter du det med en tillgänglig enhetsbeteckning.net useAnvänd kommandot för att montera resursen i det här skedet och inte PowerShell. Om du använder PowerShell för att montera resursen visas inte resursen för Utforskaren i Windows eller cmd.exeoch du har svårt att konfigurera Windows-ACL:er.net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Montera filresursen genom att använda lagringskontots nyckel (rekommenderas inte)

Varning

Om möjligt, använd Windows-behörighetsmodellen för SMB-administration för att montera delningen istället för att använda lagringskontonyckeln.

Logga in på en domänansluten enhet eller en enhet som har obehindrat nätverksanslutning till domänkontrollanterna (som Microsoft Entra-användare om din AD-källa är Microsoft Entra Domain Services). Öppna ett Windows-kommandotolken och montera fildelningen genom att köra följande kommando. Ersätt <YourStorageAccountName>, <FileShareName> och <YourStorageAccountKey> med dina egna värden. Om Z: redan används ersätter du det med en tillgänglig enhetsbeteckning. Du hittar din lagringskontonyckel i Azure Portal genom att gå till lagringskontot och välja >, eller så kan du använda PowerShell-cmdleten.

net use Använd kommandot för att montera resursen i det här skedet och inte PowerShell. Om du använder PowerShell för att montera resursen visas inte resursen för Utforskaren i Windows eller cmd.exeoch du har svårt att konfigurera Windows-ACL:er.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Konfigurera Windows-ACL:er

Processen för att konfigurera Windows-ACL:er skiljer sig beroende på om du autentiserar hybrid- eller molnbaserade identiteter.

För molnbaserade identiteter (förhandsversion) måste du använda Azure-portalen eller PowerShell. Windows Utforskaren och icacls stöds för närvarande inte för molnbaserade identiteter.

För hybrididentiteter kan du konfigurera Windows-ACL:er med icacls, eller så kan du använda Utforskaren i Windows. Du kan också använda PowerShell-kommandot Set-ACL . Om du har kataloger eller filer på lokala filservrar med Windows-ACL:er konfigurerade mot AD DS-identiteterna kan du kopiera dem till Azure Files samtidigt som du bevarar ACL:er med hjälp av traditionella filkopieringsverktyg som Robocopy eller den senaste versionen av Azure AzCopy. Om du nivåindelar kataloger och filer till Azure Files via Azure File Sync överförs dina ACL:er och sparas i sitt interna format.

Viktigt!

Om du använder Microsoft Entra Kerberos för att autentisera hybrididentiteter måste hybrididentiteterna synkroniseras med Microsoft Entra-ID för att ACL:er ska kunna tillämpas. Du kan ange ACL:er på fil- och katalognivå för identiteter som inte är synkroniserade med Microsoft Entra-ID. Dessa ACL:er tillämpas dock inte eftersom Kerberos-biljetten som används för autentisering och auktorisering inte innehåller de icke-synkroniserade identiteterna. Om du använder lokal AD DS som AD-källa kan du inkludera icke-synkroniserade identiteter i ACL:erna. AD DS placerar dessa SID:er i Kerberos-biljetten och ACL:er tillämpas.

Konfigurera Windows-ACL:er med hjälp av Azure-portalen

Om du har Konfigurerat Microsoft Entra Kerberos som identitetskälla kan du konfigurera Windows-ACL:er per Entra-användare eller grupp med hjälp av Azure-portalen. Den här metoden fungerar endast för hybrid- och molnidentiteter när Microsoft Entra Kerberos används som identitetskälla.

Logga in på Azure-portalen med den här specifika URL:en: https://aka.ms/portal/fileperms

Gå till den filresurs som du vill konfigurera Windows-ACL:er för.

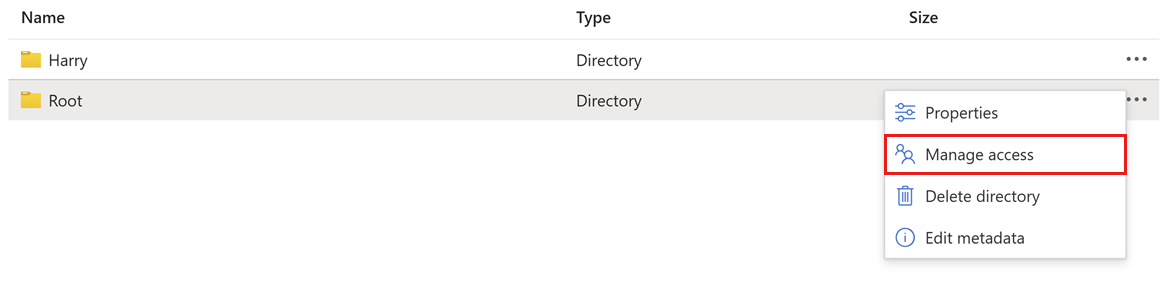

På tjänstmenyn väljer du Bläddra. Om du vill ange en ACL i rotmappen väljer du Hantera åtkomst på den översta menyn.

Om du vill ange en ACL för en fil eller katalog högerklickar du på filen eller katalogen och väljer sedan Hantera åtkomst.

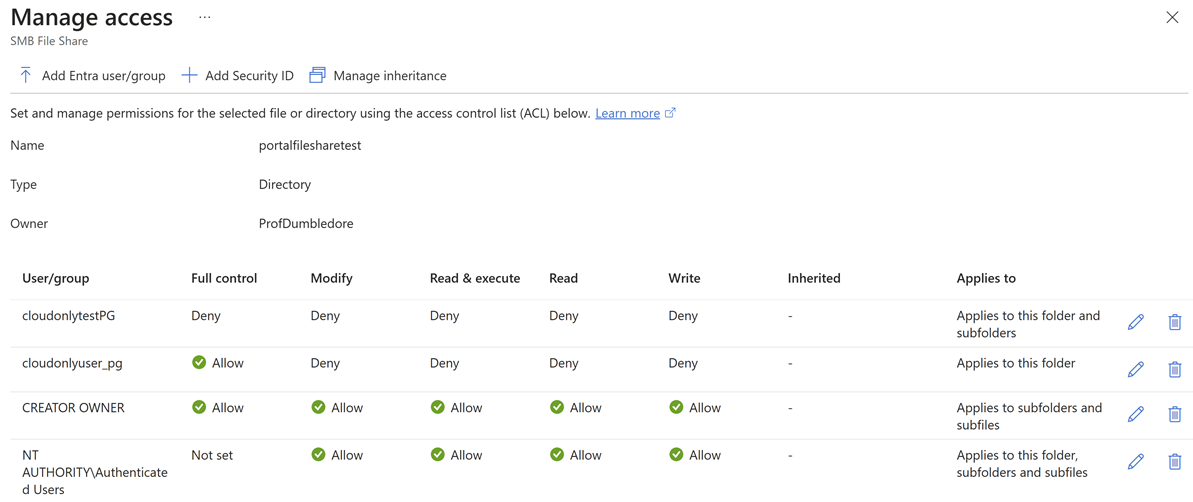

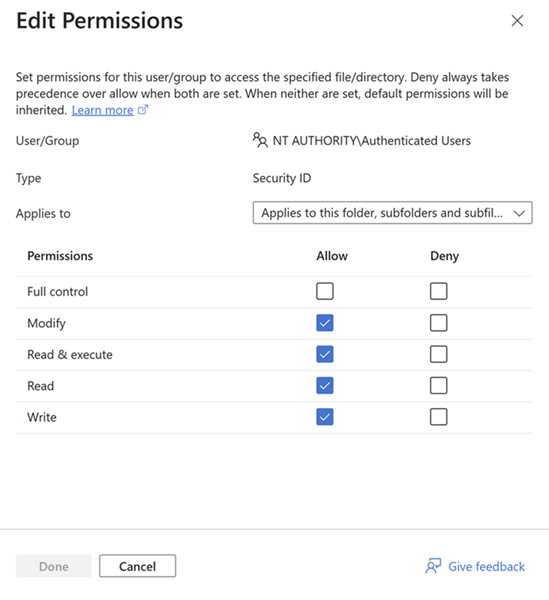

Nu bör du se tillgängliga användare och grupper. Du kan också lägga till en ny användare eller grupp. Välj pennikonen längst till höger om en användare eller grupp för att lägga till eller redigera behörigheter för användaren/gruppen för att få åtkomst till den angivna filen/katalogen.

Redigera behörigheterna. Neka har alltid företräde framför Tillåt när båda anges. När ingen av dem anges ärvs standardbehörigheter.

Välj Spara för att ange ACL.

Konfigurera Windows-ACL:er för endast molnidentiteter med powershell

Om du behöver tilldela ACL:er i grupp till endast molnanvändare kan du använda RestSetAcls PowerShell-modulen för att automatisera processen med hjälp av REST API:et för Azure Files.

Om du till exempel vill ange en rot-ACL som låter den molnbaserade användaren testUser@contoso.com ha läsåtkomst:

$AccountName = "<storage-account-name>" # replace with the storage account name

$AccountKey = "<storage-account-key>" # replace with the storage account key

$context = New-AzStorageContext -StorageAccountName $AccountName -StorageAccountKey $AccountKey

Add-AzFileAce -Context $context -FileShareName test -FilePath "/" -Type Allow -Principal "testUser@contoso.com" -AccessRights Read,Synchronize -InheritanceFlags ObjectInherit,ContainerInherit

Konfigurera Windows-ACL:er med icacls

Viktigt!

Att använda icacls fungerar inte för molnbaserade identiteter.

Om du vill bevilja fullständig behörighet till alla kataloger och filer under filresursen, inklusive rotkatalogen, kör du följande Windows-kommando från en dator som har obehindrat nätverksanslutning till AD-domänkontrollanten. Kom ihåg att ersätta platshållarvärdena i exemplet med dina egna värden. Om din AD-källa är Microsoft Entra Domain Services, är <user-upn><user-email>.

icacls <mapped-drive-letter>: /grant <user-upn>:(f)

I kommandoradsreferensen för icacls hittar du mer information om hur du använder icacls för att ange Windows-åtkomstkontrollistor och om de olika typerna av behörigheter som stöds.

Konfigurera Windows-ACL:er med Windows Utforskaren

Om du är inloggad på en domänansluten Windows-klient kan du använda Utforskaren i Windows för att ge fullständig behörighet till alla kataloger och filer under filresursen, inklusive rotkatalogen. Att använda Utforskaren fungerar bara för hybrididentiteter. Det fungerar inte för molnbaserade identiteter.

Viktigt!

Att använda Utforskaren i Windows fungerar inte för molnbaserade identiteter. Om klienten inte är domänansluten eller om din miljö har flera AD-skogar ska du inte använda Utforskaren för att konfigurera ACL:er. Använd icacls i stället. Den här begränsningen finns eftersom Windows File Explorer ACL-konfigurationen kräver att klienten är domänansluten till DEN AD-domän som lagringskontot är anslutet till.

Följ de här stegen för att konfigurera ACL:er med hjälp av Windows Utforskaren.

- Öppna Utforskaren i Windows, högerklicka på filen eller katalogen och välj Egenskaper.

- Välj fliken Säkerhet.

- Välj Redigera.. om du vill ändra behörigheter.

- Ändra behörigheter för befintliga användare eller välj Lägg till... för att bevilja behörigheter till nya användare.

- I promptfönstret för att lägga till nya användare anger du det målanvändarnamn som du vill bevilja behörigheter till i rutan Ange objektnamn som ska markeras och väljer Kontrollera namn för att hitta målanvändarens fullständiga UPN-namn. Du kan behöva ange domännamn och domän-GUID för din lokala AD. Du kan hämta den här informationen från domänadministratören eller från en lokal AD-ansluten klient.

- Välj OK.

- På fliken Säkerhet väljer du alla behörigheter som du vill bevilja den nya användaren.

- Välj Använd.

Gå vidare

När du har konfigurerat behörigheter på katalog- och filnivå kan du montera SMB-filresursen i Windows eller Linux.