Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Gäller för: ✔️ SMB Azure-fildelningar

Azure Files är Microsofts lättanvända filsystem i molnet. Den här artikeln visar hur du monterar en SMB Azure-filresurs på Windows och Windows Server.

Azure Files stöder endast SMB Multichannel på SSD-filresurser.

| Windows-version | SMB-version | Azure Files SMB Multichannel | Högsta SMB-kanalkryptering |

|---|---|---|---|

| Windows Server 2025 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 11, version 24H2 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 11, version 23H2 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 11, version 22H2 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 10, version 22H2 | SMB 3.1.1 | Ja | AES-128-GCM |

| Windows Server 2022 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 11, version 21H2 | SMB 3.1.1 | Ja | AES-256-GCM |

| Windows 10 version 21H2 | SMB 3.1.1 | Ja | AES-128-GCM |

| Windows 10, version 21H1 | SMB 3.1.1 | Ja, med KB5003690 eller senare | AES-128-GCM |

| Windows Server, version 20H2 | SMB 3.1.1 | Ja, med KB5003690 eller senare | AES-128-GCM |

| Windows 10, version 20H2 | SMB 3.1.1 | Ja, med KB5003690 eller senare | AES-128-GCM |

| Windows Server version 2004 | SMB 3.1.1 | Ja, med KB5003690 eller senare | AES-128-GCM |

| Windows 10, version 2004 | SMB 3.1.1 | Ja, med KB5003690 eller senare | AES-128-GCM |

| Windows Server 2019 | SMB 3.1.1 | Ja, med KB5003703 eller senare | AES-128-GCM |

| Windows 10 version 1809 | SMB 3.1.1 | Ja, med KB5003703 eller senare | AES-128-GCM |

| Windows Server 2016 | SMB 3.1.1 | Ja, med KB5004238 eller senare och en tillämpad registernyckel | AES-128-GCM |

| Windows 10, version 1607 | SMB 3.1.1 | Ja, med KB5004238 eller senare och en tillämpad registernyckel | AES-128-GCM |

| Windows 10, version 1507 | SMB 3.1.1 | Ja, med KB5004249 eller senare och en tillämpad registernyckel | AES-128-GCM |

| Windows Server 2012 R21 | SMB 3.0 | Nej | AES-128-CCM |

| Windows Server 20121 | SMB 3.0 | Nej | AES-128-CCM |

| Windows 8.12 | SMB 3.0 | Nej | AES-128-CCM |

| Windows Server 2008 R22 | SMB 2.1 | Nej | Stöds inte |

| Windows 72 | SMB 2.1 | Nej | Stöds inte |

1Regelbundet Microsoft-stöd för Windows Server 2012 och Windows Server 2012 R2 har upphört. Du kan bara köpa ytterligare stöd för säkerhetsuppdateringar via ESU-programmet (Extended Security Update).

2Microsoft-stöd för Windows 7, Windows 8 och Windows Server 2008 R2 har upphört. Vi rekommenderar starkt att du migrerar från dessa operativsystem.

Anteckning

Vi rekommenderar att du tar den senaste KB:en för din version av Windows.

Kontrollera att port 445 är öppen

SMB-protokollet kräver att TCP-port 445 är öppen. Anslutningar misslyckas om port 445 blockeras. Du kan kontrollera om din brandvägg eller ISP blockerar port 445 med hjälp av PowerShell-cmdleten Test-NetConnection . Mer information finns i Port 445 är blockerad.

Om du vill montera din Azure-filresurs via SMB utanför Azure utan att öppna port 445 kan du använda ett punkt-till-plats-VPN.

Operativsystemet måste ha stöd för SMB 3.x för att kunna använda en Azure-filresurs via den offentliga slutpunkten utanför Den Azure-region som den finns i, till exempel lokalt eller i en annan Azure-region. Äldre versioner av Windows som endast stöder SMB 2.1 kan inte ansluta till Azure-fildelningar via den offentliga ändpunkten.

Använda identitetsbaserad autentisering

För att förbättra säkerhets- och åtkomstkontrollen kan du konfigurera identitetsbaserad autentisering och domänansluta dina klienter. På så sätt kan du använda din Active Directory- eller Microsoft Entra-identitet för att komma åt filresursen i stället för att använda en lagringskontonyckel.

Innan du kan montera en Azure-filresurs med identitetsbaserad autentisering måste du slutföra följande:

- Tilldela behörigheter på resursnivå och konfigurera katalog- och filnivåbehörigheter. Kom ihåg att rolltilldelning på resursnivå kan ta lite tid att börja gälla.

- Om du monterar filresursen från en klient som tidigare har anslutit till filresursen med hjälp av lagringskontonyckeln kontrollerar du att du först demonterar resursen och tar bort de beständiga autentiseringsuppgifterna för lagringskontonyckeln. Anvisningar om hur du tar bort cachelagrade autentiseringsuppgifter och tar bort befintliga SMB-anslutningar innan du initierar en ny anslutning med Active Directory Domain Services (AD DS) eller Microsoft Entra-autentiseringsuppgifter finns i tvåstegsprocessen i vanliga frågor och svar.

- Om DIN AD-källa är AD DS eller Microsoft Entra Kerberos måste klienten ha en obehindrad nätverksanslutning till din AD DS. Om datorn eller den virtuella datorn ligger utanför nätverket som hanteras av din AD DS måste du aktivera VPN för att nå AD DS för autentisering.

- Logga in på klienten med autentiseringsuppgifterna för den AD DS- eller Microsoft Entra-identitet som du har beviljat behörighet till.

Om du stöter på problem, se Kan inte montera Azure-filresurser med AD-referenser.

Använda en Azure-fildelning med Windows

Om du vill använda en Azure-filresurs med Windows måste du antingen montera den, vilket innebär att tilldela den en enhetsbeteckning eller en sökväg för monteringspunkt, eller komma åt den via dess UNC-sökväg. SAS-token (Signatur för delad åtkomst) stöds för närvarande inte för montering av Azure-filresurser.

Anteckning

Ett vanligt mönster för att lyfta och flytta verksamhetsspecifika program (LOB) som förväntar sig en SMB-filresurs till Azure är att använda en Azure-filresurs som ett alternativ för att köra en dedikerad Windows-filserver på en virtuell Azure-dator (VM). En viktig faktor för att migrera ett LOB-program för att använda en Azure-filresurs är att många program körs i kontexten för ett dedikerat tjänstkonto med begränsade systembehörigheter i stället för den virtuella datorns administrativa konto. Därför måste du se till att du monterar/sparar autentiseringsuppgifterna för Azure filresurs från tjänstekontots kontext snarare än från ditt administratörskonto.

Montera Azure-fildelningen

Du kan montera en SMB Azure-fildelning i Windows med hjälp av Azure-portalen eller Azure PowerShell.

Följ dessa steg för att montera en Azure-fildelning via Azure-portalen:

Logga in på Azure-portalen.

Gå till lagringskontot som innehåller den fildelning du vill montera upp.

Välj Fildelningar.

Välj den fildelning som du vill montera.

Välj Anslut.

Välj en enhetsbokstav att montera delningen till.

Under Autentiseringsmetod väljer du Active Directory eller Microsoft Entra. Om du ser ett meddelande om att identitetsbaserad autentisering inte har konfigurerats för ditt lagringskonto konfigurerar du det baserat på någon av metoderna som beskrivs i översikten över identitetsbaserad autentisering och försöker montera resursen igen.

Välj Visa skript och kopiera sedan det angivna skriptet.

Klistra in skriptet i ett terminalfönster på värddatorn som du vill montera filresursen på och kör det.

Du har nu monterat din Azure-fildelning.

Montera Azure-fildelning använda Windows-kommandoraden

Du kan också använda kommandot net use från en Windows-prompt för att montera fildelningen.

Montera filresursen från en domänansluten virtuell dator

Om du vill montera filresursen från en domänansluten virtuell dator kör du följande kommando från en Windows-kommandotolk. Kom ihåg att ersätta <YourStorageAccountName> och <FileShareName> med dina egna värden.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Montera filresursen från en icke-domänansluten virtuell dator eller en virtuell dator som är ansluten till en annan AD-domän

Om din AD-källa är lokal AD DS kan icke-domänanslutna virtuella datorer eller virtuella datorer som är anslutna till en annan AD-domän än lagringskontot komma åt Azure-filresurser om de har en obehindrad nätverksanslutning till AD-domänkontrollanterna och ger explicita autentiseringsuppgifter. Användaren som kommer åt filresursen måste ha en identitet och autentiseringsuppgifter i AD-domänen som lagringskontot är anslutet till.

Om din AD-källa är Microsoft Entra Domain Services måste klienten ha en obehindrad nätverksanslutning till domänkontrollanterna för Microsoft Entra Domain Services, vilket kräver att du konfigurerar ett plats-till-plats- eller punkt-till-plats-VPN. Användaren som kommer åt filresursen måste ha en identitet (en Microsoft Entra-identitet synkroniserad från Microsoft Entra-ID till Microsoft Entra Domain Services) i den hanterade domänen Microsoft Entra Domain Services.

Om du vill montera en filresurs från en icke-domänansluten virtuell dator använder du notationen username@domainFQDN, där domainFQDN är det fullständigt kvalificerade domännamnet, så att klienten kan kontakta domänkontrollanten för att begära och ta emot Kerberos-biljetter. Du kan hämta värdet för domainFQDN genom att köra (Get-ADDomain).Dnsroot i Active Directory PowerShell.

Till exempel:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Om din AD-källa är Microsoft Entra Domain Services kan du även ange autentiseringsuppgifter som DOMAINNAME\username där DOMAINNAME är domänen Microsoft Entra Domain Services och användarnamnet är identitetens användarnamn i Microsoft Entra Domain Services:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

Montera Azure-filresurs med lagringskontonyckeln (rekommenderas inte)

Azure-portalen innehåller ett PowerShell-skript som du kan använda för att montera din filresurs direkt på en värd genom att använda lagringskontots nyckel. Vi rekommenderar dock att du använder identitetsbaserad autentisering i stället för lagringskontonyckeln av säkerhetsskäl. Om du måste använda lagringskontonyckeln följer du monteringsanvisningarna, men under Autentiseringsmetod väljer du Lagringskontonyckel.

En lagringskontonyckel är en administratörsnyckel för ett lagringskonto, inklusive administratörsbehörigheter för alla filer och mappar i filresursen som du har åtkomst till, och för alla filresurser och andra lagringsresurser (blobbar, köer, tabeller osv.) som finns i ditt lagringskonto. Du hittar din lagringskontonyckel i Azure-portalen genom att gå till lagringskontot och väljaÅtkomstnycklar för >, eller så kan du använda PowerShell-cmdletenGet-AzStorageAccountKey.

Montera Azure-filresursen med Filutforskaren

Öppna Utforskaren genom att öppna den från Start-menyn eller genom att trycka på genvägen Win+E.

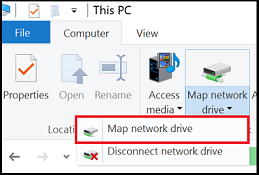

För att navigera till Den här datorn, gå till vänster i fönstret. Det kommer att ändra vilka menyer som är tillgängliga i menyfliksområdet. Under menyn Dator väljer du Mappa nätverksenhet.

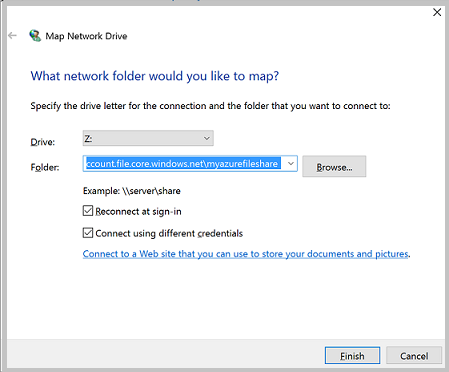

Välj enhetsbeteckningen och ange UNC-sökvägen till din Azure-filresurs. UNC-sökvägsformatet är

\\<storageAccountName>.file.core.windows.net\<fileShareName>. Exempel:\\anexampleaccountname.file.core.windows.net\file-share-name. Markera kryssrutan Anslut med olika autentiseringsuppgifter . Välj Slutför.

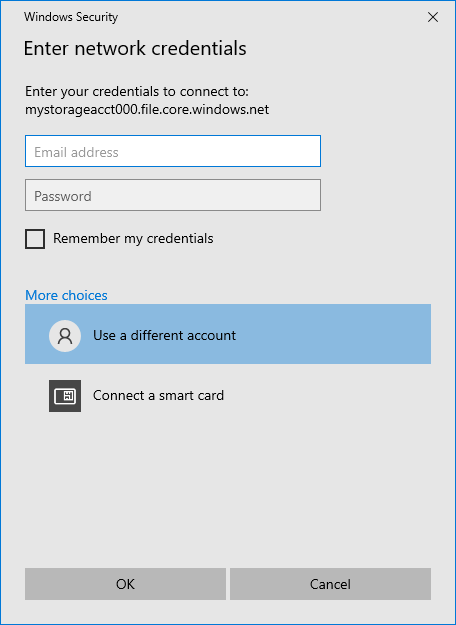

Välj Fler alternativ>Använd ett annat konto. Under E-postadress använder du lagringskontots namn och använder en lagringskontonyckel som lösenord. Välj OK.

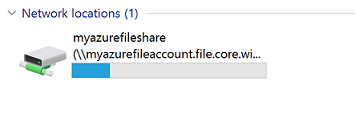

Använd Azure fildelningstjänst som du önskar.

När du är redo att demontera Azure-filresursen högerklickar du på posten för resursen under Nätverksplatserna i Utforskaren och väljer Koppla från.

Anteckning

Azure Files stöder inte SID-till UPN-översättning för användare och grupper från en icke-domänansluten virtuell dator eller en virtuell dator som är ansluten till en annan domän via Utforskaren i Windows. Om du vill visa fil-/katalogägare eller visa/ändra NTFS-behörigheter via Utforskaren i Windows kan du bara göra det från domänanslutna virtuella datorer.

Få åtkomst till en Azure-filresurs via dess UNC-sökväg

Du behöver inte montera Azure-fildelningen till en enhetsbokstav för att använda den. Du kan komma åt din Azure-filresurs direkt genom att använda UNC-sökvägen och skriva in följande i Utforskaren. Se till att ersätta storageaccountname med ditt lagringskontonamn och myfileshare med filresursnamnet:

\\storageaccountname.file.core.windows.net\myfileshare

Du uppmanas att logga in med dina autentiseringsuppgifter för nätverket. Logga in med Azure-prenumerationen där du har skapat lagringskontot och fildelningen. Om du inte uppmanas att ange autentiseringsuppgifter kan du lägga till autentiseringsuppgifterna med hjälp av följande kommando:

cmdkey /add:StorageAccountName.file.core.windows.net /user:localhost\StorageAccountName /pass:StorageAccountKey

För Azure Government Cloud ändrar du servernamnet till:

\\storageaccountname.file.core.usgovcloudapi.net\myfileshare

Anslut fildelningar med anpassade domännamn

Om du inte vill montera Azure-fildelningar med suffixet file.core.windows.net, kan du ändra suffixet för det lagringskonto som är länkat till Azure-fildelningen och sedan lägga till en CNAME-post för att dirigera det nya suffixet till lagringskontots slutpunkt. Följande instruktioner gäller endast för miljöer med en enda skog. Information om hur du konfigurerar miljöer som har två eller flera skogar finns i Använda Azure Files med flera Active Directory-skogar.

Anteckning

Azure Files stöder endast konfiguration av CNAMES med lagringskontonamnet som ett domänprefix. Om du inte vill använda lagringskontots namn som prefix bör du överväga att använda DFS-namnområden.

I det här exemplet har vi Active Directory-domänen onpremad1.com och vi har ett lagringskonto med namnet mystorageaccount som innehåller SMB Azure-filresurser. Först måste vi ändra SPN-suffixet för lagringskontot för att mappa mystorageaccount.onpremad1.com till mystorageaccount.file.core.windows.net.

Du kan montera filresursen med net use \\mystorageaccount.onpremad1.com eftersom klienterna i onpremad1 vet att de ska söka på onpremad1.com för att hitta rätt resurs för lagringskontot.

Utför följande steg för att använda den här metoden:

Se till att du konfigurerar identitetsbaserad autentisering. Om DIN AD-källa är AD DS eller Microsoft Entra Kerberos kontrollerar du att du har synkroniserat dina AD-användarkonton med Microsoft Entra-ID.

Ändra SPN för lagringskontot med hjälp av

setspnverktyget. Du hittar<DomainDnsRoot>genom att köra följande Active Directory PowerShell-kommando:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Lägg till en CNAME-post med Active Directory DNS Manager. Om du använder en privat slutpunkt lägger du till CNAME-posten för att mappa till det privata slutpunktsnamnet.

- Öppna Active Directory DNS Manager.

- Gå till din domän (till exempel onpremad1.com).

- Gå till "Framåtblickande zoner".

- Välj noden med namnet efter din domän (till exempel onpremad1.com) och högerklicka på Nytt alias (CNAME).

- Ange namnet på ditt lagringskonto för aliasnamnet.

- För det fullständigt kvalificerade domännamnet (FQDN) anger du

<storage-account-name>.<domain-name>, till exempel mystorageaccount.onpremad1.com. Värdnamnets del av FQDN måste matcha lagringskontots namn. Om värdnamnet inte matchar lagringskontots namn misslyckas monteringen med ett felmeddelande om nekad åtkomst. - För målvärdens FQDN anger du

<storage-account-name>.file.core.windows.net - Välj OK.

Nu bör du kunna montera filresursen med storageaccount.domainname.com.

Nästa steg

Mer information om Azure Files finns på följande länkar: