Övervaka Azure Virtual WAN

I den här artikeln beskrivs:

- De typer av övervakningsdata som du kan samla in för den här tjänsten.

- Sätt att analysera dessa data.

Kommentar

Om du redan är bekant med den här tjänsten och/eller Azure Monitor och bara vill veta hur du analyserar övervakningsdata kan du läsa avsnittet Analysera i slutet av den här artikeln.

När du har viktiga program och affärsprocesser som är beroende av Azure-resurser måste du övervaka och få aviseringar för systemet. Azure Monitor-tjänsten samlar in och aggregerar mått och loggar från varje komponent i systemet. Azure Monitor ger dig en översikt över tillgänglighet, prestanda och motståndskraft och meddelar dig om problem. Du kan använda Azure Portal, PowerShell, Azure CLI, REST API eller klientbibliotek för att konfigurera och visa övervakningsdata.

- Mer information om Azure Monitor finns i Översikt över Azure Monitor.

- Mer information om hur du övervakar Azure-resurser i allmänhet finns i Övervaka Azure-resurser med Azure Monitor.

Insikter

Vissa tjänster i Azure har en inbyggd instrumentpanel för övervakning i Azure Portal som ger en startpunkt för övervakning av din tjänst. Dessa instrumentpaneler kallas insikter och du hittar dem i Insights Hub i Azure Monitor i Azure Portal.

Virtual WAN använder Network Insights för att ge användare och operatörer möjlighet att visa tillståndet och statusen för ett virtuellt WAN, som presenteras via en automatiskt upptäckt topologisk karta. Resurstillstånd och statusöverlägg på kartan ger dig en ögonblicksbildsvy över det virtuella WAN:ets övergripande hälsa. Du kan navigera resurser på kartan med hjälp av åtkomst med ett klick till resurskonfigurationssidorna i Virtual WAN-portalen. Mer information finns i Azure Monitor Network Insights for Virtual WAN.

Resurstyper

Azure använder begreppet resurstyper och ID:t för att identifiera allt i en prenumeration. Resurstyper ingår också i resurs-ID:t för varje resurs som körs i Azure. En resurstyp för en virtuell dator är Microsoft.Compute/virtualMachinestill exempel . En lista över tjänster och deras associerade resurstyper finns i Resursprovidrar.

Azure Monitor organiserar på liknande sätt kärnövervakningsdata i mått och loggar baserat på resurstyper, även kallade namnområden. Olika mått och loggar är tillgängliga för olika resurstyper. Tjänsten kan vara associerad med mer än en resurstyp.

Mer information om resurstyperna för Virtual WAN finns i Referens för Azure Virtual WAN-övervakningsdata.

Datalagring

För Azure Monitor:

- Måttdata lagras i Azure Monitor-måttdatabasen.

- Loggdata lagras i Azure Monitor-loggarkivet. Log Analytics är ett verktyg i Azure Portal som kan köra frågor mot det här arkivet.

- Azure-aktivitetsloggen är ett separat arkiv med ett eget gränssnitt i Azure Portal.

Du kan också dirigera mått- och aktivitetsloggdata till Azure Monitor-loggarkivet. Du kan sedan använda Log Analytics för att fråga efter data och korrelera dem med andra loggdata.

Många tjänster kan använda diagnostikinställningar för att skicka mått- och loggdata till andra lagringsplatser utanför Azure Monitor. Exempel är Azure Storage, värdbaserade partnersystem och icke-Azure-partnersystem med hjälp av Event Hubs.

Detaljerad information om hur Azure Monitor lagrar data finns i Azure Monitor-dataplattformen.

Azure Monitor-plattformsmått

Azure Monitor tillhandahåller plattformsmått för de flesta tjänster. Dessa mått är:

- Individuellt definierad för varje namnområde.

- Lagras i azure monitor-databasen för tidsseriemått.

- Lätt och kan stödja nästan realtidsaviseringar.

- Används för att spåra prestanda för en resurs över tid.

Samling: Azure Monitor samlar in plattformsmått automatiskt. Ingen konfiguration krävs.

Routning: Du kan också dirigera vissa plattformsmått till Azure Monitor-loggar/Log Analytics så att du kan köra frågor mot dem med andra loggdata. Kontrollera DS-exportinställningen för varje mått för att se om du kan använda en diagnostikinställning för att dirigera måttet till Azure Monitor-loggar/Log Analytics.

- Mer information finns i diagnostikinställningen Mått.

- Information om hur du konfigurerar diagnostikinställningar för en tjänst finns i Skapa diagnostikinställningar i Azure Monitor.

En lista över alla mått som du kan samla in för alla resurser i Azure Monitor finns i Mått som stöds i Azure Monitor.

En lista över tillgängliga mått för Virtual WAN finns i Referens för Azure Virtual WAN-övervakningsdata.

Du kan visa mått för Virtual WAN med hjälp av Azure Portal. Följande steg hjälper dig att hitta och visa mått:

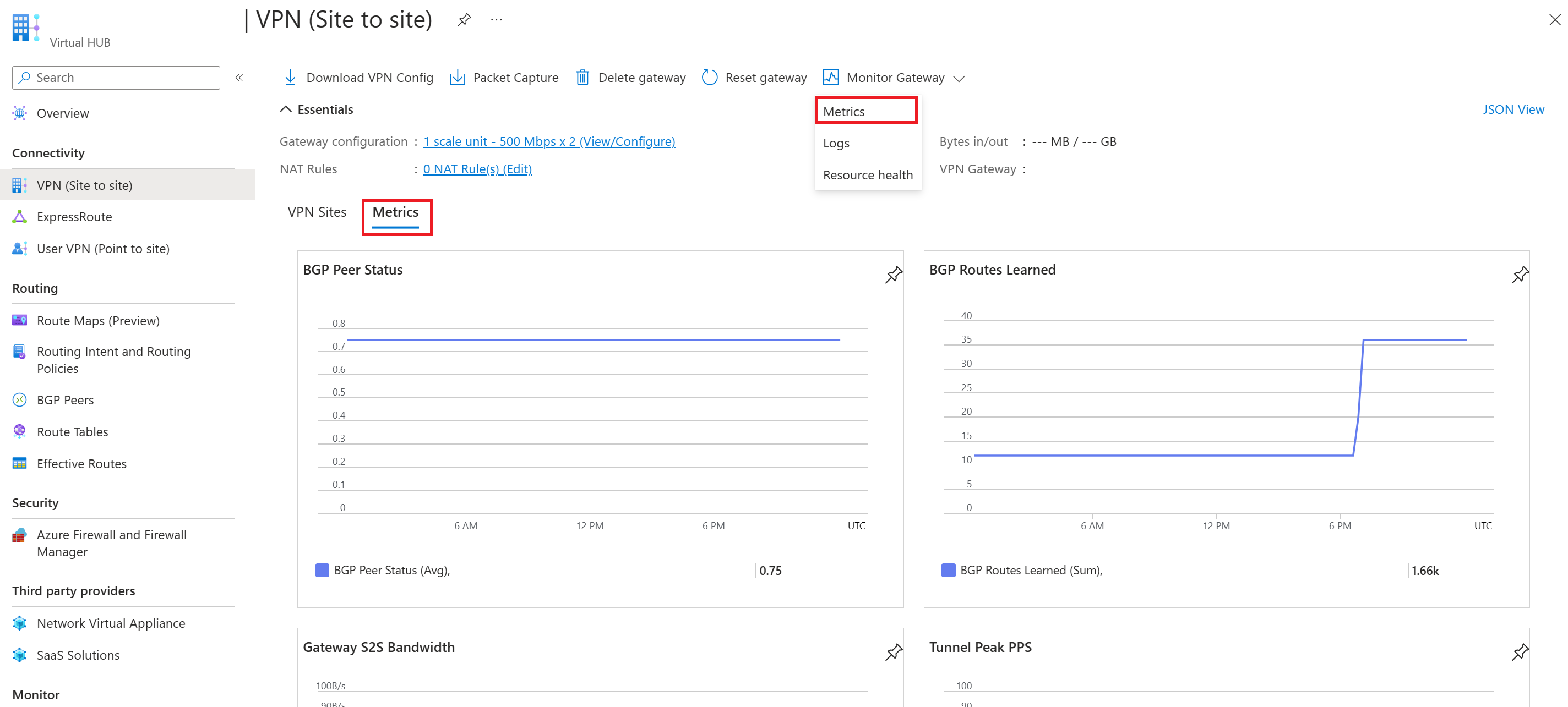

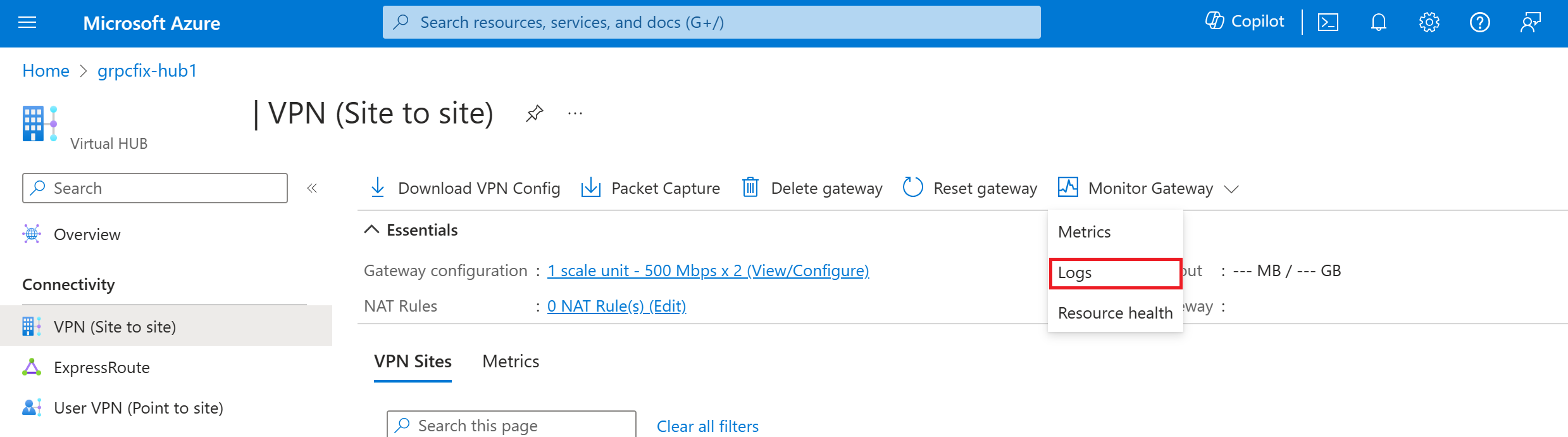

Välj Övervaka gateway och sedan Mått. Du kan också välja Mått längst ned för att visa en instrumentpanel med de viktigaste måtten för plats-till-plats och punkt-till-plats-VPN.

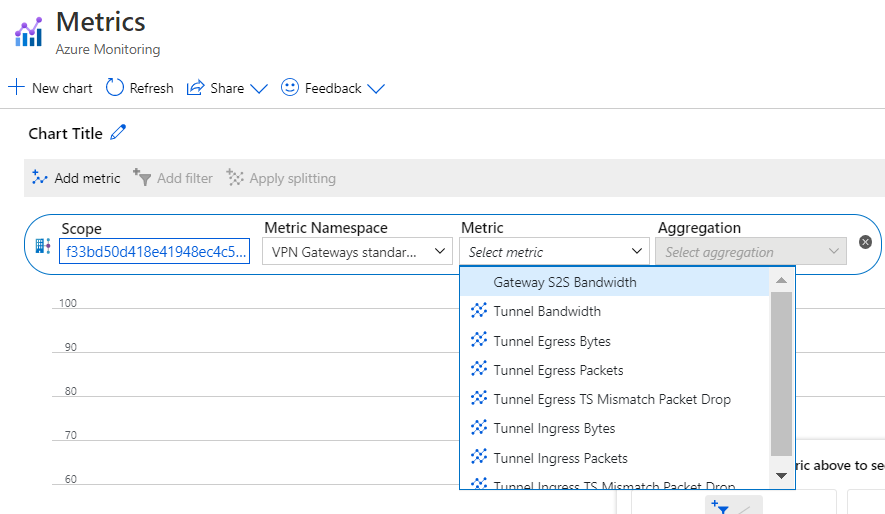

På sidan Mått kan du visa måtten.

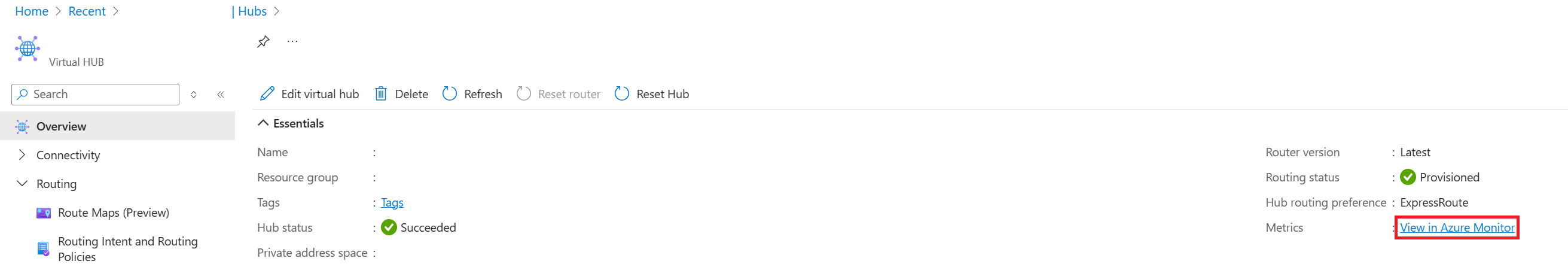

Om du vill se mått för routern för den virtuella hubben kan du välja Mått på sidan Översikt för virtuell hubb.

Mer information finns i Analysera mått för en Azure-resurs.

PowerShell-steg

Du kan visa mått för Virtual WAN med hjälp av PowerShell. Om du vill fråga använder du följande exempel på PowerShell-kommandon.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Resurs-ID. Resurs-ID:t för den virtuella hubben finns på Azure Portal. Gå till den virtuella hubbsidan i vWAN och välj JSON-vy under Essentials.

- Måttnamn. Refererar till namnet på det mått som du frågar efter, vilket i det här fallet kallas

VirtualHubDataProcessed. Det här måttet visar alla data som den virtuella hubbroutern bearbetade under den valda tidsperioden för hubben. - Tidsintervall. Refererar till den frekvens med vilken du vill se aggregeringen. I det aktuella kommandot visas en vald aggregerad enhet per 5 minuter. Du kan välja – 5M/15M/30M/1H/6H/12H och 1D.

- Starttid och sluttid. Den här tiden baseras på UTC. Se till att du anger UTC-värden när du anger dessa parametrar. Om dessa parametrar inte används visas de senaste en timmes data som standard.

- Summa sammansättningstyp. Summans sammansättningstyp visar det totala antalet byte som passerade den virtuella hubbroutern under en vald tidsperiod. Om du till exempel anger tidskornigheten till 5 minuter motsvarar varje datapunkt antalet byte som skickas under det femminutersintervallet. Om du vill konvertera det här värdet till Gbit/s kan du dividera det här talet med 37500000000. Baserat på den virtuella hubbens kapacitet kan hubbroutern ha stöd för mellan 3 Gbit/s och 50 Gbit/s. Sammansättningstyperna Max och Min är inte meningsfulla just nu.

Azure Monitor-resursloggar

Resursloggar ger insikter om åtgärder som har utförts av en Azure-resurs. Loggar genereras automatiskt, men du måste dirigera dem till Azure Monitor-loggar för att spara eller köra frågor mot dem. Loggar ordnas i kategorier. Ett givet namnområde kan ha flera resursloggkategorier.

Samling: Resursloggar samlas inte in och lagras förrän du skapar en diagnostikinställning och dirigerar loggarna till en eller flera platser. När du skapar en diagnostikinställning anger du vilka kategorier av loggar som ska samlas in. Det finns flera sätt att skapa och underhålla diagnostikinställningar, inklusive Azure Portal, programmatiskt och via Azure Policy.

Routning: Det föreslagna standardvärdet är att dirigera resursloggar till Azure Monitor-loggar så att du kan köra frågor mot dem med andra loggdata. Andra platser som Azure Storage, Azure Event Hubs och vissa Microsoft-övervakningspartner är också tillgängliga. Mer information finns i Azure-resursloggar och Resursloggmål.

Detaljerad information om hur du samlar in, lagrar och dirigerar resursloggar finns i Diagnostikinställningar i Azure Monitor.

En lista över alla tillgängliga resursloggkategorier i Azure Monitor finns i Resursloggar som stöds i Azure Monitor.

Alla resursloggar i Azure Monitor har samma rubrikfält följt av tjänstspecifika fält. Det vanliga schemat beskrivs i Azure Monitor-resursloggschemat.

Information om tillgängliga resursloggkategorier, deras associerade Log Analytics-tabeller och loggscheman för Virtual WAN finns i Referens för Azure Virtual WAN-övervakningsdata.

Scheman

Detaljerad beskrivning av schemat för diagnostikloggar på den översta nivån finns i Tjänster, scheman och kategorier som stöds för Azure Diagnostic Logs.

När du granskar mått via Log Analytics innehåller utdata följande kolumner:

| Column | Typ | Beskrivning |

|---|---|---|

| TimeGrain | sträng | PT1M (måttvärden skickas varje minut) |

| Antal | real | Vanligtvis lika med 2 (varje MSEE push-överför ett enda måttvärde varje minut) |

| Minimal | real | Minst de två måttvärden som push-överförts av de två MSEE:erna |

| Högsta | real | Maximalt två måttvärden som push-överförts av de två MSEE:erna |

| Genomsnitt | real | Lika med (minimum + maximum)/2 |

| Totalt | real | Summan av de två måttvärdena från båda MSEE:erna (huvudvärdet att fokusera på för måttet som efterfrågas) |

Skapa diagnostikinställning för att visa loggar

Följande steg hjälper dig att skapa, redigera och visa diagnostikinställningar:

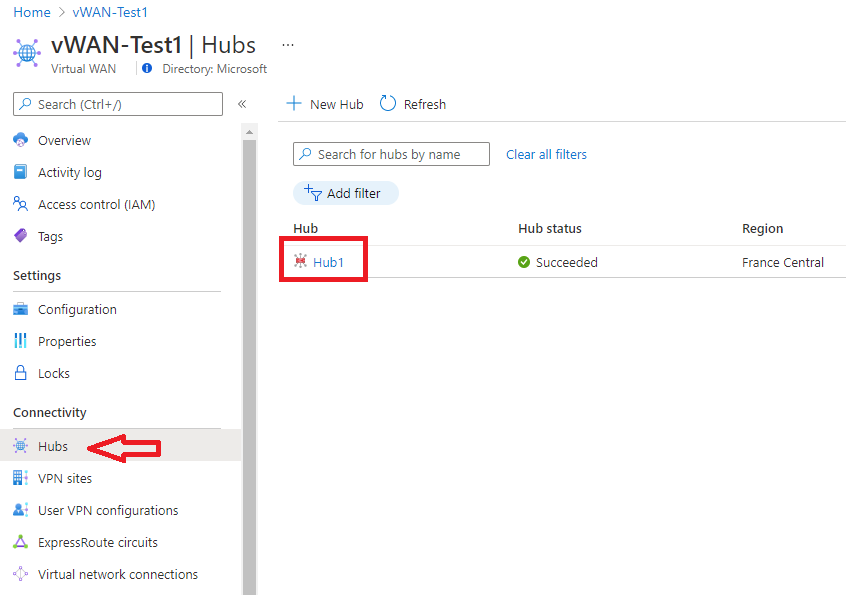

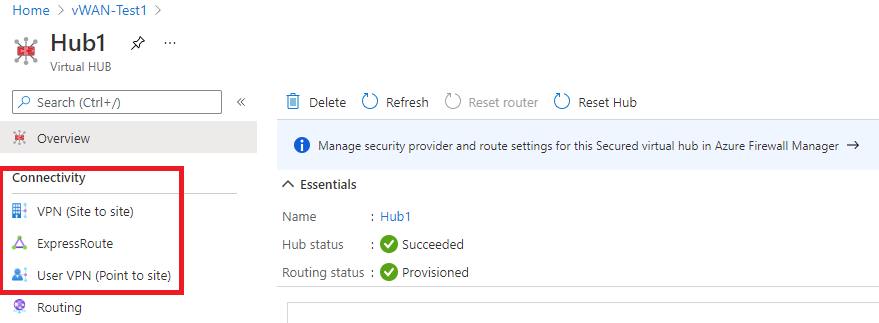

I portalen går du till din Virtual WAN-resurs och väljer sedan Hubbar i gruppen Anslutning .

Under gruppen Anslutning till vänster väljer du den gateway som du vill undersöka diagnostik för:

Till höger på sidan väljer du Övervaka gateway och sedan Loggar.

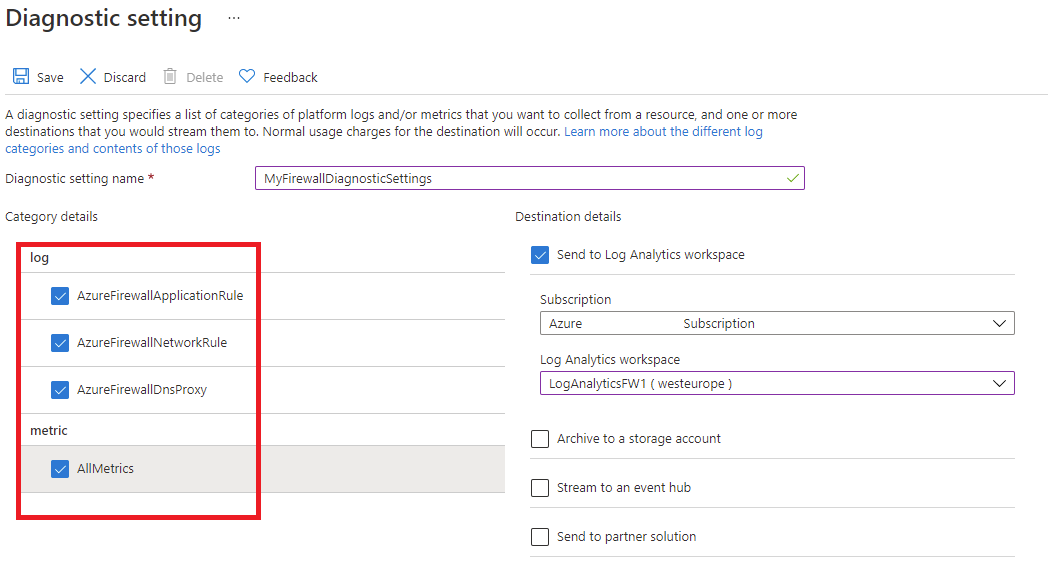

På den här sidan kan du skapa en ny diagnostikinställning (+Lägg till diagnostikinställning) eller redigera en befintlig (redigera inställning). Du kan välja att skicka diagnostikloggarna till Log Analytics (som du ser i följande exempel), strömma till en händelsehubb, skicka till en tredjepartslösning eller arkivera till ett lagringskonto.

När du har klickat på Spara bör du börja se loggar visas på den här log analytics-arbetsytan inom några timmar.

Om du vill övervaka en säker hubb (med Azure Firewall) måste diagnostik och loggningskonfiguration utföras från åtkomst till fliken Diagnostikinställning :

Viktigt!

För att aktivera de här inställningarna krävs ytterligare Azure-tjänster (lagringskonto, händelsehubb eller Log Analytics), vilket kan öka kostnaden. För att beräkna en uppskattad kostnad, gå till Priskalkylatorn för Azure.

Övervaka skyddad hubb (Azure Firewall)

Om du väljer att skydda din virtuella hubb med Hjälp av Azure Firewall finns relevanta loggar och mått tillgängliga här: Azure Firewall-loggar och mått.

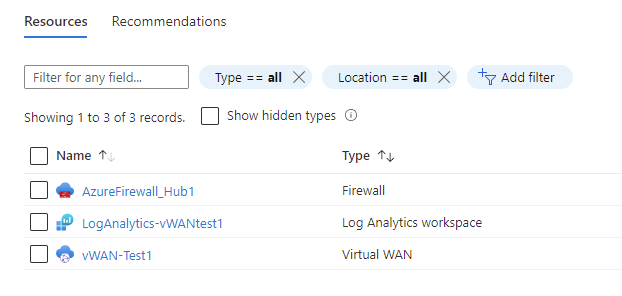

Du kan övervaka den skyddade hubben med hjälp av Azure Firewall-loggar och -mått. Du kan också använda aktivitetsloggar till att granska åtgärder som utförs på Azure Firewall-resurser. För varje Azure Virtual WAN som du skyddar och konverterar till en skyddad hubb skapar Azure Firewall ett explicit brandväggsresursobjekt. Objektet finns i resursgruppen där hubben finns.

Azure-aktivitetslogg

Aktivitetsloggen innehåller händelser på prenumerationsnivå som spårar åtgärder för varje Azure-resurs som visas utanför resursen. till exempel att skapa en ny resurs eller starta en virtuell dator.

Samling: Aktivitetslogghändelser genereras automatiskt och samlas in i ett separat arkiv för visning i Azure Portal.

Routning: Du kan skicka aktivitetsloggdata till Azure Monitor-loggar så att du kan analysera dem tillsammans med andra loggdata. Andra platser som Azure Storage, Azure Event Hubs och vissa Microsoft-övervakningspartner är också tillgängliga. Mer information om hur du dirigerar aktivitetsloggen finns i Översikt över Azure-aktivitetsloggen.

Analysera övervakningsdata

Det finns många verktyg för att analysera övervakningsdata.

Azure Monitor-verktyg

Azure Monitor har stöd för följande grundläggande verktyg:

Metrics Explorer, ett verktyg i Azure Portal som gör att du kan visa och analysera mått för Azure-resurser. Mer information finns i Analysera mått med Azure Monitor Metrics Explorer.

Log Analytics, ett verktyg i Azure Portal som gör att du kan köra frågor mot och analysera loggdata med hjälp av Kusto-frågespråket (KQL). Mer information finns i Kom igång med loggfrågor i Azure Monitor.

Aktivitetsloggen, som har ett användargränssnitt i Azure Portal för visning och grundläggande sökningar. Om du vill göra mer djupgående analys måste du dirigera data till Azure Monitor-loggar och köra mer komplexa frågor i Log Analytics.

Verktyg som möjliggör mer komplex visualisering är:

- Instrumentpaneler som gör att du kan kombinera olika typer av data i ett enda fönster i Azure Portal.

- Arbetsböcker, anpassningsbara rapporter som du kan skapa i Azure Portal. Arbetsböcker kan innehålla text-, mått- och loggfrågor.

- Grafana, ett öppet plattformsverktyg som utmärker sig i operativa instrumentpaneler. Du kan använda Grafana för att skapa instrumentpaneler som innehåller data från flera andra källor än Azure Monitor.

- Power BI, en tjänst för affärsanalys som tillhandahåller interaktiva visualiseringar mellan olika datakällor. Du kan konfigurera Power BI för att automatiskt importera loggdata från Azure Monitor för att dra nytta av dessa visualiseringar.

Exportverktyg för Azure Monitor

Du kan hämta data från Azure Monitor till andra verktyg med hjälp av följande metoder:

Mått: Använd REST-API:et för mått för att extrahera måttdata från Azure Monitor-måttdatabasen. API:et stöder filteruttryck för att förfina de data som hämtas. Mer information finns i Azure Monitor REST API-referens.

Loggar: Använd REST-API:et eller de associerade klientbiblioteken.

Ett annat alternativ är dataexporten för arbetsytan.

Information om hur du kommer igång med REST-API:et för Azure Monitor finns i Genomgång av REST API för Azure-övervakning.

Kusto-frågor

Du kan analysera övervakningsdata i Azure Monitor-loggar/Log Analytics-arkivet med hjälp av Kusto-frågespråket (KQL).

Viktigt!

När du väljer Loggar på tjänstens meny i portalen öppnas Log Analytics med frågeomfånget inställt på den aktuella tjänsten. Det här omfånget innebär att loggfrågor endast innehåller data från den typen av resurs. Om du vill köra en fråga som innehåller data från andra Azure-tjänster väljer du Loggar på Azure Monitor-menyn . Mer information finns i Log query scope and time range in Azure Monitor Log Analytics (Loggfrågeomfång och tidsintervall i Azure Monitor Log Analytics ).

En lista över vanliga frågor för alla tjänster finns i Log Analytics-frågegränssnittet.

Aviseringar

Azure Monitor-aviseringar meddelar dig proaktivt när specifika villkor finns i dina övervakningsdata. Med aviseringar kan du identifiera och åtgärda problem i systemet innan kunderna märker dem. Mer information finns i Azure Monitor-aviseringar.

Det finns många källor till vanliga aviseringar för Azure-resurser. Exempel på vanliga aviseringar för Azure-resurser finns i Exempelloggaviseringsfrågor. Webbplatsen Azure Monitor Baseline Alerts (AMBA) innehåller en halvautomatiserad metod för att implementera viktiga plattformsmåttaviseringar, instrumentpaneler och riktlinjer. Webbplatsen gäller för en kontinuerligt expanderande delmängd av Azure-tjänster, inklusive alla tjänster som ingår i Azure Landing Zone (ALZ).

Det gemensamma aviseringsschemat standardiserar förbrukningen av Azure Monitor-aviseringsmeddelanden. Mer information finns i Vanliga aviseringsscheman.

Typer av aviseringar

Du kan avisera om valfritt mått eller loggdatakälla på Azure Monitor-dataplattformen. Det finns många olika typer av aviseringar beroende på vilka tjänster du övervakar och de övervakningsdata som du samlar in. Olika typer av aviseringar har olika fördelar och nackdelar. Mer information finns i Välj rätt övervakningsaviseringstyp.

I följande lista beskrivs de typer av Azure Monitor-aviseringar som du kan skapa:

- Måttaviseringar utvärderar resursmått med jämna mellanrum. Mått kan vara plattformsmått, anpassade mått, loggar från Azure Monitor som konverterats till mått eller Application Insights-mått. Måttaviseringar kan också tillämpa flera villkor och dynamiska tröskelvärden.

- Med loggaviseringar kan användare använda en Log Analytics-fråga för att utvärdera resursloggar med en fördefinierad frekvens.

- Aktivitetsloggaviseringar utlöses när en ny aktivitetslogghändelse inträffar som matchar definierade villkor. Resource Health-aviseringar och Service Health-aviseringar är aktivitetsloggaviseringar som rapporterar om tjänstens och resurshälsan.

Vissa Azure-tjänster stöder även aviseringar om smart identifiering, Prometheus-aviseringar eller rekommenderade aviseringsregler.

För vissa tjänster kan du övervaka i stor skala genom att tillämpa samma måttaviseringsregel på flera resurser av samma typ som finns i samma Azure-region. Enskilda meddelanden skickas för varje övervakad resurs. Information om Azure-tjänster och moln som stöds finns i Övervaka flera resurser med en aviseringsregel.

Kommentar

Om du skapar eller kör ett program som körs på din tjänst kan Azure Monitor-programinsikter erbjuda fler typer av aviseringar.

Virtual WAN-aviseringsregler

Du kan ange aviseringar för alla mått, loggposter eller aktivitetsloggposter som anges i azure virtual WAN-övervakningsdatareferensen.

Övervaka Azure Virtual WAN – Metodtips

Den här artikeln innehåller metodtips för konfiguration för övervakning av Virtual WAN och de olika komponenter som kan distribueras med det. Rekommendationerna som presenteras i den här artikeln baseras främst på befintliga Azure Monitor-mått och loggar som genereras av Azure Virtual WAN. En lista över mått och loggar som samlats in för Virtual WAN finns i referensen Övervakning av Virtual WAN-data.

De flesta rekommendationerna i den här artikeln föreslår att du skapar Azure Monitor-aviseringar. Azure Monitor-aviseringar meddelar dig proaktivt när det finns en viktig händelse i övervakningsdata. Den här informationen hjälper dig att åtgärda rotorsaken snabbare och i slutändan minska stilleståndstiden. Information om hur du skapar en måttavisering finns i Självstudie: Skapa en måttavisering för en Azure-resurs. Information om hur du skapar en loggfrågeavisering finns i Självstudie: Skapa en loggfrågeavisering för en Azure-resurs.

Virtuella WAN-gatewayer

I det här avsnittet beskrivs metodtips för Virtual WAN-gatewayer.

Plats-till-plats-VPN-gateway

Designchecklista – måttaviseringar

- Skapa aviseringsregel för ökning av antalet inkommande tunnel- och/eller inkommande paket.

- Skapa en aviseringsregel för att övervaka BGP-peer-status.

- Skapa aviseringsregel för att övervaka antalet BGP-vägar som annonseras och lärts.

- Skapa aviseringsregel för överutnyttjande av VPN-gateway.

- Skapa aviseringsregel för tunnelöverutnyttjande.

| Rekommendation | beskrivning |

|---|---|

| Skapa aviseringsregel för ökning av antalet borttagna tunnelutgående och/eller inkommande paket. | En ökning av antalet borttagna tunnelutgående och/eller inkommande paket kan tyda på ett problem med Azure VPN-gatewayen eller med fjärr-VPN-enheten. Välj måttet Tunnel Egress/Ingress Packet drop count när du skapar aviseringsregler. Definiera ett statiskt tröskelvärde som är större än 0 och den totala aggregeringstypen när du konfigurerar aviseringslogik. Du kan välja att övervaka anslutningen som helhet eller dela upp aviseringsregeln efter instans och fjärr-IP för att få aviseringar om problem som rör enskilda tunnlar. Information om skillnaden mellan begreppet VPN-anslutning, länk och tunnel i Virtual WAN finns i Vanliga frågor och svar om Virtual WAN. |

| Skapa en aviseringsregel för att övervaka BGP-peer-status. | När du använder BGP i dina plats-till-plats-anslutningar är det viktigt att övervaka BGP-peerings hälsa mellan gatewayinstanserna och fjärrenheterna, eftersom återkommande fel kan störa anslutningen. Välj måttet BGP-peerstatus när du skapar aviseringsregeln. Med hjälp av ett statiskt tröskelvärde väljer du genomsnittlig aggregeringstyp och konfigurerar aviseringen så att den utlöses när värdet är mindre än 1. Vi rekommenderar att du delar upp aviseringen efter instans och BGP-peeradress för att identifiera problem med enskilda peerings. Undvik att välja GATEWAY-instans-IP-adresser som BGP-peeradress eftersom det här måttet övervakar BGP-statusen för varje möjlig kombination, inklusive med själva instansen (som alltid är 0). |

| Skapa aviseringsregel för att övervaka antalet BGP-vägar som annonseras och lärts. | BGP-vägar som annonseras och BGP-vägar har lärt sig övervaka antalet vägar som annonseras till och lärts från peer-datorer av VPN-gatewayen. Om dessa mått oväntat sjunker till noll kan det bero på att det finns ett problem med gatewayen eller lokalt. Vi rekommenderar att du konfigurerar en avisering för att båda dessa mått ska utlösas när deras värde är noll. Välj total sammansättningstyp. Dela upp efter instans för att övervaka enskilda gatewayinstanser. |

| Skapa aviseringsregel för överutnyttjande av VPN-gateway. | Antalet skalningsenheter per instans avgör en VPN-gateways aggregerade dataflöde. Alla tunnlar som avslutas i samma gatewayinstans delar dess aggregerade dataflöde. Det är troligt att tunnelstabiliteten påverkas om en instans arbetar med sin kapacitet under en längre tid. Välj Gateway S2S-bandbredd när du skapar aviseringsregeln. Konfigurera aviseringen så att den utlöses när det genomsnittliga dataflödet är större än ett värde som ligger nära det maximala aggregerade dataflödet för båda instanserna. Du kan också dela aviseringen efter instans och använda det maximala dataflödet per instans som referens. Det är bra att fastställa dataflödesbehoven per tunnel i förväg för att välja lämpligt antal skalningsenheter. Mer information om de skalningsenhetsvärden som stöds för plats-till-plats-VPN-gatewayer finns i Vanliga frågor och svar om Virtual WAN. |

| Skapa aviseringsregel för tunnelöverutnyttjande. | Skalningsenheterna för gatewayinstansen där den avslutas avgör det maximala dataflöde som tillåts per tunnel. Du kanske vill bli varnad om en tunnel riskerar att närma sig sitt maximala dataflöde, vilket kan leda till prestanda- och anslutningsproblem. Agera proaktivt genom att undersöka rotorsaken till den ökade tunnelanvändningen eller genom att öka gatewayens skalningsenheter. Välj Tunnelbandbredd när du skapar aviseringsregeln. Dela upp efter instans och fjärr-IP för att övervaka alla enskilda tunnlar eller välj specifika tunnlar i stället. Konfigurera aviseringen så att den utlöses när det genomsnittliga dataflödet är större än ett värde som ligger nära det maximala dataflöde som tillåts per tunnel. Mer information om hur gatewayens skalningsenheter påverkar en tunnels maximala dataflöde finns i Vanliga frågor och svar om Virtual WAN. |

Designchecklista – logga frågeaviseringar

Om du vill konfigurera loggbaserade aviseringar måste du först skapa en diagnostikinställning för vpn-gatewayen plats-till-plats/punkt-till-plats. En diagnostikinställning är där du definierar vilka loggar och/eller mått du vill samla in och hur du vill lagra dessa data som ska analyseras senare. Till skillnad från gatewaymått är gatewayloggar inte tillgängliga om det inte finns någon konfigurerad diagnostikinställning. Information om hur du skapar en diagnostikinställning finns i Skapa diagnostikinställning för att visa loggar.

- Skapa aviseringsregel för tunnel frånkoppling.

- Skapa en aviseringsregel för BGP-frånkoppling.

| Rekommendation | beskrivning |

|---|---|

| Skapa aviseringsregel för tunnel frånkoppling. | Använd tunneldiagnostikloggar för att spåra frånkopplingshändelser i dina plats-till-plats-anslutningar. En frånkopplingshändelse kan bero på att det inte går att förhandla om SA:er, att fjärr-VPN-enheten inte svarar, bland annat på grund av andra orsaker. Tunneldiagnostikloggar ger också orsaken till frånkopplingen. Se aviseringsregeln Skapa tunnel frånkoppling – loggfråga under den här tabellen för att välja frånkopplingshändelser när du skapar aviseringsregeln. Konfigurera aviseringen så att den utlöses när antalet rader som uppstår när frågan körs är större än 0. För att den här aviseringen ska vara effektiv väljer du Sammansättningskornighet så att den är mellan 1 och 5 minuter och Utvärderingsfrekvensen ska också vara mellan 1 och 5 minuter. På så sätt är antalet rader 0 igen för ett nytt intervall när Aggregation Granularity-intervallet har passerat. Felsökningstips vid analys av tunneldiagnostikloggar finns i Felsöka Azure VPN-gateway med hjälp av diagnostikloggar. Dessutom kan du använda IKE-diagnostikloggar för att komplettera felsökningen, eftersom dessa loggar innehåller detaljerad IKE-specifik diagnostik. |

| Skapa en aviseringsregel för BGP-frånkoppling. | Använd Routningsdiagnostikloggar för att spåra routningsuppdateringar och problem med BGP-sessioner. Upprepade BGP-frånkopplingshändelser kan påverka anslutningen och orsaka stilleståndstid. Se aviseringsfrågan Skapa BGP-frånkopplingsregel – logg under den här tabellen för att välja frånkopplingshändelser när du skapar aviseringsregeln. Konfigurera aviseringen så att den utlöses när antalet rader som uppstår när frågan körs är större än 0. För att den här aviseringen ska vara effektiv väljer du Sammansättningskornighet så att den är mellan 1 och 5 minuter och Utvärderingsfrekvensen ska också vara mellan 1 och 5 minuter. På så sätt, när Aggregation Granularity-intervallet har passerat, är antalet rader 0 igen för ett nytt intervall om BGP-sessionerna återställs. Mer information om data som samlas in av routningsdiagnostikloggar finns i Felsöka Azure VPN Gateway med hjälp av diagnostikloggar. |

Loggfrågor

Skapa aviseringsregel för tunnel frånkoppling – loggfråga: Följande loggfråga kan användas för att välja händelser för tunnelfrånkoppling när du skapar aviseringsregeln:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Skapa aviseringsfråga om BGP-frånkopplingsregel: Följande loggfråga kan användas för att välja BGP-frånkopplingshändelser när du skapar aviseringsregeln:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Punkt-till-plats-VPN-gateway

I följande avsnitt beskrivs endast konfigurationen av måttbaserade aviseringar. Virtual WAN-punkt-till-plats-gatewayer stöder dock även diagnostikloggar. Mer information om tillgängliga diagnostikloggar för punkt-till-plats-gatewayer finns i Virtual WAN punkt-till-plats VPN-gatewaydiagnostik.

Designchecklista – måttaviseringar

- Skapa aviseringsregel för gatewayöverutnyttjande.

- Skapa avisering för P2S-anslutningsantal som närmar sig gränsen.

- Skapa avisering för antalet användares VPN-routning nära gränsen.

| Rekommendation | beskrivning |

|---|---|

| Skapa aviseringsregel för gatewayöverutnyttjande. | Antalet konfigurerade skalningsenheter avgör bandbredden för en punkt-till-plats-gateway. Mer information om punkt-till-plats-gatewayskalningsenheter finns i Punkt-till-plats (Användar-VPN). Använd måttet Gateway P2S-bandbredd för att övervaka gatewayens användning och konfigurera en aviseringsregel som utlöses när gatewayens bandbredd är större än ett värde nära dess aggregerade dataflöde– till exempel om gatewayen har konfigurerats med två skalningsenheter har den ett aggregerat dataflöde på 1 Gbit/s. I det här fallet kan du definiera ett tröskelvärde på 950 Mbit/s. Använd den här aviseringen för att proaktivt undersöka rotorsaken till den ökade användningen och i slutändan öka antalet skalningsenheter om det behövs. Välj genomsnittlig aggregeringstyp när du konfigurerar aviseringsregeln. |

| Skapa avisering för P2S-anslutningsantal nära gränsen | Det maximala antalet punkt-till-plats-anslutningar som tillåts bestäms också av antalet skalningsenheter som konfigurerats på gatewayen. Mer information om skalningsenheter för punkt-till-plats-gateway finns i Vanliga frågor och svar om punkt-till-plats (användar-VPN). Använd måttet P2S-anslutningsantal för att övervaka antalet anslutningar. Välj det här måttet för att konfigurera en aviseringsregel som utlöses när antalet anslutningar närmar sig det högsta tillåtna antalet anslutningar. En gateway med en skalningsenhet stöder till exempel upp till 500 samtidiga anslutningar. I det här fallet kan du konfigurera aviseringen så att den utlöses när antalet anslutningar är större än 450. Använd den här aviseringen för att avgöra om en ökning av antalet skalningsenheter krävs eller inte. Välj total sammansättningstyp när du konfigurerar aviseringsregeln. |

| Skapa aviseringsregel för antalet VPN-vägar för användare nära gränsen. | Det protokoll som används avgör det maximala antalet VPN-vägar för användare. IKEv2 har en gräns på 255 vägar på protokollnivå, medan OpenVPN har en gräns på 1 000 vägar. Mer information om detta finns i konfigurationsbegrepp för VPN-server. Du kanske vill bli varnad om du är nära att nå det maximala antalet VPN-vägar för användare och agera proaktivt för att undvika avbrott. Använd user VPN Route Count för att övervaka den här situationen och konfigurera en aviseringsregel som utlöses när antalet vägar överskrider ett värde nära gränsen. Om gränsen till exempel är 255 vägar kan ett lämpligt tröskelvärde vara 230. Välj total sammansättningstyp när du konfigurerar aviseringsregeln. |

ExpressRoute-gateway

Följande avsnitt fokuserar på måttbaserade aviseringar. Förutom de aviseringar som beskrivs här, som fokuserar på gatewaykomponenten, rekommenderar vi att du använder tillgängliga mått, loggar och verktyg för att övervaka ExpressRoute-kretsen. Mer information om ExpressRoute-övervakning finns i ExpressRoute-övervakning, mått och aviseringar. Mer information om hur du kan använda verktyget ExpressRoute Traffic Collector finns i Konfigurera ExpressRoute Traffic Collector för ExpressRoute Direct.

Designchecklista – måttaviseringar

- Skapa aviseringsregel för bitar som tas emot per sekund.

- Skapa aviseringsregel för cpu-överanvändning.

- Skapa aviseringsregel för paket per sekund.

- Skapa aviseringsregel för antalet vägar som annonseras till peer.

- Räkna aviseringsregel för antalet vägar som har lärts från peer.

- Skapa aviseringsregel för hög frekvens i vägändringar.

| Rekommendation | beskrivning |

|---|---|

| Skapa aviseringsregel för mottagna bitar per sekund. | Mottagna bitar per sekund övervakar den totala mängden trafik som tas emot av gatewayen från MSEE:erna. Du kanske vill få en avisering om mängden trafik som tas emot av gatewayen riskerar att nå sitt maximala dataflöde. Den här situationen kan leda till prestanda- och anslutningsproblem. Med den här metoden kan du agera proaktivt genom att undersöka rotorsaken till den ökade gatewayanvändningen eller öka gatewayens maximala tillåtna dataflöde. Välj genomsnittlig aggregeringstyp och ett tröskelvärde nära det maximala dataflöde som har etablerats för gatewayen när du konfigurerar aviseringsregeln. Dessutom rekommenderar vi att du anger en avisering när antalet bitar som tas emot per sekund är nära noll, eftersom det kan tyda på ett problem med gatewayen eller MSEE:erna. Antalet etablerade skalningsenheter avgör det maximala dataflödet för en ExpressRoute-gateway. Mer information om Prestanda för ExpressRoute-gateway finns i Om ExpressRoute-anslutningar i Azure Virtual WAN. |

| Skapa aviseringsregel för cpu-överanvändning. | När du använder ExpressRoute-gatewayer är det viktigt att övervaka CPU-användningen. Långvarig hög användning kan påverka prestanda och anslutning. Använd måttet CPU-användning för att övervaka användningen och skapa en avisering för när CPU-användningen är större än 80 %, så att du kan undersöka rotorsaken och slutligen öka antalet skalningsenheter om det behövs. Välj genomsnittlig aggregeringstyp när du konfigurerar aviseringsregeln. Mer information om Prestanda för ExpressRoute-gateway finns i Om ExpressRoute-anslutningar i Azure Virtual WAN. |

| Skapa aviseringsregel för mottagna paket per sekund. | Paket per sekund övervakar antalet inkommande paket som passerar Virtual WAN ExpressRoute-gatewayen. Du kanske vill få aviseringar om antalet paket per sekund närmar sig den tillåtna gränsen för antalet skalningsenheter som konfigurerats på gatewayen. Välj genomsnittlig aggregeringstyp när du konfigurerar aviseringsregeln. Välj ett tröskelvärde nära det maximala antalet paket per sekund som tillåts baserat på antalet skalningsenheter för gatewayen. Mer information om ExpressRoute-prestanda finns i Om ExpressRoute-anslutningar i Azure Virtual WAN. Dessutom rekommenderar vi att du anger en avisering när antalet paket per sekund är nära noll, eftersom det kan tyda på ett problem med gatewayen eller MSEE: er. |

| Skapa aviseringsregel för antalet vägar som annonseras till peer. | Antalet vägar som annonseras till peer-datorer övervakar antalet vägar som annonseras från ExpressRoute-gatewayen till den virtuella hubbroutern och till Microsoft Enterprise Edge-enheter. Vi rekommenderar att du lägger till ett filter för att bara välja de två BGP-peer-datorer som visas som ExpressRoute-enhet och skapa en avisering för att identifiera när antalet annonserade vägar närmar sig den dokumenterade gränsen på 1 000. Konfigurera till exempel aviseringen så att den utlöses när antalet annonserade vägar är större än 950. Vi rekommenderar också att du konfigurerar en avisering när antalet vägar som annonseras till Microsoft Edge-enheter är noll för att proaktivt identifiera eventuella anslutningsproblem. Om du vill lägga till dessa aviseringar väljer du måttet Antal vägar som annonseras till peer-datorer och väljer sedan alternativet Lägg till filter och ExpressRoute-enheter . |

| Skapa aviseringsregel för antalet vägar som har lärts från peer. | Antalet vägar som lärts från peer-datorer övervakar antalet vägar som ExpressRoute-gatewayen lär sig från den virtuella hubbroutern och från Microsoft Enterprise Edge-enheten. Vi rekommenderar att du lägger till ett filter för att bara välja de två BGP-peer-datorer som visas som ExpressRoute-enhet och skapa en avisering för att identifiera när antalet inlärda vägar närmar sig den dokumenterade gränsen på 4 000 för Standard SKU och 10 000 för Premium SKU-kretsar. Vi rekommenderar också att du konfigurerar en avisering när antalet vägar som annonseras till Microsoft Edge-enheter är noll. Den här metoden kan hjälpa dig att identifiera när din lokala plats stoppar annonseringsvägar. |

| Skapa aviseringsregel för hög frekvens i vägändringar. | Frekvensen för vägars ändringar visar ändringsfrekvensen för vägar som lärs in och annonseras från och till peer-datorer, inklusive andra typer av grenar som plats-till-plats och punkt-till-plats-VPN. Det här måttet ger synlighet när en ny gren eller fler kretsar ansluts/kopplas från. Det här måttet är ett användbart verktyg när du identifierar problem med BGP-annonser, till exempel klaffar. Vi rekommenderar att du anger en avisering om miljön är statisk och BGP-ändringar inte förväntas. Välj ett tröskelvärde som är större än 1 och en sammansättningskornighet på 15 minuter för att övervaka BGP-beteendet konsekvent. Om miljön är dynamisk och BGP-ändringar förväntas ofta kan du välja att inte ange en avisering annars för att undvika falska positiva identifieringar. Du kan dock fortfarande överväga det här måttet för att kunna observera nätverket. |

Virtuell hubb

Följande avsnitt fokuserar på måttbaserade aviseringar för virtuella hubbar.

Designchecklista – måttaviseringar

- Skapa aviseringsregel för BGP-peerstatus

| Rekommendation | beskrivning |

|---|---|

| Skapa en aviseringsregel för att övervaka BGP-peer-status. | Välj måttet BGP-peerstatus när du skapar aviseringsregeln. Med hjälp av ett statiskt tröskelvärde väljer du genomsnittlig aggregeringstyp och konfigurerar aviseringen så att den utlöses när värdet är mindre än 1. Med den här metoden kan du identifiera när den virtuella hubbroutern har anslutningsproblem med ExpressRoute, plats-till-plats-VPN och punkt-till-plats-VPN-gatewayer som distribuerats i hubben. |

Azure Firewall

Det här avsnittet i artikeln fokuserar på måttbaserade aviseringar. Azure Firewall erbjuder en omfattande lista över mått och loggar i övervakningssyfte. Förutom att konfigurera aviseringarna som beskrivs i följande avsnitt kan du utforska hur Azure Firewall-arbetsboken kan hjälpa dig att övervaka azure-brandväggen. Utforska också fördelarna med att ansluta Azure Firewall-loggar till Microsoft Sentinel med hjälp av Azure Firewall-anslutningsappen för Microsoft Sentinel.

Designchecklista – måttaviseringar

- Skapa aviseringsregel för risk för SNAT-portöverbelastning.

- Skapa aviseringsregel för brandväggsöverutnyttjande.

| Rekommendation | beskrivning |

|---|---|

| Skapa aviseringsregel för risk för SNAT-portöverbelastning. | Azure Firewall tillhandahåller 2 496 SNAT-portar per offentlig IP-adress som konfigurerats per vm-skalningsinstans för serverdelen. Det är viktigt att i förväg beräkna antalet SNAT-portar som kan uppfylla organisationens krav för utgående trafik till Internet. Om du inte gör det ökar risken för att uttömma antalet tillgängliga SNAT-portar i Azure Firewall, vilket kan orsaka utgående anslutningsfel. Använd måttet för SNAT-portanvändning för att övervaka procentandelen utgående SNAT-portar som för närvarande används. Skapa en aviseringsregel för att det här måttet ska utlösas när den här procentandelen överskrider 95 % (till exempel på grund av en oförutsedd trafikökning) så att du kan agera i enlighet med detta genom att konfigurera en annan offentlig IP-adress i Azure Firewall eller genom att använda en Azure NAT Gateway i stället. Använd typen Maximal sammansättning när du konfigurerar aviseringsregeln. Mer information om hur du tolkar måttet för SNAT-portanvändning finns i Översikt över Loggar och mått för Azure Firewall. Mer information om hur du skalar SNAT-portar i Azure Firewall finns i Skala SNAT-portar med Azure NAT Gateway. |

| Skapa aviseringsregel för brandväggsöverutnyttjande. | Maximalt dataflöde i Azure Firewall varierar beroende på SKU och vilka funktioner som är aktiverade. Mer information om Prestanda för Azure Firewall finns i Prestanda för Azure Firewall. Du kanske vill få aviseringar om brandväggen närmar sig sitt maximala dataflöde. Du kan felsöka den underliggande orsaken eftersom den här situationen kan påverka brandväggens prestanda. Skapa en aviseringsregel som ska utlösas när dataflödesmåttet överskrider ett värde som närmar sig brandväggens maximala dataflöde – om det maximala dataflödet är 30 Gbit/s konfigurerar du till exempel 25 Gbit/s som tröskelvärde . Måttenheten dataflöde är bitar/sekund. Välj den genomsnittliga aggregeringstypen när du skapar aviseringsregeln. |

Resource Health-aviseringar

Du kan också konfigurera Resource Health-aviseringar via Service Health för resurserna nedan. Den här metoden säkerställer att du får information om tillgängligheten för din Virtual WAN-miljö. Med aviseringarna kan du felsöka om nätverksproblem beror på att dina Azure-resurser har ett feltillstånd, i stället för problem från din lokala miljö. Vi rekommenderar att du konfigurerar aviseringar när resursstatusen blir degraderad eller otillgänglig. Om resursstatusen blir degraderad/otillgänglig kan du analysera om det finns några senaste toppar i mängden trafik som bearbetas av dessa resurser, de vägar som annonseras till dessa resurser eller antalet gren-/VNet-anslutningar som skapats. Mer information om begränsningar som stöds i Virtual WAN finns i Azure Virtual WAN-gränser.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Relaterat innehåll

- Se Referens för Azure Virtual WAN-övervakningsdata för en referens till mått, loggar och andra viktiga värden som skapats för Virtual WAN.

- Mer information om övervakning av Azure-resurser finns i Övervaka Azure-resurser med Azure Monitor .