Om användargrupper och IP-adresspooler för P2S-användar-VPN:er

Du kan konfigurera VPN:er för P2S-användare för att tilldela användare IP-adresser från specifika adresspooler baserat på deras identitets- eller autentiseringsuppgifter genom att skapa användargrupper. Den här artikeln beskriver de olika konfigurationer och parametrar som VPN-gatewayen virtual WAN P2S använder för att fastställa användargrupper och tilldela IP-adresser. Konfigurationssteg finns i Konfigurera användargrupper och IP-adresspooler för virtuella P2S-användare.

Den här artikeln beskriver följande begrepp:

- Begrepp för serverkonfiguration

- Användargrupper

- Gruppmedlemmar

- Standardprincipgrupp

- Gruppprioritet

- Tillgängliga gruppinställningar

- Gatewaybegrepp

- Konfigurationskrav och begränsningar

- Praktiska ärenden

Begrepp för serverkonfiguration

I följande avsnitt beskrivs de vanliga termer och värden som används för serverkonfiguration.

Användargrupper (principgrupper)

En användargrupp eller principgrupp är en logisk representation av en grupp användare som ska tilldelas IP-adresser från samma adresspool.

Gruppmedlemmar (principmedlemmar)

Användargrupper består av medlemmar. Medlemmar motsvarar inte enskilda användare utan definierar snarare de kriterier som används för att avgöra vilken grupp en anslutande användare är en del av. En enda grupp kan ha flera medlemmar. Om en anslutande användare matchar de kriterier som angetts för en av gruppens medlemmar anses användaren vara en del av den gruppen och kan tilldelas en lämplig IP-adress. Vilka typer av medlemsparametrar som är tillgängliga beror på de autentiseringsmetoder som anges i VPN-serverkonfigurationen. En fullständig lista över tillgängliga villkor finns i avsnittet Tillgängliga gruppinställningar i den här artikeln.

Standardanvändare/principgrupp

För varje P2S VPN-serverkonfiguration måste en grupp väljas som standard. Användare som presenterar autentiseringsuppgifter som inte matchar några gruppinställningar anses vara en del av standardgruppen. När en grupp har skapats kan standardinställningen för den gruppen inte ändras.

Gruppprioritet

Varje grupp tilldelas också en numerisk prioritet. Grupper med lägre prioritet utvärderas först. Det innebär att om en användare visar autentiseringsuppgifter som matchar inställningarna för flera grupper anses de vara en del av gruppen med lägst prioritet. Om användaren A till exempel visar en autentiseringsuppgift som motsvarar IT-gruppen (prioritet 3) och ekonomigruppen (prioritet 4) betraktas användare A som en del av IT-gruppen i syfte att tilldela IP-adresser.

Tillgängliga gruppinställningar

I följande avsnitt beskrivs de olika parametrar som kan användas för att definiera vilka grupper medlemmar är en del av. De tillgängliga parametrarna varierar beroende på valda autentiseringsmetoder. I följande tabell sammanfattas tillgängliga inställningstyper och acceptabla värden. Mer detaljerad information om varje typ av medlemsvärde finns i avsnittet som motsvarar din autentiseringstyp.

| Authentication type | Medlemstyp | Medlemsvärden | Exempel på medlemsvärde |

|---|---|---|---|

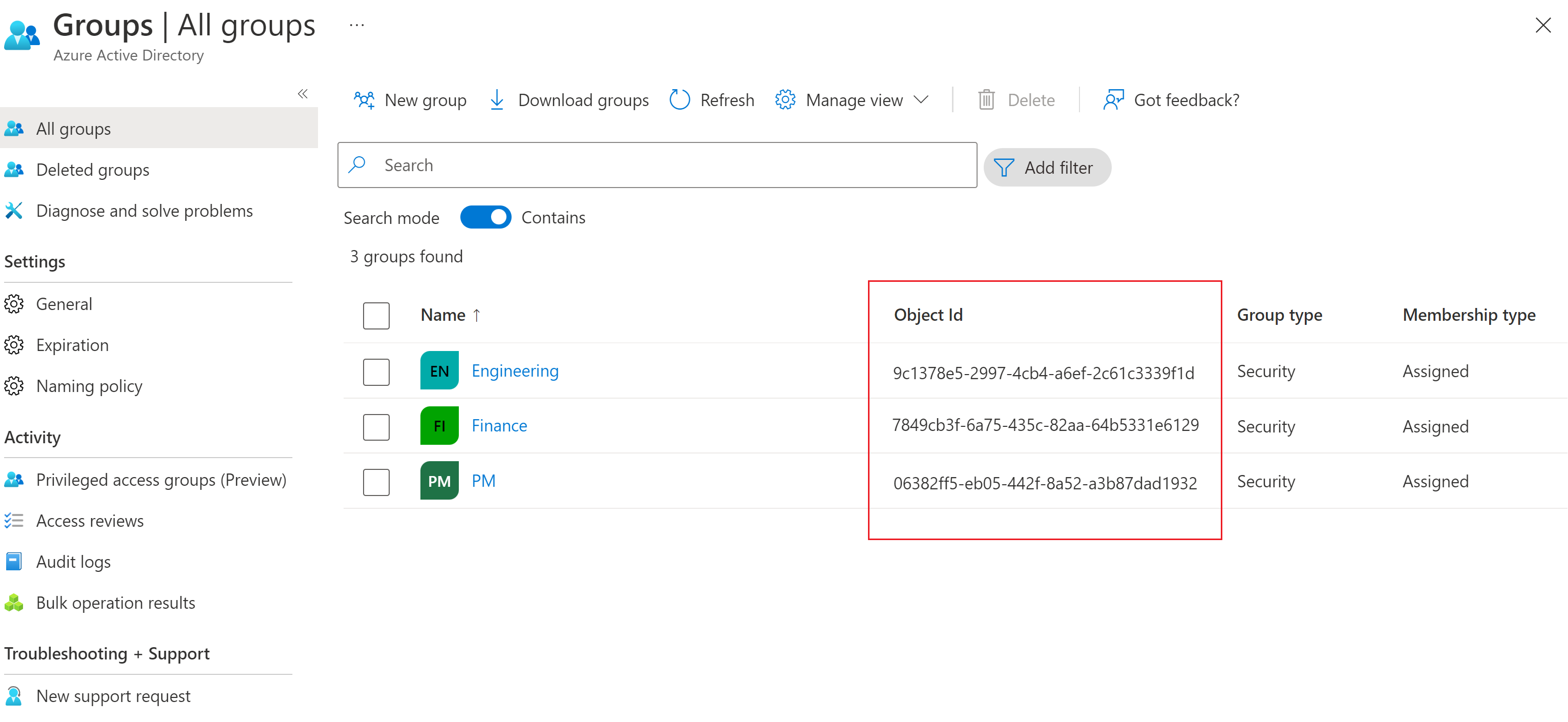

| Microsoft Entra ID | AADGroupID | Objekt-ID för Microsoft Entra-grupp | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | Leverantörsspecifikt attributvärde (hexadecimalt) (måste börja med 6ad1bd) | 6ad1bd23 |

| Certifikat | AzureCertificateID | Certifikatets domännamn (CN=user@red.com) | röd |

Microsoft Entra-autentisering (endast OpenVPN)

Gatewayer som använder Microsoft Entra-autentisering kan använda Objekt-ID:t för Microsoft Entra-gruppen för att avgöra vilken användargrupp en användare tillhör. Om en användare ingår i flera Microsoft Entra-grupper anses de vara en del av P2S VPN-användargruppen som har den lägsta numeriska prioriteten.

Men om du planerar att låta användare som är externa (användare som inte är en del av Microsoft Entra-domänen som konfigurerats på VPN-gatewayen) ansluta till punkt-till-plats-VPN-gatewayen kontrollerar du att användartypen för den externa användaren är "Medlem" och inte "Gäst". Kontrollera också att användarens "namn" är inställt på användarens e-postadress. Om användartypen och namnet på den anslutande användaren inte har angetts korrekt enligt beskrivningen ovan eller om du inte kan ange att en extern medlem ska vara medlem i din Microsoft Entra-domän, tilldelas den anslutande användaren till standardgruppen och tilldelas en IP-adress från standard-IP-adresspoolen.

Du kan också identifiera om en användare är extern eller inte genom att titta på användarens "Användarens huvudnamn". Externa användare har #EXT i sitt "användarens huvudnamn".

Azure-certifikat (OpenVPN och IKEv2)

Gatewayer som använder certifikatbaserad autentisering använder domännamnet för användarcertifikatet Common Names (CN) för att avgöra vilken grupp en anslutande användare finns i. Vanliga namn måste ha något av följande format:

- domän/användarnamn

- username@domain.com

Kontrollera att domänen är indata som gruppmedlem.

RADIUS-server (OpenVPN och IKEv2)

Gatewayer som använder RADIUS-baserad autentisering använder ett nytt leverantörsspecifikt attribut (VSA) för att fastställa VPN-användargrupper. När RADIUS-baserad autentisering konfigureras på P2S-gatewayen fungerar gatewayen som en NPS-proxy (Network Policy Server). Det innebär att P2S VPN-gatewayen fungerar som en klient för att autentisera användare med RADIUS-servern med hjälp av RADIUS-protokollet.

När RADIUS-servern har verifierat användarens autentiseringsuppgifter kan RADIUS-servern konfigureras för att skicka ett nytt leverantörsspecifikt attribut (VSA) som en del av Access-Accept-paket. P2S VPN-gatewayen bearbetar VSA i Access-Accept-paketen och tilldelar specifika IP-adresser till användare baserat på värdet för VSA:erna.

Därför bör RADIUS-servrar konfigureras för att skicka en VSA med samma värde för alla användare som ingår i samma grupp.

Kommentar

Värdet för VSA måste vara en oktett hexadecimal sträng på RADIUS-servern och Azure. Den här oktettsträngen måste börja med 6ad1bd. De två sista hexadecimala siffrorna kan konfigureras fritt. Till exempel är 6ad1bd98 giltigt men 6ad12323 och 6a1bd2 skulle inte vara giltiga.

Den nya VSA:n är MS-Azure-Policy-ID.

VSA för MS-Azure-Policy-ID används av RADIUS-servern för att skicka en identifierare som används av P2S VPN-servern för att matcha en autentiserad RADIUS-användarprincip som konfigurerats på Azure-sidan. Den här principen används för att välja IP-/routningskonfigurationen (tilldelad IP-adress) för användaren.

Fälten i MS-Azure-Policy-ID MÅSTE anges på följande sätt:

- Leverantörstyp: Ett 8-bitars osignerat heltal som MÅSTE anges till 0x41 (heltal: 65).

- Leverantörslängd: Ett 8-bitars osignerat heltal som MÅSTE anges till längden på oktettsträngen i det attributspecifika värdet plus 2.

- Attributspecifikt värde: En oktettsträng som innehåller princip-ID som konfigurerats på Azures punkt-till-plats-VPN-server.

Konfigurationsinformation finns i RADIUS – konfigurera NPS för leverantörsspecifika attribut.

Gatewaybegrepp

När en VIRTUAL WAN P2S VPN-gateway tilldelas en VPN-serverkonfiguration som använder användar-/principgrupper kan du skapa flera P2S VPN-anslutningskonfigurationer på gatewayen.

Varje anslutningskonfiguration kan innehålla en eller flera användargrupper för VPN-serverkonfiguration. Varje anslutningskonfiguration mappas sedan till en eller flera IP-adresspooler. Användare som ansluter till den här gatewayen tilldelas en IP-adress baserat på deras identitet, autentiseringsuppgifter, standardgrupp och prioritet.

I det här exemplet har VPN-serverkonfigurationen följande grupper konfigurerade:

| Standardvärde | Prioritet | Group name | Authentication type | Medlemsvärde |

|---|---|---|---|---|

| Ja | 0 | Konstruktion | Microsoft Entra ID | groupObjectId1 |

| Inga | 1 | Ekonomi | Microsoft Entra ID | groupObjectId2 |

| Inga | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Den här VPN-serverkonfigurationen kan tilldelas till en P2S VPN-gateway i Virtual WAN med:

| Konfiguration | Grupper | Adresspooler |

|---|---|---|

| Config0 | Teknik, PM | x.x.x.x/yyy |

| Config1 | Ekonomi | a.a.a.a/bb |

Följande resultat är:

- Användare som ansluter till den här P2S VPN-gatewayen tilldelas en adress från x.x.x.x/yy om de ingår i Microsoft Entra-grupperna Engineering eller PM.

- Användare som ingår i gruppen Finance Microsoft Entra tilldelas IP-adresser från a.a.a.a/bb.

- Eftersom teknik är standardgruppen antas användare som inte ingår i någon konfigurerad grupp vara en del av Teknik och tilldelas en IP-adress från x.x.x.x/yy.

Att tänka på vid konfigurationen

I det här avsnittet visas konfigurationskrav och begränsningar för användargrupper och IP-adresspooler.

Det maximala antalet grupper som kan refereras till av en enda P2S VPN-gateway är 90. Det maximala antalet princip-/gruppmedlemmar (kriterier som används för att identifiera vilken grupp en anslutande användare är en del av) i grupper som tilldelats till en gateway är 390. Men om en grupp tilldelas flera anslutningskonfigurationer på samma gateway räknas den här gruppen och dess medlemmar flera gånger mot gränserna. Om det till exempel finns en principgrupp med 10 medlemmar som har tilldelats tre VPN-anslutningskonfigurationer på gatewayen. Den här konfigurationen skulle räknas som tre grupper med totalt 30 medlemmar i stället för en grupp med 10 medlemmar. Det totala antalet samtidiga användare som ansluter till en gateway begränsas av gatewayskalningsenheten och antalet IP-adresser som allokeras till varje användargrupp och inte antalet princip-/gruppmedlemmar som är associerade med en gateway.

När en grupp har skapats som en del av en VPN-serverkonfiguration kan inte namnet och standardinställningen för en grupp ändras.

Gruppnamnen ska vara distinkta.

Grupper som har lägre numerisk prioritet bearbetas före grupper med högre numerisk prioritet. Om en anslutande användare är medlem i flera grupper anser gatewayen att de är medlemmar i gruppen med lägre numerisk prioritet i syfte att tilldela IP-adresser.

Grupper som används av befintliga punkt-till-plats-VPN-gatewayer kan inte tas bort.

Du kan ändra ordning på prioriteringarna för dina grupper genom att klicka på de uppåtriktade pilknapparna som motsvarar den gruppen.

Adresspooler kan inte överlappa med adresspooler som används i andra anslutningskonfigurationer (samma eller olika gatewayer) i samma virtuella WAN.

Adresspooler kan inte heller överlappa med virtuella nätverksadressutrymmen, virtuella hubbadressutrymmen eller lokala adresser.

Praktiska ärenden

Contoso Corporation består av flera funktionella avdelningar, till exempel ekonomi, personal och teknik. Contoso använder Azure Virtual WAN för att tillåta distansarbetare (användare) att ansluta till det virtuella WAN-nätverket och få åtkomst till resurser som finns lokalt eller i ett virtuellt nätverk som är anslutet till den virtuella WAN-hubben.

Contoso har dock interna säkerhetsprinciper där användare från ekonomiavdelningen bara kan komma åt vissa databaser och virtuella datorer, och användare från personalavdelningen har åtkomst till andra känsliga program.

Contoso kan konfigurera olika användargrupper för var och en av sina funktionella avdelningar. Detta säkerställer att användare från varje avdelning tilldelas IP-adresser från en fördefinierad adresspool på avdelningsnivå.

Contosos nätverksadministratör kan sedan konfigurera brandväggsregler, nätverkssäkerhetsgrupper (NSG) eller åtkomstkontrollistor (ACL: er) för att tillåta eller neka vissa användare åtkomst till resurser baserat på deras IP-adresser.

Nästa steg

- Information om hur du skapar användargrupper finns i Skapa användargrupper för P2S-användar-VPN.