RADIUS – Konfigurera NPS för leverantörsspecifika attribut – P2S-användargrupper

I följande avsnitt beskrivs hur du konfigurerar Windows Server Network Policy Server (NPS) för att autentisera användare för att svara på meddelanden om åtkomstbegäran med det leverantörsspecifika attributet (VSA) som används för användargruppsstöd i Virtual WAN punkt-till-plats-VPN. Följande steg förutsätter att nätverksprincipservern redan är registrerad i Active Directory. Stegen kan variera beroende på leverantören/versionen av NPS-servern.

Följande steg beskriver hur du konfigurerar en enskild nätverksprincip på NPS-servern. NPS-servern svarar med angiven VSA för alla användare som matchar den här principen, och värdet för denna VSA kan användas på din punkt-till-plats-VPN-gateway i Virtual WAN.

Konfigurera

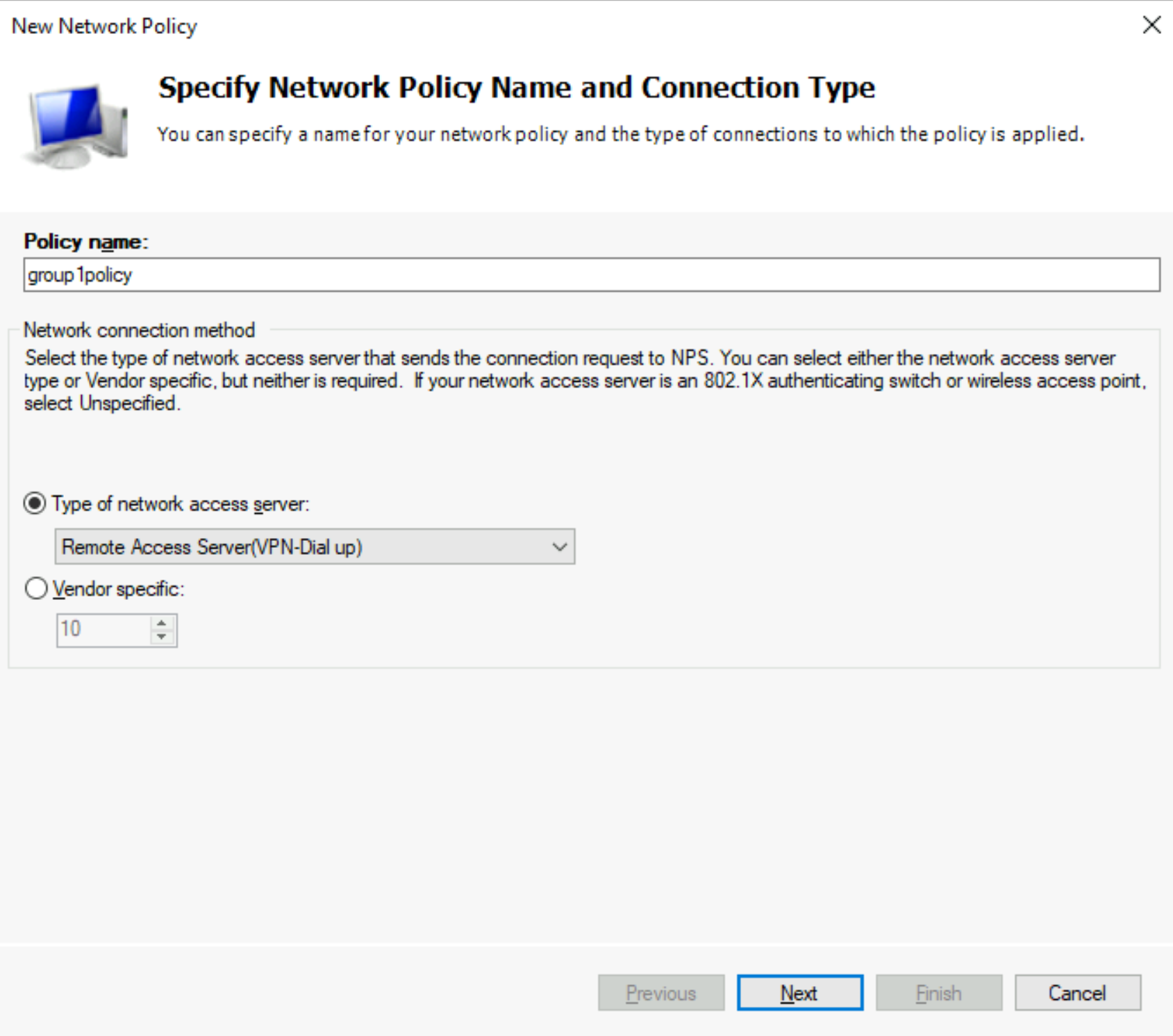

Öppna hanteringskonsolen för nätverksprincipservern och högerklicka på Nätverksprinciper –> Ny för att skapa en ny nätverksprincip.

I guiden väljer du Åtkomst beviljad för att se till att RADIUS-servern kan skicka access-accept-meddelanden när användarna har autentiserats. Klicka sedan på Nästa.

Namnge principen och välj Fjärråtkomstserver (VPN-uppringning) som typ av nätverksåtkomstserver. Klicka sedan på Nästa.

På sidan Ange villkor klickar du på Lägg till för att välja ett villkor. Välj sedan Användargrupper som villkor och klicka på Lägg till. Du kan också använda andra nätverksprincipvillkor som stöds av RADIUS-serverleverantören.

På sidan Användargrupper klickar du på Lägg till grupper och väljer de Active Directory-grupper som ska använda den här principen. Klicka sedan på OK och OK igen. Du ser de grupper som du har lagt till i fönstret Användargrupper . Klicka på OK för att återgå till sidan Ange villkor och klicka på Nästa.

På sidan Ange åtkomstbehörighet väljer du Åtkomst beviljad för att se till att RADIUS-servern kan skicka meddelanden om åtkomst acceptera efter autentisering av användare. Klicka sedan på Nästa.

För Konfigurationsautentiseringsmetoder gör du nödvändiga ändringar och klickar sedan på Nästa.

För Konfigurera begränsningar väljer du nödvändiga inställningar. Klicka sedan på Nästa.

På sidan Konfigurera inställningar för RADIUS-attribut markerar du Leverantörsspecifik och klickar på Lägg till.

På sidan Lägg till leverantörsspecifikt attribut rullar du för att välja Leverantörsspecifik.

Klicka på Lägg till för att öppna sidan Attributinformation . Klicka sedan på Lägg till för att öppna sidan Leverantörsspecifik attributinformation . Välj Välj i listan och välj Microsoft. Välj Ja. Den överensstämmer. Klicka sedan på Konfigurera attribut.

På sidan Konfigurera VSA (RFC-kompatibel) väljer du följande värden:

- Leverantörstilldelat attributnummer: 65

- Attributformat: Hexadecimalt

- Attributvärde: Ställ in detta på det VSA-värde som du har konfigurerat i VPN-serverkonfigurationen, till exempel 6a1bd08. VSA-värdet bör börja med 6ad1bd.

Klicka på OK och OK igen för att stänga fönstren. På sidan Attributinformation visas den leverantör och det värde som du bara anger. Stäng fönstret genom att klicka på OK . Klicka sedan på Stäng för att återgå till sidan Konfigurera inställningar .

Konfigurera inställningar ser nu ut ungefär som på följande skärmbild:

Klicka på Nästa och sedan på Slutför. Du kan skapa flera nätverksprinciper på RADIUS-servern för att skicka olika access-accept-meddelanden till VPN-gatewayen för virtual WAN-punkt-till-plats baserat på Active Directory-gruppmedlemskap eller någon annan mekanism som du vill stödja.

Nästa steg

Mer information om användargrupper finns i Om användargrupper och IP-adresspooler för P2S-användar-VPN.

Information om hur du konfigurerar användargrupper finns i Konfigurera användargrupper och IP-adresspooler för VPN:er för P2S-användare.